Académique Documents

Professionnel Documents

Culture Documents

Cours 4

Cours 4

Transféré par

Îs Ulebsir0 évaluation0% ont trouvé ce document utile (0 vote)

22 vues14 pagesCopyright

© © All Rights Reserved

Formats disponibles

PDF ou lisez en ligne sur Scribd

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

© All Rights Reserved

Formats disponibles

Téléchargez comme PDF ou lisez en ligne sur Scribd

0 évaluation0% ont trouvé ce document utile (0 vote)

22 vues14 pagesCours 4

Cours 4

Transféré par

Îs UlebsirDroits d'auteur :

© All Rights Reserved

Formats disponibles

Téléchargez comme PDF ou lisez en ligne sur Scribd

Vous êtes sur la page 1sur 14

Chapitre

Gestion des clés publiques : Cas des PKI

4.1 Introduction

Dans le chapitre précédent, nous avons présenté les algorithmes de chiffrement asymétriques

ct les mécanismes qui permettent d’assurer 4 fonctions de base de la sécurité. Néanmoins, i

y a une énorme lacune dans les raisonnements précédents. On a considéré qu’un utilisate

connaissait la elé publique d'une personne simplement en consultant un annuaire et ainsi il la

considérait comme vraie. Mais qu’est-ce qui garantit que la clé publique qu’un utilisateur est

celle qu'on prétend ?

4.2 Liaison d’une entité a sa clé publique

Il est trés important d’identifier V'expéditour et le destinataire (endpoint authentication en

anglais), ou tout au moins l'un des deux suivant le cas pour pouvoir contrer lattaque de

Vhomme du milieu (man in the middle) voir figure 4.1, Avant @envoyer nos informations tel

que le numéro de carte bancaire, on a intérét re stir qu’on l’envoie au bon endroit.

Dans ce type d'attaque, l’'attaquant (Intrus I) se place entre les entités A et B et intercepte

leurs messages. Lorsque l'entité A envoie sa clé publique, Pattaquant la garde pour lui et envoie

Ala place sa propre clé a lentité B. Lorsque B répond en envoyant sa clé publique, V'attaquant

la garde pour lui et envoie aussi sa propre clé & l'entité A. Lorsque A envoie ensuite des donnée

Pattaquant peut les dé les changer et les envoyer & V'entité B. Il en est de méme lorsque

B envoie des données

En effet le probléme dans ce cas, est que l’entité A ne peut savoir si réellement elle commu-

nique avec lentité B, cela dit, elle ne peut pas vérifier la validité de la liaison de Ventité B avec

sa clé publique.

La solution au problime dit l'homme du milieu, est Pusage d'un certificat numérique qui

assure la liaison entre Iidentité et la clé publique correspondante, inscrit dans un document

numérique signé par une tierce partie de confiance dite autorité de certification.

50

Chapitre 4 : Gestion des clés publiques : Cas des PKI

Req

BK

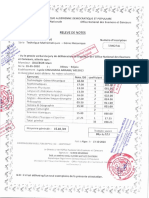

Ficure 4.1; Exemple d'une attaque de homme du milieu

Maintenant supposant que les entités A ot B font confiance & ume méme autorité de confiance

dite tierce partie de confiance, qui signe la liaison entre l'identité de Ventité et sa clé publique

Dans ce cas, est ce qu'un attaquant pent usurper V'identité de lentité B(Figure 4.2)?

Lorsque A demandé la elé publique de B, Ventité B transmet le message (B, Kb) signé avec

la clé privée de la tierce partie de confiance, vu que seul lautorité de confiance qui peut chiffrer

avec sa clé privée, done l'attaquant ne peut pas usurper Pidentité de B. en effet, lorsque Pentité

A recoit le message, elle doit d’abord déchiffrer le message avec la clé publique de l'autorité de

confiance, si lattaquant change le message, ou essaie de le signé avec une autre clé, Yentité A

va s’en apercevoir

(8, Ks)IS (8, K,)IS

FIGURE 4.2; Exemple d’une signature de la liaison d’une clé publique

4.3 Certificat numérique

Un certificat & clé publique est un certificat numérique qui lie Pidentité d’une entité & une clé

publique, et éventuellement & d'autres informations. Un certificat est une structure de donnée

signée numériquement qui atteste sur Pidentité du possesseur de la clé privée correspondante &

une clé publique.

Un cettificat est signé numériquement par une autorité de certification A qui font confiance

tous les usagers et dont la clé publique est connue par tous d’une manitre sécurisée, Ainsi, afin

de publier sa clé publique, son possesseur doit fournir un certificat de sa cl

Vantorité de certification.

publique signé par

Aprds vérification de la signature apposée sur le certificat en utilisant la clé publique de Pau-

torité de certification, le récepteur peut déchiffrer et vérifier les signatures de son interlocuteur

dont lidentité et la clé publique sont inclus dans le certificat.

51

Chapitre 4: Gestion des clés publiques : Cas des PKI

Nous pouvons comparer un certificat numérique & une carte d'identité nationale ou d'un

passeport. Ces derniers contiennent des informations concernant son propriétaire (nom, prénom,

adresse, etc.), la signature manuscrite de la mairie, la date de validité, ainsi qu'un tampon e

une présentation (forme, couleur, papier) qui permettent de reconnaitre que ces papiers ne sont

pas des faux, et quills ont été délivré par une autorité bien connue.

4.3.1 Structure d’un certificat

Les principales informations contenues dans un certificat sont les suivantes

© Une identité (c'est-A-dire un nom on une référence & un objet, humain ou matéri

© Certains attributs, attachés soit & Pidentité elle-méme, soit aux utilisations autorisées &

utiliser le certificat. Les types d’attributs peuvent varier,

Ine clé publique qui effectue un ensemble donné d'opérations eryptographiques. On V'in-

clus dans le certificat afin qu'elle soit publiée en méme temps et devienne donc accessible

A des tiers (toutes entités différentes du propriétaire). Rien n'est secret ou confidentiel

dans la elé publique, done aucune sécurité n’est requise.

Ine signature dune autorité de certification (AC), couvrant tous les champs d'information

préeédents. La signature authentific la liaison entre toutes les informations contenues dans

le certificat.

En plus de ces quatre éléments, des informations supplémentaires peuvent également étre in-

cluses, soit pour ajouter plus de séourité, soit pour automatiser les opérations au sein de Y'in-

frastructure

4.3.2 Certificat X.509

Le certificat x509 est une norme permettant de spécifier les formats des certificats & clé pu-

blique délivrés par les Autorités de Certification (Certificate authority CA). Il établit un format.

standard pour les certificats et pour les algorithmes de validation du chemin de certification

Le certificat est un petit fichier, qui contient au moins les informations suivante:

La version du certificat ;

© Le numéro de série;

# Le nom de l'Autorité de Certification qui l'a valid

# Information sur le détenteur du certificat

# La date de début et de fin de validité

* Liobjet de Putilisation du certificat

* Des informations au sujet de la clé publique (algorithme de chiffrement et clé publique

proprement dite) ;

© Liidentifiant unique du signataire et/ou du détenteur du certificat (en option)

# Les extensions au certificat (en option)

# La signature de Pémetteur du certificat

© L’algorithme de signature ;

© Ete.

52

Chapitre 4: Gestion des clés publiques : Cas des PKI

4.3.3. Certificat d’attribut

Un certificat d’identité est un document électronique qui donne des informations sur les pri-

viléges dun utilisatenr. Ces informations sont liges aux droits que posséde un utilisateur dans

une application donnée, qui lui permet de procéder & certaines opérations techniques ou accéder

a certains services ou res

sources.

4.4 Infrastructure de gestion de clé

Quelle que soit lautorité de certification choisie, il faut faire d'autres choix, Comme il existe

un circuit de procédures et de vérifications, des personnes habilitées, cte., comme pour délivrer

les cartes d’identité, il faut mettre équivalent en place. Il faut ainsi décider qui va recueillir e

vérifier les informations données par une entité lorsquelle va demander un certificat, suivant

quelles procédures, qui va créer le certificat, qui va le lui délivrer, pour quelle durée, ot va-t-il

Aire stocké, ot va-t-on pouvoir récupérer les certificats d'autres personnes, etc

11 faut définir ce que l'on appelle une architecture de gestion des certificats. IGC (Infrastruc-

ture de Gestion de Clés en frangais), ou PKI (Public Key Infrastructure) sont les deux sigles

les plus connns pour la désigner. Les normes internationales décrivent les différents éléments

fonctionnels d'une IGC. En simplifiant, l’architecture est constituée des entités représenté dans

la figure 4.3.

Ere keen ele

eek

publication

Ela

d’enregistrement

Consultation a4

Figure 4.3 : Eléments fonctionnels

4.4.1 Autorités d’enregistrement

Ce sont les mairies ou les préfectures par exemple, c’est A dite les services auxquels s'adressent

les utilisateurs qui désirent obtenir un certificat. L'autorité d’enregistrement vérifie l'identité

du domandeur, s‘assure que celui-ci posséde bien un couple de clés privée-publique et récupére

la clé publique du demandeur

53

Chapitre 4: Gestion des clés publiques : Cas des PKI

Elle transmet ensuite ces informations (informations d'identité du demandeur ainsi que sa

clé publique) & Fautorité de certification. Une autorité d’enregistrement est habilitée &

© Vérifier une pidce d'identité présentée par le demandeur ;

© Créer un couple de clés pour l'utilisateur

Remottre la clé privée générse

Garder la clé publique de Putilisateur

© Transmettre avec un message électronique signé une demande de certificat (contenant les

informations d’identité et la clé publique du demandeur) & P’autorité de certification.

La transmission des demandes doit se faire de manidre sécurisée, personne ne doit pouvoir mo-

difier la demande durant le transport par exemple. Pour ce faire, les autorités d’enregistrement

ainsi que l’autorité de certification ont des certificats et utilisent les mécanismes d’authentifi-

cation, d’intégrité et de confidentialité pour communiquer entre eux. Ceci n’est qu'un exemple

de procédures, elles peuvent étre trés différentes selon Forganisation que on met en place

4.4.2 Autorité de certification

Celle-ci recoit les demandes de création de certificats venant des autorités d’enregistrement.

Elle vérifie la validité de la signature des messages recus, garantie de l'intégrité de la demande

ct de Pauthentification des émetteurs. Elle crée les certificats et signe ces certificats en utilisant

sa clé privée. Elle envoie les certificats aux utilisateurs et en paralléle les transmet an service de

publication. Une autorité de certification a done un couple de elé privée-publique pour signer

les certificats. Sila elé publique est la plus largement connue, la clé privée est au contraire ultra

confidentielle et doit étre tres bien protégée. Car si un tiers prend connaissance de cette clé, il

pourra générer des faux cortificats

4.4.3 Service de publication

Celui-ci rend disponible les certificats émis par Pautorité de certification. II public aussi la liste

des certificats valides et des certificats révoqués. Con e peut étre rendu par

un annuaire électronique LDAP ow un serveur Web accessibles par Internet.

ement ce servi

4.4.4 Gestion des certificats en cours

Un certificat peut étre objet de plusieurs opérations : mise & jour, renouvellement et révocation,

4.4.4.1 Révocation d’un certificat

La révocation est la mise hors service d'un certificat avant qu'il ait atteint sa date d’expiration

Plusieurs causes peuvent étre & Vorigine de la révocation du certificat notamment la compro-

mission de la clé privée associée 4 la elé publique du certifieat. Dans ce cas, le certificat révoqué

est publié afin que les autres utilisateurs en prennent connaissance lors de la validation de ce

certificat.

Chapitre 4: Gestion des clés publiques : Cas des PKI

4.4.4.2. Mise & jour d’un certificat

La mise a jour d’un certificat est une autre forme de révocation, qui concerne la modification

(ajout/suppression) de certains champs du certificat, y compris la clé publique du certificat sans

que le certificat soit arrivé & sa date d’expiration ou que le certificat soit

compromission. Dans ce cas, l'autorité de certification ayant délivré le certificat, va Pinvalider

en le révoquant, puis va géné tificat contenant les modifications né

c une nouvelle période de validité et une nouvelle signature.

Svoqué suite A une

er un nouveau e%

vessaires,

av

4.4.4.3 Renouvellement d'un certificat

Le renouvellement dun certificat est la régénération d'un méme certificat une fois sa date

expiration atteinte. Done seule la période de validité ainsi que la signature du certificat

changent. Les autres informations contenues dans le certificat sont supposées rester inchangées

Implicitement, la mise A jour ou le renouvellement dun certificat sous-entend en premier lieu la

révocation du certificat, puis la génération d'un nouveau certificat contenant les modifications

nécessaires, avec le nouveau certificat contenant obligatoirement un numéro de série différent

de celui du certificat révoqué.

4.5 Modéles de Certification

Une autorité de certification (AC) est un organisme reconnu comme étant compétent pour

délivrer des certificats 4 une population auprés de laquelle elle a toute confiance et en

validité, Elle s‘engage sur lidentité d’une personne au travers du certificat électroy

Ini remet.

Une autorité de certification est responsable de l'ensemble du processus de certification et,

par voie de conséquence, de la validité des certificats qu'elle émet. Par ailleurs, c'est elle qui

définit la politique de certification et la fait appliquer.

La confiance que l'on accordera 4 un certificat va dépendre du sérieux de l'autorité qui l'aura

délivré, De plus, on voit trés bien le risque cncouru par une entroprise ou un organisme dont

la carte d'identité des employés aurait été créé par une autorité ni habilitée, ni contrdlée par

clle-méme.

4.5.1 Délégation de certificats

Dans les grandes organisations, il peut étre judicieux de déléguer la responsabilité de émission

des cortificats & plusiours autorités de certification. Par exemple, quand le nombre de certificats

requis peut étre trop important A maintenir par un seul AC, il est possible de déléguer la

responsabilité de I'émission de certificats dattribut & des AC subordonnées

4.5.1.1 Chaines de certificat

La délégation de certificat engendre des chaines de certificats. Une chaine de certificats est une

série de certificats d'attribut émis par des AC successives. La figure 4.4 montre un exemple

dune chaine de certificat

Une chaine de certificats trace le chemin des certificats d'une branche de la hiérarchie jusqu’&

la racine, Dans une chaine de certificats, on a done

# chaque certificat dattribut e:

délégué le pouvoir de certific:

suivi par le certificat de son

tion)

netteur (I'autorité qui lui a

Chapitre 4: Gestion des clés publiques : Cas des PKI

© chaque certificat contient le nom de l’émetteur du certificat, qui est identique & celui du

nom du sujet du certificat suivant dans la chaine.

© Chaque certificat est signé avec la clé privée de son émetteur. La signature peut étre

vérifiée avec la clé publique du certificat de l'émetteur, qui est le prochain certificat dans

Ia chaine

4.5.1.2 Vérification une chaine de certificat

La vétification de la chaine de certificats est le processus permettant de s'assurer qu’une chaine

de certifieats donnée est bien formée, propreme: e. On utilise la procédure sui-

vante pour former et vérifier une chaine de certificats, en commengant par le certificat présenté

pour ’authentification

1. La période de validité du certificat est vérifiée par rapport A la date actuelle fournie par

Vhorloge systéme du vérificateur

2. Le certificat de l’émetteur est localisé. La source peut étre une base de certificats locale

du vérificateur (du client ou du serveur) ou une chaine de certificats fournit par le sujet.

3. La signature du certificat est vérifiée & l'aide de la elé publique du certificat de l’Gmetteur

4, Si le cortificat de Pémetteur est présent dans les certificats de confiance du vérificateur

la vérification s’arréte avec succ’s A cette étape. Autrement, le certificat de émetteur est

vérifié pour étre certain qu'il contient les indications appropriées concernant les AC su-

bordonnées dans l'extension du type de certificat, et la chaine de vérification recommence

depuis l’étape 1, mais avec le nouveau certificat.

56

Chapitre 4 : Gestion des clés publiques : Cas des PKI

AC Racine verification 3

‘rope

AC Education AC Publique AC Markéting,

verification 1

a

Certs sign por

‘AC publave

FIGURE 4.4 : Chaine de certificats

4.5.1.3 Exemple

La figure 4.4 illustre un exemple d'une chaine de cortificat, dans cet exemple, le certificat final

est signé par lautorité de certification AC Publiquea délégation de certificat de ce dernier

est signé par autorité de certification AC Afrique, enfin le certificat AC Afrique est signé

par Vautorité AC Racine cette derniére posséde un certificat auto signé, c'est & dire qu’elle

signe elle méme son certificat

‘Afin de vétificr le cettificat par l'AC publique, on commence par vérificr la validité de ce

t valide,

on vérifie la signature du certificat de AC Afrique. Sil est valide, on vérifie la signature du

certificat de ! AC Racine. Dans le cas ou ce dernier est valide, alors le certificat initial est valide,

sinon, si l'un des certificat, de la chaine n'est pas valide, alors le certificat n'est. pas valide.

derinier, puis s'il est valide, on vérifie la signature du certificat de PAC publique. s'il

4.5.2 Modéle hiérarchique

Dans ce modéle, l'autorité de certification racine délivre un certificat d’attribut qui garantit la

délégation du service de certification & une ou plusiours d'autres autorités, qui elles mémes &

lenrs tours délivrent des certificats A d’autres, et ainsi de suite

La figure 4.5 illustre un exemple d'un modéle de certification hiérarchique

ST

Chapitre 4: Gestion des clés publiques : Cas des PKI

FIGURE 4.5 : Modéle hiérarchique

4.5.3 Modéle croisé

Les relations croisées servent & relier deux hiérarchies d'autorités de certification de deux orga-

nisations différentes. l'autorité de certification racine de chaque organisation signe pour l'autre

un certificat d'identité, Ainsi, n’importe quel utilisateur de la premitre hiérarchie peut vérificr

la clé publique de n’importe quel autre utilisateur de la deuxiéme.

La figure 4.6 illustre un exemple d’um modéle de certification croisé.

FIGURE 4.6 : Modéle eroisé

58

Chapitre 4: Gestion des clés publiques : Cas des PKI

4.5.4 Modéle en graphe

Dans ce modéle, chaque autorité de certification délivre un certificat d'identité A Pautorité en

qui elle fait confiance. La figure 4.7 illustre un exemple d'un modéle de certification en graphe

Figure 4.7 : Modéle en graphe

4.6 Gestion complétement distribuée des certificats

Dans ce type de 5

considéxe comme étant une autorité de certification, of il peut signer et délivrer des cortificats

pour les utilisateurs. Ce systtme permet la création d'un graphe de confiance entre l'ensemble

des utilisateurs

La vérification de la validité d'un certificat se fait 4 travers la vérification de toute la chaine

de certificats qui relic les deux utilisatcurs en se basant sur le principe : * Si A fait confiance &

B, et ce dernier fait confiance A C, alors A peut faire confiance 4 C

La figure 4.8 illustre un exemple d'un modéle de certification complotement distribuée des

certificats.

stéme, il n’y a pas la notion ’autorité de certification. Chaque utilisateur se

59

Chapitre 4: Gestion des clés publiques : Cas des PKI

ah

FiGuRE 4.8 : Modéle complotement distribuée des certificats

4.7 Exemples

4.7.0.1 Exemple 1

L’exemple suivant présente un modéle de certification hiérarchique, le format du certificat

est : Dac, [Dv, CLEy,signature), L’autorité de certification mére porte Pidentité ”1” ; Les

certificats de délégation sont définis avec CLE, = —1; l'annuaire du systéme de certification

est comme suit

© Co =(1,2,13, 217]

eG afl

51, 171]

© Cy =[1,4,17, 107]

© Cy =[1,2,-1,553]

© Cy = (1,4, -1, 88]

© Cs = [2,5,18, 409]

© Cs = (4,7, 41, 167]

© Cy = [2,6,19, 284]

© Cy = (2,6, -1,333

© Cy = [6,8,47, 591]

60

Chapitre 4: Gestion des clés publiques : Cas des PKI

La figure 4.9 représentent le schéma du systéme hiérarchique.

Ce

Ficure 4.9 ; Exemple d'un modéle hiérarchique

Quels sont les cortificats nécessaires & vérifier pour que Lutilisateur X puisse vérifier la clé

publique de Y?

0X =4kY =3> {0}

eo X=3&Y=5> (Co, C3,Cs}

e X=5LY=3>5 {0}

© XATRY =8 = (05,05,0%, Cs, Co}

ox

8&Y=4> {CQ}

4.7.1 Exemple 2

L’exemple suivant présente un modéle de certification comp!

cortificat est (Dui, 1Dy2, CLEv2, Signature), dans ce eer

ce certificat pour l'utilisateur 2

L’annuaire du systme de certification est comme suit,

fement distribuées, le format du

ficat, c'est Putilisateur 1 qui signe

© Co = (1,2, 13, 217]

© C, =(6,3,51,17]]

°G

1,4,17, 107]

© Cy = (7,2, 13, 553]

61

Chapitre 4 : Gestion des clés publiques : Cas des PKI

© Cy = (4,8, 47, 881]

© Cs = (2,5, 18, 409]

© Cy = [5,8,47, 167]

© Cy = [6,7,19, 284]

© Cy = [8,3,51, 333]

© Cy = (6,8, 47,591]

La figure 4.10 représentent le schéma du systtme compltement distribuées.

FIGURE 4.10 ; Exemple @’un modéle complétement distribuées

Quels sont les certificats nécessaires A vérificr pour que Vutilisateur 1 puisse vérifier la clé

publique de 3? Afin de vérifier la elé publique de l'utilisateur 3, Futilisateur 1 doit trouver une

chaine de certificat qui part de l'utilisateur 1 4 Vutilisatour 3. Dans cette exemple, on trouve

deux chaines comme dans la figure 4.11

62

Chapitre 4 : Gestion des clés publiques : Cas des PKI

Ficure 4.11 : Chaine de certificats

© Chainel = {C2, Cs, Cs}

© Chaine2 = {Co, Cs, C5, Ce

Vérification de la “chaine 2”

© Vérification du certificat Cs

— Ona Cy contient la clé publique de 3

— Pour vérifier la signature Cy on utilise la Clé publique de 8

© Verification du certificat Cs

— On aC, contient la clé publique de 8

— Pour vérifier la signature C's on utilise la Clé publique de 5

© Vérification du certificat Cs

= On aC; contient la clé publique de 5

— Pour vérifier la signature Cs on utilise la Clé publique de 2

© Vérification du certificat Co

— Ona Co contient la clé publique de 1

= Pour vérificr la signature Co on utilise la Clé publique de 1

Pour résumer

# Verification du certificat Cs

— Avec sa clé publique Putilisateur 1 vérifie Cy

= Avec la clé publique de 2 Putilisateur 1 vérifie Cs

— Avec la clé publique de 5 Putilisateur 1 vérifie Cs

= Avec la clé publique de & Putilisateur 1 vérifie Cs

63

Vous aimerez peut-être aussi

- Cours 3Document94 pagesCours 3Îs UlebsirPas encore d'évaluation

- TP Avec PythonDocument2 pagesTP Avec PythonÎs UlebsirPas encore d'évaluation

- IntroDocument8 pagesIntroÎs UlebsirPas encore d'évaluation

- EmailDocument31 pagesEmailÎs UlebsirPas encore d'évaluation

- Cours 1Document17 pagesCours 1Îs UlebsirPas encore d'évaluation

- RN FrancaisDocument2 pagesRN FrancaisÎs UlebsirPas encore d'évaluation