Académique Documents

Professionnel Documents

Culture Documents

Rapport Maret

Rapport Maret

Transféré par

ouss18Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Rapport Maret

Rapport Maret

Transféré par

ouss18Droits d'auteur :

Formats disponibles

TRAVAIL DE DIPLME 2004

ETUDE DE CAS :

VOIP/SIP & SCURIT

LUDOVIC MARET

ETR

PROFESSEUR RESPONSABLE :

MR STEFANO VENTURA

Travail de diplme : VoIP/SIP & Scurit

Ludovic Maret

1 CAHIER DES CHARGES

Ce travail de diplme comprend les activits suivantes :

1. Tutorial prsentant les problmes lis la scurisation dun rseau dentreprise

ayant dploy la VoIP et proposant des solutions de scurisation. Il sagira dabord

de :

o

Dfinir et prsenter les diffrentes vulnrabilits de la VoIP lintrieur et

extrieure de lentreprise. Ne sera pris en considration que la problmatique

SIP.

Dfinir et prsenter les diffrentes architectures de dploiement possibles en

tenant compte dune configuration disposant dun propre GW ISDN et dune

connexion VoIP travers Internet pour communiquer avec dautres filiales ou

des collaborateurs itinrants

Dfinir les diffrentes stratgies et mcanismes de scurisation

2. Raliser un GuideLine de prescriptions de scurisation de la VoIP/SIP. Ce Guide

pourra tre utilis comme guide pour un Audit.

3. Ralisation dun laboratoire permettant de dmontrer les diffrentes vulnrabilits de

la VoIP et lefficacit des mesures dfensives prconises. Par exemple : coute de

communications, vol didentit, DoS, etc. Il ne sagit pas de traiter toutes les

attaques mais de les classer et traiter les plus reprsentatives pour chaque type.

4. Si le temps le permet, proposer et raliser un banc de test reproduisant les

configurations scurises les plus reprsentatives de linterfaage du service VoIP

avec Internet. Ce banc de test doit permettre de comparer lefficacit, les

performances ainsi que linteroprabilit de diffrentes mcanismes dinterconnexion

(STUN, Turn, FW/ALG). Les rsultas de ces observations feront lobjet dun rapport.

Page 2 sur 107

05.04.2005

Travail de diplme : VoIP/SIP & Scurit

Ludovic Maret

2 TABLE DES MATIRES

1

CAHIER DES CHARGES ______________________________________________________ 2

TABLE DES MATIRES_______________________________________________________ 3

RSUM ___________________________________________________________________ 5

INTRODUCTION _____________________________________________________________ 6

5

VULNRABILITS DE LA VOIP/SIP LINTRIEUR ET LEXTRIEUR DE

LENTREPRISE __________________________________________________________________ 7

5.1

VULNRABILITS LINTRIEUR DE LENTREPRISE __________________________________ 8

5.1.1 Vulnrabilits des protocoles _____________________________________________ 8

5.1.2 Vulnrabilits des systmes dexploitation ___________________________________ 9

5.1.3 Vulnrabilits dinfrastructure _____________________________________________ 9

5.1.4 Vulnrabilits humaines _________________________________________________ 9

5.2

VULNRABILITS LEXTRIEUR DE LENTREPRISE__________________________________ 9

6

ARCHITECTURES DE DPLOIEMENT DE LA VOIP/SIP _____________________________ 9

6.1

DPLOIEMENT COMPLET DUNE PLATEFORME DE VOIP :______________________________ 9

6.1.1 Architecture IP-enabled _________________________________________________ 9

6.1.2 Architecture IP-centric __________________________________________________ 9

6.2

ARCHITECTURE VIA ITSP____________________________________________________ 9

6.3

ARCHITECTURE FINALE _____________________________________________________ 9

PRESCRIPTIONS DE SCURISATION DE LA VOIP/SIP _____________________________ 9

7.1

SCURIT PHYSIQUE _______________________________________________________ 9

7.2

SPARATION DES ADRESSES LOGIQUES _________________________________________ 9

7.3

VLANS _________________________________________________________________ 9

7.4

SOFTPHONES ET HARDPHONES IP_____________________________________________ 9

7.5

FIREWALLS ______________________________________________________________ 9

7.6

GESTION DU FIREWALL VOIP/SIP______________________________________________ 9

7.7

SERVEURS DE VOIP/SIP CRITIQUES ____________________________________________ 9

7.8

SCALABILIT _____________________________________________________________ 9

7.9

FILTRAGE DES APPELS ______________________________________________________ 9

7.10

SCURISER LA SESSION SIP _________________________________________________ 9

7.10.1

HTTP Basic Authentification____________________________________________ 9

7.10.2

HTTP Digest Authentification ___________________________________________ 9

7.10.3

Pretty Good Privacy (PGP) ____________________________________________ 9

7.10.4

Secure MIME (S/MIME) _______________________________________________ 9

7.10.5

SIPS URI (TLS) _____________________________________________________ 9

7.10.6

IP Security (IPSec) ___________________________________________________ 9

7.11

SCURISER LES FLUX DE MDIA TEMPS REL ______________________________________ 9

7.11.1

Secure RTP (SRTP)__________________________________________________ 9

7.11.2

IP Security (IPSec) ___________________________________________________ 9

7.12

RADIUS ET AAA _________________________________________________________ 9

7.13

GESTION DACCS DISTANCE DES SERVEURS DE VOIP/SIP __________________________ 9

7.14

CONNEXIONS VOIP/SIP WAN--WAN__________________________________________ 9

7.15

FIRMWARE ET LOGICIELS PROPRITAIRES DES FABRICANTS ___________________________ 9

7.16

IDS/IPS SIP_____________________________________________________________ 9

7.17

NAT___________________________________________________________________ 9

7.18

RELAIS RTP _____________________________________________________________ 9

7.19

SERVICES DE VOICE MAIL VOIP/SIP ___________________________________________ 9

7.20

WIRELESS LAN ET VOIP/SIP_________________________________________________ 9

Page 3 sur 107

05.04.2005

Travail de diplme : VoIP/SIP & Scurit

Ludovic Maret

LABORATOIRE : VULNRABILITS DE LA VOIP/SIP ______________________________ 9

8.1

INTRODUCTION ___________________________________________________________ 9

8.2

MATRIEL NCESSAIRE _____________________________________________________ 9

8.3

MISE EN PLACE DU RSEAU SIP _______________________________________________ 9

8.4

QUELQUES ATTAQUES AU NIVEAU INTERNE DU RSEAU ______________________________ 9

8.4.1 DoS CANCEL : ______________________________________________________ 9

8.4.2 DoS BYE : __________________________________________________________ 9

8.4.3 DoS Bulk REGISTER : ________________________________________________ 9

8.4.4 DoS Bulk INVITE : ____________________________________________________ 9

8.4.5 Dbordement de tampon (buffer overflow) : __________________________________ 9

8.4.6 Dtournement dappel (call hijacking) :______________________________________ 9

8.4.7 Ecoute indiscrte dautres communications (eavesdropping) :____________________ 9

8.4.8 SPAM - INVITE :_______________________________________________________ 9

8.5

PRVENTION : MCANISMES DE SCURISATION ET RFLEXES UTILES_____________________ 9

8.5.1 Switch : ______________________________________________________________ 9

8.5.2 VLANs : _____________________________________________________________ 9

8.5.3 Digest Authentification : _________________________________________________ 9

8.5.4 Filtrage des appels : ____________________________________________________ 9

8.5.5 IDS/IPS : _____________________________________________________________ 9

8.5.6 SRTP : ______________________________________________________________ 9

8.5.7 TLS : ________________________________________________________________ 9

CONCLUSION ______________________________________________________________ 9

10

RFRENCES ______________________________________________________________ 9

11

SYMBOLES ET ABRVIATIONS________________________________________________ 9

12

FIGURES ET TABLEAUX _____________________________________________________ 9

12.1

12.2

13

FIGURES ________________________________________________________________ 9

TABLEAUX ______________________________________________________________ 9

ANNEXES __________________________________________________________________ 9

Page 4 sur 107

05.04.2005

Travail de diplme : VoIP/SIP & Scurit

Ludovic Maret

3 RSUM

Avec l'mergence de rseaux convergents et de la VoIP, les systmes de voix,

traditionnellement isols du rseau de transmission de donnes, voluent pour devenir l'une

de ses applications principale. L'une des consquences de cette convergence est que le

trafic de voix et ses systmes associs sont devenus aussi vulnrables aux menaces de

scurit que n'importe quelle autre donne vhicule par le rseau.

En effet, le dploiement de la VoIP en entreprise est trs intressant. Pour de faibles cots

de mise en place, le service de VoIP permet de tlphoner au sein de lentreprise et sur

Internet "gratuitement". De plus, limplmentation de la VoIP avec le protocole de

signalisation SIP (Session Initiation Protocol) [SA01] fournit un service efficace, rapide et

simple dutilisation. Cependant, SIP est un protocole dchange de messages bas sur

HTTP. Cest pourquoi SIP est trs vulnrable face des attaques de types DoS (dnis de

service), dtournement dappel, trafic de taxation, etc. (voir point 5 " Vulnrabilits de la

VoIP/SIP lintrieur et lextrieur de lentreprise"). De plus, le protocole de transport

audio associ RTP (Real-Time Transport Protocol) [SA02] est lui aussi trs peu scuris

face de lcoute indiscrte ou des DoS.

Si vous souhaitez dployer une plateforme scurise de VoIP avec SIP, il faut agir comme

suit :

En premier lieu, il faut faire un choix sur le type darchitecture de VoIP/SIP que lentreprise

souhaite dployer. Cela dpend en grande partie de larchitecture actuelle du rseau de

lentreprise, des besoins de lentreprise et videmment de son budget (voir point 6

"Architectures de dploiement de la VoIP/SIP").

Une fois cela fait, il faut prendre des mesures de scurits plusieurs niveaux si nous

voulons que le service de VoIP/SIP soit scuris. Il faut donc avant toute chose scuriser le

rseau de donne avec les moyens standard connus de tous les administrateurs rseaux

tels que lutilisation de firewalls, de NAT, de chiffrement IP, VLAN, etc. Ensuite, il faut

scuriser le rseau de VoIP/SIP avec des mcanismes de chiffrement de la signalisation de

du flux audio, scuriser laccs tous les serveurs de VoIP, utiliser des VLANs, etc. Pour

finir, il faut russir combiner les deux types de rseaux (donne/VoIP) et scuriser les

accs au niveau de la passerelle entre les deux rseaux (voir point 7 "Prescriptions de

scurisation de la VoIP/SIP").

Page 5 sur 107

05.04.2005

Travail de diplme : VoIP/SIP & Scurit

Ludovic Maret

4 INTRODUCTION

Grce son mcanisme de cration de session simple et rapide, SIP a rapidement envahi

le march de la VoIP qui tait jusqu lors domin par les implmentations adhrant plutt

au standard complexe de tlphonie par Internet H.323 [SA03]. Tandis que H.323 a t

troitement modlis sur le standard des rseaux numriques intgration de services

RNIS [SA04] de niveau 3 pour la mise en place dappel et sur le standard de messages

binaires ASN.1 pour la signalisation, SIP est, lui, bas sur le modle de transaction HTTP

requte/rponse en utilisant des messages textes avec une syntaxe proche de HTTP/1.1

(voir Figure 1).

Figure 1 - Modle client-serveur (HTTP/SIP)

SIPv1 est un protocole de niveau application qui a t dfini par la RFC 2543 en mars 1999.

Il est bas sur UDP ou TCP et est utilis pour la cration de sessions participants

multiples, comme les applications de vido/audio confrence. Il remplit une fonction de

signalisation comparable SS7 [SA05] dans les rseaux commuts publics de tlphonie

PSTN [SA06]. En juin 2002, le standard SIPv2, dfini par la RFC 3261, remplace

compltement SIPv1. Actuellement, SIPv1 nest plus utilis puisque cette version ninclut

aucun mcanisme de dfense efficace.

Cependant, dun point de vue scurit, SIPv2 nest de loin pas parfait. En effet, SIPv2 est

autant, voir plus, vulnrable que HTTP. Comme tout systme de communication, la

simplicit est souvent lie des problmes de scurit. La clart des messages SIP en fait

un outil efficace et rapide mais galement lisible, comprhensible et modifiable par dautres

personnes que celles concernes par la session.

Le protocole qui transporte la voix, associ au protocole de signalisation SIP dans la VoIP,

est RTP. Ce protocole de transport de mdia RTP a t dfini par la RFC 1889 en Janvier

1996. RTP fournit RTP fournit des fonctions de transport rseau de bout-en-bout appropris

pour des applications de transmission de donnes temps-rel, tel que la voix, la vido ou

des donnes de simulation. RTP peut tout aussi bien utiliser les services rseaux unicast ou

multicast. En Juillet 2003, la nouvelle RFC 3550 remplace lancienne. Cette nouvelle version

de RTP est plus fiable et supporte plus de codecs [SA07] audio. RTP est un protocole

efficace et assurant une QoS [SA08] trs acceptable. Cependant, RTP nest pas labris

dventuelles attaques au niveau des donnes audio telle que la capture des paquets de

voix ou linjection de donnes audio extrieures la communication.

Nous sommes donc, ici, devant une combinaison de deux protocoles trs peu scuriss qui

fonctionnent au dessus dun protocole IP qui est, lui aussi, vulnrable face beaucoup

dattaques.

Voyons plus en dtail les diffrentes menaces inhrentes au dploiement de la VoIP avec

SIP auxquelles il faudra faire face aprs dploiement de ce service en entreprise.

Page 6 sur 107

05.04.2005

Travail de diplme : VoIP/SIP & Scurit

Ludovic Maret

5 VULNRABILITS DE LA VOIP/SIP LINTRIEUR ET

LEXTRIEUR DE LENTREPRISE

Les menaces de scurit associes la tlphonie sur IP sont beaucoup plus nombreuses

quavec un rseau commut traditionnel PSTN. En effet, tant que la VoIP reste un service

du rseau IP, les menaces de scurits sont celles du rseau IP additionnes celles du

rseau SIP. En effet, limplmentation de SIP fait intervenir des lments supplmentaires

(gateway(s), proxy(s), serveur(s) de redirection, serveur(s) denregistrement, serveur(s)

demplacement, terminaux, etc.) qui induisent de nouvelles vulnrabilits.

Certaines de ces vulnrabilits semblent tre due au fait que, jusqu rcemment, les

utilisateurs se sont davantage proccups de la qualit de la communication et de la

rentabilit de la technologie VoIP que de la synchronisation de ces aspects avec les

mesures de scurit et les protocoles appropris. Les proccupations envisageables

concernant la technologie VoIP comprennent les questions de scurit habituelles

associes aux technologies dInternet comme leur capacit protger les renseignements

personnels et de lentreprise, ainsi que de nouvelles proccupations causes par la cration

de dpendances entre les rseaux vocaux et de donnes.

La VoIP comprend deux types de vulnrabilits principales. La premire est celle

directement dpendante des protocoles utiliss dans limplmentation et la deuxime est

associe avec le systme dexploitation concern. Chaque protocole (SIP, H323 ou MGCP

[SA09]) ou service a ses propres vulnrabilits de scurit. A ces deux types de

vulnrabilits peuvent sajouter les vulnrabilits dinfrastructure/humaines. Nous pouvons

donc classer les types de vulnrabilits comme suit :

Vulnrabilits des protocoles

Vulnrabilits des systmes dexploitation

Vulnrabilits dinfrastructure

Vulnrabilits humaines

Comme dans tout rseau IP. Le rseau SIP doit principalement faire face trois types de

menaces :

Lacquisition de services

Linterruption de services

Linterception de services

La plupart des menaces de scurit peuvent tre classes dans ces trois catgories, mais il

y a toujours de nouvelles menaces prendre en compte.

La plupart des intrusions de scurit dans les entreprises ont t faites par les employs de

cette mme entreprise. En effet, il est dautant plus intressant pour un employ de mettre

son patron "sur coute" que pour une personne externe lentreprise. Il faut donc que la

personne malveillante se trouve physiquement lintrieur du rseau de VoIP/SIP et donc

lintrieur du rseau de donnes galement.

Cependant, une certaine catgorie de personnes malveillantes se trouvant lextrieur du

rseau peut tout aussi bien attaquer le service de VoIP pour plusieurs raisons qui leur

incombent. Gnralement ces raisons diffrent des raisons qui poussent des employs

attaquer leur propre entreprise.

Page 7 sur 107

05.04.2005

Travail de diplme : VoIP/SIP & Scurit

Ludovic Maret

5.1 Vulnrabilits lintrieur de lentreprise

5.1.1 Vulnrabilits des protocoles

Ce tutorial ne traitant que de limplmentation de la VoIP avec SIP, nous ne prendront donc

en compte que les protocoles suivants :

SIP Session Initiation Protocol (RFC 3261) de lIETF

SDP Session Description Protocol (RFC 2327) de lIETF [SA10]

RTP Real-Time Transport Protocol (RFC 3550) de lIETF

RTCP Real-Time Control Protocol (RFC 3605) de lIETF [SA11]

SIP est un protocole simple et flexible orient message bas sur les rendez-vous. Les

composants principaux dun systme bas sur SIP sont :

Terminal SIP (User Agent Client ou UAC) Peut tre aussi bien un SoftPhone

(logiciel) quun HardPhone (IP Phone). Les terminaux sont des appareils pouvant

mettre et recevoir de la signalisation SIP. Les autres lments sont communment

appels des User Agent Server UAS.

Serveur denregistrement Ce serveur essentiel reoit les inscriptions des utilisateurs

(adresse IP, port, username).

Serveur de localisation Mmorise les diffrents utilisateurs, leurs droits, leurs mots

de passe, position actuelle, etc.

Serveur de redirection Redirige les appels vers la position actuelle dun utilisateur.

Serveur proxy Effectue le mme travail que le serveur de redirection si ce nest que

le proxy nannonce pas lagent la localisation actuelle de lutilisateur mais se

charge de retransmettre les messages vers celui-ci.

Passerelle (gateway) PSTN/H323/ISDN/PSTN Permet linterconnexion de rseaux

diffrents en convertissant les paquets IP au format dsir.

Voici un rappel sur le principe de larchitecture trapzodale SIP :

Figure 2 - Architecture trapzodale SIP

Page 8 sur 107

05.04.2005

Travail de diplme : VoIP/SIP & Scurit

Ludovic Maret

Nous pouvons remarquer que le flux RTP ne transite pas par les serveurs SIP mais

uniquement entre les deux agents en communications.

Voyons maintenant comment se passe un appel SIP :

Figure 3 - Appel SIP standard

Le problme de la scurit de la VoIP est donc double. Le fait que la voix et les donnes

partagent le mme rseau implique quaux vulnrabilits de scurit des rseaux de

donnes sajouteront les nouvelles vulnrabilits propres la VoIP.

Page 9 sur 107

05.04.2005

Travail de diplme : VoIP/SIP & Scurit

Ludovic Maret

Menaces hritant directement du modle rseau de donne IP :

Les rseaux IP sont de plus en plus dploys et donc de plus en plus connus. Ces rseaux

sont donc facilement accessibles et permettent de plus en plus de monde dtudier les

problmes de scurit auparavant trouvs et publis et ceci linverse de lobscurit qui

caractrise les rseaux PSTN. La tlphonie IP avoue volontiers parler de Phreaker afin

de dsigner toute personne mal intentionne qui sattaque des rseaux tlphoniques.

Voici donc une liste non exhaustive des vulnrabilits propres aux rseaux de donnes IP :

Denis de service (DoS) : Privation daccs un service rseau en bombardant les

serveurs (proxy, gateway, ) avec des paquets malveillants.

Intgrit de message (message integrity) : Vrification que le message reu na pas

t altr durant la transmission.

Capture de paquets (paquets sniffing) : Obtention dinformations (adresse IP/MAC,

protocoles utiliss).

Reconnaissance : Analyse des services sexcutant sur un serveur par exemple.

Mot de passe (password attack) : Casser des mots de passe afin dobtenir des

privilges.

Personne au milieu (man-in-the-middle) : Paquets modifis de manire usurper une

identit ou permettant la rcupration dinformation de transmission sur des

utilisateurs.

o ARP Spoofing

o IP Spoofing

o Hijacking

o DoS

o etc.

Malware : virus, vers (worms), trojans : MALicious softWARE : Applications

malicieuse faisant rfrence des programmes crapuleux.

Exploits de vulnrabilit : Programme ou technique profitant dune vulnrabilit dans

un logiciel et qui peut tre utilis pour casser la scurit ou pour attaquer une station

travers le rseau.

Dtournement (hijacking) : Attaque dans laquelle lattaquant prend procession dune

connexion en cours entre deux entits en se faisant passer pour lune des deux

entits.

Mauvaise utilisation (misuse) : Modifier le but inhrent dune fonction ou autre afin de

pouvoir abuser du systme.

Coupure de courant

Autres

Page 10 sur 107

05.04.2005

Travail de diplme : VoIP/SIP & Scurit

Ludovic Maret

Menaces propres lutilisation de la VoIP/SIP :

La particularit de la VoIP face aux donnes IP standard est principalement associe la

notion de qualit de service. En effet, comme dans tout systme de tlphonie, la VoIP

apporte une trs importance la QoS. Ceci augmente notablement lexposition aux attaques

de types DoS. Cela affecte principalement :

Dlai/latence

Perte de paquet

Variation du dlai de transfert de l'information (jiter)

Bande passante

Techniques de codage de la parole

La QoS doit donc faire face ces nouvelles vulnrabilits propres au service de VoIP, les

lments SIP vulnrables sont :

1. La signalisation (SIP/SDP) : En sattaquant la signalisation, le pirate peut obtenir

des informations sur les utilisateurs et se faire passer pour quelquun dautre par

exemple. Cela permet galement de dtourner des appels et de manipuler la

taxation.

2. Les donnes (SIP-DATA) : En sattaquant aux donnes le pirate peut couter les

communications, modifier/insrer et supprimer de linformation.

Voici les diffrentes vulnrabilits propres au dploiement dune plateforme de VoIP avec le

protocole de signalisation SIP.

Page 11 sur 107

05.04.2005

Travail de diplme : VoIP/SIP & Scurit

Ludovic Maret

Dnis de service (DoS) :

Il sagit ici de la privation daccs un service rseau en bombardant les serveurs (proxy,

gateway, ) avec des paquets malveillants. Il existe plusieurs moyens deffectuer un DoS

sur un service de VoIP/SIP :

o Injection de message CANCEL (voir Figure 4 et Figure 5).

o Injection de message BYE (voir Figure 6, Figure 7 - DoS BYE Bob, Figure 8

et Figure 9).

o Utilisation des codes de rponses 4xx, 5xx ou 6xx.

o Messages INVITE ou REGISTER en masse (Bulk REGISTER/INVITE).

o Manipulation des collisions SSRC (RTP).

o Injection de paquet (RTP).

o Modification de codec audio.

CANCEL sur Bob :

Figure 4 - DoS CANCEL sur Bob

Page 12 sur 107

05.04.2005

Travail de diplme : VoIP/SIP & Scurit

Ludovic Maret

CANCEL sur Alice :

Figure 5 - DoS CANCEL sur Alice

BYE :

Figure 6 - DoS BYE

Page 13 sur 107

05.04.2005

Travail de diplme : VoIP/SIP & Scurit

Ludovic Maret

BYE Bob :

Figure 7 - DoS BYE Bob

BYE Alice :

Figure 8 - DoS BYE Alice

Page 14 sur 107

05.04.2005

Travail de diplme : VoIP/SIP & Scurit

Ludovic Maret

BYE (aux deux) :

Figure 9 - DoS BYE Bob et Alice

Utilisation des codes de rponses :

Un pirate peut utiliser diffrents codes de rponse afin dintroduire une condition de DoS :

Les rponses 4xx dfinissent les rponses dues un chec depuis un serveur

particulier. Le client ne doit pas ressayer la mme requte sans modification (par

exemple en ajoutant une autorisation particulire). Toutefois, la mme requte vers

un serveur diffrent peut russir.

Les rponses 5xx sont des rponses dchec mises quand un serveur a un

problme.

Les rponses 6xx indiquent quun serveur a une information dfinitive sur un

utilisateur particulier et pas juste une instance particulire indique dans la requteURI.

Bulk REGISTER :

Le fait denvoyer une trs grande quantit de messages REGISTER avec des URI

diffrentes au serveur denregistrement cause le remplissage complet de la liste

denregistrement. Ce qui veut dire que tous les tlphones IP non enregistrs ne pourront

senregistrer. Cela provoque donc un DoS sur tous ces tlphones.

Bulk INVITE :

Le but est ici dpuiser les ressources de sessions simultanes sur le proxy. Le nombre de

connexions simultanes maximum dpend du serveur et du rseau. Il nous suffit donc

dinitier plus de n connexions pour que le proxy soit devienne non fonctionnel. Le DoS

sapplique donc lentiret des tlphones SIP se servant de ce proxy pour communiquer.

Page 15 sur 107

05.04.2005

Travail de diplme : VoIP/SIP & Scurit

Ludovic Maret

Manipulation des collisions SSRC (RTP) :

En envoyant une commande utilisant le SSRC (adresse de la source de synchronisation

RTP) dun autre participant ou en revendiquant le SSRC dun autre (voir Figure 10), des

collisions additionnelles vont entrer en jeu (rduction de la QoS voire DoS).

Injection de paquet (RTP) :

En injectant des paquets avec le mme SSRC mais comportant un numro de squence et

un timestamp suprieur par rapport aux valeurs actuelles (voir Figure 10), le contenu truqu

inject sera lu avant les paquets rels. Cela entrane donc un DoS sur lutilisateur ayant le

SSRC considr.

Utilis par le

rcepteur pour

dtecter la perte de

paquet (peut tre

aussi utilis pour

restaurer la

squence de

paquet)

Indique linstant

auquel le premier

byte de la

cargaison RTP a

t gnr. Le

timestamp est

utilis pour placer

les paquets RTP

dans un ordre

temporel correct.

Identifie la

source dun flux

RTP

Figure 10 - Format de paquet RTP et vulnrabilits associes

Modification de codec audio :

Le fait de modifier lencodage audio RTP pendant une session peut tre utilis pour

sattaquer la QoS. En effet, aussi bien lutilisation dun codec de plus faible qualit va

provoquer non seulement une rduction de la qualit de la voix mais galement dautres

problmes tels que des DoS, des crashs du systme, etc.

Page 16 sur 107

05.04.2005

Travail de diplme : VoIP/SIP & Scurit

Ludovic Maret

Dtournement dappel (call hijacking) :

Le but est ici de dtourner lappel vers le pirate ou denregistrer les communications. Cela

permet galement de se joindre un appel (confrence audio). Ce type dattaque peut se

faire de plusieurs manires :

A travers le serveur denregistrement (voir Figure 11).

A laide dattaques de type MITM (Man-in-the-middle attack).

o A travers lutilisation de codes de rponse SIP 301 (voir Figure 12 et Figure

14) & 302 (dplacement permanent\temporaire, voir Figure 13). Ces codes

rponses peuvent tre spoofs comme des rponses venant de nimporte

quel lment SIP, tels que :

Serveur denregistrement Cela permet dusurper une identit (fake

identity).

Serveur proxy Ceci permet dobtenir toute la signalisation et donc la

modification, la suppression voir lajout de messages SIP permettant

de dtourner des appels.

Serveur de redirection De manire analogue un proxy, ceci permet

dobtenir toute la signalisation.

UAC SIP Cela permet de discuter avec le partenaire en se faisant

pour le vrai destinataire (coute du mdia).

o Ou plus cratif, travers lutilisation du code de rponse SIP 305 (utilisation

du proxy, voir Figure 15).

Tromper en milieu de session (mid-session tricks).

En effectuant une manipulation denregistrement :

Figure 11 - Dtournement d'appel en effectuant une manipulation d'enregistrement

On peut questionner le serveur denregistrement pour obtenir la liste des adresses dun URI

particulier. On peut ensuite donner la liste des adresses associes notre URI avec chaque

enregistrement correct. Mais est-ce que notre agent va le dvoiler aux autres ? Cela dpend

si le systme de notification est utilis ou non. En gnral cela nest pas le cas. On peut

ensuite donner une priorit plus haute notre enregistrement que celles des autres en

faisant attention de ne pas supprimer les autres enregistrements.

Page 17 sur 107

05.04.2005

Travail de diplme : VoIP/SIP & Scurit

Ludovic Maret

Ou alors, on peut senregistrer avec une priorit plus faible et lancer un DoS sur les entres

de priorit haute. De cette manire, le proxy ne sera pas capable de dlivrer les messages

et va virer sur lentre suivante dans le serveur denregistrement. Le serveur

denregistrement peut sadresser lusager qui est en train de senregistrer (lusager peut

aussi bien tre un 3me usager) afin deffectuer une authentification avant de recevoir

linformation sur lenregistrement. Or, tant donn que les caractristiques denregistrement

avec SIP requirent un enregistrement chaque heure pour le mme URI (une heure est

spcifi par dfaut), il est peu probable quun utilisateur de tlphone SIP doive

sauthentifier au serveur denregistrement chaque heure.

Au lieu de cela, ce que la plupart des tlphones SIP font est de stocker les informations sur

le

username et le password avec le tlphone (cela implique dautres risques

dattaques) et excutent une authentification automatiquement pour lutilisateur quand

cela est requis.

MITM Attack - Utilisation des messages 30x :

Lemplacement de lentit malicieuse peut tre nimporte o (le rseau dAlice, le rseau de

Bob, voire entre les deux). Elle peut alors utiliser le code de rponse 301 (dplacement

permanent) ou 302 (dplacement temporaire) afin de dtourner des appels.

En effet, le client qui a mis la requte doit renvoyer la requte /aux nouvelle(s) adresse(s)

donne par lentte de contact. LURI de la nouvelle requte utilise la valeur du contact

obtenue dans la rponse 301 ou 302. Cette URI savre tre lURI de lattaquant.

La dure de validit de lURI du contact peut tre indique travers une entte dexpiration

ou alors laide dun paramtre dexpiration dans lentte du contact. Les deux proxy et

terminaux peuvent dissimuler cet URI pour la dure dexpiration. Si il ny a pas de dure

dexpiration, ladresse est uniquement valide une fois et ne doit pas tre cache pour les

transactions futures. Si lURI dissimule de lentte du contact choue, lURI de la requte

redirige doit tre ressaye une seule fois.

Page 18 sur 107

05.04.2005

Travail de diplme : VoIP/SIP & Scurit

Ludovic Maret

Figure 12 - Dtournement d'appel et utilisant un message 301 Moved Permanently

MITM attack - 302 Dplacement temporaire :

Figure 13 - Dtournement d'appel et utilisant un message 302 Moved Temporarily

Page 19 sur 107

05.04.2005

Travail de diplme : VoIP/SIP & Scurit

Ludovic Maret

MITM Attacks Envers le serveur denregistrement :

Figure 14 - Dtournement d'appel et utilisant un message 301 Moved Permanently afin

d'obtenir des credentials

En utilisant les credentials de Bob, Carol devient capable de sauthentifier auprs de

nimporte quel serveur de tlphonie IP. Lui permettant ainsi que pouvoir passer des appels

gratuits (voir free phone call) aussi bien que lhabilit excuter nimporte quelle

fonctionnalit autorise par les credentials de Bob dans le rseau de tlphonie IP. Par

exemple, elle peut senregistrer en tant que partenaire de destination avec un service

denregistrement, ce qui permet de pouvoir dtourner des appels facilement.

Page 20 sur 107

05.04.2005

Travail de diplme : VoIP/SIP & Scurit

Ludovic Maret

MITM Attacks 305 utilisation du proxy, ou lattaque du Qui est ton pre ? :

Figure 15 - Dtournement d'appel et utilisant un message 305 Use Proxy

Mid Session Tricks / Re-INVITE ou Session Replay :

Cette modification peut impliquer des changements dadresses et de ports, des

ajouts/suppressions de flux media etc. Ceci seffectue en envoyant une nouvelle requte

INVITE dans la mme communication qui a tabli la session. Ceci est aussi connu sous le

nom re-INVITE attack". En dtournant la voie de signalisation, il est possible dintroduire de

nouveaux routages dans la voie de signalisation dune session courante. Ceci permet de

refuser une signalisation venant de nimporte qui notre profit. Cela permet galement de

faire voluer la session en introduisant dautres participants. Lcoute non autorise

(eavesdropping) peut donc se faire de manire simple et en temps rel.

Dtournement denregistrement (registration hijacking) :

Si un attaquant peut capturer un message REGISTER correct mis par lun des tlphones,

alors il peut le modifier et renvoyer un nouveau message REGISTER au serveur

denregistrement pendant la priode dfinie dans le timestamp original. Il peut alors trafiquer

le serveur denregistrement de plusieurs manires.

Par exemple, lattaquant peut dsenregistrer lenregistrement existant en modifiant le champ

Expires avec la valeur 0. Dans ce cas, lappareil enregistr (la victime) ne peut plus

envoyer ou recevoir des appels et ne peut plus enregistrer son appareil comme adresse de

contact appropri. De ce fait, toutes les requtes pour lutilisateur victime seront rediriges

vers lattaquant. Cela induit donc la fois un dtournement denregistrement et un DoS sur

la victime.

Page 21 sur 107

05.04.2005

Travail de diplme : VoIP/SIP & Scurit

Ludovic Maret

Modification didentit (request spoofing) :

Cette attaque est utilise pour modifier lidentit de lmetteur de messages SIP pour

trafiquer le rcepteur lgitime. Ceci peut tre fait pour diffrentes raisons (par exemple :

fraude ou taxation). En changeant les enttes du message, la personne malveillante peut

envoyer une requte forge qui fait en sorte que le rcepteur croit quil est en

communication avec une autre personne.

La modification didentit peut tre effectue sur nimporte quelle requte tel que REGISTER

et INVITE.

Trafic de taxation (fooling billing) :

Le serveur proxy SIP est habituellement celui qui produit lenregistrement du dtail dappel

ou CDR (call detail recording) pour la taxation. Ceci est d au fait que le serveur proxy est

capable dobliger toute la signalisation et la voix de passer travers le serveur proxy. Cela

signifie que les messages de signalisation dinitialisation de communication et de

terminaison vont passer travers le serveur proxy, et ainsi les CDRs vont tre produits

correctement.

Afin de pouvoir ce faire, la signalisation doit donc passer travers le serveur proxy. Cela

nest pas le cas quand nous traitons avec lactuel mdia de transport. Cela veut dire quil ny

a pas dacquisition de service dans les paquets RTP/RTCP.

Une manire simple de trafiquer ce mcanisme de taxation est de dissimuler la signalisation

SIP dans les messages RTP ou RTCP. Bien sur, ceci suppose que les deux partenaires de

la communication vont devoir utiliser des applications modifies qui ont la possibilit de

parser les paquets RTP/RTCP.

Dans ce cas de figure, le serveur proxy SIP ne va voir aucune signalisation change entre

les deux partenaires de communication, bien que le flux audio va passer entre ces deux

utilisateurs. Un appel pourra donc tre lanc sans quaucune information de taxation ne soit

disponible.

Cet exemple met laccent sur le besoin de comprendre qui arrive en premier. Dans notre

cas, la signalisation arrive en premier, seulement nous avons besoin dautoriser les paquets

RTP changer. Ceci est une restriction qui ncessite dtre introduite dans nimporte quel

systme de VoIP bas sur SIP.

Rseaux sans fils (WLAN) :

Le fait de combiner la VoIP avec les rseaux sans fils afin dobtenir une trs grande libert

de mouvement avec des tlphones IP sans fils ouvre la porte de nouvelles vulnrabilits.

En effet, les rseaux sans fils ne sont pas parfaits et il existe plusieurs moyens de pouvoir

sintroduire dans un rseau sans fil plus facilement que dans un rseau IP standard. Cela

permet ensuite au Phreaker de lancer nimporte quelle attaque au niveau VoIP/SIP.

Page 22 sur 107

05.04.2005

Travail de diplme : VoIP/SIP & Scurit

Ludovic Maret

SPAM

Il existe trois types de SPAM diffrent avec la VoIP/SIP :

1. CALL SPAM : Ce type de SPAM est dfinit comme une masse non-sollicite de

tentatives dinitiation de session (avec des messages INVITE), afin de tenter dtablir

des sessions de communication audio. Si lutilisateur rpond, le spammer saffaire

relayer ses messages sur le mdia temps rel. Ceci est le spam classique de

telemarketer, appliqu SIP.

2. IM SPAM ou SPIM : Ce type de spam est similaire au spam email. Il est dfinit par

une masse non-sollicite de messages instantans, dont le contenu comprend le

message que le spammer cherche convoyer. Le spam IM est le plus souvent

envoy en utilisant les requtes SIP MESSAGE. Toutefois, une quelconque autre

requte qui provoquerait un affichage automatique du contenu sur lcran de

lutilisateur devrait galement suffire. Il est possible dinclure des requtes INVITE

avec des grandes enttes de sujet ou des requtes INVITE avec du texte ou un

corps HTML.

3. PRESENCE SPAM : Ce type de spam est similaire au spam IM. Il est dfinit par une

masse non-sollicite de requtes de prsence (c'est--dire des requtes SUSCRIBE

dans le but dtre sur la "white list" dun utilisateur afin de pouvoir lui envoyer des IM

ou pour initier dautres formes de communications). A la diffrence du spam IM, le

spam de prsence ne doit pas rellement convoyer le contenu dans le message. Il

nest donc pas vident de trouver lutilit ou la valeur dun tel type de spam.

Surveillance des appels (call tracking) :

La surveillance des appels permet de dterminer les partenaires faisant partie de lappel et

le nombre dutilisateurs en communication.

Si quelquun arrive capturer les DTMFs [SA12] (Dual Tone Multiple Frequencies) avec son

trafic de signalisation, il peut alors avoir lopportunit de capturer les mots de passes de

voicemail, des informations sur la carte de visite/crdit ou encore dautres donnes saisies

par DTMF. Cest pourquoi avec SIP tout ce que nous avons besoin de pister/surveiller est

les messages INVITE. Si le BYE est aussi enregistr, la dure de lappel peut galement

tre trace. Mais dautres informations ou parties dinformation peuvent tre surveille.

INVITE sip:bob@biloxi.com SIP/2.0

Via: SIP/2.0/UDP pc33.atlanta.com;branch=z9hG4bK776asdhds

Max-Forwards: 70

To: Bob <sip:bob@biloxi.com>

From: Alice <sip:alice@atlanta.com>;tag=1928301774

Call-ID: a84b4c76e66710@pc33.atlanta.com

CSeq: 314159 INVITE

Contact: <sip:alice@pc33.atlanta.com>

Content-Type: application/sdp

Content-Length: 142

Page 23 sur 107

05.04.2005

Travail de diplme : VoIP/SIP & Scurit

Ludovic Maret

Chiffrement :

Avec SIP, il subsiste encore des problmes lorsque nous dsirons chiffrer la signalisation.

En effet, le problme du chiffrement avec DES est que cet algorithme est cassable. De plus,

la clef DES est envoye en clair avec le paramtre k.

Et ceci sans compter le fait que le chiffrement entrane des dlais et des interfrences (jitter)

supplmentaire qui soppose trs clairement aux fondements de la QoS.

Ecoute secrte dautres communications (eavesdropping, sniffing, wiretapping) :

Lcoute secrte de communications peut tre facilement ralise avec un hub, un couteau,

un clipper et un sniffer. En fait, tous les moyens sont bons tant que lattaquant arrive se

placer sur le mme chemin que le flux audio avec un hub. Cela peut donc se faire de

plusieurs manires :

En se plaant entre le tlphone IP (ou le gateway client local) et le switch (voir

Figure 16).

Figure 16 - Eavesdropping entre le switch et le tlphone IP

En se plaant entre deux switchs (voir Figure 17).

Figure 17 - Eavesdropping entre deux switchs

Il suffit ensuite de capturer le trafic RTP qui transite entre les deux partenaires en

communications. Aprs avoir remis les paquets RTP dans le bon ordre et converti le flux

audio en un fichier, il est alors possible dcouter la communication bidirectionnelle en

diffr.

Lavantage en crackant le rseau tlphonique de cette manire est que le eavesdropper

peut galement passer des appels gratuits sans la connaissance de labonn (voir Figure

18).

Page 24 sur 107

05.04.2005

Travail de diplme : VoIP/SIP & Scurit

Ludovic Maret

Figure 18 - Possibilit d'appels gratuits

Une autre manire de procder est deffectuer dabord une attaque de type Call Hijacking

pour rediriger le flux vers lattaquant. Ceci aura pour effet de faire croire lappelant que

lattaquant est bien celui quil a voulu appeler. Avec un peu de savoir-faire lattaquant pourra

donc discuter avec lappelant et lui soustraire des informations. Notons tout de mme que

cette technique est dangereuse pour lattaquant puisque cest lui-mme qui va discuter et

quil fait probablement partie de lentreprise. Il se peut alors que lon reconnaisse sa voix.

Masquage dappelant (call masquerading) :

Le problme du masquage dappelant est que le partenaire appel ne peut authentifier

visuellement lappelant pendant un appel. Cela peut par exemple permettre des vendeurs

peu scrupuleux de faire leur petite publicit sans que lon puisse savoir qui lon a faire

(ou tout du moins jusqu ce que le partenaire appelant se prsente). Mais ce moment l,

la moiti du travail du vendeur est fait puisque notre curiosit nous a pouss rpondre.

Pas dintelligence/contrle du flux media durant une session :

Il ne faut pas oublier que la signalisation transite sur une voie. Le media sur une autre.

Certains appareils ont besoin de contrler la cration de flux mdias mais il ny pas de flux

mdia sans la signalisation approprie (problme de qui vient en premier, voir fooling

billing).

Si il y a une modification du flux mdia ( travers lutilisation de RTP ou RTCP, par exemple)

le protocole de signalisation SIP ne va pas en tre au courant. Si le codec utilis par le

protocole de transport du mdia change, SIP ne le remarque pas. SIP est aveugle face au

protocole de transport du media audio. En effet, dans le cas o le flux mdia serait

interrompu, les lments SIP participants la session (spcialement les serveurs SIP ou

UASs) nen seront en aucun cas inform jusquau moment ou lun des deux partenaires

raccroche le combin.

Il ny a galement pas de contrle du canal utilis pour le flux mdia. Nous avons vu quun

utilisateur malveillant peut changer le codec utilis travers le protocole de mdia et

spcifier un codec qui demande plus de bande passante (par consquent son utilisation va

augmenter la perte de paquets et de ce fait va diminuer la qualit de transmission, ou

encore la qualit de la parole).

Enfin, aucun contrle daucune sorte nest disponible pour le flux mdia. Ce qui favorise

grandement la manipulation de flux peu scrupuleuse en toute impunit.

Page 25 sur 107

05.04.2005

Travail de diplme : VoIP/SIP & Scurit

Ludovic Maret

Clients malveillants (malicious clients) :

Si on utilise un client malveillant (notre stack la place du stack du fabriquant ou un stack

modifi) et quon est le partenaire appel, on peut, par exemple, enlever les enttes des

routes enregistres sans problmes. Et cela aura pour rsultante que lappelant va devoir

envoyer des signaux au-del du "three-way handshake SIP" travers nimporte quel proxy

SIP que le client malveillant spcifi dans les routes. Cela ouvre la porte une multitude

dautres attaques (dtournement, DoS, etc.).

Par ailleurs, il est trs simple de connatre les routes utilises pour transmettre les

messages SIP (au travers des champs VIA dans lenttes des messages SIP, voir Figure

19). Cela peut par exemple permettre de se faire passer pour lun des proxy.

Figure 19 - Les clients sont malveillants

Dbordement de tampon (buffer overflow) :

Lutilisation de messages INVITE modifis ou fragments peut causer un dbordement de

tampon. Ceci est d une mauvaise implmentation de SIP chez les constructeurs de

matriels/logiciels de VoIP. Ce type dattaque peut permettre davoir un accs privilgi non

autoris (excution de code malicieux), un comportement instable du systme (interruption

de services) ou entraner un DoS sur lappareil recevant le message, le faisant ainsi tomber

en panne ou lobligeant redmarrer la plupart du temps.

Ceci nest pas toujours possible mais actuellement la plupart des tlphones IP, des

gateways, des firewalls et des logiciels serveurs SIP sont concerns. La validit de ces

vulnrabilits dpend du type de matriel/logiciel (propre aux constructeurs) de dploiement

SIP pour la VoIP ainsi que les diffrentes version de firmware et dIOS utilises (logiciel

systme des tlphones, routeurs et autres).

Page 26 sur 107

05.04.2005

Travail de diplme : VoIP/SIP & Scurit

Ludovic Maret

5.1.2 Vulnrabilits des systmes dexploitation

La majorit des vulnrabilits des systmes dexploitation des HardPhones sont les

dbordements de tampon (buffer overrun) qui peuvent permettre un pirate de prendre une

partie ou le contrle total de la station. Ce ne sont pas les seules et dautres vulnrabilits

sont utilisables par les pirates suivants les systmes dexploitation des constructeurs et leurs

versions (malwares). Ces vulnrabilits sont pour la plupart relatives un manque de

scurit dans la phase initiale de dveloppement du systme dexploitation et par

consquent sont dcouvertes aprs le lancement du produit.

Suivant les constructeurs et suivant les versions de firmware, les vulnrabilits suivantes

peuvent apparatre :

Mot de passe administrateur par dfaut :

Si le pirate a un accs physique au tlphone et que celui-ci na pas chang son mot de

passe administrateur par dfaut, il aura un accs total au tlphone et pourra, de ce fait,

faire ce quil veut (appels gratuits, changement de mot de passe, tlchargement de

firmware contenant des malwares, etc.).

Par exemple, il est possible dobtenir les droits administrateurs (Pingtel) en activant loption

more menu factory default le mot de passe par dfaut sera null. De cette manire

nous pouvons obtenir les droits administrateurs.

Fuite dinformations (information leakage - Pingtel) :

Nimporte quel utilisateur authentifi peut, en regardant le tlphone lors dun appel, dores

et dj rcuprer les informations sur le numro de tlphone et le plus souvent le nom du

participant. Il peut galement activer/dsactiver les logs de messages SIP ou encore en

lister le contenu et ainsi de dcouvrir beaucoup dinformations sur les autres partenaires

SIP.

Virus, vers (worms), codes malveillants (malicious codes) et exploits :

Comme tout logiciel, ceux qui sont utiliss en VoIP sont galement vulnrables aux

malwares et aux exploits. Par exemple, Nimda sattaque au Call Manager de Cisco et peux

engendrer des gros problmes de scurit.

Epuisement de ressources (resource exhaustion) :

Une attaque DoS base sur DHCP pourrait affamer le rseau dadresses IP en puisant le

pool dadresses IP du serveur DHCP dans un rseau VoIP. Et ainsi tous les tlphones ne

possdant pas encore dadresse IP ne pourront tlphoner. Par ailleurs, ceci peut

galement affecter toutes les stations qui dsireraient obtenir une nouvelle adresse IP de

manire dynamique et cela uniquement si il ny a quun seul serveur DHCP pour le rseau

de donne et le rseau de VoIP.

Page 27 sur 107

05.04.2005

Travail de diplme : VoIP/SIP & Scurit

Ludovic Maret

Abuser linterface Web (Pingtel) :

Manipulation de la signalisation : En utilisant le mot de passe administrateur, une

personne malveillante peut sauthentifier sur le serveur Web. Laccs administrateur

donne un contrle total sur les paramtres du tlphone. Ces paramtres incluent la

configuration dun serveur proxy/redirection SIP ou autre. En manipulant un ou plusieurs

de ces paramtres, il peut obtenir un contrle complet sur le flux audio VoIP. Ceci peut

tre fait spcifiant des serveurs malveillants.

Dtournement dappel (call hijacking) : En utilisant linterface Web authentifi en tant

quadministrateur, un utilisateur peut modifier les paramtres de transfert dappel.

Paramtrer tous les appels tre transfr un autre URI SIP ou numro de tlphone

permet lutilisateur malveillant de dtourner tout le trafic du tlphone vers un tiers.

Quand le "call forwarding" est activ, aucune notification nest prsente lutilisateur

dun quelconque appel entrant ou dtourn.

DoS : Un attaquant peut introduire une condition de DoS en manipulant nimporte lequel

des paramtres suivants :

o

Si la personne possde un accs administrateur :

1. Ports dcoute : SIP SIP_TCP_PORT = SIP_UDP_PORT (autre que zro).

2. Ncessit dauthentifier les appels entrants : SIP_AUTHENTICATE_SCHEME

soit Digest soit Basic.

3. Altrer le comportement du serveur Web : PHONESET_HTTP_PORT = 0 le

serveur steint.

Si la personne est simplement authentifie :

1. Redmarrer le tlphone : Pendant 45 secondes le tlphone est inutilisable.

2. Arrt de la communication tlphonique courante : Slection du partenaire puis

Hangup.

3. Neutraliser la sonnerie : Remplacer la sonnerie par un fichier vide ou silencieux.

Puis mettre la mthode ALERT sur ring only.

Attaques TFTP :

Les attaques TFTP sont inhrentes aux HardPhones. Les serveurs TFTP sont donc des

cibles intressantes pour des personnes mal intentionnes. Les attaques se font

communment en plusieurs tapes :

1. Les tlphones tlchargent le fichier de configuration sur le serveur TFTP.

2. Il faut ensuite dcouvrir les adresses MAC utilises par les tlphones IP sur le rseau.

Cela peut se faire de deux manires diffrentes :

En analysant les transactions rseaux :

o

Si le Phreaker est connect au(x) mme(s) switch(s) de distribution que les

tlphones, le Phreaker peut prendre connaissance facilement des adresses

MAC des tlphones parce que les rponses aux requtes TFTP des tlphones

contiennent galement les adresses MAC des tlphones.

Dautres techniques sont possibles pour rcuprer ces informations, par

exemple : balayement de requte SIP INVITE (SIP INVITE request sweep) ;

ping sweep, combiner des attaques ARP en sniffant le rseau, etc.

Page 28 sur 107

05.04.2005

Travail de diplme : VoIP/SIP & Scurit

Ludovic Maret

En utilisant un accs distant Telnet sur le tlphone :

o

Laccs Telnet au tlphone, si on utilise la commande show network permet de

rcuprer les informations suivantes :

a. Plateforme du tlphone

b. Serveur DHCP

c. Adresse IP et masque de sous-rseau

d. Passerelle par dfaut

e. Adresse IP du serveur TFTP

f. Adresse MAC

g. Nom de domaine

h. Nom du tlphone

3. Le tlphone va ensuite tlcharger les fichiers de configurations spcifiques depuis le

serveur TFTP :

Ladresse MAC dun tlphone IP pourrait probablement tre utilise pour construire

le nom de fichier de la configuration spcifique du tlphone. Lattaquant a

simplement besoin dexaminer le paramtre tftp_cfg_dir dans le fichier de

configuration gnrique afin de dterminer ou les fichiers de configuration spcifique

sont stocks. Rcuprer le fichier est doffice effectu tant donn que TFTP est un

protocole avec authentification.

Les informations les plus importantes stockes dans le fichier de configuration

spcifique sont les credentials utiliss par le(s) utilisateur(s) du tlphone utiliss

pour sauthentifier sur le rseau de tlphonie IP. Ces paramtres se trouvent sous

la ligne configuration parameters : linex_authname et linex_password.

4. Si il ny a pas daccs Telnet sur le tlphone, il est tout de meme possible de :

Utiliser la force brute sur les noms de fichier du serveur TFTP.

Ractiver le service Telnet.

Manipuler limage du firmware du tlphone.

Limage du firmware est tlcharge et installe sans authentification. Limage du

firmware nest signe en aucun cas afin de pouvoir vrifier sa validit. Une

quelconque image avec un numro de version suprieur la version actuelle est

tacitement considre de confiance. Pour compliquer la situation, pas dautorisation

nest requise depuis lutilisateur avant quune nouvelle image de firmware soit

installe. La combinaison du manque dauthentification et dautorisation de limage

de firmware veut dire quun attaquant avec un accs en criture sur le serveur TFTP

est capable de contrler compltement tous les aspects du tlphone IP.

5. Si une personne malveillante a un accs physique au tlphone :

Elle est capable de reconfigurer les paramtres rseaux du tlphone en utilisant

son interface utilisateur. Laccs aux paramtres peut se faire en utilisant la

combinaison de touches **# (Cisco IP Phone 7960).

Avec un accs physique au tlphone tout est possible (par exemple : redmarrer le

tlphone, rcuprer ladresse MAC, etc.).

Page 29 sur 107

05.04.2005

Travail de diplme : VoIP/SIP & Scurit

Ludovic Maret

Il existe encore une multitude de vulnrabilits propres aux systmes dexploitations des

constructeurs de tlphone IP. Il ne sagit ci-dessus que des cas les plus courants. Si vous

dsirez une liste exhaustive de ces vulnrabilits je vous invite aller directement sur les

sites Internet des fabricants.

5.1.3 Vulnrabilits dinfrastructure

Les rseaux de VoIP peuvent tre dploys en toute scurit dans un environnement

rseau scuris isol sans trop de risques. Ceci sadresse tous les protocoles, mais en

ralit si lentreprise besoin dtre connecte Internet comme cest souvent le cas

aujourdhui il faudra soccuper de tous les problmes additionnels associs. Nous ne devons

pas seulement nous inquiter de scuriser notre rseau de donne mais galement le

rseau de voix. Un des soucis principal est donc la disponibilit de nos rseaux.

A chaque fois quune panne survient avec notre rseau de donnes notre rseau de voix va

devenir une forme de rseau de sauvegarde pour notre rseau de donne. En combinant

les deux rseaux, la fragilit de la disponibilit augmente de manire drastique. Nimporte

quel businessman va immdiatement utiliser le tlphone de manire pouvoir continuer

les oprations, avec au moins le premier appel vers le technicien de service ou une

personne de soutien aussi bien en interne quen externe.

Cette situation cre un environnement qui pourrait devenir trs attirant pour les pirates. En

utilisant une attaque de type DoS par exemple, il devient trs facile dinterrompre deux

services la place dun seul, lesquels pourront permettre un pirate malveillant dexploiter

trs facilement cette opportunit si lentreprise nest pas protge.

5.1.4 Vulnrabilits humaines

Ce type de vulnrabilits comprend le problme de ladministrateur rseau et de

lorganisation de lentreprise. Il y a une bataille entre le "facile utiliser" et la scurit dun

rseau. Dans lenvironnement dune petite entreprise, le problme est complexe parce

quune minorit de personnes travaille sur plusieurs sujets diffrents afin de diminuer les

cots et parce quil n y a pas assez pour du travail temps plein sur un sujet. Lautre

problme est le cot dune personne plein temps avec beaucoup dexprience afin dviter

que lentreprise compte sur des consultants externes, des revendeurs et/ou installeurs.

Dans cette situation, la meilleure chose faire est de laisser les dcisions sur la scurit

un consultant ou un revendeur qui ne porte pas beaucoup dimportance consacrer du

temps supplmentaire pour scuriser et maintenir le rseau moins quil soit

spcifiquement engag pour le faire.

Page 30 sur 107

05.04.2005

Travail de diplme : VoIP/SIP & Scurit

Ludovic Maret

5.2 Vulnrabilits lextrieur de lentreprise

Si le rseau de donne de lentreprise nest pas scuris est quil possde un accs un

WAN (Internet par exemple), alors le rseau de VoIP/SIP devient une cible trs intressante

pour des personnes mal intentionnes.

Une telle personne qui parvient sintroduire dans le rseau de lentreprise peut tout autant

sattaquer au rseau de donne quau rseau de VoIP. Imaginons quune personne

malveillante se trouvant sur son rseau domestique avec un accs Internet via NAT-routeur

ait install son proxy SIP. Il suffit quil connaisse ladresse IP du outbound proxy de

lentreprise (avec une attaque de scanning de port et dadresses IP par exemple afin de

dtecter si le port 5060 est ouvert sur une station) pour pouvoir lutiliser en tant que

passerelle mdia (en admettant que le outbound proxy se trouve dans la DMZ par exemple).

Cette personne pourra ensuite sattaquer aux UAs du rseau qui sont grs par ce proxy. Il

peut par exemple utiliser des attaques de DoS Bulk INVITE, SPAM dINVITE ou dIM. En

vrit, toutes les attaques que lon a vu lintrieur de lentreprise qui ne ncessite pas de

se trouver physiquement sur le mme sous-rseau ou sur le mme hub sont possibles (IP

spoofing, registration hijacking, puisement de ressources DHCP, etc.). Il nest donc pas

possible dcouter des communications qui transiteraient au sein de lentreprise, de

dtourner des appels en injectant un message 302 Moved Temporarily ou encore dutiliser

de lARP spoofing pour dtourner les flux audio et la signalisation SIP.

Un autre danger dattaque peut survenir si lentreprise possde un NAT pour sa connexion

Internet et quelle a adopt un mcanisme de passage au travers du NAT (voir annexe

Projet de semestre : Traversal FW/NAT). Si ce mcanisme met contribution un lment

rseau se trouvant sur le rseau public, il suffit que lattaquant intercepte les messages

transitant entre cette entit et le rseau dentreprise. Grce ces messages, lattaquant

peut apprendre normment dinformations sensibles (notamment les adresses IP mappes

sur le NAT) qui peuvent lui permettre de sattaquer directement aux UAs du rseau

dentreprise.

Le plus grand danger reste lattaque du relais RTP de lentreprise. Si lattaquant parvient

capturer ou dtourner le trafic transitant travers le relais (avec de lIP spoofing par

exemple) alors il pourra couter toutes les communications entrantes et sortantes de

lentreprise. De manire analogue, il est possible de capturer tout le trafic de signalisation

entrant et sortant de lentreprise au niveau de la passerelle de signalisation.

En rsum, nimporte quelle personne stant introduite dans le rseau dune entreprise

ayant dploy le service de VoIP/SIP sans mcanismes de scurisation peut sattaquer

aussi bien au service de VoIP lui-mme (DoS) quaux UAs du rseau.

Page 31 sur 107

05.04.2005

Travail de diplme : VoIP/SIP & Scurit

Ludovic Maret

6 ARCHITECTURES DE DPLOIEMENT DE LA VOIP/SIP

Le but ici et de dfinir et de prsenter les diffrentes architectures de dploiement possibles

en tenant compte dune configuration disposant dun propre GW ISDN et dune connexion

VoIP travers Internet pour communiquer avec dautres filiales ou des collaborateurs

itinrants.

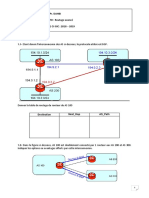

Voil ce quoi pourrait ressembler larchitecture globale du rseau considr ci-dessous :

Figure 20 - Architecture globale du rseau

Il existe deux stratgies de dploiement possible dun rseau tlphonique regroupant de la

VoIP et de la tlphonie ISDN ou PSTN avec ou sans PBX [SA13] : larchitecture IP centrale

(IP-centric) ou architecture IP hybride (IP-enabled) et larchitecture via ITSP (Internet

Telephony Service Provider). Ces deux types darchitecture se diffrencient essentiellement

par ces trois questions :

1. O le PBX de conversion IP va se trouver ? Do une transformation du PBX en PBX

routeur puis en IP-PBX [SA14] (seulement dans le cas o un PBX existe et est

ncessaire).

2. O soccuper des fonctions de centre dappel, tels que la gestion des files (queuing,

queue slot), le prompting, la musique de mise en attente et les annonces ?

3. Est-ce que nous avons besoin dun systme complet de tlphonie sur IP ou alors

simplement quelques tlphone IP utiliser. Dans ce cas, lutilisation dun ITSP est

prfrable.

Page 32 sur 107

05.04.2005

Travail de diplme : VoIP/SIP & Scurit

Ludovic Maret

6.1 Dploiement complet dune plateforme de VoIP :

6.1.1 Architecture IP-enabled

Un systme de ce type contient essentiellement le mme noyau darchitecture quun

systme PBX (une matrice switche TDM, un contrle CPU/commun et un logiciel de

traitement des appels) avec la possibilit supplmentaire de se servir aussi bien de

tlphones standards TDM [SA15] que de tlphones IP via diffrentes cartes ct stations

et ct terminaux du rseau IP. Le contrle CPU/commun et le logiciel de traitement des

appels peuvent rester dans la matrice switche TDM ou sur un serveur externe.

Dans un rseau de stations uniquement IP, larchitecture IP-enabled va influencer sur

linfrastructure de donnes de lentreprise aussi bien pour les tlphones IP que pour la

connectique des PCs. La plupart des tlphones IP permettent une connectique avec le PC

laide dun commutateur mini-Ethernet afin de nutiliser quun seul port sur le switch.

Ce type darchitecture convient particulirement bien aux entreprises qui dsirent migrer

vers la VoIP de manire progressive. Vous trouverez ci-dessous un exemple darchitecture

IP-enabled adapt un site unique :

Figure 21 - Dploiement d'un site unique suivant une architecture IP-enabled

Dans un environnement multi-sites, cette architecture simplifie la connectique inter-site. Les

deux communications spares utilises pour la voix et les donnes dans un monde TDM

sont combines en une infrastructure de donne uniforme.

Page 33 sur 107

05.04.2005

Travail de diplme : VoIP/SIP & Scurit

Ludovic Maret

Voici ci-dessous un exemple denvironnement multi-site IP-enabled.

Figure 22 - Dploiement d'un multi-site suivant une architecture IP-enabled

Ici, lquipement de localisation de la socit mre fournit toute lintelligence de routage de

lentreprise et dirige les appels entrants au bon emplacement sur le WAN. Il est noter que

dans cet exemple, lquipement du site B nest compos que du strict minimum, savoir un

routeur, un switch et des tlphones IP. Les appels destins au site B sont termins sur le

switch de la socit mre, convertis en IP la passerelle puis transports au site B via

linfrastructure rseau et le WAN.

Le site A peut recevoir des appels entrants depuis la socit mre travers le WAN de

manire analogue au site B ou alors directement depuis le PSTN avec un contrle dappel

distance fourni par le switch de la socit mre IP-enabled. Pour la plupart des vendeurs,

cette configuration requiert laddition dune passerelle mdia au site A.

Un WAN avec une QoS adquate est dcisif pour un dploiement de VoIP multi-site.

Puisqu Internet ne supporte pas la QoS, la plupart des providers de services privs WAN

offrent des conventions de niveau de services et des garanties de performances. Quelques

providers permettent aux utilisateurs de donner un ordre de priorit aux paquets qui

traversent le WAN en utilisant des techniques de QoS standard (par exemple 802.1 p/Q,

DiffServ, MPLS, RSVP et WFQ).

Page 34 sur 107

05.04.2005

Travail de diplme : VoIP/SIP & Scurit

Ludovic Maret

Voici ci-dessous les avantages et les inconvnients des solutions bases sur une

architecture IP-enabled :

Avantages de IP-enabled

Inclut les composants TDM et le logiciel qui sont

considrs comme prouvs et de technologie

fiable.

Traitement efficace de lappelant avec des

services tels que la gestion des files dattentes,

les annonces, la musique en attente et autres.

Mise lchelle trs simple pour de grands

centres dappel qui doivent supporter un grand

nombre de clients appelant en file.

Permet la migration lente IP pendant que

linvestissement augmente et que les risques

diminuent.

Inconvnients de IP-enabled

Requiert des investissements importants dans la

technologie propritaire dun vendeur unique.

Les configurations multi-site peuvent requrir des

composants prioritaires additionnels (par ex :

passerelle mdia), par ailleurs linvestissement

augmente avec une solution de vendeur unique.

Larchitecture mixe incluant des composants

PBX et IP avec une complexit de gestion plus

grande quavec des architectures IP-centric (voir

point suivant).

Tableau 1 - Avantages et inconvnients de l'architecture IP-enabled

Page 35 sur 107

05.04.2005

Travail de diplme : VoIP/SIP & Scurit

Ludovic Maret

6.1.2 Architecture IP-centric

Les systmes IP-centric dcomposent compltement larchitecture du PBX. La matrice

switche TDM est remplace par linfrastructure de donne de lentreprise. Les

fonctionnalits de contrleur dappels, de gestion de la file dattente, des annonces et de la

musique de mise en attente sont fournies via des processus serveur spars qui peuvent ou

pas rsider sur des serveurs physiques spars.

Vous trouverez ci-dessous un exemple denvironnement de site unique suivant une

architecture IP-centric :

Figure 23 - Dploiement d'un site unique suivant une architecture IP-centric

Dans le dploiement dun site unique, un routeur doit jouer le rle de la passerelle mdia.

Par la suite, tout le traitement et la commutation des appels sont effectus avec des

paquets. La fonctionnalit de contrle dappel est habituellement accomplie par un serveur

spar et peut tre configure dans un cluster pour assurer la redondance. La gestion des

files dappels, la musique dattente et les annonces sont galement accomplies via un

serveur spar : le serveur de mdia. Des serveurs de mdia additionnels peuvent tre

requis en fonction du nombre de sessions/connexions simultanes. Actuellement, chaque

appel en file, que lon soit en train dcouter de la musique ou une annonce, est allou sur

un flux de VoIP ddi, lequel utilise des cycles CPU.

Un systme IP-centric se dcompose de la mme manire que prcdemment pour un

dploiement multi-site. Un serveur de contrle dappels centralis contrle les flux VoIP,

quils arrivent directement dans la socit mre principale ou les sites distants. Avec ce type

de dploiement, le serveur de contrle dappels (SIP proxy/registrar) de la socit mre

contrle toutes les communications entrantes indpendamment de la localisation.

Page 36 sur 107

05.04.2005

Travail de diplme : VoIP/SIP & Scurit

Ludovic Maret

Les appels PSTN entrants la socit mre sont convertis de TDM en IP via la passerelle

mdia (IP-PBX ou IPBX). Le serveur de contrle dappels tabli un flux VoIP avec le serveur

de mdia pour le traitement en file et ensuite connecte lappel avec le tlphone IP

appropri.

La communication entre la socit mre et les sites distants est similaire la solution IPenabled (voir Figure 24).

Figure 24 - Dploiement d'un multi-site suivant une architecture IP-centric

Voici ci-dessous les avantages et les inconvnients des solutions bases sur une

architecture IP-centric :

Avantages de IP-centric

Fourni une architecture flexible et logique pour le

routage des appels.

Donne un nouvel lan linfrastructure de

donnes et minimise les investissements en

composants TDM.

Fournis une meilleure flexibilit dans les

environnements distribus, spcialement dans

les configurations avec une redirection locale

dappels dans de multiples petits sites.

Fournis un choix dans lachat des lments

technologiques et autorise le mlange

denvironnements pour les routeurs, les serveurs,

les applications, etc.

Inconvnients de IP-centric

Une architecture dcompose requiert des

plateformes de serveurs multiples.

Requiert une trs grande fiabilit et robustesse

de linfrastructure de donne.

Mise lchelle difficile pour le traitement dun

trs grand nombre dutilisateurs appelants en file.

Peut tre considr moins fiable ; peut ne pas

tre trs bien adapt pour des oprations de

central dappel 24x7 (24h/24 7j/7).

Page 37 sur 107

05.04.2005

Travail de diplme : VoIP/SIP & Scurit

Ludovic Maret

Tableau 2 - Avantages et inconvnients de l'architecture IP-centric

6.2 Architecture via ITSP

Un provider de services de tlphonie par Internet (ITSP) utilise les rseaux IP pour fournir

des connexions de voix/fax bas prix travers la combinaison dInternet, des lignes loues

et du rseau de tlphonie public commut (PSTN).

Un ITSP utilise donc Internet comme mdia de transport principal pour convoyer les

donnes empaquetes de signalisation et de voix depuis et entre des abonns. LITSP et

ses abonns seront connects Internet ; lITSP via des liaisons rapides ddies tandis que

les abonns utilisent leurs connexions Internet habituelles (modems tlphoniques

standards, xDSL, etc.) via diffrents providers de service Internet (ISPs).

Un abonn a la possibilit dutiliser diffrentes mthodes afin de passer un appel, toutes ces

possibilits ncessitent que labonn prsente ses credentials avant que la requte dappel

puisse tre traite. Un abonn a moyen dutiliser un SoftPhone, un HardPhone ou dautres

appareils de tlphonies IP (par exemple des adaptateurs de tlphones pour pouvoir

utiliser un tlphone standard en tant que tlphone IP) afin de passer lappel.

Une infrastructure dITSP inclut un support dauthentification, de facturation et dautres

dispositifs indispensables. LITSP utilise des passerelles de voix places dans diffrents

pays et connectes au backbone IP de lITSP travers des lignes loues. LITSP va diriger

une requte dappel la passerelle de voix approprie en accord avec le numro compos.

La passerelle de voix va traduire les paquets de voix (si la requte dappel a t acquitte

par le partenaire appel) et les paquets dinformations de signalisation convoys par des

protocoles bass sur IP en informations pouvant tre convoyes par des protocoles utiliss

avec les rseaux de tlphonie traditionnelle (SS7 ou autres) et vice versa.

Vous trouverez ci-dessous un petit schma illustrant lutilisation dITSP pour communiquer

avec un tlphone se trouvant sur le PSTN :

Page 38 sur 107

05.04.2005

Travail de diplme : VoIP/SIP & Scurit

Ludovic Maret

Figure 25 - Dploiement de la VoIP via un ITSP

Voici ci-dessous un exemple dutilisation de MSN Messenger utilisant SIP travers un ITSP

Microsoft.

Figure 26 - MSN Messenger via ITSP

Les ITSP actuels supportent aussi bien des protocoles de signalisation tels que H323, SIP

et MGCP. Cependant la souscription dun abonnement chez un ITSP nest vritablement

adapte qua des particuliers ne possdant que trs peu de tlphones. En effet, il est vite

intressant, surtout du point de vue du prix, de mettre en place son propre systme de

VoIP/SIP au sein dune entreprise mais cela est probablement inutile dans le cas de

particuliers ne possdants que peu de tlphones.

Page 39 sur 107

05.04.2005

Travail de diplme : VoIP/SIP & Scurit

Ludovic Maret

Il subsiste nanmoins un problme avec ce type darchitecture de tlphonie. En effet

Internet nest utilis que comme une "partie" de linfrastructure de lITSP et par consquent

celui-ci est dans limpossibilit de garantir une QoS (bande passante suffisante, pas de

congestion, etc.), laquelle peut aboutir une qualit rduite de la voix.

6.3 Architecture finale

Etant donn que larchitecture IP-enabled nest quune tape plus ou moins longue de

transition vers une architecture IP-centric et que la souscription dun abonnement un ITSP

nest pas adapte pour une entreprise, on va prendre en considration ici uniquement

larchitecture finale de dploiement IP-centric en supposant que celle-ci possde dj un

PBX avec liaison PSTN et ISDN ainsi quune connexion Internet.

Il va donc falloir migrer vers une architecture SIP IP-centric simple. Larchitecture devra

peu prs sapparenter la Figure 24. Si nous le dsirons, il y a mme la possibilit de

connecter le gateway ISDN sur le IP-PBX et nous obtenons ainsi une architecture

entirement centralise.

Cest donc en fonction de cette architecture que lon va dfinir des stratgies et des

mcanismes de scurisation.

Page 40 sur 107

05.04.2005

Travail de diplme : VoIP/SIP & Scurit

Ludovic Maret

7 PRESCRIPTIONS DE SCURISATION DE LA VOIP/SIP

Dici un proche avenir, les mcanismes de scurit les plus courants (authentification,

chiffrage) feront partie intgrante des standards de VoIP/SIP. Toutefois, aujourdhui il existe

de nombreuses technologies de scurit IP-centric qui peuvent tre intgres afin

damliorer la scurit de lenvironnement de VoIP/SIP. La scurit de rseaux de VoIP/SIP

inclut la scurit au niveau des paquets de voix, laquelle se concentre sur les fonctionnalits

des applications, et la scurit IP qui, elle, se concentre sur la scurit du rseau ou du

transport. Contrler la scurit ces niveaux de lenvironnement de VoIP/SIP peut

ncessiter un redimensionnement et/ou une re-organisation technique du rseau. Ceci

pourrait affecter larchitecture du rseau supportant lenvironnement de VoIP/SIP. Quand un

systme de VoIP/SIP est dploy, certains aspects spcifiques demandent une attention

plus approfondie. Ce sont ces sujets que nous allons prendre en considration afin de

dployer la VoIP/SIP de manire scurise. Il est important de garder lesprit que

scuriser nimporte quel rseau est un processus continu qui ncessite dtre

continuellement lcoute des dernires vulnrabilits qui peuvent subsister dans les

composants de linfrastructure rseau (serveurs, OS, applications dployes travers

lentreprise).

Larchitecture de scurit suivante (voir Figure 27) dcrit un type gnrique de site

dentreprise avec le service de VoIP/SIP. Cette architecture peut tre considre comme la

rfrence de base lorsque lon dsire scuriser un rseau avec le service de VoIP/SIP.

Larchitecture ci-dessous est de type IP-centric. Il est galement possible de scuriser un

rseau de type IP-enabled de cette manire.

Figure 27 - Architecture de scurit logique

Page 41 sur 107

05.04.2005

Travail de diplme : VoIP/SIP & Scurit

Ludovic Maret

7.1 Scurit physique

Les routeurs, les switchs Ethernet, les passerelles de tlphonie et les serveurs dterminent

les limites du rseau de VoIP/SIP et peuvent jouer le rle dinterfaces avec dautres

rseaux. Ces lments de rseau peuvent fournir aussi bien la connectivit logique que

physique du rseau dentreprise complet et devraient tre considrs comme les cibles

particulires dfendre contre les attaques. Pour se prvenir contre les accs physiques

non autoriss ces lments, des mesures doivent tre prisent afin dassurer leur

protection. Ces prcautions comprennent des accs restreints aux salles des serveurs et les

installations rseaux doivent tre uniquement accessible au personnel autoris.

7.2 Sparation des adresses logiques

La VoIP/SIP fournit plusieurs moyens dincorporation de la tlphonie sur un rseau IP

existant. Toutefois, pour des raisons de QoS, de performance, de maniabilit et de scurit,