Chapitre 3 :

Frame Relay

(FR)

� Plan

1. Introduction

2. Format de trame

3. Adressage dans le réseau

4. Traitement des erreurs

5. Contrôle d’admission

6. Contrôle de congestion

7. Conclusion

2 Technologies WAN

� 1. Introduction (1)

Le Relais de Trames (Frame Relay) est un protocole conçu par

l’ITU-T ayant comme but le transfert rapide de données sur les

réseaux à faible taux d’erreur.

C’est une évolution simplificatrice de la commutation par paquets :

X.25.

Pourquoi le FR :

la qualité des supports de transmission s’est considérablement améliorée

taux d’erreur réduit.

cette norme permet des reprises de transmission uniquement de bout en

bout ;

la plupart des contrôles réalisés par X.25 deviennent inutiles.

3 Technologies WAN

� 1. Introduction (2)

Le FR est utilisé essentiellement pour router des protocoles des

réseaux LAN (Ethernet, Token-Ring) sur des plus grandes surfaces.

4 Technologies WAN

� 1. Introduction (3)

Le FR couvre la couche 2 du modèle OSI.

Il offre un service à commutation de paquets en mode connecté

permettant d’établir un circuit virtuel (VC) entre les équipements

d’extrémité.

Un circuit virtuel est créé par le stockage d’un mappage entre port

d’entrée et port de sortie dans la mémoire de chaque commutateur, afin

de les lier jusqu’à ce qu’un chemin continu d’une extrémité à l’autre

du circuit ait été identifié.

Le circuit virtuel peut être :

de type permanent (PVC : Permanent Virtual Circuit) ;

de type commuté (SVC : Switched Virtual Circuit).

5 Technologies WAN

� 1. Introduction (4)

Le PVC est le circuit le plus courant dans Frame Relay. Il s’agit de

l’établissement d'un circuit permanent qui est utilisé pour des échanges

fréquents de données entre des ETTDs à travers un réseau Frame Relay.

Ils correspondent à des VC préconfigurés.

Le SVC utilise des circuits temporaires pour des transferts occasionnels

entre des ETTDs. Le caractère temporaire nécessite un établissement de

la communication puis une déconnexion pour chaque connexion.

6 Technologies WAN

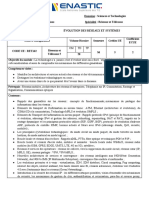

� 2. Format de trame (1)

Le format de la trame FR est le suivant :

DLCI (Data Link Connection Identifier) : c’est le champ Adresse

identificateur de la voie virtuelle. Il est composé d’un premier bloc de 6

bits et d’un second de 4 bits.

7 Technologies WAN

� 2. Format de trame (2)

C/R (Commande/Response): il sert à identifier de bout en bout les

trames de commande et de réponse pour les utilisateurs.

EA (End Adresse) : il indique si le champ Adresse a une suite

(EA=0) ou s’il est le dernier (EA=1).

FECN (Forward Explicit Congestion Notification) et BECN

(Backward Explicit Congestion Notification) sont utilisés pour

signaler aux équipements d’extrémités l’état de congestion d’un

élément du réseau. L’équipement qui reçoit ces avertissements se doit

de réduire ses échanges en diminuant son débit.

DE (Discard Eligibility) : est positionné par les organes d’accès, il

indique les trames à éliminer en priorité lors d’une congestion.

8 Technologies WAN

� 3. Adressage dans le réseau (1)

La connexion virtuelle entre les extrémités résulte de concaténation

des DLCI.

9 Technologies WAN

� 3. Adressage dans le réseau (2)

Les tables d’acheminement sont établies sous la responsabilité de

l’opérateur (dans le cas de PVC) ou du réseau lors d’une demande de

connexion (dans le cas de SVC).

Une capacité d’adressage sur 10 bits (nombre de bits de DLCI) ne

permet d’identifier que 1024 (210) voies logiques, ce qui peut

s’avérer faible pour l’identification des voies dans le réseau.

Donc, un adressage étendu sur 17 bits ou 24 bits est prévu.

10 Technologies WAN

� 3. Adressage dans le réseau (3)

Le format d’adressage étendu :

11 Technologies WAN

� 4. Traitement des erreurs

Le traitement des erreurs n’est pas réalisé dans le réseau FR, chaque

commutateur n’assure qu’une vérification de l’intégrité de la trame :

la délimitation de la trame

la validité du DLCI

le contrôle d’erreur FCS.

Toutes les trames non valides sont éliminées. Le traitement des

erreurs est reporté aux organes d’extrémité sur les protocoles de

niveau supérieur qui devront numéroter les blocs de données pour

détecter les pertes et gérer la reprise sur erreur.

12 Technologies WAN

� 5. Contrôle d’admission (1)

Toute nouvelle connexion ne peut être acceptée que si le réseau est apte à

la satisfaire sans préjudice pour les connexions déjà établies.

Toute demande de connexion est accompagnée d’un descripteur de trafic

définissant en particulier le débit moyen et le débit de pointe demandés.

Un contrat de trafic est passé entre la source et le réseau (SLA : Service

Level Agreement). Il comporte un descriptif complet des paramètres de

la connexion et en particulier :

le CIR (Committed Information Rate) : débit moyen que doit garantir le

réseau.

Le EIR (Excess Information Rate) : surdébit autorisé, au-dessus duquel

tout bloc de données soumis au réseau est détruit.

13 Technologies WAN

� 5. Contrôle d’admission (2)

Paramètres de connexion :

14 Technologies WAN

� 6. Contrôle de congestion (1)

Même si une fonction de contrôle d’admission est mise en œuvre, le

réseau, du fait de la soumission simultanée à des rafales, peut atteindre

un état de congestion plus ou moins durable.

Dans ces conditions, non seulement le commutateur d’entrée implémente

une fonction de surveillance, mais aussi chaque commutateur.

Si le volume de trafic soumis est inférieur à Bc, tout le trafic soumis est

transmis sur le réseau.

Si le volume de trafic est compris dans ]Bc, Bc+Be], les blocs des données

sont transmis mais marqués (DE=1). Lors de l’éventuelle traversée d’un

nœud congestionné, ces blocs seront éliminés en priorité.

Les blocs transmis au-dessus de Be seront systématiquement éliminés.

15 Technologies WAN

� 6. Contrôle de congestion (2)

16 Technologies WAN

� 6. Contrôle de congestion (3)

L’élimination, en cas de congestion, du trafic excédentaire identifié

par le bit DE n’est pas une solution complètement satisfaisante.

En effet, si elle permet de résoudre l’état de congestion, elle n’en

élimine pas la cause.

Il est nécessaire donc d’en avertir les entités communicantes pour

que les sources ralentissent leur émission.

On adopte alors la solution suivante : lorsqu’un bloc de données

traverse un nœud en état de congestion, ce nœud positionne, dans

toutes les trames le traversant, le bit FECN à 1.

17 Technologies WAN

� 6. Contrôle de congestion (4)

Ainsi, le destinataire est averti de l’état de congestion mais aussi que

certaines trames ont pu être éliminées (DE=1).

Cette indication est transmise aux couches supérieures afin que

celles-ci mettent en œuvre, éventuellement, un mécanisme de

contrôle du flux.

Le destinataire profite des données en réponse pour avertir la source

que le circuit qui lui dessert est congestionné (BECN=1).

18 Technologies WAN

� 6. Contrôle de congestion (5)

19 Technologies WAN

� 7. Conclusion

Indépendamment des progrès technologiques réalisés dans les

commutateurs, le gain de performance obtenu avec le Relais de

Trames résulte de la suppression de contrôles redondants dans cette

norme.

Le succès actuel de ce protocole est essentiellement dû à sa

simplicité.

20 Technologies WAN