Académique Documents

Professionnel Documents

Culture Documents

Charbonnier Laurent Web

Transféré par

khalidCopyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Charbonnier Laurent Web

Transféré par

khalidDroits d'auteur :

Formats disponibles

ECOLE DE TECHNOLOGIE SUPRIEURE UNIVERSIT DU QUBEC

MEMOIRE PRESENTE A L'COLE DE TECHNOLOGIE SUPRIEURE

COMME EXIGENCE PARTIELLE L'OBTENTION DE LA MATRISE EN GNIE AVEC CONCENTRATION EN RSEAUX DE TLCOMMUNICATIONS M. Ing.

PAR LAURENT CHARBONNIER

EVALUATION DE LA SECURITE DES RESEAUX PRIVES VIRTUELS SUR MPLS

MONTREAL, LE 10 DECEMBRE 2007

Laurent Charbonnier, 2007

CE MEMOIRE A ETE EVALUE PAR UN JURY COMPOS DE :

M. Michel Lavoie, directeur de mmoire Dpartement de gnie logiciel l'cole de technologie suprieure

Mme Maria Bennani, codirecteur de mmoire Dpartement de gnie logiciel l'cole de technologie suprieure

M. Michel Kadoch, prsident du jury Dpartement de gnie lectrique l'cole de technologie suprieure

M. Jean Marc Robert, membre du jury Dpartement de gnie logiciel l'cole de technologie suprieure

IL A FAIT L'OBJET D'UNE SOUTENANCE DEVANT JURY ET PUBLIC LE 5 NOVEMBRE 2007 L'COLE DE TECHNOLOGIE SUPRIEURE

REMERCIEMENTS

Je souhaite remercier en premier lieu mon directeur de recherche, Michel Lavoie, pour m'avoir accompagn tout au long de ce projet de recherche et avoir suscit chez moi un intrt toujours grandissant pour le domaine de la scurit informatique. Son aide clairvoyante et ses rponses rapides, enthousiastes et dtailles m'ont permis d'avancer lorsque des difficults taient prsentes.

Pour leur collaboration sans laquelle ce projet n'aurait pu tre possible, mes remerciements s'adressent galement Bell Canada. Leur rseau MPLS m'a permis de vrifier mes suppositions thoriques et de raliser des exprimentations techniques constructives. Merci galement Maria Bennani pour m'avoir propos ce projet, pour son temps et sa disponibilit.

Je tiens exprimer ma gratitude Jean Marc Robert pour son expertise scientifique avance et son concours sur la vrification de lgitimit de problmes potentiels dans l'architecture MPLS/VPN. Ma reconnaissance va en outre Michel Kadoch qui a engendr mon intrt actuel pour la voix sur IP et m'a permis de transmettre ce qu'il m'a appris dans le domaine des tlcommunications des tudiants de TETS depuis plusieurs sessions.

Je ne pourrais conclure ces remerciements sans avoir une pense pour ma famille et mes amis qui m'ont toujours soutenu et donn la force de mener bien cette matrise. Un grand merci toi, Andre, pour ton appui permanent, tes conseils et tes encouragements. Enfin, je vous remercie, Olivier, Rmi et Guillaume pour avoir t plus que de simples collgues de travail, Zizou pour ton geste librateur.

EVALUATION D E LA SECURITE DES RESEAUX PRIVE S VIRTUELS SU R MPLS LAURENT CHARBONNIER RSUM Les besoins actuels en termes de transmission scurise de l'information sont colossaux. Si les lignes loues reprsentaient dans le pass la mthode la plus communment employe pour relier deux sites distants, les rseaux privs virtuels prennent de plus en plus le pas sur ces lignes loues, essentiellement grce leur cot beaucoup plus faible. Nanmoins, les VPN de niveau 2 sont complexes mettre en uvre et difficiles mettre l'chelle. Rcemment sont appams les VPN sur MPLS, offrant de meilleures performances et ne ncessitant pas de chiffrement des donnes. Le concept des VPN sur MPLS repose sur l'utilisation de tables de routage et de contextes spars dans les routeurs de bordure pour chaque VPN. Les paquets sont achemins dans le rseau MPLS en ajoutant une tiquette supplmentaire permettant de dfinir leur appartenance un VPN. Le rseau MPLS est transparent pour les clients des VPN, toutefois ceux-ci doivent faire confiance au foumisseur de service. tant de plus en plus dploys, il est ncessaire de vrifier que les VPN sur MPLS sont effectivement scuritaires et ne permettent pas des attaquants de s'introduire dans le rseau MPLS ou dans les VPN. Ces demiers doivent tre tanches, ne permettant pas de divulguer ou modifier l'information. La recherche prliminaire des diffrents modes d'attaques sur un rseau nous permet de confironter la technologie MPLSA^PN des menaces varies, puis de tester des architectures particulires utilisant cette technologie. Des exprimentations ont t menes sur un rseau MPLS de Bell Canada pour montrer que certaines conditions peuvent compromettre la scurit des VPN sur MPLS. Le protocole BGP, utilis sous sa variante MP-BGP pour effectuer la signalisation des VPN dans le rseau MPLS fait l'objet d'une tude approfondie. Nos rsuUats montrent que l'architecture MPLS/VPN est scuritaire la condition qu'aucune erreur de configuration ne soit prsente. Finalement, des conseils et recommandations sont prsents afin d'esquiver toute tentative d'attaque.

EVALUATION D E LA SECURITE DE S RESEAUX PRIVE S VIRTUELS SU R MPLS LAURENT CHARBONNIER ABSTRACT The actual needs in terms of secure data communication are tremendous. In the past, the use of leased lines was the most widespread method to link two distant sites. Today, virtual private networks are stealing the show with their much lower costs. However, layer 2 VPN are difficult to implement and they suffer poor scalability. Nevertheless, VPN using MPLS hve recently appeared on the market, offering higher performance without needing data encryption. The concept of MPLS VPN relies on separate contexts and routing tables on border routers for each VPN. Packets are forwarded in the core network using an extra label defining a VPN membership. Each customer is unaware of the MPLS cloud because of the address space sparation. However, high levels of tmst toward the service provider are essential. Considering its ever-growing popularity, it is cmcial to make sure that the MPLS VPN technology is indeed secure and would never allow intmsions in the core network or in the VPNs. Likewise, the previously mentioned should provide users with isolation and security, protecting information against eavesdropping or modification. Preliminary researches on numerous network attack techniques allows us to evaluate the response of MPLS VPN to varions threats and then to test particular architectures using that technology. Exprimental testing has been performed on a Bell Canada network in order to demonstrate that spcifie conditions can put the security of MPLS VPNs at risk. MP-BGP, a variant of BGP protocol, used to propagate VPN routing information is extensively analyzed. Our results show that the MPLS VPN architecture is secure, given that no configuration mistake has been made. Finally, advices and recommendations will be suggested in order to dodge any attack attempt.

TABLE DES MATIERES Page INTRODUCTION CHAPITRE 1 TAT DE L'ART 1.1 La technologie MPLS 1.1.1 Fonctionnement de MPLS 1.1.2 Buts de MPLS 1.1.2.1 Buts initiaux 1.1.2.2 Nouveaux buts et applications 1.1.2.3 L'ingnierie de trafic 1.1.2.4 Les rseaux privs virtuels sur MPLS (MPLS/VPN) 1.2 La scurit dans MPLS 1.2.1 Gnralits 1.2.2 Diffrents aspects considrer 1.2.3 Comparaison avec les VPN classiques 1.2.4 Considrations techniques avances 1.2.4.1 Le plan de contrle 1.2.4.2 Le plan de donnes 1.2.4.3 Le plan de gestion 1.2.5 La sparation des VPN 1.2.5.1 Sparation des espaces d'adressage 1.2.5.2 Sparation du trafic 1.3 Problmatique CHAPITRE 2 ANALYSE DE LA SCURIT DE MPLS/VPN 2.1 Menaces et attaques dans un environnement rseau 2.1.1 Catgories de menaces 2.1.2 Types d'attaques 2.1.2.1 coute sur le rseau 2.1.2.2 Modification de donnes 2.1.2.3 Mystification dans la pile protocolaire TCP/IP 2.1.2.4 Attaque Man in the middle 2.1.2.5 Dni de service 2.1.2.6 Scan de ports 2.1.2.7 Accs non autoris 2.1.2.8 Attaques sur les mots dpasse des routeurs 2.1.2.9 Attaques sur cls de chiffrement 2.1.2.10 Attaques utilisant l'ingnierie sociale 2.1.2.11 Remise en cause du modle TCP/IP 2.1.3 Bilan 1 3 3 4 9 9 9 10 11 12 12 15 17 18 18 19 20 21 21 23 24 27 28 28 31 31 32 32 34 36 39 40 41 43 44 45 46

VII

2.2

Analyse de la scurit des VPN sur MPLS 2.2.1 Une attaque directe impossible 2.2.2 Attaques indirectes 2.2.2.1 Attaque sur le cur du rseau 2.2.2.2 Mystification d'tiquettes MPLS ou d'adresses IP 2.2.2.3 Dni de service 2.2.2.4 Attaques sur le lien CE-PE 2.2.2.5 Attaques sur les protocoles de signalisation 2.2.3 Des points de vue extrieurs 2.2.3.1 Intgnt des VPN 2.2.3.2 Performances des VPN sur MPLS 2.2.4 Comparaison avec ATM/FR 2.2.5 Scurit des architectures MPLS avances 2.2.5.1 Rseau cur multi-AS 2.2.5.2 Rseaux MPLS hirarchiss

48 49 50 51 53 54 54 56 57 58 59 60 63 63 66 68 68 74 78 82 84 89 90 92 92 94 95 98 98 100 100 101 103 103 104 105 106 108 110 110 111

CHAPITRE 3 TESTS 3.1 Menaces lies la connectivit Extranet 3.2 Menaces lies une connectivit Intemet 3.3 Tests d'tanchit de l'architecture Extranet 3.3.1 Test de communication avec la ressource partage 3.3.2 Test de communication avec un VPN non partag 3.3.3 Vrification du succs de la communication vers ETS2 3.3.4 Bilan CHAPITRE 4 SCURIT DU PROTOCOLE BGP 4.1 Gnralits sur le protocole BGP 4.2 valuation de la scurit du protocole BGP 4.3 La scurit actuellement utilise : MD5 4.4 Les extensions proposes pour renforcer la scurit de BGP 4.4.1 Secure BGP (S-BGP) 4.4.2 Secure Origin BGP (soBGP) 4.4.3 Pretty Secure BGP (psBGP) 4.4.4 Pretty Good BGP (PGBGP) 4.4.5 Inter-Domain Routing Validator (IRV) 4.4.6 Listen and Whisper 4.4.7 Secure Path Vector (SPV) 4.4.8 Topology-based dtection of anomalous BGP messages 4.5 Bilan 4.6 Lien avec les tests raliss CHAPITRE 5 PRCEPTES FONDAMENTAUX 5.1 Scurit de la cration d'un VPN dans un rseau MPLS/VPN 5.1.1 Routage intra-cur MPLS

VIII

5.2

5.1.1.1 Protocoles utiliss 5.1.1.2 Failles possibles 5.1.1.3 Conseils 5.1.2 Le routage CE-PE 5.1.2.1 Protocoles utiliss 5.1.2.2 Failles possibles 5.1.2.3 Conseils 5.1.3 Cration des VPN 5.1.3.1 Protocoles utiliss 5.1.3.2 Failles lies MP-BGP 5.1.3.3 Attaque directe sur l'tiquette 5.1.3.4 Conseils 5.1.4 tablissement des LSP dans le rseau MPLS 5.1.4.1 Protocoles utiliss 5.1.4.2 Failles possibles 5.1.4.3 Conseils 5.1.5 Autres considrations 5.1.5.1 Authentification CE CE 5.1.5.2 Problme des Route Targets 5.1.5.3 Recette selon Cisco 5.1.6 Bilan Recommandations gnrales 5.2.1 Respect d'un modle scuritaire 5.2.2 Respect d'un modle de scurit utilisant la dfense en profondeur..

111 111 112 113 114 114 114 115 116 116 117 117 118 119 119 119 120 120 121 122 123 124 124 126 129 133 135

CONCLUSION RECOMMANDATIONS LISTE DE RFRENCES

LISTE DES TABLEAUX Page Tableau 1.1 Exemple de table de commutation d'tiquette sur un routeur MPLS 4

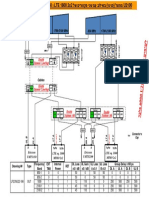

Tableau 3.1 Configuration des vrf pour les sites 1, 2 et 3 de la connectivit Extranet.... 71 Tableau 3.2 Configuration des VRF sur le PEl Tableau 3.3 Configuration des VRF sur le PE3 Tableau 3.4 Disposition des FrameScopePro dans le rseau Tableau 3.5 Rsultat de la commande traceroute vers la ressource partage Tableau 3.6 Rsultat de la commande traceroute vers ETS2 Tableau 3.7 Dduction de la commande traceroute complte vers ETS2 Tableau 5.1 Configuration d'un rseau MPLS scuritaire (Tir de Lewis, 2004) 81 81 82 83 85 88 122

LISTE DE S FIGURE S Page Figure 1.1 Contenu de Tentte MPLS Figure 1.2 Schma simplifi d'un routeur MPLS/VPN avec trois l'outeurs virtuels 7 14 14 22 36 65 69 71 73 76 77 79 80 83 86 87

Figure 1.3 Principe de 1 empilement d tiquettes MPLS (Tir de Ixia, 2004) Figure 1.4 For-mat d'une adr-esse VPN-IPv4 (Tir de Berkowitz, 2003) Figure 2.1 Inondation de messages TCP SYN Figure 2.2 Les diffr-entes possibilits de filtrage inter-AS (Tir de Cisco, 2003) Figure 3.1 Sites clients dans plusieurs VPN (Tir de Cisco, 2006) Figure 3.2 Reprsentation de Figure 3.3 Reprsentation de la connectivit Extranet - Cas 1 la connectivit Extranet - Cas 2

Figure 3.4 Connectivit Internet dans un VRF (Tir de Behringer et Morrow, 2005) Figure 3.5 Accs partag Internet (Tir de Behringer et Morrow, 2005) Figure 3.6 Schma de l'architecture Extranet (Tir de Behringer et Mor'row, 2005) Figure 3.7 Schma Visio du rseau de test de Bell Canada Figure 3.8 Capture d'cran d'un traceroute lgitime Figure 3.9 Capture d'cran d'un traceroute vers un VPN non partag - VLAN 50 Figure 3.10 Capture d'cran d'un traceroute vers un VPN non partag - VLAN 60

LISTE DE S ABREVIATIONS, SIGLE S E T ACRONYMES AES AH AS ASBR ATM BGP CDP CE CERT CGI CIDR CR-LDP CSRF CTCPEC DES DLCI DNS DoS DS DSCP eBGP Advanced Encryption Standard Authentication Header Autonomous System Autonomous System Border Router Asynchronous Transfer Mode Border Gateway Protocol Cisco Discovery Protocol Customer Edge (router) Computer Emergency Response Team Common Gateway Interface Classless Inter-Domain Routing Constraint Routing - Label Distribution Protocol Cross-Site Request Forgery Canadian Tmsted Computer Product Evaluation Criteria Data Encryption Standard Data Link Connection Identifier Domain Name Server Deny of Service Differentiated Services Differentiated Services Code Point exterior Border Gateway Protocol

XII

EIGRP ESP FEC FLIX FR FTP GRE HTTP lANA ICANN IBC iBGP lETF ICMP IDS IGP IKE IP IPsec IPv4 IPv6 IPX

Enhanced Interior Gateway Routing Protocol Encapsulating Security Payload Forwarding Equivalence Class Florida Intemet Exchange Frame Relay File Transfer Protocol Generic Routing Encapsulation Hypertext Transfer Protocol Intemet Assigned Number Authority Intemet Corporation of Assigned Numbers and Names Identity Based Cryptography interior Border Gateway Protocol Intemet Engineering Task Force Intemet Control Message Protocol Intmsion Dtection System Interior Gateway Protocol Intemet Key Exchange Intemet Protocol Intemet Protocol security Intemet Protocol version 4 Intemet Protocol version 6 Intemetwork Packet Exchange

Xlll

IRR IRV ITSEC L2TP L2TPv3 LAN LDP LER LSP LSR MAC MD5 MP-BGP MPLS NAT NOC OSI OSPF P PE PGBGP PHP

Intemet Routing Registry Inter-Domain Routing Validator Information Technology Security Evaluation Criteria Layer 2 Tunneling Protocol Layer 2 Tunneling Protocol version 3 Local Area Network Label Distribution Protocol Label Edge Router Label Switch Path Label Switch Router Mdium Access Control Message Digest 5 Multi Protocol Border Gateway Protocol Multi Protocol Label Switching Network Address Translation Network Oprations Center Open Systems Interconnection Open Shortest Path First Provider (router) Provider Edge (router) Pretty Good Border Gateway Protocol Penultimate Hop Popping

XIV

PKI P2P PPTP psBGP PWE RC4 RD RFC RIP RIR RR RSA RSVP RT S-BGP SHA soBGP SOO SPV SSH SSID SSL

Public Key Infrastructure Peer to Peer Point to Point Tunneling Protocol pretty secure Border Gateway Protocol Pseudo Wire Emulation Rivest Cipher 4 Route Distinguisher Request For Comments Routing Information Protocol Rgional Intemet Registry Route Reflector Rivest, Shamir, Adleman Resource Rservation Protocol Route Target Secure Border Gateway Protocol Secure Hash Algorithm secure origin Border Gateway Protocol Site Of Origin Secure Path Vector Secure Shell Service Set IDentifier Secure Socket Layer

XV

TCP TCSEC TE TLS ToS TTL VCI VLAN VPI VPLS VPN VPWS VRF WEP WPA XSS

Transmission Control Protocol Trusted Computer System Evaluation Criteria Traffic Engineering Transport Layer Security Type of Service Time to Live Virtual Circuit Identifier Virtual Local Area Network Virtual Path Identifier Virtual Private LAN Service Virtual Private Network Virtual Private Wire Service VPN Routing and Forwarding Wireless Equivalent Privacy Wi-Fi Protected Access Cross-Site Scripfing

INTRODUCTION L'avnement d'un accs rapide Intemet pour tous et partout a simplifi l'accs aux services et aux connaissances, ce qui constitue un rel progrs dans notre faon de vivre. Hlas, les procdures d'attaques, qu'elles visent une enfil particulire ou Intemet tout entier, s'en sont galement trouves facilites. De nos jours, un vims ou un dni de service de porte plantaire peuvent tre lancs dans l'anonymat le plus complet en sirotant un chai latte sur la terrasse du Star-bucks du coin grce au rseau sans-fil mis gratuitement la disposifion des clients.

Ce contexte de la croissance exponenfielle d'Internet implique la ncessit de crer des rseaux toujours plus dmesurs, toujours plus rapides, toujours plus scuritaires. Comme la complexit des rseaux se fait grandissante, la gestion et le dimensionnement des rseaux deviennent primordiaux.

Le plus gros dfi des concepteurs n'est peut-tre plus de concevoir des technologies fonctionnelles - les outils de dveloppement tant de plus en plus volus - mais de crer des technologies sans faille de scurit. MPLS {Multi Protocol Label Switching) est une technologie de rseau permettant de nouvelles applications comme l'ingnierie de trafic et les rseaux privs virtuels. Ces demiers, les VPN sur MPLS, permettent de relier plusieurs sites gographiquement distants d'une manire totalement transparente pour les clients, tout en garantissant la confidentialit et l'intgrit des donnes sans que celles-ci ne soient chiflres durant leur transport.

La perspective d'une technologie ne ncessitant aucun chiffrement est trs intressante, ce demier crant toujours une perte de performance incompatible avec les applications temps rel et ncessitant une architecture de gestion des cls pointue. Cependant, la

caractristique premire d'un rseau priv demeure d'assurer le maintien du secret des informations transportes. Ce mmoire tentera de dmontrer que MPLS a su relever ce dfi.

Tout d'abord, nous prsentons divers aspects de MPLS, son fonctionnement, ses applications, la gestion de la scurit et la mise en uvre des VPN sur MPLS. La garantie de l'tanchit des rseaux privs virtuels constitue la problmatique et est discute la fin de ce premier chapitre.

Aprs avoir dress une liste quasi-exhaustive des diffrents types d'attaques possibles sur un rseau MPLS, le second chapitre fait l'analyse complte de la scurit de MPLS/VPN. En premier lieu, nous dcrivons les attaques directes ou indirectes qui pourraient permettre de briser l'tanchit des VPN et analysons en corrlation le point de vue d'autres chercheurs ce sujet. Une comparaison avec ATM {Asynchronous Transfer Mode) et Frame Relay, technologies rputes scuritaires utilisant un principe similaire au niveau 2 est ensuite effectue, avant d'tudier plus spcifiquement certaines architectures MPLS/VPN avances.

Le troisime chapitre dtaille quelques connectivits labores de rseaux MPLS puis prsente la ralisation de tests pratiques permettant de vrifier la scurit d'une de ces connectivits sur un rseau MPLS de Bell Canada. la lumire de ces tests, une tude de la scurit du protocole BGP est effectue dans le quatrime chapitre.

Enfin, le cinquime chapitre suggre une marche suivre visant la garantie d'un fonctionnement scuritaire de MPLS/VPN. Pour y parvenir, nous parcourons chaque tape de cration d'un VPN en considrant les failles possibles des protocoles utiliss.

CHAPITRE I ETAT D E L'AR T Ce chapitre prsente la technologie MPLS, son fonctionnement et ses applications et se concentre particulirement sur la scurit des VPN sur MPLS. La vrificafion de l'tanchit des VPN est l'objet de la problmatique. 1.1 L a technologie MPL S

MPLS est une technologie de rseau qui applique certains aspects des technologies commutation de circuits telles qu'ATM ou Frame Relay un rseau commutation de paquets. MPLS vient s'intercaler entre la couche 2 et la couche 3 du modle OSI {Open Systems Interconnection), il y est d'ailleurs souvent fait rfrence comme appartenant la couche 2.5.

MPLS ajoute un entte situ entre l'entte de la couche rseau et l'entte de la couche liaison de donnes. Cet entte porte le nom d'entt shim. Comme l'indique son

abrviafion, MPLS supporte n'importe quel protocole de couche rseau (Rosen, 2001). En gnral, le protocole de la couche rseau est IPv4, bien qu'IPv6 {Inteniet Protocol version 6), IPX {Inter-network Packet Exchange), AppleTalk, etc. soient aussi supports. Le principe de MPLS a t suggr en 1996 par Ipsilon Networks en tant que

technologie d'IP switching fonctionnant sur ATM, et par Cisco sous le nom de Tag switching. Le nom a t chang pour Label switching lorsque l'IETF a cr le groupe de travail sur MPLS pour standardiser MPLS en 1997.

1.1.1

Fonctionnement d e MPLS

MPLS ralise une commutation d'tiquette en lieu et place du routage IP tradifionnel. Dans un environnement classique IP, chaque routeur ralise sa dcision d'acheminement en fonction de l'adresse IP situe dans l'entte rseau du paquet et du contenu de sa table de routage. Dans un environnement MPLS, chaque routeur possde une table de commutation des tiquettes. En fonction de la valeur de l'fiquette situe dans l'entte MPLS et de l'interface d'entre du paquet, le routeur cherchera dans cette table l'tiquette utiliser en sortie ainsi que l'interface de sortie. Une fois entr dans le rseau MPLS, l'entte rseau d'un paquet ne sera plus jamais consulte jusqu' sa sortie de ce rseau. Seules les fiquettes affectent l'acheminement des paquets.

L'avantage de cette technique de commutafion d'tiquette est qu'elle n'impose pas de dcomposer le paquet reu jusqu' l'entte rseau afin de pouvoir effectuer la dcision d'acheminement, se rapprochant ainsi des technologies de niveau 2. De plus, la notion de chemin est transparente pour les routeurs du rseau, appels LSR {Label Switching Router), qui n'ont donc aucune connaissance ncessaire des rseaux interconnects au nuage MPLS (reprsent par le cur du rseau). Le tableau ci-dessous prsente un exemple de table de commutation d'tiquette.

Tableau 1.1 Exemple de table de commutation d'tiquette sur un routeur MPLS Interface I N 0 0 2 Label IN 15 41 6 Interface OU T 1 2 1 Label OU T 24 39 24

En plus des routeurs LSR, qui se chargent d'effectuer la commutafion d'tiquette au cur du rseau MPLS, il existe des routeurs de bordure, appels LER {Label Edge Router), qui sont les points d'entre et de sortie du rseau MPLS. Leur rle est d'assigner l'tiquette au paquet entrant dans le rseau, et de l'ter au paquet sortant du rseau.

L'itinraire empmnt par un paquet dans le rseau MPLS suit un chemin appel LSP {Label Switch Path). Ces chemins, reliant entre eux les routeurs LER, peuvent tre configurs manuellement par le gestionnaire du rseau ou automatiquement par les LER. Ces demiers s'appuient pour cela sur des protocoles de distribution d'fiquettes tels que LDP {Label Distribution Pr-otocol, cf RFC3036 (Anderson et al., 2001)) ou RSVP-TE {Resource Reser-\'ation Pr-otocol, cf. RFC3209 (Awduche et al., 2001)). Ce demier est utilis pour l'ingnierie de trafic, une des applications des rseaux MPLS.

Les tiquettes peuvent tre distribues de plusieurs faons : tout d'abord de faon descendante {downstream) ou montante {upstream), selon le sens de propagation de l'information, puis soit la demande, soit automafiquement {unsolicited). Le tout tant soit ordonn, soit indpendant (sans ordre). Le routage classique, ufilisant un IGP {Interior Gateway Pr-otocol) comme OSPF {Open Shortest Path First), est ncessaire afin de permettre aux routeurs du nuage MPLS de communiquer entre eux. Il n'est par contre pas utilis pour indiquer les rseaux joignables en dehors du nuage MPLS ou pour router les paquets de donnes dans le nuage. Les classes d'quivalences ou FEC {Forwarding Equivalence Class) permettent de classifier les paquets leur entre dans le rseau MPLS. Tous les paquets faisant partie de la mme FEC suivront le mme chemin dans le rseau et donc ufiliseront les mmes tiquettes. La classification est effectue par rapport soit au rseau de destination, soit

la classe de service, soit suivant des paramtres d'ingnierie de trafic. Elle se base sur le contenu de l'entte rseau, par exemple l'adresse IP de destination ou le champ ToS {Type ofSenice).

Les chemins LSP n'ont pas d'existence concrte, mais sont la somme des correspondances tiquette d'entre/tiquette de sortie entre un routeur d'entre dans le rseau MPLS, appel LER Ingress et un routeur de sortie du rseau MPLS, appel LER Egrss. Lors du fonctionnement normal du rseau MPLS, le routeur LER Ingress ajoute l'entte MPLS en appliquant l'tiquette correspondant au chemin suivre puis l'envoie sur le LSP. Chaque routeur LSR travers va lire l'tiquette situe dans l'entte , chercher l'tiquette de sortie dans sa table de correspondance, changer la valeur de l'tiquette dans l'entte pour celle trouve dans la table et enfin raliser la commutation du paquet. Le routeur LER Egress enlev l'entte MPLS et envoy le paquet sur l'interface correspondant au rseau de destination, en fonction nouveau de l'adresse IP. Il faut noter qu'il existe une fonctionnalit, le penultimate hop popping

(PHP),

permettant de rduire la charge sur les routeurs LER Egress. Elle consiste enlever l'entte MPLS non pas au routeur LER mais au demier routeur LSR travers. Ainsi le LER Egr-ess ralisera simplement le routage du paquet lorsqu'il le recevra, puisque celui-ci ne comportera pas d'entt MPLS.

L'entte ajout par MPLS, prsent ci-dessous, contient plusieurs champs : l'fiquette MPLS, d'une longueur de 20 bits, utilise pour la commutation, le champ exprimental sur trois bits, qui peut tre utilis pour indiquer la qualit de service du paquet, en association avec le champ ToS/DiffServ de l'entte IP, le bit S, dfinissant s'il vaut 1 qu'il s'agit du demier entte MPLS, le TTL (Time to Live) sur huit bits qui permet d'viter les boucles infinies.

tiquette MPL S 20 bits

EXP S 3 bits 1 bit

TTL 8 bits

32 bit s

Figure 1. 1 Contenu de l'entte MPLS. La longueur totale de l'entte est de 32 bits soit 4 octets. La surcharge cause par l'ajout de cet entte est donc restreinte par rapport aux enttes existants (Ethemet = 16 octets, IP = 20 octets, TCP = 20 octets, etc.), ce qui permet de limiter la perte d'efficacit du rseau, exprime en fonction du rapport entre les donnes utiles de la couche application et les donnes effectivement transmises sur le rseau, avec les enttes. Le champ exprimental

est parfois nomm Classe de service . l'origine sans

fonction attitre, il peut servir pour faire le lien entre la qualit de service indique au niveau de l'entte IP par le champ ToS ou DS {Differentiated Services) de l'entte IP. Cela permet de classer les paquets arrivant dans les LSR dans diffrentes queues traites selon leur qualit de service associe. Les trois bits du champ exprimental peuvent tre associs facilement aux bits de prcdence du champ ToS. Par contre un problme se pose s'ils doivent tre associs aux codes DSCP {Difirendated Services Code Point) utiliss par les services diffrencis (ou DiffServ) qui utilisent six bits (il en est ainsi car l'entte MPLS a t conu avant les codes DSCP). Le manque de place peut nanmoins tre compens en affectant des tiquettes MPLS diffrentes selon la qualit de service, le routeur LSR faisant alors la distinction de traitement entre les paquets en fonction de la valeur de l'fiquette MPLS. Plus d'information sur ce point peut tre obtenue en lisant la RFC3270 (Le Faucheur et al., 2002).

En plus de permettre un acheminement plus rapide des paquets, un autre des avantages de la technologie MPLS est la possibilit d'empiler les fiquettes, technique connue sous le nom de label stacking. Cela rend possible - entre autres - des applications telles que l'ingnierie de trafic, les rseaux privs virtuels ou VPN sur MPLS, ou encore le transport sur des rseaux MPLS hirarchiss {cf partie 2.2.5.2). De la mme faon qu'IPv6 utilise un champ next header pour grer les options en indiquant la nature de l'entte suivant, le bit S de l'entte MPLS permet d'indiquer si l'tiquette concerne est la demire de l'empilement (si S=l) ou non (si S=0).

Enfin, le champ TTL a les mmes fonctionnalits que son pendant de l'entte IP, avec pour objectif d'viter que le paquet ne rentre dans une boucle infinie. Le LER Ingress va recopier la valeur du champ TTL de l'entte IP dans celui de l'entte MPLS. Chaque routeur LSR travers par le paquet va dcrmenter sa valeur. Arriv au LER Egress, il sera recopi la place du champ quivalent de l'entte IP. II est noter qu'un paramtre de configuration permet de rendre transparents tous les routeurs du rseau MPLS et donc le nuage MPLS en ne recopiant pas la valeur du champ TTL de l'entte MPLS dans l'entte IP.

Pour plus d'information sur l'architecture MPLS, le lecteur peut consulter la RFC3031 (Rosen, 2001). De son ct, la RFC3032 (Rosen et al., 2001) prsente la technique d'encodage de l'tiquette MPLS par les routeurs LSR, les rgles et procdures pour traiter les diffrents champs de l'tiquette ainsi que certaines considrations telles que la limitation de taille des paquets par la couche de niveau 2 utilise.

1.1.2 But

s de MPLS s initiau x

1.1.2.1 But

Le but initial de MPLS tait d'amliorer les performances de routage des grands rseaux en apportant la vitesse de commutation de la couche 2 la couche 3. Cela a t rendu possible en suivant le principe dvelopp lors de technologies prcdentes comme ATM ou FR : les circuits ou chemins virtuels. Au lieu de devoir consulter chaque routeur travers la table de routage afin de dterminer l'interface de sortie, MPLS permet de ne consulter qu'une table de commutation d'tiquettes, indiquant selon l'tiquette inclue dans l'entte shim l'interface de sortie ainsi que l'tiquette placer dans ce mme entte (de la mme faon que les VPI {Virtual Path Identifier) et VCI {Virtual Circuit Identifier) inclus dans l'entte des cellules ATM ou les DLCI {Data Link Connection Identifier) de l'entte FR).

Cependant, avec l'amlioration des performances des routeurs modemes, la diffrence de performances entre un routage IP et une commutation par MPLS est devenue ngligeable.

Un autre but de MPLS tait de simplifier le transport d'IP sur ATM, complexe cause des protocoles de signalisation d'ATM. Cette simplification a t apporte par les fiquettes remplaant les VPI/VCI d'ATM, par un protocole de distribution des tiquettes spcifique MPLS : LDP et par des protocoles de routage du monde IP, tels que BGP {Border Gateway Pr-otocol) et OSPF. 1.1.2.2 Nouveau x but s et applications

L'intrt de MPLS ne rside pas dans son ufilisafion isole. Des applications comme l'ingnierie de trafic ainsi que les rseaux privs virtuels sur MPLS ont t dveloppes pour permettre de nouvelles potentialits.

Tel qu'nonc prcdemment, MPLS n'apporte pas lui-mme de gain notable en termes de performances. De plus, cette technologie ne permet pas elle seule d'empcher la congestion, surtout si le trafic dans le rseau n'est pas stable mais volutif Nanmoins, en tant utilise en associafion l'ingnierie de trafic, elle permet un accroissement trs apprciable de performances. 1.1.2.3 L'ingnieri e d e trafic

L'ingnierie de trafic permet l'utilisation optimale des ressources du rseau, contrairement au routage IP qui privilgie le chemin le plus court, en termes de nombre de sauts (RIP, Routing Information Protocol) ou d'tats de liens (OSPF par exemple). Elle office la possibilit d'utiliser diffrents chemins pour relier un nud source et un nud destination afin de rpartir la charge sur le rseau et ainsi amliorer l'efficacit de ce demier. Pour y parvenir, un routage explicite est utilis, c'est--dire que des contraintes telles que la bande passante ncessaire pour le trafic, sont prises en compte lors de la cration des LSP. Le protocole CR-LDP {Constraint Routing-LDP) permet de crer de tels LSP. D'autres protocoles comme RSVP-TE (RSVP-Traffic Engineering) et OSPF-TE {OSPF-Traffic Engineering) sont aussi utiliss pour grer efficacement le rseau MPLS et rserver des chemins non congestionns de manire dynamique, s'adaptant en temps rel la charge sur le rseau et pas uniquement sur des rglages prtablis.

Une des possibilits permises par l'ingnierie de trafic, en l'occurrence par le protocole RSVP-TE, est la rservafion d'une bande passante garanfie sur le rseau. Il est ainsi possible d'offrir une qualit de service de haut niveau des applications temps rel comme la voix sur IP, la vidoconfrence, etc.

11

Afin de ne pas surcharger le rseau avec les donnes de contrle, MPLS permet l'agrgafion de flux de trafic. Cela signifie que pour plusieurs flux de trafic entrants par diffrents LSP, il est possible d'utiliser un seul LSP en sortie et ainsi rduire la quanfit d'informations sur les chemins crs ainsi que le nombre de connexions grer par les routeurs LSR du rseau MPLS. Des extensions l'ingnierie de trafic existent, comme le reroutage rapide {Fast Reroute) qui est un mcanisme de protection locale de MPLS-TE. Pour chaque LSP primaire cr il existe un LSP secondaire dit de secours qui sera activ ds la dtection d'une panne sur le LSP primaire. Le but de ce mcanisme de protection est de limiter le temps de panne du chemin concern une valeur infrieure 100ms, permettant aux applications temps rel de ne pas souffrir de la panne.

Il existe d'autres solutions permettant d'empcher la congestion, telle que l'ingnierie de rseau. Si l'ingnierie de trafic place le trafic l o le rseau n'est pas congestionn, l'ingnierie de rseau augmente quant elle la capacit des liens fortement achalands. II est ais de comprendre que l'ingnierie de trafic est de loin la plus avantageuse, surtout si le trafic dans le rseau est dynamique.

1.1.2.4

Les rseaux privs virtuels sur MPLS (MPLS/VPN)

Avec l'ingnierie de trafic, l'autre grande application de MPLS est la possibilit de crer des rseaux privs virtuels (appels par la suite VPN : Virtual Private Network) utilisant MPLS comme mode de transport. L'avantage dcoulant de l'ufilisation de MPLS est la possibilit de ne pas avoir chiffrer les donnes lors de leur transport tout en garanfissant leur confidentialit. C'est le but primordial d'un VPN.

Pour permettre cela, MPLS utilise la notion de routeurs virtuels garantissant, au sein d'un mme routeur physique, la cration de diffrents contextes de routage, chaque VPN

possdant son propre contexte. Ainsi, deux sites gographiquement spars peuvent tre lis et demeurer privs sans pour autant ncessiter l'ufilisation de protocoles de chiffrement comme IPsec {Internet Pr-otocol security) ou de technologies de VPN classiques, par exemple L2TP {Layer 2 Tunneling Protocol).

Les technologies de VPN classiques , c'est--dire de niveau 2, sont rputes et frquemment utilises pour permettre le transport de donnes de faon scuritaire sur un mdium qui ne l'est pas. Un des usages possibles est d'offrir un accs distance scuris d'un poste client au rseau de l'entreprise par exemple. Le niveau de scurit de ces technologies VPN n'est pas remis en cause, cependant elles sont caractrises par une certaine lourdeur et une complexit d'utilisation lies au chiffrement des donnes et l'interconnexion des passerelles VPN point point.

MPLS/VPN est une solufion plus simple, lgre, transparente l'utilisateur final, la configuration tant effectue par le foumisseur de service au niveau des routeurs de bordure du rseau MPLS et non sur les ordinateurs des clients. En consquence, un utilisateur mobile devra employer un VPN classique, MPLS/VPN tant valide pour des rseaux connects directement un nuage MPLS. Cette nouvelle technologie trouve donc son application dans la connexion de sites de VPN ne se dplaant pas gographiquement. 1.2 L a scurit dans MPLS s

1.2.1 Gnralit

Le succs d'une technologie utilise grande chelle ne dpend pas uniquement de son bon fonctionnement, il faut aussi en garantir la scurit. S'il est possible une personne malintentionne de corrompre ou d'en interrompre sa marche normale, qui voudrait alors l'utiliser? tant donn que des enjeux financiers sont la plupart du temps

13

impliqus, qu'il s'agisse de l'invesfissement pour adopter une nouvelle teclinologie ou des revenus qui dcouleront de son utilisation, tout risque est viter.

Comme mentionn prcdemment, le but initial de MPLS tait d'amliorer les performances des rseaux. La notion de rseaux privs virtuels utilisant MPLS est venue plus tard. Nanmoins, la conception de cette technologie a permis d'y intgrer la scurit assez simplement.

Par hypothse, la scurit de MPLS repose sur l'intgrit des tables d'tiquettes. Aussi, le principe fondamental de MPLS/VPN s'tablit sur la notion de routeurs virtuels. Au sein d'un seul routeur, MPLS/VPN permet de grer plusieurs contextes, ce qui quivaut avoir autant de routeurs physiquement spars. Si chaque contexte est associ un VPN, le rseau MPLS/VPN devient similaire - au niveau logique - des lignes ddies pour chaque VPN en ce qui a trait la scurit. Voir la Figure 1.2 pour le principe.

Enfin, il est primordial de faire l'hypothse que le rseau MPLS est un rseau priv. Nul ne doit pouvoir s'introduire l'intrieur du rseau, car les donnes y sont transfres sans tre chiffres. Permettre l'accs aux donnes par quiconque supprimerait la notion de rseau priv virtuel.

L'empilement des enttes MPLS permet de maintenir cette scurit entre les routeurs du rseau MPLS/VPN. L'tiquette extrieure , c'est--dire la premire rencontre lors de la dsencapsulation du paquet (reprsente en blanc sur la Figure 1.3), conserve son rle d'tiquette de LSP et permet la commutation entre le LER Ingress et le LER Egress. L'tiquette intrieure indique l'instance de routage et d'acheminement (VRF : VPN Routing and Forwarding), autrement dit le contexte de VPN concem. Elle reprsente pour chaque VRF le tunnel mis en place entre les routeurs de bordure.

14

Routeur MPLS-VP N

Figure 1.2 Schma simplifi d'un routeur MPLS/VPN avec trois routeurs virtuels Les routeurs de bordure du rseau MPLS/VPN sont appels PE pour Provider Edge. Il n'y a, sauf exception {cf partie 2.2.5), qu'entre les routeurs PE que sont utilises les tiquettes LSP et VPN. Les routeurs situs chez les clients et lis aux PE sont appels CE pour Customer Edge.

IP paMte t

LSPlaael ;

VRFial^e

l,

IPpacKe t

IP packfi t

VHf l a K o : VP.N S IP roilting

hg3^,-S4<eS^V B ") PN PE ,- ' ^^-_C EJ

- V . VPN A t u r r c l vrisi B t u i n c

..

IP fo^i-ft S laWe Service Pm'net MPL S Networ k

PC-- '

^ -> . E

VPN A

VRFIdb:c:VP\ A IP routin g tabe

Figure 1. 3 Principe de l'empilement d'tiquettes MPLS (Tir de Ixia, 2004)

15

Les paquets provenant des rseaux privs des clients sont sans tiquette, les routeurs PE classent ces paquets en fonction de leur origine dans les diffrents contextes qu'ils grent, leur assignent ensuite selon leur contexte une tiquette de VPN spcifique, puis selon le chemin empmnt une tiquette de LSP. Durant leur trajet sur le rseau MPLS, seule l'tiquette de LSP sera lue et modifie par les LSR, appels routeurs P pour Provider. L'tiquette de VPN demeurera intacte jusqu'au PE Egress, o le paquet sera envoy sur l'interface de sortie en fonction de son tiquette de VPN, qui lui aura pralablement t te.

Les diffrents contextes d'un PE possdent chacun leur table de VRF, autrement dit la liste des rseaux accessibles depuis leur VPN uniquement, afin de maintenir la notion de rseau priv. Il est possible de voir un exemple du principe de fonctionnement sur la Figure 1.3.

En ce qui conceme les donnes circulant dans chaque VPN, elles ne sont pas chiffres. Cela leur permet de ne pas subir la baisse de performances qu'impose le chiffrement des donnes, comme dans un VPN classique par exemple. Pour des applications temps rel, c'est un point cmcial.

1.2.2

Diffrents aspects considrer

Lorsque l'on value la scurit d'un systme, il est essentiel de considrer trois diffrents aspects qui sont l'architecture du systme, l'implmentation de l'architecture et le fonctionnement du systme (Behringer et Morrow, 2005). Nanmoins, c'est surtout le premier de ces aspects, l'architecture du systme, qui nous intresse vraiment dans ce mmoire.

16

L'architecture du systme est donne par la spcification fonnelle, dans le cas de MPLS/VPN il s'agit de la RFC4364 : BGP/MPLS IP Virtual Private Networks (VPNs) (Rosen et Rekhter, 2006).

L'implmentation de l'architecture correspond la faon dont les spcifications de cette demire sont rellement intgres. Certains choix d'implmentation peuvent remettre en cause la scurit de tout le systme, ou plus simplement donner lieu des erreurs et oublis de programmation, crant de possibles portes drobes (backdoors). Le fonctionnement du systme dpend quant lui du gestionnaire du rseau, comment il gre et maintient son systme, sachant que le problme le plus frquemment rencontr est le non-changement des mots de passe par dfaut des routeurs. Bien trop de gestionnaires de rseaux ne changent pas les mots de passe par dfaut (tels que admin , cisco , etc.) ou utilisent des mots de passe trop simples ou vidents deviner (Wayne et Edward, 2004). Ce simple oubli peut mettre en pril la scurit de tout le rseau MPLS. Le maillon le plus faible reste donc bien l'tre humain.

Les mots de passe ne sont pas les seules erreurs humaines ventuelles. La configuration des routeurs est ardue, c'est pourquoi pour rduire les risques d'erreurs l'ufilisation d'outils de configuration automatique - bien que possdant eux aussi leurs limites - est fortement conseille. L'utilisation de joumaux d'vnements {logs) dtaills permet de surveiller le rseau et les oprations inhabituelles qui pourraient s'y produire.

Si nous considrons que seule l'architecture du systme requiert une tude plus pousse, c'est parce que les problmes dcoulant des deux autres aspects sont lis des erreurs humaines, des oprateurs du rseau dans Tutilisafion ou des concepteurs dans l'implmentafion. De plus, concemant l'implmentafion, elle dpend des choix de chaque constmcteur, il faudrait par consquent l'tudier au cas par cas.

17

1.2.3 Comparaiso

n ave c les VPN classiques

A l'inverse des VPN classiques, qui utilisent des protocoles d'encapsulation comme GRE {Generic Routing Encapsulation), IP/IP, etc., les VPN sur MPLS ne sont pas orients connexion. Ce sont les VRF qui permettent de diriger l'informafion dans les VPN. Ceci est un atout important de MPLS/VPN. 11 est possible de crer un grand nombre de VPN sans ncessiter de maintenir un grand nombre d'informations chaque extrmit sur les VPN.

En utilisant les VPN classiques, les clients ont une visibilit complte sur leurs VPN et la possibilit de les contrler. Par contre, avec MPLS/VPN les clients perdent cette visibilit - due la transparence de cette technologie - toutefois la gestion s'en trouve simplifie puisqu'il n'y a rien faire par les clients. Cependant, il est ncessaire que le foumisseur de service porte une attention soutenue la configuration des VPN dans les routeurs PE, afin d'viter de briser l'intgrit d'un VPN en incluant, par exemple, un routeur PE qui n'a pas lieu dans un VPN. Un client se retrouvant devant un tel cas avec MPLS/VPN ne saura pas ncessairement que son VPN est corrompu. Le chiffrement avec IPSec, SSL {Secure Socket Layer) ou TLS {Transpori Layer Security) doit tre utilis dans les VPN classiques, car ceux-ci peuvent tre amens voyager sur Intemet et c'est ce chiffrement qui garantit la confidentialit des donnes.

Il est certes possible d'ufiliser IPSec dans les VPN sur MPLS entre les routeurs PE. Toutefois, les VPN sur MPLS tant logiquement spars, et en posant l'hypothse que le rseau MPLS est priv, ceux-ci ne requirent pas ce chiffrement pour garantir la scurit des informations. Donc, dans ce cas, quel en est l'intrt, sachant que le chiffrement ncessite du traitement, ce qui cause du dlai? Est-ce que la scurit n'est pas considre comme parfaitement fiable? Ou bien est-ce une mesure visant rassurer les clients?

D'aprs de nombreux chercheurs, la scurit de MPLS/VPN repose sur la confiance que les clients font au foumisseur de service et donc du rseau MPLS. Car si ce demier garantit que nul ne peut s'introduire dans le rseau - ce qui reste vrifier - il pourrait avoir pour sa part accs aux donnes l'intrieur du rseau MPLS. 1.2.4 Considration s technique s avance s

Cette partie dcrit plus en dtails la technologie MPLS/VPN en la sparant en plusieurs niveaux : le plan de contrle, le plan de donnes et le plan de gestion. 1.2.4.1 L e plan de contrle

Le plan de contrle dfinit comment l'informafion de contrle (ici, les routes VPN) est change sur le rseau. Les trois points importants sont les adresses VPN-IP, les Route Distinguishers (RD) et les Route Targets (RT). Afin de permettre aux diffrents sites d'un rseau priv de parler entre eux, il y a une procdure d'change de routes, entre routeurs CE et PE d'une part, et entre routeurs PE d'autre part. Les CE envoient leurs routes aux PE par du routage statique ou dynamique. De mme, les PE envoient les routes provenant des autres sites d'un mme VPN aux CE. Sur chaque PE, l'information de routage pour chaque VPN est maintenue dans des instances de routages de VPN, les VRF. un VRF donn correspond une ou plusieurs interfaces du client connectes au CE et appartenant au mme VPN. Les PE distribuent les routes reues des CE et stockes dans les VRF aux autres PE qui connectent des sites du mme VPN grce au protocole MP-BGP (Btes et al., 2007).

L'espace d'adressage utilis par chaque VPN pouvant se chevaucher, il est ncessaire de diffrencier les routes issues des diffrents VPN et ainsi viter toute confusion quant l'appartenance d'une adresse IP un VPN donn. Pour y parvenir, les PE utilisent des Route distinguishers qui sont ajouts chaque route VPN reue d'un routeur CE. Avec

19

cet ajout, il ne peut y avoir confusion avec l'information de contrle de diffrents VPN. II n'est alors plus question d'adresses IPv4 mais d'adresses VPN-IPv4 (ou v6, respectivement). Plus de dtails seront foumis dans la section 1.2.5.

Ainsi, les annonces de routes changes par le protocole MP-BGP (Btes et al., 2007) ne contiennent que des adresses VPN-IPv4 (et/ou VPN-lPv6, le cas chant) associes aux tiquettes VPN lies aux routes changes (Rekhter et Rosen, 2001). Les adresses VPNIPv4 ne sont toutefois utilises que dans le cur du rseau. Entre PE et CE, ce sont les adresses IPv4 usuelles qui sont utilises. Cela cause, entre autres consquences, que les CE ignorent ce qui se passe dans le cur du rseau, n'ayant ainsi aucune visibilit sur les autres VPN dploys. Les routeurs PE s'changent aussi au travers de MP-BGP des Route Targets, qui dfinissent quelles routes doivent tre importes ou exportes pour chaque VRF. Une mauvaise configuration des RT peut gravement compromettre la scurit de MPLS/VPN. Il s'agit toutefois l aussi d'une erreur humaine.

Pour plus de dtails sur Tutilisafion d'IPv6 dans le cadre des VPN sur MPLS, le lecteur peut consulter la RFC4659 (De Clercq et al., 2006). 1.2.4.2 L e plan de donnes

Le plan de donnes dfinit comment les donnes sont transmises sur le rseau. Entre le routeur CE et le PE, il s'agit de routage IP classique. Dans le cur du rseau, les donnes transitent dans des tunnels, qu'ils s'agissent de chemins LSP, ou ventuellement de tunnels IPsec. Pour cela, les ?E-ingress ralisent un empilement d'tiquettes : en premier lieu, ils ajoutent une tiquette dfinissant le VPN auquel le paquet appartient, puis une seconde

20

fiquette MPLS qui permet de diriger le paquet travers le rseau MPLS, en tant change chaque routeur P travers, jusqu'aux ?E-egress. Ces tiquettes sont enleves par ces demiers et les paquets sont transmis aux routeurs CE de destination comme de simples paquets IP, en foncfion de la valeur de l'tiquette VPN. Dans le cas du pemdtimate hop popping, c'est le demier routeur P travers avant le routeur 'PE-egress qui enlve l'tiquette MPLS. 1.2.4.3 L e plan de gestion

Le plan de gestion dcrit comment sont grs les lments du rseau. La gestion d'un rseau IP peut tre de type in-band (les donnes de gestion passent sur le rseau avec les autres donnes) ou out-of-band (hors-bande, la gestion s'effectue par un autre moyen, par exemple par le rseau tlphonique ou tout autre rseau indpendant). Dans le cas de la gestion in-band, il est important de prendre plusieurs mesures de scurit afin d'empcher toute possibilit d'intrusion et/ou de modification des informations de gestion. Il faut notamment limiter l'accs sur chaque routeur aux seules interfaces et adresses d'origine ncessaires (et encore, il est possible de mystifier une adresse IP), utiliser des protocoles scuriss comme SSH {Secure Shell) et une

authentification forte (certificats, jetons, cls), bloquer les donnes de gestion venant de l'extrieur au moyen par exemple de listes d'accs, les access lists des routeurs. En outre, le nud principal de gestion {NOC : Network Oper-ations Center-), s'il existe, doit tre fortement protg contre les intmsions afin d'viter qu'un utilisateur aux mauvaises intentions n'en prenne le contrle, et puisse par la suite grer les routeurs depuis cet emplacement.

La gestion des CE peut se rvler plus complexe mettre en uvre. Elle ncessite soit deux liens logiques sparant le trafic normal et de gestion entre CE et PE (ce qui reprsente la meilleure solution), soit l'utilisation d'une interface de loopback du CE

21

place dans le VRF de gestion du CE (auquel cas tout le VPN a accs la station de gestion). Il faut donc l aussi ufiliser des access-lists dans les interfaces ingress des routeurs PE.

Dans tous les cas, il ne faut pas oublier que les CE ne peuvent tre considrs comme srs puisqu'ils se trouvent chez les clients. La gestion out-ofband

est la base plus sre car elle n'est pas ralise sur le mme

rseau que celui o transitent les dormes. Toutefois, l'accs ce rseau de gesfion doit lui aussi tre scuris, par exemple par les mthodes nonces prcdemment. 1.2.5 L a sparation de s VPN

Les exigences relatives la scurit des VPN dans le rseau MPLS du foumisseur de service peuvent tre nonces ainsi : Le trafic provenant d'un VPN ne doit pas tre visible d'un autre VPN Le trafic issu du cur ou d'autres VPN ne doit pas pouvoir s'introduire dans un VPN donn.

En outre, la possibilit d'ufiliser des espaces d'adressage se chevauchant sans qu'il y ait confusion fait aussi partie des attentes. 1.2.5.1 Sparatio n de s espaces d'adressag e

La sparation des espaces d'adressage des diffrents VPN, ncessaire dans le cas o plusieurs VPN utilisent des plages d'adresses se chevauchant, est atteinte tel que dcrit dans la RFC4364 (Rosen et Rekhter, 2006) par l'utilisation des adresses VPN-IPv4 (ou v6, le cas chant - il faut noter que MPLS/VPN fonctionne indiffremment avec IPv4 ou IPv6).

"9

Les adresses VPN-IPv4 sont la concatnation d'une adresse IPv4 classique et d'un i-oute distinguisher sur 8 octets, tel que prsent ci-dessous :

8 byt e Rout e Dlslingutehor Type Administrator Assigned niumbe

4 byt o IPAddroo , Subscriber IPv 4 prefi x _^ Identifie s Ihe AN, asstgner by autnorfty

Identifies the assi^die d mjmber authorit y _^ Identifie s ihe :engtha f me octr MO neids [!E-L3VPN-WP1-Q6f

Figure 1. 4 Format d'une adresse VPN-IPv4 (Tir de Berkowitz, 2003) Les route distinguishers tant spcifiques chaque VPN, il est possible d'utiliser la mme plage d'adresse IP dans diffrents VPN sans que cela ne cause le moindre problme de chevauchement.

Les adresses VPN-IPv4 obtenues sont donc uniques, elles sont utilises dans le cur du rseau entre les PE pour raliser les routes VPN. Le cur utilise quant lui des adresses IPv4 classiques pour raliser le contrle. Il n'y a donc pas non plus possibilit de chevauchement entre les adresses des VPN et les adresses des lments du rseau cur.

L'interface PE-CE du PE ( ne pas confondre avec le lien PE-CE) utilise aussi l'adressage VPN-IPv4, donc mme au sein d'un routeur PE la sparation des VPN est oprante. Le seul inconvnient de ce dernier point est que cette interface du PE est joignable depuis le VPN concern et donc des attaques contre le PE pourraient tre tentes.

23

1.2.5.2 Sparatio

n d u trafi c

La sparation du trafic au sein du rseau MPLS cur est ralise par l'encapsulation des donnes dans les LSP {Label Switch Path). Cette encapsulation consiste ajouter aux donnes un entte dfinissant le VPN, en plus de l'entte MPLS classique.

Au niveau des routeurs PE, la sparation du trafic est accomplie en fonction des interfaces. Les interfaces faisant face au cur ralisent le routage, ou plutt, la commutation, en fonction de leur table de routage globale. Les paquets arrivant sur ces interfaces sont traits comme des paquets IP usuels. Les interfaces faisant face aux CE sont lies des VRF par l'intermdiaire de la commande ip vrf forwarding commutation est alors faite suivant l'instance de VRF. ; la

Les LSP ne sont pas le seul moyen d'encapsulation disponible : les tunnels IPSec, L2TPv3, IP/IP et GRE sont aussi ufilisables. Mais quelle que soit la mthode employe (simple marquage des paquets ou utilisation de tunnels), les VPN sont isols les uns des autres.

Un point important dans la scurit de MPLS/VPN au niveau de la sparation des VPN est que les routeurs P du cur n'interviennent pas du tout au niveau des VPN. Ils ne font que la commutation des paquets en fonction de l'tiquette MPLS et n'ont aucune visibilit sur le contenu des VPN. Ils n'ont aucune interacfion avec les VPN, donc un impact trs restreint quant la scurit du rseau.

Comme beaucoup d'autres, ce demier point n'est valable que si les routeurs P sont correctement configurs. La configurafion des quipements est un point extrmement important qu'il est possible de simplifier avec Tutilisafion d'oufils de configuration automatique.

24

1.3 Problmatiqu

Par une stratgie rendant possible l'accs Intemet pour tous et partout, le monde de l'informatique s'est retrouv compltement boulevers. La scurit, qui avait jusque-l une importance assez relative, est devenue primordiale. Les logiciels antivims, antiespiogiciels, les pare-feux, etc. sont devenus monnaie courante dans les entreprises comme chez les particuliers. La scurit est dsonnais au cur du dveloppement des nouvelles applications et technologies.

Les rseaux informatiques permettent aux donnes de se rendre de leur source leur destination. Le protocole IP est devenu, avec l'volution d'Internet, le plus utilis sur les rseaux, grce sa simplicit. Le protocole ATM offrait pour sa part une solution plus sre, plus efficace, mais aussi plus complexe. 11 est toujours utilis, mais principalement pour transporter des paquets IP, laissant de ct une grande partie de ses avantages.

La notion de rseaux privs virtuels n'est pas nouvelle. Depuis longtemps, les entreprises ont besoin de liens privs reliant par exemple leurs diffrentes succursales. La solution la plus vidente est celle d'une ligne loue, qui peut nanmoins se rvler trs dispendieuse. Les VPN ont t crs afin de permettre ces entreprises d'utiliser le rseau Intemet pour communiquer entre elles, en tablissant des tunnels dont chaque extrmit se trouve dans une succursale. Afin de garantir la confidentialit des donnes, tous les paquets IP sont chiffrs et encapsuls par des protocoles comme L2TP, PPTP {Point to Point Tunnelling Protocol) ou IPsec.

L'arrive de MPLS parmi les protocoles de communication a permis d'apporter la simplicit de la commutation dans les rseaux et aussi de proposer de nouvelles technologies comme l'ingnierie de trafic et les rseaux privs virtuels sur MPLS. Les VPN sur MPLS sont une volution des VPN classiques noncs prcdemment, les simplifiant fortement pour les clients. L'utilisation des VPN sur MPLS offre ces

25

demiers plusieurs avantages : la transparence (pas de client VPN installer ou de configuration raliser) et la perfonnance (pas de chiffrement donc moins de temps de calcul, plus de dbit ufile). Mais qu'en est-il de la scurit?

Selon Behringer et Morrow (Behringer et Morrow, 2005), une politique de scurit rseau qui se veut efficace se doit d'tre prvue ds l'tape de la conception de celui-ci. La cration d'un rseau et l'application de la scurit sur ce rseau sont souvent le fait d'quipes de travail spares. Aussi, l'ajout de la scurit implique habituellement de restreindre une partie des capacits du rseau, afin d'empcher les intmsions et de prvenir de possibles brches.

Un des dfis de l'expert en scurit est de s'assurer qu'aucune brche n'existe dans l'implmentation. Alors qu'un ingnieur rseau atteint son but lorsqu'il trouve une mthode fonctionnelle et performante pour implanter le rseau, l'expert en scurit subit un chec s'il existe ne serait-ce qu'une seule faille dans la scurit du rseau.

Avant de pouvoir dterminer ce qui est scuritaire et ce qui ne l'est pas, il est important de dfinir le sens du terme scurit et ce qui doit tre mis en uvre pour y parvenir. L'inconvnient est que selon le domaine, l'application, la valeur des biens ou de l'information protger, la rponse est trs variable. Par exemple, la scurit d'un aroport intemational diffre de celle d'un arodrome de tourisme. De mme, la scurit d'un site web bancaire n'est pas la mme que celle d'un blogue ralis par un particulier.

Pour beaucoup, la scurit implique le chiffrement des donnes. Il ne faut pas croire que MPLS n'est pas une technologie scuritaire parce que le chiffrement n'est pas ufilis par dfaut. Si la scurit consiste en l'isolement rciproque des rseaux privs virtuels, dans ce cas MPLS/VPN peut tre vu comme scuritaire.

Les objectifs de la scurit informatique applique aux rseaux sont dfinis par :

26

l'intgrit, qui garantit que les donnes ne sont pas altres dans leur transport, la confidentialit, qui assure que les donnes ne sont pas rvles des personnes non autorises, la disponibilit, garanfissant l'accs en tout temps aux donnes et l'absence de dni de service dans le rseau, rauthentification, qui permet de limiter l'accs aux personnes autorises, la non-rpudiation, qui empche de nier une opration ralise.

L'isolement des rseaux privs virtuels permet de remplir les objectifs d'intgrit et de confidentialit. La disponibilit et l'authentification doivent tre gres par le foumisseur de service, afin d'empcher tout dni de service ou intmsion. Enfin, la nonrpudiation est la charge du client, ce n'est pas en gnral un service offert par le foumisseur de service.

L'lment cl de ce projet de recherche est de dmontrer l'tanchit des diffrents tunnels VPN, garantissant que la sparation des VPN est toujours effective. Cela afin de garantir la scurit des donnes des clients.

La disponibilit du rseau MPLS cur est toutefois aussi importante, afin d'viter des attaques de type dni de service (DoS, Deny of Service). Cet aspect de la scurit conceme nanmoins plutt le foumisseur de service, car il en dcoule la disponibilit du rseau et non l'tanchit des VPN en place.

Ce mmoire se concentrera sur les VPN de niveau 3 sur MPLS, solution la plus couramment employe dans la ralit. Les VPLS ( Virtual Private LAN Service) et autres liens Pseudo-wire ne seront par contre pas traits. Par ailleurs, les problmes lis l'implmentation de l'architecture seront brivement cits mais non dtaills. Les bugs lis aux systmes d'exploitation des routeurs peuvent tre corrigs et sortent du cadre de ce mmoire.

CHAPITRE 2 ANALYSE DE LA SCURIT DE MPLS/VP N Tel qu'indiqu dans la problmatique, l'aspect important de la scurit pour ce projet est l'tanchit des VPN, et par consquent des VRF. Entre autres : aucun VPN ne doit pouvoir communiquer avec un autre VPN, aucun VPN ne doit pouvoir changer de l'information avec le cur du rseau.

Une autre faon de prsenter cette tanchit est de garantir que ce qui rentre dans le rseau MPLS par un VPN donn est forc de sortir du rseau MPLS par ce mme VPN.

Ce chapitre se propose d'analyser la scurit et les menaces sur les rseaux MPLS/VPN en considrant les diffrents lments constituant un rseau MPLS/VPN comme le rseau cur et les rseaux d'accs (les liens CE-PE par exemple) mais aussi en considrant les diffrents types de menaces, quelles que soient leurs origines et destinations.

Dans un premier temps, nous prsentons une tude assez exhaustive des menaces possibles dans un environnement rseau MPLS, ensuite nous verrons plus

spcifiquement la scurit des VPN sur MPLS en cherchant les vecteurs possibles d'attaques, en comparant avec les technologies prouves comme ATM/FR, et en dtaillant des architectures utilisant le rseau MPLS/VPN qui ncessitent beaucoup plus d'attention pour tre scuritaires. Une des conditions permettant la ralisation d'une attaque inter-VPN dans une de ces architectures avances a t le point de dpart d'une tude du protocole BGP, prsente dans le chapitre 3. Elle expose entre autres ses faiblesses ainsi que les extensions qui lui sont proposes.

28

2.1 Menace

s et attaques dans un environnement rsea u

Cette partie a pour but de prsenter une liste assez exhaustive des attaques ventuelles pouvant tre perptres dans un rseau MPLS. Tous les types d'attaques rseau ne sont donc pas abordes ici, comme par exemple celles relies aux environnements sans-fil et Web 2.0. 2.1.1 Catgorie s d e menaces

Avant de dresser une liste des attaques s'appliquant MPLS, il peut tre intressant de les regrouper pour les dfinir. Les attaques possibles sur un systme ou un rseau peuvent cet gard tre catgorises selon divers paramtres comme les dgts causs, leur complexit, ou leur but (Easttom, 2006).

En classant les attaques selon leur objectif, nous pouvons distinguer : les tentatives d'intmsion, permettant de gagner un accs aux ressources d'un systme, les dnis de service, bloquant l'accs au systme pour les utilisateurs lgitimes, les logiciels malveillants, comme les vims, les chevaux de Troie, les portes drobes, les espiogiciels, etc. permettant le vol d'information ou l'utilisation illgitime de ressources.

Les intmsions peuvent permettre l'intms de disposer d'informafions confidentielles, de modifier les paramtres du systme pntr son avantage, en bref de compromettre la scurit de ce systme et ventuellement celle des systmes attachs. Les intmsions utilisent gnralement les failles des systmes, bien que l'ingnierie sociale {social engineering), l'art de soutirer de l'information en abusant de la confiance des personnes, soit trs utile pour obtenir les informations manquantes.

29

Le dni de service fait partie des attaques de type bloquantes qui ne pennettent pas l'attaquant de pntrer le systme vis (hormis dans certains cas o la surcharge d'un quipement peut permettre de laisser passer tout le trafic par dfaut, par exemple avec certains anciens pare-feux), mais affaiblissent les ressources disponibles et par consquent entravent le fonctionnement normal de l'quipement. Les ufilisateurs lgitimes du systme vont alors se voir l'accs considrablement ralenti ou, idalement pour l'attaquant, refus. Ce type de menaces est en gnral bien plus simple mettre en uvre que les intmsions, c'est pourquoi les dnis de services sont trs rpandus. Les logiciels malveillants (de l'anglais malware, contraction des deux mots malicious et softwar-e) forment la catgorie de menaces la plus utilise. Mlange d'outils automatiques d'intmsion (les vers), de dclenchement (les bombes logiques) et d'action nfaste (les vims), ils peuvent souvent se rpliquer d'eux-mmes (vers, vims) pour se propager vers d'autres systmes. L'exemple de malware le plus connu est le virus, programme ayant pour but de se dupliquer et pouvant perturber le fonctionnement du systme infect. Il se rpand par diverses mthodes, les plus populaires tant l'envoi de courriels via le camet d'adresses d'une personne touche (car les utilisateurs ne se mfient que peu ou pas des courriels provenant de personnes connues), l'change de donnes (en particulier sur les rseaux d'change P2P, Peer to Peer), les logiciels de messagerie instantane (en utilisant les listes de contacts), ou en surfant sur certains sites web malveillants. Souvent, ils utilisent les failles de certains programmes, fureteurs Intemet ou systmes d'exploitation pour agir.

Parmi les autres logiciels malveillants se trouvent les chevaux de Troie qui appliquent le principe d'une porte drobe pour s'installer sur le systme, et qui vont ensuite tlcharger eux-mmes des vims ou ouvrir d'autres portes drobes, permettant de futures intmsions.

30

Les espiogiciels reprsentent la demire mode en termes de logiciels malveillants. Plus connus sous leur terme anglophone de spvwai-es, ils surveillent les acfions effectues sur un systme. Ils peuvent se limiter un fichier tmoin {cookie) du fureteur, celui-ci tant un fichier texte pourtant cr avec la noble cause de se souvenir de l'utilisateur pour lui permettre d'acclrer la reconnexion un site web dj visit o il aura enregistr des informations personnelles, un panier d'achat, etc. Le problme est que n'importe quel site peut venir lire ces fichiers et ainsi rvler de nombreuses informations confidentielles si le fureteur ne l'en empche pas. Un autre type d'espiogiciel est l'enregistreur de fr^appe {keylogger), il enregistre tout ce qui est tap par l'utilisateur du systme infect et peut aussi prendre rgulirement des captures d'cran, le tout tant soit envoy par courriel ou relev par celui l'ayant conu et/ou install.

La catgorie des logiciels malveillants volue de plus en plus vite, le nombre de vims, vers, espiogiciels incluant leurs variantes ne cessant d'augmenter. Les logiciels malveillants permettent parfois des attaques qui se rapprochent des deux premires catgories de menaces, permettant intmsions via les portes drobes et dnis de service via les bombes logiques. Dans ce demier cas, un vims tant hberg sur de trs nombreux systmes de par le monde va lancer un moment prvu l'avance une attaque simultane vers un site, une adresse ou un systme dans le but de le faire tomber. L'attaque est parfois impossible prvoir, et cause de la rpartition des machines zombies possdant la bombe logique, difficile arrter.

Enfin, en ce qui conceme l'environnement d'excution, les logiciels malveillants visent surtout le systme d'exploitation le plus ufilis, Windows XP/2000/Vista, prsent sur les stations de travail ou sur les serveurs, mais pas sur les quipements rseaux. Ces demiers sont donc moins touchs par cette catgorie de menaces. Par contre, rien n'empche un vims, un ver ou un cheval de Troie de s'installer sur une machine hte mal protge chez un client avant de s'attaquer aux quipements rseaux auxquels celui-ci est reli.

31

2.1.2 Type

s d'attaque s

Aprs avoir tudi les diffrentes catgories de menaces possibles, cette partie prsente les diffrents types d'attaques possibles dans un environnement rseau. 2.1.2.1 cout e sur le rseau

L'coute sur le rseau est une attaque passive permettant d'obtenir des informations (tels des mots de passe) pouvant tre rutilises dans le futur pour raliser des accs non autoriss. L'coute peut se faire grce un renifleur {sniffer), logiciel ou matriel plac dans le rseau. La prsence d'un concentrateur {hub) dans le rseau rend cette attaque trs simple, cause du fonctiormement duplicatif du concentrateur qui offre l'information toutes les stafions qui lui sont connectes. L'attaque est par contre beaucoup plus dlicate mettre en uvre si le mdium est de la fibre optique, mais pas impossible (Everett, 2007).

L'attaquant doit possder un accs au mdium pour pouvoir couter ce qui y transite. Si l'accs est physiquement impossible, l'installation de logiciels malveillants sur le poste d'une personne l'intrieur peut tre une solution de rechange. Il suffit alors d'un courriel contamin envoy de multiples employs pour tre quasiment certain que le programme malveillant (ver, cheval de Troie) soit install en un point sensible et puisse alors renifler le trafic sur le rseau.

La meilleure parade l'coute sur le rseau est le chiffrement de tout le trafic qui passe sur celui-ci, ce qui est rarement faisable grande chelle. L'utilisation de SSH et de tunnels VPN permet aussi de rduire le risque. De mme, les concentrateurs devraient tous tre bannis et remplacs par des commutateurs, qui ne partagent pas l'information. noter qu'en 2000 un outil pouvant dtecter les stafions coutant sur le rseau (de par leur mode promiscuit actif) nomm AntiSniff a fait son apparifion. Mais hlas, ses

32

mthodes de dtection des renifleurs ont t utilises par la suite pour rendre ces demiers indtectables. Une attaque passive reste donc difficile dtecter. 2.1.2.2 Modificatio n d e donnes

Si l'coute n'tait qu'une attaque passive, la modification de donnes va plus loin et constitue une attaque active : l'attaquant va modifier certaines donnes qu'il parvient lire sur le rseau et ainsi, en plus de briser la confidenfialit, changer le sens du contenu des paquets. Mme si la confidenfialit n'est pas toujours primordiale, les donnes ne doivent pas tre modifies dans leur transmission : l'intgrit des donnes est essentielle quel que soit le domaine.

L'utilisation de chiffrement ou, si la confidentialit n'est pas requise, de signatures numriques l'aide de systmes de chiffrement asymtrique ou asymtrique peut permettre de garantir cette intgrit. 2.1.2.3 Mystificatio n dan s la pile protocolaire TCP/I P

La mystification est l'action de bemer, d'abuser une personne en dformant la ralit. Applique aux rseaux, elle consiste tromper un systme (un pare-feu par exemple) en se faisant passer pour une autre entit que celle qui a rellement envoy le message. Les diffrents paramtres pouvant tre mystifis se situent principalement dans les enttes ajouts par les couches liaison, rseau et transport : les adresses MAC et IP sources, les numros de squence TCP {Transmission Control Protocol), etc.

La mystification d'adresse MAC permet des attaques de niveau 2 au sein d'un rseau local, d'outrepasser les filtres d'adresses physiques autorises dans un rseau sans-fil, de rediriger le trafic, etc. L'adresse physique ou adresse MAC est pourtant une donne inscrite sur la carte d'accs rseau, unique dans le monde, hlas il est dsormais possible

33

sur de nombreux modles de modifier manuellement l'adresse de sa propre carte rseau. Un filtre bas sur des adresses physiques n'est donc pas sr.

La mysfificafion d'adresses IP ressemble celle d'adresses MAC, tout en agissant la couche rseau. Elle profite des systmes utilisant l'adresse IP source comme base d'authentification, comme les filtres ou les listes d'accs des routeurs, les pare-feux, etc. 11 suffit de deviner une adresse IP autorise puis de la mystifier afin de traverser ces filtres sans tre arrter. Toutefois, dans le cas o les seules adresses autorises sont celles appartenant au rseau local, le filtrage d'adresses sera efficace en bloquant les paquets provenant de l'extrieur portant une adresse source locale.

Au niveau de la couche transport, il est possible de mystifier les numros de squences TCP. Le protocole TCP permet d'tablir une connexion entre deux systmes, cette connexion est identifie par des numros de squences qui permettent de raliser du contrle de congestion et de dtecter les pertes de paquets. Les numros de squence voluent au cours d'une communication en fonction de la quantit de donnes changes. Un intms coutant une transmission TCP va alors pouvoir y injecter des paquets en prvoyant le numro de squence suivant correctement et ventuellement en prendre le contrle. Cette technique est aussi appele vol de session . Il est aussi possible de prdire les numros de squences mme si ceux-ci sont initialiss alatoirement, cause du caractre peu alatoire des gnrateurs de nombres alatoires sur les systmes informatiques (Venema, 1996).

Les attaques par mystification diffrents niveaux de la pile protocolaire TCP/IP sont rendues possibles par la relation de confiance que deux systmes tablissent simplement en se basant sur les informations contenues dans les diffrents enttes de la pile TCP/IP.

34

La mystification est aussi possible la couche application, mthode trs utilise par exemple par les metteurs de pourriels pour masquer leur identit en indiquant comme adresse source une adresse de courriel alatoire les empchant d'tre trouvs.

La

protection

contre

la mystification

serait

le

chiffrement

des

enttes

et

r authentification, techniques aisment ralisables la couche application, plus difficilement applicables aujourd'hui pour les autres couches (liaison, rseau, transport) cependant. Le chiffrement des enttes pose en effet le problme suivant : si ceux-ci sont chiffrs, comment les quipements rseaux peuvent-ils acheminer les paquets

correctement?

IPv6 propose pourtant ces techniques, chiffrement et authentification de la charge utile de bout en bout, de la charge utile et de l'entte en mode tunnel entre deux passerelles. Dans le premier mode, la scurit repose sur le fait que mystifier une adresse source n'est pas suffisant pour que le paquet soit accept la destination. Si le contenu n'est pas authentifi correctement, le paquet sera rejet mme si l'adresse source semble valide. Donc IPv6 offre une solution valide contre la mystification la couche rseau.

Toutefois, l'utilisation de ces techniques dans IPv6 prsente des problmes de compatibilit avec les quipements rseaux (McGehee, 2003). Plusieurs fonctionnalits rseaux comme la traduction d'adresses (NAT, Network Address Translation) et le filtrage des pare-feux, la qualit de service, le changement dynamique d'adresses pour les applications mobiles, etc. ne fonctionnent pas avec IPsec et par consquent avec IPv6 lorsqu'il utilise IPsec. 2.1.2.4 Attaqu e Man in the middle

Une attaque de type Man in the middle se produit lorsque l'intms se trouve sur le rseau entre deux utilisateurs lgitimes, coute le trafic circulant entre eux et peut l'intercepter

35

et le modifier sans que ceux-ci ne le remarquent. En quelque sorte, l'intrus se fait passer pour chacun des utilisateurs lorsqu'il converse avec l'autre.

Une des mthodes pennettant ce type d'attaque est la mystification de serveur DNS {Domain Name Ser-\'er), qui va indiquer une fausse adresse du serveur auquel le client souhaite se connecter, le renvoyant vers un systme contrl par l'attaquant qui acheminera les paquets vers le rel serveur une fois ceux-ci lus afin que le client ne se rende compte de rien. Celui-ci va alors ventuellement donner des informations persormelles comme ses mots de passe, numros de cartes de crdit, etc.

Il est aussi possible l'attaquant de profiter des erreurs defi-appede l'utilisateur qui crit mal l'adresse URL {Uniform Ressource Locator) du serveur en crant des serveurs ayant des URL trs proches phontiquement ou orthographiquement du serveur lgitime. Un exemple : taper www.goggle.com au lieu de www.google.com redirige vers un site qui n'a aucun rapport avec Google. Ce n'est pas le cas ici, mais si ce site (profitant de la clbrit de Googlel) redirigeait les paquets vers le vrai Google, tout en lisant les informations entres par l'utilisateur, il pourrait enregistrer de nombreuses informations personnelles...

Le chiffrement des messages changs peut empcher l'intms de comprendre la signification de ces demiers. Mais ce demier peut toujours les supprimer, n'empchant donc pas le dni de service, ou tre plus fin et raliser des attaques de rejeu.

Une attaque de rejeu consiste couter un message qui passe et le rpter ultrieurement. Il n'est pas ncessaire l'attaquant d'en comprendre la signification c'est--dire de le dchiffrer. Le cas le plus courant est l'idenfification d'un client envoyant son nom d'utilisateur et son mot de passe, le tout tant chiffr. Si l'attaquant souhaite se connecter au mme service, il lui suffit de rpter le mme message, et il sera authentifi.

36

Pour empcher le rejeu, il est ncessaire que les protocoles de chiffrement utilisent des challenges ou des cls de session qui diffrent chaque fois, tenant ventuellement compte du temps. 2.1.2.5 Dn i de service

Le but du dni de service est d'affaiblir ou de rendre inoprable un systme ou un rseau. Il se base sur le fait que les ressources d'un systme sont limites physiquement. S'il est surcharg, il ne pourra plus rpondre aux requtes normales. L'attaquant ne peut acqurir aucun accs ou information mais empche les utilisateurs lgitimes d'accder aux ressources vises par l'attaque. Il ne lui est toutefois pas pos.sible de briser l'tanchit des tables de labels ou de s'introduire dans un VPN de cette faon. Trs rpandu car simple effectuer, le dni de service peut se raliser de diffrentes faons.

L'inondation de messages TCP SYN est une attaque de dni de service qui utilise l'tablissement de connexion dans TCP (aussi appel three-way handshake). Le systme source inonde la cible de messages SYN en indiquant une adresse source inexistante, de sorte qu'il n'en reoive pas les rponses. Celle-ci se retrouve alors avec un grand nombre de connexions dans un tat semi-ouvert, jusqu' ce qu'elle ne puisse plus accepter de nouvelles connexions, mmes lgitimes.

SYN

f =

W^ ^

y/ SYN-AC

Systme sourc e

- ^

Sys tme cible

Figure 2.1 Inondation de messages TCP SYN

37

La Figure 2.1 illustre cette inondation. Nous pouvons y voir que les messages SYNACK ne sont pas renvoys vers la source mais dans une autre direction, d'ailleurs il n'est pas ncessaire que la fausse adresse source spcifie existe. La raison du dni de service est que les systmes ne peuvent grer plus d'un certain nombre de connexions TCP simultanment. Pour empcher que cette inondation ne soit destmctrice, des temporisateurs courts doivent tre utiliss afin de fermer rapidement les connexions semi-ouvertes.

Il existe d'autres techniques permettant d'empcher une perte trop importante de mmoire due ces inondations, comme les micro blocs, qui permettent d'allouer de la mmoire par micro fragments chaque nouvelle connexion TCP SYN, ou les tmoins S'YN, qui permettent de n'allouer la mmoire qu'une fois que le client envoie le message ACK final grce l'utilisation de tmoins {cookies) lors du renvoi du message SYNACK comprenant les informations du client ayant envoy un message SYN. Il est aussi possible d'ufiliser des tmoins autrement (Chau, 2004) : la rcepfion d'un message SYN, le serveur envoie un message SYN-ACK erron au client. Ce demier, s'il est lgitime, va envoyer un message de rinitialisation de connexion (RST). Si le serveur le reoit, il sait que ce client est sr et acceptera les requtes S'YN suivantes du mme client. Pour se souvenir des clients, des tmoins sont utiliss. Cette mthode est plus simple implmenter que la prcdente, mais fait perdre du temps pour tablir la connexion (six messages doivent tre changs au lieu de trois).

L'inondafion existe aussi pour des paquets UDP. Si un paquet UDP est dirig vers un port non utilis par exemple, le systme cible va rpondre par un message d'erreur ICMP. Si un grand nombre de messages UDP sont envoys, il est possible que le systme soit dpass.

38