Académique Documents

Professionnel Documents

Culture Documents

Note de L'anssi Sur Le Chiffrement

Transféré par

Journaliste Libération0 évaluation0% ont trouvé ce document utile (0 vote)

18K vues2 pagesNote de l'Anssi sur le chiffrement

Titre original

Note de l'Anssi sur le chiffrement

Copyright

© © All Rights Reserved

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentNote de l'Anssi sur le chiffrement

Droits d'auteur :

© All Rights Reserved

0 évaluation0% ont trouvé ce document utile (0 vote)

18K vues2 pagesNote de L'anssi Sur Le Chiffrement

Transféré par

Journaliste LibérationNote de l'Anssi sur le chiffrement

Droits d'auteur :

© All Rights Reserved

Vous êtes sur la page 1sur 2

aunt Ext Fert

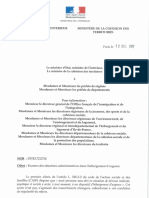

REPUBLIQUE FRANCAISE

HIER MINISTRE

Secretariat genéral Paris, le 24 mars 2016

ergata con ACESIANSSUDG-

et de ja sécurité nationale Nac

Agonce nationale de la sécunté

des systémies d information

NOTE

a

destinataires in fine

Objet Evolution des mesures Iégislatives relatives a la cryptographic

Les. attaques informatiques sont en ts forte progression, tant en nombre qu’en niveau de

sophistication, Les motivations des attaquants sont muntiples : gain financier, revendication politique

ou religicuse, espionnage 4 toutes fins ef, dans les cas les plus graves, volonté de déteuire par des

moyens informatiques des infrastructures critiques. Lorigine des attaquants est tout

simples individus isoles, groupes constitués, criminalité organisée ou encore entités ératiques dotées

de moyens considsrables.

Face A cetie trés forte menace pour notte sécurité nationale, notte économie et nos eoncitoyens, la

sécurité du numérique, condition de la confiance et gage de réussite de la transition numérique, est

considérée comme une priorité en France, Parmi les outils de protection indispensables figurent au

premier rang les moyens de cryptographic et notamment les technologies de chiffrement de

Finformation, Fux seuls permeitent d'assurer une sécurité au juste niveau lors de ka transmission, du

stockage ot de |

‘cds aux données numériques sensibles. Les applications sont (és nombreuses

hanges converts par le secret de la défense nationale, données de santé ou de professions

réglementées, données techniques, acontmerciales et stratégiques des entreprises, données

personnelles des citoyens,.. Le développement et I'usage généralisé de ces moyens détensifs doivent

par conséquent étre_systématiqu voir régles

situations les plus critiques.

ichtairement imposés dans les

nent encourage:

La loi frangaise donne explicitement la liberté d'usage des moyens de eryptotogie. Par ailleurs, te

code pénal et le code de la séeurité intérieure prevoient et encadrent kt possibilité dexiger le

concours des prestataires de eryptologie afin d’aider au contoumement des mécanismes de sécurité

lorsque ceci est possible et nécessaire, En pratique, il s'agit en général a

chiffiement si elles sont disponibles ou bien de neutraliser des mécanismes de contrite d'acees par un

aceés physique aux équipements sécurisés. 1a logique mi Wee est celle dune « obligation de

moyen » encourageant fe développement de solutions sécurisées robustes tout en permettant, autant

que possible, leur contournement en eas de besoin,

ibtenir les clés de

een

Toute evolution de la legislation vers une mesure générale « Uobligation de résultat » visant a

garantir la possibilité daccéder & des informations protégées aurait pour effet désastreux d'imposer

aux concepteurs de produits et de services de sécurité un affaiblissement des mécanismes

cryplographiques employés. Or il est techniquement impossible d'assurer que ce dispositif ne

benéliciera yu'aux personnes autorisées. Bien au contraire, Mensemble des experts. dont ceux de

VANSSI, autorité nationale de défense et de sécurité des systémes d'information, s'accordent sur le

fait que l'affaiblissement des mécanismes cryptographiques ou bien introduction volomtaire de

mécanismes de contoumement sont systématiquement susceptibles ¢étre exploités par des attaguants

AUX protils variés,

Enfin, il convient de noter que les technologies robustes de cryptographic, longtemps réservées & une

communaute tres restreinte, sont aujourd'hui largement diffusées et relativement aisées & mettre en

suvre, Le développement de logiciels non contrbtables, faciles & distribuer et offrant un niveau de

sécurité trés élevé est par conséquent a la portée de nimporte quelle organisation criminetle

Imposer un affaiblissement généralisé des moyens eryptographiques serait attentatoice & la sécurité

numérique et aux libertés de limmense mujorité des ulilisateurs respectucux des

rapidement inefficace vis-a-vis de la minorité ciblée

Pour atteindre des objectits opérativanels Wacees 4 des données chifTtées, la coopération judiciaire

avec les fournisseurs de produits ot de services sécurisés reste fa procédure 4 privilégier.

approche devait & Vexpéricnce se révéler insulfisante, la seule démarche effivace, bien que complex

‘1 cofiteuse, consisterait & développer les techniques d’intercep\

ot déja prévues et entcadées par la loi

Vous aimerez peut-être aussi

- LoiDocument12 pagesLoiJournaliste LibérationPas encore d'évaluation

- Refus D'entrée Délivré Par La DDPAF Alpes-MaritimesDocument3 pagesRefus D'entrée Délivré Par La DDPAF Alpes-MaritimesJournaliste LibérationPas encore d'évaluation

- LIP Libe 10 Aout 1973 - 4Document1 pageLIP Libe 10 Aout 1973 - 4Journaliste LibérationPas encore d'évaluation

- LIP Libe 29.30 Sept 1973 - 1Document3 pagesLIP Libe 29.30 Sept 1973 - 1Journaliste LibérationPas encore d'évaluation

- LIP Libe 20 Juin 1973 - 1Document2 pagesLIP Libe 20 Juin 1973 - 1Journaliste LibérationPas encore d'évaluation

- LIP Libe 10 Aout 1973 - 7Document1 pageLIP Libe 10 Aout 1973 - 7Journaliste LibérationPas encore d'évaluation

- LIP Libe 10 Aout 1973 - 5Document2 pagesLIP Libe 10 Aout 1973 - 5Journaliste LibérationPas encore d'évaluation

- LIP Libe 29.30 Sept 1973 - 1Document3 pagesLIP Libe 29.30 Sept 1973 - 1Journaliste LibérationPas encore d'évaluation

- LIP Libe 29.30 Sept 1973 - 4Document3 pagesLIP Libe 29.30 Sept 1973 - 4Journaliste LibérationPas encore d'évaluation

- LIP Libe 29.30 Sept 1973 - 6Document1 pageLIP Libe 29.30 Sept 1973 - 6Journaliste LibérationPas encore d'évaluation

- LIP Libe 29.30 Sept 1973 - 4Document3 pagesLIP Libe 29.30 Sept 1973 - 4Journaliste LibérationPas encore d'évaluation

- LIP Libe 29.30 Sept 1973 - 6Document1 pageLIP Libe 29.30 Sept 1973 - 6Journaliste LibérationPas encore d'évaluation

- LIP Libe 10 Aout 1973 - 5Document2 pagesLIP Libe 10 Aout 1973 - 5Journaliste LibérationPas encore d'évaluation

- LIP Libe 10 Aout 1973 - 8Document1 pageLIP Libe 10 Aout 1973 - 8Journaliste LibérationPas encore d'évaluation

- Présentation Des Dispositions Du Projet de Loi Asile-ImmigrationDocument4 pagesPrésentation Des Dispositions Du Projet de Loi Asile-ImmigrationDR100% (1)

- 21 Mesures Pour Enseignement Des MathematiquesDocument96 pages21 Mesures Pour Enseignement Des MathematiquesJournaliste Libération100% (8)

- Examen Des Situations Administratives Dans L'hébergement D'urgence - 12 DécembreDocument5 pagesExamen Des Situations Administratives Dans L'hébergement D'urgence - 12 DécembreJournaliste LibérationPas encore d'évaluation

- LIP Libe 10 Aout 1973 - 4Document1 pageLIP Libe 10 Aout 1973 - 4Journaliste LibérationPas encore d'évaluation

- Attendus Pour Entrer en LicenceDocument48 pagesAttendus Pour Entrer en LicenceLeHuffPost01100% (2)

- Lettre Au PR Pour La Proposition de Traité de l'ONU Sur Les Entreprises Multinationales Et Les Droits Humains DuDocument6 pagesLettre Au PR Pour La Proposition de Traité de l'ONU Sur Les Entreprises Multinationales Et Les Droits Humains DuJournaliste LibérationPas encore d'évaluation

- Appel Final Des Soutiens de Farida AMRANI Et Ulysse RABATEDocument2 pagesAppel Final Des Soutiens de Farida AMRANI Et Ulysse RABATEJournaliste Libération100% (2)

- 2017 1010-IfI JLG Courrier B Le MaireDocument1 page2017 1010-IfI JLG Courrier B Le MaireJournaliste LibérationPas encore d'évaluation

- La Liste D'économistes Brandie Par Marine Le Pen Dans L'emission PolitiqueDocument1 pageLa Liste D'économistes Brandie Par Marine Le Pen Dans L'emission PolitiqueJournaliste LibérationPas encore d'évaluation

- Le Baromètre Politique Viavoice-Libération. Septembre 2017Document29 pagesLe Baromètre Politique Viavoice-Libération. Septembre 2017Journaliste LibérationPas encore d'évaluation

- Note Interne Du Front NationalDocument3 pagesNote Interne Du Front NationalJournaliste LibérationPas encore d'évaluation

- Avis de La CADA Sur La Commission de Déontologie de La Fonction PubliqueDocument1 pageAvis de La CADA Sur La Commission de Déontologie de La Fonction PubliqueJournaliste LibérationPas encore d'évaluation

- Rapport D'enquête Accident PuisseguinDocument120 pagesRapport D'enquête Accident PuisseguinJournaliste LibérationPas encore d'évaluation

- La Liste D'économistes Brandie Par Marine Le Pen Dans L'emission PolitiqueDocument1 pageLa Liste D'économistes Brandie Par Marine Le Pen Dans L'emission PolitiqueJournaliste LibérationPas encore d'évaluation

- Circulaire Jean Zay Du 1er Juillet 1936Document1 pageCirculaire Jean Zay Du 1er Juillet 1936Journaliste LibérationPas encore d'évaluation

- Lettre de François Logerot À Marine Le PenDocument2 pagesLettre de François Logerot À Marine Le PenJournaliste LibérationPas encore d'évaluation