Académique Documents

Professionnel Documents

Culture Documents

Exercices Confidentialité Et Intégrité PDF

Transféré par

Mustapha OulcaidTitre original

Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Exercices Confidentialité Et Intégrité PDF

Transféré par

Mustapha OulcaidDroits d'auteur :

Formats disponibles

OFPPT

DR CS

ISTA MIDELT

TMSIR 201 Sécurisation d’un Réseau

La confidentialité et l’intégrité des données

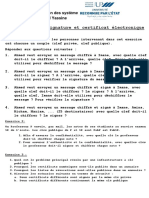

Exercice 1 : question de cours

1. Qu'est-ce que le chiffrement des données ?

2. Quels sont les 2 types de chiffrement utilisés aujourd'hui ?

3. Citerez les avantages et inconvénients des algorithmes classiques de chiffrement à clef secrète

4. Citerez les avantages et inconvénients des algorithmes classiques de chiffrement à clef publique

5. Dans la vraie vie, pour chiffrer des données ou des communications, on utilise simultanément les

deux types de méthodes. Vous expliquerez comment et pourquoi on procède ainsi.

6. Quel est l’avantage du cryptage Vigenère par bloc par rapport à cryptage Vigenère Substitution ?

7. Donnée des exemples d’algorithme de chiffrement a clé public et des algorithmes de chiffrement

a public,

8. Que veut dire l’intégrité des données ?

9. Comment assurer l’intégrité des données ?

10. Est-ce que la signature des données est fiable ?

11.Qu’il est la différence entre la signature et le certificat numérique

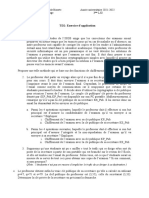

Exercice 2 ; chiffrement classique

On considère l'alphabet privé du W. Cela nous fait 25 lettres. Polybe (200-125 av. J.C.) a proposé le

mécanisme suivant : on range les lettres dans un tableau 5x5 en 1 2 3 4 5

commençant par le mot clef puis par l'alphabet. Bien évidemment, une

1 M Y S T E

lettre déjà apparue n'est pas ajoutée au tableau. Exemple: avec le mot clef

MYSTERE, cela donne : 2 R A B C D

3 F G H I J

Le chiffrement s'effectue alors en remplaçant chaque lettre du message par

sa position sur le tableau. (L sera remplacé par 42).

4 K L N O P

5 Q U V X Z

1. chiffrez le texte suivant : salut les tmsir

2. déchiffrez le texte suivant : 42 22 24 21 12 45 14 44 24 15 13 14 24 44 42

3. que pensez-vous de la solidité de ce système :

● face à un attaquant qui a un texte clair et chiffré avec une clef donnée

● de façon générale face à un attaquant qui a simplement le texte chiffré

Exercice 3 : Signature RSA

Bob a une clé privée RSA pour signer des messages : (d= 7, p= 11, q= 3).

1. Pour authentifier ses messages, il doit publier sa clé de vérification. Choisissez une clé publique

valide pour Bob : ( e, n ).

2. Bob veut envoyer le message signé m= 13 à Alice. Pourriez-vous aider Bob à calculer la signature

pour ce message ?

3. Alice reçoit la signature σ= 24. Donnez la valeur d’un message provenant de Bob pour lequel la

signature σ est valide.

Vous aimerez peut-être aussi

- Master Ist: Cryptographie TD N°1: Objectif Du TD: Avoir Quelques Notions Sur Les Méthodes de Chiffrement SymétriqueDocument2 pagesMaster Ist: Cryptographie TD N°1: Objectif Du TD: Avoir Quelques Notions Sur Les Méthodes de Chiffrement SymétriqueEmna Ben SaidPas encore d'évaluation

- Partie I Le Chiffrement SymétriqueDocument13 pagesPartie I Le Chiffrement SymétriqueBeldi MakremPas encore d'évaluation

- Les Codes Correcteurs D'erreurs: Cours Conçu À Partir DuDocument34 pagesLes Codes Correcteurs D'erreurs: Cours Conçu À Partir DuKhadidiatou DialloPas encore d'évaluation

- Chapitre 4Document42 pagesChapitre 4khouloud fathallahPas encore d'évaluation

- TD RsaDocument2 pagesTD RsaLynda Guessoum100% (1)

- TD-Cryptographie: QuestionsDocument2 pagesTD-Cryptographie: QuestionsCHAIMA SAKKA100% (1)

- INF941 TD3 Crypto CorrigeDocument2 pagesINF941 TD3 Crypto CorrigeMed KarimPas encore d'évaluation

- Td4 HellmanDocument6 pagesTd4 HellmanqsdfghjklPas encore d'évaluation

- td3 Signature2021-2022Document2 pagestd3 Signature2021-2022Erin Myriam Johanna Ali-KhodjaPas encore d'évaluation

- Correction TDDocument7 pagesCorrection TDibouPas encore d'évaluation

- Série 3: Chiffrement Moderne (1/4) : Exercice 1Document6 pagesSérie 3: Chiffrement Moderne (1/4) : Exercice 1Yakout FetmouchePas encore d'évaluation

- TD Crypto AclcorrDocument5 pagesTD Crypto AclcorrIbnou MOUBARAKPas encore d'évaluation

- TD2 Signature Et Certificat ÉléctroniqueDocument3 pagesTD2 Signature Et Certificat Éléctroniqueouameur abderrahimPas encore d'évaluation

- TD Gram LLDocument2 pagesTD Gram LLFred NdjatengPas encore d'évaluation

- EMD+Corrigé 16-17Document3 pagesEMD+Corrigé 16-17Zahra TALEBPas encore d'évaluation

- Correction - Crypto Classique & ModerneDocument7 pagesCorrection - Crypto Classique & ModerneFISTORPas encore d'évaluation

- Crypto BIBDADocument138 pagesCrypto BIBDAMayssoun chaimaaPas encore d'évaluation

- TD2 - ChiffrementDocument4 pagesTD2 - Chiffrementasamaka1010Pas encore d'évaluation

- Master 1 VA SujetCorrigéBarème 1Document3 pagesMaster 1 VA SujetCorrigéBarème 1Dolores AbernathyPas encore d'évaluation

- Fiche TDDocument4 pagesFiche TDIbtihej HamdiPas encore d'évaluation

- TD2: Exercice D'application Exercice 2Document1 pageTD2: Exercice D'application Exercice 2Ghazoua SaidaniPas encore d'évaluation

- CryptoDocument4 pagesCryptohayate100% (1)

- Exam Sec Gir03Document9 pagesExam Sec Gir03Ahmed AnikedPas encore d'évaluation

- Séance 2Document75 pagesSéance 2Ougraz hassanPas encore d'évaluation

- Crypto Examen Corrige PDFDocument4 pagesCrypto Examen Corrige PDFInsaf.mgassebPas encore d'évaluation

- TD Corrige Crypto PDFDocument6 pagesTD Corrige Crypto PDFayoubPas encore d'évaluation

- Serie TD 3Document2 pagesSerie TD 3the JockerPas encore d'évaluation

- ExamDocument4 pagesExamIbrahima diaoPas encore d'évaluation

- TD2 IbrahimiDocument3 pagesTD2 IbrahimiYunes iFri100% (1)

- TP N1 Sec OSDocument4 pagesTP N1 Sec OSSalim AssalamPas encore d'évaluation

- Emd 2016 2017Document1 pageEmd 2016 2017the JockerPas encore d'évaluation

- TD 10Document2 pagesTD 10Chaimae Khaled100% (1)

- Correction CC2Document4 pagesCorrection CC2milouxzilouPas encore d'évaluation

- Service Web (SOAP)Document28 pagesService Web (SOAP)ARSENEPas encore d'évaluation

- Masterpro Final 2005 CorrectionDocument4 pagesMasterpro Final 2005 CorrectionChayma Ben ZekriPas encore d'évaluation

- Exercices - Cryptographie - CopieDocument2 pagesExercices - Cryptographie - CopieZach II100% (1)

- Exercices CRCDocument2 pagesExercices CRCNour El Islam Boubchir100% (1)

- Exercices de CryptographieDocument72 pagesExercices de CryptographieSid Ahmed MadjidPas encore d'évaluation

- td1 TestDocument4 pagestd1 TestFatima ZahraPas encore d'évaluation

- Révision CryptographieDocument2 pagesRévision CryptographieIliasse Guindo100% (1)

- Exercice 1: ECBDocument4 pagesExercice 1: ECBLet's Go TlmPas encore d'évaluation

- DHDHDHSJSJDJDHDDHDHDHDHDDocument15 pagesDHDHDHSJSJDJDHDDHDHDHDHDngoue0% (1)

- Compilation First Et FollowDocument5 pagesCompilation First Et FollowTOGBE Mismadji sosthènePas encore d'évaluation

- TD 1: Méthodologies de Conception d'IHMDocument2 pagesTD 1: Méthodologies de Conception d'IHMالمندر لوصيفPas encore d'évaluation

- TD Chiffrement Affine - CorrectionDocument6 pagesTD Chiffrement Affine - CorrectionTo MH100% (1)

- Memoire SOUICI PDFDocument143 pagesMemoire SOUICI PDFNabilPas encore d'évaluation

- TP N°5cryptographie SymétriqueDocument2 pagesTP N°5cryptographie SymétriqueManal Ess100% (1)

- 4.1.classes Internes Et Énumérations 2018Document36 pages4.1.classes Internes Et Énumérations 2018Melissa Yazli100% (1)

- Corrigé Type TD1Document7 pagesCorrigé Type TD1Walid YoucefiPas encore d'évaluation

- Exercices ch5Document5 pagesExercices ch5sana chibaniPas encore d'évaluation

- Chiffrement de HillDocument2 pagesChiffrement de HillshylamoPas encore d'évaluation

- TM Compression 2020Document24 pagesTM Compression 2020Hamza BouyahyaPas encore d'évaluation

- Preparation Examen Programmation ReseauDocument2 pagesPreparation Examen Programmation ReseauFatou CissePas encore d'évaluation

- Examen Algorithme II 2018-2019Document8 pagesExamen Algorithme II 2018-2019MIRA KAWTAR SMPC A6Pas encore d'évaluation

- TD 2-Cryptographie Symetrique 1Document3 pagesTD 2-Cryptographie Symetrique 1Souha Serhane100% (1)

- Questions Sans ReponsesDocument8 pagesQuestions Sans ReponsesStaint PATRICKPas encore d'évaluation

- TP 1Document6 pagesTP 1Mohamed JlassiPas encore d'évaluation

- MAITRISER Python : De l'Apprentissage aux Projets ProfessionnelsD'EverandMAITRISER Python : De l'Apprentissage aux Projets ProfessionnelsPas encore d'évaluation

- TMSIR EFF CorrectionDocument5 pagesTMSIR EFF CorrectionMustapha OulcaidPas encore d'évaluation

- RôleDocument2 pagesRôleMustapha OulcaidPas encore d'évaluation

- DevoirsDocument2 pagesDevoirsMustapha OulcaidPas encore d'évaluation

- TDI 1A CorrigéDocument2 pagesTDI 1A CorrigéMustapha OulcaidPas encore d'évaluation

- TP DnsDocument2 pagesTP DnsMustapha OulcaidPas encore d'évaluation

- Examen - DNS PDFDocument1 pageExamen - DNS PDFMustapha Oulcaid100% (2)

- Quels Sont Les Étapes À Suivre Pour Résoudre Un Incident InformatiquDocument3 pagesQuels Sont Les Étapes À Suivre Pour Résoudre Un Incident InformatiquMustapha OulcaidPas encore d'évaluation

- Coure VTPDocument3 pagesCoure VTPMustapha OulcaidPas encore d'évaluation

- Quelle Est La Commande Utilisée Pour Vider Le Cache DNSDocument4 pagesQuelle Est La Commande Utilisée Pour Vider Le Cache DNSMustapha OulcaidPas encore d'évaluation

- Contrôle de Fin de Module - Administration Des Réseaux InformatiquesDocument2 pagesContrôle de Fin de Module - Administration Des Réseaux InformatiquesMustapha OulcaidPas encore d'évaluation

- Contrôle de Fin de Module - Administration Des Réseaux InformatiquesDocument2 pagesContrôle de Fin de Module - Administration Des Réseaux InformatiquesMustapha OulcaidPas encore d'évaluation

- TDDocument12 pagesTDMustapha Oulcaid0% (1)

- CiscoDocument2 pagesCiscoMustapha OulcaidPas encore d'évaluation

- TD8, TP5Document6 pagesTD8, TP5Mustapha OulcaidPas encore d'évaluation

- Présentation Des Réseaux Locaux Commutés TD - 1Document4 pagesPrésentation Des Réseaux Locaux Commutés TD - 1Mustapha OulcaidPas encore d'évaluation

- EFM - Configuration Dun RouteurDocument2 pagesEFM - Configuration Dun RouteurMustapha Oulcaid100% (1)

- Présentation Des Réseaux Locaux Commutés TD - 2Document3 pagesPrésentation Des Réseaux Locaux Commutés TD - 2Mustapha OulcaidPas encore d'évaluation

- Correction dEFM - Configuration Dun Routeur PDFDocument3 pagesCorrection dEFM - Configuration Dun Routeur PDFMustapha OulcaidPas encore d'évaluation

- Chap 3Document8 pagesChap 3Mustapha OulcaidPas encore d'évaluation

- EFM - Configuration Dun RouteurDocument2 pagesEFM - Configuration Dun RouteurMustapha Oulcaid100% (1)

- Chap 3Document8 pagesChap 3Mustapha OulcaidPas encore d'évaluation

- TD3 - Exercices Adressage IPDocument4 pagesTD3 - Exercices Adressage IPSaadi BadisPas encore d'évaluation

- Mémoire These Amandine JambertDocument306 pagesMémoire These Amandine JambertNdiaga GUEYEPas encore d'évaluation

- 1-Sécurité Des Architectures Web - EtdDocument68 pages1-Sécurité Des Architectures Web - EtdSofiene Ben HlimaPas encore d'évaluation

- QCM Blanc SIDocument40 pagesQCM Blanc SIAli GHORBELPas encore d'évaluation

- SécuritéDocument7 pagesSécuritéyasmine moussaouiPas encore d'évaluation

- Cryptage Et ChiffrementDocument15 pagesCryptage Et ChiffrementassoumastPas encore d'évaluation

- TIPE CryptageDocument31 pagesTIPE CryptageeSobiePas encore d'évaluation

- TD4 Crypto ConvertiDocument2 pagesTD4 Crypto ConvertiKhlifi AssilPas encore d'évaluation

- TD TLSDocument4 pagesTD TLSessiben nganguePas encore d'évaluation

- Difference Entre La Cryptographie Et La Criptologie - Recherche GoogleDocument1 pageDifference Entre La Cryptographie Et La Criptologie - Recherche GoogleAmawissa AbelPas encore d'évaluation

- Communication Numérique-1Document109 pagesCommunication Numérique-1cedricsalvador51Pas encore d'évaluation

- Cryptage BleufishDocument8 pagesCryptage BleufishJoumana LidyaPas encore d'évaluation

- Mémoire Préparé en Vue de L'obtention Du Diplôme de MasterDocument87 pagesMémoire Préparé en Vue de L'obtention Du Diplôme de MasterSkantPas encore d'évaluation

- Crypter DonneesDocument14 pagesCrypter Donneesayissi nkollo marcel christelPas encore d'évaluation

- 2015 12 17 Tp1 OpensslDocument5 pages2015 12 17 Tp1 OpensslMehi HenocPas encore d'évaluation

- TP SSH AlaeDocument10 pagesTP SSH Alaebartiibrahim8Pas encore d'évaluation

- CryptographieDocument19 pagesCryptographiechinovski2322100% (3)

- ssh01 PrintDocument20 pagesssh01 PrintmohamedPas encore d'évaluation

- La Trousse Du Piratage PDFDocument52 pagesLa Trousse Du Piratage PDFDominique Serge Ambassa100% (4)

- TP Crypto FARAHDocument3 pagesTP Crypto FARAHHiba BelhajPas encore d'évaluation

- Masterpro Chapitre 1Document32 pagesMasterpro Chapitre 1beebac2009Pas encore d'évaluation

- Chapitre 2 CryptographieDocument9 pagesChapitre 2 CryptographieMohammed Lamine BelgacemPas encore d'évaluation

- Atome3 DM 2021 CorrigDocument5 pagesAtome3 DM 2021 CorrigRmnPas encore d'évaluation

- Cours2 Crypto BasesDocument33 pagesCours2 Crypto BasesRbPas encore d'évaluation

- Les Algorithmes de Chiffrement - 4pDocument28 pagesLes Algorithmes de Chiffrement - 4pMohamed Youssef NafkhaPas encore d'évaluation

- TD3 Crypto 2022Document2 pagesTD3 Crypto 2022Oualid IslemPas encore d'évaluation

- 5 - Les Problèmes Juridiques Et Pratiques Posés Par Le Contrat de Distribution Internationale ÉlectroniqueDocument42 pages5 - Les Problèmes Juridiques Et Pratiques Posés Par Le Contrat de Distribution Internationale ÉlectroniqueFATIMA EZAHRA AJEMAHERIPas encore d'évaluation

- CryptoDocument71 pagesCryptoMohamed Ali Hadj MbarekPas encore d'évaluation

- Chap1 PDFDocument163 pagesChap1 PDFLorenzoPas encore d'évaluation

- SSLDocument10 pagesSSLKati LumierePas encore d'évaluation

- DocmémoireDocument34 pagesDocmémoiremoustapha camara100% (1)