Académique Documents

Professionnel Documents

Culture Documents

Master Ist: Cryptographie TD N°1: Objectif Du TD: Avoir Quelques Notions Sur Les Méthodes de Chiffrement Symétrique

Transféré par

Emna Ben SaidTitre original

Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Master Ist: Cryptographie TD N°1: Objectif Du TD: Avoir Quelques Notions Sur Les Méthodes de Chiffrement Symétrique

Transféré par

Emna Ben SaidDroits d'auteur :

Formats disponibles

Master IST : CRYPTOGRAPHIE

TD N°1

Objectif du TD : Avoir quelques notions sur les méthodes de chiffrement symétrique :

Substitution, Masque jetable, Transposition, XOR, …

Dans chaque exercice il faut donner l’algorithme de chiffrement Ek et de déchiffrement Dk.

Exercice 1 : Substitution mono alphabétique

Le tableau suivant montre les caractères alphabétiques du français standard et les entiers

correspondants.

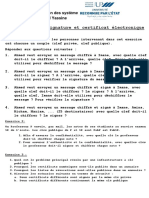

Figure 1 : Table de correspondance

Soient M = CRYPTOLOGIEMODERNE le message en clair et K = 3 (Chiffre de Jules César) la clé

de chiffrement.

1. Chiffrez le message en clair M.

2. Déchiffrez le message chiffré (résultat de la question précédente).

3. Quelle remarque peut-on tirée entre le message M et chiffré.

4. Pourquoi la substitution monoalphabétique est très vulnérable à l’analyse statistique.

Exercice 2 : Substitution polyalphabétique

Rappel : Pour chiffrer un message suivant la table de Vegènere, on commence par disposer sous le

message clair la clé que l'on répète autant de fois qu'il est nécessaire. Le chiffrement s'opère alors

lettre à lettre en cherchant la lettre se trouvant à l'intersection de la colonne correspondant à lettre du

message clair et de la ligne correspondant à la lettre de la clé.

Le déchiffrement s'effectue par l'opération inverse. Après avoir disposé le mot-clé autant de fois que

nécessaire sous le message chiffré, on opère lettre à lettre en cherchant la lettre chiffrée dans la

ligne du carré correspondant à la lettre de la clé et en remontant le long de la colonne pour trouver

la lettre claire.

Soient M un message en clair et K une clé de chiffrement et déchiffrement.

M = JE SUIS INTERESSE PAR L’APPLICATION DE LA CRYPTOGRAPHIE

K = ESPION

1. Trouvez le chiffrement de M avec un chiffrement selon la table 2 de Vigènere en bas.

2. À partir du texte chiffré (le résultat précédent) trouvez le message original M.

3. Que peut-on remarquer sur l'utilisation de plusieurs alphabets entre le message en

clair et le message chiffré.

4. Utilisez la table 1 pour chiffrer à nouveau le message M en précisant la fonction de

chiffrement g utilisée.

5. Utilisez le chiffrement de substitution par bigramme (bloc de deux caractères) pour

chiffrer le message en clair M avec la clé K = ESPIO en utilisant les étapes du cours

(construction de la matrice carrée).

Prof. KH. Ibrahimi 1 2010-2011

Exercice 3 : Masque jetable

Soient M message en clair et K une clé de chiffrement et déchiffrement.

M = ALICEWASBEGINNINGTOGETVERYTIREDOFSITTINGBYHERSI

K = ERSISTERWASREADINGBUTITHADNOPICTURESORCONVERSAT

1. Quelles sont les conditions pour pouvoir chiffrer un message en clair par la technique du

Masque jetable.

2. Si on considère que la clé puisse être gardée secrète, quelle est la sécurité de cet algorithme

(Masque jetable).

3. Chiffrez le message en clair M avec le chiffrement du Masque jetable.

4. Montrez que la sécurité contre les attaques repose sur l’utilisation à chaque opération de

chiffrement/déchiffrement d’une clé différente ou masque différent (question à préparer à la

maison).

Figure 2 : Table de Vegènere

Exercice 4 : Transposition

Un chiffrement par substitution permute les caractères de l’alphabet. Dans un chiffrement par

transposition, les symboles du message demeurent inchangés, mais leur ordre est permuté par une

permutation des positions d’indice. A la différence de chiffrements par substitution, les chiffrements

par transposition sont des chiffrements par blocs.

Soit C un message chiffré C = AEUFQ RUTRI QSUTX MEANE YNNAU DEESX OAUTX NUTAX

1. Trouvez le message en clair M avec la clé K = 5x8, lecture des colonnes 2-1-8-4-3-7-5-6

2. Chiffrez le message trouvé M avec transposition complexe par colonnes avec la clé K =

ESPION et selon l’ordre alphabétique des caractères de la clé.

Prof. KH. Ibrahimi 2 2010-2011

Vous aimerez peut-être aussi

- Resume Theorique m107 3003 Version Provisoire 6246c8ad85380 1Document203 pagesResume Theorique m107 3003 Version Provisoire 6246c8ad85380 1El Moumne NihalPas encore d'évaluation

- Fondements de SécuritéDocument72 pagesFondements de SécuritéYassine BrahmiPas encore d'évaluation

- Cours Sécuritè Informatique 2010 Mode de CompatibilitéDocument149 pagesCours Sécuritè Informatique 2010 Mode de CompatibilitéHaythem ArfaouiPas encore d'évaluation

- Concept de Sécurité RéseauDocument34 pagesConcept de Sécurité RéseauOussouBoy DiopPas encore d'évaluation

- TD-Cryptographie: QuestionsDocument2 pagesTD-Cryptographie: QuestionsCHAIMA SAKKA100% (1)

- 2015 08 20 Devoir SR Omarcheikhrouhou 0910 PDFDocument3 pages2015 08 20 Devoir SR Omarcheikhrouhou 0910 PDFNassimaPas encore d'évaluation

- Chapitre 4Document42 pagesChapitre 4khouloud fathallahPas encore d'évaluation

- Exercices Confidentialité Et Intégrité PDFDocument1 pageExercices Confidentialité Et Intégrité PDFMustapha OulcaidPas encore d'évaluation

- Chapitre 2 CryptographieDocument9 pagesChapitre 2 CryptographieMohammed Lamine BelgacemPas encore d'évaluation

- Crypto 1Document25 pagesCrypto 1Ha NanePas encore d'évaluation

- TD1 IbrahimiDocument2 pagesTD1 IbrahimiNawal Zakri100% (3)

- Correction - Crypto Classique & ModerneDocument7 pagesCorrection - Crypto Classique & ModerneFISTORPas encore d'évaluation

- TD2 Signature Et Certificat ÉléctroniqueDocument3 pagesTD2 Signature Et Certificat Éléctroniqueouameur abderrahimPas encore d'évaluation

- Séance 2Document75 pagesSéance 2Ougraz hassanPas encore d'évaluation

- TP 1Document6 pagesTP 1Mohamed JlassiPas encore d'évaluation

- TD 1: Méthodologies de Conception d'IHMDocument2 pagesTD 1: Méthodologies de Conception d'IHMالمندر لوصيفPas encore d'évaluation

- CRYPTOGRAPHIE ET PROGRAMMATION ProjetDocument25 pagesCRYPTOGRAPHIE ET PROGRAMMATION ProjetMohamed BouasriaPas encore d'évaluation

- Cours Cryptographie Partie 2Document4 pagesCours Cryptographie Partie 2bouzid mhamdi100% (1)

- Utiliser Le Logiciel GNS3 Avec GNS3-VM Pour Émuler Vos Équipements Réseaux - Le Guide Du SysopsDocument13 pagesUtiliser Le Logiciel GNS3 Avec GNS3-VM Pour Émuler Vos Équipements Réseaux - Le Guide Du SysopsABBASSI RABAHPas encore d'évaluation

- Crypto BIBDADocument138 pagesCrypto BIBDAMayssoun chaimaaPas encore d'évaluation

- Memoire SOUICI PDFDocument143 pagesMemoire SOUICI PDFNabilPas encore d'évaluation

- CorrecTion Examen 2012Document11 pagesCorrecTion Examen 2012NasroPas encore d'évaluation

- Devoir Crypto 2017 PDFDocument1 pageDevoir Crypto 2017 PDFShili WalaPas encore d'évaluation

- PFE M3 GESTION ASC FinalDocument92 pagesPFE M3 GESTION ASC FinalSayed NederPas encore d'évaluation

- Exercices ch5Document5 pagesExercices ch5sana chibaniPas encore d'évaluation

- Série 1: TD: Exercice 1Document2 pagesSérie 1: TD: Exercice 1ayoub attiPas encore d'évaluation

- Support de CoursDocument6 pagesSupport de Coursbouzid mhamdiPas encore d'évaluation

- Correction TD de Cryptographie N o 1Document5 pagesCorrection TD de Cryptographie N o 1wagih belguith100% (1)

- Bases de Données BTSDocument77 pagesBases de Données BTSHayat BlkhddPas encore d'évaluation

- TD1 SQL Cor PDFDocument4 pagesTD1 SQL Cor PDFissamPas encore d'évaluation

- Introduction Au DMVPN - Réseaux, Télécoms Et ServicesDocument8 pagesIntroduction Au DMVPN - Réseaux, Télécoms Et Servicesmoisendiaye245Pas encore d'évaluation

- M2 Miage Gestion Des Identités Et Des AccèsDocument55 pagesM2 Miage Gestion Des Identités Et Des Accèsromuald affnaPas encore d'évaluation

- 2014 SRI - Reseaux - SujetDocument6 pages2014 SRI - Reseaux - Sujetmeriam100% (1)

- TP4 - 10 Techniques Pour Détecter Un Virus InformatiqueDocument7 pagesTP4 - 10 Techniques Pour Détecter Un Virus Informatiquequit_youPas encore d'évaluation

- TP3 TP4 Signal-ConvertiDocument8 pagesTP3 TP4 Signal-ConvertiYassminaPas encore d'évaluation

- Séance 02 - 19 - Systèmes RépartisDocument41 pagesSéance 02 - 19 - Systèmes RépartisibouPas encore d'évaluation

- EMD+Corrigé 16-17Document3 pagesEMD+Corrigé 16-17Zahra TALEBPas encore d'évaluation

- TD2 SSLDocument2 pagesTD2 SSLMariem MhamdiPas encore d'évaluation

- Exercices - Cryptographie - CopieDocument2 pagesExercices - Cryptographie - CopieZach II100% (1)

- Crypto Examen Corrige PDFDocument4 pagesCrypto Examen Corrige PDFInsaf.mgassebPas encore d'évaluation

- TD 1Document5 pagesTD 1informatiquehageryahoo.frPas encore d'évaluation

- Chapitre 4 CCNA Module 1Document51 pagesChapitre 4 CCNA Module 1francklin penePas encore d'évaluation

- TP N1 Sec OSDocument4 pagesTP N1 Sec OSSalim AssalamPas encore d'évaluation

- Chapitre 3-BDDistribuéesGénéralites PDFDocument16 pagesChapitre 3-BDDistribuéesGénéralites PDFBouchair MariaPas encore d'évaluation

- Service Web (SOAP)Document28 pagesService Web (SOAP)ARSENEPas encore d'évaluation

- TD Cryptographie - LP ASR - 120251Document9 pagesTD Cryptographie - LP ASR - 120251stanis kamdoumPas encore d'évaluation

- DW Serie1 PDFDocument2 pagesDW Serie1 PDFmapsPas encore d'évaluation

- Réseau TP6Document31 pagesRéseau TP6jc wateletPas encore d'évaluation

- TD - MCD+MLD - L2 Mit - 2023Document3 pagesTD - MCD+MLD - L2 Mit - 2023Ivan EdúPas encore d'évaluation

- AlgoDocument30 pagesAlgoBessem BessemPas encore d'évaluation

- Exposé Algo1Document28 pagesExposé Algo1DIOUFPas encore d'évaluation

- Examen PartielDocument4 pagesExamen PartielMboa YannickPas encore d'évaluation

- Ch1-Base Du Système GNU - Linux Et Commandes Unix PDFDocument21 pagesCh1-Base Du Système GNU - Linux Et Commandes Unix PDFnissrinePas encore d'évaluation

- Méthode de Cryptage D'image Basée Sur LaDocument65 pagesMéthode de Cryptage D'image Basée Sur LaAdel 22Pas encore d'évaluation

- Initiation À La CryptographieDocument43 pagesInitiation À La CryptographieAhmed Ben Makhlouf100% (1)

- Fiche Projet de Licence: Faculté D'electronique Et D'informatique Département D'informatiqueDocument2 pagesFiche Projet de Licence: Faculté D'electronique Et D'informatique Département D'informatiqueIslem BounatiroPas encore d'évaluation

- TD Securite CorrectionDocument5 pagesTD Securite CorrectionLamiae ElguelouiPas encore d'évaluation

- INF941 TD3 Crypto CorrigeDocument2 pagesINF941 TD3 Crypto CorrigeMed KarimPas encore d'évaluation

- XML 2007Document29 pagesXML 2007Misssara88Pas encore d'évaluation

- 3 Examenfda2013 PDFDocument2 pages3 Examenfda2013 PDFilyesPas encore d'évaluation

- td3 Signature2021-2022Document2 pagestd3 Signature2021-2022Erin Myriam Johanna Ali-KhodjaPas encore d'évaluation

- TP Sécurité MasterDocument5 pagesTP Sécurité Masterr00TPas encore d'évaluation

- Formulaire rapport d'anti-plagiat (1)Document1 pageFormulaire rapport d'anti-plagiat (1)Emna Ben SaidPas encore d'évaluation

- Sécurité Des Systèmes-Part1Document43 pagesSécurité Des Systèmes-Part1Emna Ben SaidPas encore d'évaluation

- Cours CryptoDocument57 pagesCours CryptoEmna Ben SaidPas encore d'évaluation

- Sec Inf CrypDocument26 pagesSec Inf CrypEmna Ben SaidPas encore d'évaluation

- Exemple OSPFDocument8 pagesExemple OSPFEmna Ben SaidPas encore d'évaluation

- Chap 2Document16 pagesChap 2Emna Ben SaidPas encore d'évaluation

- 2015 08 23 Cours IHM M2 2 2013Document27 pages2015 08 23 Cours IHM M2 2 2013Emna Ben SaidPas encore d'évaluation

- Accès Aux Bases de Données Avec JDBCDocument22 pagesAccès Aux Bases de Données Avec JDBCEmna Ben SaidPas encore d'évaluation

- Coursjava InitiationDocument68 pagesCoursjava InitiationEmna Ben SaidPas encore d'évaluation

- SE Chap2 Part2Document48 pagesSE Chap2 Part2Emna Ben SaidPas encore d'évaluation

- Chap2 P1Document49 pagesChap2 P1Hanan NoussaPas encore d'évaluation

- TP Sockets: Multi-ChatDocument4 pagesTP Sockets: Multi-ChatEmna Ben SaidPas encore d'évaluation

- Programmation SocketDocument61 pagesProgrammation SocketEmna Ben SaidPas encore d'évaluation

- Document - Informatique - Systèmes D'exploitation - Protection Et SécuritéDocument17 pagesDocument - Informatique - Systèmes D'exploitation - Protection Et Sécuritémass murderer63100% (2)

- Reseau SecuriseDocument74 pagesReseau SecurisemikevoicePas encore d'évaluation

- Des AesDocument73 pagesDes AesSalem TrabelsiPas encore d'évaluation

- Rapport OpenSSl Pour PKI Et Investigatio PDFDocument25 pagesRapport OpenSSl Pour PKI Et Investigatio PDFpapefayePas encore d'évaluation

- Mise en Place de La Solution D'authentificationDocument41 pagesMise en Place de La Solution D'authentificationStyve PolaPas encore d'évaluation

- TP 1 CryptoDocument3 pagesTP 1 Cryptoahmed najjarPas encore d'évaluation

- Kms Kel Mars Il Hack ToolDocument73 pagesKms Kel Mars Il Hack ToolKelven AspargoPas encore d'évaluation

- Audit InformatiqueDocument6 pagesAudit InformatiqueAbeli lukighePas encore d'évaluation

- Qu'est-Ce Qu'une Autorité de Certification - EntrustDocument5 pagesQu'est-Ce Qu'une Autorité de Certification - EntrustjupiterPas encore d'évaluation

- PFA HatemDocument26 pagesPFA HatemRayen Ghazouani100% (1)

- Fiches Reseau 1.5Document26 pagesFiches Reseau 1.5Ict labPas encore d'évaluation

- Les Virus Informatiques - L'EXAMEN NORMALISÉ (Collège & Lycée)Document11 pagesLes Virus Informatiques - L'EXAMEN NORMALISÉ (Collège & Lycée)raid bazizPas encore d'évaluation

- Telecom Cours 04Document52 pagesTelecom Cours 04touzajohanPas encore d'évaluation

- D31 - BE IRS - Corrigé - Juin 2021Document7 pagesD31 - BE IRS - Corrigé - Juin 2021Natacha OzannePas encore d'évaluation

- TD Modes OpératoiresDocument5 pagesTD Modes Opératoiresines_bhzPas encore d'évaluation

- Attaque Et Vulnerabilite MoodleDocument11 pagesAttaque Et Vulnerabilite Moodleعقلك ثقفPas encore d'évaluation

- Fondements de SécuritéDocument18 pagesFondements de SécuritéYassine Brahmi100% (1)

- SSH VPNDocument14 pagesSSH VPNLaine MoisePas encore d'évaluation

- Securisation WifiDocument6 pagesSecurisation WifibombflexPas encore d'évaluation

- 2015 08 21 Ch5 Serveur NPS-et-protection Acces ReseauDocument40 pages2015 08 21 Ch5 Serveur NPS-et-protection Acces Reseaule big mecPas encore d'évaluation

- TP3 RsaDocument2 pagesTP3 RsaMeriam MarzoukPas encore d'évaluation

- QCM Pentesting Avec CorrectionDocument5 pagesQCM Pentesting Avec Correctionmhemdi.medPas encore d'évaluation

- Malware Analysis For Incident RespondersDocument3 pagesMalware Analysis For Incident RespondersAndre Bemo TchoumiPas encore d'évaluation

- Chap 3Document18 pagesChap 3Aya Rayane DerrouichePas encore d'évaluation

- Les Types D'attaques InformatiqueDocument30 pagesLes Types D'attaques InformatiqueZîî NebPas encore d'évaluation

- Scénarios Des Règles de CorrélationDocument2 pagesScénarios Des Règles de Corrélationalphabitic RazandrimanjakaPas encore d'évaluation

- Security On Authentication of Web - ThesisDocument383 pagesSecurity On Authentication of Web - ThesisSyedAbdulRahimPas encore d'évaluation