Académique Documents

Professionnel Documents

Culture Documents

Les Reseaux Prives Virtuels (RPV) RFC 4301 Virtual Private Network VPN RFC 4301

Transféré par

josué MpiassaTitre original

Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Les Reseaux Prives Virtuels (RPV) RFC 4301 Virtual Private Network VPN RFC 4301

Transféré par

josué MpiassaDroits d'auteur :

Formats disponibles

Ecole Supérieure de Technologie du Littoral

2021-2022

LES RESEAUX PRIVES VIRTUELS (RPV)

RFC 4301

VIRTUAL PRIVATE NETWORK

VPN

RFC 4301

Mr. Magloire YOUNDZI

Mail: arismago@gmail.com

Tel.066233236

Rép. du Congo

PLAN

• Introduction

• Architecture de base du cours

• Typologies des VPN

• Principaux protocoles de VPN

• IPSEC

• Principe de construction d’un VPN

• L2TP

• OpenVPN

• Comparaison

14/04/2022 Présenté par: Mr. Magloire YOUNDZI EST-L 2A 2021-2022 2

Architecture

14/04/2022 Présenté par: Mr. Magloire YOUNDZI EST-L 2A 2021-2022 3

Typologies des VPN

1-VPN d'entreprise

2-VPN Operateur

3-VPN site à site

4-VPN poste à site

5- VPN poste à poste

14/04/2022 Présenté par: Mr. Magloire YOUNDZI EST-L 2A 2021-2022 4

Principaux protocole de VPN

Niveau 2

PPTP (Point to Point tunneling Protocol)

Ce protocole fortement soutenu par Microsoft est très simple mais assez limité. Il est en fort déclin

L2F (Layer 2 Forwarding)

Cisco à développé ce protocole autour des années 1996.L'IETF en fait un standard en 1998 avec la RFC 2341. Son

fonctionnement est assez voisin du PPTP

L2TP (Layer 2 Tunneling Protocole)

Dérivé de PPTP et de L2F ce protocole est maintenant un des protocoles VPN implantés nativement sur les machines

Windows, ce qui explique son succès.

Niveau 3 et plus

IPsec

Ce protocole très populaire est un plus robuste et des plus versatiles mais il est aussi un des plus complexes.

OpenVPN

SSL/TLS

SSH

14/04/2022 Présenté par: Mr. Magloire YOUNDZI EST-L 2A 2021-2022 5

Principe de construction d’un lien VPN

Cas d’un VPN IPsec: Internet Protocol Security

1. Authentification des données: Nous ne souhaitons pas qu’un autre site puisse envoyer des données en se

faisant passer pour le site de BRAZZA ou de PNR

2. Confidentialité: Nous ne voulons pas qu’un tiers ayant accès aux flux TCP/IP circulant entre BRAZZA et PNR (Par

exemple par la capture de trame sur un des routeurs situé sur le réseau publics interconnectant ces deux sites)

puisse lire les informations échangées entre les deux sites.

3. Intégrité des données: nous ne vous pas non pus qu’un tiers puisse altérer les données échangées entre les

deux sites, au risque de les rentre inutilisables pire de les falsifier.

4. Anti-rejeu: il est également indispensable d’empêcher que les paquets échangés être BRAZZA et PNR lors

d’une transaction précédente puissent être rejoué tels quels une deuxième fois.

14/04/2022 Présenté par: Mr. Magloire YOUNDZI EST-L 2A 2021-2022 6

IPSECPLAN DE CONTRÔLE

Négociation des paramètres de sécurité

IKE ( Internet Key

Etablissement des clés pour

IKE

Exchange) RFC 2409 V1 et

l’authentification

4306 v2

PLAN DES DONNEES

ESP (Encapsulation Chiffrement, validation et authentification

Security Protocol) RFC des données

2406, 4303

IPSEC

AH (Authentification Header) Validation et authentification des données

RFC 4302, 4305,4835

14/04/2022 Présenté par: Mr. Magloire YOUNDZI EST-L 2A 2021-2022 7

IPESEC: SA

Accord sur les paramètres de sécurités entre deux les entités

Il est nécessaire que les deux entités soient d’accord sur les réglages de sécurité

L’ensemble de ces réglages est appelé Security Association (SA)

IKE automatise le processus d’ échange de clés entre entités pour la mise en ouvre d’un tunnel

IPSEC

Négociation des paramètres de sécurité au travers d’une SA (Security Association)

14/04/2022 Présenté par: Mr. Magloire YOUNDZI EST-L 2A 2021-2022 8

IPSEC

14/04/2022 Présenté par: Mr. Magloire YOUNDZI EST-L 2A 2021-2022 9

IPSEC

• Une connexion VPN est composé de deux tunnels:

1- Un tunnel IKE pour l’échange des paramètres de sécurité entre

entités

2- Un tunnel IPSEC qui sert au transfert de données entre entités

14/04/2022 Présenté par: Mr. Magloire YOUNDZI EST-L 2A 2021-2022 10

IPSEC

Mode de fonctionnement

Mode Transport

Les données sont prises en charge au niveau de la couche 4 du modèle OSI (Couche

transport), elle sont cryptés et signés avant d’ être transmise à la couche IP, ce mode

est relativement facile à mettre en œuvre.

Inconvénient: Pas de masquage d’adresse (Couche transport)

Mode Tunnel

Dans ce modèle l’encapsulation IPSEC a lieu après que les données envoyées par

l’application aient la pile protocolaire jusqu’à la couche IP incluse: Il ya bien un

masquage des adresses.

14/04/2022 Présenté par: Mr. Magloire YOUNDZI EST-L 2A 2021-2022 11

IPsec (Internet Protocol Security

• IPsec

Cryptage et authentification sur la couche réseau

Standard ouvert pour sécuriser les communications

Solution pour l’interconnexion sécurisé des réseaux

• Avantage de IPsec

Standard pour le chiffrement, l’intégrité et l’authentification des communications informatiques.

Implémentation transparent dans l’infrastructure réseau.

Solution de sécurité disponible sur les équipements les routeurs, les PC, les Serveurs, les Firewall

• Basé sur la notion de SA (Security Association) qui est basé sur la politique de sécurité contenant:

L’algorithme de chiffrement : AES

L’algorithme de chiffrement: SHA

Clé partagée pour une session : IKE

14/04/2022 Présenté par: Mr. Magloire YOUNDZI EST-L 2A 2021-2022 12

Security Association (SA)

• Le SA contient les paramètres de securité :

SPI (Security Paramètre Index)

Paramètre d’authentification (Algorithme, clés, vecteurs d’initiation)

Paramètres de chiffrement (Algorithme, clés, longueurs, Vecteurs d’initiations)

Durée de vie des clés (Key lifetime)

Durée de vie des SA (SA lifetime)

Mode de protocole transport

NB:

Pour une communication bidirectionnelle en a besoin de deux SA

14/04/2022 Présenté par: Mr. Magloire YOUNDZI EST-L 2A 2021-2022 13

Composants d’IPSec

• Protocole de securité

Authentification Header (AH)

Encapsulation Security Paload (ESP)

• Protocole d’echanges des clés

Internet Key Exchande (IKE)

Internet Security Association and Key Management Protocol (ISAKMP)

14/04/2022 Présenté par: Mr. Magloire YOUNDZI EST-L 2A 2021-2022 14

Protocole AH (Authentification Header)

• Principe du protocole AH En-tête IP Données

Ajouter au datagramme IP classique d’origine

Un champ supplémentaire permettant

a la réception de vérifier l’authenticité En-tête IP AH Données

des données incluses dans le d’origine

datagramme.

Ce bloc de donnée est appelé valeur de

vérification d’intégrité. La protection

contre le refus se fait grâce à un

numéro de séquence. Longueur

Index des paramètres de Sécurité (SPI)

Numéro de séquence

Données d’authentification (longueur variable)

14/04/2022 Présenté par: Mr. Magloire YOUNDZI EST-L 2A 2021-2022 15

Protocole AH (Authentification Header)

• Produit: Authentification d’origine,

Intégrité, Protection Anti replay, mais

sans chiffrement.

• En-tête suivant: Identifie le type de

charge après le AH

En-tête IP AH Données Utilisateurs

• Longueur de la charge, contient la

longueur du champs données

d’authentification En-tête suivant Longueur de la charge Reservé

• Données d’authentification, est un

Security Parameter Index (SPI)

champs de longueur variable qui

contient la valeur du champs Numéro de séquence

d’intégrité.

Données d’authentification

(Intégrety check Value) Taille Variable

14/04/2022 Présenté par: Mr. Magloire YOUNDZI EST-L 2A 2021-2022 16

Protocole ESP (Encapsulation Security Paload)

Principe du protocole

ESP peut assurer, un ou plusieurs des services suivants:

Confidentialité (Protection des données contre l’analyse du traffic si le

mode tunnel est utilisé

Intégrité des données en mode non connecté et authentification de

l’origine des données, protection contre le rejeu

14/04/2022 Présenté par: Mr. Magloire YOUNDZI EST-L 2A 2021-2022 17

Protocole ESP (Encapsulation Security Paload)

• Produit: Confidentialité

En-tête IP En-tête ESP Données Utilisateurs En-queu ESP Auth ESP

(chiffrement),

Authentification d’origine,

protection anti replay

• Le champ données

utilisateurs, Payload DATA,

est composé d’un nombre

variable d’octect de Security Paraeter Index (SPI)

donnée décrits par le Numero de séquence

champ en-tête suivant. Données utilisateur Variable

• Ce champ est chiffré avec

l’algorithme Remplissage (0-255 octects)

cryptographique Longueur de

remplissage En-tête Suivant

sélectionné au cours de

l’établissement de la SA Données d’authentification variable

14/04/2022 Présenté par: Mr. Magloire YOUNDZI EST-L 2A 2021-2022 18

La gestion des clés pour IPSec

Clé de session

La gestion des clés pour IPSec se fait a travers deux systèmes:

1. ISAKMP

2. IKE

14/04/2022 Présenté par: Mr. Magloire YOUNDZI EST-L 2A 2021-2022 19

Internet Key Exchange (IKE)

• Protocole IKE

• Applique la politique de sécurité pour protégé la communication

• Echange les clés Diffie-Hellman: SHA 1, SHA 2

• Négociations des Sas pour IPSec

• Utilise les protocoles:

ISAKMP (Payload, Syntax et Codage)

OAKLEY (Based on Diffie-Hellman)

Objectifs: Offrir une négociations des SA sécurisé et automatisé

• Deux phases

Etablissement des canaux sécurisé entre deux extrémités

Association ISAKMP sécurisé

Négociation des paramètres ISAKMP (Méthode d’authentification, Algorithme de chiffrement)

Echange des clés de session

IPSec négociation dans le canal ISAKMP sécurisé

Négociation des paramètres IPSec: Protocole de sécurité, algorithme et clés utilisés pour le

chiffrement et l’authentification.

14/04/2022 Présenté par: Mr. Magloire YOUNDZI EST-L 2A 2021-2022 20

Internet Security Association and Key Management

Protocole (ISAKMP)

ISAKMP: Un cadre générique pour la négociation et l’échange des clés. Ce

n’est pas un protocole , c’est une manière de procéder

Deux phases successives.

Phase1: Négociation, Echange de clés et authentification

a) Négociation de l’association de sécurité utilisée pour les propres

besoins de l’échange de clé (fonction cryptographiques et protocoles

utilisé par IKE

b) Echange de clé secrète (le protocole Diffie-Hellman AES, DES)

c) Authentification mutuelle des deux entités

Phase 2: Négociation des association de sécurité (Sas) utilisées dans les

échanges sécurisés IP ultérieurs

14/04/2022 Présenté par: Mr. Magloire YOUNDZI EST-L 2A 2021-2022 21

Etablissement d’une connexion

14/04/2022 Présenté par: Mr. Magloire YOUNDZI EST-L 2A 2021-2022 22

Comment IPsec utilise IKE

14/04/2022 Présenté par: Mr. Magloire YOUNDZI EST-L 2A 2021-2022 23

Les modes IPsec

Mode transport avec le AH

14/04/2022 Présenté par: Mr. Magloire YOUNDZI EST-L 2A 2021-2022 24

Capture Wireshark

14/04/2022 Présenté par: Mr. Magloire YOUNDZI EST-L 2A 2021-2022 25

AH en mode tunnel avec AH

14/04/2022 Présenté par: Mr. Magloire YOUNDZI EST-L 2A 2021-2022 26

Capture Wireshark

14/04/2022 Présenté par: Mr. Magloire YOUNDZI EST-L 2A 2021-2022 27

Le mode transport avec ESP

14/04/2022 Présenté par: Mr. Magloire YOUNDZI EST-L 2A 2021-2022 28

Capture Wireshark

14/04/2022 Présenté par: Mr. Magloire YOUNDZI EST-L 2A 2021-2022 29

Le mode tunnel avec ESP

14/04/2022 Présenté par: Mr. Magloire YOUNDZI EST-L 2A 2021-2022 30

Capture Wireshark

14/04/2022 Présenté par: Mr. Magloire YOUNDZI EST-L 2A 2021-2022 31

AH et ESP en mode transport

14/04/2022 Présenté par: Mr. Magloire YOUNDZI EST-L 2A 2021-2022 32

AH et ESP en mode tunnel

14/04/2022 Présenté par: Mr. Magloire YOUNDZI EST-L 2A 2021-2022 33

L2TP

Le protocole Layer 2 Tunneling (L2TP)

Protocole de tunneling utilisé pour les VPN

Il n’a pas de cryptage ni de confidentialité

Il s’appuis sur un protocole de cryptage (Comme IPESC) qui passe dans le tunnel pour assurer la confidentialité

PS: C’est aussi l’un des meilleurs protocole VPN pour contourner les restrictions de

réseaux et des fournisseurs des services internet

Problème: La connexion VPN au réseau peut être TRES, TRES, TRES LONG et peut être

aussi bloqué facilement par les FAI

14/04/2022 Présenté par: Mr. Magloire YOUNDZI EST-L 2A 2021-2022 34

OpenVPN

Une application information ouverte pour la mise en place de techniques des réseaux privés Virtuels

Connexions sécurisés Point par Point ou Site par Site

Il exploite un protocole de sécurité sur mesure qui utilise SSL/TLS pour les échanges de clés

NB: OpenVPN n’est pas compatible avec IPSEC et d’autre logiciels VPN

14/04/2022 Présenté par: Mr. Magloire YOUNDZI EST-L 2A 2021-2022 35

Comparaison

14/04/2022 Présenté par: Mr. Magloire YOUNDZI EST-L 2A 2021-2022 36

Vous aimerez peut-être aussi

- WiFi Hacking : Le guide simplifié du débutant pour apprendre le hacking des réseaux WiFi avec Kali LinuxD'EverandWiFi Hacking : Le guide simplifié du débutant pour apprendre le hacking des réseaux WiFi avec Kali LinuxÉvaluation : 3 sur 5 étoiles3/5 (1)

- VPN IPSec Sous Gnu-LinuxDocument31 pagesVPN IPSec Sous Gnu-LinuxÀlMôùtàmàrrïdPas encore d'évaluation

- Tunnel 347Document66 pagesTunnel 347Oumayma AyadiPas encore d'évaluation

- Chapitre 3 IPsecDocument35 pagesChapitre 3 IPsecenetcom.mpritel2022Pas encore d'évaluation

- TP4 Security IPsec 2022 23Document21 pagesTP4 Security IPsec 2022 23Samson Yao100% (1)

- Chapitre 6: Virtual Private NetworkDocument34 pagesChapitre 6: Virtual Private NetworkBallaMoussa KEITAPas encore d'évaluation

- VPN IPSec Sous Gnu-LinuxDocument30 pagesVPN IPSec Sous Gnu-LinuxKnowlegde2016Pas encore d'évaluation

- VPNDocument59 pagesVPNreno51Pas encore d'évaluation

- VPN Virtual Private Network: Présente Par Encadre ParDocument29 pagesVPN Virtual Private Network: Présente Par Encadre ParAymane SabriPas encore d'évaluation

- Type de VPNDocument5 pagesType de VPNBoris TongaPas encore d'évaluation

- Cours 3 Certificats de SécuritéDocument39 pagesCours 3 Certificats de SécuritéFadel WissalPas encore d'évaluation

- CH4 Protocoles CommunicationDocument14 pagesCH4 Protocoles CommunicationLamis BoufafaPas encore d'évaluation

- CISCO - Protocoles IKEIPsec-OK PDFDocument83 pagesCISCO - Protocoles IKEIPsec-OK PDFAnonymous dR83ohhqPas encore d'évaluation

- VPN IPSec SERI - 2005 2006Document60 pagesVPN IPSec SERI - 2005 2006api-19731153Pas encore d'évaluation

- 3 VPNDocument20 pages3 VPNHighconseilPas encore d'évaluation

- Configuring A Site To Site VPNDocument14 pagesConfiguring A Site To Site VPNmebarki.assia9Pas encore d'évaluation

- Ipsec Et SSL - OdpDocument13 pagesIpsec Et SSL - OdpSaïda Mahamat SeidPas encore d'évaluation

- IPsec Est Une Suite de Protocoles Permettant DDocument5 pagesIPsec Est Une Suite de Protocoles Permettant DKiki NetPas encore d'évaluation

- Projet Fin Formation VPNDocument36 pagesProjet Fin Formation VPNAbdou Toto83% (6)

- Chapitre III VPNDocument39 pagesChapitre III VPNSikora ChristianPas encore d'évaluation

- Mise en Œuvre Des Protocoles de SécuritéDocument31 pagesMise en Œuvre Des Protocoles de SécuritéYouness IkkouPas encore d'évaluation

- TP - IRT3 SRS - Securisation Du Tunnel GRE Avec IKEv1Document8 pagesTP - IRT3 SRS - Securisation Du Tunnel GRE Avec IKEv1Teguebzanga ZidaPas encore d'évaluation

- Serveur RadiusDocument17 pagesServeur Radiusfoyemtcha harmelPas encore d'évaluation

- CM4 PDFDocument25 pagesCM4 PDFMamadou KeitaPas encore d'évaluation

- Diapo de Soutenance.Document48 pagesDiapo de Soutenance.FadhilaCelinePas encore d'évaluation

- Exemple de Configuration Pour Connecter Des Appareils Cisco ASA À Des Passerelles VPN - Azure VPN Gateway - Microsoft LearnDocument11 pagesExemple de Configuration Pour Connecter Des Appareils Cisco ASA À Des Passerelles VPN - Azure VPN Gateway - Microsoft LearnjupiterPas encore d'évaluation

- Conf VPNIPsecDocument7 pagesConf VPNIPsecepraseuthPas encore d'évaluation

- VPN Site-To-Site (Mode de Compatibilité)Document42 pagesVPN Site-To-Site (Mode de Compatibilité)Moulaye SalehPas encore d'évaluation

- 6 VPNDocument45 pages6 VPNNamePas encore d'évaluation

- Projet VPN2 - Configuration Du Firewall ClavisterDocument4 pagesProjet VPN2 - Configuration Du Firewall ClavisterSylvain MARETPas encore d'évaluation

- OPNsense - Configuration D'un VPN SSL Road Warrior Avec PKI - AukfoodDocument9 pagesOPNsense - Configuration D'un VPN SSL Road Warrior Avec PKI - AukfoodAina Tanjona RandriambolarivoPas encore d'évaluation

- 5G Wifi Normalise (Autosaved)Document72 pages5G Wifi Normalise (Autosaved)Hassan AbdelramanPas encore d'évaluation

- Autefage Wireguard Jres2022Document12 pagesAutefage Wireguard Jres2022Laurel KOUDJOPas encore d'évaluation

- Landline 123-456-7890 Mobile 123-456-7890 Email Hello@Reallygreatsite - Com Website Reallygreatsite - Com Address 123 Anywhere Street, Any CityDocument2 pagesLandline 123-456-7890 Mobile 123-456-7890 Email Hello@Reallygreatsite - Com Website Reallygreatsite - Com Address 123 Anywhere Street, Any CityrootPas encore d'évaluation

- Creation Dun Tunnel VPN Site A Site IPsec Avec PfSenseDocument11 pagesCreation Dun Tunnel VPN Site A Site IPsec Avec PfSenseolivebussPas encore d'évaluation

- VPN1Document6 pagesVPN1khayoube8Pas encore d'évaluation

- 6 - Prot (Tchi Drive)Document13 pages6 - Prot (Tchi Drive)شهاب الدينPas encore d'évaluation

- Sécurité Réseaux Avec Cisco: PIX Et RouteursDocument2 pagesSécurité Réseaux Avec Cisco: PIX Et RouteursKyros AlexanderPas encore d'évaluation

- Comprendre Le Protocole IPsec IKEv1 - CiscoDocument16 pagesComprendre Le Protocole IPsec IKEv1 - CiscoJohan jordi Madounga-komboPas encore d'évaluation

- Template - Dossier de CompétencesDocument5 pagesTemplate - Dossier de CompétencesYassin AbdoPas encore d'évaluation

- Les Réseaux Privés Virtuels (VPN) : Plan Du CoursDocument15 pagesLes Réseaux Privés Virtuels (VPN) : Plan Du CoursAmine OuniPas encore d'évaluation

- IPSECDocument19 pagesIPSECOumaima BagraouiPas encore d'évaluation

- N1 Chapitre8 VPN IPSECDocument13 pagesN1 Chapitre8 VPN IPSECFredozzaPas encore d'évaluation

- ConfigurationVPN IPSEC ROUTEUR PDFDocument65 pagesConfigurationVPN IPSEC ROUTEUR PDFJoseph EdwardsPas encore d'évaluation

- Cisco Aironet 1300Document41 pagesCisco Aironet 1300Adel El KarimPas encore d'évaluation

- VPNDocument17 pagesVPNYoussef AddiPas encore d'évaluation

- Présentation Du Protocole IP SecDocument9 pagesPrésentation Du Protocole IP SecFadhilaCelinePas encore d'évaluation

- TP IPSecDocument6 pagesTP IPSecadem cherif100% (1)

- SANOU François D'assise IPSECDocument6 pagesSANOU François D'assise IPSECd'Assise SANOUPas encore d'évaluation

- FortiGate - OrditechDocument5 pagesFortiGate - OrditechSahal MathesonPas encore d'évaluation

- Securisation D'un Reseau en Mode InfrastructureDocument9 pagesSecurisation D'un Reseau en Mode InfrastructureAbobo La-garePas encore d'évaluation

- Protocole IpsecDocument19 pagesProtocole IpsecHamza Oulad Ben BrahimPas encore d'évaluation

- Angoran Yapo France Abel: Administrateur Reseau - Securite ReseauDocument2 pagesAngoran Yapo France Abel: Administrateur Reseau - Securite Reseauyapo francePas encore d'évaluation

- IPsecDocument36 pagesIPsecAbdoo AbPas encore d'évaluation

- IPsecDocument24 pagesIPsecLe MarinPas encore d'évaluation

- SETIT2012 Paper P3734441Document13 pagesSETIT2012 Paper P3734441abdelli aliPas encore d'évaluation

- Ipsec Et SSL - OdpDocument13 pagesIpsec Et SSL - OdpSaïda Mahamat SeidPas encore d'évaluation

- Ipsec VPN TunnelingDocument10 pagesIpsec VPN TunnelingSouf 212Pas encore d'évaluation

- Python pour les hackers : Le guide des script kiddies : apprenez à créer vos propres outils de hackingD'EverandPython pour les hackers : Le guide des script kiddies : apprenez à créer vos propres outils de hackingÉvaluation : 5 sur 5 étoiles5/5 (1)

- Cours Electrotechnique Fondamentalei Seghier Tahar PDFDocument80 pagesCours Electrotechnique Fondamentalei Seghier Tahar PDFIsmahane BenPas encore d'évaluation

- Comprendre Le Protocole OSPF Open Shortest Path First Guide de ConceptionDocument71 pagesComprendre Le Protocole OSPF Open Shortest Path First Guide de Conceptionjosué MpiassaPas encore d'évaluation

- Mini Projet LadderDocument1 pageMini Projet Ladderjosué MpiassaPas encore d'évaluation

- TP 2 Langage InformatiquesDocument1 pageTP 2 Langage Informatiquesjosué MpiassaPas encore d'évaluation

- Types de RochesDocument16 pagesTypes de Rochesjosué MpiassaPas encore d'évaluation

- InstrumentationetMesures Cours Master GnieMcanique MAJ 05-07-2022Document61 pagesInstrumentationetMesures Cours Master GnieMcanique MAJ 05-07-2022Ruf AryanePas encore d'évaluation

- Série 2Document4 pagesSérie 2Informatique Pour TousPas encore d'évaluation

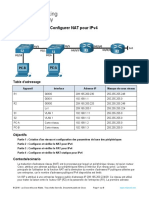

- 6.8.2 Lab - Configure NAT For IPv4Document8 pages6.8.2 Lab - Configure NAT For IPv4Arij HmeydiPas encore d'évaluation

- Authentification 802.1x V1.0Document24 pagesAuthentification 802.1x V1.0Youness LaPas encore d'évaluation

- Cdca Formation Coreddi Onfiguration Administration CdcaDocument2 pagesCdca Formation Coreddi Onfiguration Administration CdcaAditya GPas encore d'évaluation

- Internet - I3 - Correction - Le Protocole TCP - IP - Ressources Et QuestionsDocument4 pagesInternet - I3 - Correction - Le Protocole TCP - IP - Ressources Et QuestionsChristelle PieriPas encore d'évaluation

- Design Des Reseaux InformatiquesDocument131 pagesDesign Des Reseaux Informatiquesleonida6nimbonPas encore d'évaluation

- Sti2d-Ecolelamache-Org-II Rseaux Informatiques 3 Adresses Des Lments Dun Rseau-HDocument4 pagesSti2d-Ecolelamache-Org-II Rseaux Informatiques 3 Adresses Des Lments Dun Rseau-Harmel tchongouangPas encore d'évaluation

- Les Étapes - Config - routeur-RSI2Document6 pagesLes Étapes - Config - routeur-RSI2Oussama HlaliPas encore d'évaluation

- Authentification Avec Radius Et LdapDocument6 pagesAuthentification Avec Radius Et Ldapjamila gaffrache0% (1)

- Chapitre 4Document39 pagesChapitre 4Ñar ĎjesPas encore d'évaluation

- Carte ReseauDocument6 pagesCarte ReseauSoukaina El BakkaliPas encore d'évaluation

- 621 Sécurité-Des-Réseaux-Informatiques Sadiqui TDMDocument7 pages621 Sécurité-Des-Réseaux-Informatiques Sadiqui TDMRalphPas encore d'évaluation

- Ministère de La Justice (2019) - OUSSAMA NAZIHDocument6 pagesMinistère de La Justice (2019) - OUSSAMA NAZIHelmahdi hazimPas encore d'évaluation

- Corrige Tp5 ReseauxDocument12 pagesCorrige Tp5 ReseauxEiriedPas encore d'évaluation

- Exposé InternetDocument20 pagesExposé Internetnajat busPas encore d'évaluation

- Serie TD 1Document2 pagesSerie TD 1Rayene GrinePas encore d'évaluation

- Co APDocument16 pagesCo APRihab KharkhachPas encore d'évaluation

- CA Module 10 Part2Document40 pagesCA Module 10 Part2Mohamed El HaoudiPas encore d'évaluation

- Réponses TD ACLDocument3 pagesRéponses TD ACLfatima100% (1)

- Differenciation TCP-IP - UDPDocument4 pagesDifferenciation TCP-IP - UDPmaestro100% (1)

- Rapport Version FinaleDocument50 pagesRapport Version Finaleرباب الوسلاتي100% (1)

- ARes T1 FRDocument14 pagesARes T1 FRSADOKPas encore d'évaluation

- Resume IP RoutingDocument7 pagesResume IP Routingsahli sarra100% (2)

- Couche Appl DNS v2Document36 pagesCouche Appl DNS v2Zack BelhadjPas encore d'évaluation

- TD 3 - Couche Réseau-IsetDocument2 pagesTD 3 - Couche Réseau-IsetAmani BilelPas encore d'évaluation

- Mise en Place GLBPDocument13 pagesMise en Place GLBPdavidPas encore d'évaluation

- Aide Memoire TCP-IPDocument2 pagesAide Memoire TCP-IPFatimaPas encore d'évaluation

- MDS™ Master Station CONFIGURATION SYSTEMEDocument33 pagesMDS™ Master Station CONFIGURATION SYSTEMEJanssen N'GadiPas encore d'évaluation

- Voip Packet Tracer Tuto BasiqueDocument7 pagesVoip Packet Tracer Tuto Basiquewardatii100% (1)

- Tutoriel DHCP PDFDocument5 pagesTutoriel DHCP PDFMg MinouPas encore d'évaluation