Académique Documents

Professionnel Documents

Culture Documents

Sujet TD3 Rsa

Transféré par

Hadir KilaniTitre original

Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Sujet TD3 Rsa

Transféré par

Hadir KilaniDroits d'auteur :

Formats disponibles

TD

RSA/crypto M2 SECUR

TD : Cryptographie

Nouha Oualha et Artur Hecker

Exercice 1 :

Astrid et Béatrice veulent communiquer toute la journée en échangeant des fichiers {Fi}i.

Elles connaissent la cryptographie, les algorithmes de chiffrement (RSA, AES, etc) et la

création et gestion de clés. Comment vont-elles s'y prendre pour communiquer entre elles de

manière sécurisée ?

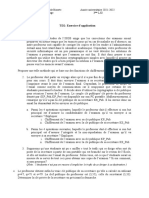

Exercice 2 :

1. Expliquer la réalisation de 3DES (TDES). Pourquoi 3DES est utilisé en pratique au

lieu de DES? Quelle est le facteur de complexité ajouté par 3DES ?

2. Pour alléger l’exécution de 3DES, on propose une alternative : 2DES. Dans 2DES, on

fait une composition de deux chiffrements par DES classiques avec des clés

différentes : C = 2DES(k2|k1, m) = DES(k2, DES(k1, m))

a. Citer les avantages de cette approche par rapport à 3DES. Quelle est la

première estimation naïve de la force cryptographique théorique de 2DES ?

b. Analyse de sécurité de 2DES :

i. Combien y a-t-il de clés différentes? Combien y a-t-il de collisions,

définies comme suit : ∃ m, c | 2DES(k, m) = c = 2DES(t, m), avec k ≠ t.

ii. Meet in the Middle attack (Diffie et Hellman, 1977) : en utilisant la

propriété de DES suivante : si c = DES(k2, DES(k1, m)), alors il y a un

c1 = DES (k1, m) = DES-1(k2, c) ; construire une méthode d’attaque sur

2DES en utilisant 2 paires de textes clair/chiffré.

iii. Estimer les efforts nécessaires pour cette attaque et la probabilité

d’avoir trouvé la bonne clé. Quelle est alors la force estimée de 2DES ?

Exercice 3 :

On utilise les notations habituelles du RSA : p,q, n, phi, e, d

n= pq, phi = (p-1)(q-1), ed = 1 mod phi

1. Chercher l’inverse de 89 sur ℤphi avec phi=197.

2. On chiffre un message m qui devient le message c en utilisant l’algorithme de

chiffrement asymétrique RSA: quelle est la formule de chiffrement ? Quelle est la

formule de déchiffrement ? Quelles sont les valeurs qui doivent rester secrètes parmi

n, p, q, phi, e, d ?

3. On donne n=3001, e=3, chercher la clé d associée à e. On chiffre un message m=4,

trouver le message chiffré c. Est-il possible de retrouver m à partir de c sans connaître

d ? Proposer une solution ?

4. On suppose n = 65. Calculer p, q, phi.

Donner tous les couples (e, d) possibles. Combien y en a-t-il ?

Chiffrer le message m = 4 avec pour la clé publique e = 5.

Déchiffrer le message c avec la clé privée d correspondante.

Vous aimerez peut-être aussi

- INF941 TD3 Crypto CorrigeDocument2 pagesINF941 TD3 Crypto CorrigeMed KarimPas encore d'évaluation

- Exam CorrigeDocument5 pagesExam CorrigeArmand SiewePas encore d'évaluation

- TP1-sécurité Informatique PDFDocument2 pagesTP1-sécurité Informatique PDFAhlem R'h0% (1)

- Audit de La Securite InformatiqueDocument14 pagesAudit de La Securite InformatiquePFEPas encore d'évaluation

- TD-Cryptographie: QuestionsDocument2 pagesTD-Cryptographie: QuestionsCHAIMA SAKKA100% (1)

- TP Chiffrement AsymetriqueDocument3 pagesTP Chiffrement Asymetriquedelsoltiberian1Pas encore d'évaluation

- TD0 Crypto CorrrigéDocument3 pagesTD0 Crypto CorrrigéMariem MhamdiPas encore d'évaluation

- TD0 Crypto CorrrigéDocument3 pagesTD0 Crypto CorrrigéMariem MhamdiPas encore d'évaluation

- TP RsaDocument2 pagesTP Rsafrancis luminguPas encore d'évaluation

- TD Sécurité InformatiqueDocument4 pagesTD Sécurité InformatiqueMohamed salah landolsiPas encore d'évaluation

- TD 2 - GLDocument1 pageTD 2 - GLYathreb SamaaliPas encore d'évaluation

- M1 Ice RsaDocument8 pagesM1 Ice RsaYONIWO EDWARD TSEMIPas encore d'évaluation

- Techniques CIADocument56 pagesTechniques CIAchaimaeelhmami20Pas encore d'évaluation

- Le Chiffrement Par Clé PubliqueDocument8 pagesLe Chiffrement Par Clé PubliqueErin Myriam Johanna Ali-KhodjaPas encore d'évaluation

- Securite TD RSADocument1 pageSecurite TD RSAmoudouPas encore d'évaluation

- TD Crypto Msi4Document2 pagesTD Crypto Msi4ADELA MBOUZEKOPas encore d'évaluation

- BA in History - Major Contemporary Events by SlidesgoDocument14 pagesBA in History - Major Contemporary Events by Slidesgoisaacnoah KouakouPas encore d'évaluation

- TdcryptoasymetriqueDocument1 pageTdcryptoasymetriquea.agrimaPas encore d'évaluation

- TD 5-Sidi-TaDocument1 pageTD 5-Sidi-Tahmad khouyaPas encore d'évaluation

- Euromed Cybersec Ti TD1 22-23Document2 pagesEuromed Cybersec Ti TD1 22-23hey mePas encore d'évaluation

- TD RsaDocument2 pagesTD RsaLynda Guessoum100% (1)

- Introduction A La Cryptologie Et Aux CryptosystemesDocument7 pagesIntroduction A La Cryptologie Et Aux CryptosystemesAnis MOHAMMEDIPas encore d'évaluation

- TD 2 BisenonDocument1 pageTD 2 BisenonHicham JawniPas encore d'évaluation

- CryptometreDocument42 pagesCryptometreJeovany Delvo Nguedjio TsaguePas encore d'évaluation

- Data Security SDSI 2022 2023Document80 pagesData Security SDSI 2022 2023ghizlane ghizlanePas encore d'évaluation

- TD2 PDFDocument3 pagesTD2 PDFChaima BensaciPas encore d'évaluation

- C Rendu 1Document7 pagesC Rendu 1Majda BensalemPas encore d'évaluation

- TD 2 CryptographieDocument2 pagesTD 2 Cryptographiedhaouadi tahaPas encore d'évaluation

- Cours de Cryptographie - Bac - 2 - Info - 2021 - 2022Document57 pagesCours de Cryptographie - Bac - 2 - Info - 2021 - 2022DNVRPas encore d'évaluation

- TD CryptoDocument5 pagesTD CryptoYassine Brahmi100% (1)

- Les Techniques de Cryptographie: G. Florin S. Natkin Mars 2003Document23 pagesLes Techniques de Cryptographie: G. Florin S. Natkin Mars 2003Hassina OuziaPas encore d'évaluation

- Chiffrement À Clé Asymétrique: SystèmesDocument27 pagesChiffrement À Clé Asymétrique: SystèmesNouzha BoukoubaPas encore d'évaluation

- TD 1Document2 pagesTD 1Jenhani ChaimaPas encore d'évaluation

- Exercices Confidentialité Et Intégrité PDFDocument1 pageExercices Confidentialité Et Intégrité PDFMustapha OulcaidPas encore d'évaluation

- CryptoDocument71 pagesCryptoMohamed Ali Hadj MbarekPas encore d'évaluation

- ExamDocument4 pagesExamIbrahima diaoPas encore d'évaluation

- Cryptograph I Easy Met RiqueDocument54 pagesCryptograph I Easy Met RiqueMbaye Babacar MBODJPas encore d'évaluation

- Les Algorithmes Cryptographiques Asymétriques: Omar CheikhrouhouDocument36 pagesLes Algorithmes Cryptographiques Asymétriques: Omar CheikhrouhouAmel EspoirPas encore d'évaluation

- Le Cryptosysteme Mceliece ClassiqueDocument7 pagesLe Cryptosysteme Mceliece ClassiqueStive OwonaPas encore d'évaluation

- Atelier 5Document2 pagesAtelier 5Marouan SwPas encore d'évaluation

- TD 2 Cybersécurité: N N M N NDocument2 pagesTD 2 Cybersécurité: N N M N NKalifia BillalPas encore d'évaluation

- Chapitre 3 - L3 - 2023 1Document6 pagesChapitre 3 - L3 - 2023 1abdrraoufkerPas encore d'évaluation

- TD 2Document2 pagesTD 2hmad khouyaPas encore d'évaluation

- Partie4 1 PDFDocument20 pagesPartie4 1 PDFBrahim AouadiPas encore d'évaluation

- Examen PartielDocument4 pagesExamen PartielMboa YannickPas encore d'évaluation

- CrypDocument2 pagesCrypRadia AbbasPas encore d'évaluation

- Sécurité Du Cloud Cryptage PDFDocument90 pagesSécurité Du Cloud Cryptage PDFAmine LouhibiPas encore d'évaluation

- Chiffrement A Cle AsymetriqueDocument28 pagesChiffrement A Cle Asymetriquem.loubna777Pas encore d'évaluation

- Cryptographie Mod ErneDocument2 pagesCryptographie Mod ErneKatia MerabetPas encore d'évaluation

- Res ChiffrageDocument4 pagesRes ChiffrageJe SyisPas encore d'évaluation

- Algorithmes de Chiffrement-InteressantDocument8 pagesAlgorithmes de Chiffrement-InteressantWISSEM SALHIPas encore d'évaluation

- Fiches TP Crypto SeddikiDocument12 pagesFiches TP Crypto SeddikiAdel 22Pas encore d'évaluation

- C. BekaraDocument4 pagesC. BekaraKefi FaiezPas encore d'évaluation

- Crypto 090718Document13 pagesCrypto 090718Hime AoiPas encore d'évaluation

- TD 2021Document2 pagesTD 2021Lydia BOUCHOUCHAPas encore d'évaluation

- Chiffr RsADocument6 pagesChiffr RsALeo Léonard NkubatiPas encore d'évaluation

- TD3 - Sécurité 2015Document2 pagesTD3 - Sécurité 2015son.600Pas encore d'évaluation

- Crypto 2022Document14 pagesCrypto 2022Samson KlouganPas encore d'évaluation

- Cryptographie VSGDocument6 pagesCryptographie VSGShamaila ViruetPas encore d'évaluation

- - Tours de magie expliqués par des bienfaits du calcul littéralD'Everand- Tours de magie expliqués par des bienfaits du calcul littéralPas encore d'évaluation

- Revision Sécurité RéseauDocument6 pagesRevision Sécurité Réseaumohammed benmbarkaPas encore d'évaluation

- 1.1.6 Lab - Cybersecurity Case Studies - FR FRDocument2 pages1.1.6 Lab - Cybersecurity Case Studies - FR FRJérémie BalulaPas encore d'évaluation

- Présentation SecINFo2 HoucemDocument69 pagesPrésentation SecINFo2 HoucemAmine BouzidiPas encore d'évaluation

- FRDocument10 pagesFRnathan loembaPas encore d'évaluation

- Securite Avancee Des Reseaux - CoursDocument26 pagesSecurite Avancee Des Reseaux - CoursNathan PeaPas encore d'évaluation

- Sophos Firewall BRDocument30 pagesSophos Firewall BRZakaria AxeliPas encore d'évaluation

- 2 Introduction - 5SOADocument16 pages2 Introduction - 5SOAmbaye ndoye dialloPas encore d'évaluation

- Tutoriel SecuriteDocument53 pagesTutoriel SecuritetchetchePas encore d'évaluation

- Botnets - 1Document3 pagesBotnets - 1Aboubacar N'dji CoulibalyPas encore d'évaluation

- Présentation Ingénierie SocialeDocument16 pagesPrésentation Ingénierie SocialeCyril SPas encore d'évaluation

- 1.0.6 Class Activity - Top Hacker Shows Us How It Is Done - ILMDocument2 pages1.0.6 Class Activity - Top Hacker Shows Us How It Is Done - ILMAuguste AttiogbePas encore d'évaluation

- TD2: Exercice D'application Exercice 2Document1 pageTD2: Exercice D'application Exercice 2Ghazoua SaidaniPas encore d'évaluation

- 2019-2020 Audit EMD+CorrigéDocument4 pages2019-2020 Audit EMD+CorrigéSel MaPas encore d'évaluation

- Audit de Code PentestDocument11 pagesAudit de Code PentestBarryPas encore d'évaluation

- Chapitre 1 - MENACES ET ATTAQUESDocument44 pagesChapitre 1 - MENACES ET ATTAQUESSamson YaoPas encore d'évaluation

- Memoire Coulibaly Kenifon Aminata FinalDocument69 pagesMemoire Coulibaly Kenifon Aminata FinalKeni CoulibalyPas encore d'évaluation

- TP 1-Ransomware WebDocument7 pagesTP 1-Ransomware WebEmma maPas encore d'évaluation

- Chapitre04 C Sar Vigen ReDocument5 pagesChapitre04 C Sar Vigen Rebarry allenPas encore d'évaluation

- Projet InformatiqueDocument46 pagesProjet InformatiqueSierina SoussiPas encore d'évaluation

- Rapport 3Document43 pagesRapport 3Gael wendeiPas encore d'évaluation

- Cours 1 Introduction À La Sécurité InformatiqueDocument47 pagesCours 1 Introduction À La Sécurité InformatiqueFadel Wissal100% (2)

- Qu'est-Ce Qu'un Firewall (Pare-Feu) - Check Point Software FRDocument7 pagesQu'est-Ce Qu'un Firewall (Pare-Feu) - Check Point Software FREKS stanPas encore d'évaluation

- Exitrait 1Document49 pagesExitrait 1Joseph Rodelson JrbjgPas encore d'évaluation

- Ressources Formation Pentesting Avec Metasploit PDFDocument42 pagesRessources Formation Pentesting Avec Metasploit PDFPatrick CloarecPas encore d'évaluation

- Cahier Des Charges Firewall Prevention IntrusionDocument28 pagesCahier Des Charges Firewall Prevention IntrusionBen Aicha Borhen EddinePas encore d'évaluation

- Cours Cryptographie Partie 2Document4 pagesCours Cryptographie Partie 2bouzid mhamdi100% (1)

- Sécurité Des Réseaux Sans Fil Et Radio MobilesDocument111 pagesSécurité Des Réseaux Sans Fil Et Radio MobilesRaja BensalemPas encore d'évaluation

- Approche Basee Sur Lapprentissage Profon PDFDocument104 pagesApproche Basee Sur Lapprentissage Profon PDFPacome ChedePas encore d'évaluation

- Expose CryptagDocument65 pagesExpose CryptagAïcha BOUCHRAÂPas encore d'évaluation