Académique Documents

Professionnel Documents

Culture Documents

Adobe Scan 22 Déc. 2023

Transféré par

al.w0 évaluation0% ont trouvé ce document utile (0 vote)

5 vues1 pageCopyright

© © All Rights Reserved

Formats disponibles

PDF, TXT ou lisez en ligne sur Scribd

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

© All Rights Reserved

Formats disponibles

Téléchargez comme PDF, TXT ou lisez en ligne sur Scribd

0 évaluation0% ont trouvé ce document utile (0 vote)

5 vues1 pageAdobe Scan 22 Déc. 2023

Transféré par

al.wDroits d'auteur :

© All Rights Reserved

Formats disponibles

Téléchargez comme PDF, TXT ou lisez en ligne sur Scribd

Vous êtes sur la page 1sur 1

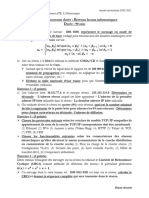

UNIVERSITE ASSANE SECK DE ZIGUINCHOR 2021-2022

04400040

UFR SCiences et Technologies

+00404

Département d'informatique

Semestre 2Master 1Informatique:Option R&SCours Introduction à la sécurité

Examen: Introduction à la Sécurité

Documents non autorisés/ durée 2h00mn

Questions :

1) Faire la matrice de risque à4 niveaux ( 4 lignes et 4 colonnes) puis donner :

a. Le risque le plus critique

b. Le risque le moins critique

C. Sur quel(s) paramètre(s) agir si on doit mener un plan de prévention sur le risque le plus critique ?

2) Donner deux mécanismes de sécurité permettant de mettre en ceuvre l'authentification

3) On considère un système de chiffrement par Vigenère utilisant la dé K=UGB. Trouvez la lé de déchifrement K-!.

4) Avec le chifrement par transposition utilisant la cé K=[3-4-1-2), un texte chiffré C(ou cryptogramme) donne MASTER.

a Quel est le texte clair correspondant ?

b. Donner la dé inverse K' permettant de déchiffrer.

5) On considère les systèmes de chiffrement suivants sur des lettres alphabétiques où la robustesse est mesurée en fonction

du nombre maximum de clés possibles:

Un système de chiffrement utilisant la méthode de César.

Un système de chiffrement utilisant substitution mono-alphabétique.

Un système de chiffrement utlisant une dé de transposition de 3 lettres.

Un système de chiffrement utilisant une dé de Vigenère de 3 lettres.

Classer les par ordre de robustesse

6) Soient les 4blocs de 5bits suivants àchiffrer dans cet ordre: 10111 10111 10111 10111

Quelle(s) sont les attaque(s) possible(s) sile chiffrement ECB est utilisé?

b. Quelle(s) sont les attaque(s) possible(s) si le chiffrement CBC est utilisé ?

7) A

et Bsouhaitent publiquement se partager une clé commune Kab sans à priori avoir connaissances

dinformations communes. Décrire deux techniques (ou protocoles) quipeuvent être utilisées pour partager Kab

8) Analyser ligne par ligne et trouver les propriétés (services ou objectifs de sécurité) que comporte ce protocole suivant

sachant que : pkA et pkB sont respectivement les dés publiques de Aet B; prkA et prkB les clés privées de Aet B; mA et

mB des messages

A ’B:A,{Na}pkB.

B’ A: B,(Na.Nb}pkA.

A’B:A{Nb,Kab}pkB

A’ B:A,{mA}Kab

B’ B: B,(mB}Kab

9) Analyser et trouver les propriétés (services ou objecits de sécurité) que comporte ce protocole suivant sachant que: pkA

et pkB sont respectivement les dés publiques de Aet B; prkA et prkB les clés privées de Aet B; mun message.

A’ B:A,{{mA}prKA}pkB.

A’ B:B, {{m}prKB}pkA.

10) Analyser et trouver les propriétés (services ou objectifs de sécurité) que comporte ce protocole suivant sachant que: Hest

une fonction de hachage : mun message.

A’B:A, m, H(m)

11) Aet Bse partagent à prioriune valeur secrète X, analyser et trouver les propriétés (services ou objectifs de sécurité) que

Comporte ce protocole suivant sachant que :Hest une fonction de hachage, Il l'opérateur de concaténation et mun

message.

A’B:A, m, H(mllX)

A’ B:B, {{mBprkB}pkA.

Bonne chance Pr Y. FAYE

Vous aimerez peut-être aussi

- Python pour les hackers : Le guide des script kiddies : apprenez à créer vos propres outils de hackingD'EverandPython pour les hackers : Le guide des script kiddies : apprenez à créer vos propres outils de hackingÉvaluation : 5 sur 5 étoiles5/5 (1)

- TP CertificatDocument4 pagesTP Certificathicham moussaouiPas encore d'évaluation

- 2015 08 20 TD2 Securite OmarCheikhrouhou 10-11Document4 pages2015 08 20 TD2 Securite OmarCheikhrouhou 10-11rahm50% (2)

- TD 1 CryptographieDocument2 pagesTD 1 Cryptographiedhaouadi tahaPas encore d'évaluation

- TD CryptoDocument5 pagesTD CryptoYassine Brahmi100% (1)

- 2015 08 20 Devoir SR Omarcheikhrouhou 0910 PDFDocument3 pages2015 08 20 Devoir SR Omarcheikhrouhou 0910 PDFNassimaPas encore d'évaluation

- TD-Cryptographie: QuestionsDocument2 pagesTD-Cryptographie: QuestionsCHAIMA SAKKA100% (1)

- Codes de Blocs Lineaires PDFDocument12 pagesCodes de Blocs Lineaires PDFfidou1860Pas encore d'évaluation

- TD CryptographieDocument4 pagesTD CryptographieKalifia BillalPas encore d'évaluation

- Packages CryptoDocument19 pagesPackages CryptoOumar Diallo100% (1)

- TP4 Security IPsec 2022 23Document21 pagesTP4 Security IPsec 2022 23Samson Yao100% (1)

- TD Crypto AclcorrDocument5 pagesTD Crypto AclcorrIbnou MOUBARAKPas encore d'évaluation

- TD 2-Cryptographie Symetrique 1Document3 pagesTD 2-Cryptographie Symetrique 1Souha Serhane100% (1)

- Cours CryptoDocument65 pagesCours CryptoSyrineBsheeneePas encore d'évaluation

- Cryptographie ModerneDocument161 pagesCryptographie ModerneHabibPas encore d'évaluation

- TD3 2012Document10 pagesTD3 2012ADELA MBOUZEKOPas encore d'évaluation

- Chapitre I - P1Document22 pagesChapitre I - P1Thiziri BouakachePas encore d'évaluation

- ExamenRattrapageSécurité SystèmesInformatique 2021Document2 pagesExamenRattrapageSécurité SystèmesInformatique 2021al.wPas encore d'évaluation

- Initiation À La CryptographieDocument43 pagesInitiation À La CryptographieAhmed Ben Makhlouf100% (1)

- Atelier 5Document2 pagesAtelier 5Marouan SwPas encore d'évaluation

- Series de TDDocument5 pagesSeries de TDGouasmia TakrimPas encore d'évaluation

- Revision Globale 2 - SC Dalli Oula Masrour Ma39eltchDocument2 pagesRevision Globale 2 - SC Dalli Oula Masrour Ma39eltchAnass BouHzamPas encore d'évaluation

- Chapitre 2Document123 pagesChapitre 2wissalwissouPas encore d'évaluation

- Examen Codage Compression M1 2019Document2 pagesExamen Codage Compression M1 2019ranacheurfaPas encore d'évaluation

- DC14 Scexp2Document3 pagesDC14 Scexp2Zaaraoui AbderrazakPas encore d'évaluation

- Chapitre 3Document27 pagesChapitre 3kamel mohammedPas encore d'évaluation

- Ex Sec Fev2021 SI3Document2 pagesEx Sec Fev2021 SI3Dolores AbernathyPas encore d'évaluation

- Examen S1 CA 2024 CorrDocument4 pagesExamen S1 CA 2024 Corrhocine akebPas encore d'évaluation

- Serie TD 3Document5 pagesSerie TD 3Hani OmarPas encore d'évaluation

- Exercice 1 (6 PTS, 1 PT Par Question)Document3 pagesExercice 1 (6 PTS, 1 PT Par Question)Kefi FaiezPas encore d'évaluation

- TP Codage Et Compression Boukenadil PDFDocument10 pagesTP Codage Et Compression Boukenadil PDFAyoushi آيوشيPas encore d'évaluation

- TP Securite Des ReseauxxDocument8 pagesTP Securite Des ReseauxxFréjus ODJOHPas encore d'évaluation

- TP SklearnDocument4 pagesTP Sklearnran yaPas encore d'évaluation

- TD2-CryptoImprimer 2Document2 pagesTD2-CryptoImprimer 2al.wPas encore d'évaluation

- Cryptage DImages Par Chiffrement de Vigenere BaseDocument5 pagesCryptage DImages Par Chiffrement de Vigenere BaseAdrianaPas encore d'évaluation

- TP1-sécurité Informatique PDFDocument2 pagesTP1-sécurité Informatique PDFAhlem R'h0% (1)

- Examen Session Normale 2021Document1 pageExamen Session Normale 2021Youdas TairiPas encore d'évaluation

- Lab2 Resolution SDK6713 PDFDocument6 pagesLab2 Resolution SDK6713 PDFSonia ElouedPas encore d'évaluation

- Interrogaation Codage Compression M1 2019Document1 pageInterrogaation Codage Compression M1 2019ranacheurfaPas encore d'évaluation

- TP4 MLDocument3 pagesTP4 MLBacktrack 5r3Pas encore d'évaluation

- Exercice 1: ECBDocument4 pagesExercice 1: ECBLet's Go TlmPas encore d'évaluation

- 01.exo - Cryptographie&Securité Étudiant-1Document3 pages01.exo - Cryptographie&Securité Étudiant-1Eric DunodPas encore d'évaluation

- Exercices Sur Les Codes ConvolutifsDocument4 pagesExercices Sur Les Codes ConvolutifsBrahim Abdelouahab100% (1)

- Codes de BlocsDocument12 pagesCodes de BlocsAbdouPas encore d'évaluation

- Partie2 CodagedecanalparlescodeslinairesenblocDocument20 pagesPartie2 CodagedecanalparlescodeslinairesenblocCF BUSINESSPas encore d'évaluation

- Info Codage Source Exos CorrigesDocument21 pagesInfo Codage Source Exos CorrigessamibdzPas encore d'évaluation

- TD5Document2 pagesTD5MaximaPas encore d'évaluation

- TP AlgoknnDocument12 pagesTP AlgoknnMath BLAIZOTPas encore d'évaluation

- TD3 - Sécurité 2015Document2 pagesTD3 - Sécurité 2015son.600Pas encore d'évaluation

- TP1 ChiffrementSymDocument3 pagesTP1 ChiffrementSymal.wPas encore d'évaluation

- Sécurité Des Données-Partie5Document23 pagesSécurité Des Données-Partie5NaSsimElMaataOuiPas encore d'évaluation

- Crypto Chapitre 2Document62 pagesCrypto Chapitre 2dhaouadi tahaPas encore d'évaluation

- Serie TD 3Document2 pagesSerie TD 3the JockerPas encore d'évaluation

- TP2 Tin LDocument6 pagesTP2 Tin LBshAekPas encore d'évaluation

- ExamenSécurité Réseaux Questions&QCM 2018Document3 pagesExamenSécurité Réseaux Questions&QCM 2018al.wPas encore d'évaluation

- CH3 Protocoles CryptographiquesDocument24 pagesCH3 Protocoles Cryptographiquesronald100% (1)

- Examen Securite - Omarcheikhrouhou - 10 - 11Document1 pageExamen Securite - Omarcheikhrouhou - 10 - 11Chaima awedniPas encore d'évaluation

- Examen Final CN 1 Master Télécom 25 Mai 2014Document3 pagesExamen Final CN 1 Master Télécom 25 Mai 2014bilaPas encore d'évaluation

- J3ea2003014 PDFDocument12 pagesJ3ea2003014 PDFFêt ĤīīPas encore d'évaluation

- 5 - Les Systèmes Et Techniques de Numération (Réparé)Document12 pages5 - Les Systèmes Et Techniques de Numération (Réparé)Patrick Durand KolokoPas encore d'évaluation

- TD REVISION Transmission RATTRAPAGE RIT2 2020Document1 pageTD REVISION Transmission RATTRAPAGE RIT2 2020Godefroy Cheumani TcheumaniPas encore d'évaluation

- Suppression des lignes cachées: Dévoiler l'invisible : les secrets de la vision par ordinateurD'EverandSuppression des lignes cachées: Dévoiler l'invisible : les secrets de la vision par ordinateurPas encore d'évaluation

- Ressources Formation Wireshark L EssentielDocument105 pagesRessources Formation Wireshark L Essentielal.wPas encore d'évaluation

- CV MailDocument2 pagesCV Mailal.wPas encore d'évaluation

- Identité Visuelle-1Document6 pagesIdentité Visuelle-1al.wPas encore d'évaluation

- 28 - PresentbevingDocument1 page28 - Presentbevingal.wPas encore d'évaluation

- 42 - ConditionnelpassebevingDocument1 page42 - Conditionnelpassebevingal.wPas encore d'évaluation

- TableaucompDocument2 pagesTableaucompal.wPas encore d'évaluation

- 6.2 Sony PDFDocument4 pages6.2 Sony PDFal.wPas encore d'évaluation

- 1.1 Objectifs PDFDocument2 pages1.1 Objectifs PDFal.wPas encore d'évaluation

- 34 - PluperfectbevingDocument1 page34 - Pluperfectbevingal.wPas encore d'évaluation

- TPExcel SolutionsDocument95 pagesTPExcel Solutionsal.wPas encore d'évaluation

- 11.1 Wfuzz Exemple PDFDocument7 pages11.1 Wfuzz Exemple PDFal.wPas encore d'évaluation

- 3.1 Statistiques PDFDocument4 pages3.1 Statistiques PDFal.wPas encore d'évaluation

- 1.1 Objectifs PDFDocument1 page1.1 Objectifs PDFal.wPas encore d'évaluation

- Chap I - Calcul RelationnelDocument8 pagesChap I - Calcul Relationnelal.wPas encore d'évaluation

- Mémoire Master 2 de Souleymane MARENA-2Document107 pagesMémoire Master 2 de Souleymane MARENA-2al.wPas encore d'évaluation

- Memoire DIENE MBACKE RV1Document123 pagesMemoire DIENE MBACKE RV1al.wPas encore d'évaluation

- Expose Sur La VirtualisationDocument11 pagesExpose Sur La Virtualisational.wPas encore d'évaluation

- Plan VirtualisationDocument2 pagesPlan Virtualisational.wPas encore d'évaluation

- Expose Sur La Virtualisation-Finale2Document12 pagesExpose Sur La Virtualisation-Finale2al.wPas encore d'évaluation

- QCMDocument2 pagesQCMal.wPas encore d'évaluation

- TP 2Document1 pageTP 2al.wPas encore d'évaluation

- TP3 2022 Hachage PWDDocument2 pagesTP3 2022 Hachage PWDal.wPas encore d'évaluation

- Chapitre 01Document17 pagesChapitre 01al.wPas encore d'évaluation

- Code de La Vie MusulmaneDocument222 pagesCode de La Vie Musulmaneal.wPas encore d'évaluation

- 2022 2023 Chapitre3 CryptoDocument85 pages2022 2023 Chapitre3 Cryptoal.wPas encore d'évaluation

- 2022 2023 Chapitre1 Intro SécuritéDocument14 pages2022 2023 Chapitre1 Intro Sécuritéal.wPas encore d'évaluation

- La Vraie ReligionDocument35 pagesLa Vraie Religional.wPas encore d'évaluation

- Rbnu 1482Document13 pagesRbnu 1482Sarra SamaaliPas encore d'évaluation

- Situation Probleme Algo CryptosystemesDocument3 pagesSituation Probleme Algo CryptosystemesnadinePas encore d'évaluation

- Code de Cesar Decryptage DocDocument2 pagesCode de Cesar Decryptage DocTobkal AcademyPas encore d'évaluation

- 1 IntroductionDocument21 pages1 Introductiona.rahmaniPas encore d'évaluation

- Algorithme DsaDocument4 pagesAlgorithme DsaLionel Jospin Tizzy ZraPas encore d'évaluation

- 05 Chiffsym1Document23 pages05 Chiffsym1yves1ndriPas encore d'évaluation

- Chapitre 2Document115 pagesChapitre 2Oumayma MhamdiPas encore d'évaluation

- SSL - OpensslDocument6 pagesSSL - OpensslMartial Gbappa100% (1)

- TP2 Crypto.1.5Document4 pagesTP2 Crypto.1.5Tristan DelplacePas encore d'évaluation

- Plan CybersécuritéDocument5 pagesPlan Cybersécuritéel haddad manalPas encore d'évaluation

- TD 1Document4 pagesTD 1arnaud olivierPas encore d'évaluation

- Exercices CryptographieDocument2 pagesExercices CryptographieZach IIPas encore d'évaluation

- These Compiled in 2011 1Document290 pagesThese Compiled in 2011 1MENANI ZineddinePas encore d'évaluation

- Sécurité Informatique PROFDocument71 pagesSécurité Informatique PROFJonassy SumaïliPas encore d'évaluation

- SSI Complet 2x2Document100 pagesSSI Complet 2x2beebac2009Pas encore d'évaluation

- Notions de Sécurité D'un Réseau Informatique PDFDocument4 pagesNotions de Sécurité D'un Réseau Informatique PDFMOZART FFPas encore d'évaluation

- Transp CryptoDocument81 pagesTransp CryptoMENANI ZineddinePas encore d'évaluation

- Obtenir Un Site Web Sécurisé Grâce Au Certificat SSLDocument1 pageObtenir Un Site Web Sécurisé Grâce Au Certificat SSLAristide GoutchebamiPas encore d'évaluation

- CryptoDocument80 pagesCryptothierrybec25Pas encore d'évaluation

- Eléments de Cryptographie M2 - SITW - 2022 - 2023Document37 pagesEléments de Cryptographie M2 - SITW - 2022 - 2023Oscar KONANPas encore d'évaluation

- TP OpensslDocument8 pagesTP OpensslSamy HassinePas encore d'évaluation

- Crypto 4 5Document32 pagesCrypto 4 5Hicham NiamanePas encore d'évaluation

- Chap1& 2 SecDocument65 pagesChap1& 2 SecHedir Ben MoussaPas encore d'évaluation

- Course CryptoDocument65 pagesCourse CryptoNijad NasrPas encore d'évaluation

- Ch1 Algorithmes Cryptographiques Ars2 2014Document18 pagesCh1 Algorithmes Cryptographiques Ars2 2014selmiPas encore d'évaluation

- Département Informatique Master 2 E-Secure. Rapport de Projet Individuel Signature de Document XMLDocument32 pagesDépartement Informatique Master 2 E-Secure. Rapport de Projet Individuel Signature de Document XMLMeddheddyPas encore d'évaluation

- Exposé CryptoDocument17 pagesExposé CryptoIlyas Riz100% (1)

- Crypto Et Sécurité 2Document2 pagesCrypto Et Sécurité 2ALI Ouchar CherifPas encore d'évaluation