Académique Documents

Professionnel Documents

Culture Documents

Etapes de Création VPN IPsec Sur PaloAlto

Transféré par

nico.tawala0 évaluation0% ont trouvé ce document utile (0 vote)

6 vues2 pagesTitre original

Etapes de création VPN IPsec sur PaloAlto

Copyright

© © All Rights Reserved

Formats disponibles

PDF, TXT ou lisez en ligne sur Scribd

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

© All Rights Reserved

Formats disponibles

Téléchargez comme PDF, TXT ou lisez en ligne sur Scribd

0 évaluation0% ont trouvé ce document utile (0 vote)

6 vues2 pagesEtapes de Création VPN IPsec Sur PaloAlto

Transféré par

nico.tawalaDroits d'auteur :

© All Rights Reserved

Formats disponibles

Téléchargez comme PDF, TXT ou lisez en ligne sur Scribd

Vous êtes sur la page 1sur 2

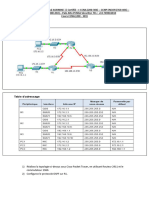

Etapes de création VPN IPsec sur PaloAlto

Phase 1

IKE :

Encryp : protocole= aes128-cbc

Authen : protocole= SHA1

Groupe DH : protocole= group2

Key-Lifetime : 8hours

Phase 2

IPSEC :

Encryp : protocole= aes128-cbc

Authen : protocole= SHA1

Groupe DH : protocole= group2

Key-Lifetime : 8hours

Définitions des adresses

Site 1 :

Local ip (adresse local)= 203.10.10.250

Local subnet (adresse )= 10.1.1.0/24 10.2.2.0/24

Site 2 :

Local ip (adresse local)= 203.20.20.250

Local subnet (adresse )= 10.3.3.0/24

Shared key (mot de passe partagé)= PaloAlto

NB : Bien définir les paramètres ci-dessus avant de passer aux étapes de la configuration (sinon le tunnel

ne pourra pas fonctionner)

Etapes :

1) Check or create usable IKE Crypto profile (créer un profile IKE)

2) Create IKE Gateway (créer une Gateway IKE)

Différence entre main mode et agressif mode: avec le main mode on 6 paquets

(d’authentifications) qui sont échangés et avec l’agressif mode on a 3 paquets qui sont

échangés. Donc le main mode est plus sécurisé mais aussi lent

3) Create security zone for tunnel interface (créer une zone de sécurité pour le tunnel)

4) Create tunnel interface (créer l’interface tunnel)

NB : bien définir la MTU (exp : 1472)car par défaut laisse une faille de sécurité

5) Check or create a usable ipsec crypto profile (créer le profile crypto ipsec )

6) Create an ipsec tunnel (créer le tunnel ipsec)

Configuration du routage dynamique (pour faire communiquer les users du LAN site1 et les users du

LAN site 2

Vous aimerez peut-être aussi

- Wireshark pour les débutants : Le guide ultime du débutant pour apprendre les bases de l’analyse réseau avec Wireshark.D'EverandWireshark pour les débutants : Le guide ultime du débutant pour apprendre les bases de l’analyse réseau avec Wireshark.Pas encore d'évaluation

- Ipsec VPN TunnelingDocument10 pagesIpsec VPN TunnelingSouf 212Pas encore d'évaluation

- TP IPSecDocument6 pagesTP IPSecadem cherif100% (1)

- TP - IRT3 SRS - Securisation Du Tunnel GRE Avec IKEv1Document8 pagesTP - IRT3 SRS - Securisation Du Tunnel GRE Avec IKEv1Teguebzanga ZidaPas encore d'évaluation

- Rapport - Tutorial en Sécurité Réseaux - IPSec VPN TunnelingDocument10 pagesRapport - Tutorial en Sécurité Réseaux - IPSec VPN TunnelingAyoub JadiaPas encore d'évaluation

- Atelier VPN IPSecDocument8 pagesAtelier VPN IPSecyouness elhakimiPas encore d'évaluation

- TP-1 VPNDocument5 pagesTP-1 VPNMeklati YounessPas encore d'évaluation

- 5-Les Tunnels GREDocument27 pages5-Les Tunnels GREMOU RFIXPas encore d'évaluation

- IpsecDocument12 pagesIpsecGERAUDPas encore d'évaluation

- Conf VPNIPsecDocument7 pagesConf VPNIPsecepraseuthPas encore d'évaluation

- TP1 BE3 TunnelsIPSecDocument8 pagesTP1 BE3 TunnelsIPSecRachid ChPas encore d'évaluation

- Atelier 1Document12 pagesAtelier 1XenosPas encore d'évaluation

- Atelier 1 PDFDocument12 pagesAtelier 1 PDFXenosPas encore d'évaluation

- Efm Région M206 Fes 2022-23Document3 pagesEfm Région M206 Fes 2022-23Mouad ElmekaouiPas encore d'évaluation

- 3 VPNDocument20 pages3 VPNHighconseilPas encore d'évaluation

- Ecole Nationale Des Sciences AppliqueesDocument10 pagesEcole Nationale Des Sciences AppliqueesamiraPas encore d'évaluation

- VPN Site To Site IpsecDocument12 pagesVPN Site To Site IpsecKouman BasilePas encore d'évaluation

- EFF 2006 Pratique v5 CorrectionDocument3 pagesEFF 2006 Pratique v5 Correctionradouane0% (1)

- ConfigurationVPN IPSEC ROUTEUR PDFDocument65 pagesConfigurationVPN IPSEC ROUTEUR PDFJoseph EdwardsPas encore d'évaluation

- VPN Site To SiteDocument9 pagesVPN Site To Siteyassine4everPas encore d'évaluation

- Sythese 5.2.2.7 Et 5.3 Packet Tracer - Configuring Switch Port Security InstructionsDocument4 pagesSythese 5.2.2.7 Et 5.3 Packet Tracer - Configuring Switch Port Security InstructionsIyfKoumassi INTERNATIONAL YOUTH FELLOWSHIP0% (1)

- VPN Site À Site Avec Des Routeurs CISCODocument15 pagesVPN Site À Site Avec Des Routeurs CISCOSEKONI N. Alain67% (9)

- Lab VPN Site-SiteDocument7 pagesLab VPN Site-SiteJuanEstebanSaldiviaSilvaPas encore d'évaluation

- Ce Document Explique Comment Configurer Un Tunnel IKEv1Document13 pagesCe Document Explique Comment Configurer Un Tunnel IKEv1ADIEU AIMADJEPas encore d'évaluation

- Tp8 Mise en Place VPN Couche 3Document13 pagesTp8 Mise en Place VPN Couche 3Phoebe DenenodjiPas encore d'évaluation

- VPNDocument17 pagesVPNYoussef AddiPas encore d'évaluation

- TP - IMAC2 - Exercice 5 - Firewall - 2017-2018Document6 pagesTP - IMAC2 - Exercice 5 - Firewall - 2017-2018AlbertPas encore d'évaluation

- Compte Rendu TP2 Mohamed Ouni 3éme Info G2: Partie 1: Configuration de La Topologie Et Initialisation Des PériphériquesDocument11 pagesCompte Rendu TP2 Mohamed Ouni 3éme Info G2: Partie 1: Configuration de La Topologie Et Initialisation Des Périphériquesbenzemaouni2001Pas encore d'évaluation

- 16.5.2 Lab - Secure Network DevicesDocument7 pages16.5.2 Lab - Secure Network DevicesPape FayePas encore d'évaluation

- TP4 Security IPsec 2022 23Document21 pagesTP4 Security IPsec 2022 23Samson Yao100% (1)

- TP VPN Site À Site BisDocument6 pagesTP VPN Site À Site Bismbe stevePas encore d'évaluation

- TP 4: Réseaux Locaux Virtuels Configurations Des Routeurs Sans-FilDocument7 pagesTP 4: Réseaux Locaux Virtuels Configurations Des Routeurs Sans-FilMinou LuchianoPas encore d'évaluation

- Gre VPNDocument8 pagesGre VPNoussama snadPas encore d'évaluation

- Tuto VPNDocument15 pagesTuto VPNGeraud TchadaPas encore d'évaluation

- Réseaux Privés VirtuelsDocument5 pagesRéseaux Privés Virtuelsoswald wankoPas encore d'évaluation

- Groupe 5 Theme VPN (Ipsec - SSL)Document14 pagesGroupe 5 Theme VPN (Ipsec - SSL)AbderramanPas encore d'évaluation

- TP CcnaDocument3 pagesTP CcnasebegoPas encore d'évaluation

- VPN IPSec Sous Gnu-LinuxDocument31 pagesVPN IPSec Sous Gnu-LinuxÀlMôùtàmàrrïdPas encore d'évaluation

- Projet VPN2 - Configuration Du Firewall ClavisterDocument4 pagesProjet VPN2 - Configuration Du Firewall ClavisterSylvain MARETPas encore d'évaluation

- Creez Un VPN Ipsec Entre 2 Lan Avec 2 Routeurs CiscoDocument9 pagesCreez Un VPN Ipsec Entre 2 Lan Avec 2 Routeurs CiscoAllen WalkerPas encore d'évaluation

- Configure Multi Sa Virtual Tunnel InterfDocument10 pagesConfigure Multi Sa Virtual Tunnel InterfSocrate SilenouPas encore d'évaluation

- Introduction VPNDocument10 pagesIntroduction VPNsahraouiokba7Pas encore d'évaluation

- TP VPN Ipsec Packet TracerDocument5 pagesTP VPN Ipsec Packet TracerGERAUD100% (1)

- EtherchannelDocument21 pagesEtherchannelibrahima1994thiam100% (1)

- Reseau VLAN EthernetDocument9 pagesReseau VLAN EthernetBertin AnloviPas encore d'évaluation

- TD 1 EtDocument4 pagesTD 1 EtVITASOA YolandePas encore d'évaluation

- VPN IPsecDocument7 pagesVPN IPsecImad El HassaniPas encore d'évaluation

- Configuration VPN Packet TracerDocument6 pagesConfiguration VPN Packet TracerHicham ZM67% (3)

- Comprendre Le Protocole IPsec IKEv1 - CiscoDocument16 pagesComprendre Le Protocole IPsec IKEv1 - CiscoJohan jordi Madounga-komboPas encore d'évaluation

- TP1 - TP4Document14 pagesTP1 - TP4ANAS AMMORPas encore d'évaluation

- TDDocument12 pagesTDMustapha Oulcaid0% (1)

- SocketDocument11 pagesSocketSiham El Maoui100% (1)

- VPN Site To Site Ipsec - Openvpn - Dieu Veil - KandeDocument8 pagesVPN Site To Site Ipsec - Openvpn - Dieu Veil - KandeDigitech WorldPas encore d'évaluation

- 12.4.1.1 Lab - Interpret HTTP and DNS Data To Isolate Threat ActorDocument18 pages12.4.1.1 Lab - Interpret HTTP and DNS Data To Isolate Threat ActorthiernoPas encore d'évaluation

- TP1 Activité2Document12 pagesTP1 Activité2Omar DrissiPas encore d'évaluation

- Tunnel 347Document66 pagesTunnel 347Oumayma AyadiPas encore d'évaluation

- SSHpolDocument2 pagesSSHpolTaha CavalierPas encore d'évaluation

- Exercice NAT DynamiqueDocument4 pagesExercice NAT Dynamiquenico.tawalaPas encore d'évaluation

- TP 1 Adressage RéseauDocument1 pageTP 1 Adressage Réseaunico.tawalaPas encore d'évaluation

- Cours Routage Dynamique (Eigrp)Document28 pagesCours Routage Dynamique (Eigrp)nico.tawalaPas encore d'évaluation

- TD 2 Comment Écrire Le Masque de Sous Réseau en DécimalDocument1 pageTD 2 Comment Écrire Le Masque de Sous Réseau en Décimalnico.tawalaPas encore d'évaluation

- TP Routage EigrpDocument4 pagesTP Routage Eigrpnico.tawalaPas encore d'évaluation

- TP EIGRP No 1Document16 pagesTP EIGRP No 1nico.tawalaPas encore d'évaluation

- Introduction À OSPFDocument12 pagesIntroduction À OSPFRabah AbbassiPas encore d'évaluation

- TP 7 OspfDocument3 pagesTP 7 Ospfnico.tawalaPas encore d'évaluation

- TP 4 OspfDocument10 pagesTP 4 Ospfnico.tawalaPas encore d'évaluation