Académique Documents

Professionnel Documents

Culture Documents

Chapitre 6. Sécurité Des Réseaux Sans Fil

Transféré par

Děmøïšěllë Rãn0 évaluation0% ont trouvé ce document utile (0 vote)

69 vues7 pagesTitre original

Chapitre 6. Sécurité des réseaux sans fil

Copyright

© © All Rights Reserved

Formats disponibles

PDF, TXT ou lisez en ligne sur Scribd

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

© All Rights Reserved

Formats disponibles

Téléchargez comme PDF, TXT ou lisez en ligne sur Scribd

0 évaluation0% ont trouvé ce document utile (0 vote)

69 vues7 pagesChapitre 6. Sécurité Des Réseaux Sans Fil

Transféré par

Děmøïšěllë RãnDroits d'auteur :

© All Rights Reserved

Formats disponibles

Téléchargez comme PDF, TXT ou lisez en ligne sur Scribd

Vous êtes sur la page 1sur 7

Université

De Ouargla

Département d’Electronique et de télécommunications

L3 Télécommunication

Chapitre 6. Sécurité des réseaux

sans fil

Réalisé par : Hassiba LOUAZENE

Réalisé par : Melle LOUAZENE 2015/2016

Chapitre 6. Sécurité des réseaux

sans fil

WEP : Wired Equivalent Privacy

Problèmes de WEP

WPA : Wi-Fi Access Protocol

Réalisé par : Melle LOUAZENE 2015/2016 Sécurité de l’information

WEP : Wired Equivalent Privacy

Le Wired Equivalent Privacy (abrégé WEP)

est un protocole pour sécuriser les réseaux sans fil

de type Wi-Fi.

Mécanisme simple de chiffrement de données du

standard 802.11.

Utilisation de l’algorithme de chiffrement RC4.

Utilisation de clés statiques de 64 ou 128 bits.

Réalisé par : Melle LOUAZENE 2015/2016

Problèmes de WEP

Faiblesse de certaines clés RC4.

Le principal problème est qu’une clé de flux ne peut pas

être réutilisée.

Théoriquement, une fois que les 224 clés possibilités ont

été utilisées, il est nécessaire de changer de clé secrète.

La norme ne spécifie pas de méthode précise de gestion de

clés.

En pratique, les clés secrètes ne sont quasiment jamais

changées.

Pour une borne avec un client avec une connexion de

11Mb/s et ayant une activité réseau normale, il suffit d’une

heure pour couvrir tout l’espace des clés.

Réalisé par : Melle LOUAZENE 2015/2016

WPA : Wi-Fi Access Protocol

WPA a été proposé en Octobre 2002 en réponse aux

failles mises à jour dans WEP.

Propriétés :

Authentification. Deux modes de fonctionnements :

WPA est conçu pour fonctionner avec un serveur

d’authentification 802.1X (un serveur radius:Remote

Authentification Dial-in User Service en général) qui

se charge de la distribution des clés à chaque

utilisateur.

WPA propose aussi un mode moins sécurisé (PSK:

Pre Share Key) basé sur un secret partagé commun à

tous les utilisateurs.

Réalisé par : Melle LOUAZENE 2015/2016

WPA : Wi-Fi Access Protocol

Gestion des clés. Utilisation d’un protocole (TKIP

: Temporary Key Integrity Protocol) pour pallier les

failles de WEP (changement de clé de chiffrement

de manière périodique).

Intégrité des messages. Utilisation d’un code de

vérification d’intégrité (MIC Message Integrity

Code) en remplacement de CRC.

Réalisé par : Melle LOUAZENE 2015/2016

Merci

Réalisé par : Melle LOUAZENE 2015/2016

Vous aimerez peut-être aussi

- WiFi Hacking : Le guide simplifié du débutant pour apprendre le hacking des réseaux WiFi avec Kali LinuxD'EverandWiFi Hacking : Le guide simplifié du débutant pour apprendre le hacking des réseaux WiFi avec Kali LinuxÉvaluation : 3 sur 5 étoiles3/5 (1)

- La Différence Entre WEP, WPA, WPA2 Et Wi-Fi Mots de Passe - Info24androidDocument4 pagesLa Différence Entre WEP, WPA, WPA2 Et Wi-Fi Mots de Passe - Info24androidmoisendiaye245Pas encore d'évaluation

- Securisation D'un Reseau en Mode InfrastructureDocument9 pagesSecurisation D'un Reseau en Mode InfrastructureAbobo La-garePas encore d'évaluation

- Securisation WifiDocument6 pagesSecurisation WifibombflexPas encore d'évaluation

- Projet Attaques WLANDocument50 pagesProjet Attaques WLANinfcom67% (6)

- Securite Des Reseaux Sans Fils 2e PartieDocument9 pagesSecurite Des Reseaux Sans Fils 2e PartiePalo AzrielPas encore d'évaluation

- Sécurité Des Réseaux Sans Fil (WIFI) Avec ImplementationDocument27 pagesSécurité Des Réseaux Sans Fil (WIFI) Avec ImplementationAbderrahmane FattouhiPas encore d'évaluation

- Hakin9 Wifi FRDocument15 pagesHakin9 Wifi FRamrouche ahmed100% (1)

- Serveur RadiusDocument17 pagesServeur Radiusfoyemtcha harmelPas encore d'évaluation

- Les Protocoles de Sécurité Dans Les Réseaux WiFiDocument14 pagesLes Protocoles de Sécurité Dans Les Réseaux WiFiBadrimadridPas encore d'évaluation

- Sécuriser Son Réseau WiFi en 5 PointsDocument7 pagesSécuriser Son Réseau WiFi en 5 PointsIvan ApedoPas encore d'évaluation

- SEcurité Réseaux Sans FilDocument12 pagesSEcurité Réseaux Sans FilAnonymous aLdMnrYRMPas encore d'évaluation

- Chapitre 5. Réseaux Privés Virtuels VPNDocument10 pagesChapitre 5. Réseaux Privés Virtuels VPNCoeur VerouillerPas encore d'évaluation

- Cisco Aironet 1300Document41 pagesCisco Aironet 1300Adel El KarimPas encore d'évaluation

- Examen Kali LINUX Semestre 2 (2020-2021)Document8 pagesExamen Kali LINUX Semestre 2 (2020-2021)Brazza In My VeinsPas encore d'évaluation

- Chapitre 4. La Sécurité de La Commutation (Mode de Compatibilité)Document11 pagesChapitre 4. La Sécurité de La Commutation (Mode de Compatibilité)Děmøïšěllë RãnPas encore d'évaluation

- Compte Rendu Tp02 WlanDocument7 pagesCompte Rendu Tp02 WlanmaîgaPas encore d'évaluation

- tp3 Réseau 2Document16 pagestp3 Réseau 2ممدوح زاويPas encore d'évaluation

- Exposé de Reseau Informatique VPNDocument11 pagesExposé de Reseau Informatique VPNWilfriedDza100% (4)

- La Protection Des Réseaux Sans FilDocument2 pagesLa Protection Des Réseaux Sans FilAlou Badara TangaraPas encore d'évaluation

- Les Réseaux Locaux Sans Fils Wi-Fi.Document6 pagesLes Réseaux Locaux Sans Fils Wi-Fi.tiinaPas encore d'évaluation

- Rapport DDocument11 pagesRapport DLili YongoPas encore d'évaluation

- Réseau PC Et Dépannage - V - Documents ParticipantsDocument11 pagesRéseau PC Et Dépannage - V - Documents ParticipantsCrutian GabrielPas encore d'évaluation

- ExerciceDocument7 pagesExerciceFadhilaCelinePas encore d'évaluation

- Cours Gratuit Sécurité Des Réseaux - Sécurité Des Réseaux Sans - LDocument28 pagesCours Gratuit Sécurité Des Réseaux - Sécurité Des Réseaux Sans - LSameh MhPas encore d'évaluation

- TP N°3 Réseaux Informatiques LocauxDocument24 pagesTP N°3 Réseaux Informatiques Locauxممدوح زاويPas encore d'évaluation

- Les Réseaux VPNDocument22 pagesLes Réseaux VPNBadr LahmidiPas encore d'évaluation

- DWL-2100AP A4 Manual v2.50 (FR)Document91 pagesDWL-2100AP A4 Manual v2.50 (FR)mamarraoulPas encore d'évaluation

- Wireless NetworkDocument26 pagesWireless Networkyoussef alaouiPas encore d'évaluation

- Tp2 - Securite Wifi Wep Wpa-1Document16 pagesTp2 - Securite Wifi Wep Wpa-1Ayoub ShaitPas encore d'évaluation

- Présentation Master2Document15 pagesPrésentation Master2Magba goitaPas encore d'évaluation

- Cours2 AuthentificationDocument48 pagesCours2 Authentificationornella kemkaPas encore d'évaluation

- SRWE Module 12Document53 pagesSRWE Module 12wc4dq5vmscPas encore d'évaluation

- M206 Cours Part3 Cours1Document20 pagesM206 Cours Part3 Cours1mustapha gomiPas encore d'évaluation

- Exposé Sécurité Des Réseaux Sans FilDocument14 pagesExposé Sécurité Des Réseaux Sans Filchahrazed youtube100% (1)

- Réseau WifiDocument15 pagesRéseau WifiZaryouch MohammedPas encore d'évaluation

- Openvpn 170628112812Document21 pagesOpenvpn 170628112812LA-ZOUBE GAELPas encore d'évaluation

- WlanDocument6 pagesWlanstyvengongang21Pas encore d'évaluation

- Concepts WLANDocument47 pagesConcepts WLANAyoüb Sou Uad100% (1)

- Fiche Produit - TL-WN823N PDFDocument4 pagesFiche Produit - TL-WN823N PDFBen Omar SanéPas encore d'évaluation

- Les Réseaux Privés Virtuels - VPNDocument10 pagesLes Réseaux Privés Virtuels - VPNRvdDarlingtonYoussefPas encore d'évaluation

- Chapitre 4-Les-Réseaux-Sans-FilsDocument24 pagesChapitre 4-Les-Réseaux-Sans-FilsSteve Davy Nze Toume100% (2)

- Comment Cracker La Clé de Son Réseau Wifi (Guide Complet) : Par @milliohackDocument42 pagesComment Cracker La Clé de Son Réseau Wifi (Guide Complet) : Par @milliohackBlack Akatsuki100% (1)

- Table Des MatièresDocument4 pagesTable Des MatièresJebraniPas encore d'évaluation

- Wifi Et Radius - Khalid KatkoutDocument20 pagesWifi Et Radius - Khalid KatkoutcrakchakibPas encore d'évaluation

- Dees in F 0112 CorrigeDocument34 pagesDees in F 0112 CorrigeIssam Bammou100% (1)

- Le WifiDocument4 pagesLe WifijuanferochaPas encore d'évaluation

- Arefaire: 1.introductionDocument10 pagesArefaire: 1.introductionsofian BENPas encore d'évaluation

- Proposition Correction Ep technoWIFIDocument14 pagesProposition Correction Ep technoWIFIArafat MohamedPas encore d'évaluation

- Catalogue WiFi 2006Document4 pagesCatalogue WiFi 2006Cyrille Max AKEPas encore d'évaluation

- Type de VPNDocument5 pagesType de VPNBoris TongaPas encore d'évaluation

- Les VPN PDFDocument24 pagesLes VPN PDFOussama AyachiamorPas encore d'évaluation

- ChapIIDocument10 pagesChapIIŁää RääPas encore d'évaluation

- TP Wi FiDocument8 pagesTP Wi FiJuste KibaPas encore d'évaluation

- VPN IpsecDocument6 pagesVPN Ipsecarthur_1569Pas encore d'évaluation

- Conf Wireless RouteurDocument21 pagesConf Wireless Routeuryassine rezguiPas encore d'évaluation

- ScaN instructorPPT Chapter4 FinalfrDocument37 pagesScaN instructorPPT Chapter4 FinalfrAbdelali RhazouaniPas encore d'évaluation

- Rapport Sur LoRaWANDocument5 pagesRapport Sur LoRaWANdiop sambaPas encore d'évaluation

- Notes Cybersecurite 5+Document7 pagesNotes Cybersecurite 5+Parfait NYENGUENAPas encore d'évaluation

- Cryptage Sans FilDocument4 pagesCryptage Sans FilVan NtsilouatPas encore d'évaluation

- TP 3Document2 pagesTP 3Děmøïšěllë RãnPas encore d'évaluation

- Chapitre 4. La Sécurité de La Commutation (Mode de Compatibilité)Document11 pagesChapitre 4. La Sécurité de La Commutation (Mode de Compatibilité)Děmøïšěllë RãnPas encore d'évaluation

- Chapitre II ST23 2021Document2 pagesChapitre II ST23 2021Děmøïšěllë RãnPas encore d'évaluation

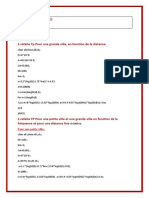

- Q1: N, P: Nombre de Lignes Et de ColonnesDocument4 pagesQ1: N, P: Nombre de Lignes Et de ColonnesDěmøïšěllë RãnPas encore d'évaluation

- TD 1Document1 pageTD 1Děmøïšěllë RãnPas encore d'évaluation

- Télécommunication Spatiale Chapitre 4Document10 pagesTélécommunication Spatiale Chapitre 4Děmøïšěllë RãnPas encore d'évaluation

- Chapitre 3. La Sécurité Du Pare-Feu (Firewall) (Mode de Compatibilité)Document21 pagesChapitre 3. La Sécurité Du Pare-Feu (Firewall) (Mode de Compatibilité)Děmøïšěllë RãnPas encore d'évaluation

- Ad HocDocument13 pagesAd HocDěmøïšěllë RãnPas encore d'évaluation

- Laati Hadil TPDocument2 pagesLaati Hadil TPDěmøïšěllë RãnPas encore d'évaluation

- Cours 1 TVDocument14 pagesCours 1 TVDěmøïšěllë RãnPas encore d'évaluation

- Radio Communication 34Document5 pagesRadio Communication 34Děmøïšěllë RãnPas encore d'évaluation

- TP 1Document1 pageTP 1Děmøïšěllë RãnPas encore d'évaluation

- TSN Chapitre 1. La Transformation de Fourrier DiscrèteDocument21 pagesTSN Chapitre 1. La Transformation de Fourrier DiscrèteDěmøïšěllë RãnPas encore d'évaluation

- OndeDocument3 pagesOndeDěmøïšěllë RãnPas encore d'évaluation

- Chapitre 2 Rappels Sur Les ProbabilitesDocument54 pagesChapitre 2 Rappels Sur Les ProbabilitesDěmøïšěllë RãnPas encore d'évaluation

- Introduction À La CEMDocument1 pageIntroduction À La CEMDěmøïšěllë RãnPas encore d'évaluation

- Cornet Et TT Apx - Notes2017 Fih CoeDocument54 pagesCornet Et TT Apx - Notes2017 Fih CoeDěmøïšěllë RãnPas encore d'évaluation

- Chapitre 2 Variable AleatoireDocument100 pagesChapitre 2 Variable AleatoireDěmøïšěllë RãnPas encore d'évaluation

- CH01Document7 pagesCH01Děmøïšěllë RãnPas encore d'évaluation

- Radiocommunication 34Document5 pagesRadiocommunication 34Děmøïšěllë RãnPas encore d'évaluation

- Série de TD 1Document3 pagesSérie de TD 1Děmøïšěllë RãnPas encore d'évaluation

- Chap6 Les Bascules PDFDocument8 pagesChap6 Les Bascules PDFDěmøïšěllë RãnPas encore d'évaluation

- Chap7 Les CompteursDocument10 pagesChap7 Les CompteursDěmøïšěllë RãnPas encore d'évaluation

- Chap8 Les RegistresDocument4 pagesChap8 Les RegistresDěmøïšěllë RãnPas encore d'évaluation

- TELF Examen2018Document5 pagesTELF Examen2018Děmøïšěllë RãnPas encore d'évaluation

- Les Protocoles de Sécurités - Les Protocoles Pour Les Tunnels VPNDocument3 pagesLes Protocoles de Sécurités - Les Protocoles Pour Les Tunnels VPNRODRIGUE N'DRIPas encore d'évaluation

- Les Réseaux Privés Virtuels (VPN) : Plan Du CoursDocument15 pagesLes Réseaux Privés Virtuels (VPN) : Plan Du CoursAmine OuniPas encore d'évaluation

- La Securite Informatique Esgis 2020 PDFDocument31 pagesLa Securite Informatique Esgis 2020 PDFAbdarazack Mahamat AhmatPas encore d'évaluation

- Info4305 - Devoir 2Document3 pagesInfo4305 - Devoir 2tiko bossPas encore d'évaluation

- MPDFDocument3 pagesMPDFMENANI ZineddinePas encore d'évaluation

- TP N°3Document4 pagesTP N°3Manal EssPas encore d'évaluation

- TD Modes OpératoiresDocument5 pagesTD Modes Opératoiresines_bhzPas encore d'évaluation

- TD TLSDocument4 pagesTD TLSessiben nganguePas encore d'évaluation

- RGS Fonction de Securite Signature V2-3Document10 pagesRGS Fonction de Securite Signature V2-3sacem7Pas encore d'évaluation

- Rapport de Stage Et Projet Soukaina BhirDocument37 pagesRapport de Stage Et Projet Soukaina BhirYoù NəssPas encore d'évaluation

- Wo WMo MDocument6 pagesWo WMo MSafaPas encore d'évaluation

- Rapport VPNDocument12 pagesRapport VPNYasmine aouimeurPas encore d'évaluation

- TP N°5cryptographie SymétriqueDocument2 pagesTP N°5cryptographie SymétriqueManal Ess100% (1)

- Gestion Des Utilisateurs Et Groupes LinuxDocument13 pagesGestion Des Utilisateurs Et Groupes Linuxwazani jamilPas encore d'évaluation

- TP3 EnsiasDocument3 pagesTP3 EnsiasAssoumatiAzeddine0% (1)

- 1sécurité Cours ChapIDocument31 pages1sécurité Cours ChapIKurcan KurcanPas encore d'évaluation

- Tpe Crypto LegereDocument7 pagesTpe Crypto LegereIssa Raihana gargaPas encore d'évaluation

- TP ChiffrementDocument3 pagesTP Chiffrementpog brainPas encore d'évaluation

- EapOL Logoff Etc PDFDocument2 pagesEapOL Logoff Etc PDFmickadoPas encore d'évaluation

- Chapitre 0Document16 pagesChapitre 0Mathieu AdandouPas encore d'évaluation

- Sar 2003Document10 pagesSar 2003BahatyPas encore d'évaluation

- Cryptographie TPDocument737 pagesCryptographie TPsnoupi2100% (4)

- Cybersecurity GLOSSARY FRDocument4 pagesCybersecurity GLOSSARY FRKhadija AnejjarPas encore d'évaluation

- Ransom WareDocument3 pagesRansom WareKADAKALA JOYEUXPas encore d'évaluation

- Comparatif WAFDocument2 pagesComparatif WAFSohaibPas encore d'évaluation

- Rapport CryptographieDocument36 pagesRapport CryptographieboutPas encore d'évaluation

- Telecom Cours 04Document52 pagesTelecom Cours 04touzajohanPas encore d'évaluation

- Expose de Securite InformatiqueDocument21 pagesExpose de Securite InformatiqueMuhammad FallPas encore d'évaluation

- Gestion Des UtilisateursDocument56 pagesGestion Des Utilisateursali.belhajletaifPas encore d'évaluation

- Protocole HTTPSDocument8 pagesProtocole HTTPSNoam AyaouPas encore d'évaluation

- Le guide du hacker : le guide simplifié du débutant pour apprendre les bases du hacking avec Kali LinuxD'EverandLe guide du hacker : le guide simplifié du débutant pour apprendre les bases du hacking avec Kali LinuxÉvaluation : 5 sur 5 étoiles5/5 (2)

- Wi-Fi Hacking avec kali linux Guide étape par étape : apprenez à pénétrer les réseaux Wifi et les meilleures stratégies pour les sécuriserD'EverandWi-Fi Hacking avec kali linux Guide étape par étape : apprenez à pénétrer les réseaux Wifi et les meilleures stratégies pour les sécuriserPas encore d'évaluation

- Apprendre Python rapidement: Le guide du débutant pour apprendre tout ce que vous devez savoir sur Python, même si vous êtes nouveau dans la programmationD'EverandApprendre Python rapidement: Le guide du débutant pour apprendre tout ce que vous devez savoir sur Python, même si vous êtes nouveau dans la programmationPas encore d'évaluation

- Hacking pour débutant Le guide ultime du débutant pour apprendre les bases du hacking avec Kali Linux et comment se protéger des hackersD'EverandHacking pour débutant Le guide ultime du débutant pour apprendre les bases du hacking avec Kali Linux et comment se protéger des hackersPas encore d'évaluation

- Secrets du Marketing des Médias Sociaux 2021: Conseils et Stratégies Extrêmement Efficaces votre Facebook (Stimulez votre Engagement et Gagnez des Clients Fidèles)D'EverandSecrets du Marketing des Médias Sociaux 2021: Conseils et Stratégies Extrêmement Efficaces votre Facebook (Stimulez votre Engagement et Gagnez des Clients Fidèles)Évaluation : 4 sur 5 étoiles4/5 (2)

- Python | Programmer pas à pas: Le guide du débutant pour une initiation simple & rapide à la programmationD'EverandPython | Programmer pas à pas: Le guide du débutant pour une initiation simple & rapide à la programmationPas encore d'évaluation

- Dark Python : Apprenez à créer vos outils de hacking.D'EverandDark Python : Apprenez à créer vos outils de hacking.Évaluation : 3 sur 5 étoiles3/5 (1)

- Technologie automobile: Les Grands Articles d'UniversalisD'EverandTechnologie automobile: Les Grands Articles d'UniversalisPas encore d'évaluation

- Revue des incompris revue d'histoire des oubliettes: Le Réveil de l'Horloge de Célestin Louis Maxime Dubuisson aliéniste et poèteD'EverandRevue des incompris revue d'histoire des oubliettes: Le Réveil de l'Horloge de Célestin Louis Maxime Dubuisson aliéniste et poèteÉvaluation : 3 sur 5 étoiles3/5 (3)

- Hacking pour débutants : Le guide complet du débutant pour apprendre les bases du hacking avec Kali LinuxD'EverandHacking pour débutants : Le guide complet du débutant pour apprendre les bases du hacking avec Kali LinuxÉvaluation : 4.5 sur 5 étoiles4.5/5 (4)

- Dans l'esprit des grand investisseurs: Un voyage à la découverte de la psychologie utilisée par les plus grands investisseurs de tous les temps à travers des analyses opérationnellD'EverandDans l'esprit des grand investisseurs: Un voyage à la découverte de la psychologie utilisée par les plus grands investisseurs de tous les temps à travers des analyses opérationnellÉvaluation : 4.5 sur 5 étoiles4.5/5 (3)

- Kali Linux pour débutant : Le guide ultime du débutant pour apprendre les bases de Kali Linux.D'EverandKali Linux pour débutant : Le guide ultime du débutant pour apprendre les bases de Kali Linux.Évaluation : 5 sur 5 étoiles5/5 (1)

- L'analyse fondamentale facile à apprendre: Le guide d'introduction aux techniques et stratégies d'analyse fondamentale pour anticiper les événements qui font bouger les marchésD'EverandL'analyse fondamentale facile à apprendre: Le guide d'introduction aux techniques et stratégies d'analyse fondamentale pour anticiper les événements qui font bouger les marchésÉvaluation : 3.5 sur 5 étoiles3.5/5 (4)

- L'analyse technique facile à apprendre: Comment construire et interpréter des graphiques d'analyse technique pour améliorer votre activité de trading en ligne.D'EverandL'analyse technique facile à apprendre: Comment construire et interpréter des graphiques d'analyse technique pour améliorer votre activité de trading en ligne.Évaluation : 3.5 sur 5 étoiles3.5/5 (6)

- Guide Pour Les Débutants En Matière De Piratage Informatique: Comment Pirater Un Réseau Sans Fil, Sécurité De Base Et Test De Pénétration, Kali LinuxD'EverandGuide Pour Les Débutants En Matière De Piratage Informatique: Comment Pirater Un Réseau Sans Fil, Sécurité De Base Et Test De Pénétration, Kali LinuxÉvaluation : 1 sur 5 étoiles1/5 (1)

- Wireshark pour les débutants : Le guide ultime du débutant pour apprendre les bases de l’analyse réseau avec Wireshark.D'EverandWireshark pour les débutants : Le guide ultime du débutant pour apprendre les bases de l’analyse réseau avec Wireshark.Pas encore d'évaluation

- Le trading en ligne facile à apprendre: Comment devenir un trader en ligne et apprendre à investir avec succèsD'EverandLe trading en ligne facile à apprendre: Comment devenir un trader en ligne et apprendre à investir avec succèsÉvaluation : 3.5 sur 5 étoiles3.5/5 (19)

- WiFi Hacking : Le guide simplifié du débutant pour apprendre le hacking des réseaux WiFi avec Kali LinuxD'EverandWiFi Hacking : Le guide simplifié du débutant pour apprendre le hacking des réseaux WiFi avec Kali LinuxÉvaluation : 3 sur 5 étoiles3/5 (1)

- Le Guide Rapide Du Cloud Computing Et De La CybersécuritéD'EverandLe Guide Rapide Du Cloud Computing Et De La CybersécuritéPas encore d'évaluation

- Le plan marketing en 4 étapes: Stratégies et étapes clés pour créer des plans de marketing qui fonctionnentD'EverandLe plan marketing en 4 étapes: Stratégies et étapes clés pour créer des plans de marketing qui fonctionnentPas encore d'évaluation

- Le guide pratique du hacker dans les tests d’intrusion IoT : Le livre indispensable pour identifiez les vulnérabilités et sécurisez vos objets intelligentsD'EverandLe guide pratique du hacker dans les tests d’intrusion IoT : Le livre indispensable pour identifiez les vulnérabilités et sécurisez vos objets intelligentsPas encore d'évaluation

- Les Chandeliers Japonaises facile à apprendre: Le guide d'introduction aux voiles japonaises et les stratégies d'analyse technique les plus efficacesD'EverandLes Chandeliers Japonaises facile à apprendre: Le guide d'introduction aux voiles japonaises et les stratégies d'analyse technique les plus efficacesÉvaluation : 4.5 sur 5 étoiles4.5/5 (5)

- La psychologie du trading facile à apprendre: Comment appliquer les stratégies et les attitudes psychologiques des traders gagnants pour réussir dans le trading.D'EverandLa psychologie du trading facile à apprendre: Comment appliquer les stratégies et les attitudes psychologiques des traders gagnants pour réussir dans le trading.Évaluation : 4 sur 5 étoiles4/5 (2)

- Réussir son marketing par courriel : Communiquer - Fidéliser - MonétiserD'EverandRéussir son marketing par courriel : Communiquer - Fidéliser - MonétiserPas encore d'évaluation

- Python pour les hackers : Le guide des script kiddies : apprenez à créer vos propres outils de hackingD'EverandPython pour les hackers : Le guide des script kiddies : apprenez à créer vos propres outils de hackingÉvaluation : 5 sur 5 étoiles5/5 (1)

- Piraté: Guide Ultime De Kali Linux Et De Piratage Sans Fil Avec Des Outils De Test De SécuritéD'EverandPiraté: Guide Ultime De Kali Linux Et De Piratage Sans Fil Avec Des Outils De Test De SécuritéPas encore d'évaluation

- Python Offensif : Le guide du débutant pour apprendre les bases du langage Python et créer des outils de hacking.D'EverandPython Offensif : Le guide du débutant pour apprendre les bases du langage Python et créer des outils de hacking.Pas encore d'évaluation