Académique Documents

Professionnel Documents

Culture Documents

TD 3

Transféré par

Ahmed SaidiTitre original

Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

TD 3

Transféré par

Ahmed SaidiDroits d'auteur :

Formats disponibles

M1 informatique Univ.

Orléans

CRYPTO 2023/2024

TD3 — Chiffrement symétrique II

Ex1. Mini AES Dans cet exercice, les messages sont constitués d’une suite d’entiers codés sur 4

bits et notés en hexadécimal. Chaque caractère est codé en ASCII par deux entiers successifs.

Ainsi le mot CAKE est codé 43414B45. Les tables en annexe permettent d’adapter l’algorithme

Mini AES vu en cours à la notation hexadécimal.

(a) Chiffrer le message Ok avec la clé cafe.

(b) Déchiffrer le message 3140 avec la clé 1664.

Ex2. Mode CBC Dans cet exercice les messages sont chiffrés avec Mini AES en mode CBC sans

bourrage (pas de padding). Des tables sont fournies en fin de fiche pour vous épargner les calculs

de chiffrement et déchiffrement avec Mini AES.

(a) Dessiner le diagramme de chiffrement par bloc avec le mode opératoire CBC.

(b) Chiffrer le message B, A, BA. Compris. avec la clé b33f et l’IV 1007.

(c) Dessiner le diagramme de déchiffrement par bloc avec le mode opératoire CBC.

(d) Expliquer comment déchiffrer le ke bloc d’un message chiffré en mode CBC. Appliquer cette

méthode pour déchiffrer le 4e bloc produit à la question précédente.

(e) Le chiffrement CBC est très malléable : à partir des chiffrés ci d’un ou plusieurs messages

en clair mi , un adversaire peut produire de nouveaux messages chiffrant des combinaisons

et des redécoupages des messages en clair. Expliquer comment il peut procéder.

(f) Quel est le rôle de l’IV (vecteur d’initialisation) dans le mode CBC ? Pourquoi est-il transmis

en clair ?

Ex3. Mode CTR Dans cet exercice les messages sont chiffrés avec Mini AES en mode CTR sans

bourrage (pas de padding). Ne pas oublier de consulter les tables en fin de fiche.

(a) Dessiner le diagramme de chiffrement par bloc avec le mode opératoire CTR.

(b) Déchiffrer le message 5eed 4e5a f05d 915f 572b da66 006d 8326 chiffré en mode CTR

avec la clé b33f (le premier bloc est l’entier à usage unique, ou nonce).

(c) Le chiffrement CTR est-il malléable ? Si oui, expliquer comment modifier un message malgré

son chiffrement en mode CTR.

(d) Quel est le rôle du nonce en mode CTR ?

Ex4. Two-time pads Anselme a bien retenu la leçon : il ne faut pas stocker les mots de passe

des utilisateurs d’une application en clair dans la base de donnée. Il a donc décidé de chiffrer le

champ mot de passe à l’aide de Mini AES en mode CTR. Voici ci-dessous un dump de la table

users. Sachant que le mot de passe de l’utilisateur demo est nocake4U, déterminer les mots de

passe d’un maximum d’utilisateurs.

> select * from users;

demo|affe 164f 2b4d 9462 fb5d

alice|affe 0f0e 3a4d 9d65 a67c

bob|affe 1a10 2a0c ce34 fc3f

charlie|affe 1b48 7c5e ce6e fc72

Annexes

I Quelques outils pour Mini AES (défini en cours) en hexadécimal

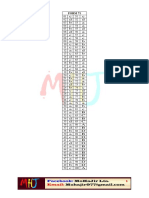

⊕0123456789abcde f ⊗01 2 3 4 5 6 7 8 9 abcde f γ γ−1

0 0123456789abcde f 0 0000000000000000 0 e e

1 1032547698badc f e 1 0123456789abcde f 1 4 3

2 23016745ab89e f cd 2 02468ac e3175b9 f d 2 d 4

3 32107654ba98 f edc 3 0365c f a9b8de7412 3 1 8

4 45670123cde f 89ab 4 048c37b f 62ea51d9 4 2 1

5 54761032dc f e98ba 5 05a f 72d8eb419c36 5 f c

6 67452301e f cdab89 6 06 c abd7 1 5 3 9 f e 8 2 4 6 b a

7 76543210 f edcba98 7 07e9 f 816da3425cb 7 8 f

8 89abcde f 01234567 8 083b6e5dc4 f 7a291 8 3 7

9 98badc f e10325476 9 09182b3a4d5c6 f 7e 9 a d

a ab89e f cd23016745 a 0a7de493 f 5821b6c a 6 9

b ba98 f edc32107654 b 0b5 e a 1 f 4 7 c 2 9d6 8 3 b c 6

c cde f 89ab45670123 c 0cb759e2a61d f 348 c 5 b

d dc f e98ba54761032 d 0d9 4 1 c 8 5 2 f b6 3 e a 7 d 9 2

e e f cdab8967452301 e 0e f 1d32c97684ab5 e 0 0

f f edcba9876543210 f 0 f d2964b1e c3875a f 7 5

I Extrait de la table ASCII

20 21 2C 2E 30 31 32 33 34 35 36 37 38 39 41 42 43 44 45 46 47 48 49 4A 4B 4C

SP ! , . 0 1 2 3 4 5 6 7 8 9 A B C D E F G H I J K L

4D 4E 4F 50 51 52 53 54 55 56 57 58 59 5A 61 62 63 64 65 66 67 68 69 6A 6B 6C

M N O P Q R S T U V W X Y Z a b c d e f g h i j k l

6D 6E 6F 70 71 72 73 74 75 76 77 78 79 7A

m n o p q r s t u v w x y z

I Pour accélérer les calculs en mode CBC et CTR

m 0393 0d17 4088 522b 5eed 5eee 5eef 5ef0 5ef1 5ef2 5ef3 8114 9890 a7f1 cb33 e86e

µAESb33f (m) cb25 70bd aa2f 87b0 0035 d03e f034 320b b203 7208 a207 dbff a643 6ca8 7f7e af34

m 6ca8 70bd 7f7e 87b0 a643 aa2f af34 cb25 dbff

−1

µAESb33f (m) a7f1 0d17 cb33 522b 9890 4088 e86e 0393 8114

Vous aimerez peut-être aussi

- S 3Document3 pagesS 3jiteref713Pas encore d'évaluation

- S 5Document12 pagesS 5jiteref713Pas encore d'évaluation

- S 4Document6 pagesS 4jiteref713Pas encore d'évaluation

- TW PWDocument8 pagesTW PWYefem SouffePas encore d'évaluation

- Te-Mech Sem5 HT May19Document2 pagesTe-Mech Sem5 HT May19Soham KhurdPas encore d'évaluation

- BinaryDocument586 pagesBinaryKnights CrossPas encore d'évaluation

- PR0910 TDDocument4 pagesPR0910 TDHeIsMyGoal100% (1)

- Lol Random389451374732Document16 pagesLol Random389451374732Cristina Alcón GinerPas encore d'évaluation

- MessageDocument2 pagesMessagenix graphsPas encore d'évaluation

- HXDDocument3 pagesHXDkocsiszazi09Pas encore d'évaluation

- Hello PDFDocument88 pagesHello PDFPhilippe ROUSSILLEPas encore d'évaluation

- Secret CodesDocument2 017 pagesSecret CodesDaniel Timong86% (7)

- Lersgrosman EXAM 1Document5 pagesLersgrosman EXAM 1Alexander Aucacusi CcansayaPas encore d'évaluation

- Soal Pola Bilangan Bumn 2023Document2 pagesSoal Pola Bilangan Bumn 2023Lukas PodolskiPas encore d'évaluation

- Cheat GbaDocument31 pagesCheat GbaPapsonBoy VicPas encore d'évaluation

- Default Pickaxe To Harley HitterDocument4 pagesDefault Pickaxe To Harley Hittertorri asecasPas encore d'évaluation

- Ruby Shadows To Super Hero BackLash BlackDocument6 pagesRuby Shadows To Super Hero BackLash BlackGolovatenco LucianPas encore d'évaluation

- Key EmiDocument1 pageKey EmiJudson K JosePas encore d'évaluation

- LOL4Document8 pagesLOL4mimbrillitoPas encore d'évaluation

- LOL3Document9 pagesLOL3mimbrillitoPas encore d'évaluation

- Ruby Shadows To Pepper ThorneDocument7 pagesRuby Shadows To Pepper ThorneGolovatenco LucianPas encore d'évaluation

- Discrete Math Oct 17Document5 pagesDiscrete Math Oct 17faiyaz pardiwalaPas encore d'évaluation

- LOL2Document10 pagesLOL2mimbrillitoPas encore d'évaluation

- Ikonik GalaxyDocument3 pagesIkonik GalaxyNolan PlaitinPas encore d'évaluation

- Alcpt - 71 79 AnswersDocument9 pagesAlcpt - 71 79 AnswersSatria AndhikaPas encore d'évaluation

- ECL 71 79 AnswerDocument9 pagesECL 71 79 AnswerStorm SlyerPas encore d'évaluation

- Answer 71-79 - AHMED REDA - 0599118455Document9 pagesAnswer 71-79 - AHMED REDA - 0599118455ever quiroPas encore d'évaluation

- Alcpt-71-79 AnswersDocument9 pagesAlcpt-71-79 Answersร.อ.ภาณุพันธ์ กองสาย เลขที่ 14Pas encore d'évaluation

- Alcpt-71-79 Answers PDFDocument9 pagesAlcpt-71-79 Answers PDFKa PONG100% (1)

- Alcpt-71-79 Answers PDFDocument9 pagesAlcpt-71-79 Answers PDFKa PONGPas encore d'évaluation

- Engineering Chemistry-1 2019 - JkfbwkeDocument2 pagesEngineering Chemistry-1 2019 - JkfbwkeMAYANK SANJAY SINGH StudentPas encore d'évaluation

- AP C - Batch BIWEEKLY TEST - 8 KEY (23 - 01 - 2024)Document2 pagesAP C - Batch BIWEEKLY TEST - 8 KEY (23 - 01 - 2024)sundarakumari.talinkiPas encore d'évaluation

- F - Keterampilan - Muatan Lokal Bahasa Daerah - XI MIPA 2Document16 pagesF - Keterampilan - Muatan Lokal Bahasa Daerah - XI MIPA 2Bjorka KwPas encore d'évaluation

- Radioref 2018 07-08 PDFDocument68 pagesRadioref 2018 07-08 PDFpapacoolPas encore d'évaluation

- Te-It Sem5 Eceb-Cbcgs May19Document1 pageTe-It Sem5 Eceb-Cbcgs May19Pranali VishePas encore d'évaluation

- Copia de MATERIAL - 5.00Document12 pagesCopia de MATERIAL - 5.00jose lopezPas encore d'évaluation

- LogDocument25 pagesLog刘科峰Pas encore d'évaluation

- Political Science - IIIDocument5 pagesPolitical Science - IIIDarshil RathodPas encore d'évaluation

- 1-Set ADocument1 page1-Set ACHOTU RAM BAIRWAPas encore d'évaluation

- UntitledDocument215 pagesUntitledMiles DuffyPas encore d'évaluation

- Tybsc-Maths Sem6 Algebra-V Apr19Document4 pagesTybsc-Maths Sem6 Algebra-V Apr19sharmila waghmarePas encore d'évaluation

- Alcpt CorrectionDocument1 pageAlcpt Correctionjubbosk0% (1)

- LTABLEDocument1 pageLTABLEBeth CoronelPas encore d'évaluation

- 7259faf8-5bf0-4a4d-94e8-dcaee9332712Document8 pages7259faf8-5bf0-4a4d-94e8-dcaee9332712Tiktok SilvaPas encore d'évaluation

- Turn OverDocument2 pagesTurn OverAdwait GarjalePas encore d'évaluation

- M.miftahuddi 1AIPA Statistika Terapan Tugas 4Document14 pagesM.miftahuddi 1AIPA Statistika Terapan Tugas 4jumadiPas encore d'évaluation

- TP 4Document14 pagesTP 4Mayssane BaePas encore d'évaluation

- 2 Báo Giá LBV MCP - 1.6.23-31.7.23 - VNDocument28 pages2 Báo Giá LBV MCP - 1.6.23-31.7.23 - VNÂn BảoPas encore d'évaluation

- Práctica 11 Programación de Operaciones 2Document22 pagesPráctica 11 Programación de Operaciones 2Omar VillalobosPas encore d'évaluation

- Ifs F Ele Sem6 Cbcgs Bms Commerce Nov19Document3 pagesIfs F Ele Sem6 Cbcgs Bms Commerce Nov19Rohan SolavatPas encore d'évaluation

- IkonikDocument3 pagesIkonikAhmed SAYOURIPas encore d'évaluation

- Fathul RahmanDocument2 pagesFathul RahmanahulPas encore d'évaluation

- Respuestas Tema 18Document2 pagesRespuestas Tema 18erPas encore d'évaluation

- Fe Sem2 Ed-Cbcgs May19Document3 pagesFe Sem2 Ed-Cbcgs May1910SHARMA SUMIT RAMADHINPas encore d'évaluation

- Analyse FactorielleDocument77 pagesAnalyse FactoriellehamzzaaPas encore d'évaluation

- Ejercios CT EconomiaDocument3 pagesEjercios CT Economiavaleri sanchezPas encore d'évaluation

- 19-20 Medicine PDFDocument2 pages19-20 Medicine PDFSujayPas encore d'évaluation

- Katalog Buku Teks Utama - SIPLah BlibliDocument294 pagesKatalog Buku Teks Utama - SIPLah BlibliIrone Akatshuki LeaderPas encore d'évaluation

- Le syndrome périodique associé à la cryopyrine (CAPS)D'EverandLe syndrome périodique associé à la cryopyrine (CAPS)Pas encore d'évaluation

- Le développement de systèmes d'information (Le): Une méthode intégrée à la transformation des processus, 4e éditionD'EverandLe développement de systèmes d'information (Le): Une méthode intégrée à la transformation des processus, 4e éditionPas encore d'évaluation

- Présentation SecINFo2 HoucemDocument69 pagesPrésentation SecINFo2 HoucemAmine BouzidiPas encore d'évaluation

- MEMOIRE Openssl3 PDFDocument67 pagesMEMOIRE Openssl3 PDFlaouali ChaibouPas encore d'évaluation

- 3TDcrypto FRCorrigeDocument3 pages3TDcrypto FRCorrigewifakrajhi100% (1)

- Cour-N°2 (Les Bases de Cryptographie)Document4 pagesCour-N°2 (Les Bases de Cryptographie)Na DiaPas encore d'évaluation

- Test 1Document11 pagesTest 1paul_kolchadoPas encore d'évaluation

- Exercices CryptographieDocument2 pagesExercices CryptographieZach IIPas encore d'évaluation

- Fondements de Sécurité Final IIDocument13 pagesFondements de Sécurité Final IIEmna BrahmiPas encore d'évaluation

- Introduction À La CryptographieDocument35 pagesIntroduction À La CryptographieDaphné BordelPas encore d'évaluation

- EnigmaDocument92 pagesEnigma13fantomes0% (1)

- TP CertificatDocument4 pagesTP Certificathicham moussaouiPas encore d'évaluation

- Crypt Analyse Vigen EreDocument21 pagesCrypt Analyse Vigen Erezrdasma01Pas encore d'évaluation

- Ex3 EnonceDocument2 pagesEx3 EnonceLanePas encore d'évaluation

- CPBX TP 4 FRDocument3 pagesCPBX TP 4 FRKhili MouhamedPas encore d'évaluation

- Chapitre 1Document96 pagesChapitre 1kamel mohammed100% (1)

- openSSL Cours Et TPDocument7 pagesopenSSL Cours Et TPAlin TrancaPas encore d'évaluation

- TP IPSecDocument6 pagesTP IPSecadem cherif100% (1)

- La Securite Des Systemes D InformationDocument49 pagesLa Securite Des Systemes D InformationmohakyoPas encore d'évaluation

- CCNASv2 - Partie 3Document112 pagesCCNASv2 - Partie 3Talhaoui ZakariaPas encore d'évaluation

- TP10 MapleDocument2 pagesTP10 MapleEstêvão SallesPas encore d'évaluation

- 3cryptographie Classique IDocument11 pages3cryptographie Classique IOmar BoulouihaPas encore d'évaluation

- Alphorm - Openssl - Cryptage Des Données (2020)Document3 pagesAlphorm - Openssl - Cryptage Des Données (2020)zevotco jemmyPas encore d'évaluation

- OCSP Client For ApacheDocument105 pagesOCSP Client For ApacheSylvain MARETPas encore d'évaluation

- Devoir Tatouage Et CryptographieDocument2 pagesDevoir Tatouage Et CryptographieRaja BensalemPas encore d'évaluation

- DS1 5 GTR GinfDocument4 pagesDS1 5 GTR GinfAyman HoumidPas encore d'évaluation

- Cours CryptographieDocument46 pagesCours Cryptographiegb42hjb6rx100% (2)

- Polycopié de Cours Cryptographie Et Sécurité RéseauxDocument74 pagesPolycopié de Cours Cryptographie Et Sécurité RéseauxChinez Mina100% (1)

- Exercices RévisionDocument5 pagesExercices RévisionEssia NasralliPas encore d'évaluation

- Securite InformatiqueDocument13 pagesSecurite Informatiqueyouri GedeusPas encore d'évaluation

- TD2 IbrahimiDocument3 pagesTD2 IbrahimiYunes iFri100% (1)

- La Cryptographie - 4p PDFDocument10 pagesLa Cryptographie - 4p PDFmaitriza09Pas encore d'évaluation