Académique Documents

Professionnel Documents

Culture Documents

Configuration VPN Site À Site

Transféré par

joussanTitre original

Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Configuration VPN Site À Site

Transféré par

joussanDroits d'auteur :

Formats disponibles

CCNA Security : VPN Configuration

Configuration VPN

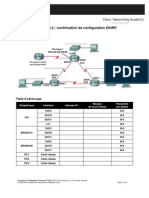

Un VPN est un rseau priv construit au sein d'une infrastructure de rseau public, tel que l'Internet global. Les entreprises peuvent utiliser un VPN pour connecter en toute scurit des bureaux et des utilisateurs distants par le biais d'un accs Internet tiers et peu coteux, plutt que par le biais de liaisons WAN ddies coteuses ou de liaisons d'accs longue distance. Il est vu comme une extension des rseaux locaux et prserve la scurit logique que l'on peut avoir l'intrieur d'un rseau local. Il correspond en fait une interconnexion de rseaux locaux via une technique de tunnel . Les deux types de VPN chiffrs sont les suivants : VPN IPsec de site site : Cette alternative aux rseaux tendus relais de trames ou ligne alloue permet aux entreprises d'tendre les ressources rseau aux succursales, aux travailleurs domicile et aux sites de leurs partenaires. VPN d'accs distant : Ce type de VPN tend presque n'importe quelle application vocale, vido ou de donnes au bureau distant, grce une mulation du bureau principal. Les protocoles de tunnelisation quon a vu dans de le cours (parmi autres) : L2F : dvelopp par Cisco, il est dsormais quasi-obsolte. PPTP : dvelopp par Microsoft. L2TP : est l'aboutissement des travaux de l'IETF (RFC 3931) pour faire converger les fonctionnalits de PPTP et L2F. Il s'agit d'un protocole de niveau 2 s'appuyant sur PPP. Editer le fichier services sur C:\Windows\System32\drivers\etc pour voir les ports TCP/UDP de chaque protocole. Dans latelier qui suit on va voir comment configurer un tunnel VPN site site et utiliser le logiciel SDM pour visualiser son tat via une interface graphique. Pour cela nous avons besoin : -GNS3 install sur votre machine pour raliser le TP. -Un IOS : de prfrence celui supportant laccs via SDM (ex : c3745-adventerprisek9-mz.123-26). -Le logiciel SDM install sur votre machine. Premirement raliser la maquette suivante sur GNS3 et dmarrer vos routeurs.

ISRS_M2_G1

FST SETTAT

CCNA Security : VPN Configuration NB : Lordinateur SDM que vous voyez sur la maquette tait au dpart un nuage, jai juste chang le symbole. Aprs faites configurer vos routeurs comme suit : Le routeur ISP : ISP#configure terminal ISP(config)#interface serial 0/0 ISP(config-if)# ip address 10.10.10.2 255.255.255.0 ISP(config-if)# no shutdown ISP(config-if)# exit ISP(config)#interface serial 0/1 ISP(config-if)# ip address 172.16.1.1 255.255.255.0 ISP(config-if)# no shutdown ISP(config-if)# exit ISP(config)# ip route 172.16.2.0 255.255.255.0 Serial0/1 172.16.1.2 ISP(config)# ip route 192.168.2.0 255.255.255.0 Serial0/0 10.10.10.1 ISP(config)#end Le routeur Site_01 : Site_01#configure terminal Site_01 (config)#interface serial 0/0 Site_01 (config-if)# ip address 10.10.10.1 255.255.255.0 Site_01 (config-if)# no shutdown Site_01 (config-if)# exit Site_01 (config)#interface loopback 0 Site_01 (config-if)# ip address 192.168.2.1 255.255.255.0 Site_01 (config-if)# exit Site_01 (config)#interface fastethernet 0/0 Site_01 (config-if)# ip address 192.168.111.1 255.255.255.0 Site_01 (config-if)# exit Site_01(config)#ip route 0.0.0.0 0.0.0.0 serial 0/0 10.10.10.2 Site_01(config)#end Le routeur Site_02 : Site_02#configure terminal Site_02 (config)#interface serial 0/0 Site_02 (config-if)# ip address 172.16.1.2 255.255.255.0 Site_02 (config-if)# no shutdown Site_02 (config-if)# exit Site_02 (config)#interface loopback 0 Site_02 (config-if)# ip address 172.16.2.1 255.255.255.0 Site_02 (config-if)# exit Site_02(config)#ip route 0.0.0.0 0.0.0.0 serial 0/0 172.16.1.1 Site_02(config)#end Tester la connectivit entre les diffrentes adresses.

ISRS_M2_G1

FST SETTAT

CCNA Security : VPN Configuration 1re Partie : Configuration du VPN site site. Ajouter les lignes suivantes pour chaque routeur : Sur le routeur Site_01 : 1re tape : configurer le transform-set Site_01#configure terminal Site_01(config)# crypto ipsec transform-set TSTEST esp-3des esp-sha-hmac Site_01(cfg-crypto-trans)#exit 2me tape : crer votre crypto-map Site_01(config)#crypto map TST_CMAP 1 ipsec-isakmp Site_01(config-crypto-map)# description VPN to Site_02 172.16.2.0 Site_01(config-crypto-map)#set peer 172.16.1.2 Site_01(config-crypto-map)# set transform-set TSTEST Site_01(config-crypto-map)#match address VPN_TO_SITE_02 Site_01(config-crypto-map)#exit 3me tape : crer votre policy-map Site_01(config)#crypto isakmp policy 1 Site_01(config-isakmp)# encryption 3des Site_01(config-isakmp)#authentication pre-share Site_01(config-isakmp)#group 2 Site_01(config-isakmp)#exit 4me tape : crer votre pre-share key Site_01(config)# crypto isakmp key cisco!123 address 172.16.1.2 5me tape : Classifier votre trafic et activer la cypto-map sur lnterface serial 0/0 Site_01(config)#ip access-list extended VPN_TO_SITE_02 Site_01(config-ext-nacl)# remark Rule For VPN Access Site_01(config-ext-nacl)#permit ip 192.168.2.0 0.0.0.255 172.16.2.0 0.0.0.255 Site_01(config-ext-nacl)#exit Site_01(config)#interface serial 0/0 Site_01(config-if)# crypto map TST_CMAP <- Activation de la crypto-map Site_01(config-if)#end

Sur le routeur Site_02 : 1re tape : configurer le transform-set Site_02#configure terminal Site_02(config)# crypto ipsec transform-set TSTEST esp-3des esp-sha-hmac Site_02(cfg-crypto-trans)#exit

ISRS_M2_G1

FST SETTAT

CCNA Security : VPN Configuration 2me tape : crer votre crypto-map Site_02(config)#crypto map TST_CMAP 1 ipsec-isakmp Site_02(config-crypto-map)# description VPN to Site_01 192.168.2.0 Site_02(config-crypto-map)#set peer 10.10.10.1 Site_02(config-crypto-map)# set transform-set TSTEST Site_02(config-crypto-map)#match address VPN_TO_SITE_01 Site_02(config-crypto-map)#exit 3me tape : crer votre policy-map Site_02(config)#crypto isakmp policy 1 Site_02(config-isakmp)# encryption 3des Site_02(config-isakmp)#authentication pre-share Site_02(config-isakmp)#group 2 Site_02(config-isakmp)#exit 4me tape : crer votre pre-share key Site_02(config)# crypto isakmp key cisco!123 address 10.10.10.1 5me tape : Classifier votre trafic et activer la cypto-map sur lnterface serial 0/0 Site_02(config)#ip access-list extended VPN_TO_SITE_01 Site_02(config-ext-nacl)# remark Rule For VPN Access Site_02(config-ext-nacl)#permit ip 172.16.2.0 0.0.0.255 192.168.2.0 0.0.0.255 Site_02(config-ext-nacl)#exit Site_02(config)#interface serial 0/0 Site_02(config-if)# crypto map TST_CMAP <- Activation de la crypto-map Site_02(config-if)#end 2re Partie : Tester le tunnel VPN. Site_01#ping 172.16.2.1 source loopback 0 Site_01#show crypto isakmp sa Site_02#ping 192.168.2.1 source loopback 0 Site_02#show crypto isakmp sa Utiliser le debug aussi pour verifier. 2re Partie : Utilisation du SDM. Dans cette partie on va utiliser le SDM pour accder au routeur Site_01 et visualiser ltat de notre VPN. Pour cela : Ajouter une carte de bouclage Microsoft dans votre pc et donner la une adresse ip du mme sous-rseau que linterface Fastethernet 0/0 du routeur Site_01. Si non vous pouvez utiliser les cartes VMware avec une machine virtuelle au lieu de votre pc. Affecter cette carte au nuage GNS3 (le pc SDM sur la maquette). Tester la connectivit entre la machine SDM et votre routeur. Vrifier vos firewalls si le test choue. ISRS_M2_G1 FST SETTAT

CCNA Security : VPN Configuration Ajouter les lignes suivantes dans votre routeur (Site_01) : Site_01(config)# username user privilege 15 password 0 cisco!123 Site_01(config)#ip http server Site_01(config)#line vty 0 4 Site_01(config-line)#login local Site_01(config-line)#transport input telnet Site_01(config-line)#end Lancer le SDM et attribuer ladresse ip du routeur (192.168.111.254):

votre premire fentre :

ISRS_M2_G1

FST SETTAT

CCNA Security : VPN Configuration

Ltat de notre VPN

Le statut notre VPN

Cest termin ! Bon courage !!!!

ISRS_M2_G1

FST SETTAT

Vous aimerez peut-être aussi

- MAITRISER Python : De l'Apprentissage aux Projets ProfessionnelsD'EverandMAITRISER Python : De l'Apprentissage aux Projets ProfessionnelsPas encore d'évaluation

- Voyage en BiochimieDocument76 pagesVoyage en BiochimiesofianebouazzaPas encore d'évaluation

- Exam Ccna2v4 Chap2Document6 pagesExam Ccna2v4 Chap2noishaft100% (2)

- Sujet RHD Juin 06 Corrige PDFDocument4 pagesSujet RHD Juin 06 Corrige PDFMIM StartUpPas encore d'évaluation

- 2 TP Acl Etendue CiscoDocument4 pages2 TP Acl Etendue Ciscoinesines19860% (1)

- TP Administration Reseau PDFDocument9 pagesTP Administration Reseau PDFAhmed MesaudaPas encore d'évaluation

- TP CCNP Route - Routage BGPDocument10 pagesTP CCNP Route - Routage BGPMavego MamididiPas encore d'évaluation

- Lab OSPF PDFDocument23 pagesLab OSPF PDFOuaabbou FatihaPas encore d'évaluation

- Commande CISCODocument3 pagesCommande CISCOaya aabidPas encore d'évaluation

- Lab Cong STP Notion de BaseDocument10 pagesLab Cong STP Notion de BaseOcta YohanovitchPas encore d'évaluation

- TP Packet Tracer7 PDFDocument7 pagesTP Packet Tracer7 PDFWided AhmadiPas encore d'évaluation

- Réseaux TD N° 4: Adressage Et Routage IP: Exercice 1Document3 pagesRéseaux TD N° 4: Adressage Et Routage IP: Exercice 1Brahim Assilel100% (1)

- Config OSPFDocument24 pagesConfig OSPFWassim NostraPas encore d'évaluation

- TP Protocole PPPDocument17 pagesTP Protocole PPPAli OussalemPas encore d'évaluation

- 1.1.4.6 Lab - Configuring Basic Router Settings With IOS CLI Revisé PDFDocument9 pages1.1.4.6 Lab - Configuring Basic Router Settings With IOS CLI Revisé PDFEdward DossouPas encore d'évaluation

- Examen Pratique Building A Switch and Router Network Hazmi Hamdi1Document7 pagesExamen Pratique Building A Switch and Router Network Hazmi Hamdi1Hamdi HazmiPas encore d'évaluation

- Wi Max PresentationDocument13 pagesWi Max PresentationIsmail AmeskourPas encore d'évaluation

- TP2 Routage Inter VLANDocument4 pagesTP2 Routage Inter VLANHicham ZMPas encore d'évaluation

- Configuration OSPF de Base PDFDocument24 pagesConfiguration OSPF de Base PDFandokouassiarmelPas encore d'évaluation

- Simulation D'un Commutateur CiscoDocument7 pagesSimulation D'un Commutateur CiscoSimo Morafik100% (1)

- TP Routage Statique DynamiqueDocument5 pagesTP Routage Statique DynamiqueBasma OueslatiPas encore d'évaluation

- Partie IV. GNS3 - Réseau N° 2 - IntroductionDocument1 pagePartie IV. GNS3 - Réseau N° 2 - Introduction3azwa100% (1)

- Travaux Pratiques 3 5 1 Frame Relay de BDocument23 pagesTravaux Pratiques 3 5 1 Frame Relay de BwissemPas encore d'évaluation

- DMVPN Configure-ProjectDocument14 pagesDMVPN Configure-ProjectAdama COULIBALYPas encore d'évaluation

- VPN Site To Site IpsecDocument12 pagesVPN Site To Site IpsecKouman BasilePas encore d'évaluation

- IpsecDocument12 pagesIpsecGERAUDPas encore d'évaluation

- Cisco IOS Configuration VPN PDFDocument7 pagesCisco IOS Configuration VPN PDFIngrid Dhonie CharellePas encore d'évaluation

- 8.2.4.5 Lab - Configuring Basic Single-Area OSPFv2Document22 pages8.2.4.5 Lab - Configuring Basic Single-Area OSPFv2Adama SOWPas encore d'évaluation

- TP1 Rip 2021Document5 pagesTP1 Rip 2021DJILI OussamaPas encore d'évaluation

- Configurateur VXLAN: ContenuDocument13 pagesConfigurateur VXLAN: ContenuJean Jacques BelyPas encore d'évaluation

- TP1 - Spanning TreeDocument4 pagesTP1 - Spanning TreeJe SuisPas encore d'évaluation

- Services D Administration Sous Linux - Redhat - KHALID KATKOUTDocument8 pagesServices D Administration Sous Linux - Redhat - KHALID KATKOUTHamzaBahhouPas encore d'évaluation

- TP1 6.2.4.5Document9 pagesTP1 6.2.4.5houssemPas encore d'évaluation

- Travaux Pratiques Configuration de Syslog Et de NTPDocument9 pagesTravaux Pratiques Configuration de Syslog Et de NTPyves100% (1)

- TP - Routage DynamiqueDocument9 pagesTP - Routage Dynamiquekhalil bouachPas encore d'évaluation

- Rapport Du TP VPN (LAN To LAN)Document23 pagesRapport Du TP VPN (LAN To LAN)dayno_majPas encore d'évaluation

- (TO DO) Configuration de Base D'un RouteurDocument3 pages(TO DO) Configuration de Base D'un RouteurAhlem MhamdiPas encore d'évaluation

- 4-Les Routes Statiques FlottantesDocument3 pages4-Les Routes Statiques FlottantesKarima el HafeziPas encore d'évaluation

- 7.2.2.5 Lab - Configuring A Point-to-Point GRE VPN Tunnel - ILMDocument17 pages7.2.2.5 Lab - Configuring A Point-to-Point GRE VPN Tunnel - ILMvariety jonesPas encore d'évaluation

- HotspotDocument21 pagesHotspotPinguéné Ferdinand SoméPas encore d'évaluation

- EtherchannelDocument21 pagesEtherchannelibrahima1994thiam100% (1)

- Lab EIGRPDocument8 pagesLab EIGRPMed Taher Ben IssaPas encore d'évaluation

- Config PPPDocument3 pagesConfig PPPazzabitarekPas encore d'évaluation

- Lab - Configuring Dynamic and Static NAT - ILMDocument8 pagesLab - Configuring Dynamic and Static NAT - ILMdavidPas encore d'évaluation

- Compte Rendu PPPDocument15 pagesCompte Rendu PPPSalah Eddine25% (4)

- TP Routage RIP V1Document5 pagesTP Routage RIP V1Faty FatyPas encore d'évaluation

- Ccna 2 CHP 1 TP1Document9 pagesCcna 2 CHP 1 TP1bebracePas encore d'évaluation

- TP6 IPv6 2014 PDFDocument8 pagesTP6 IPv6 2014 PDFsowPas encore d'évaluation

- Exercice ACL-PAT - Tekup - 2023Document9 pagesExercice ACL-PAT - Tekup - 2023plural 4ninPas encore d'évaluation

- 4.3.3.4 Lab 1 Configure HSRPDocument8 pages4.3.3.4 Lab 1 Configure HSRPDamak SanaPas encore d'évaluation

- TP2 VPNDocument26 pagesTP2 VPNmkh_beldiPas encore d'évaluation

- Ccna Securite AaaDocument32 pagesCcna Securite AaaSuley PatersonPas encore d'évaluation

- DHCP Spoofing Attack ImplementationDocument18 pagesDHCP Spoofing Attack Implementationben fradj hajerPas encore d'évaluation

- 2.4.1.4 Packet Tracer - Troubleshooting PPP With Authentication - ILMDocument6 pages2.4.1.4 Packet Tracer - Troubleshooting PPP With Authentication - ILMJulien BgbgPas encore d'évaluation

- TP 5 OSPF ESSALHIDocument7 pagesTP 5 OSPF ESSALHISeddik GdPas encore d'évaluation

- Config de Base Et Routage Statique CiscoDocument5 pagesConfig de Base Et Routage Statique Ciscomahamoudou100% (1)

- Ciscomadesimple - be-GLBP Gateway Load-Balancing ProtocolDocument5 pagesCiscomadesimple - be-GLBP Gateway Load-Balancing ProtocolVerdier Amp KouaméPas encore d'évaluation

- Commandes Ios CiscoDocument2 pagesCommandes Ios Cisconadjia100% (1)

- 01.TP AclDocument5 pages01.TP AclFrançois DemanoPas encore d'évaluation

- TP Routage RIPv1Document5 pagesTP Routage RIPv1Hassan Faouzi100% (1)

- Outil Libre de Surveillance D'un FAI Sous LinuxDocument56 pagesOutil Libre de Surveillance D'un FAI Sous LinuxHortence SiuPas encore d'évaluation

- Meraki Datasheet MR66 FRDocument4 pagesMeraki Datasheet MR66 FRamara abdelkerimPas encore d'évaluation

- SmartVizion QUICKSTARTDocument28 pagesSmartVizion QUICKSTARTCHPas encore d'évaluation

- Technologie Wan 3Document12 pagesTechnologie Wan 3Eddy NoukapPas encore d'évaluation

- Oxo PDFDocument253 pagesOxo PDFاحمد ياسينPas encore d'évaluation

- IP Des PCDocument3 pagesIP Des PCHenri Dumont TadjaPas encore d'évaluation

- Vous Avez Répondu Correctement À 5 Questions Sur 18 Soit ..Document6 pagesVous Avez Répondu Correctement À 5 Questions Sur 18 Soit ..farokPas encore d'évaluation

- Extension Du Réseau de Tunisie-Télécom À Mise en Place D'un Pop À Paris PDFDocument50 pagesExtension Du Réseau de Tunisie-Télécom À Mise en Place D'un Pop À Paris PDFmaherr1Pas encore d'évaluation

- 6.1.1.5 Packet Tracer - Who Hears The Broadcast InstructionsDocument3 pages6.1.1.5 Packet Tracer - Who Hears The Broadcast InstructionsImen TLILIPas encore d'évaluation

- New Eff Pratique Variante2Document7 pagesNew Eff Pratique Variante2abdo3827Pas encore d'évaluation

- Profil Strategique France TelecomDocument16 pagesProfil Strategique France TelecomYann Lawson0% (1)

- Guide Configuration thomsonST2030Document29 pagesGuide Configuration thomsonST2030Habib HachichaPas encore d'évaluation

- CCN 4 V 2Document25 pagesCCN 4 V 2Alaa Touli100% (2)

- Présentation Aissaoui Cheref2Document31 pagesPrésentation Aissaoui Cheref2Karima FelkirPas encore d'évaluation

- Chapitre II: Les Méthodes D'accès Au Canal: Ingénierie Des RéseauxDocument57 pagesChapitre II: Les Méthodes D'accès Au Canal: Ingénierie Des RéseauxMohamed El Hedi LimemPas encore d'évaluation

- Mpls VPN BasicDocument8 pagesMpls VPN BasicBen IbrahimPas encore d'évaluation

- 2015 Ilk 1000 IhracatcıDocument258 pages2015 Ilk 1000 Ihracatcıayse akkPas encore d'évaluation

- Aboutammam Khalil Talk 2007-04-14Document33 pagesAboutammam Khalil Talk 2007-04-14ghiskoolPas encore d'évaluation

- Technique de L'ingénieur - Technologie ZigBee-802.15.4 - Protocoles, TopologiesDocument8 pagesTechnique de L'ingénieur - Technologie ZigBee-802.15.4 - Protocoles, TopologiesHaddouPas encore d'évaluation

- Dimentionnement BSSDocument72 pagesDimentionnement BSSHakim KassimiPas encore d'évaluation

- Cours 2 3 4 Commutateurs VLANDocument97 pagesCours 2 3 4 Commutateurs VLANMe RePas encore d'évaluation

- Marché de TélécomDocument14 pagesMarché de TélécomAnonymous k0Zi9mBPas encore d'évaluation

- Liste Des Indicatifs Téléphoniques en CIDocument9 pagesListe Des Indicatifs Téléphoniques en CImmcseospPas encore d'évaluation

- L'essentiel - InternetDocument2 pagesL'essentiel - Internetkady cdPas encore d'évaluation

- CV Badr Belhajja 2015 FR Chef de ProjetDocument4 pagesCV Badr Belhajja 2015 FR Chef de ProjetBadr BenPas encore d'évaluation

- Plan National de NumérotationDocument6 pagesPlan National de NumérotationYoussef AoufiPas encore d'évaluation