Académique Documents

Professionnel Documents

Culture Documents

TP1 Network Sec

TP1 Network Sec

Transféré par

Achraf Chentoufi0 évaluation0% ont trouvé ce document utile (0 vote)

5 vues6 pagesTitre original

TP1_Network_Sec

Copyright

© © All Rights Reserved

Formats disponibles

PDF, TXT ou lisez en ligne sur Scribd

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

© All Rights Reserved

Formats disponibles

Téléchargez comme PDF, TXT ou lisez en ligne sur Scribd

0 évaluation0% ont trouvé ce document utile (0 vote)

5 vues6 pagesTP1 Network Sec

TP1 Network Sec

Transféré par

Achraf ChentoufiDroits d'auteur :

© All Rights Reserved

Formats disponibles

Téléchargez comme PDF, TXT ou lisez en ligne sur Scribd

Vous êtes sur la page 1sur 6

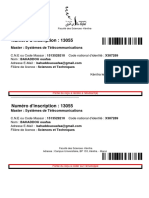

Université Mohammed V de Rabat Faculté des Sciences

TP1 : Attaque MAC Flooding & attaque DHCP Starvation

Module : Sécurité des réseaux Master C2SI 2023-2024

Le rapport rendu de ce TP doit être commenté et documenté par des copies d'écran justifiant les

différentes étapes d'exécution des travaux pratiques, ainsi que par des réponses bien expliquées aux

questions posées.

Le rapport rendu doit être remis sous format électronique après un délai n'excédant pas 7 jours.

Tous les rapports identiques ou quasiment identiques ne seront pas acceptés

Partie 1 : Attaque MAC Flooding

L’objectif principal de cette partie du TP est de tester l’exécution d’une attaque MAC Flooding

en visant à utiliser des outils avancés pour lancer des attaques de sécurité et réaliser une attaque

externe exploitant les vulnérabilités de la couche 2 du modèle ISO. Pour mettre en place de

l’environnement de travail correspondant à ce TP, nous allons émuler une topologie réseau dans

GNS3 à partir de laquelle nous allons essayer de tester la réalisation de cette attaque.

Etape 0 : Prérequis de réalisation :

A. GNS3. Lien de téléchargement : https://www.gns3.com/software/download

B. VirtualBox. Lien de téléchargement : https://www.virtualbox.org/wiki/Downloads

C. Une machine Virtuelle Kali Linux 2022.1. Lien de téléchargement :

https://archive.org/details/kali-linux-2022.1-virtualbox-amd64

D. Un fichier c3725-adventerprisek9-mz.124-15.T14.bin Lien de téléchargement :

https://drive.google.com/open?id=1DXsej1M3grZCo9l5O41Jh2jUGpnmCOR5

Etape 1 : Mise en place de l’environnement de travail

Graphical Network Simulator-3 (GNS3) qui est un émulateur réseau permettant la combinaison

de dispositifs virtuels pour émuler des réseaux complexes. Il permet aussi de simuler

l’exécution des attaques de sécurité en émulant les dispositifs et les outils qui peuvent être

utilisées par des pirates.

Dans cette étape, vous êtes chargés de télécharger et installer GNS3, puis ouvrir un nouveau

projet, intitulé Projet1

Étape 2 : Préparation de la machine virtuelle Kali Linux

Kali Linux est une distribution Linux open source basée sur Debian. Elle est orientée vers

diverses tâches de sécurité de l'information, telles que les tests d'intrusion, la recherche en

sécurité, l'informatique judiciaire et l'ingénierie inverse. Il implémente plusieurs outils

permettant de tester l’exécution de certaines attaques de sécurité.

2.1) Dans cette étape, vous êtes chargés de télécharger le fichier kali-linux-2022.1-virtualbox-

amd64.ova, puis l’importer dans VirtualBox pour créer une machine virtuelle Kali linux.

2.2) Il vaut mieux mettre à jour le système d’exploitation Kali Linux, pour pouvoir installer les

outils nécessaires pour la réalisation des activités par la commande : sudo apt update

Notez bien que les identifiants de la machine Kali sont les suivants :

• Login : kali

• Mot de passe : kali

3.2) Installez l’outil Macof qui servira pour l’exécution de l’attaque MAC Flooding dans la

machine virtuelle Kali en tapant la commande suivante dans le terminal : sudo macof

4.2) Après avoir terminé l’installation de l’outil Macof, modifiez le mode d’accès réseau en "

‘’Aucune connexion"

Master C2SI/2023-2024 FSR/UM5 H.ECHOUKAIRI P a g e 1|6

Question 2.1 : Pourquoi il est demandé dans cette étape de modifier le mode d’accés réseau

en « Aucune connexion » ?

Étape 3 : Émulation de la topologie de réseau

Après avoir installé GNS3, nous allons émuler une topologie réseau à partir de laquelle, nous

testerons l’attaque MAC Flooding. La topologie réseau à émuler est illustrée dans la figure ci-

dessous :

Pour mettre en place une telle topologie, vous êtes chargés de :

3.1) Télécharger le fichier c3725-adventerprisek9-mz.124-15.T14.bin, qui représente une

image Cisco IOS permettant l’émulation d’un commutateur (Switch).

3.2) Créer manuellement une nouvelle Template de commutateur à partir du fichier c3725-

adventerprisek9-mz.124-15.T14.bin.Pour ce faire, cliquez sur

"+NewTemplate"→"Manually create a new template"→ "IOS Routers" → "New".

Sélectionnez ensuite le fichier c3725-adventerprisek9-mz.124-15.T14.bin et complétez le

processus de création de la Template du commutateur (sous le nom EtherSwitch) ;

3.3) Importer la machine virtuelle Kali Linux. Pour ce faire, cliquez sur Edit→preferences

→VirtualBox→VirtualBOX VMs→New ;

4.3) Établir les liens requis pour créer la topologie comme illustrée à la figure ci-dessus ;

5.3) Démarrer les équipements de la topologie réseau en cliquant sur le boutant Start/Resume

all nodes

Étape 4 : Exécution de l’attaque MAC Flooding

L’attaque Mac Flooding consiste à inonder un commutateur avec des paquets ARP falsifiés,

chacun contenant différentes adresses MAC source. Pour exécuter une telle attaque, vous êtes

chargés de :

4.1) Afficher le nombre actuel d'entrées dans la table d'adresses MAC du commutateur en

exécutant la commande à partir du terminal du commutateur (double cliquez sur le

commutateur) #show mac-address-table count ;

Quels sont les nombre actuel et nombre maximum d'entrées dans la table d'adresses MAC ?

4.2) L'outil "macof" dans la machine Kali Linux permet d’inonder le commutateur. Lancer la

commande suivante depuis le terminal de la machine Kali :

sudo macof -i eth0 ;

N.B : N’arrêtez pas l’exécution de l’attaque jusqu’à ce que vous puissiez examiner les

résultats de cette attaque !

Question 4.1 : Quel est le rôle de l’outil macof et à quoi sert l’option –i ?

Question 4.2 : A partir du résultat obtenu, quels sont les nouvelles valeurs du nombre actuel

et nombre maximum d'entrées dans la table d'adresses MAC ? Que concluez-vous ?

4.3) Vérifier l'exécution de l'attaque en :

• Utilisant Wireshark de la machine kali (qui est installé par défaut avec GNS3) pour

analyser le trafic généré par l'attaquant, en cliquant avec le bouton droit sur le câble liant

la machine Kali et le commutateur et sélectionnant l’option Start capture; un extrait de

la capture du trafic collectée lors de l’exécution de l’attaque MAC Flooding est affiché.

• Affichant le nombre actuel d'entrées dans la table d'adresses MAC du commutateur

en utilisant la commande suivante : # show mac-address-table count

Master C2SI/2023-2024 FSR/UM5 H.ECHOUKAIRI P a g e 2|6

4.4) Arrêter l'exécution de l'attaque

Etape 5 : Rédiger une conclusion sur ce qui a été découvert lors la manipulation de cette

première partie du TP

Partie II : Attaque DHCP Starvation

DHCP Starvation (attaque par épuisement de ressources) cible généralement les serveurs DHCP

du réseau, dans le but d'inonder le serveur DHCP autorisé de messages de demandes DHCP

REQUEST en utilisant des adresses MAC source spoofées. Le serveur DHCP répondra à toutes

les demandes, sans savoir qu'il s'agit d'une attaque, en lui attribuant les adresses IP disponibles,

entraînant ainsi l'épuisement du stock DHCP. Les vrais clients ne pourront plus obtenir

d'adresse IP : le trafic réseau sera paralysé.

L’objectif principal de cette partie du TP est de tester l’exécution d’une attaque DHCP

starvation. Pour ce faire, nous allons émuler une topologie réseau dans GNS3 à partir de laquelle

nous essayerons de tester cette attaque.

Etape 0 : Prérequis de réalisation

1. Une machine Virtuelle Ubuntu (ou n’importe quelle machine virtuelle), Lien de téléchargement de

la VM Ubuntu est : https://www.osboxes.org/ubuntu/#ubuntu-21-10-info

2. Un fichier c3725-adventerprisek9-mz.124-25d.bin. Lien de téléchargement est :

http://network3000.persiangig.com/p/Cisco/ios/c3725-adventerprisek9-mz.124-25d.bin

Étape 1 : Préparation des machines virtuelles

Dans cette étape, vous êtes chargés de préparer les machines virtuelles qui vont être utilisées

par la suite pour émuler la topologie réseau de ce TP.

1.1) La première tâche consiste à installer l’outil yersinia dans la machine virtuelle Kali

(utilisée dans la 1 ère partie) qui servira l’exécution de l’attaque DHCP Startvation en tapant la

commande suivante dans le terminal : sudo apt install yersini

N.B :

Pour connecter la machine virtuelle Kali à Internet et pouvoir installer l’outil yersinia,

il faut choisir comme mode d’accès réseau "Nat" ou "Accès par pont"

Après avoir terminé l’installation, modifiez le mode d’accès réseau de la machine

virtuelle en " Aucune connexion"

1.2) Après avoir préparé la machine virtuelle Kali Linux, il faut préparer une deuxième

machine virtuelle qui va jouer le rôle d’un client DHCP dans la topologie réseau émulée.

Dans cette tâche, il est possible d’utiliser, par exemple, une machine virtuelle Ubuntu. Il est

possible de télécharger un disque virtuel Ubuntu (version 21.10) à partir du lien suivant

https://www.osboxes.org/ubuntu/#ubuntu-21-10-info

Les identifiants de la machine virtuelle Ubuntu sont les suivants :

• Login : osboxes

• Mot de passe : osboxes.or

1.2.1) Créez une nouvelle machine virtuelle

1.2.2) Attribuez une taille mémoire pour la machine virtuelle, par exemple 1 Go

1.2.3) Sélectionnez l’option « Utiliser un fichier de disque virtuel existant », et parcourez

ensuite le chemin du disque virtuel Ubuntu téléchargé. Cliquez ensuite sur Créer

Étape 2 : Émulation de la topologie de réseau

Après avoir préparé les deux machines virtuelles, nous allons émuler une topologie réseau à

partir de laquelle, nous testerons l’attaque DHCP starvation. La topologie réseau à émuler est

illustré dans la figure ci-dessous :

Master C2SI/2023-2024 FSR/UM5 H.ECHOUKAIRI P a g e 3|6

Pour mettre en place une telle topologie, vous êtes chargés de :

2.1) Ouvrir un nouveau projet, nommé Projet 2 ;

2.2) Télécharger le fichier c3725-adventerprisek9-mz.124-25d.bin, qui représente une image

Cisco IOS permettant l’émulation d’un routeur (Router) ;

2.3) Créer manuellement une nouvelle Template d’un routeur à partir du fichier fichier c3725-

adventerprisek9-mz.124-25d.bin. Pour ce faire, cliquez sur "+NewTemplate"→"Manually

create a new template"→ "IOS Routers" → "New". Sélectionnez ensuite le fichier c3725-

adventerprisek9-mz.124-25d.bin et compléter le processus de création de la Template du

routeur (sous le nom Router) ;

Remarques :

a. Pour attribuer une capacité RAM au Router, il est possible d’utiliser la valeur par défaut 128Mo.

b. Pour Network adaptaters, WIC modules et Idle-PC, il vaut mieux ne pas modifier la

configuration par défaut.

2.4) Importer la machine virtuelle Ubuntu. Pour ce faire, cliquez sur Edit→preferences

→VirtualBox→VirtualBOX VMs→New ;

2.5) Établir les liens requis pour créer la topologie et importer les équipements nécessaires

dans l’espace de travail, nommer-les comme illustré à la figure ci-dessus ;

2.6) Démarrer les équipements de la topologie réseau en cliquant sur le boutant Start/Resume

all nodes

Étape 3 : Configuration du serveur DHCP

Pour mener l’attaque DHCP starvation, la machine pirate (Kali Linux) diffusera simultanément

un grand nombre de requêtes DHCP avec des adresses MAC usurpées, de sorte que les adresses

IP disponibles dans la portée du serveur DHCP seront épuisées dans un très court laps de temps.

D’abord, vous devez configurer le routeur R1 en tant que serveur DHCP. Pour ce faire :

3.1) Ouvrir le terminal du routeur R1 en effectuant un double clic sur le routeur R1 ;

3.2) Activer l'interface appropriée (FastEthernet 0/0 dans notre exemple) et lui attribuer une

adresse IP (10.0.0.1, par exemple) par :

• R1# Configure terminal

• R1(config)# interface FastEthernet 0/0

• R1(config-if)#ip address 10.0.0.1 255.0.0.0

• R1(config-if)#no shutdown

• R1(config-if)#exit

3.3) Créer le pool DHCP d’adresses IPs qui seront distribués aux clients DHCP légitimes

demandant des adresses. Ça sera le pool d’adresses ciblés dans cette attaque. Pour ce faire,

exécutez les commandes suivantes depuis le terminal de R1

• R1(config)#service dhcp

• R1(config)#ip dhcp pool pool-1

3.4) Spécifier l'adresse réseau (10.0.0.0, dans notre exemple) pour le pool d’adresses créé par :

R1(dhcp-config)#network 10.0.0.0 ;

3.5) Spécifier l'interface Fastethernet0/0 comme passerelle par défaut pour le réseau créé en

tapant la commande : R1(dhcp-config)#default-router 10.0.0.1 ;

Master C2SI/2023-2024 FSR/UM5 H.ECHOUKAIRI P a g e 4|6

3.6) Indiquer les adresses exclues pour les supprimer du pool d’adresses qui peuvent être

attribuées aux clients DHCP. Cela pourrait être utilisé pour protéger les affectations statiques

qui peuvent exister (passerelle par défaut, serveurs, imprimantes, etc.…) par :

• R1(dhcp-config)#lease 1

• R1(dhcp-config)#exit

• R1(config)#ip dhcp excluded-address 10.0.0.0

• R1(config)#exit

3.7) Vérifier la configuration effectuée à l'aide de la commande suivante :

R1#show ip pool dhcp pool-1 ;

3.8) Enregistrer la configuration effectuée en tapant la commande suivante :

R1# copy running-config startup-config ;

Étape 4 : Vérification du bon fonctionnement du serveur DHCP

Afin de vérifier si le serveur DHCP fonctionne correctement, vous devez vérifier si les adresses

IP attribuées à la machine du pirate ainsi qu'à la machine victime (client dhcp) appartiennent au

pool assignable du serveur DHCP.

Pour ce faire, vous êtes chargés d’effectuer les tâches suivantes :

4.1) Ouvrez l’invite de commande de la machine Ubuntu ;

4.2) Libérez la configuration IP actuelle de la machine Ubuntu en tapant la commande :

sudo dhclient –r ;

4.3) Demandez une nouvelle adresse IP en tapant la commande : sudo dhclient ;

4.4) Vérifiez l'attribution de l'adresse en exécutant les commandes suivantes :

• Depuis le terminal de la machine Ubuntu : sudo ip address show

• Depuis le terminal du routeur : R1#show ip DHCP binding

Question 4.4 : En vérifiant les liaisons sur le serveur DHCP, Quelle remarque constatez-vous ?

4.5) Répétez les étapes précédentes (de 1→4) pour la machine Pirate

Question 4.5.1: Après l’exécution des commandes permettant de la libération de la

configuration IP de la machine Kali, quelles adresses a obtenu cette machine ?

Question 4.5.2: En vérifiant les liaisons sur le serveur DHCP, Quelle remarque constatez-

vous ?

Étape 5 : Exécution de l’attaque DHCP Starvation

Pour exécuter l’attaque DHCP starvation, il est possible d’utiliser l'outil Yersinia, qui s’installe

dans une machine Kali par la commande : sudo apt install yersinia

Question 5.1 : A quoi sert l’outil Yersinia ? de quoi il est conçu ?

Pour exécuter l’attaque et de visualiser ses résultats, il est recommandé de suivre les étapes

suivantes :

5.1) Lancez Yersinia en exécutant la commande suivante dans le terminal de la machine Kali :

sudo yersinia –G ;

5.2) Depuis l'interface de l’outil Yersinia, cliquez sur :

Launch Attack→ DHCP → Sending DISCOVER packet→ OK ;

5.3) Lancez ensuite Wireshark dans GNS3 pour analyser les paquets DHCP DISCOVER

envoyés

5.4) Essayez de voir les dommages qui en résultent et de voir la disponibilité restante du pool

d’adresses, en suivant les étapes suivantes :

a. Essayez de libérer et de renouveler l'attribution de l'adresse IP du client DHCP (machine

Ubuntu) en tapant les commandes suivantes :

o sudo dhclient -r

o sudo dhclient

b. Utilisez la commande suivante dans le routeur pour voir le pool restant :

R1#show ip pool dhcp pool-1

Master C2SI/2023-2024 FSR/UM5 H.ECHOUKAIRI P a g e 5|6

c. Utilisez la commande suivante dans le routeur pour voir l'ensemble des adresses affectées :

R1# show ip dhcp binding

5.5) Terminez l'exécution de l'attaque en tapant la commande suivante : #yersinia –I

5.6) Quelle conclusion constatez-vous durant cette étape lors de libération et renouvellement

l’attribution de l’adresse à la machine Ubuntu ?

Etape 6 : Rédiger une conclusion sur ce qui a été découvert lors la manipulation de cette

seconde partie du TP

FIN TP

Master C2SI/2023-2024 FSR/UM5 H.ECHOUKAIRI P a g e 6|6

Vous aimerez peut-être aussi

- Wireshark pour les débutants : Le guide ultime du débutant pour apprendre les bases de l’analyse réseau avec Wireshark.D'EverandWireshark pour les débutants : Le guide ultime du débutant pour apprendre les bases de l’analyse réseau avec Wireshark.Pas encore d'évaluation

- WiFi hacking avec Kali Linux : le guide complet pour apprendre à pénétrer les réseaux WiFi avec Kali Linux et comment les défendre des hackersD'EverandWiFi hacking avec Kali Linux : le guide complet pour apprendre à pénétrer les réseaux WiFi avec Kali Linux et comment les défendre des hackersPas encore d'évaluation

- Wi-Fi Hacking avec kali linux Guide étape par étape : apprenez à pénétrer les réseaux Wifi et les meilleures stratégies pour les sécuriserD'EverandWi-Fi Hacking avec kali linux Guide étape par étape : apprenez à pénétrer les réseaux Wifi et les meilleures stratégies pour les sécuriserÉvaluation : 5 sur 5 étoiles5/5 (1)

- Cours ERP Partie IDocument34 pagesCours ERP Partie ISian OnimamyPas encore d'évaluation

- Maintenance Des TransformateurDocument17 pagesMaintenance Des TransformateurAbderrahmane DEHIBAPas encore d'évaluation

- Tp1 Dreux GorisseDocument9 pagesTp1 Dreux GorisseGs XrPas encore d'évaluation

- RapportDocument19 pagesRapportHassan Faouzi100% (1)

- TP 1 - Installation D Un Systeme D ExploitationDocument4 pagesTP 1 - Installation D Un Systeme D ExploitationrimaPas encore d'évaluation

- Installation Et Configuration Hotspot Avec Serveur ProxyDocument25 pagesInstallation Et Configuration Hotspot Avec Serveur ProxyIvo Takah100% (3)

- Serveur de Virtualisation Sous Linux ProxmoxDocument6 pagesServeur de Virtualisation Sous Linux ProxmoxAbdellah TadjinePas encore d'évaluation

- Exercices Mtcna - Module 1 - V1Document9 pagesExercices Mtcna - Module 1 - V1Garry Moore100% (1)

- TD Acl 2Document10 pagesTD Acl 2Aya GramiPas encore d'évaluation

- TP 2: Attaques TCP: Introduction Et Objectifs Du TPDocument18 pagesTP 2: Attaques TCP: Introduction Et Objectifs Du TPIbtissamPas encore d'évaluation

- TP2 Virtualisation Partie1Document4 pagesTP2 Virtualisation Partie1Tmani MazenPas encore d'évaluation

- Boulanger S'Engage !: Toujours Avec VousDocument2 pagesBoulanger S'Engage !: Toujours Avec VousXavierPas encore d'évaluation

- TP2-Network Threads, ICMP Redirect & TCP Threats - VFDocument10 pagesTP2-Network Threads, ICMP Redirect & TCP Threats - VFAchraf ChentoufiPas encore d'évaluation

- TP 3Document5 pagesTP 3slim yaich0% (1)

- 1.1.1.4 Lab - Installing The CyberOps Workstation Virtual MachineDocument4 pages1.1.1.4 Lab - Installing The CyberOps Workstation Virtual MachineAhmed Aka'LynkPas encore d'évaluation

- 1.1.1.4 Lab - Installing The CyberOps Workstation Virtual Machine - ILMDocument5 pages1.1.1.4 Lab - Installing The CyberOps Workstation Virtual Machine - ILMzianikamelPas encore d'évaluation

- Chapitre5 MiseEnOeuvre Final v1Document18 pagesChapitre5 MiseEnOeuvre Final v1mkzbsponsoringPas encore d'évaluation

- TP Uclinux Malard Pierre-NicolasDocument8 pagesTP Uclinux Malard Pierre-NicolasMarc OgérardPas encore d'évaluation

- KVMDocument3 pagesKVMdionguesaliou873Pas encore d'évaluation

- Activite 4 La Circulation Des Donnees Dans Un Reseau FILIUSDocument2 pagesActivite 4 La Circulation Des Donnees Dans Un Reseau FILIUSines.elhandouz91Pas encore d'évaluation

- 2 - Simulation de Réseaux Principe Du RoutageDocument4 pages2 - Simulation de Réseaux Principe Du Routagename.00chibiPas encore d'évaluation

- EFM VirtualisationDocument5 pagesEFM VirtualisationzbaylzamlPas encore d'évaluation

- Cours Chapitre 3 SNTDocument3 pagesCours Chapitre 3 SNTchloclolittlePas encore d'évaluation

- Lab - MetasploitableDocument28 pagesLab - MetasploitableMonia Ben MloukaPas encore d'évaluation

- tp1 MininetDocument7 pagestp1 Mininetjihen amayed100% (1)

- Wifi AdministrationDocument22 pagesWifi AdministrationMOHAMMEDAMINE BENCHEIKHLEHOCINEPas encore d'évaluation

- TP1 Virtualisation V001 24Document4 pagesTP1 Virtualisation V001 24hs zaPas encore d'évaluation

- Preparation VMDocument4 pagesPreparation VMAbir BaazaouiPas encore d'évaluation

- Rapport Stage Zhang LiheDocument28 pagesRapport Stage Zhang LiheMohamed DahiPas encore d'évaluation

- tp3-corrigeDocument3 pagestp3-corrigeSalsaPas encore d'évaluation

- TP1 V01 SesameDocument3 pagesTP1 V01 SesameRania BenamaraPas encore d'évaluation

- TD KVMDocument8 pagesTD KVMiaqowefsccydbebytvPas encore d'évaluation

- Fichiers - Tar: Tssri-Reseaux@Document6 pagesFichiers - Tar: Tssri-Reseaux@radouanePas encore d'évaluation

- TP Services Réseaux Load Balancing HAProxy Et Docker Tierno Oumar DIALLO CyberDocument12 pagesTP Services Réseaux Load Balancing HAProxy Et Docker Tierno Oumar DIALLO CyberAnonyme10Pas encore d'évaluation

- tp1 KVM QEMUDocument9 pagestp1 KVM QEMUYekoniya IsaacPas encore d'évaluation

- Atelier1 papa Diabel DAFFEDocument6 pagesAtelier1 papa Diabel DAFFEpapadiabeldaffePas encore d'évaluation

- TP-Projet CorrectionDocument15 pagesTP-Projet CorrectionBOUA DIARRAPas encore d'évaluation

- TP Reseaux 1 IpDocument5 pagesTP Reseaux 1 Ipabdel dalilPas encore d'évaluation

- Chaos Mesh: Un Générateur de Chaos Pour Kubernetes: InstallationDocument7 pagesChaos Mesh: Un Générateur de Chaos Pour Kubernetes: Installationsebastien.prudhomme456Pas encore d'évaluation

- Projet R Seau PDFDocument11 pagesProjet R Seau PDFJuvanPas encore d'évaluation

- RS ProjetDocument3 pagesRS ProjetAy SarPas encore d'évaluation

- Activite3 Filius 2019V1Document8 pagesActivite3 Filius 2019V1Sylvestre LONGOMOPas encore d'évaluation

- Installation-ServeurKVM-RaspberryDocument7 pagesInstallation-ServeurKVM-RaspberryMassi YahiPas encore d'évaluation

- TP5 CorrectionDocument15 pagesTP5 CorrectionDouaa laPas encore d'évaluation

- Rapport Final de Tous Les TPDocument64 pagesRapport Final de Tous Les TPHammou ZinebPas encore d'évaluation

- Le Simulateur Cooja: La Fenêtre NetworkDocument6 pagesLe Simulateur Cooja: La Fenêtre NetworkChaymae KalliPas encore d'évaluation

- TP 2 ExtensifDocument9 pagesTP 2 ExtensifBENYAHIA NESRINEPas encore d'évaluation

- Revisioncs CorrigeDocument4 pagesRevisioncs CorrigeSalsaPas encore d'évaluation

- Workshop Sécurité InformatiqueDocument5 pagesWorkshop Sécurité InformatiqueOns HanafiPas encore d'évaluation

- TD SecuriteDocument4 pagesTD SecuriteLamiae ElguelouiPas encore d'évaluation

- TP VagrantDocument7 pagesTP Vagrantkhalil sabrinaPas encore d'évaluation

- TP Réseaux Informatiques 2023Document50 pagesTP Réseaux Informatiques 2023LAHKIM FATIMA-ZAHRAEPas encore d'évaluation

- Faites Communiquer Vos Machines Entre Elles - Virtualisez Votre Architecture Et Vos Environnements de Travail - OpenClassroomsDocument1 pageFaites Communiquer Vos Machines Entre Elles - Virtualisez Votre Architecture Et Vos Environnements de Travail - OpenClassroomsthqf59hcr9Pas encore d'évaluation

- Polycopie TP Réseaux Locaux 2022Document52 pagesPolycopie TP Réseaux Locaux 2022mohamed100% (1)

- TP 2-KVM-V02 - 23-24Document4 pagesTP 2-KVM-V02 - 23-24mayssa laribiPas encore d'évaluation

- Rèsumé ProgDisDocument6 pagesRèsumé ProgDisBILAL OUAZENEPas encore d'évaluation

- Installation GlpifusionDocument20 pagesInstallation Glpifusionsaida.daraniPas encore d'évaluation

- TutoriDocument11 pagesTutoriNantenaina RANDRIAPas encore d'évaluation

- Travaux Pratiques M204 v1Document60 pagesTravaux Pratiques M204 v1samir benhamamaPas encore d'évaluation

- Comment Exploiter La Vulnérabilité ShellshockDocument5 pagesComment Exploiter La Vulnérabilité Shellshocksidik abouabakarPas encore d'évaluation

- Projet_AlgoDocument18 pagesProjet_AlgoClaude BoujekePas encore d'évaluation

- Contrôle D'accès V1Document52 pagesContrôle D'accès V1Adama SanePas encore d'évaluation

- Master GestionDocument6 pagesMaster Gestiontourifael1Pas encore d'évaluation

- TP1 - Api 1 2Document2 pagesTP1 - Api 1 2service électricité bâtimentPas encore d'évaluation

- CnafDocument1 pageCnafLaura MoldovanPas encore d'évaluation

- SAFSAFI ManelleDocument4 pagesSAFSAFI ManelleMa NellePas encore d'évaluation

- Processus Et ParallélismeDocument4 pagesProcessus Et ParallélismeIlyassPas encore d'évaluation

- Chap. 3 Exercices A ResoudreDocument10 pagesChap. 3 Exercices A ResoudreYobaraPas encore d'évaluation

- Siege Electrique-2008Document10 pagesSiege Electrique-2008rafif boukadiPas encore d'évaluation

- Pure Rock 2 Manual FRDocument2 pagesPure Rock 2 Manual FRYojiro HanmaPas encore d'évaluation

- EP-EFF Tsgo 2017-2Document5 pagesEP-EFF Tsgo 2017-2MOUSSA ALIZPas encore d'évaluation

- SF Epreuve TC 2020 FINIDocument8 pagesSF Epreuve TC 2020 FINIEl Mehdi El ArroukPas encore d'évaluation

- Analyse Des DéfaillancesDocument16 pagesAnalyse Des DéfaillancesMalika Ben SlimaPas encore d'évaluation

- Activité 1Document4 pagesActivité 1souha chaar100% (1)

- AlgoAvancée TDComplexitéDocument2 pagesAlgoAvancée TDComplexitéAhlem BrahmiPas encore d'évaluation

- SLATNIA - DHIYA - EDDINE - Automatique.. - Automatique Et Informatique IndustrielleDocument79 pagesSLATNIA - DHIYA - EDDINE - Automatique.. - Automatique Et Informatique IndustrielleChoukri HaidraPas encore d'évaluation

- Wp330 FR WebDocument29 pagesWp330 FR Webgrarirayen037Pas encore d'évaluation

- Ds GM Kouadri AmarDocument143 pagesDs GM Kouadri Amarسيد محمد محمد سالمPas encore d'évaluation

- CV 2022Document1 pageCV 2022IMADCHEMMAMEPas encore d'évaluation

- 02-Jeux IntroductionDocument18 pages02-Jeux IntroductionAmine ChakibPas encore d'évaluation

- PORTANCEDocument6 pagesPORTANCEKouassi JaurèsPas encore d'évaluation

- FS KenitraDocument2 pagesFS KenitraOuafaa BahaddouPas encore d'évaluation

- PDF Chapitre Antenne DDDocument58 pagesPDF Chapitre Antenne DDkhalidPas encore d'évaluation

- Conduire Le ChangementDocument12 pagesConduire Le ChangementCecília CabselaPas encore d'évaluation

- 6 PROTEM - B. AudigierDocument47 pages6 PROTEM - B. Audigierdaniel addePas encore d'évaluation

- CV ÉtéDocument2 pagesCV Étéowonaornella17Pas encore d'évaluation

- Exam (GL) 16 17 CorrectionDocument7 pagesExam (GL) 16 17 Correctionmahjoubrefka9Pas encore d'évaluation