Académique Documents

Professionnel Documents

Culture Documents

FR EWAN SLM v40

Transféré par

gargield63Titre original

Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

FR EWAN SLM v40

Transféré par

gargield63Droits d'auteur :

Formats disponibles

Ce document est la proprit exclusive de Cisco Systems, Inc.

Lautorisation dimprimer et de copier ce document nest autorise que pour une distribution non commerciale et lutilisation de ce document est exclusivement rserve aux formateurs du cours CCNA Exploration : Accs au rseau tendu, en tant que partie intgrante du programme officiel Cisco Networking Academy.

Travaux pratiques 1.4.1 : travaux pratiques : rvision avance

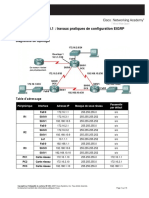

Diagramme de topologie

Table dadressage Priphrique Interface

Fa0/1 Fa0/1.10 R1 Fa0/1.12 Fa0/1.13 S0/0/0 Fa0/1 Fa0/1.12 R2 Fa0/1.20 S0/0/0 S0/0/1 R3 Fa0/1

Adresse IP

N/D 192.168.10.1 10.12.12.1 10.13.13.1 10.1.1.1 N/D 10.12.12.2 192.168.20.1 10.1.1.2 10.2.2.1 N/D

Masque de sous-rseau

N/D 255.255.255.0 255.255.255.0 255.255.255.0 255.255.255.252 N/D 255.255.255.0 255.255.255.0 255.255.255.252 255.255.255.252 N/D

Passerelle par dfaut

N/D N/D N/D N/D N/D N/D N/D N/D N/D N/D N/D

Copyright sur lintgralit du contenu 1992 2007 Cisco Systems, Inc. Tous droits rservs. Ce document contient des informations publiques Cisco.

Page 1 sur 4

CCNA Exploration Accs au rseau tendu : rvision dExploration 2 et 3

Travaux pratiques 1.4.1 : rvision avance

Fa0/1.13 Fa0/1.30 S0/0/1 Comm1 Comm2 Comm3 PC1 PC3 VLAN10 VLAN20 VLAN30 Carte rseau Carte rseau

10.13.13.3 192.168.30.1 10.2.2.2 192.168.10.2 192.168.20.2 192.168.30.2 192.168.10.10 192.168.30.10

255.255.255.0 255.255.255.0 255.255.255.252 255.255.255.0 255.255.255.0 255.255.255.0 255.255.255.0 255.255.255.0

N/D N/D N/D 192.168.10.1 192.168.20.1 192.168.30.1 192.168.10.1 192.168.30.1

Objectifs pdagogiques

lissue de ces travaux pratiques, vous serez en mesure deffectuer les tches suivantes : Cbler un rseau conformment au diagramme de topologie Supprimer la configuration de dmarrage et recharger un routeur pour revenir aux paramtres par dfaut Excuter les tches de configuration de base dun routeur Configurer et activer des interfaces Configurer le protocole Spanning Tree Configurer les serveurs et le client VTP Configurer les rseaux locaux virtuels (VLAN) sur les commutateurs Configurer le routage RIP sur tous les routeurs Configurer le routage OSPF sur tous les routeurs Configurer le routage EIGRP sur tous les routeurs

Scnario

Au cours de ces travaux pratiques, vous allez examiner les concepts de routage et de commutation. Essayez cependant de travailler de faon autonome. Si vous prouvez des difficults, reportez-vous au cours prcdent. Remarque : il nest pas conseill dutiliser la configuration de trois protocoles de routage distincts (RIP, OSPF et EIGRP) pour acheminer le mme rseau. En effet, cette pratique est des moins recommandes, et elle ne devrait pas tre mise en uvre dans un rseau de production. Elle a t adopte ici pour vous permettre dexaminer les principaux protocoles de routage et pour illustrer le concept de distance administrative.

Tche 1 : prparation du rseau

tape 1 : cblage dun rseau similaire celui du diagramme de topologie tape 2 : suppression des configurations existantes sur les routeurs

Copyright sur lintgralit du contenu 1992 2007 Cisco Systems, Inc. Tous droits rservs. Ce document contient des informations publiques Cisco.

Page 2 sur 4

CCNA Exploration Accs au rseau tendu : rvision dExploration 2 et 3

Travaux pratiques 1.4.1 : rvision avance

Tche 2 : excution des configurations de base des priphriques

Configurez les routeurs R1, R2 et R3, ainsi que les commutateurs Comm1, Comm2, Comm3, en respectant les consignes suivantes : Configurez le nom dhte. Dsactivez la recherche DNS. Configurez un mot de passe pour le mode dexcution privilgi. Configurez une bannire de message du jour. Configurez un mot de passe pour les connexions de consoles. Configurez la connexion synchrone. Configurez un mot de passe pour les connexions de terminaux virtuels (vty).

Tche 3 : configuration et activation dadresses srie et Ethernet

tape 1 : configuration des interfaces sur R1, R2 et R3 tape 2 : vrification de ladressage IP et des interfaces tape 3 : configuration de linterface VLAN de gestion sur Comm1, Comm2 et Comm3 tape 4 : configuration des interfaces Ethernet PC1 et PC3 tape 5 : test de la connectivit entre les ordinateurs

Tche 4 : configuration du protocole STP

tape 1 : configuration systmatique de Comm1 en tant que racine tape 2 : vrification de la dfinition de Comm1 en tant que racine

Tche 5 : configuration de VTP

tape 1 : configuration de Comm1 en tant que serveur VTP et cration dun nom de domaine et dun mot de passe tape 2 : configuration de Comm2 et de Comm3 en tant que clients VTP, affects dun nom de domaine et dun mot de passe tape 3 : vrification de la configuration

Tche 6 : configuration des rseaux locaux virtuels

tape 1 : configuration de Comm1 avec les rseaux locaux virtuels tape 2 : vrification que Comm2 et Comm3 ont reu les configurations VLAN de Comm1 tape 3 : attribution de ports aux rseaux locaux virtuels appropris

Copyright sur lintgralit du contenu 1992 2007 Cisco Systems, Inc. Tous droits rservs. Ce document contient des informations publiques Cisco.

Page 3 sur 4

CCNA Exploration Accs au rseau tendu : rvision dExploration 2 et 3

Travaux pratiques 1.4.1 : rvision avance

Tche 7 : configuration du routage RIP

tape 1 : configuration du routage RIP sur R1, R2 et R3 tape 2 : test de la connectivit avec la commande ping tape 3 : vrification de la table de routage

Tche 8 : configuration du routage OSPF

tape 1 : configuration du routage RIP sur R1, R2 et R3 tape 2 : vrification du remplacement des routes RIP par les routes OSPF en raison dune distance administrative infrieure

En quoi l'activation du protocole OSPF affecte-t-elle les dcisions de routage ?

____________________________________________________________________________ ____________________________________________________________________________ ____________________________________________________________________________

tape 3 : vrification de lactivation du protocole RIP

Tche 9 : configuration du routage EIGRP

tape 1 : configuration du routage EIGRP sur R1, R2 et R3 tape 2 : vrification du remplacement des routes OSPF par les routes EIGRP en raison dune distance administrative infrieure tape 3 : vrification de lactivation du protocole OSPF

Tche 10 : documentation des configurations des routeurs Tche 11 : remise en tat

Supprimez les configurations et rechargez les routeurs. Dconnectez le cblage et stockez-le dans un endroit scuris. Reconnectez le cblage souhait et restaurez les paramtres TCP/IP pour les PC htes habituellement connects aux autres rseaux (rseaux locaux de votre site ou Internet).

Copyright sur lintgralit du contenu 1992 2007 Cisco Systems, Inc. Tous droits rservs. Ce document contient des informations publiques Cisco.

Page 4 sur 4

Travaux pratiques 2.5.1 : configuration de base du protocole PPP

Diagramme de topologie

Table dadressage Priphrique

R1

Interface

Fa0/1 S0/0/0 Lo0 S0/0/0 S0/0/1 Fa0/1 S0/0/1 Carte rseau Carte rseau

Adresse IP

192.168.10.1 10.1.1.1 209.165.200.225 10.1.1.2 10.2.2.1 192.168.30.1 10.2.2.2 192.168.10.10 192.168.30.10

Masque de sous-rseau

255.255.255.0 255.255.255.252 255.255.255.224 255.255.255.252 255.255.255.252 255.255.255.0 255.255.255.252 255.255.255.0 255.255.255.0

Passerelle par dfaut

N/D N/D N/D N/D N/D N/D N/D 192.168.10.1 192.168.30.1

R2

R3 PC1 PC3

Copyright sur lintgralit du contenu 1992 2007 Cisco Systems, Inc. Tous droits rservs. Ce document contient des informations publiques Cisco.

Page 1 sur 20

CCNA Exploration Accs au rseau tendu : protocole PPP

Travaux pratiques 2.5.1 : configuration de base du protocole PPP

Objectifs pdagogiques

lissue de ces travaux pratiques, vous serez en mesure deffectuer les tches suivantes : Cbler un rseau conformment au diagramme de topologie Supprimer la configuration de dmarrage et recharger un routeur pour revenir aux paramtres par dfaut Excuter les tches de configuration de base dun routeur Configurer et activer des interfaces Configurer le routage OSPF sur tous les routeurs Configurer lencapsulation PPP sur toutes les interfaces srie Comprendre le fonctionnement des commandes debug ppp negotiation et debug ppp packet Remplacer lencapsulation PPP par lencapsulation HDLC sur les interfaces srie Interrompre volontairement une encapsulation PPP et la restaurer Configurer lauthentification PPP laide des protocoles PAP et CHAP interrompre volontairement lauthentification PPP PAP et CHAP et la restaurer

Scnario

Dans le cadre de ces travaux pratiques, vous apprendrez configurer lencapsulation PPP sur les liaisons srie en utilisant le rseau illustr dans le diagramme de topologie. Vous apprendrez galement restaurer lencapsulation HDLC des liaisons srie. Observez bien le rsultat affich par le routeur lorsque vous interrompez volontairement lencapsulation PPP. Cela vous aidera dans les travaux pratiques de dpannage associs ce chapitre. Enfin, vous apprendrez configurer lauthentification PPP laide des protocoles PAP et CHAP.

Tche 1 : prparation du rseau

tape 1 : cblage dun rseau similaire celui du diagramme de topologie Vous pouvez utiliser nimporte quel routeur disponible durant les travaux pratiques, pourvu quil dispose des interfaces requises, comme illustr sur le diagramme de topologie. Remarque : si vous utilisez les routeurs 1700, 2500 ou 2600, les sorties des routeurs et les descriptions des interfaces saffichent diffremment. tape 2 : suppression des configurations existantes sur les routeurs

Tche 2 : configuration de base dun routeur

Configurez les routeurs R1, R2 et R3 conformment aux instructions suivantes : Configurez le nom dhte du routeur. Dsactivez la recherche DNS. Configurez un mot de passe pour le mode dexcution privilgi. Configurez une bannire de message du jour. Configurez un mot de passe pour les connexions de consoles.

Copyright sur lintgralit du contenu 1992 2007 Cisco Systems, Inc. Tous droits rservs. Ce document contient des informations publiques Cisco.

Page 2 sur 20

CCNA Exploration Accs au rseau tendu : protocole PPP

Travaux pratiques 2.5.1 : configuration de base du protocole PPP

Configurez la connexion synchrone. Configurez un mot de passe pour les connexions de terminaux virtuels (vty).

Tche 3 : configuration et activation dadresses srie et Ethernet

tape 1 : configuration des interfaces sur R1, R2 et R3 Configurez les interfaces des routeurs R1, R2 et R3 avec les adresses IP de la table dadressage figurant au dbut des travaux pratiques. Veillez inclure la frquence dhorloge sur les interfaces srie DCE. tape 2 : vrification de ladressage IP et des interfaces Utilisez la commande show ip interface brief pour vrifier que ladressage IP est correct et que les interfaces sont actives. Lorsque vous aurez termin, veillez enregistrer la configuration actuelle dans la mmoire NVRAM du routeur. tape 3 : configuration des interfaces Ethernet de PC1 et PC3 Configurez les interfaces Ethernet de PC1 et PC3 avec les adresses IP et les passerelles par dfaut provenant de la table dadressage. tape 4 : test de la configuration par lenvoi dune requte ping entre le PC et la passerelle par dfaut

Tche 4 : configuration du protocole OSPF sur les routeurs

Si vous souhaitez revoir les commandes OSPF, consultez la section Exploration 2, module 11. tape 1 : activation du routage OSPF sur R1, R2 et R3 Utilisez la commande router OSPF avec lID de processus 1. Veillez annoncer correctement les rseaux. R1(config)#router ospf 1 R1(config-router)#network 192.168.10.0 0.0.0.255 area 0 R1(config-router)#network 10.1.1.0 0.0.0.3 area 0 *Aug 17 17:49:14.689: %OSPF-5-ADJCHG: Process 1, Nbr 209.165.200.225 on Serial0/0/0 from LOADING to FULL, Loading Done R1(config-router)# R2(config)#router ospf 1 R2(config-router)#network 10.1.1.0 0.0.0.3 area 0 *Aug 17 17:48:40.645: %OSPF-5-ADJCHG: Process 1, Nbr 192.168.10.1 on Serial0/0/0 from LOADING to FULL, Loading Done R2(config-router)#network 10.2.2.0 0.0.0.3 area 0 R2(config-router)#network 209.165.200.224 0.0.0.31 area 0 R2(config-router)# *Aug 17 17:57:44.729: %OSPF-5-ADJCHG: Process 1, Nbr 192.168.30.1 on Serial0/0/1 from LOADING to FULL, Loading Done R2(config-router)# R3(config)#router ospf 1 R3(config-router)#network 10.2.2.0 0.0.0.3 area 0 *Aug 17 17:58:02.017: %OSPF-5-ADJCHG: Process 1, Nbr 209.165.200.225 on

Copyright sur lintgralit du contenu 1992 2007 Cisco Systems, Inc. Tous droits rservs. Ce document contient des informations publiques Cisco.

Page 3 sur 20

CCNA Exploration Accs au rseau tendu : protocole PPP

Travaux pratiques 2.5.1 : configuration de base du protocole PPP

Serial0/0/1 from LOADING to FULL, Loading Done R3(config-router)#network 192.168.30.0 0.0.0.255 area 0 R3(config-router)# tape 2 : vrification de la connectivit sur lensemble du rseau Utilisez les commandes show ip route et ping pour vrifier la connectivit. R1#show ip route <rsultat omis> O C O C O C 192.168.30.0/24 [110/1563] via 10.1.1.2, 00:33:56, Serial0/0/0 192.168.10.0/24 is directly connected, FastEthernet0/1 209.165.200.0/32 is subnetted, 1 subnets 209.165.200.225 [110/782] via 10.1.1.2, 00:33:56, Serial0/0/0 10.0.0.0/8 is variably subnetted, 3 subnets, 2 masks 10.1.1.2/32 is directly connected, Serial0/0/0 10.2.2.0/30 [110/1562] via 10.1.1.2, 00:33:56, Serial0/0/0 10.1.1.0/30 is directly connected, Serial0/0/0

R1#ping 192.168.30.1 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 192.168.30.1, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 32/32/32 ms R1# R2#show ip route <rsultat omis> O O C C C C C 192.168.30.0/24 [110/782] via 10.2.2.2, 00:33:04, Serial0/0/1 192.168.10.0/24 [110/782] via 10.1.1.1, 00:33:04, Serial0/0/0 209.165.200.0/27 is subnetted, 1 subnets 209.165.200.224 is directly connected, Loopback0 10.0.0.0/8 is variably subnetted, 4 subnets, 2 masks 10.2.2.2/32 is directly connected, Serial0/0/1 10.2.2.0/30 is directly connected, Serial0/0/1 10.1.1.0/30 is directly connected, Serial0/0/0 10.1.1.1/32 is directly connected, Serial0/0/0

R2#ping 192.168.30.1 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 192.168.30.1, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 16/16/16 ms R2#ping 192.168.10.1 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 192.168.10.1, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 16/16/16 ms R2#

Copyright sur lintgralit du contenu 1992 2007 Cisco Systems, Inc. Tous droits rservs. Ce document contient des informations publiques Cisco.

Page 4 sur 20

CCNA Exploration Accs au rseau tendu : protocole PPP

Travaux pratiques 2.5.1 : configuration de base du protocole PPP

R3#show ip route <rsultat omis> C O O C O C 192.168.30.0/24 is directly connected, FastEthernet0/1 192.168.10.0/24 [110/1563] via 10.2.2.1, 00:32:01, Serial0/0/1 209.165.200.0/32 is subnetted, 1 subnets 209.165.200.225 [110/782] via 10.2.2.1, 00:32:01, Serial0/0/1 10.0.0.0/8 is variably subnetted, 3 subnets, 2 masks 10.2.2.0/30 is directly connected, Serial0/0/1 10.1.1.0/30 [110/1562] via 10.2.2.1, 00:32:01, Serial0/0/1 10.2.2.1/32 is directly connected, Serial0/0/1

R3#ping 209.165.200.225 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 209.165.200.225, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 16/16/16 ms R3#ping 192.168.10.1 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 192.168.10.1, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 32/32/32 ms R3#

Tche 5 : configuration de lencapsulation PPP sur les interfaces srie

tape 1 : utilisation de la commande show interface pour vrifier que le protocole HDLC est lencapsulation srie par dfaut R1#show interface serial0/0/0 Serial0/0/0 is up, line protocol is up Hardware is GT96K Serial Internet address is 10.1.1.1/30 MTU 1500 bytes, BW 128 Kbit, DLY 20000 usec, reliability 255/255, txload 1/255, rxload 1/255 Encapsulation HDLC, loopback not set <rsultat omis> R2#show interface serial 0/0/0 Serial0/0/0 is up, line protocol is up Hardware is GT96K Serial Internet address is 10.1.1.2/30 MTU 1500 bytes, BW 128 Kbit, DLY 20000 usec, reliability 255/255, txload 1/255, rxload 1/255 Encapsulation HDLC, loopback not set <rsultat omis> R2#show interface serial 0/0/1 Serial0/0/1 is up, line protocol is up Hardware is GT96K Serial

Copyright sur lintgralit du contenu 1992 2007 Cisco Systems, Inc. Tous droits rservs. Ce document contient des informations publiques Cisco.

Page 5 sur 20

CCNA Exploration Accs au rseau tendu : protocole PPP

Travaux pratiques 2.5.1 : configuration de base du protocole PPP

Internet address is 10.2.2.1/30 MTU 1500 bytes, BW 128 Kbit, DLY 20000 usec, reliability 255/255, txload 1/255, rxload 1/255 Encapsulation HDLC, loopback not set <rsultat omis> R3#show interface serial 0/0/1 Serial0/0/1 is up, line protocol is up Hardware is GT96K Serial Internet address is 10.2.2.2/30 MTU 1500 bytes, BW 128 Kbit, DLY 20000 usec, reliability 255/255, txload 1/255, rxload 1/255 Encapsulation HDLC, loopback not set <rsultat omis> tape 2 : utilisation des commandes de dbogage sur R1 et R2 pour constater les effets de la configuration du protocole PPP R1#debug ppp negotiation PPP protocol negotiation debugging is on R1#debug ppp packet PPP packet display debugging is on R1# R2#debug ppp negotiation PPP protocol negotiation debugging is on R2#debug ppp packet PPP packet display debugging is on R2# tape 3 : remplacement de lencapsulation HDCL des interfaces srie par lencapsulation PPP Modifiez le type dencapsulation sur la liaison entre R1 et R2, puis observez les effets. Si vous commencez recevoir trop de donnes de dbogage, utilisez la commande undebug all pour dsactiver les oprations de dbogage. R1(config)#interface serial 0/0/0 R1(config-if)#encapsulation ppp R1(config-if)# *Aug 17 19:02:53.412: %OSPF-5-ADJCHG: Process 1, Nbr 209.165.200.225 on Serial0/0/0 from FULL to DOWN, Neighbor Down: Interface down or detached R1(config-if)# *Aug 17 19:02:53.416: Se0/0/0 PPP: Phase is DOWN, Setup *Aug 17 19:02:53.416: Se0/0/0 PPP: Using default call direction *Aug 17 19:02:53.416: Se0/0/0 PPP: Treating connection as a dedicated line *Aug 17 19:02:53.416: Se0/0/0 PPP: Session handle[E4000001] Session id[0] *Aug 17 19:02:53.416: Se0/0/0 PPP: Phase is ESTABLISHING, Active Open *Aug 17 19:02:53.424: Se0/0/0 LCP: O CONFREQ [Closed] id 1 len 10 *Aug 17 19:02:53.424: Se0/0/0 LCP: MagicNumber 0x63B994DE (0x050663B994DE) R1(config-if)# *Aug 17 19:02:55.412: Se0/0/0 PPP: Outbound cdp packet dropped *Aug 17 19:02:55.432: Se0/0/0 LCP: TIMEout: State REQsent *Aug 17 19:02:55.432: Se0/0/0 LCP: O CONFREQ [REQsent] id 2 len 10 *Aug 17 19:02:55.432: Se0/0/0 LCP: MagicNumber 0x63B994DE (0x050663B994DE) *Aug 17 19:02:56.024: Se0/0/0 PPP: I pkt type 0x008F, datagramsize 24

Copyright sur lintgralit du contenu 1992 2007 Cisco Systems, Inc. Tous droits rservs. Ce document contient des informations publiques Cisco.

Page 6 sur 20

CCNA Exploration Accs au rseau tendu : protocole PPP

Travaux pratiques 2.5.1 : configuration de base du protocole PPP

link[illegal] *Aug 17 19:02:56.024: Se0/0/0 UNKNOWN(0x008F): Non-NCP packet, discarding R1(config-if)# *Aug 17 19:02:57.252: Se0/0/0 PPP: I pkt type 0x000F, datagramsize 84 link[illegal] *Aug 17 19:02:57.252: Se0/0/0 UNKNOWN(0x000F): Non-NCP packet, discarding *Aug 17 19:02:57.448: Se0/0/0 LCP: TIMEout: State REQsent *Aug 17 19:02:57.448: Se0/0/0 LCP: O CONFREQ [REQsent] id 3 len 10 *Aug 17 19:02:57.448: Se0/0/0 LCP: MagicNumber 0x63B994DE (0x050663B994DE) R1(config-if)# *Aug 17 19:02:58.412: %LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0/0, changed state to down R2(config)#interface serial 0/0/0 R2(config-if)#encapsulation ppp R2(config-if)# *Aug 17 19:06:48.848: Se0/0/0 PPP: Phase is DOWN, Setup *Aug 17 19:06:48.848: Se0/0/0 PPP: Using default call direction *Aug 17 19:06:48.848: Se0/0/0 PPP: Treating connection as a dedicated line *Aug 17 19:06:48.848: Se0/0/0 PPP: Session handle[C6000001] Session id[0] *Aug 17 19:06:48.848: Se0/0/0 PPP: Phase is ESTABLISHING, Active Open *Aug 17 19:06:48.856: Se0/0/0 LCP: O CONFREQ [Closed] id 1 len 10 *Aug 17 19:06:48.856: Se0/0/0 LCP: MagicNumber 0x63BD388C (0x050663BD388C) *Aug 17 19:06:48.860: Se0/0/0 PPP: I pkt type 0xC021, datagramsize 14 link[ppp] *Aug 17 19:06:48.860: Se0/0/0 LCP: I CONFACK [REQsent] id 1 len 10 R2(config-if)# *Aug 17 19:06:48.860: Se0/0/0 LCP: MagicNumber 0x63BD388C (0x050663BD388C) R2(config-if)# *Aug 17 19:06:50.864: Se0/0/0 LCP: TIMEout: State ACKrcvd *Aug 17 19:06:50.864: Se0/0/0 LCP: O CONFREQ [ACKrcvd] id 2 len 10 *Aug 17 19:06:50.864: Se0/0/0 LCP: MagicNumber 0x63BD388C (0x050663BD388C) *Aug 17 19:06:50.868: Se0/0/0 PPP: I pkt type 0xC021, datagramsize 14 link[ppp] *Aug 17 19:06:50.868: Se0/0/0 LCP: I CONFREQ [REQsent] id 61 len 10 *Aug 17 19:06:50.868: Se0/0/0 LCP: MagicNumber 0x63BDB9A8 (0x050663BDB9A8) *Aug 17 19:06:50.868: Se0/0/0 LCP: O CONFACK [REQsent] id 61 len 10 *Aug 17 19:06:50.868: Se0/0/0 LCP: MagicNumber 0x63BDB9A8 (0x050663BDB9A8) *Aug 17 19:06:50.868: Se0/0/0 PPP: I pkt type 0xC021, datagramsize 14 link[ppp] *Aug 17 19:06:50.868: Se0/0/0 LCP: I CONFACK [ACKsent] id 2 len 10 *Aug 17 19:06:50.868: Se0/0/0 LCP: MagicNumber 0x63BD388C (0x050663BD388C) *Aug 17 19:06:50.868: Se0/0/0 LCP: State is Open *Aug 17 19:06:50.872: Se0/0/0 PPP: Phase is FORWARDING, Attempting Forward *Aug 17 19:06:50.872: Se0/0/0 PPP: Phase is ESTABLISHING, Finish LCP *Aug 17 19:06:50.872: Se0/0/0 PPP: Phase is UP *Aug 17 19:06:50.872: Se0/0/0 IPCP: O CONFREQ [Closed] id 1 len 10 *Aug 17 19:06:50.872: Se0/0/0 IPCP: Address 10.1.1.2 (0x03060A010102) *Aug 17 19:06:50.872: Se0/0/0 CDPCP: O CONFREQ [Closed] id 1 len 4 *Aug 17 19:06:50.872: Se0/0/0 PPP: Process pending ncp packets *Aug 17 19:06:50.876: Se0/0/0 PPP: I pkt type 0x8021, datagramsize 14 link[ip] *Aug 17 19:06:50.876: Se0/0/0 IPCP: I CONFREQ [REQsent] id 1 len 10 *Aug 17 19:06:50.876: Se0/0/0 IPCP: Address 10.1.1.1 (0x03060A010101) *Aug 17 19:06:50.876: Se0/0/0 PPP: I pkt type 0x8207, datagramsize 8 link[cdp]

Copyright sur lintgralit du contenu 1992 2007 Cisco Systems, Inc. Tous droits rservs. Ce document contient des informations publiques Cisco.

Page 7 sur 20

CCNA Exploration Accs au rseau tendu : protocole PPP

Travaux pratiques 2.5.1 : configuration de base du protocole PPP

*Aug 17 19:06:50.876: Se0/0/0 IPCP: O CONFACK [REQsent] id 1 len 10 *Aug 17 19:06:50.876: Se0/0/0 IPCP: Address 10.1.1.1 (0x03060A010101) *Aug 17 19:06:50.876: Se0/0/0 CDPCP: I CONFREQ [REQsent] id 1 len 4 *Aug 17 19:06:50.876: Se0/0/0 CDPCP: O CONFACK [REQsent] id 1 len 4 *Aug 17 19:06:50.876: Se0/0/0 PPP: I pkt type 0x8021, datagramsize 14 link[ip] *Aug 17 19:06:50.876: Se0/0/0 IPCP: I CONFACK [ACKse R2(config-if)#nt] id 1 len 10 *Aug 17 19:06:50.876: Se0/0/0 IPCP: Address 10.1.1.2 (0x03060A010102) *Aug 17 19:06:50.876: Se0/0/0 IPCP: State is Open *Aug 17 19:06:50.876: Se0/0/0 PPP: I pkt type 0x8207, datagramsize 8 link[cdp] *Aug 17 19:06:50.876: Se0/0/0 IPCP: Install route to 10.1.1.1 *Aug 17 19:06:50.880: Se0/0/0 CDPCP: I CONFACK [ACKsent] id 1 len 4 *Aug 17 19:06:50.880: Se0/0/0 CDPCP: State is Open *Aug 17 19:06:50.880: Se0/0/0 PPP: O pkt type 0x0021, datagramsize 80 *Aug 17 19:06:50.880: Se0/0/0 IPCP: Add link info for cef entry 10.1.1.1 *Aug 17 19:06:50.884: Se0/0/0 PPP: I pkt type 0x0021, datagramsize 80 link[ip] *Aug 17 19:06:51.848: %LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0/0, changed state to up R2(config-if)# *Aug 17 19:06:51.888: Se0/0/0 LCP-FS: I ECHOREQ [Open] id 1 len 12 magic 0x63BDB9A8 *Aug 17 19:06:51.888: Se0/0/0 LCP-FS: O ECHOREP [Open] id 1 len 12 magic 0x63BD388C <rsultat omis> *Aug 17 19:07:00.936: %OSPF-5-ADJCHG: Process 1, Nbr 192.168.10.1 on Serial0/0/0 from LOADING to FULL, Loading Done Que se passe-t-il lorsque lune des extrmits de la liaison srie est encapsule avec le protocole PPP et lautre extrmit avec le protocole HDLC ? _____________________________________________________________________ _____________________________________________________________________ _____________________________________________________________________ Par quelles tapes le protocole PPP passe-t-il si lautre extrmit de la liaison srie sur R2 est configure via lencapsulation PPP ? _____________________________________________________________________ _____________________________________________________________________ _____________________________________________________________________ _____________________________________________________________________

Copyright sur lintgralit du contenu 1992 2007 Cisco Systems, Inc. Tous droits rservs. Ce document contient des informations publiques Cisco.

Page 8 sur 20

CCNA Exploration Accs au rseau tendu : protocole PPP

Travaux pratiques 2.5.1 : configuration de base du protocole PPP

_____________________________________________________________________ _____________________________________________________________________ Que se passe-t-il lorsque lencapsulation PPP est configure sur chaque extrmit de la liaison srie ? _____________________________________________________________________ _____________________________________________________________________

tape 4 : dsactivation de la fonction de dbogage Dsactivez la fonction de dbogage si vous navez pas encore utilis la commande undebug all. R1#undebug all Port Statistics for unclassified packets is not turned on. All possible debugging has been turned off R1# R2#undebug all Port Statistics for unclassified packets is not turned on. All possible debugging has been turned off R2# tape 5 : remplacement de lencapsulation HDLC par lencapsulation PPP aux deux extrmits de la liaison srie entre R2 et R3 R2(config)#interface serial0/0/1 R2(config-if)#encapsulation ppp R2(config-if)# *Aug 17 20:02:08.080: %OSPF-5-ADJCHG: Process 1, Nbr 192.168.30.1 on Serial0/0/1 from FULL to DOWN, Neighbor Down: Interface down or detached R2(config-if)# *Aug 17 20:02:13.080: %LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0/1, changed state to down R2(config-if)# *Aug 17 20:02:58.564: %LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0/1, changed state to up R2(config-if)# *Aug 17 20:03:03.644: %OSPF-5-ADJCHG: Process 1, Nbr 192.168.30.1 on Serial0/0/1 from LOADING to FULL, Loading Done R2(config-if)# *Aug 17 20:03:46.988: %LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0/1, changed state to down R3(config)#interface serial 0/0/1 R3(config-if)#encapsulation ppp R3(config-if)# *Aug 17 20:04:27.152: %LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0/1, changed state to up *Aug 17 20:04:30.952: %OSPF-5-ADJCHG: Process 1, Nbr 209.165.200.225 on Serial0/0/1 from LOADING to FULL, Loading Done

Copyright sur lintgralit du contenu 1992 2007 Cisco Systems, Inc. Tous droits rservs. Ce document contient des informations publiques Cisco.

Page 9 sur 20

CCNA Exploration Accs au rseau tendu : protocole PPP

Travaux pratiques 2.5.1 : configuration de base du protocole PPP

Quand le protocole de ligne sur la liaison srie est-il activ et quand la contigut OSPF est-elle restaure ? _____________________________________________________________________ _____________________________________________________________________ tape 6 : vrification de lactivation de lencapsulation PPP sur les interfaces srie R1#show interface serial0/0/0 Serial0/0/0 is up, line protocol is up Hardware is GT96K Serial Internet address is 10.1.1.1/30 MTU 1500 bytes, BW 128 Kbit, DLY 20000 usec, reliability 255/255, txload 1/255, rxload 1/255 Encapsulation PPP, LCP Open Open: CDPCP, IPCP, loopback not set <rsultat omis> R2#show interface serial 0/0/0 Serial0/0/0 is up, line protocol is up Hardware is GT96K Serial Internet address is 10.1.1.2/30 MTU 1500 bytes, BW 128 Kbit, DLY 20000 usec, reliability 255/255, txload 1/255, rxload 1/255 Encapsulation PPP, LCP Open Open: CDPCP, IPCP, loopback not set <rsultat omis> R2#show interface serial 0/0/1 Serial0/0/1 is up, line protocol is up Hardware is GT96K Serial Internet address is 10.2.2.1/30 MTU 1500 bytes, BW 128 Kbit, DLY 20000 usec, reliability 255/255, txload 1/255, rxload 1/255 Encapsulation PPP, LCP Open Open: CDPCP, IPCP, loopback not set <rsultat omis> R3#show interface serial 0/0/1 Serial0/0/1 is up, line protocol is up Hardware is GT96K Serial Internet address is 10.2.2.2/30 MTU 1500 bytes, BW 128 Kbit, DLY 20000 usec, reliability 255/255, txload 1/255, rxload 1/255 Encapsulation PPP, LCP Open Open: CDPCP, IPCP, loopback not set <rsultat omis>

Copyright sur lintgralit du contenu 1992 2007 Cisco Systems, Inc. Tous droits rservs. Ce document contient des informations publiques Cisco.

Page 10 sur 20

CCNA Exploration Accs au rseau tendu : protocole PPP

Travaux pratiques 2.5.1 : configuration de base du protocole PPP

Tche 7 : interruption et restauration de lencapsulation PPP

En interrompant volontairement lencapsulation PPP, vous en saurez plus sur les messages derreur gnrs. Cela vous aidera ultrieurement dans les travaux pratiques de dpannage. tape 1 : rtablissement de lencapsulation HDLC par dfaut des deux interfaces srie de R2 R2(config)#interface serial 0/0/0 R2(config-if)#encapsulation hdlc R2(config-if)# *Aug 17 20:36:48.432: %OSPF-5-ADJCHG: Process 1, Nbr 192.168.10.1 on Serial0/0/0 from FULL to DOWN, Neighbor Down: Interface down or detached *Aug 17 20:36:49.432: %LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0/0, changed state to down R2(config-if)# *Aug 17 20:36:51.432: %LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0/0, changed state to up R2(config-if)#interface serial 0/0/1 *Aug 17 20:37:14.080: %LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0/0, changed state to down R2(config-if)#encapsulation hdlc R2(config-if)# *Aug 17 20:37:17.368: %OSPF-5-ADJCHG: Process 1, Nbr 192.168.30.1 on Serial0/0/1 from FULL to DOWN, Neighbor Down: Interface down or detached *Aug 17 20:37:18.368: %LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0/1, changed state to down R2(config-if)# *Aug 17 20:37:20.368: %LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0/1, changed state to up R2(config-if)# *Aug 17 20:37:44.080: %LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0/1, changed state to down R2(config-if)# En quoi linterruption dlibre dune configuration est-elle utile ? _____________________________________________________________________ _____________________________________________________________________ _____________________________________________________________________

Pourquoi les deux interfaces srie sont-elles dsactives, actives, puis dsactives de nouveau ? _____________________________________________________________________ _____________________________________________________________________ _____________________________________________________________________

Copyright sur lintgralit du contenu 1992 2007 Cisco Systems, Inc. Tous droits rservs. Ce document contient des informations publiques Cisco.

Page 11 sur 20

CCNA Exploration Accs au rseau tendu : protocole PPP

Travaux pratiques 2.5.1 : configuration de base du protocole PPP

Outre lutilisation de la commande encapsulation hdlc, comment peut-on remplacer lencapsulation PPP dune interface srie par lencapsulation HDLC par dfaut ? (Indice : la rponse cette question est lie la commande no.) _____________________________________________________________________ _____________________________________________________________________ _____________________________________________________________________ _____________________________________________________________________ _____________________________________________________________________ _____________________________________________________________________

tape 2 : rtablissement de lencapsulation PPP des deux interfaces srie de R2 R2(config)#interface s0/0/0 R2(config-if)#encapsulation ppp *Aug 17 20:53:06.612: %LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0/0, changed state to up R2(config-if)#interface s0/0/1 *Aug 17 20:53:10.856: %OSPF-5-ADJCHG: Process 1, Nbr 192.168.10.1 on Serial0/0/0 from LOADING to FULL, Loading Done R2(config-if)#encapsulation ppp *Aug 17 20:53:23.332: %LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0/1, changed state to up R2(config-if)# *Aug 17 20:53:24.916: %OSPF-5-ADJCHG: Process 1, Nbr 192.168.30.1 on Serial0/0/1 from LOADING to FULL, Loading Done R2(config-if)#

Tche 8 : configuration de lauthentification PPP

tape 1 : configuration de lauthentification PPP laide du protocole PAP sur la liaison srie reliant R1 et R2 R1(config)#username R1 password cisco R1(config)#int s0/0/0 R1(config-if)#ppp authentication pap R1(config-if)# *Aug 22 18:58:57.367: %LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0/0, changed state to down R1(config-if)# *Aug 22 18:58:58.423: %OSPF-5-ADJCHG: Process 1, Nbr 209.165.200.225 on Serial0/0/0 from FULL to DOWN, Neighbor Down: Interface down or detached R1(config-if)#ppp pap sent-username R2 password cisco

Copyright sur lintgralit du contenu 1992 2007 Cisco Systems, Inc. Tous droits rservs. Ce document contient des informations publiques Cisco.

Page 12 sur 20

CCNA Exploration Accs au rseau tendu : protocole PPP

Travaux pratiques 2.5.1 : configuration de base du protocole PPP

Que se passe-t-il lorsque lauthentification PPP, via le protocole PAP, est configure sur une seule extrmit de la liaison srie ? _____________________________________________________________________ _____________________________________________________________________ R2(config)#username R2 password cisco R2(config)#interface Serial0/0/0 R2(config-if)#ppp authentication pap R2(config-if)#ppp pap sent-username R1 password cisco R2(config-if)# *Aug 23 16:30:33.771: %LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0/0, changed state to up R2(config-if)# *Aug 23 16:30:40.815: %OSPF-5-ADJCHG: Process 1, Nbr 192.168.10.1 on Serial0/0/0 from LOADING to FULL, Loading Done R2(config-if)# Que se passe-t-il lorsque lauthentification PPP, via le protocole PAP, est configure sur chaque extrmit de la liaison srie ? _____________________________________________________________________ _____________________________________________________________________ tape 2 : configuration de lauthentification PPP, via le protocole CHAP, sur la liaison srie reliant R2 et R3 Dans le cas dune authentification PAP, le mot de passe nest pas chiffr. Mme sil vaut mieux utiliser ce type dauthentification plutt que de nen utiliser aucune, il est prfrable de chiffrer le mot de passe transmis sur la liaison. Le protocole CHAP chiffre le mot de passe. R2(config)#username R3 password cisco R2(config)#int s0/0/1 R2(config-if)#ppp authentication chap R2(config-if)# *Aug 23 18:06:00.935: %LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0/1, changed state to down R2(config-if)# *Aug 23 18:06:01.947: %OSPF-5-ADJCHG: Process 1, Nbr 192.168.30.1 on Serial0/0/1 from FULL to DOWN, Neighbor Down: Interface down or detached R2(config-if)# R3(config)#username R2 password cisco *Aug 23 18:07:13.074: %LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0/1, changed state to up R3(config)#int s0/0/1 R3(config-if)# *Aug 23 18:07:22.174: %OSPF-5-ADJCHG: Process 1, Nbr 209.165.200.225 on Serial0/0/1 from LOADING to FULL, Loading Done R3(config-if)#ppp authentication chap R3(config-if)#

Copyright sur lintgralit du contenu 1992 2007 Cisco Systems, Inc. Tous droits rservs. Ce document contient des informations publiques Cisco.

Page 13 sur 20

CCNA Exploration Accs au rseau tendu : protocole PPP

Travaux pratiques 2.5.1 : configuration de base du protocole PPP

Vous pouvez constater que ltat du protocole de ligne de linterface srie 0/0/1 passe UP (activ) avant mme que linterface ne soit configure pour lauthentification CHAP. Pouvezvous en dterminer la raison ? _____________________________________________________________________ _____________________________________________________________________ _____________________________________________________________________ tape 3 : examen du rsultat du dbogage Pour mieux comprendre le processus CHAP, consultez le rsultat de la commande debug ppp authentication sur R2 et R3. Arrtez ensuite linterface Serial 0/0/1 sur R2, puis excutez la commande no shutdown sur linterface Serial 0/0/1 sur R2. R2#debug ppp authentication PPP authentication debugging is on R2#conf t Enter configuration commands, one per line. End with CNTL/Z. R2(config)#int s0/0/1 R2(config-if)#shutdown R2(config-if)# *Aug 23 18:19:21.059: %OSPF-5-ADJCHG: Process 1, Nbr 192.168.30.1 on Serial0/0/1 from FULL to DOWN, Neighbor Down: Interface down or detached R2(config-if)# *Aug 23 18:19:23.059: %LINK-5-CHANGED: Interface Serial0/0/1, changed state to administratively down *Aug 23 18:19:24.059: %LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0/1, changed state to down R2(config-if)#no shutdown *Aug *Aug *Aug *Aug *Aug up *Aug *Aug *Aug *Aug *Aug *Aug *Aug *Aug *Aug *Aug *Aug *Aug *Aug *Aug *Aug *Aug *Aug *Aug 23 23 23 23 23 23 23 23 23 23 23 23 23 23 23 23 23 23 23 23 23 23 23 18:19:55.059: 18:19:55.059: 18:19:55.059: 18:19:55.059: 18:19:55.063: 18:19:55.063: 18:19:55.067: 18:19:55.067: 18:19:55.067: 18:19:55.067: 18:19:55.071: 18:19:55.071: 18:19:55.071: 18:19:55.071: 18:19:55.075: 18:19:55.075: 18:19:55.075: 18:19:55.075: 18:19:55.075: 18:19:55.075: 18:19:55.075: 18:19:55.079: 18:19:56.075: Se0/0/1 PPP: Using default call direction Se0/0/1 PPP: Treating connection as a dedicated line Se0/0/1 PPP: Session handle[5B000005] Session id[49] Se0/0/1 PPP: Authorization required %LINK-3-UPDOWN: Interface Serial0/0/1, changed state to Se0/0/1 CHAP: O CHALLENGE id 48 len 23 from "R2" Se0/0/1 CHAP: I CHALLENGE id 2 len 23 from "R3" Se0/0/1 CHAP: Using hostname from unknown source Se0/0/1 CHAP: Using password from AAA Se0/0/1 CHAP: O RESPONSE id 2 len 23 from "R2" Se0/0/1 CHAP: I RESPONSE id 48 len 23 from "R3" Se0/0/1 PPP: Sent CHAP LOGIN Request Se0/0/1 PPP: Received LOGIN Response PASS Se0/0/1 PPP: Sent LCP AUTHOR Request Se0/0/1 PPP: Sent IPCP AUTHOR Request Se0/0/1 LCP: Received AAA AUTHOR Response PASS Se0/0/1 IPCP: Received AAA AUTHOR Response PASS Se0/0/1 CHAP: O SUCCESS id 48 len 4 Se0/0/1 CHAP: I SUCCESS id 2 len 4 Se0/0/1 PPP: Sent CDPCP AUTHOR Request Se0/0/1 CDPCP: Received AAA AUTHOR Response PASS Se0/0/1 PPP: Sent IPCP AUTHOR Request %LINEPROTO-5-UPDOWN: Line protocol on Interface

Copyright sur lintgralit du contenu 1992 2007 Cisco Systems, Inc. Tous droits rservs. Ce document contient des informations publiques Cisco.

Page 14 sur 20

CCNA Exploration Accs au rseau tendu : protocole PPP

Travaux pratiques 2.5.1 : configuration de base du protocole PPP

Serial0/0/1, changed state to up R2(config-if)# *Aug 23 18:20:05.135: %OSPF-5-ADJCHG: Process 1, Nbr 192.168.30.1 on Serial0/0/1 from LOADING to FULL, Loading Done R3#debug ppp authentication PPP authentication debugging is on R3# *Aug 23 18:19:04.494: %LINK-3-UPDOWN: Interface Serial0/0/1, changed state to down R3# *Aug 23 18:19:04.494: %OSPF-5-ADJCHG: Process 1, Nbr 209.165.200.225 on Serial0/0/1 from FULL to DOWN, Neighbor Down: Interface down or detached *Aug 23 18:19:05.494: %LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0/1, changed state to down R3# *Aug 23 18:19:36.494: %LINK-3-UPDOWN: Interface Serial0/0/1, changed state to up *Aug 23 18:19:36.494: Se0/0/1 PPP: Using default call direction *Aug 23 18:19:36.494: Se0/0/1 PPP: Treating connection as a dedicated line *Aug 23 18:19:36.494: Se0/0/1 PPP: Session handle[3C000034] Session id[52] *Aug 23 18:19:36.494: Se0/0/1 PPP: Authorization required *Aug 23 18:19:36.498: Se0/0/1 CHAP: O CHALLENGE id 2 len 23 from "R3" *Aug 23 18:19:36.502: Se0/0/1 CHAP: I CHALLENGE id 48 len 23 from "R2" *Aug 23 18:19:36.502: Se0/0/1 CHAP: Using hostname from unknown source *Aug 23 18:19:36.506: Se0/0/1 CHAP: Using password from AAA *Aug 23 18:19:36.506: Se0/0/1 CHAP: O RESPONSE id 48 len 23 from "R3" *Aug 23 18:19:36.506: Se0/0/1 CHAP: I RESPONSE id 2 len 23 from "R2" R3# *Aug 23 18:19:36.506: Se0/0/1 PPP: Sent CHAP LOGIN Request *Aug 23 18:19:36.506: Se0/0/1 PPP: Received LOGIN Response PASS *Aug 23 18:19:36.510: Se0/0/1 PPP: Sent LCP AUTHOR Request *Aug 23 18:19:36.510: Se0/0/1 PPP: Sent IPCP AUTHOR Request *Aug 23 18:19:36.510: Se0/0/1 LCP: Received AAA AUTHOR Response PASS *Aug 23 18:19:36.510: Se0/0/1 IPCP: Received AAA AUTHOR Response PASS *Aug 23 18:19:36.510: Se0/0/1 CHAP: O SUCCESS id 2 len 4 *Aug 23 18:19:36.510: Se0/0/1 CHAP: I SUCCESS id 48 len 4 *Aug 23 18:19:36.514: Se0/0/1 PPP: Sent CDPCP AUTHOR Request *Aug 23 18:19:36.514: Se0/0/1 PPP: Sent IPCP AUTHOR Request *Aug 23 18:19:36.514: Se0/0/1 CDPCP: Received AAA AUTHOR Response PASS R3# *Aug 23 18:19:37.510: %LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0/1, changed state to up R3# *Aug 23 18:19:46.570: %OSPF-5-ADJCHG: Process 1, Nbr 209.165.200.225 on Serial0/0/1 from LOADING to FULL, Loading Done R3#

Copyright sur lintgralit du contenu 1992 2007 Cisco Systems, Inc. Tous droits rservs. Ce document contient des informations publiques Cisco.

Page 15 sur 20

CCNA Exploration Accs au rseau tendu : protocole PPP

Travaux pratiques 2.5.1 : configuration de base du protocole PPP

Tche 9 : interruption dlibre et restauration de lauthentification PPP via le protocole CHAP

tape 1 : interruption de lauthentification PPP laide du protocole CHAP Sur la liaison srie reliant R2 et R3, activez le protocole dauthentification PAP pour linterface srie 0/0/1. R2#conf t Enter configuration commands, one per line. End with CNTL/Z. R2(config)#int s0/0/1 R2(config-if)#ppp authentication pap R2(config-if)#^Z R2# *Aug 24 15:45:47.039: %SYS-5-CONFIG_I: Configured from console by console R2#copy run start Destination filename [startup-config]? Building configuration... [OK] R2#reload Lactivation du protocole dauthentification PAP sur linterface srie 0/0/1 provoque-t-elle une interruption de lauthentification entre R2 et R3 ? _____________________________________________________________________ _____________________________________________________________________ _____________________________________________________________________ tape 2 : restauration de lauthentification PPP avec le protocole CHAP sur la liaison srie Notez quil nest pas ncessaire de recharger le routeur pour que ces modifications soient prises en compte. R2#conf t Enter configuration commands, one per line. End with CNTL/Z. R2(config)#int s0/0/1 R2(config-if)#ppp authentication chap R2(config-if)# *Aug 24 15:50:00.419: %LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0/1, changed state to up R2(config-if)# *Aug 24 15:50:07.467: %OSPF-5-ADJCHG: Process 1, Nbr 192.168.30.1 on Serial0/0/1 from LOADING to FULL, Loading Done R2(config-if)# tape 3 : interruption volontaire de lauthentification PPP avec le protocole CHAP par le changement du mot de passe de R3 R3#conf t Enter configuration commands, one per line. End with CNTL/Z. R3(config)#username R2 password cisco R3(config)#^Z R3# *Aug 24 15:54:17.215: %SYS-5-CONFIG_I: Configured from console by console

Copyright sur lintgralit du contenu 1992 2007 Cisco Systems, Inc. Tous droits rservs. Ce document contient des informations publiques Cisco.

Page 16 sur 20

CCNA Exploration Accs au rseau tendu : protocole PPP

Travaux pratiques 2.5.1 : configuration de base du protocole PPP

R3#copy run start Destination filename [startup-config]? Building configuration... [OK] R3#reload

Une fois le rechargement termin, quel est ltat du protocole de ligne sur linterface srie 0/0/1 ? _____________________________________________________________________ _____________________________________________________________________ tape 4 : restauration de lauthentification PPP avec le protocole CHAP par le changement du mot de passe de R3 R3#conf t Enter configuration commands, one per line. End with CNTL/Z. R3(config)#username R2 password cisco R3(config)# *Aug 24 16:11:10.679: %LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0/1, changed state to up R3(config)# *Aug 24 16:11:19.739: %OSPF-5-ADJCHG: Process 1, Nbr 209.165.200.225 on Serial0/0/1 from LOADING to FULL, Loading Done R3(config)#

Tche 10 : documentation des configurations des routeurs

Excutez la commande show run sur chaque routeur et capturez les configurations. R1#show run !<rsultat omis> ! hostname R1 ! ! enable secret class ! ! ! no ip domain lookup ! username R1 password 0 cisco ! ! ! interface FastEthernet0/1 ip address 192.168.10.1 255.255.255.0 no shutdown ! ! interface Serial0/0/0 ip address 10.1.1.1 255.255.255.252 encapsulation ppp clockrate 64000

Copyright sur lintgralit du contenu 1992 2007 Cisco Systems, Inc. Tous droits rservs. Ce document contient des informations publiques Cisco.

Page 17 sur 20

CCNA Exploration Accs au rseau tendu : protocole PPP

Travaux pratiques 2.5.1 : configuration de base du protocole PPP

ppp authentication pap ppp pap sent-username R2 password 0 cisco no shutdown ! ! ! router ospf 1 network 10.1.1.0 0.0.0.3 area 0 network 192.168.10.0 0.0.0.255 area 0 ! ! banner motd ^CCUnauthorized access strictly prohibited and prosecuted to the full extent of the law^C ! line con 0 exec-timeout 0 0 password cisco logging synchronous login line aux 0 line vty 0 4 password cisco login ! end R2#show run !<rsultat omis> ! hostname R2 ! ! enable secret class ! ! no ip domain lookup ! username R3 password 0 cisco username R2 password 0 cisco ! ! ! interface Loopback0 ip address 209.165.200.225 255.255.255.224 ! ! ! interface Serial0/0/0 ip address 10.1.1.2 255.255.255.252 encapsulation ppp ppp authentication pap ppp pap sent-username R1 password 0 cisco no shutdown !

Copyright sur lintgralit du contenu 1992 2007 Cisco Systems, Inc. Tous droits rservs. Ce document contient des informations publiques Cisco.

Page 18 sur 20

CCNA Exploration Accs au rseau tendu : protocole PPP

Travaux pratiques 2.5.1 : configuration de base du protocole PPP

interface Serial0/0/1 ip address 10.2.2.1 255.255.255.252 encapsulation ppp clockrate 64000 ppp authentication chap no shutdown ! ! router ospf 1 network 10.1.1.0 0.0.0.3 area 0 network 10.2.2.0 0.0.0.3 area 0 network 209.165.200.224 0.0.0.31 area 0 ! ! banner motd ^CUnauthorized access strictly prohibited and prosecuted to the full extent of the law^C ! line con 0 exec-timeout 0 0 password cisco logging synchronous login line aux 0 line vty 0 4 password cisco login ! end R3#show run !<rsultat omis> ! hostname R3 ! ! enable secret class ! ! ! no ip domain lookup ! username R2 password 0 cisco ! ! ! interface FastEthernet0/1 ip address 192.168.30.1 255.255.255.0 no shutdown ! ! interface Serial0/0/1 ip address 10.2.2.2 255.255.255.252 encapsulation ppp ppp authentication chap no shutdown

Copyright sur lintgralit du contenu 1992 2007 Cisco Systems, Inc. Tous droits rservs. Ce document contient des informations publiques Cisco.

Page 19 sur 20

CCNA Exploration Accs au rseau tendu : protocole PPP

Travaux pratiques 2.5.1 : configuration de base du protocole PPP

! router ospf 1 network 10.2.2.0 0.0.0.3 area 0 network 192.168.30.0 0.0.0.255 area 0 ! ! banner motd ^CUnauthorized access strictly prohibited and prosecuted to the full extent of the law^C ! line con 0 exec-timeout 0 0 password cisco logging synchronous login line aux 0 line vty 0 4 password cisco login ! end

Tche 11 : remise en tat

Supprimez les configurations et rechargez les routeurs. Dconnectez le cblage et stockez-le dans un endroit scuris. Reconnectez le cblage souhait et restaurez les paramtres TCP/IP pour les htes PC connects habituellement aux autres rseaux (rseau local de votre site ou Internet).

Copyright sur lintgralit du contenu 1992 2007 Cisco Systems, Inc. Tous droits rservs. Ce document contient des informations publiques Cisco.

Page 20 sur 20

Travaux pratiques 2.5.2 : configuration avance du protocole PPP

Diagramme de topologie

Table dadressage Priphrique

R1

Interface

Fa0/1 S0/0/0 S0/0/1 Lo0

Adresse IP

10.0.0.1 172.16.0.1 172.16.0.9 209.165.200.161 172.16.0.2 172.16.0.5

Masque de sous-rseau

255.255.255.128 255.255.255.252 255.255.255.252 255.255.255.224 255.255.255.252 255.255.255.252

Passerelle par dfaut

N/D N/D N/D N/D N/D N/D

R2

S0/0/0 S0/0/1

Copyright sur lintgralit du contenu 1992 2007 Cisco Systems, Inc. Tous droits rservs. Ce document contient des informations publiques Cisco.

Page 1 sur 4

CCNA Exploration Accs au rseau tendu : protocole PPP

Travaux pratiques 2.5.2 : configuration avance du protocole PPP

Fa0/1 R3 S0/0/0 S0/0/1 PC1 PC3 Carte rseau Carte rseau

10.0.0.129 172.16.0.10 172.16.0.6 10.0.0.10 10.0.0.139

255.255.255.128 255.255.255.252 255.255.255.252 255.255.255.128 255.255.255.128

N/D N/D N/D 10.0.0.1 10.0.0.129

Objectifs pdagogiques

lissue de ces travaux pratiques, vous serez en mesure deffectuer les tches suivantes : Cbler un rseau conformment au diagramme de topologie Supprimer la configuration de dmarrage et recharger un routeur pour revenir aux paramtres par dfaut Excuter les tches de configuration de base dun routeur Configurer et activer des interfaces Configurer le routage OSPF sur tous les routeurs Configurer lencapsulation PPP sur toutes les interfaces srie Faire passer lencapsulation des interfaces srie de PPP HDLC Interrompre volontairement une encapsulation PPP et la restaurer Configurer lauthentification PPP laide du protocole CHAP Interrompre volontairement et restaurer lauthentification PPP via le protocole CHAP.

Scnario

Dans le cadre de ces travaux pratiques, vous apprendrez configurer lencapsulation PPP sur les liaisons srie en utilisant le rseau illustr dans le diagramme de topologie. Vous configurerez galement lauthentification PPP CHAP. Si vous rencontrez des difficults, reportez-vous aux travaux pratiques Configuration PPP de base. Essayez cependant de travailler de faon autonome, sans y avoir recours.

Tche 1 : prparation du rseau

tape 1 : cblage dun rseau similaire celui du diagramme de topologie tape 2 : suppression des configurations existantes sur les routeurs

Tche 2 : configuration de base dun routeur

Configurez les routeurs R1, R2 et R3 conformment aux instructions suivantes : Configurez le nom dhte du routeur. Dsactivez la recherche DNS. Configurez un mot de passe pour le mode dexcution privilgi. Configurez une bannire de message du jour. Configurez un mot de passe pour les connexions de consoles. Configurez la connexion synchrone. Configurez un mot de passe pour les connexions de terminaux virtuels (vty).

Copyright sur lintgralit du contenu 1992 2007 Cisco Systems, Inc. Tous droits rservs. Ce document contient des informations publiques Cisco.

Page 2 sur 4

CCNA Exploration Accs au rseau tendu : protocole PPP

Travaux pratiques 2.5.2 : configuration avance du protocole PPP

Tche 3 : configuration et activation dadresses srie et Ethernet

tape 1 : configuration des interfaces sur R1, R2 et R3 tape 2 : vrification de ladressage IP et des interfaces tape 3 : configuration des interfaces Ethernet de PC1 et PC3 tape 4 : test de la connectivit entre les ordinateurs

Tche 4 : configuration du protocole OSPF sur les routeurs

tape 1 : activation du routage OSPF sur les routeurs tape 2 : vrification de la connectivit sur lensemble du rseau

Tche 5 : configuration de lencapsulation PPP sur les interfaces srie

tape 1 : configuration du protocole PPP sur les interfaces srie des trois routeurs tape 2 : vrification que toutes les interfaces srie utilisent lencapsulation PPP

Tche 6 : interruption et restauration volontaire de lencapsulation PPP

tape 1 : choix dune mthode dinterruption de lencapsulation PPP sur le rseau tape 2 : restauration dune connectivit complte sur le rseau tape 3 : vrification de la connectivit complte sur le rseau

Tche 7 : configuration de lauthentification PPP via le processus CHAP

tape 1 : configuration de lauthentification PPP, via le processus CHAP, sur toutes les liaisons srie tape 2 : vrification de lauthentification PPP, via le protocole CHAP, sur toutes les liaisons srie

Tche 8 : interruption dlibre et restauration de lauthentification PPP via le protocole CHAP

tape 1 : choix dune mthode dinterruption de lauthentification PPP, via le protocole CHAP, sur une ou plusieurs liaisons srie tape 2 : vrification de la rupture de lauthentification PPP avec le protocole CHAP tape 3 : restauration de lauthentification PPP, via le protocole CHAP, sur toutes les liaisons srie tape 4 : vrification de lauthentification PPP, via le protocole CHAP, sur toutes les liaisons srie

Copyright sur lintgralit du contenu 1992 2007 Cisco Systems, Inc. Tous droits rservs. Ce document contient des informations publiques Cisco.

Page 3 sur 4

CCNA Exploration Accs au rseau tendu : protocole PPP

Travaux pratiques 2.5.2 : configuration avance du protocole PPP

Tche 9 : documentation des configurations des routeurs Tche 10 : remise en tat

Supprimez les configurations et rechargez les routeurs. Dconnectez le cblage et stockez-le dans un endroit scuris. Reconnectez le cblage souhait et restaurez les paramtres TCP/IP pour les htes PC connects habituellement aux autres rseaux (rseau local de votre site ou Internet).

Copyright sur lintgralit du contenu 1992 2007 Cisco Systems, Inc. Tous droits rservs. Ce document contient des informations publiques Cisco.

Page 4 sur 4

Travaux pratiques 2.5.3 : dpannage de la configuration PPP

Diagramme de topologie

Table dadressage Priphrique Interface

Fa0/1 R1 S0/0/0 S0/0/1 Lo0 R2 S0/0/0 S0/0/1

Adresse IP

10.0.0.1 172.16.0.1 172.16.0.9 209.165.200.161 172.16.0.2 172.16.0.5

Masque de sous-rseau

255.255.255.128 255.255.255.252 255.255.255.252 255.255.255.224 255.255.255.252 255.255.255.252

Passerelle par dfaut

N/D N/D N/D N/D N/D N/D

Copyright sur lintgralit du contenu 1992 2007 Cisco Systems, Inc. Tous droits rservs. Ce document contient des informations publiques Cisco.

Page 1 sur 6

CCNA Exploration Accs au rseau tendu : protocole PPP

Travaux pratiques 2.5.3 : dpannage de la configuration de PPP

Fa0/1 R3 S0/0/0 S0/0/1 PC1 PC3 Carte rseau Carte rseau

10.0.0.129 172.16.0.10 172.16.0.6 10.0.0.10 10.0.0.139

255.255.255.128 255.255.255.252 255.255.255.252 255.255.255.128 255.255.255.128

N/D N/D N/D 10.0.0.1 10.0.0.129

Objectifs pdagogiques

lissue de ces travaux pratiques, vous serez en mesure deffectuer les tches suivantes : Cbler un rseau conformment au diagramme de topologie Supprimer la configuration de dmarrage et recharger un routeur pour revenir aux paramtres par dfaut Charger les routeurs avec les scripts fournis Dtecter et corriger des erreurs rseau Documenter le rseau corrig

Scnario

Les routeurs de votre socit ont t configurs par un ingnieur rseau peu expriment. La prsence de plusieurs erreurs dans la configuration a provoqu des problmes de connectivit. Votre responsable vous demande de dtecter les erreurs de configuration et de les corriger, puis de dcrire le travail ralis. En utilisant vos connaissances en matire de protocole PPP, ainsi que des mthodes de vrification standard, dtectez les erreurs et corrigez-les. Veillez ce que toutes les liaisons srie utilisent lauthentification PPP CHAP et vrifiez que tous les rseaux sont accessibles.

Tche 1 : chargement des routeurs avec les scripts fournis

R1 enable configure terminal ! hostname R1 ! ! enable secret class ! ! ! no ip domain lookup ! username R2 password 0 cisco ! ! ! interface FastEthernet0/0 ip address 10.0.0.1 255.255.255.128 shutdown

Copyright sur lintgralit du contenu 1992 2007 Cisco Systems, Inc. Tous droits rservs. Ce document contient des informations publiques Cisco.

Page 2 sur 6

CCNA Exploration Accs au rseau tendu : protocole PPP

Travaux pratiques 2.5.3 : dpannage de la configuration de PPP

duplex auto speed auto ! interface FastEthernet0/1 duplex auto speed auto ! interface Serial0/0/0 ip address 172.16.0.1 255.255.255.248 no fair-queue clockrate 64000 ! interface Serial0/0/1 ip address 172.16.0.2 255.255.255.252 encapsulation ppp ppp authentication pap ! router ospf 1 log-adjacency-changes network 10.0.0.0 0.0.0.127 area 0 network 172.16.0.8 0.0.0.3 area 0 ! ip classless ! ip http server ! ! control-plane ! banner motd ^CUnauthorized access strictly prohibited and prosecuted to the full extent of the law^C ! line con 0 exec-timeout 0 0 password cisco logging synchronous login line aux 0 line vty 0 4 password cisco login ! end R2 enable configure terminal ! hostname R2 ! ! enable secret class ! ! no ip domain lookup

Copyright sur lintgralit du contenu 1992 2007 Cisco Systems, Inc. Tous droits rservs. Ce document contient des informations publiques Cisco.

Page 3 sur 6

CCNA Exploration Accs au rseau tendu : protocole PPP

Travaux pratiques 2.5.3 : dpannage de la configuration de PPP

! username R1 password 0 cisco username R3 password 0 class ! ! ! interface Loopback0 ! interface FastEthernet0/0 no ip address shutdown duplex auto speed auto ! interface FastEthernet0/1 ip address 209.165.200.161 255.255.255.224 shutdown duplex auto speed auto ! interface Serial0/0/0 ip address 172.16.0.2 255.255.255.252 encapsulation ppp no fair-queue ppp authentication chap ! interface Serial0/0/1 ip address 172.16.0.2 255.255.255.252 ! router ospf 1 log-adjacency-changes network 172.16.0.0 0.0.0.3 area 0 network 172.16.0.4 0.0.0.3 area 0 network 209.165.200.128 0.0.0.31 area 0 ! ip classless ! ip http server ! ! control-plane ! banner motd ^CUnauthorized access strictly prohibited and prosecuted to the full extent of the law^C ! line con 0 exec-timeout 0 0 password cisco logging synchronous login line aux 0 line vty 0 4 password cisco login ! end

Copyright sur lintgralit du contenu 1992 2007 Cisco Systems, Inc. Tous droits rservs. Ce document contient des informations publiques Cisco.

Page 4 sur 6

CCNA Exploration Accs au rseau tendu : protocole PPP

Travaux pratiques 2.5.3 : dpannage de la configuration de PPP

R3 enable configure terminal ! hostname R3 ! ! enable secret class ! ! no ip domain lookup ! username R1 password 0 cisco username R3 password 0 cisco ! ! interface FastEthernet0/0 no ip address shutdown duplex auto speed auto ! interface FastEthernet0/1 ip address 10.0.0.129 255.255.255.0 duplex auto speed auto ! interface Serial0/0/0 ip address 172.16.0.10 255.255.255.252 no fair-queue clockrate 64000 ! interface Serial0/0/1 encapsulation ppp ppp authentication pap ! router ospf 1 log-adjacency-changes network 10.0.0.128 0.0.0.127 area 0 network 192.16.0.4 0.0.0.3 area 0 network 192.16.0.8 0.0.0.3 area 0 ! ip classless ! ip http server ! ! control-plane ! banner motd ^CUnauthorized access strictly prohibited and prosecuted to the full extent of the law^C ! line con 0 exec-timeout 0 0

Copyright sur lintgralit du contenu 1992 2007 Cisco Systems, Inc. Tous droits rservs. Ce document contient des informations publiques Cisco.

Page 5 sur 6

CCNA Exploration Accs au rseau tendu : protocole PPP

Travaux pratiques 2.5.3 : dpannage de la configuration de PPP

password cisco logging synchronous login line aux 0 line vty 0 4 password cisco login ! end

Tche 2 : recherche et correction des erreurs sur le rseau Tche 3 : documentation du rseau corrig

Une fois que vous avez corrig toutes les erreurs et test la connectivit du rseau, documentez la configuration finale de chaque priphrique.

Tche 4 : remise en tat

Supprimez les configurations et rechargez les routeurs. Dconnectez le cblage et stockez-le dans un endroit scuris. Reconnectez le cblage souhait et restaurez les paramtres TCP/IP pour les htes PC connects habituellement aux autres rseaux (rseau local de votre site ou Internet).

Copyright sur lintgralit du contenu 1992 2007 Cisco Systems, Inc. Tous droits rservs. Ce document contient des informations publiques Cisco.

Page 6 sur 6

Travaux pratiques 3.5.1 : Frame Relay de base

Diagramme de topologie

Table dadressage Priphrique

R1

Interface

Fa0/0 S0/0/1 S0/0/1 Lo 0 VLAN1 Carte rseau

Adresse IP

192.168.10.1 10.1.1.1 10.1.1.2 209.165.200.225 192.168.10.2 192.168.10.10

Masque de sous-rseau

255.255.255.0 255.255.255.252 255.255.255.252 255.255.255.224 255.255.255.0 255.255.255.0

Passerelle par dfaut

N/D N/D N/D N/D 192.168.10.1 192.168.10.1

R2 Comm1 PC1

Copyright sur lintgralit du contenu 1992 2007 Cisco Systems, Inc. Tous droits rservs. Ce document contient des informations publiques Cisco.

Page 1 sur 23

Exploration 4 Accs au rseau tendu : Frame Relay

Travaux pratiques 3.5.1 : protocole Frame Relay de base

Objectifs pdagogiques

lissue de ces travaux pratiques, vous serez en mesure deffectuer les tches suivantes : Cbler un rseau conformment au diagramme de topologie Supprimer la configuration de dmarrage et recharger un routeur pour revenir aux paramtres par dfaut Excuter les tches de configuration de base dun routeur Configurer et activer des interfaces Configurer le routage EIGRP sur tous les routeurs Configurer lencapsulation Frame Relay sur toutes les interfaces srie Configurer un routeur en tant que commutateur Frame Relay Comprendre le rsultat des commandes show frame-relay Connatre les effets de la commande debug frame-relay lmi Interrompre volontairement une liaison Frame Relay et la restaurer Remplacer lencapsulation Frame Relay par dfaut Cisco par une encapsulation de type IETF Remplacer linterface de supervision locale (LMI) Frame Relay Cisco par une interface ANSI Configurer une sous-interface Frame Relay

Scnario

Dans le cadre de ces travaux pratiques, vous apprendrez configurer lencapsulation Frame Relay sur les liaisons srie en utilisant le rseau illustr dans le diagramme de topologie. Vous apprendrez galement configurer un routeur en tant que commutateur Frame Relay. Des normes Cisco et des normes ouvertes sappliquent Frame Relay. Nous allons passer en revue ces deux types de norme. Portez une attention particulire la section des travaux pratiques dans laquelle vous interrompez volontairement les configurations du protocole Frame Relay. Cela vous aidera dans les travaux pratiques de dpannage associs ce chapitre.

Tche 1 : prparation du rseau

tape 1 : cblage dun rseau similaire celui du diagramme de topologie Vous pouvez utiliser nimporte quel routeur durant les travaux pratiques, condition qu'il soit quip des interfaces indiques dans la topologie. Les travaux pratiques relatifs au protocole Frame Relay comportent deux liens DCE sur le mme routeur, la diffrence des autres travaux pratiques dExploration 4. Assurez-vous que votre cblage soit conforme au diagramme de topologie. Remarque : si vous utilisez les routeurs 1700, 2500 ou 2600, les sorties des routeurs et les descriptions des interfaces saffichent diffremment. tape 2 : suppression des configurations existantes sur les routeurs

Tche 2 : configuration de base dun routeur

Configurez les routeurs R1 et R2, ainsi que le commutateur Comm1, conformment aux instructions suivantes : Configurez le nom dhte du routeur. Dsactivez la recherche DNS. Configurez un mot de passe pour le mode dexcution privilgi. Configurez une bannire de message du jour.

Copyright sur lintgralit du contenu 1992 2007 Cisco Systems, Inc. Tous droits rservs. Ce document contient des informations publiques Cisco.

Page 2 sur 23

Exploration 4 Accs au rseau tendu : Frame Relay

Travaux pratiques 3.5.1 : protocole Frame Relay de base

Configurez un mot de passe pour les connexions de consoles. Configurez un mot de passe pour les connexions de terminaux virtuels (vty). Configurez des adresses IP sur les routeurs R1 et R2. Important : laissez les interfaces sries dsactives. Activez le systme autonome (AS) 1 du protocole EIGRP sur les routeurs R1 et R2 pour tous les rseaux.

enable configure terminal no ip domain-lookup enable secret class banner motd ^CUnauthorized access strictly prohibited, violators will be prosecuted to the full extent of the law^C ! ! ! line console 0 logging synchronous password cisco login ! line vty 0 4 password cisco login end copy running-config startup-config

!R1 interface serial 0/0/1 ip address 10.1.1.1 255.255.255.252 shutdown !Les interfaces sries doivent rester dsactives jusqu ce que le !commutateur Frame Relay soit configur. interface fastethernet 0/0 ip address 192.168.10.1 255.255.255.0 no shutdown router eigrp 1 no auto-summary network 10.0.0.0 network 192.168.10.0 !

!R2 interface serial 0/0/1 ip address 10.1.1.2 255.255.255.252 shutdown !Les interfaces sries doivent rester dsactives jusqu ce que le !commutateur Frame Relay soit configur.

Copyright sur lintgralit du contenu 1992 2007 Cisco Systems, Inc. Tous droits rservs. Ce document contient des informations publiques Cisco.

Page 3 sur 23

Exploration 4 Accs au rseau tendu : Frame Relay

Travaux pratiques 3.5.1 : protocole Frame Relay de base

interface loopback 0 ip address 209.165.200.225 255.255.255.224 router eigrp 1 no auto-summary network 10.0.0.0 network 209.165.200.0 !

Tche 3 : configuration du protocole Frame Relay

Vous allez prsent configurer une liaison de base Frame Relay point point entre les routeurs 1 et 2. Vous devez tout dabord configurer le commutateur FR en tant que commutateur Frame Relay, puis crer des identificateurs de connexion de liaisons de donnes (DLCI). Que signifie DLCI ? _________________________________________________________________________ Quelle est la fonction dun DLCI ? _____________________________________________________________________________ _____________________________________________________________________________ Quest-ce quun PVC et comment est-il utilis ? _____________________________________________________________________________ _____________________________________________________________________________ _____________________________________________________________________________ tape 1 : configuration dun commutateur FR en tant que commutateur Frame Relay et cration dun PVC entre les routeurs R1 et R2 Cette commande permet dactiver globalement la commutation Frame Relay sur le routeur, lui permettant de transfrer des trames sur la base du DLCI entrant plutt que sur une adresse IP : Commutateur-FR(config)#frame-relay switching Remplacez le type dencapsulation de linterface par le type Frame Relay. Tout comme HDLC ou PPP, le protocole Frame Relay est un protocole de couche liaison de donnes qui dfinit le tramage du trafic de la couche 2. Commutateur-FR(config)#interface serial 0/0/0 Commutateur-FR(config)#clock rate 64000 Commutateur-FR(config-if)#encapsulation frame-relay La modification du type dinterface en DCE indique au routeur denvoyer des messages de veille linterface de supervision locale et permet Frame Relay dacheminer des instructions appliquer. Il nest pas possible de configurer des PVC entre deux interfaces DTE Frame Relay laide de la commande frame-relay route. Commutateur-FR(config-if)#frame-relay intf-type dce

Copyright sur lintgralit du contenu 1992 2007 Cisco Systems, Inc. Tous droits rservs. Ce document contient des informations publiques Cisco.

Page 4 sur 23

Exploration 4 Accs au rseau tendu : Frame Relay

Travaux pratiques 3.5.1 : protocole Frame Relay de base

Remarque : les types dinterface Frame Relay ne doivent pas forcment correspondre au type de linterface physique sous-jacente. Une interface srie ETTD physique peut faire office dinterface DCE Frame Relay et une interface DCE physique peut faire office dinterface ETTD Frame Relay. Configurez le routeur pour quil transfre le trafic entrant sur linterface srie 0/0/0 avec DLCI 102 vers linterface srie 0/0/1 avec un DLCI de sortie dfini sur 201. Commutateur-FR(config-if)#frame-relay route 102 interface serial 0/0/1 201 Commutateur-FR(config-if)#no shutdown La configuration suivante permet la cration de deux PVC : la premire, entre le routeur R1 et le routeur R2 (DLCI 102) et la seconde, entre le routeur R2 et le routeur R1 (DLCI 201). Vous pouvez vrifier la configuration laide de la commande show frame-relay pvc. Commutateur-FR(config-if)#interface serial 0/0/1 Commutateur-FR(config)#clock rate 64000 Commutateur-FR(config-if)#encapsulation frame-relay Commutateur-FR(config-if)#frame-relay intf-type dce Commutateur-FR(config-if)#frame-relay route 201 interface serial 0/0/0 102 Commutateur-FR(config-if)#no shutdown Commutateur-FR#show frame-relay pvc PVC Statistics for interface Serial0/0/0 (Frame Relay DCE) Local Switched Unused Active 0 0 0 Inactive 0 1 0 Deleted 0 0 0 Static 0 0 0

DLCI = 102, DLCI USAGE = SWITCHED, PVC STATUS = INACTIVE, INTERFACE = Serial0/0/0 input pkts 0 output pkts 0 in bytes 0 out bytes 0 dropped pkts 0 in pkts dropped 0 out pkts dropped 0 out bytes dropped 0 in FECN pkts 0 in BECN pkts 0 out FECN pkts 0 out BECN pkts 0 in DE pkts 0 out DE pkts 0 out bcast pkts 0 out bcast bytes 0 30 second input rate 0 bits/sec, 0 packets/sec 30 second output rate 0 bits/sec, 0 packets/sec switched pkts 0 Detailed packet drop counters: no out intf 0 out intf down 0 no out PVC 0 in PVC down 0 out PVC down 0 pkt too big 0 shaping Q full 0 pkt above DE 0 policing drop 0 pvc create time 00:03:33, last time pvc status changed 00:00:19 PVC Statistics for interface Serial0/0/1 (Frame Relay DCE) Local Switched Unused Active 0 0 0 Inactive 0 1 0 Deleted 0 0 0 Static 0 0 0

DLCI = 201, DLCI USAGE = SWITCHED, PVC STATUS = INACTIVE, INTERFACE = Serial0/0/1

Copyright sur lintgralit du contenu 1992 2007 Cisco Systems, Inc. Tous droits rservs. Ce document contient des informations publiques Cisco.

Page 5 sur 23

Exploration 4 Accs au rseau tendu : Frame Relay

Travaux pratiques 3.5.1 : protocole Frame Relay de base

input pkts 0 output pkts 0 in bytes 0 out bytes 0 dropped pkts 0 in pkts dropped 0 out pkts dropped 0 out bytes dropped 0 in FECN pkts 0 in BECN pkts 0 out FECN pkts 0 out BECN pkts 0 in DE pkts 0 out DE pkts 0 out bcast pkts 0 out bcast bytes 0 30 second input rate 0 bits/sec, 0 packets/sec 30 second output rate 0 bits/sec, 0 packets/sec switched pkts 0 Detailed packet drop counters: no out intf 0 out intf down 0 no out PVC 0 in PVC down 0 out PVC down 0 pkt too big 0 shaping Q full 0 pkt above DE 0 policing drop 0 pvc create time 00:02:02, last time pvc status changed 00:00:18 Remarquez le 1 dans la colonne Inactive. Aucun point dextrmit na t configur pour le PVC cr. Le commutateur Frame Relay le dtecte et marque alors le PVC comme tant inactif. Excutez la commande show frame-relay route. Elle vous indique toutes les routes Frame Relay existantes, leurs interfaces, leurs DLCI et leurs tats. Il sagit de la route de couche 2, quemprunte le trafic du protocole Frame Relay via le rseau. Ne le confondez pas avec le routage IP de la couche 3. Commutateur-FR#show frame-relay route Input Intf Serial0/0/0 Serial0/0/1 Input Dlci 102 201 Output Intf Serial0/0/1 Serial0/0/0 Output Dlci 201 102 Status inactive inactive

tape 2 : configuration du routeur R1 pour Frame Relay Le protocole de rsolution dadresse inverse (ARP inverse) permet aux extrmits distantes dune liaison Frame Relay de se dcouvrir de manire dynamique et offre une mthode dynamique de mappage dadresses IP avec des DLCI. Malgr lutilit du protocole ARP inverse, il n'est pas toujours fiable. La meilleure pratique consiste mapper les adresses IP avec les DLCI, de manire statique, puis de dsactiver lARP inverse. R1(config)#interface serial 0/0/1 R1(config-if)#encapsulation frame-relay R1(config-if)#no frame-relay inverse-arp quoi sert de mapper une adresse IP avec un DCLI ? _____________________________________________________________________________ _____________________________________________________________________________ _____________________________________________________________________________ _____________________________________________________________________________ La commande frame-relay map mappe de manire statique une adresse IP vers un DLCI. Outre le mappage de ladresse IP vers un DLCI, le logiciel Cisco IOS permet le mappage de plusieurs adresses de protocole de couche 3. Le mot cl broadcast de la commande ci-aprs envoie le trafic multidiffusion ou de diffusion destin cette liaison sur le DLCI. La plupart des protocoles de routage ncessitent le mot cl broadcast pour fonctionner correctement sur Frame Relay. Vous pouvez utiliser le mot cl broadcast pour plusieurs DLCI sur la mme interface. Le trafic est alors rpliqu sur lensemble des PVC.

Copyright sur lintgralit du contenu 1992 2007 Cisco Systems, Inc. Tous droits rservs. Ce document contient des informations publiques Cisco.

Page 6 sur 23

Exploration 4 Accs au rseau tendu : Frame Relay

Travaux pratiques 3.5.1 : protocole Frame Relay de base

R1(config-if)#frame-relay map ip 10.1.1.2 102 broadcast Le DLCI est-il mapp avec ladresse IP locale ou avec celle de lautre extrmit du PVC ? _____________________________________________________________________________

R1(config-if)#no shutdown Pourquoi la commande no shutdown doit-elle tre utilise aprs la commande no frame-relay inverse-arp ? _________________________________________________________________________ _________________________________________________________________________ _________________________________________________________________________ _________________________________________________________________________

tape 3 : configuration du routeur R2 pour Frame Relay R2(config)#interface serial 0/0/1 R2(config-if)#encapsulation frame-relay R2(config-if)#no frame-relay inverse-arp R2(config-if)#frame-relay map ip 10.1.1.1 201 broadcast R2(config-if)#no shutdown ce stade, vous recevez des messages indiquant lactivation des interfaces et ltablissement de la contigut du voisinage du protocole EIGRP. R1#*Sep 9 17:05:08.771: %DUAL-5-NBRCHANGE: IP-EIGRP(0) 1: Neighbor 10.1.1.2 (Serial0/0/1) is up: new adjacency R2#*Sep 9 17:05:47.691: %DUAL-5-NBRCHANGE: IP-EIGRP(0) 1: Neighbor 10.1.1.1 (Serial0/0/1) is up: new adjacency La commande show ip route affiche des tables de routage compltes. R1 : R1#show ip route Codes: C - connected, S - static, R - RIP, M - mobile, B - BGP D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2 E1 - OSPF external type 1, E2 - OSPF external type 2 i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2 ia - IS-IS inter area, * - candidate default, U - per-user static route o - ODR, P - periodic downloaded static route Gateway of last resort is not set

Copyright sur lintgralit du contenu 1992 2007 Cisco Systems, Inc. Tous droits rservs. Ce document contient des informations publiques Cisco.

Page 7 sur 23

Exploration 4 Accs au rseau tendu : Frame Relay

Travaux pratiques 3.5.1 : protocole Frame Relay de base

C D C

192.168.10.0/24 is directly connected, FastEthernet0/0 209.165.200.0/24 [90/20640000] via 10.1.1.2, 00:00:07, Serial0/0/1 10.0.0.0/30 is subnetted, 1 subnets 10.1.1.0 is directly connected, Serial0/0/1

R2 : R2#show ip route

Codes: C - connected, S - static, R - RIP, M - mobile, B - BGP D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2 E1 - OSPF external type 1, E2 - OSPF external type 2 i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2 ia - IS-IS inter area, * - candidate default, U - per-user static route o - ODR, P - periodic downloaded static route

Gateway of last resort is not set

D C C

192.168.10.0/24 [90/20514560] via 10.1.1.1, 00:26:03, Serial0/0/1 209.165.200.0/27 is subnetted, 1 subnets 209.165.200.224 is directly connected, Loopback0 10.0.0.0/30 is subnetted, 1 subnets 10.1.1.0 is directly connected, Serial0/0/1

Tche 4 : vrification de la configuration

prsent, vous devez tre en mesure denvoyer une requte ping de R1 vers R2 Il est possible que les PVC ne soient activs que quelques secondes aprs le dmarrage des interfaces. Vous pouvez galement voir les routages EIGRP de chaque routeur. tape 1 : transmission dune requte ping R1 et R2 Vrifiez que vous pouvez envoyer une requte ping R2, partir de R1. R1#ping 10.1.1.2 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 10.1.1.2, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 28/29/32 ms R2#ping 10.1.1.1 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 10.1.1.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 28/29/32 ms tape 2 : accs aux informations relatives aux PVC La commande show frame-relay pvc affiche les informations relatives lensemble des PVC configurs sur le routeur. Les rsultats incluent galement le DLCI associ.

Copyright sur lintgralit du contenu 1992 2007 Cisco Systems, Inc. Tous droits rservs. Ce document contient des informations publiques Cisco.

Page 8 sur 23

Exploration 4 Accs au rseau tendu : Frame Relay

Travaux pratiques 3.5.1 : protocole Frame Relay de base

R1 : R1#show frame-relay pvc PVC Statistics for interface Serial0/0/1 (Frame Relay DTE) Local Switched Unused Active 1 0 0 Inactive 0 0 0 Deleted 0 0 0 Static 0 0 0

DLCI = 102, DLCI USAGE = LOCAL, PVC STATUS = ACTIVE, INTERFACE = Serial0/0/1 input pkts 5 output pkts 5 in bytes 520 out bytes 520 dropped pkts 0 in pkts dropped 0 out pkts dropped 0 out bytes dropped 0 in FECN pkts 0 in BECN pkts 0 out FECN pkts 0 out BECN pkts 0 in DE pkts 0 out DE pkts 0 out bcast pkts 0 out bcast bytes 0 5 minute input rate 0 bits/sec, 0 packets/sec 5 minute output rate 0 bits/sec, 0 packets/sec pvc create time 10:26:41, last time pvc status changed 00:01:04 R2 : R2#show frame-relay pvc PVC Statistics for interface Serial0/0/1 (Frame Relay DTE) Local Switched Unused Active 1 0 0 Inactive 0 0 0 Deleted 0 0 0 Static 0 0 0