Académique Documents

Professionnel Documents

Culture Documents

ATELIER 4 J4 AlainRivet SMSI PDF

Transféré par

Oussama AyachiamorTitre original

Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

ATELIER 4 J4 AlainRivet SMSI PDF

Transféré par

Oussama AyachiamorDroits d'auteur :

Formats disponibles

Sécurité de l’information

Atelier

9/09/2010 – Alain RiIVET– Atelier QuaRES 1

Les différentes étapes de mise en place du SMSI

9/09/2010 – Alain RiIVET– Atelier QuaRES 2

Risque en sécurité de l’information

Risque :

Actif

Possibilité qu'une menace puisse exploiter une

Cible

vulnérabilité d'un actif et causer ainsi un Possède

préjudice à l'organisation

Exploite

Menace

Vulnérabilité

Mesuré par combinaison de :

Provoque

Permet la réalisation

• Probabilité d'occurrence ou potentialité de

l'évènement

• Impact, conséquence ou préjudice Impact

► Impact : plutôt "Sécurité de l'information"

Cause

► Conséquence : plutôt processus métier,

organisme

Conséquence

ou Préjudice

9/09/2010 – Alain RiIVET– Atelier QuaRES 3

(4.2.1)

Phase PLAN du modèle PDCA

Périmètre du SMSI

Politique du SMSI

Plan de gestion des risques

• Méthodologie d'appréciation des risques

• Identification et évaluation des risques

• Traitement des risques

Objectifs de sécurité et mesures de sécurité

Déclaration d'applicabilité : DdA

9/09/2010 – Alain RiIVET– Atelier QuaRES 4

Définir l'approche d'appréciation du risque (4.2.1 c)

• Définir une méthodologie d’appréciation du risque (Mehari,Ebios,

ISO 27005)

• Décrire les critères d’acceptation des risques

• Identifier les niveaux de risque acceptables

Démarche d'identification des risques (4.2.1 d)

• Identifier les actifs ou biens dans le cadre du SMSI

• Identifier leur propriétaire

• Identifier les menaces sur ces actifs

• Identifier les vulnérabilités qui pourraient être exploitées par une menac

• Identifier les impacts d’une perte de Confidentialité, Intégrité et

Disponibilité

9/09/2010 – Alain RiIVET– Atelier QuaRES 5

Démarche d'analyse et d'évaluation des risques (4.2.1.e)

• Évaluer l'impact sur l'organisation et son métier des pertes sur les actifs

• Évaluer la probabilité d’occurrence des défaillances de sécurité

• Estimer les niveaux de risque

• Décider si le risque est acceptable

• Identifier le traitement du risque possible

Traitement du risque (4.2.1 f)

• Appliquer les mesures de sécurité appropriées

• Accepter le risque (prendre le risque)

• en toute connaissance de cause

• de façon objective

• Éviter ou refuser le risque

• Transférer le risque (Assureurs, Fournisseurs)

9/09/2010 – Alain RiIVET– Atelier QuaRES 6

Sélectionner les objectifs de sécurité et les mesures de

sécurité (4.2.1 g)

• En fonction des résultats de l’appréciation des risques

• Utiliser l’Annexe A de l’ISO 27001 et l’ISO 27002

• Aucune des ces mesures n’est obligatoire

• Même si certaines sont, de fait, incontournables

• En puisant dans cette liste, sûr de ne rien oublier d’important

• Possible de choisir d’autres mesures de sécurité, si elles sont

absentes de l’annexe A

9/09/2010 – Alain RiIVET– Atelier QuaRES 7

Préparer la Déclaration d’Applicabilité (4.2.1 j) (DdA)

qui contient :

• Objectifs de sécurité sélectionnés

• Mesures de sécurité retenues

• Raison de leur sélection

• Mesures de sécurité effectivement mises en place

• Mesures de sécurité non retenues

• Raison de leur mise à l’écart

DdA permet de vérifier que l’on n’a rien oublié (4.2.1.j NOTE)

9/09/2010 – Alain RiIVET– Atelier QuaRES 8

Appréciation des risques sur un cas d’école :

Utilisation d’un portable par un chercheur

Projet de travail de groupe :

• Identifier les risques

• Effectuer une appréciation des risques

• Mettre en place un traitement du risque

9/09/2010 – Alain RiIVET– Atelier QuaRES 9

Étude de cas :

Utilisation du portable par un chercheur lors de ses déplacements :

• Le disque dur contient des résultats de recherche et des informations

stratégiques (courriels échangés avec des partenaires industriels, rapport

de recherche, projet de brevet)

• Ce chercheur se déplace régulièrement à l’étranger et utilise son

ordinateur dans des endroits publics exposés : aéroports, gares, hôtels...

• La seule protection utilisée est un simple couple identifiant / mot de

passe à l'allumage de l'ordinateur

10

9/09/2010 – Alain RiIVET– Atelier QuaRES 10

Définition des critères

Echelle de valorisation des actifs

0 (valeur négligeable) : les effets ne sont pas décelables

1 (valeur faible) : affecte essentiellement des éléments de confort

2 (valeur significative) : affaiblit la performance de l’unité

3 (valeur élevée) : affecte l’organisme

4 (valeur critique) : mets en danger les missions essentielles de l’organisme

9/09/2010 – Alain RiIVET– Atelier QuaRES 11

Critères d'évaluation des risques

Probabilité d’occurrence Basse Moyenne Haute

Facilité d’exploitation Difficile Moyenne Facile Difficile Moyenne Facile Difficile Moyenne Facile

0 0 1 2 1 2 3 2 3 4

l’actif/niveau de

1 1 2 3 2 3 4 3 4 5

Valeur de

l’impact

2 2 4 4 3 4 5 4 5 6

3 3 4 5 4 5 6 5 6 7

4 4 5 6 5 6 7 6

7

8

Cinq niveaux dans les critères d’évaluation

du risque :

1.Risques nuls (vert : 0)

2.Risques négligeables (Jaune : 1-2)

3.Risques significatifs (Rose : 3-4)

4.Risques graves (Rouge : 5-6)

5.Risques vitaux (Bordeaux : 7-8)

9/09/2010 – Alain RiIVET– Atelier QuaRES 12

Identification des risques

A partir d’exemples de scénario/conséquence

Scénario d'incident Impact/Conséquence

Au cours du passage à la douane le disque dur, qui

La perte de l’article et des résultats de recherche

comportait un article en cours de rédaction, est

empêche sa publication.

recopié.

Un brevet en voie de dépôt, des courriels échangés Un industriel concurrent dépose un brevet de barrage.

au sein de la collaboration de recherche et des Perte d’image du laboratoire

négociations entre des partenaires industriels ont Perte de confiance des partenaires industriels

été espionnés. Difficulté au sein de la collaboration de recherche

9/09/2010 – Alain RiIVET– Atelier QuaRES 13

Identification des risques

Exemples de vulnérabilités liées aux actifs

Actifs Menaces Vulnérabilités

Pertes d’efficacité/ Faible sensibilisation des chercheurs : le processus de

pertes de contrats publication est un actif dont la perte affecte la performance

(les résultats de recherche sont donc un actif critique)

Actifs primordiaux

Informations stockées Possibilité de transfert Stockage en clair des données du laboratoire

sur l’ordinateur portable des informations (informations stratégiques) et de données à caractère

sensibles à des privé et des

organismes hostiles

Vol de l’ordinateur

Actifs de soutien

portable Caractère mobile de l'ordinateur portable

Ordinateur portable

14

9/09/2010 – Alain RiIVET– Atelier QuaRES 14

Appréciation du risque (et traitements)

Niveau de risque

d’exploitation

d’occurrence

Actif

Probabilité

Facilité

Traitement du risque

Valorisati

Nom

on

Objectif: Maintenir l’intégrité et la disponibilité des informations et des moyens

de traitement de l’information.

A.10.5.1 - Sauvegarde des informations

Mesure : Des copies de sauvegarde des informations et logiciels doivent être

Moyenne

réalisées et soumises régulièrement à essai conformément à la

Haute

politique de sauvegarde convenue.

Données utilisateur 3 6

Objectif: Protéger la confidentialité, l’authenticité ou l’intégrité de l’information

par des moyens cryptographiques

A.12.3.1 - Politique d’utilisation des mesures cryptographiques

Mesure : Une politique d’utilisation des mesures cryptographiques en vue de

protéger l’information doit être élaborée et mise en oeuvre.

Objectif: Empêcher l’accès d’utilisateurs non habilités et la compromission ou

le vol d’informations et de moyens de traitement de l’information

A.11.3.2 - Matériel utilisateur laissé sans surveillance

Mesure : Les utilisateurs doivent s’assurer que tout matériel laissé sans

surveillance est doté d’une protection appropriée.

Moyenne

Moyenne

Ordinateur portable 2 4 Objectif: Garantir la sécurité de l’information lors de l’utilisation d’appareils

informatiques mobiles et d’équipements

de télétravail.

A 11.7.1 - Informatique mobile et télécommunications

Mesure : Une procédure formelle et des mesures de sécurité appropriées

doivent être mises en place pour assurer une protection contre le risque lié à

l’utilisation d’appareils informatiques et de communication mobiles.

15

9/09/2010 – Alain RiIVET– Atelier QuaRES 15

Mesures de sécurité (annexes ISO 27001)

9/09/2010 – Alain RiIVET– Atelier QuaRES 16

Déclaration d’applicabilité (DdA)

9/09/2010 – Alain RiIVET– Atelier QuaRES 17

Conclusion sur la sécurité de l’information

• Exigences de sécurité

• Objectifs de sécurité

• Mesures de sécurité

• ISO 27001 est un guide pour la mise en place d’un SMSI

• ISO 27002 est la description détaillée des mesures de sécurité de

l’annexe A de l’ISO 27001

• ISO 27005 : Guide de mise en œuvre de la partie appréciation des

risques de la sécurité de l'information de l'ISO 27001

9/09/2010 – Alain RiIVET– Atelier QuaRES 18

Vous aimerez peut-être aussi

- Cours Structure Machine N° 4Document15 pagesCours Structure Machine N° 4Oussama AyachiamorPas encore d'évaluation

- Comparatif FSDocument17 pagesComparatif FSOussama AyachiamorPas encore d'évaluation

- Révision 1 PDFDocument2 pagesRévision 1 PDFOussama AyachiamorPas encore d'évaluation

- 07 - Méthode de Tri D'un TabeauDocument14 pages07 - Méthode de Tri D'un TabeauOussama AyachiamorPas encore d'évaluation

- Comparatif FSDocument17 pagesComparatif FSOussama AyachiamorPas encore d'évaluation

- 07 - Méthode de Tri D'un TabeauDocument14 pages07 - Méthode de Tri D'un TabeauOussama AyachiamorPas encore d'évaluation

- 07 - Méthode de Tri D'un TabeauDocument14 pages07 - Méthode de Tri D'un TabeauOussama AyachiamorPas encore d'évaluation

- CBD 2Document6 pagesCBD 2Oussama AyachiamorPas encore d'évaluation

- CBD 3Document5 pagesCBD 3Oussama AyachiamorPas encore d'évaluation

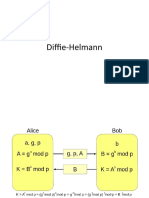

- Diffie HelmannDocument4 pagesDiffie HelmannOussama AyachiamorPas encore d'évaluation

- CBD 1Document6 pagesCBD 1Oussama AyachiamorPas encore d'évaluation

- CasPratiqueMehari SenilomDocument72 pagesCasPratiqueMehari SenilomHaga Tiana Randrianarijaona100% (1)

- MEHARI Anarisk 2017Document28 pagesMEHARI Anarisk 2017johan100% (1)

- CBD 8Document5 pagesCBD 8Oussama AyachiamorPas encore d'évaluation

- TD N°1 Diagramme de Classes UMLDocument2 pagesTD N°1 Diagramme de Classes UMLOussama AyachiamorPas encore d'évaluation

- ATELIER 4 J4 AlainRivet SMSI PDFDocument18 pagesATELIER 4 J4 AlainRivet SMSI PDFOussama AyachiamorPas encore d'évaluation

- TD N°2 Diagramme de Classes UML El Modèle Relationnel: Exercice 1Document2 pagesTD N°2 Diagramme de Classes UML El Modèle Relationnel: Exercice 1Oussama AyachiamorPas encore d'évaluation

- TD ClasseDocument2 pagesTD ClasseOussama AyachiamorPas encore d'évaluation

- Les VPN PDFDocument24 pagesLes VPN PDFOussama AyachiamorPas encore d'évaluation

- Radical Par David Platt Occasion 9781601422217 World of BooksDocument1 pageRadical Par David Platt Occasion 9781601422217 World of BooksSaira NuñezPas encore d'évaluation

- Mieux Vivre Votre Argent - D Cembre 2023Document108 pagesMieux Vivre Votre Argent - D Cembre 2023alonzeauPas encore d'évaluation

- CV - 2023 02 20 082433Document1 pageCV - 2023 02 20 082433Arthur MbembePas encore d'évaluation

- Catalogue ServicesDocument12 pagesCatalogue ServicesHaitam BahoumPas encore d'évaluation

- L'emploi Des Jeunes en Afrique Subsaharienne: Forum Pour Le Développement de L'AfriqueDocument317 pagesL'emploi Des Jeunes en Afrique Subsaharienne: Forum Pour Le Développement de L'AfriqueJames ZangaPas encore d'évaluation

- Fusion SDocument33 pagesFusion SYassineYouhabPas encore d'évaluation

- Corrigee Des Examens Compta S2Document16 pagesCorrigee Des Examens Compta S2Kawtar Fadouach100% (1)

- Qu'est-Ce Qu'un Bien Public ?Document52 pagesQu'est-Ce Qu'un Bien Public ?Paulo AlvesPas encore d'évaluation

- Conditions D'Utilisation Du Service Paypal: À Propos de Votre CompteDocument67 pagesConditions D'Utilisation Du Service Paypal: À Propos de Votre CompteYakouba AfriPas encore d'évaluation

- Fiche de Candidature Arbo 2020 2021Document2 pagesFiche de Candidature Arbo 2020 2021nico.benoit.nbPas encore d'évaluation

- PFE Dimensionemnt Complet Du Poste 60kv 10kvDocument135 pagesPFE Dimensionemnt Complet Du Poste 60kv 10kvSoufian Jaafar100% (5)

- Fiche D Agrément V1Document13 pagesFiche D Agrément V1Delphine CoustonPas encore d'évaluation

- Technologie Et Mutation Des Servuctions - Impacts Et IntérêtsDocument16 pagesTechnologie Et Mutation Des Servuctions - Impacts Et Intérêtschaimaa agazzoumPas encore d'évaluation

- Bourse de CasablancaDocument30 pagesBourse de Casablancakawtar zbirPas encore d'évaluation

- Lettre de MotivationDocument1 pageLettre de MotivationhaniPas encore d'évaluation

- M1 SC40 TD Revue de DirectionDocument66 pagesM1 SC40 TD Revue de DirectionSami FourtiPas encore d'évaluation

- CV Réda JaouadDocument1 pageCV Réda JaouadR JPas encore d'évaluation

- Monthly Market Insights 2023 12 FRDocument18 pagesMonthly Market Insights 2023 12 FRcryptonikmouk75Pas encore d'évaluation

- Fiche Produit Sage 100 Gestion Commerciale I7Document7 pagesFiche Produit Sage 100 Gestion Commerciale I7jeddouu jeddouuPas encore d'évaluation

- MEC6618 H2017 Directives ProjetsDocument2 pagesMEC6618 H2017 Directives ProjetsZineddine AlichePas encore d'évaluation

- SpotifyDocument1 pageSpotifyAbdellah MarzougPas encore d'évaluation

- Fascicule 71: Cahier Des Clauses Techniques Générales Applicables Aux Marchés Publics de Travaux de Génie CivilDocument247 pagesFascicule 71: Cahier Des Clauses Techniques Générales Applicables Aux Marchés Publics de Travaux de Génie Civilmouhssin el jadidPas encore d'évaluation

- La Nature Du Probleme Economique: 1) Les Besoins Et Leur ÉvolutionDocument10 pagesLa Nature Du Probleme Economique: 1) Les Besoins Et Leur Évolutionfou adPas encore d'évaluation

- Doing Business in GDIZ BeninDocument255 pagesDoing Business in GDIZ BeninCitizen KoumPas encore d'évaluation

- La Production Bananière Au BéninDocument33 pagesLa Production Bananière Au BéninAlchristel75% (8)

- FR-VELOMANIA+ Conditions Générales CH-FRDocument5 pagesFR-VELOMANIA+ Conditions Générales CH-FRtotPas encore d'évaluation

- Demande D'emploi BayDocument1 pageDemande D'emploi BayFallou SENEPas encore d'évaluation

- GESE4Document26 pagesGESE4Amine RajawiPas encore d'évaluation

- HELB - UE 3.3 - Examen Blanc - 2023-2024Document6 pagesHELB - UE 3.3 - Examen Blanc - 2023-2024Alain MichelPas encore d'évaluation

- 1ère Série EXERCICESDocument11 pages1ère Série EXERCICESNabila TouisiPas encore d'évaluation

- Technologie automobile: Les Grands Articles d'UniversalisD'EverandTechnologie automobile: Les Grands Articles d'UniversalisPas encore d'évaluation

- Le guide du hacker : le guide simplifié du débutant pour apprendre les bases du hacking avec Kali LinuxD'EverandLe guide du hacker : le guide simplifié du débutant pour apprendre les bases du hacking avec Kali LinuxÉvaluation : 5 sur 5 étoiles5/5 (2)

- Wireshark pour les débutants : Le guide ultime du débutant pour apprendre les bases de l’analyse réseau avec Wireshark.D'EverandWireshark pour les débutants : Le guide ultime du débutant pour apprendre les bases de l’analyse réseau avec Wireshark.Pas encore d'évaluation

- La vie des abeilles: Prix Nobel de littératureD'EverandLa vie des abeilles: Prix Nobel de littératureÉvaluation : 4 sur 5 étoiles4/5 (41)

- Python | Programmer pas à pas: Le guide du débutant pour une initiation simple & rapide à la programmationD'EverandPython | Programmer pas à pas: Le guide du débutant pour une initiation simple & rapide à la programmationPas encore d'évaluation

- Dark Python : Apprenez à créer vos outils de hacking.D'EverandDark Python : Apprenez à créer vos outils de hacking.Évaluation : 3 sur 5 étoiles3/5 (1)

- Apprendre Python rapidement: Le guide du débutant pour apprendre tout ce que vous devez savoir sur Python, même si vous êtes nouveau dans la programmationD'EverandApprendre Python rapidement: Le guide du débutant pour apprendre tout ce que vous devez savoir sur Python, même si vous êtes nouveau dans la programmationPas encore d'évaluation

- Secrets du Marketing des Médias Sociaux 2021: Conseils et Stratégies Extrêmement Efficaces votre Facebook (Stimulez votre Engagement et Gagnez des Clients Fidèles)D'EverandSecrets du Marketing des Médias Sociaux 2021: Conseils et Stratégies Extrêmement Efficaces votre Facebook (Stimulez votre Engagement et Gagnez des Clients Fidèles)Évaluation : 4 sur 5 étoiles4/5 (2)

- L'Art de la guerre: Traité de stratégie en 13 chapitres (texte intégral)D'EverandL'Art de la guerre: Traité de stratégie en 13 chapitres (texte intégral)Évaluation : 4 sur 5 étoiles4/5 (3032)

- L'analyse technique facile à apprendre: Comment construire et interpréter des graphiques d'analyse technique pour améliorer votre activité de trading en ligne.D'EverandL'analyse technique facile à apprendre: Comment construire et interpréter des graphiques d'analyse technique pour améliorer votre activité de trading en ligne.Évaluation : 3.5 sur 5 étoiles3.5/5 (6)

- Wi-Fi Hacking avec kali linux Guide étape par étape : apprenez à pénétrer les réseaux Wifi et les meilleures stratégies pour les sécuriserD'EverandWi-Fi Hacking avec kali linux Guide étape par étape : apprenez à pénétrer les réseaux Wifi et les meilleures stratégies pour les sécuriserPas encore d'évaluation

- Guide Pour Les Débutants En Matière De Piratage Informatique: Comment Pirater Un Réseau Sans Fil, Sécurité De Base Et Test De Pénétration, Kali LinuxD'EverandGuide Pour Les Débutants En Matière De Piratage Informatique: Comment Pirater Un Réseau Sans Fil, Sécurité De Base Et Test De Pénétration, Kali LinuxÉvaluation : 1 sur 5 étoiles1/5 (1)

- L'analyse fondamentale facile à apprendre: Le guide d'introduction aux techniques et stratégies d'analyse fondamentale pour anticiper les événements qui font bouger les marchésD'EverandL'analyse fondamentale facile à apprendre: Le guide d'introduction aux techniques et stratégies d'analyse fondamentale pour anticiper les événements qui font bouger les marchésÉvaluation : 3.5 sur 5 étoiles3.5/5 (4)

- Électrotechnique | Pas à Pas: Bases, composants & circuits expliqués pour les débutantsD'EverandÉlectrotechnique | Pas à Pas: Bases, composants & circuits expliqués pour les débutantsÉvaluation : 5 sur 5 étoiles5/5 (1)

- Le B.A.-Ba de la communication: Comment convaincre, informer, séduire ?D'EverandLe B.A.-Ba de la communication: Comment convaincre, informer, séduire ?Évaluation : 3 sur 5 étoiles3/5 (1)

- Le marketing d'affiliation en 4 étapes: Comment gagner de l'argent avec des affiliés en créant des systèmes commerciaux qui fonctionnentD'EverandLe marketing d'affiliation en 4 étapes: Comment gagner de l'argent avec des affiliés en créant des systèmes commerciaux qui fonctionnentPas encore d'évaluation

- Conception & Modélisation CAO: Le guide ultime du débutantD'EverandConception & Modélisation CAO: Le guide ultime du débutantPas encore d'évaluation