Académique Documents

Professionnel Documents

Culture Documents

Sec 1

Transféré par

jihane0 évaluation0% ont trouvé ce document utile (0 vote)

90 vues2 pagesTitre original

sec1

Copyright

© © All Rights Reserved

Formats disponibles

TXT, PDF, TXT ou lisez en ligne sur Scribd

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

© All Rights Reserved

Formats disponibles

Téléchargez comme TXT, PDF, TXT ou lisez en ligne sur Scribd

0 évaluation0% ont trouvé ce document utile (0 vote)

90 vues2 pagesSec 1

Transféré par

jihaneDroits d'auteur :

© All Rights Reserved

Formats disponibles

Téléchargez comme TXT, PDF, TXT ou lisez en ligne sur Scribd

Vous êtes sur la page 1sur 2

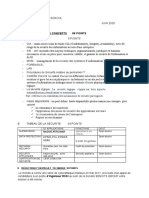

Questions de Cours : (5 points)

1. Quelle est la différence entre l’authentification de transaction,

l’authentification de messages et l’authentification d’entité ?

2. Quelle est la différence entre la mode de chiffrement ECB et CBC?

3. Quelle est la différence entre une attaque à force brute et une attaque par

rejeu ?

4. Citez les différents types d’attaquants ainsi que leurs motivations ?

5. Peut on parler de systèmes sécuritaires à 100% ? Pourquoi ?

Exercice 1 : QCM (5 points)

Encerclez la ou les bonnes réponses aux questions suivantes. Répondez dans votre

feuille d’examen.

1. Un spyware

a. Est un logiciel malveillant qui est doté de l’autonomie et se duplique à

travers un réseau

b. Est un programme qui s’installe dans un autre programme et qui se duplique

grâce à celui-ci

c. Est un logiciel dont l'objectif premier est d'espionner

2. Avoir un ____ est important pour aider les grandes organisations à continuer à

fonctionner jusqu'à ce que les opérations informatiques normales soient restaurées.

a. Régime de protection pare-feu

b. Processus de cryptage du codage

c. Plan de reprise après sinistre

d. Programme de cryptage de virus

3. Une vulnérabilité dans un programme est :

a. Un ver;

b. Une erreur de programmation non voulue;

c. Une erreur de programmation voulue.

4. Le DDOS est une attaque contre :

a. la confidentialité

b. l’intégrité

c. la disponibilité

5. Le chiffrement symétrique assure :

a. La non-répudiation

b. L’intégrité

c. La confidentialité, l’authentification et l’intégrité

d. La confidentialité

6. Un keylogger est :

a. Un programme installé sur le poste d'un utilisateur pour enregistrer à son

insu ses frappes clavier

b. Une technique essayant d’extraire des informations confidentielles sur un

client

c. Une technique qui tente d'entraîner un client d'une banque vers un site web

qui ressemble très fort à celui de sa banque

7. Un ordinateur muni d’un firewall est protégé contre tous types d’attaques:

a. Vrai ;

b. Faux ;

8. L’attaque ARP poisonning consiste en :

a. Usurpation de l’adresse Mac de l’émetteur;

b. Pollution du cache ARP par des fausses résolutions;

c. Usurpation de l’adresse IP de l’émetteur.

9. Quel type de logiciel malveillant apparaît à l'utilisateur comme légitime, mais

permet effectivement d'ouvrir des accès non autorisés à l'insu de son utilisateur ?

a. Virus

b. Ver

c. Bombe logique

d. Cheval de Troie

10. L’art de déchiffrer un message sans connaitre la clé est :

a. La cryptographie;

b. La cryptologie;

c. La cryptanalyse.

Exercice 2 (5 points)

Répondez à la question suivante après l’avoir déchiffré :

I’FUWJX-ATZX, VZJQ NRUTWYFSHJ ITNY-TS FHHTWIJW FZ KFHYJZW MZRFNS JS XJHZWNYJ

NSKTWRFYNVZJ?

N.B : Donnez le message clair, la réponse, la clé de chiffrage ainsi que la table

de chiffrage

Exercice 2 (5 points)

Répondez à la question suivante après l’avoir déchiffré :

I’FUWJX-ATZX, VZJQ NRUTWYFSHJ ITNY-TS FHHTWIJW FZ KFHYJZW MZRFNS JS XJHZWNYJ

NSKTWRFYNVZJ?

N.B : Donnez le message clair, la réponse, la clé de chiffrage ainsi que la table

de chiffrage

Vous aimerez peut-être aussi

- QCM Pentesting Avec CorrectionDocument5 pagesQCM Pentesting Avec Correctionmhemdi.medPas encore d'évaluation

- C) La Disponibilité D) L'authenticité: B) L'intégritéDocument3 pagesC) La Disponibilité D) L'authenticité: B) L'intégritéKefi FaiezPas encore d'évaluation

- Revison SSI ISILDocument6 pagesRevison SSI ISILFadel WissalPas encore d'évaluation

- TD N°2 Les Malware Et Failles Applicatives: Prénom: Aymane Nom: RachidDocument4 pagesTD N°2 Les Malware Et Failles Applicatives: Prénom: Aymane Nom: RachidAyman RACHIDPas encore d'évaluation

- QCM SécuritéDocument8 pagesQCM SécuritéAli GHORBELPas encore d'évaluation

- Tinfg704 - P01 - Risque Et Securite en Tic - Kombate YendoubeDocument3 pagesTinfg704 - P01 - Risque Et Securite en Tic - Kombate YendoubearmandPas encore d'évaluation

- 2 Chapitre2 v1 Partie2 2Document44 pages2 Chapitre2 v1 Partie2 2Hassan EL MalloukyPas encore d'évaluation

- QCM SécuritéDocument3 pagesQCM SécuritépeepourtouchPas encore d'évaluation

- Internet 2Document3 pagesInternet 2Ahlem Brahmi100% (1)

- TD0 - Introduction Sécurité InformatiqueDocument5 pagesTD0 - Introduction Sécurité Informatiquetolan tolan100% (1)

- TD1 PDFDocument2 pagesTD1 PDFChaima Bensaci100% (1)

- QCM Securite Suite1Document5 pagesQCM Securite Suite1peepourtouchPas encore d'évaluation

- Examen 4Document6 pagesExamen 4Mouhcine RomaniPas encore d'évaluation

- Sécurité TD 2Document3 pagesSécurité TD 2Erin Myriam Johanna Ali-KhodjaPas encore d'évaluation

- Politique de Sécurité Et Analyse de Risques: Chapitre 1Document17 pagesPolitique de Sécurité Et Analyse de Risques: Chapitre 1Joël Patrick NGPas encore d'évaluation

- Sécurité de Réseau - Examen FinaleDocument4 pagesSécurité de Réseau - Examen Finalestarland yaoundePas encore d'évaluation

- Ceh Exam 2Document9 pagesCeh Exam 2the best music in the world أجمل موسيىقى في العالمPas encore d'évaluation

- CEH-MODULE 3 en FRDocument5 pagesCEH-MODULE 3 en FRGabriel Stephane KoudouPas encore d'évaluation

- TP4 - 10 Techniques Pour Détecter Un Virus InformatiqueDocument7 pagesTP4 - 10 Techniques Pour Détecter Un Virus Informatiquequit_youPas encore d'évaluation

- Filières: SMI-6 Module M36: Sécurité Informatique: Service MoyenDocument4 pagesFilières: SMI-6 Module M36: Sécurité Informatique: Service MoyenIbtissam100% (1)

- TP 1 0Document1 pageTP 1 0zaki nygmaPas encore d'évaluation

- ITC314 - TP3 - Configuration de ServeursDocument3 pagesITC314 - TP3 - Configuration de Serveursamine.besrour5214Pas encore d'évaluation

- Cours 3 Certificats de SécuritéDocument39 pagesCours 3 Certificats de SécuritéFadel WissalPas encore d'évaluation

- Résumer Regional Sécurité M206Document7 pagesRésumer Regional Sécurité M206Soulaiman ZaidarrPas encore d'évaluation

- Chapitre1-Protection RéseauxDocument7 pagesChapitre1-Protection RéseauxSarah JandoubiPas encore d'évaluation

- TD3-corr 3Document9 pagesTD3-corr 3Abdou SuperPas encore d'évaluation

- SécuritéDocument3 pagesSécuritéErin Myriam Johanna Ali-KhodjaPas encore d'évaluation

- TP 5Document19 pagesTP 5Lę Grãnd MãøūløūdPas encore d'évaluation

- CorrecTion Examen 2012Document11 pagesCorrecTion Examen 2012NasroPas encore d'évaluation

- TD2 IbrahimiDocument3 pagesTD2 IbrahimiYunes iFri100% (1)

- Resumé Reseau 1Document10 pagesResumé Reseau 1Fàroùk MànsourPas encore d'évaluation

- Chapitre 1 Securité de L'informationDocument8 pagesChapitre 1 Securité de L'informationTux Ibrahim100% (1)

- DHCP Spoofing Attack ImplementationDocument18 pagesDHCP Spoofing Attack Implementationben fradj hajerPas encore d'évaluation

- 1.1.1.5 Lab - Cybersecurity Case Studies - ILMDocument2 pages1.1.1.5 Lab - Cybersecurity Case Studies - ILMzianikamelPas encore d'évaluation

- tp3 m2 PDFDocument3 pagestp3 m2 PDFihssenbousalem1Pas encore d'évaluation

- Investigation Numerique: Mme El HilalyDocument26 pagesInvestigation Numerique: Mme El HilalySoufain RmikiPas encore d'évaluation

- Rjaibi Neila Cours Sécurité Informatique OWASP - CH 1 VEDocument138 pagesRjaibi Neila Cours Sécurité Informatique OWASP - CH 1 VEtakwa grouchiPas encore d'évaluation

- Workshop Sécurité InformatiqueDocument5 pagesWorkshop Sécurité InformatiqueOns HanafiPas encore d'évaluation

- 04 27005RM FR ExC V6.0 20190909Document17 pages04 27005RM FR ExC V6.0 20190909Plop ReplopPas encore d'évaluation

- TP1-Sécurité de Windows XP ProfessionnelDocument7 pagesTP1-Sécurité de Windows XP ProfessionnelamalPas encore d'évaluation

- Examen 102 LongDocument6 pagesExamen 102 LongPape Mignane FayePas encore d'évaluation

- Mi Epreuve MssiDocument2 pagesMi Epreuve MssiMohamed SanePas encore d'évaluation

- Cours Client ServeurDocument26 pagesCours Client ServeurAnaPas encore d'évaluation

- Examen Final SI - Corrigé TypeDocument2 pagesExamen Final SI - Corrigé TypeLE RIRE DZPas encore d'évaluation

- Memoire 2023Document108 pagesMemoire 2023Tirache HabibePas encore d'évaluation

- SnortDocument29 pagesSnortGoblenPas encore d'évaluation

- Hacking Serveur Web Partie 3Document63 pagesHacking Serveur Web Partie 3aisakanourPas encore d'évaluation

- Sujet Devoir S1 2020Document5 pagesSujet Devoir S1 2020Stéphane ATIDIGAPas encore d'évaluation

- Tp1 Ex1Document7 pagesTp1 Ex1dridi chaimaPas encore d'évaluation

- CybersécuritéDocument19 pagesCybersécuritéleo henriPas encore d'évaluation

- Correction Contrôle Continu Introduction A La Sécurité InformatiqueDocument2 pagesCorrection Contrôle Continu Introduction A La Sécurité InformatiqueFabrice leonel Toukam Poualeu100% (1)

- Administrateur Systemes Et Reseaux Informatique 2023Document3 pagesAdministrateur Systemes Et Reseaux Informatique 2023rodolphe soma100% (1)

- Netcat TutoDocument3 pagesNetcat TutoMarshall SablassouPas encore d'évaluation

- IdsDocument11 pagesIdsHakim Takhedmit100% (1)

- SQL InjectionDocument14 pagesSQL InjectionYassine El BouananiPas encore d'évaluation

- DevOps 9 - Surveillance ContinueDocument43 pagesDevOps 9 - Surveillance ContinueNour El Amal MbarekPas encore d'évaluation

- Chap 1 Introduction SDocument7 pagesChap 1 Introduction SBENYAHIA NESRINEPas encore d'évaluation

- Examen Securite - Omarcheikhrouhou - 10 - 11Document1 pageExamen Securite - Omarcheikhrouhou - 10 - 11Chaima awedniPas encore d'évaluation

- TP4 PDFDocument7 pagesTP4 PDFYassminaPas encore d'évaluation

- Lin 3Document10 pagesLin 3jihanePas encore d'évaluation

- Lin 3Document10 pagesLin 3jihanePas encore d'évaluation

- Lin 6Document10 pagesLin 6jihanePas encore d'évaluation

- Lin 9Document10 pagesLin 9jihanePas encore d'évaluation

- Lin 3Document10 pagesLin 3jihanePas encore d'évaluation

- Lin 6Document10 pagesLin 6jihanePas encore d'évaluation

- Lin 3Document10 pagesLin 3jihanePas encore d'évaluation

- LinDocument10 pagesLinjihanePas encore d'évaluation

- Lin 3Document10 pagesLin 3jihanePas encore d'évaluation

- Lin 3Document10 pagesLin 3jihanePas encore d'évaluation

- Lin 6Document10 pagesLin 6jihanePas encore d'évaluation

- Lin 6Document10 pagesLin 6jihanePas encore d'évaluation

- Sec 1Document2 pagesSec 1jihanePas encore d'évaluation

- Sec 1Document2 pagesSec 1jihanePas encore d'évaluation

- Sec 1Document2 pagesSec 1jihanePas encore d'évaluation

- Sec 3Document2 pagesSec 3jihanePas encore d'évaluation

- Sec 1Document2 pagesSec 1jihanePas encore d'évaluation

- SecDocument2 pagesSecjihanePas encore d'évaluation

- Sec 1Document2 pagesSec 1jihanePas encore d'évaluation

- Sec 1Document2 pagesSec 1jihanePas encore d'évaluation

- SalesforceDocument1 pageSalesforcejihanePas encore d'évaluation

- Sec 1Document2 pagesSec 1jihanePas encore d'évaluation

- SalesforceDocument1 pageSalesforcejihanePas encore d'évaluation

- SalesforceDocument1 pageSalesforcejihanePas encore d'évaluation

- SalesfDocument1 pageSalesfjihanePas encore d'évaluation

- SalesforceDocument1 pageSalesforcejihanePas encore d'évaluation

- SalesforceDocument1 pageSalesforcejihanePas encore d'évaluation

- Guide Alumni Pour La Plateforme EMSI CommunityDocument15 pagesGuide Alumni Pour La Plateforme EMSI CommunityjihanePas encore d'évaluation

- SalesforceDocument14 pagesSalesforcejihanePas encore d'évaluation

- Presentation Bac Pro MELEECDocument16 pagesPresentation Bac Pro MELEECHamid BassourPas encore d'évaluation

- Guide Dutilisation Amadeus E MailDocument11 pagesGuide Dutilisation Amadeus E MailCoeur De DiamontPas encore d'évaluation

- P98 200 1 DeflexionDocument9 pagesP98 200 1 DeflexionBenigni Butrezi NgwizinemaPas encore d'évaluation

- EPRST0400Document4 pagesEPRST0400Amirouche RehrahPas encore d'évaluation

- Tutoriel 3Document7 pagesTutoriel 3AIT ELKAID MEHDIPas encore d'évaluation

- TP1 Administration OracleDocument5 pagesTP1 Administration OracleAnass TouimaPas encore d'évaluation

- Nouveau Document Microsoft WordDocument10 pagesNouveau Document Microsoft WordDaisy De L'amourPas encore d'évaluation

- 22411B - M1-Déploiement Et Maintenance Des Images de ServeurDocument25 pages22411B - M1-Déploiement Et Maintenance Des Images de ServeurBassemArgoubi100% (1)

- Presentation OSINT Open Source IntelligenceDocument32 pagesPresentation OSINT Open Source IntelligenceMeGa ZoldyKPas encore d'évaluation

- Transmission Analogique: Rapport Du Travaux Pratiques - TP N°1 - Multiplieur Analogique Et ApplicationsDocument6 pagesTransmission Analogique: Rapport Du Travaux Pratiques - TP N°1 - Multiplieur Analogique Et ApplicationsOmar BufteemPas encore d'évaluation

- Facture KarrismatikDocument2 pagesFacture KarrismatikSkayzonPas encore d'évaluation

- Fonction Distribuer - Eleve - CopieDocument6 pagesFonction Distribuer - Eleve - CopieHoussam HadPas encore d'évaluation

- Copie de Convention Prix AOUT 2023 - SH (004) NDocument81 pagesCopie de Convention Prix AOUT 2023 - SH (004) Nali.sofiane1234Pas encore d'évaluation

- Enquete Remuneration 2019 Genium360 MDocument97 pagesEnquete Remuneration 2019 Genium360 MJohn WilliamsPas encore d'évaluation

- BDD Et SGBDDocument23 pagesBDD Et SGBDnsoumer29100% (1)

- PGS Ge 2019-1Document2 pagesPGS Ge 2019-1Sidi MohammedPas encore d'évaluation

- M580Document129 pagesM580pierre100% (1)

- Exolab Maquettage TOIPDocument12 pagesExolab Maquettage TOIPOthmane BenkiranePas encore d'évaluation

- Corigé - Type - Télécom. Fond. L2 TLCDocument4 pagesCorigé - Type - Télécom. Fond. L2 TLCArwa RoraPas encore d'évaluation

- Travaux Pratiques 3 5 1 Frame Relay de BDocument23 pagesTravaux Pratiques 3 5 1 Frame Relay de BwissemPas encore d'évaluation

- Raportpfe 120619040946 Phpapp02 PDFDocument57 pagesRaportpfe 120619040946 Phpapp02 PDFHosni KobbiPas encore d'évaluation

- Panneaux D'interdictionsDocument5 pagesPanneaux D'interdictionskalebtougmaPas encore d'évaluation

- BTS-ELECTRO Mathematiques 2013Document9 pagesBTS-ELECTRO Mathematiques 2013papinou sarrPas encore d'évaluation

- Projet Système Dirrigation Automatique À Base DarduinoDocument10 pagesProjet Système Dirrigation Automatique À Base Darduinohamza MAAROUFI8i9îoolopkii7100% (1)

- Alarme Avec Transmission À DistanseDocument96 pagesAlarme Avec Transmission À DistanseAbdo WalidPas encore d'évaluation

- Gestion de La Paie Et Des Ressources Humaines: Extrait Extrait ExtraitDocument25 pagesGestion de La Paie Et Des Ressources Humaines: Extrait Extrait ExtraitadioufPas encore d'évaluation

- Khadija Saissi Hassani CVDocument1 pageKhadija Saissi Hassani CVseljemli556Pas encore d'évaluation

- Chap1 LSC 2023-2024Document43 pagesChap1 LSC 2023-2024issam.benmhammedPas encore d'évaluation

- Chapitre 3 JavaDocument42 pagesChapitre 3 JavaHadrich Med AminPas encore d'évaluation

- Rapport de StageDocument23 pagesRapport de Stagewafae elmakhyariPas encore d'évaluation