Académique Documents

Professionnel Documents

Culture Documents

Atelier N1 (1) - Converti

Transféré par

Seif RiahiTitre original

Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Atelier N1 (1) - Converti

Transféré par

Seif RiahiDroits d'auteur :

Formats disponibles

Evaluation de La Sécurite

Atelier N°1 : Mise En place et Configuration de Snort

Objectifs :

L’objectif de ce TP est de mettre en place un système de détection d’intrusion en se basant sur

le logiciel libre Snort. C’est un système de détection d'intrusion libre qui est capable d'effectuer

en temps réel des analyses de trafic et de logger les paquets sur un réseau IP. Il peut effectuer

des analyses de protocoles, recherche/correspondance de contenu et peut être utilisé pour

détecter une grande variété d'attaques.

Travail demandé :

Dans le cadre de ce TP, nous nous intéressons essentiellement aux aspects suivants :

- Comprendre et assimiler le rôle d’un système de détection d’intrusion dans la

sécurité des réseaux ;

- Installer du logiciel Snort et les logiciels requis ;

▪ Installation des pré-requis

▪ Installation de SNORT

▪ Configurations

▪ Configuration de mysql

▪ Configuration de Snort

- Effectuer les configurations nécessaires au bon fonctionnement de Snort ;

- Effectuer des tests avec Snort dans ses différents modes.

• Utilisation de SNORT comme un simple sniffer :

• Utilisation comme outil d'enregistrement de trafic réseau

• Utilisation de SNORT comme un IDS

- Apprendre à écrire de nouvelles règles personnalisées.

Soulef Hlel 2020 - 2021

Evaluation de La Sécurite

Déroulement du TP :

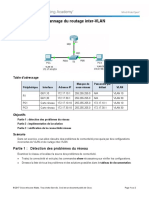

Durant ce TP nous allons travailler avec deux machines, la première est pour configurer Snort

alors que la deuxième agira comme un client malveillant.

Comme le montre la maquette ci-dessus, nous allons utiliser une machine virtuelle (Machine 1)

sur laquelle nous allons mettre en place Snort ainsi que d’autres services qui sont nécessaire à

son bon fonctionnement. La deuxième machine (Machine 2) agira comme une machine du

réseau extérieur

Les deux machines vont communiquer via la passerelle de vmwar (@IP : 192.168.231.2)

Machine Type OS Fonction Services Adresse IP

Machine 1 Ubuntu Snort Apache, Mysql, 192.168.231.130/24

PHP, BASE 192.168.231.2

Soulef Hlel 2020 - 2021

Evaluation de La Sécurite

Installation de Snort sur Ubuntu

Pré-requis

Il faut commencer par préparer le serveur en effectuant différentes mises à jour et installations,

de manière à pouvoir installer correctement l’application Snort.

$ sudo apt-get update

$ sudo apt-get upgrade

$ sudo apt-get install build-essential checkinstall mysql-server libnet1-dev

libpcap0.8-dev libpcre3-dev libmysqlclient15-dev

Libprelude

L’installation de Libprelude est obligatoire pour pouvoir

enregistrer le serveur Snort auprès du serveur Prelude.

Ainsi, Snort est considéré comme une sonde de Prelude

et peut alors échanger avec ce dernier de manière

sécurisé.

Pour installer la librairie de Prelude, voir cette page : Libprelude

Prelude, ou Prelude-IDS (est un système de détection d’intrusion hybride) composé de

plusieurs plugins, sondes. Prelude a été conçu dans le but d’être modulaire, souple, et résistant

aux attaques. Sa modularité permet notamment de lui rajouter facilement de nouveaux types de

détecteurs d’intrusion, d’analyseurs de logs et d’une solution de corrélation, le tout au format

et à la norme IDMEF (Intrusion Detection Message Exchange Format), bien que de nombreux

autres formats de logs sont compatibles.

Le format IDMEF décrit une alerte de façon objet et exhaustive. Une alerte est le message qui

est émis depuis un analyseur, qui est une sonde en langage IDMEF, vers un collecteur. Le but

d’IDMEF est de proposer un standard permettant d’avoir une communication hétérogène quel

que soit l’environnement ou les capacités d’un analyseur donné. Ces alertes sont définies au

format XML, offrant une possibilité de validation de chaque message. En général, les

implémentations restent binaires, afin d’éviter les problèmes connus d’ajout d’information

inutiles en dehors d’XML lorsque l’on envoie un message sur le réseau.

IDMEF offre aussi un vocabulaire précis, qu’il est courant d’utiliser dans le domaine de la

détection d’intrusions. Par exemple, une classification correspond au nom d’une alerte, un

impact celui d’un niveau d’attaque.

L’intérêt de Prelude est de pouvoir centraliser les alertes dans sa base de données et de les

normaliser au format IDMEF, puis visualisable dans une interface web.

Soulef Hlel 2020 - 2021

Evaluation de La Sécurite

Prelude peut intégrer :

▪ Un NIDS (Network Intrusion Detection System, par exemple Snort)

▪ Un HIDS (Host Intrusion Detection System, par exemple Ossec)

▪ Une interface web (module Prelude : Prelude-Prewikka)

L’application Prelude est disponible uniquement sous Linux, bien qu’il ait une offre payante

(support, fonctionnalités supplémentaires, …), le logiciel est gratuit.

Installation

On commence l’installation de snort par les commandes suivantes :

$ sudo cd /tmp

$ sudo wget http://dl.snort.org/snort-current/snort-2.8.4.1.tar.gz

$ sudo tar --zxf snort-2.8.4.1.tar.gz

$ sudo cd snort-2.8.4.1

$ sudo ./configure --with-mysql --enable-dynamicplugin --prefix=/usr/local/snort --

enable-prelude

$ sudo make

$ sudo make install

$ sudo mkdir /etc/snort

$ sudo mkdir /var/log/snort

$ sudo mkdir /etc/snort/rules_backup

$ sudo mkdir /etc/snort/packages

$ sudo cp /tmp/snort-2.8.4.1/etc/*.conf* /etc/snort

$ sudo cp /tmp/snort-2.8.4.1/etc/*.map /etc/snort

Utilisateur et groupe

Pour l’administration de l’application Snort, il faut créer un utilisateur d’administration et un

groupe (cette étape peut être optionnelle) :

$ sudo groupadd snort

$ sudo useradd –g snort –d /usr/local/snort –m snort

$ sudo chown –R snort /var/log/snort

$ sudo chgrp –R snort /var/log/snort

Soulef Hlel 2020 - 2021

Evaluation de La Sécurite

Règles Snort

Ajout des règles Snort:

$ sudo cd /tmp

$ sudo wget http://dl.snort.org/sub-rules/snortrules-snapshot-2.8_s.tar.gz

$ sudo tar –zxf snortrules-snapshot-2.8_s.tar.gz

$ sudo mv snortrules-snapshot-2.8/rules/* /etc/snort/rules

Règles Emerging

Ajout des règles Emerging (optionnel) :

$ sudo cd /etc/snort

$ sudo wget http://emergingthreats.net/rules/emerging.rules.tar.gz

$ sudo tar –zxf emerging.rules.tar.gz

MySQL

Création de la base de données

Pour le stockage des alertes de Snort, et pour une visualisation plus claire que dans un fichier

de logs, il est possible de créer une base de données (tout en conservant la sortie en logs) :

$ sudo mysql –u root –p

> create database snort;

Création d’un utilisateur

Ajout d’un utilisateur pour administrer la base de données:

> grant all on snort.* to snort@localhost;

> set password for snort@localhost=password(‘manager’);

> flush privileges;

> exit

Soulef Hlel 2020 - 2021

Evaluation de La Sécurite

Construction de la base de données

Création des tables et différentes propriétés de la base de données, grâce à un script fourni dans

le paquet d’installation de Snort :

$ sudo cd /tmp/snort-2.8.4.1/schemas

$ sudo mysql –u snort –p < create_mysql snort

Vérification

Et enfin, pour vérifier que la base de données a bien été construite :

$ sudo mysql –u snort –p snort

> show tables;

> exit

Configuration

Pour configurer Snort, il faut éditer le fichier snort.conf.

$ sudo vim /etc/snort/snort.conf

Configuration de base

Dans le fichier snort.conf, voici les paramètres de base à indiquer pour le bon fonctionnement

de Snort :

Déclaration des interfaces d’écoute :

var HOME_NET any

var EXTERNAL_NET any

Ensuite, il est important d’indiquer le répertoire contenant les règles :

var RULE_PATH /etc/snort/rules

Définition de la base de données Snort :

output database: log, mysql, user=snort password=manager dbname=snort

host=localhost

Soulef Hlel 2020 - 2021

Evaluation de La Sécurite

Activation de l’envoi d’alertes vers Prelude:

$ sudo vim /etc/snort/snort.conf

Pour relayer les alertes de snort vers le serveur Prelude, il faut également ajouter cette ligne :

output alert_prelude: profile=snort

Puis, il est important pour la communication entre Snort et Prelude de configurer la librairie de

Prelude. Pour cela, il faut préciser l’adresse du serveur Prelude dans le fichier client.conf dans

le repertoire /usr/local/etc/prelude/default.

$ sudo vim /usr/local/etc/prelude/default/client.conf

server-addr = 192.168.1.200

Test de la configuration de Snort

Création d’une règle locale de test

Editer le fichier local.rules, ou bien le créer s’il n’existe pas.

$ sudo vim /etc/snort/rules/local.rules

Puis y ajouter cette ligne de test, qui sert à envoyer des alertes lorsque Snort sniffe et détecte

des pings sur le réseau :

alert icmp any any -> any any (msg:"test ICMP";sid:10000001;)

Lancement de Snort

Démarrage de Snort:

$ sudo /usr/local/snort/bin/snort -c /etc/snort/snort.conf

Test

Lancement du test de la règle local.rules :

$ sudo ping x.x.x.x

Vérification

Puis vérification de la présence des alertes générées, normalement, après le test, dans la base de

données, et dans le fichier de logs :

$ sudo vim /var/log/snort/alert

et/ou

$ sudo mysql –u snort –p –D snort –e “select count(*) from event”

Soulef Hlel 2020 - 2021

Evaluation de La Sécurite

Optimisation

Classification et Référence

Pour un meilleur fonctionnement de Snort, il faut inclure deux fichiers supplémentaires

dans snort.conf. Ces derniers permettent la gestion des priorités des alertes (niveaux,

classification, …etc), et l’usage des références dans les règles de Snort, d’après notre

installation, ces fichiers se trouvent dans /etc/snort.

include classification.config

include reference.config

Déclaration de serveurs

Afin de préciser les différents serveurs présents sur le réseau que Snort surveille, il faut éditer

dans le fichier snort.conf, les différentes variables disponibles telles que :

...

# List of DNS servers on your network

var DNS_SERVERS $HOME_NET

# List of SMTP servers on your network

var SMTP_SERVERS $HOME_NET

# List of web servers on your network

var HTTP_SERVERS $HOME_NET

# List of sql servers on your network

var SQL_SERVERS $HOME_NET

# List of telnet servers on your network

var TELNET_SERVERS $HOME_NET

# List of snmp servers on your network

var SNMP_SERVERS $HOME_NET

Voici un exemple :

var HTTP_SERVERS [192.168.1.10,192.168.1.20,192.168.1.30]

Soulef Hlel 2020 - 2021

Evaluation de La Sécurite

Activation/Désactivation d'une règle

Toujours dans le fichier de configuration de Snort, il est possible de d’activer ou bien de

désactiver les règles. Il suffit pour cela, respectivement de décommenter ou de commenter une

règle.

...

include $RULE_PATH/other-ids.rules

# include $RULE_PATH/web-attacks.rules

...

Utilisation

Administration de Snort

Commande snort

Snort ne possède qu’une seule commande, snort, cette dernière regroupe toutes les options

nécessaires pour le fonctionnement de l’application.

Usage :

/usr/local/snort/bin/snort [-options] <filter options>

Pour plus d’informations sur les options de la commande :

/usr/local/snort/bin/snort --h

Démarrage de Snort

Pour démarrer Snort, il faut entrer cette commande :

$ sudo /usr/local/snort/bin/snort -c /etc/snort/snort.conf

La visualisation des alertes se fait dans le fichier alert :

$ sudo vim /var/log/snort/alert

Soulef Hlel 2020 - 2021

Vous aimerez peut-être aussi

- Atelier SNORT GSTR3 2022-2023Document7 pagesAtelier SNORT GSTR3 2022-2023Fatima LaqbitiPas encore d'évaluation

- SNORT Sous Linux - Lasfar SalimDocument14 pagesSNORT Sous Linux - Lasfar SalimSalim LASFARPas encore d'évaluation

- Audit Et PentestingDocument11 pagesAudit Et PentestingDANINHO TVPas encore d'évaluation

- Howto SnortDocument6 pagesHowto SnortFlorent BakaPas encore d'évaluation

- Mise en Place D.une Sonde - SNORTDocument17 pagesMise en Place D.une Sonde - SNORTSmile Jesus-haiPas encore d'évaluation

- Manuel de Deploiement FinaleDocument28 pagesManuel de Deploiement FinalePakayePas encore d'évaluation

- Zaka SnortDocument5 pagesZaka SnortMohsine AzouliPas encore d'évaluation

- TP AttaquesDocument6 pagesTP AttaquesHamza Bazhar100% (1)

- SnortDocument20 pagesSnortAhmed Bachar100% (1)

- Configuration PacketfenseDocument4 pagesConfiguration Packetfenseanonymous hackerPas encore d'évaluation

- TP SnortDocument2 pagesTP SnortpeepourtouchPas encore d'évaluation

- Ips - Snort InlineDocument6 pagesIps - Snort Inline'Sami SneijderPas encore d'évaluation

- Cisco Et Le Simulateur Packet TracerDocument7 pagesCisco Et Le Simulateur Packet TracerToon ManPas encore d'évaluation

- Securite - Ids - Comment Mettre en Place Un Systeme de Detection DDocument46 pagesSecurite - Ids - Comment Mettre en Place Un Systeme de Detection DANGOHJ EAN ROLANDPas encore d'évaluation

- Mahdi Bouzarouata - Snort ConfigDocument15 pagesMahdi Bouzarouata - Snort ConfigMahdi BouzarouataPas encore d'évaluation

- 12.1.1.7 Lab - Snort and Firewall RulesDocument11 pages12.1.1.7 Lab - Snort and Firewall RulesthiernoPas encore d'évaluation

- TP Pentest - IDS - Protection Applicative PDFDocument8 pagesTP Pentest - IDS - Protection Applicative PDFsdhouibPas encore d'évaluation

- IPS OuiameDocument32 pagesIPS OuiameOUIAME EL HEZZAMPas encore d'évaluation

- LeaBook Reseau SNORTDocument4 pagesLeaBook Reseau SNORTmvondoPas encore d'évaluation

- TP Snort+acidDocument3 pagesTP Snort+acidFlorent BakaPas encore d'évaluation

- Mise en Place D'Une Sonde Ids: Soufiane Tazarine at Cybersecurity 1Document40 pagesMise en Place D'Une Sonde Ids: Soufiane Tazarine at Cybersecurity 1Marouane mPas encore d'évaluation

- Installation Observium Système de Surveillance Dans Ubuntu 11Document3 pagesInstallation Observium Système de Surveillance Dans Ubuntu 11Aden Abdi BarkadPas encore d'évaluation

- Securité Informatique PFSENSEDocument97 pagesSecurité Informatique PFSENSEwakeurboromsam mbacké100% (3)

- Rapport Mini ProjetDocument13 pagesRapport Mini Projetislem.sadkiPas encore d'évaluation

- M206_TP3_Part3-IDSDocument4 pagesM206_TP3_Part3-IDSdadimohamed104Pas encore d'évaluation

- TP IdsDocument5 pagesTP IdssdhouibPas encore d'évaluation

- TP1 Smi S5 16102023Document11 pagesTP1 Smi S5 16102023mohamedamine.hijouPas encore d'évaluation

- SnortDocument6 pagesSnorthaythem.gigi75550% (1)

- Introduction Aux IdsDocument9 pagesIntroduction Aux Idsneoman552Pas encore d'évaluation

- 11 - Cisco 1 PDFDocument15 pages11 - Cisco 1 PDFAbdessamad SolhPas encore d'évaluation

- Configuration Et Test de Votre ReseauDocument37 pagesConfiguration Et Test de Votre Reseausaid amer yacinePas encore d'évaluation

- Howto Snort - Mysql - Base - NessusDocument9 pagesHowto Snort - Mysql - Base - Nessusneoman552Pas encore d'évaluation

- Module IVDocument24 pagesModule IVTrong Oganort GampoulaPas encore d'évaluation

- S DMZ: I. Définition - ObjectifsDocument4 pagesS DMZ: I. Définition - ObjectifsMostefa ZahroPas encore d'évaluation

- Prelude - Marie IbrahimDocument10 pagesPrelude - Marie IbrahimomafannPas encore d'évaluation

- Ips Snort InlineDocument11 pagesIps Snort InlineSamiPas encore d'évaluation

- TP1 Atelier Audit Securite PDFDocument5 pagesTP1 Atelier Audit Securite PDFOns AffesPas encore d'évaluation

- Elkhatir, SoufianiDocument14 pagesElkhatir, Soufianiel khatir mohamed100% (1)

- Isetcom Atpr TP0 V1.2Document4 pagesIsetcom Atpr TP0 V1.2Seif RiahiPas encore d'évaluation

- Atelier: Collecte de Malwares Avecun HoneypotDocument7 pagesAtelier: Collecte de Malwares Avecun Honeypotronal120Pas encore d'évaluation

- 0290 Cours Protocole PPPDocument9 pages0290 Cours Protocole PPPDrid AbdouPas encore d'évaluation

- Installation Et Configuration de SNORTDocument19 pagesInstallation Et Configuration de SNORTdone100% (3)

- Atelier IDS SNORT PDFDocument28 pagesAtelier IDS SNORT PDFAmina BoujeglatPas encore d'évaluation

- SNORTDocument19 pagesSNORTFlorent Baka100% (1)

- Installation Centreon 2.8 NagvisDocument21 pagesInstallation Centreon 2.8 NagvisEl Jabri MouadPas encore d'évaluation

- TP 01 Initiation Packet TracertDocument7 pagesTP 01 Initiation Packet TracertSteve Davy Nze ToumePas encore d'évaluation

- Web LogicielDocument5 pagesWeb LogicielSami DuffPas encore d'évaluation

- TP ImsDocument4 pagesTP ImsGoblenPas encore d'évaluation

- SNORTDocument18 pagesSNORTFlorent Baka100% (1)

- Astuts CiscoDocument84 pagesAstuts CiscoAboubacar Beckham CamaraPas encore d'évaluation

- Sauvegarde Des Routeurs Et Switchs Avec RANCID Sur UbuntuDocument11 pagesSauvegarde Des Routeurs Et Switchs Avec RANCID Sur Ubuntumi_hathor6209Pas encore d'évaluation

- Tuto Snort - ConfigDocument6 pagesTuto Snort - ConfigOussama AlouiPas encore d'évaluation

- Python pour les hackers : Le guide des script kiddies : apprenez à créer vos propres outils de hackingD'EverandPython pour les hackers : Le guide des script kiddies : apprenez à créer vos propres outils de hackingÉvaluation : 5 sur 5 étoiles5/5 (1)

- Spring Boot par la pratique: Développer les services Rest avec Spring-Boot et Spring-RestTemplateD'EverandSpring Boot par la pratique: Développer les services Rest avec Spring-Boot et Spring-RestTemplatePas encore d'évaluation

- Wireshark pour les débutants : Le guide ultime du débutant pour apprendre les bases de l’analyse réseau avec Wireshark.D'EverandWireshark pour les débutants : Le guide ultime du débutant pour apprendre les bases de l’analyse réseau avec Wireshark.Pas encore d'évaluation

- WiFi hacking avec Kali Linux : le guide complet pour apprendre à pénétrer les réseaux WiFi avec Kali Linux et comment les défendre des hackersD'EverandWiFi hacking avec Kali Linux : le guide complet pour apprendre à pénétrer les réseaux WiFi avec Kali Linux et comment les défendre des hackersPas encore d'évaluation

- Travail Effectué Par - Pdf-ConvertiDocument6 pagesTravail Effectué Par - Pdf-ConvertiSeif RiahiPas encore d'évaluation

- SansDocument60 pagesSansSeif RiahiPas encore d'évaluation

- TP3:Caractéristiques Radio Des Réseaux Sans Fil Etude de La Propagation en OutdoorDocument6 pagesTP3:Caractéristiques Radio Des Réseaux Sans Fil Etude de La Propagation en OutdoorSeif RiahiPas encore d'évaluation

- Ex 2.2.2.4Document2 pagesEx 2.2.2.4Seif RiahiPas encore d'évaluation

- TP 2-ConvertiDocument4 pagesTP 2-ConvertiSeif RiahiPas encore d'évaluation

- Chap1 Virtualisation PDFDocument66 pagesChap1 Virtualisation PDFSouli OumeimaPas encore d'évaluation

- Td9Scripts CorrDocument4 pagesTd9Scripts CorrBouimizarPas encore d'évaluation

- DécibelDocument2 pagesDécibelSeif RiahiPas encore d'évaluation

- TP3:Caractéristiques Radio Des Réseaux Sans Fil Etude de La Propagation en OutdoorDocument6 pagesTP3:Caractéristiques Radio Des Réseaux Sans Fil Etude de La Propagation en OutdoorSeif RiahiPas encore d'évaluation

- SansDocument60 pagesSansSeif RiahiPas encore d'évaluation

- Seif eddineriahi-CCNA1 RS L2-D-certificateDocument1 pageSeif eddineriahi-CCNA1 RS L2-D-certificateSeif RiahiPas encore d'évaluation

- Td9Scripts CorrDocument4 pagesTd9Scripts CorrBouimizarPas encore d'évaluation

- DécibelDocument2 pagesDécibelSeif RiahiPas encore d'évaluation

- Isetcom Atpr TP0 V1.2Document4 pagesIsetcom Atpr TP0 V1.2Seif RiahiPas encore d'évaluation

- SansDocument60 pagesSansSeif RiahiPas encore d'évaluation

- SansDocument60 pagesSansSeif RiahiPas encore d'évaluation

- Travail Effectué Par - Pdf-ConvertiDocument6 pagesTravail Effectué Par - Pdf-ConvertiSeif RiahiPas encore d'évaluation

- Regime TNDocument21 pagesRegime TNĐăng HuyPas encore d'évaluation

- Durabilité Des Aliments Pour Le Poisson en AquacultureDocument17 pagesDurabilité Des Aliments Pour Le Poisson en AquacultureSabour IssaPas encore d'évaluation

- 5563Document17 pages5563Ali GouriPas encore d'évaluation

- Lenovo-Pc20200624145014 PDFDocument3 pagesLenovo-Pc20200624145014 PDFMOUMOUPas encore d'évaluation

- Détecteurs Et Émetteurs Optoélectroniques À Semi-Conducteurs (Enregistrement Automatique)Document81 pagesDétecteurs Et Émetteurs Optoélectroniques À Semi-Conducteurs (Enregistrement Automatique)Ahlam BOUANIPas encore d'évaluation

- 2015 ELALAOUI Diffusion PDFDocument215 pages2015 ELALAOUI Diffusion PDFRou MaissaPas encore d'évaluation

- th0238066 TheseDocument231 pagesth0238066 ThesePFEPas encore d'évaluation

- Rapport Projet - Aménagement Du TerritoireDocument22 pagesRapport Projet - Aménagement Du TerritoireGRCStudent CommitteePas encore d'évaluation

- Presentation Generale RBPP Sante Mineurs Jeunes MajeursDocument12 pagesPresentation Generale RBPP Sante Mineurs Jeunes Majeursfranck hermann tapePas encore d'évaluation

- Exposé RhizomanieDocument18 pagesExposé RhizomanieSimo DadsiPas encore d'évaluation

- Bruno Clavier - Les Fantômes de L'analysteDocument309 pagesBruno Clavier - Les Fantômes de L'analysteJuju Studio SarahPas encore d'évaluation

- 1633 20150316 PDFDocument20 pages1633 20150316 PDFelmoudjahid_dzPas encore d'évaluation

- Rapport de StageDocument7 pagesRapport de StageZïnbē MėäãmërPas encore d'évaluation

- Jeu Et Réalité Lespace Potentiel (Donald Winnicott) (Z-Library)Document222 pagesJeu Et Réalité Lespace Potentiel (Donald Winnicott) (Z-Library)inouPas encore d'évaluation

- 20-00511-Centrale Danone-RF2019 22janvier 1 CompressedDocument62 pages20-00511-Centrale Danone-RF2019 22janvier 1 CompressedjadPas encore d'évaluation

- Dosages Acide ConvertiDocument6 pagesDosages Acide ConvertiAbir SoujaaPas encore d'évaluation

- Chap10 Orthomyxoviridae PDFDocument30 pagesChap10 Orthomyxoviridae PDFDiopPas encore d'évaluation

- Formation Réticulaire (Thèse)Document117 pagesFormation Réticulaire (Thèse)Franck DernoncourtPas encore d'évaluation

- EXERCICES RESOLUS Concentration Solutions ÉlectrolytiquesDocument8 pagesEXERCICES RESOLUS Concentration Solutions ÉlectrolytiquesKenza TouizaPas encore d'évaluation

- Vivacité N°3 - Septembre-Octobre 2009 - Les MureauxDocument20 pagesVivacité N°3 - Septembre-Octobre 2009 - Les MureauxMairie des MureauxPas encore d'évaluation

- Fait Divers 3PDocument14 pagesFait Divers 3PFarid FaridPas encore d'évaluation

- Amélie NothombDocument9 pagesAmélie NothombGi EmmePas encore d'évaluation

- HPV PDFDocument3 pagesHPV PDFAnonymous VbEvDIOUaPas encore d'évaluation

- Lexium SD3 - LU9GC3Document2 pagesLexium SD3 - LU9GC3Mohamed Amine LABIDIPas encore d'évaluation

- Physiologie: MédicaleDocument88 pagesPhysiologie: MédicaleSganarelle St hubertPas encore d'évaluation

- Diagnostics IncroyablesDocument414 pagesDiagnostics IncroyablesHICHAM HACHLAFPas encore d'évaluation

- Stanke DESC PharmacologieDocument40 pagesStanke DESC PharmacologieKawther BoudifaPas encore d'évaluation

- t4 Fill 23eDocument2 pagest4 Fill 23eAdemuyiwa OlaniyiPas encore d'évaluation