Académique Documents

Professionnel Documents

Culture Documents

Conf OT Menaces Cyber Et Reponses 1 Considerer Une Interconnexion IT OT

Transféré par

metaouiTitre original

Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Conf OT Menaces Cyber Et Reponses 1 Considerer Une Interconnexion IT OT

Transféré par

metaouiDroits d'auteur :

Formats disponibles

OT : MENACES CYBER ET

RÉPONSES

CONFÉRENCE CLUSIF

23 JUIN 2022

23/06/2022 OT : menaces cyber et réponses #ConfClusif

CONSIDÉRER UNE

INTERCONNEXION IT/OT

Théo GISSINGER-SCHUMANN (EIFFAGE ÉNERGIES SYSTÈMES)

23/06/2022 OT : menaces cyber et réponses #ConfClusif

INTERVENANT

Théo GISSINGER-SCHUMANN

Expert en cybersécurité des

systèmes industriels

23/06/2022 OT : menaces cyber et réponses

#ConfClusif

LE BESOIN D’INTERCONNEXION IT/OT

Pa r ta ge r Optimiser E x p l o i te r M a i nte n i r

- Les ressources, - Amélioration de la - Valoriser les - Amélioration de la

processus, performance données métiers visibilité et de la

méthodes - Statistiques - Standardiser, surveillance

- Collaboration entre - Analyses temps- collecter, analyser, - Maintenance

les équipes IT/OT réel croiser les données prédictive

- Opportunités - IA & ML - Développer de - Service SOC/CSIRT

technologiques - Facturation nouveaux services

(5G,IIoT)

La question n’est plus « allons nous le faire ?» mais plutôt « quand et comment le sécuriser ? »

23/06/2022 OT : menaces cyber et réponses

#ConfClusif

FOCUS CYBERSÉCURITÉ

Incidents IT plus fréquents et incidents OT plus destructeurs

(Interconnexion IT /OT)

Augmentation de l’exposition du réseau OT

Augmentation de la surface d’attaque

De nouveaux risques à prendre en compte

Incidents OT plus fréquents et toujours autant destructeurs

23/06/2022 OT : menaces cyber et réponses

#ConfClusif

FOCUS CYBERSÉCURITÉ

Vecteur/Attaque en ligne (rebond depuis l’IT) Vecteur/Attaque hors ligne

Exploit. vulnérabilité composant exposé Vraisemblance élevée Accès physique Vraisemblance faible

Déni de service, chantage Vraisemblance élevée Piégeage matériel Vraisemblance faible

Introduction dans le réseau OT via rebond Vraisemblance élevée Compromission du personnel Vraisemblance faible

Espionnage, vol, C&C, APT Vraisemblance élevée Naïveté et mauvaises habitudes Vraisemblance faible

Constat : attaque ciblée ou non, peu de prise de risques, Constat : attaque majoritairement ciblée qui

budget et motivation minime implique un budget et une motivation moyenne

Près de ¾ des vulnérabilités des systèmes industriels sont exploitables à distance

23/06/2022 OT : menaces cyber et réponses

#ConfClusif

FOCUS CYBERSÉCURITÉ

Conclusion : l’interconnexion IT/OT implique une prise en compte

supplémentaire dans l’approche cybersécurité des systèmes concernés

- Analyse de risque

- Exposition et criticité des composants, fonctions, données

- Mesure de protection

- Mesure de détection

- Conformité réglementaire

La cybersécurité est-elle toujours intégrée en amont des projets d’interconnexion entre IT et OT ?

23/06/2022 OT : menaces cyber et réponses

#ConfClusif

LA BONNE APPROCHE

1 2 3 4

RASSEMBLER CONSOLIDER CONSTRUIRE PILOTER &

LES ACTEURS LE BESOIN UNE SOLUTION MAINTENIR

Direction, métiers, QQOQCCP Exigences fonctionnelles Surveillance, évolution

DSI/RSSI et de sécurité

23/06/2022 OT : menaces cyber et réponses

DÉMARCHE CYBERSÉCURITÉ

Maintenir et surveiller

Mise à jour, HIPS/NIPS, SIEM, SOC

Gestion des équipements

Segmenter & filtrer

Cloisonnement des réseaux en zones

Filtrage des protocoles

Durcir et contrôler

Durcissement des équipements et configurations

Activation des fonctions de sécurité (AC, AV)

Authentification, chiffrement

Limiter l’exposition

Restreindre les composants et services exposés

Défense en profondeur Restreindre les données externalisées

23/06/2022 OT : menaces cyber et réponses

#ConfClusif

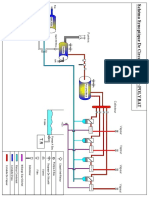

SÉCURITÉ DES INTERCONNEXIONS

#1 PASSERELLE UNIDIRECTIONNELLE

23/06/2022 OT : menaces cyber et réponses

#ConfClusif

SÉCURITÉ DES INTERCONNEXIONS

#1 PASSERELLE UNIDIRECTIONNELLE

#2 PASSERELLE DE RUPTURE PROTOCOLAIRE

#3 PARE-FEU (NGFW, UTM)

23/06/2022 OT : menaces cyber et réponses

#ConfClusif

SÉCURITÉ DES INTERCONNEXIONS

23/06/2022 OT : menaces cyber et réponses

#ConfClusif

SÉCURITÉ DES INTERCONNEXIONS

#1 PASSERELLE UNIDIRECTIONNELLE

#2 PASSERELLE DE RUPTURE PROTOCOLAIRE

#3 PARE-FEU (NGFW, UTM)

Constat : Souvent des architectures « simples » impliquant une seule

couche de protection type pare-feu ainsi que des échanges bidirectionnels

23/06/2022 OT : menaces cyber et réponses

#ConfClusif

SÉCURITÉ DU SYSTÈME OT

01. 02. 03. 04. 05.

Sécurité du réseau Sécurité du système Sécurité du process Auditer & surveiller Exploiter & maintenir

• Segmentation et filtrage • Administration sécurisée • Mécanisme de sécurité • Stratégie d’audit de sécurité • Règles de détection (SIEM)

natif

• Authentification sur le • Gestion des comptes et • Export des évènements • Surveillance et réaction (SOC)

réseau droits • Cloisonnement

• Monitoring système & réseau • Gestion des vulnérabilités

• Chiffrement des flux • Host-Based firewall • Authentification préalable

sensibles • Sonde de détection OT • MCO & MCS

• HIPS / EDR / AC • Limitation des commandes

• Interconnexion • Audit de sécurité, Pentest • Sensibilisation / simulation

• Durcissement OS et configs • Authentification des flux d’attaque

• Télémaintenance

Gouvernance cybersécurité

Constat : Brique souvent manquante causant une faille dans la

sécurité globale et augmentant le risque de rebond sur le réseau OT

23/06/2022 OT : menaces cyber et réponses

#ConfClusif

CAS PRATIQUE

23/06/2022 OT : menaces cyber et réponses

#ConfClusif

#ConfClusif

MERCI POUR VOTRE ECOUTE

OT : menaces cyber et réponses

L’ESPRIT D’ÉCHANGE

Vous aimerez peut-être aussi

- Guide de cybersécurité: pour les prestataires informatiquesD'EverandGuide de cybersécurité: pour les prestataires informatiquesÉvaluation : 5 sur 5 étoiles5/5 (1)

- Bac 5 Mastère CybersécuritéDocument14 pagesBac 5 Mastère CybersécuritéLoïc seoulPas encore d'évaluation

- Informatique Management Systeme D'information PDFDocument29 pagesInformatique Management Systeme D'information PDFNadhem Ben Hadj AliPas encore d'évaluation

- Sécurité Informatique PDFDocument286 pagesSécurité Informatique PDFSafaa El achhabPas encore d'évaluation

- La Technologie Blockchain Et Les Smart Contrats - Facteurs D'évolutions de La Finance Islamique - Etude Prospective Sur Les Banques AlgeriennesDocument14 pagesLa Technologie Blockchain Et Les Smart Contrats - Facteurs D'évolutions de La Finance Islamique - Etude Prospective Sur Les Banques Algeriennesmetaoui100% (1)

- La Sécurité de Réseau InformatiqueDocument14 pagesLa Sécurité de Réseau InformatiqueRaphael RABARIJAONA100% (1)

- FirewallDocument27 pagesFirewallAbdallah BenziziPas encore d'évaluation

- Cours - Partie 2Document55 pagesCours - Partie 2Stephane Phanotron MbaïammadjiPas encore d'évaluation

- Sécurité InformatiqueDocument21 pagesSécurité InformatiqueSidouPas encore d'évaluation

- 3 - (Ressource) La Gestion de La Cybersécurité Au Sein D'une OrganisationDocument62 pages3 - (Ressource) La Gestion de La Cybersécurité Au Sein D'une OrganisationSami Mnassri100% (1)

- 3 - (Ressource) La Gestion de La Cybersécurité Au Sein D'une OrganisationDocument62 pages3 - (Ressource) La Gestion de La Cybersécurité Au Sein D'une OrganisationSami Mnassri100% (1)

- Sécurisez Vos Infrastructures-ConvertiDocument91 pagesSécurisez Vos Infrastructures-ConvertisousouwissalPas encore d'évaluation

- Cours Chap4 VPN PDFDocument78 pagesCours Chap4 VPN PDFNisrine BahriPas encore d'évaluation

- Les KPI Du Datacenter AGIT France Datacenter Gimelec 2017Document76 pagesLes KPI Du Datacenter AGIT France Datacenter Gimelec 2017Hadi FahdPas encore d'évaluation

- Mémoire Blockchain-Suivi Produit de SantéDocument156 pagesMémoire Blockchain-Suivi Produit de SantémetaouiPas encore d'évaluation

- Certification CEH V12-Plan de CoursDocument1 pageCertification CEH V12-Plan de Coursmetaoui100% (1)

- TP: Audite Et Sécurité Informatique D'un Réseau Local D'entrepriseDocument11 pagesTP: Audite Et Sécurité Informatique D'un Réseau Local D'entrepriseeddy lwakPas encore d'évaluation

- Economie Numerique Partie1Document30 pagesEconomie Numerique Partie1Seydou TourePas encore d'évaluation

- Memoir MSDocument120 pagesMemoir MSOumar WeshPas encore d'évaluation

- Cours - Securité - Chapitre 1Document39 pagesCours - Securité - Chapitre 1Lynda MOKRANIPas encore d'évaluation

- EBS Premium DXI 460Document128 pagesEBS Premium DXI 460Babacar Ndiaye100% (1)

- Siris 1Document18 pagesSiris 1Kocam GamhaPas encore d'évaluation

- Cybersecurite DefenseDocument15 pagesCybersecurite DefenseANGOHJ EAN ROLANDPas encore d'évaluation

- Iot ExDocument17 pagesIot Exinformatiquehageryahoo.frPas encore d'évaluation

- Bitdefender - Business First Meeting Deck - Short - 14apr22 - FrenchDocument13 pagesBitdefender - Business First Meeting Deck - Short - 14apr22 - FrenchCromPas encore d'évaluation

- It and Ot Cybersecurity United We Stand WP FRDocument10 pagesIt and Ot Cybersecurity United We Stand WP FRDDD DDDPas encore d'évaluation

- Sécurité InfoDocument70 pagesSécurité InfoBadolo IssakaPas encore d'évaluation

- Pfe Book 2023 - 2024Document10 pagesPfe Book 2023 - 2024Amani lbPas encore d'évaluation

- Ic Cloudsec L2Document2 pagesIc Cloudsec L2rchebbiPas encore d'évaluation

- La Sécurité Des Réseaux: ChapitreDocument26 pagesLa Sécurité Des Réseaux: Chapitreziko0007Pas encore d'évaluation

- SETIT2012 Paper P3734441Document13 pagesSETIT2012 Paper P3734441abdelli aliPas encore d'évaluation

- Sécurité InformatiqueDocument20 pagesSécurité InformatiqueMartinPas encore d'évaluation

- ENSA - Module - 3 - Concept de Sécurité Des RéseauxDocument122 pagesENSA - Module - 3 - Concept de Sécurité Des RéseauxmarielPas encore d'évaluation

- ChecurityDocument14 pagesChecurityChams CoinPas encore d'évaluation

- ABBASSI articleCOC2021Document4 pagesABBASSI articleCOC2021Abdoulaye GueyePas encore d'évaluation

- Nouvelle Formation MSSIDocument1 pageNouvelle Formation MSSIAmadou Malady DialloPas encore d'évaluation

- Securité - Hatem BettaherDocument52 pagesSecurité - Hatem BettaherSonia REZKPas encore d'évaluation

- Projet Tutore2Document26 pagesProjet Tutore2charifatousorgho3Pas encore d'évaluation

- Tableau Synthese Ms 2022 2023Document1 pageTableau Synthese Ms 2022 2023MouhamadPas encore d'évaluation

- Chap 1 2020-2021Document36 pagesChap 1 2020-2021Saddly SmilePas encore d'évaluation

- 1 - Cours-4a-2022-Volet 1-Module-7Document16 pages1 - Cours-4a-2022-Volet 1-Module-7Mbang Abdoul KaderPas encore d'évaluation

- FDP - ITN Security Expert PDFDocument2 pagesFDP - ITN Security Expert PDFBriand Eric DUALAPas encore d'évaluation

- Présentation de La SociétéDocument7 pagesPrésentation de La SociétéMANAL BENNOUFPas encore d'évaluation

- Sécurité Des Réseaux Informatiques: A.BattouDocument90 pagesSécurité Des Réseaux Informatiques: A.BattouanasPas encore d'évaluation

- Securite Des Systemes D Information Mention LDocument4 pagesSecurite Des Systemes D Information Mention LNetPas encore d'évaluation

- Index 3Document6 pagesIndex 3ANGOHJ EAN ROLANDPas encore d'évaluation

- Les Concepts de La SécuritéDocument39 pagesLes Concepts de La SécuritébouazizihomePas encore d'évaluation

- Cours-Maintenance Acces UtilisateurDocument88 pagesCours-Maintenance Acces Utilisateursfan39468Pas encore d'évaluation

- Journee Nationale NSI 07062022Document31 pagesJournee Nationale NSI 07062022Bienvenu KonePas encore d'évaluation

- Siris 1Document23 pagesSiris 1Xavier BentoPas encore d'évaluation

- Stratégies de Sécurité Via de Nouvelles Cyberattaques Avancées ÀDocument42 pagesStratégies de Sécurité Via de Nouvelles Cyberattaques Avancées Àardjoumakassougue5298Pas encore d'évaluation

- Partie1SMI6 PDFDocument17 pagesPartie1SMI6 PDFBrahim AouadiPas encore d'évaluation

- Axe 3 PropDocument6 pagesAxe 3 ProprosasouPas encore d'évaluation

- 2021-09!22!23 Club Dai Booster Presentation AnssiDocument46 pages2021-09!22!23 Club Dai Booster Presentation AnssiPol Yves KilanPas encore d'évaluation

- Cisos Guide To Complete Security For Industrial Control SystemsDocument9 pagesCisos Guide To Complete Security For Industrial Control SystemsMBOKO OTOKA Benny ShérifPas encore d'évaluation

- Programme Seminaire Securite Reseau SIDocument2 pagesProgramme Seminaire Securite Reseau SIAbdellah MazighiPas encore d'évaluation

- Rapport Sur La Défense Numérique de MicrosoftDocument134 pagesRapport Sur La Défense Numérique de MicrosoftDif TargPas encore d'évaluation

- Support de Formation Pour Débuter Dans La Sécurité InformatiqueDocument20 pagesSupport de Formation Pour Débuter Dans La Sécurité InformatiqueGHABRI NEJIBPas encore d'évaluation

- CV RssiDocument3 pagesCV RssiBassong Daryl DanPas encore d'évaluation

- Iuc-Cours-Secu Réseaux MP-RTDocument32 pagesIuc-Cours-Secu Réseaux MP-RTSamuel AnokePas encore d'évaluation

- ZZZZ 25Document1 pageZZZZ 25Ghazi abdallahPas encore d'évaluation

- Modele de Présentation MAIDocument30 pagesModele de Présentation MAItouten1tecPas encore d'évaluation

- ACG DASSO Sensibilisation v0.1Document47 pagesACG DASSO Sensibilisation v0.1Mouhamed DiopPas encore d'évaluation

- Plan de Formation Introduction À La CybersécuritéDocument6 pagesPlan de Formation Introduction À La CybersécuritéMmus NtmPas encore d'évaluation

- Introduction de La CybersecuriteDocument29 pagesIntroduction de La CybersecuriteMohammed BOUGRINEPas encore d'évaluation

- INF8750Document4 pagesINF8750Voundai MahamatPas encore d'évaluation

- Stormshield Corporate PDFDocument23 pagesStormshield Corporate PDFSofiene CHOUCHENEPas encore d'évaluation

- Responsable de La Securite Des Systemes D'informationDocument3 pagesResponsable de La Securite Des Systemes D'informationmetaouiPas encore d'évaluation

- Mémoire-Monitoring DatacenterDocument122 pagesMémoire-Monitoring DatacentermetaouiPas encore d'évaluation

- Guide Cartographie SIDocument29 pagesGuide Cartographie SIProfesseur ZbidiPas encore d'évaluation

- Panocrim 9 Cryptomonnaies Et NFTDocument21 pagesPanocrim 9 Cryptomonnaies Et NFTmetaouiPas encore d'évaluation

- Responsable de La Securite Des Systemes D'informationDocument3 pagesResponsable de La Securite Des Systemes D'informationmetaouiPas encore d'évaluation

- Anssi-Profils de La Cybersecurite-Marche Ouvert-RssiDocument6 pagesAnssi-Profils de La Cybersecurite-Marche Ouvert-RssimetaouiPas encore d'évaluation

- Pannel Formations CYBERSÉCURITÉDocument9 pagesPannel Formations CYBERSÉCURITÉmetaouiPas encore d'évaluation

- Livre Blanc - FORMATIONS-Cyber SécuritéDocument24 pagesLivre Blanc - FORMATIONS-Cyber SécuritémetaouiPas encore d'évaluation

- Bakary Naomi MemoireDocument67 pagesBakary Naomi MemoireShaima MtarPas encore d'évaluation

- La Technologie Chaîne de Blocs': ProjetDocument4 pagesLa Technologie Chaîne de Blocs': ProjetmetaouiPas encore d'évaluation

- MasterfelpDocument8 pagesMasterfelpCARLOS ANDRES BERNAL RODRIGUEZPas encore d'évaluation

- API EleveDocument6 pagesAPI EleveAFADPas encore d'évaluation

- HL250M FRDocument2 pagesHL250M FRmuahdibPas encore d'évaluation

- Configuration FXODocument6 pagesConfiguration FXOCamus LanmadouceloPas encore d'évaluation

- Wissal RabahDocument8 pagesWissal RabahHEDIIIPas encore d'évaluation

- Exemple de CDCDocument8 pagesExemple de CDCtahaelayaPas encore d'évaluation

- Pneu Premier Prix 165 70 R13 79T 150634 21002069 PDFDocument1 pagePneu Premier Prix 165 70 R13 79T 150634 21002069 PDFJean EudesPas encore d'évaluation

- Enoncé-Projet en Langage CDocument4 pagesEnoncé-Projet en Langage CKhadija ELFRANIPas encore d'évaluation

- Cours 2 Fibre OptiqueDocument6 pagesCours 2 Fibre OptiqueFaty GueyePas encore d'évaluation

- Livraison Par Geodis Secteur TextileDocument3 pagesLivraison Par Geodis Secteur Textilemoi149Pas encore d'évaluation

- Microsoft Office Directeur D'écoleDocument2 pagesMicrosoft Office Directeur D'écoleInformatiqueEducationPas encore d'évaluation

- Compte RenduDocument1 pageCompte RendumarouenPas encore d'évaluation

- Gestion de Droits D'accès Dans Des Réseaux Informatiques: MémoireDocument101 pagesGestion de Droits D'accès Dans Des Réseaux Informatiques: MémoireMohamed SaadaouiPas encore d'évaluation

- 08-ch8 VLSM-CIDRDocument32 pages08-ch8 VLSM-CIDRPrince HoungbassePas encore d'évaluation

- Android France FR 2009-12-23 Integrer Des Pub Admob Dans SesDocument17 pagesAndroid France FR 2009-12-23 Integrer Des Pub Admob Dans SesYoussef AddiPas encore d'évaluation

- Install WDSMDTDocument38 pagesInstall WDSMDTAlain TPas encore d'évaluation

- Cen CLC Iso Iec TS 17021-3 2016Document12 pagesCen CLC Iso Iec TS 17021-3 2016Hermann A. TONHONPas encore d'évaluation

- Cours - Traitement de TexteDocument3 pagesCours - Traitement de Texteأحمد رميدةPas encore d'évaluation

- Schéma Synoptique de Circuit de Vapeur POLYBATDocument1 pageSchéma Synoptique de Circuit de Vapeur POLYBATZribi AmeniPas encore d'évaluation

- Offre Technique - Travaux D'amenagement Et Remise en ConformitéDocument33 pagesOffre Technique - Travaux D'amenagement Et Remise en ConformitéDavidPas encore d'évaluation

- Expose Sur Le PontDocument42 pagesExpose Sur Le PontPrince IrPas encore d'évaluation

- Fiche de TP PointeursDocument4 pagesFiche de TP PointeursBERROUANEPas encore d'évaluation

- Guide Pour La Constitution Des Dossiers Pour L'émission de La Monnaie Électronique Par Les Trésors Publics NationauxDocument26 pagesGuide Pour La Constitution Des Dossiers Pour L'émission de La Monnaie Électronique Par Les Trésors Publics NationauxChamgwei IzuzuPas encore d'évaluation

- Memoire - FinalDocument83 pagesMemoire - FinalKhadija BelkasPas encore d'évaluation

- Devoir de Synthèse N°1 - Tableur Excel - 9ème (2009-2010) 2Document2 pagesDevoir de Synthèse N°1 - Tableur Excel - 9ème (2009-2010) 2touati8100% (2)

- TD 5Document2 pagesTD 5LGT AMINEPas encore d'évaluation

- Choix Outil ReportingDocument4 pagesChoix Outil ReportingJihad MifdalPas encore d'évaluation

- Emploi Du Temps M1 HSIDocument1 pageEmploi Du Temps M1 HSIYounes BlkPas encore d'évaluation