Académique Documents

Professionnel Documents

Culture Documents

ABBASSI articleCOC2021

Transféré par

Abdoulaye Gueye0 évaluation0% ont trouvé ce document utile (0 vote)

27 vues4 pagesTitre original

ABBASSI_articleCOC2021

Copyright

© © All Rights Reserved

Formats disponibles

PDF, TXT ou lisez en ligne sur Scribd

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

© All Rights Reserved

Formats disponibles

Téléchargez comme PDF, TXT ou lisez en ligne sur Scribd

0 évaluation0% ont trouvé ce document utile (0 vote)

27 vues4 pagesABBASSI articleCOC2021

Transféré par

Abdoulaye GueyeDroits d'auteur :

© All Rights Reserved

Formats disponibles

Téléchargez comme PDF, TXT ou lisez en ligne sur Scribd

Vous êtes sur la page 1sur 4

Un aperçu sur la sécurité de l’internet des objets (IOT)

Younes ABBASSI1, Habib BENLAHMER2

Laboratoire de Technologie de l’Information et Modélisation, Faculté des Sciences Ben M’sik, Université Has-

san II– Casablanca, BP 7955 Sidi Othman Casablanca, Maroc

Younes.abbassi@univh2c.ma, h.benlahmer@gmail.com

RESUME : L'Internet of things ( IoT ) est l'une des technologies les plus prometteuses qui vise pour améliorer la quali-

té de vie de l'être humain (QoL). L'IoT joue un rôle important dans plusieurs domaines tels que les services de santé,

l'industrie automobile, l'agriculture, l'éducation et de nombreuses applications commerciales transversales. Il est essen-

tiel de traiter et d'analyser les problèmes de sécurité dans l'IoT car les modalités de fonctionnement des applications IoT

varient en raison de l'hétérogénéité des environnements IoT. Par conséquent, la discussion sur les préoccupations en

matière de sécurité des IoT, en plus des solutions disponibles et potentielles, aideraient les développeurs et les cher-

cheurs à trouver des solutions appropriées et opportunes pour faire face à des menaces spécifiques, en fournissant les

meilleurs services possibles basés sur l'IoT. Ce document fournit une étude sur quelques problèmes (vulnérabilités) de

sécurité de l'IoT, ses limites et ses exigences, et les solutions actuelles et potentielles. Le document s'appuie sur une

taxonomie qui s'appuie sur l'architecture à trois couches de l'IoT comme référence pour identifier les propriétés et les

exigences de sécurité. De là, les défis et les solutions de sécurité de l'IoT sont regroupés par l'architecture en couches

pour permettre aux lecteurs de mieux comprendre examiner et adopter les meilleures pratiques pour éviter les menaces

actuelles à la sécurité de l'IoT sur chaque couche.

Mots clés : Objet connecté, IOT, Architecture, Sécurité, Contre-mesure de sécurité, Cloud Computing.

1 INTRODUCTION 2 L’ECOSYSTEME IOT

Le paradigme de l'Internet des objets ( IoT ) a attiré

2.1 Architecture en couche

l'attention de fournisseurs de services, d'entreprises et

d'industries massives comme les services de santé, les Bien que nous ne puissions pas couvrir toutes les pos-

véhicules autonomes, les réseaux intelligents, l'agricul- sibilités et permutations, le groupe d'architectures sui-

ture numérique, et bien d'autres. L'IoT permet aux vant devrait vous permettre de mieux comprendre les

objets d'entendre, d'écouter, de parler et d'agir de ma- considérations de conception de base et les couches

nière intelligente et cela dans le cadre de la révolution fonctionnelles[2] primaires typiques dans une pile IoT

de l'industrie 4.0. de bout en bout.

Il existe de nombreuses expressions concernant le con-

cept d'IOT. Actuellement, la définition la plus acceptée Couche de perception : le fonctionnement principal de

est la suivante : il s'agit d'un réseau, grâce à l'identifica- l'IOT, c'est-à-dire la collecte d'informations se fait au

tion par radiofréquence (RFID)[1], aux capteurs infra- niveau de la couche de perception à l'aide de différents

rouges, au système de positionnement global, au scan- appareils tels que la carte à puce, l'étiquette RFID, les

ner laser, aux équipements de détection d'informations, réseaux de lecteurs et de capteurs, etc. Il a une fonction

tout objet connecté à Internet peut échanger des infor- de détection complète à travers le Système RFID pour

mations et communiquer, selon l'accord, pour réaliser obtenir des informations sur les objets à tout moment et

la reconnaissance intelligente des objets, la localisa- n'importe où. Chaque étiquette électronique RFID a un

tion, le suivi et la surveillance et la gestion. identifiant unique appelé code de produit électronique

Cet article est structuré comme suit. La section 2 ouvre (EPC) qui est le seul identifiant de recherche attribué à

la voie en explorant l’architecture en couche des Iot et chaque cible physique. Des informations supplémen-

la technologie d’identification par radio-fréquences, taires sur le produit sont données par une suite de

ainsi que les défis et les vulnérabilités du système IoT. chiffres qui lui sont imposés tels que le fabricant et la

La section 3 examine les exigences de sécurité posé par catégorie de produit avec sa date de fabrication et sa

l'écosystème de l'internet des objets, de plus en plus date d'expiration, etc.

dynamique et surpeuplé et en deuxième partie quelques

Couche réseau : les données collectées par les capteurs

solution pour évoluer l’aspect sécurité des IoT. La

étaient envoyées à Internet via la couche réseau avec

section 4 est la conclusion montrant l’évolution et la

l'aide d'ordinateurs, de réseau sans fil / filaire et

présence des objets connectés dans notre vie actuelle et

d'autres composants. Par conséquent, la couche réseau

futurs.

est principalement responsable de transmettre des in-

formations avec la caractéristique de livraison fiable,

par conséquent cette couche comprend également la

fonctionnalité de la couche de transport.

Couche application : analyse des informations reçues et reils sont connectés à l'internet et les cybercriminels et

prise de décisions de contrôle pour atteindre sa fonc- les pirates informatiques peuvent y accéder. Plus le

tion de traitement intelligent par connexion, identifica- nombre d'appareils connectés augmente, plus les

tion et contrôle entre objets et appareils. Les moyens de chances que des pirates informatiques violent le sys-

renseignement utilisent une technologie informatique tème de sécurité augmentent.

intelligente telle que le cloud computing et traitent les Examinons quelques-unes des vulnérabilités [4] aux-

informations pour un contrôle intelligent, comme ce quelles les systèmes IdO sont confrontés :

qu'il faut faire et quand faire les choses.

-Absence de cryptage des transports : De nombreux

dispositifs IoT sont de simples "unités de traitement" et

tous les dispositifs ont un coût, une taille et des con-

traintes de traitement (une puissance de traitement

supplémentaire ajoute du coût). Cela signifie que la

plupart des dispositifs ne supporteront pas la puissance

de traitement requise pour des mesures de sécurité

strictes et une communication sécurisée, comme le

cryptage (par exemple, un microcontrôleur de 8 bits,

dont la fonction est simplement d'allumer et d'éteindre

des lumières, ne peut pas supporter le SSL, norme

industrielle pour le cryptage des communications) et

peuvent transmettre des données en texte clair.

-Authentification et autorisation insuffisantes : L'au-

thentification et l'autorisation peuvent être insuffisantes

en raison de la mauvaise qualité des mots de passe, de

l'utilisation imprudente des mots de passe (fruit du

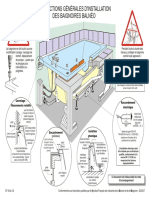

fig 1 : Architecture en 3 couche. hasard pour les pirates informatiques), de l'absence de

réinitialisation périodique des mots de passe et de l'ab-

2.2 Notion technique de la RFID sence d'exigence de nouvelle authentification pour les

L'IoT repose actuellement sur un certain nombre de données sensibles.

technologies habilitantes différentes. Celles-ci com-

prennent les systèmes d'identification par radiofré- -Interface Web non sécurisée : Les problèmes de sécu-

quence (RFID) [1], ainsi que les réseaux de capteurs rité de l'interface web comprennent la persistance de

sans fil (WSN), les systèmes de machine à machine scripts intersites, une mauvaise gestion des sessions et

(M2M), les données volumineuses, les services en des identifiants par défaut faibles ou simples (qui peu-

nuage et les applications intelligentes : vent être exploités en énumérant les comptes jusqu'à ce

un transpondeur (étiquette RFID), qui est atta- que l'accès soit accordé).

ché à une "chose" (qui peut être pratiquement

n'importe quoi, d'un appareil informatique à -Logiciels et micro-logiciels non sécurisés : en raison

un produit d'épicerie, même un animal ou un de contraintes de ressources, la plupart des dispositifs

être humain) et sert de support de données, et IoT sont conçus sans pouvoir accueillir des mises à

un lecteur ou un dispositif d'enregistrement, jour de logiciels ou de micro-logiciels (ce qui entraîne-

qui lit les données du transpondeur. Dans une rait des coûts supplémentaires). Par conséquent, il est

telle infrastructure, les "objets" sont des objets difficile de corriger les vulnérabilités. Cela est bien sûr

qui portent des étiquettes RFID avec un code problématique, car il est "virtuellement impossible " de

produit électronique unique. concevoir des logiciels sans vulnérabilité.

L'infrastructure peut offrir et interroger les services

d'information EPC (EPCIS), tant localement qu'à dis- -Attaques numériques [4] : Une autre grande vulnérabi-

tance, à destination et en provenance des abonnés. Au lité des systèmes IoT est la connexion sans fil qui est

lieu d'enregistrer les informations sur une étiquette exposée pour les attaquants. Par exemple, les pirates

RFID, des serveurs distribués sur l'internet peuvent peuvent brouiller la fonctionnalité d'une passerelle dans

fournir les informations en les reliant et en les croisant les systèmes IoT, ou carrément détruire un des compo-

à l'aide d'un service de dénomination des objets (ONS). sants de l’objet, ou encore des attaques de déni de ser-

vice DDOS….

2.3 Vulnérabilité et risque

Le système IoT dispose d'une base de données en

nuage qui est connectée à tous vos appareils. Ces appa-

3 SECURITE

Contrôle d’accès : Le contrôle d'accès est un autre

3.1 Exigence de la sécurité mécanisme qui sécurise l'environnement de l'IoT en

limitant le contrôle d'accès aux machines, objets ou

Sur la base des problèmes de sécurité IOT, le besoin de personnes qui n'ont pas le droit d'accéder aux res-

sécurité est requis pour le système IOT. Par consé- sources.

quent, en examinant les paramètres traditionnels de la

demande de sécurité, il a besoin de construire un sys- Cloud Computing : Le "cloud" est un nom qui désigne

tème Internet sûr des objets, qui sont les suivants [6] : une capacité de stockage de données énorme, des per-

formances élevées à un coût abordable. Dans le fonc-

Authenticité : les informations reçues par un tionnement essentiel de l'ITO, c'est-à-dire le grand

lecteur doivent être visibles, qu'elles soient nombre de nœuds de capteurs qui collectent et analy-

envoyées à partir d'une étiquette électronique sent une énorme quantité de données, le stockage et le

authentifiée ou non. traitement des données où l'informatique dans les

Confidentialité : les informations sensibles ne nuages peut être utilisée très efficacement.

doivent pas être divulguées à un lecteur non

autorisé en utilisant une étiquette électronique 4 CONCLUSION

RFID. En résumé, nous pouvons dire que l'IoT est la

Intégrité : lors de la transmission des informa- technologie la plus intéressante et la plus récente de

tions à l'IOT, l'intégrité des données peut ga- nos jours. L'Internet des objets est utilisé pour définir le

rantir l'originalité des informations. Il doit ga- réseau qui se compose d'un certain nombre d'appareils

rantir que les informations transmises ne sont électroniques interconnectés avec une technologie

pas fabriquées, c'est-à-dire non réécrites, co- intelligente. Les villes intelligentes, les voitures intelli-

piées ou remplacées par l'attaquant. gentes, les appareils ménagers intelligents vont être les

Confidentialité : la confidentialité telle que prochains grands projets qui révolutionneront notre

l'identité ou l'intérêt commercial d'un utilisa- façon de vivre, de travailler et d'interagir. Comme nous

teur individuel doit être protégée par le sys- le savons, chaque pièce a deux faces. De même, l'IoT

tème IOT sécurisé. présente également certains risques et vulnérabilités.

Disponibilité : un utilisateur autorisé peut uti- En surmontant ces menaces, nous pouvons profiter des

liser divers services fournis par IOT et peut services des systèmes IoT.

empêcher les attaques DOS pour la disponibi-

lité des services. L'attaque DOS est une cause Bibliographie

majeure de menace pour la disponibilité.

[1] Rolf H. Weber, “Internet of Things – New Security

3.2 Solution de sécurité and Privacy Challenges,” Computer Law & Security

Review 26, no. 1 (January 1, 2010): 23–30,

Le Xu Xiaohui [7] a parlé des contre-mesures pour les http://www.sciencedirect.com/science/article/pii/S02

problèmes de sécurité de l'IOT. Certaines d'entre elles, 67364909001939.

comme la certification, le contrôle d'accès, le cryptage [2] Hamed HaddadPajouh, Ali Dehghantanha, Reza M.

des données et le Cloud Computing, sont abordées dans Parizi , “A Survey on Internet of Things Securi-

cette sous-section : ty: Requirements, Challenges, and Solutions -

La certification : est un moyen sûr de confirmer la ScienceDirect,”

véritable identité des deux parties qui communiquent https://www.sciencedirect.com/science/article/pi

entre elles. D'où en utilisant l'infrastructure à clé pu- i/S2542660519302288.

blique (PKI), il est possible d'obtenir l'authentification [3] I.Saleh: Les enjeux et les défis de l’Internet des

forte par clé publique bidirectionnelle pour prévenir Objets (IdO). In: Internet des objets (2017).

l'authenticité et la confidentialité du système IOT. [4] Weber, Rolf H., et Evelyne Studer. « Cybersecurity in

the Internet of Things: Legal Aspects ». Computer Law

Sécurité des données : La sécurité des données et l'ex- & Security Review 32, no 5 (1 octobre 2016): 715-28.

ploration des données doivent figurer en tête de la liste https://doi.org/10.1016/j.clsr.2016.07.002.

des caractéristiques de sécurité de l'IoT à travers la [5] D.Singh, G.Tripathi, & A. J. Jara: A survey of

cryptographie. Il s'agit de la première étape pour empê- Internetof-Things: Future vision, architecture,

cher tout accès non authentifié aux appareils du réseau challenges and services. In: In Internet of things

IoT. Une architecture en couches doit être utilisée dans (WF-IoT), world forum on IEEE (2014).

le système de sécurité des données. Par conséquent, [6] A., Mayuri, et Sudhir T. « Internet of Things: Architec-

toute violation du niveau de sécurité initial n'expose ture, Security Issues and Countermeasures ». Interna-

tional Journal of Computer Applications 125, no 14 (17

pas toutes les données. Elle doit plutôt alerter les auto-

septembre 2015): 1-4.

rités sur les menaces potentielles et la violation du https://doi.org/10.5120/ijca2015906251.

niveau de sécurité initial.

[7] Xu Xiaohui „‟ Study on Security Problems and Key national Conference on Computational and Infor-

Technologies of The Internet of Things”, 2013 Inter- mation Sciences

Vous aimerez peut-être aussi

- La Technologie A Connu Une Évolution Extraordinaire Au Fil Des AnnéesDocument2 pagesLa Technologie A Connu Une Évolution Extraordinaire Au Fil Des AnnéesDO UAPas encore d'évaluation

- Internet Des ObjetsDocument52 pagesInternet Des ObjetsMohamedElbrakPas encore d'évaluation

- Chapitre 2 Objets Communicants Et Internet Des ObjetsDocument29 pagesChapitre 2 Objets Communicants Et Internet Des ObjetsAlain pricePas encore d'évaluation

- Cours IoT 2023 02Document86 pagesCours IoT 2023 02SLimAhmadiPas encore d'évaluation

- IOTDocument17 pagesIOTFatim zahra RidaPas encore d'évaluation

- Rapport Pfa1Document23 pagesRapport Pfa1Sabrina BenabdessalemPas encore d'évaluation

- Axe 3 PropDocument6 pagesAxe 3 ProprosasouPas encore d'évaluation

- 2016 Lascuritdesobjetsconnects AuthorsVersion PDFDocument7 pages2016 Lascuritdesobjetsconnects AuthorsVersion PDFChaabane TanimawoPas encore d'évaluation

- Protocole Iot Vulnerabilites ConnuesDocument9 pagesProtocole Iot Vulnerabilites ConnuesAmatou ArrahmenPas encore d'évaluation

- Chapitre 2 ArchitecturesDocument62 pagesChapitre 2 ArchitecturesHideya Chaabene100% (1)

- Internet Et Web Des Objets: Table Des MatièresDocument7 pagesInternet Et Web Des Objets: Table Des MatièressoniaPas encore d'évaluation

- Chapitre II. TBADocument24 pagesChapitre II. TBABelgacemPas encore d'évaluation

- Protocoles IotDocument102 pagesProtocoles Iotdimitrironald7Pas encore d'évaluation

- Chapitre IoT-1Document103 pagesChapitre IoT-1Jalal DziriPas encore d'évaluation

- Chap2 Architecture SE IOTDocument4 pagesChap2 Architecture SE IOTadamdagdoug26Pas encore d'évaluation

- FR Workshop SlidesDocument586 pagesFR Workshop SlidesKENMOGNE TAMO MARTIALPas encore d'évaluation

- Cours IoT - MF - Partie 1Document43 pagesCours IoT - MF - Partie 1Ines Assia HOUNKPONOUPas encore d'évaluation

- L'Internet Des Objets Est Appelé Ainsi Car..Document6 pagesL'Internet Des Objets Est Appelé Ainsi Car..farahayari425Pas encore d'évaluation

- Shafique2020 - FRDocument19 pagesShafique2020 - FRNouhaila CHIBAPas encore d'évaluation

- Master 1 Data SC IdoDocument13 pagesMaster 1 Data SC Idohyont devPas encore d'évaluation

- Chapitre-02 Périphériques IoT-VF FI&TADocument65 pagesChapitre-02 Périphériques IoT-VF FI&TAhatimmarsouliPas encore d'évaluation

- Compte Rendu de Pervasive Computing and Cloud Réalisé Par Akram Zouabi M1PEBDocument8 pagesCompte Rendu de Pervasive Computing and Cloud Réalisé Par Akram Zouabi M1PEBAkrem ZouabiPas encore d'évaluation

- IOTDocument5 pagesIOToussamamahjour100% (2)

- Audit Systeme Iot Par Test IntrusionDocument3 pagesAudit Systeme Iot Par Test Intrusionhhicham2010Pas encore d'évaluation

- Internet Objets Part1 ReseauxDocument12 pagesInternet Objets Part1 ReseauxNasriMohsenPas encore d'évaluation

- Introduction FinaleDocument3 pagesIntroduction Finalesafa zaidiPas encore d'évaluation

- Internet Objets Part1 Reseaux PDFDocument12 pagesInternet Objets Part1 Reseaux PDFFDHPas encore d'évaluation

- Le guide pratique du hacker dans les tests d’intrusion IoT : Le livre indispensable pour identifiez les vulnérabilités et sécurisez vos objets intelligentsD'EverandLe guide pratique du hacker dans les tests d’intrusion IoT : Le livre indispensable pour identifiez les vulnérabilités et sécurisez vos objets intelligentsPas encore d'évaluation

- IoT Advanced CH 1Document56 pagesIoT Advanced CH 1Hela Boughammoura100% (1)

- Plateformes Et Composants de l'IoT Part02Document110 pagesPlateformes Et Composants de l'IoT Part02fatma masmoudiPas encore d'évaluation

- PresentCoursRCSF IoT ESGIS 2023Document14 pagesPresentCoursRCSF IoT ESGIS 2023Mahamat Abdraman FadoulPas encore d'évaluation

- Integration BC IoTDocument6 pagesIntegration BC IoTDZerino BEZPas encore d'évaluation

- Etude theorique de l'IOTDocument19 pagesEtude theorique de l'IOTzahira.ennajih1Pas encore d'évaluation

- LMaillac - SYNOX IoT 1 PDFDocument11 pagesLMaillac - SYNOX IoT 1 PDFsensationPas encore d'évaluation

- Rappel LAN WANDocument25 pagesRappel LAN WANOutmane El GharbaliPas encore d'évaluation

- Conception IoT Part1Document60 pagesConception IoT Part1dhamer inesPas encore d'évaluation

- Etat de L Art de Reseaux de Capteurs - OdtDocument26 pagesEtat de L Art de Reseaux de Capteurs - OdtSynthiche MpingaPas encore d'évaluation

- Cours SR Iot L3ticDocument160 pagesCours SR Iot L3ticSourour Jellali100% (1)

- Cours SR IoT L3TIC P3Document70 pagesCours SR IoT L3TIC P3Sourour JellaliPas encore d'évaluation

- Architecture IoT Chap1 2Document31 pagesArchitecture IoT Chap1 2OUSSEMA KACHTIPas encore d'évaluation

- Internet Des ObjetsDocument5 pagesInternet Des ObjetsAnnie YonkeuPas encore d'évaluation

- Modele de Présentation MAIDocument30 pagesModele de Présentation MAItouten1tecPas encore d'évaluation

- Internet Des ObjetsDocument28 pagesInternet Des Objetshoussem Miled100% (2)

- Chapitre 1Document8 pagesChapitre 1Yasmine HamaiPas encore d'évaluation

- Module 2 Hygiene Informatique 2023 PDFDocument62 pagesModule 2 Hygiene Informatique 2023 PDFSara RagguemPas encore d'évaluation

- Cyberedu Module 2 Hygiene Informatique 02 2017Document62 pagesCyberedu Module 2 Hygiene Informatique 02 2017Ict labPas encore d'évaluation

- Plateformes & Composants de l'IoT - INDP3 - Sept'2021 - FR - Chap4 1Document21 pagesPlateformes & Composants de l'IoT - INDP3 - Sept'2021 - FR - Chap4 1amirPas encore d'évaluation

- PPOC Cours-01 2024Document41 pagesPPOC Cours-01 2024hamadimahmoud865Pas encore d'évaluation

- Cours RA IntroductionDocument17 pagesCours RA IntroductionRania DjebbarPas encore d'évaluation

- Mise en Oeuvre D'un Intranet - Aspects Lies A La Circulation de L'information Scientifique Et TechniqueDocument8 pagesMise en Oeuvre D'un Intranet - Aspects Lies A La Circulation de L'information Scientifique Et TechniqueAbdoun AbdelkrimPas encore d'évaluation

- Cours 02 PPOCDocument53 pagesCours 02 PPOChamadimahmoud865Pas encore d'évaluation

- Internet of Things IoT - Course - 04 - 10 - 2021Document58 pagesInternet of Things IoT - Course - 04 - 10 - 2021ESSADIKE ZAITAPas encore d'évaluation

- Définition de La Sécurité de LDocument10 pagesDéfinition de La Sécurité de LKhouloudPas encore d'évaluation

- Iot CloudDocument10 pagesIot CloudMohamed Amine BougriaPas encore d'évaluation

- Conception IoT 1ere PartieDocument28 pagesConception IoT 1ere Partiechayma mostaphaPas encore d'évaluation

- 1.initiation Réseaux Et Sécurité D'entrepriseDocument20 pages1.initiation Réseaux Et Sécurité D'entrepriseAmadou Mbaye100% (1)

- Introduction Aux Systèmes Intelligents Et ConnectésDocument23 pagesIntroduction Aux Systèmes Intelligents Et ConnectésPape mbaye DiawPas encore d'évaluation

- Technologies Reseaux.Document9 pagesTechnologies Reseaux.Abdoul zaho OuedraogoPas encore d'évaluation

- Chap5 - Réseaux D'entreprise Et D'opérateursDocument10 pagesChap5 - Réseaux D'entreprise Et D'opérateurskoreta fouatsaPas encore d'évaluation

- Developpement InternetDocument9 pagesDeveloppement InternetAMADOU DOUMBIAPas encore d'évaluation

- Cours PHP PooDocument8 pagesCours PHP PooAbdoulaye GueyePas encore d'évaluation

- AcquisitionDocument86 pagesAcquisitionAbdoulaye GueyePas encore d'évaluation

- HAMMI 2018 Archivage PDFDocument164 pagesHAMMI 2018 Archivage PDFSilya TuringPas encore d'évaluation

- Pratiques Et Technologies Pour Une Agriculture Intelligente Face Au Climat (AIC) Au BéninDocument104 pagesPratiques Et Technologies Pour Une Agriculture Intelligente Face Au Climat (AIC) Au BéninAbdoulaye GueyePas encore d'évaluation

- MEHAMEL 2020 ArchivageDocument148 pagesMEHAMEL 2020 ArchivageAbdoulaye GueyePas encore d'évaluation

- Tp1 Atoll GSM CompressDocument6 pagesTp1 Atoll GSM CompressAbdoulaye GueyePas encore d'évaluation

- 2021LIMO0037Document207 pages2021LIMO0037Abdoulaye GueyePas encore d'évaluation

- Donnees en CacheDocument12 pagesDonnees en CacheAbdoulaye GueyePas encore d'évaluation

- ts24 4 269-275Document8 pagests24 4 269-275Abdoulaye GueyePas encore d'évaluation

- Lalan 1Document54 pagesLalan 1Abdoulaye GueyePas encore d'évaluation

- Asymétrie D'informationsDocument6 pagesAsymétrie D'informationsDjoufack JanvierPas encore d'évaluation

- Formation PMPDocument4 pagesFormation PMPCi2p ConsultingPas encore d'évaluation

- Cours Techniques ComDocument81 pagesCours Techniques Comkhalid hammaniPas encore d'évaluation

- Inhibiteurs de Pompe À ProtonsDocument1 pageInhibiteurs de Pompe À ProtonsYasmine TarchounPas encore d'évaluation

- (LA) 2 Racine, Phèdre I3 (Aveu)Document6 pages(LA) 2 Racine, Phèdre I3 (Aveu)koana bshsPas encore d'évaluation

- Explication - Louise Labé, Sonnet 8Document2 pagesExplication - Louise Labé, Sonnet 8lyblanc100% (3)

- Revues de DirectionDocument39 pagesRevues de DirectionTim Stelens Seka100% (1)

- 6a - Tce GraveDocument49 pages6a - Tce GraveErick AndersonPas encore d'évaluation

- Infos Complémentaires Balade Et Bonne Mine 2021Document1 pageInfos Complémentaires Balade Et Bonne Mine 2021Christian CouteauPas encore d'évaluation

- O God Beyond All PraisingDocument3 pagesO God Beyond All Praisingkoyske71% (7)

- RestoDocument2 pagesRestoAbir LatréchePas encore d'évaluation

- Rapport de StageDocument7 pagesRapport de StagebenbadaPas encore d'évaluation

- Fiche Technique - CYBERSECURITEDocument2 pagesFiche Technique - CYBERSECURITELesamisde Calissa IkamaPas encore d'évaluation

- Essai Accéléré de Réaction Sulfatique Externe (RSE)Document11 pagesEssai Accéléré de Réaction Sulfatique Externe (RSE)Rafik SiamPas encore d'évaluation

- SYLLABUS TIME MANAGEMENT Gestion Du Temps Et Des PrioritésDocument2 pagesSYLLABUS TIME MANAGEMENT Gestion Du Temps Et Des PrioritésMamadou GueyePas encore d'évaluation

- 6 7091 E79da38f PDFDocument24 pages6 7091 E79da38f PDFSAEC LIBERTEPas encore d'évaluation

- 52910Document9 pages52910mostabouPas encore d'évaluation

- Transport Logistique Ministere Des Finances MarocDocument27 pagesTransport Logistique Ministere Des Finances MarocImane BenrahmounePas encore d'évaluation

- Chap5 Complexe en Électricité - 2021-2022Document29 pagesChap5 Complexe en Électricité - 2021-2022Balayira BakaryPas encore d'évaluation

- BalneoDocument2 pagesBalneocloud adsophPas encore d'évaluation

- Balistique - SniperSoricomDocument30 pagesBalistique - SniperSoricomKishore BarreteauPas encore d'évaluation

- RappelHTML WebSémantiqueDocument2 pagesRappelHTML WebSémantiqueNour LetaiefPas encore d'évaluation

- Perceval Adoubement Valeurs de La Chevalerie 2Document2 pagesPerceval Adoubement Valeurs de La Chevalerie 2JIMENA ABELLO GOMEZPas encore d'évaluation

- Filières Ouvertes À l'UAE en 2021-2022-1Document9 pagesFilières Ouvertes À l'UAE en 2021-2022-1james dorPas encore d'évaluation

- Le Monde - 11/12/2008Document30 pagesLe Monde - 11/12/2008Kevin35100% (8)

- Devoir de Synthèse N°1 2017 2018 (Hidri Lazhar) PDFDocument3 pagesDevoir de Synthèse N°1 2017 2018 (Hidri Lazhar) PDFRabiaa GuesmiPas encore d'évaluation

- Acfrogdtvvmhsyokaxk9q9ktmv8ergolx3 8r7mirpt6v0g8ws9791lwm0erykcgoe - Oxnasmm7zamygytzylwahyey2bio4ju6kha9f O-Mtovs31mlbtazlp83rq6izewdexdeitn7oqdxmsdDocument2 pagesAcfrogdtvvmhsyokaxk9q9ktmv8ergolx3 8r7mirpt6v0g8ws9791lwm0erykcgoe - Oxnasmm7zamygytzylwahyey2bio4ju6kha9f O-Mtovs31mlbtazlp83rq6izewdexdeitn7oqdxmsdEL MéhdiPas encore d'évaluation

- ParnassaDocument62 pagesParnassaAli TraorePas encore d'évaluation

- Motrec WebManual - E 280B AC - 1131229upDocument61 pagesMotrec WebManual - E 280B AC - 1131229uppedro javier carrera juradoPas encore d'évaluation

- Recits D'un Pèlerin RusseDocument160 pagesRecits D'un Pèlerin RusseGuillaume Morgenstern100% (5)