Académique Documents

Professionnel Documents

Culture Documents

Cafetech 18 03

Transféré par

Koura Abdou Mouhissin0 évaluation0% ont trouvé ce document utile (0 vote)

13 vues17 pagesTitre original

cafetech_18_03

Copyright

© © All Rights Reserved

Formats disponibles

PPTX, PDF, TXT ou lisez en ligne sur Scribd

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

© All Rights Reserved

Formats disponibles

Téléchargez comme PPTX, PDF, TXT ou lisez en ligne sur Scribd

0 évaluation0% ont trouvé ce document utile (0 vote)

13 vues17 pagesCafetech 18 03

Transféré par

Koura Abdou MouhissinDroits d'auteur :

© All Rights Reserved

Formats disponibles

Téléchargez comme PPTX, PDF, TXT ou lisez en ligne sur Scribd

Vous êtes sur la page 1sur 17

Piratage Informatique

Avant, Pendant et Apres

PA R K O U RA A BD O U M O U H I S S I N – I K S D C O N SU LT I N G

www.iksd-consulting.com Email - infos@iksd-consulting.com Faladiè, Bamako – Mali

Sommaire

1. Introduction

2. Le profil des pirates informatiques

3. Les différentes formes de piratage

4. La boîte à outils du pirate informatique

5. Comment se protéger ? (les bonnes pratiques)

6. Le forensic

7. Conclusion

www.iksd-consulting.com Email - infos@iksd-consulting.com Faladiè, Bamako – Mali

1. Introduction (1/3)

Le piratage d’un système informatique se définit comme l’accès non autorisé à ce

système par un tiers. (https://www.cybermalveillance.gouv.fr/)

Définition des termes

Un système informatique désigne tout appareil, ou ensemble d’appareils,

permettant de traiter et stocker des données : ordinateur, tablette, téléphone

mobile, objet connecté, serveur ou réseau domestique…

www.iksd-consulting.com Email - infos@iksd-consulting.com Faladiè, Bamako – Mali

1. Introduction (2/3)

Le pirate informatique (en anglais Hacker) est un

individu qui utilise des connaissances et des

compétences spécialisées pour pénétrer

illégalement un système informatique

Un réseau informatique est un groupement de

deux ou plusieurs ordinateurs (ou autres

appareils électroniques) permettant l’échange

de données et le partage de ressources

communes.

www.iksd-consulting.com Email - infos@iksd-consulting.com Faladiè, Bamako – Mali

1. Introduction (3/3)

La Cybercriminalité renvoie à tout crime

commis principalement à l'aide d‘internet et des

technologies de l'information, comme les

ordinateurs, les tablettes ou les téléphones

intelligents.

La sécurité informatique est essentiellement la

protection des systèmes et des informations

informatiques contre les dommages, le vol et

l’utilisation non autorisée.

www.iksd-consulting.com Email - infos@iksd-consulting.com Faladiè, Bamako – Mali

2. Le profil des pirates informatiques (1/2)

Il est important de mieux connaître les différents profils des pirates et ce qui les

motive à fin de mieux se défendre contre leurs cyberattaques.

Quelques profils de pirate

White hate hackers sont principalement des chercheurs et des personnes opérant

dans le domaine de la sécurité et exercent une surveillance active sur les menaces.

Les hackers à la solde des états sont des pirates informatiques autorisés ou

supportés par un pays

www.iksd-consulting.com Email - infos@iksd-consulting.com Faladiè, Bamako – Mali

2. Le profil des pirates informatiques (2/2)

Quelques profils de pirate

Les hacktivistes sont des militants numérique, menant

des opérations destinées à déstabiliser leurs adversaires

Les script kiddies généralement très jeunes et

dépourvus d'expérience, ils utilisent les programmes

écrits par autrui pour infiltrer des systèmes

informatiques.

www.iksd-consulting.com Email - infos@iksd-consulting.com Faladiè, Bamako – Mali

3. Les différentes formes de piratage (1/4)

On distingue deux grandes formes de piratage informatique : les intrusions et les

cyberattaques.

3. 1. Les Intrusions

Définition : s’introduire dans des ordinateurs de particulier et se maintenir dans le

système informatique sans autorisation

Méthodes d’intrusion

les chevaux de Troie ou troyens

les intrusions au moyen de ressources protégées

www.iksd-consulting.com Email - infos@iksd-consulting.com Faladiè, Bamako – Mali

3. Les différentes formes de piratage (2/4)

les chevaux de Troie ou troyens

Ce sont des virus que le pirate introduits dans votre

système pour permettre la prise de contrôle de

l’ordinateur

Moyen de contamination : Par le téléchargement de

fichiers douteux

Objectifs : Vol de mot de passe, copie des données,

machines zombies

Exemple de Troyens : WinZip, KeyGen, BackWork,…

www.iksd-consulting.com Email - infos@iksd-consulting.com Faladiè, Bamako – Mali

3. Les différentes formes de piratage (3/4)

les intrusions au moyen de ressources protégées

Généralement exécuté à travers le piratage d’un/plusieurs comptes

d’utilisateurs, le but de l’attaquant sera alors de trouver une faille en

analysant vos habitudes

Méthodes : Crack de mot de passe, Social Engineering,…

Objectifs : Voler les documents, espionnage, …

Exemple : Cracker le mot de passe d’un internaute sur un réseau social

(Facebook, Instagram, Twitter,…)

www.iksd-consulting.com Email - infos@iksd-consulting.com Faladiè, Bamako – Mali

3. Les différentes formes de piratage (4/4)

3. 2. Les Cyberattaques

Une cyberattaque est un acte offensif envers un

dispositif informatique à travers un réseau

informatique

Objectifs : Sabotage, Nuire au fonctionnement

d’un réseau, détruire le compte d’un utilisateur

Exemple : Attaques DDoS et DoS, …

www.iksd-consulting.com Email - infos@iksd-consulting.com Faladiè, Bamako – Mali

4. La boîte à outils du pirate informatique (1/2)

Voici une liste non exhaustive de quelques outils utilisés par les pirates

informatiques

Intrusion

Nmap

Burp Suite

Metasploit

Jone The Ripper

THC Hydra

www.iksd-consulting.com Email - infos@iksd-consulting.com Faladiè, Bamako – Mali

4. La boîte à outils du pirate informatique (2/2)

Attaque

BotNet

LOIC

Zeus (Réseau)

Systèmes d’exploitations

Debian (ParrotOs, Kali linux, ..)

BlackArch

Gentoo

www.iksd-consulting.com Email - infos@iksd-consulting.com Faladiè, Bamako – Mali

5. Comment se protéger ?

Voici quelques solutions pour se protéger des pirates informatique

Toujours faire une mise à jour des logiciels

Utiliser des mot de passe long avec des caractères spéciaux (#@*/-+$^....)

Utiliser un parfeu (Firewall)

Installer et maintenir à jour les antivirus

Etre vigilant

www.iksd-consulting.com Email - infos@iksd-consulting.com Faladiè, Bamako – Mali

6. Le forensic

Le Forensic (ou criminalistique en Français) consiste à réaliser une analyse du système

d'information lorsque survient une attaque du système informatique d'une entreprise.

Un forensic bien mené permet, sous certaines conditions, de retrouver des preuves :

Documents confidentiels ou sensibles effacés

Programmes de piratage exécutés

Tentatives de suppression des logs

Mots de passe volés

Appels reçus

www.iksd-consulting.com Email - infos@iksd-consulting.com Faladiè, Bamako – Mali

Conclusion

www.iksd-consulting.com Email - infos@iksd-consulting.com Faladiè, Bamako – Mali

www.iksd-consulting.com Email - infos@iksd-consulting.com Faladiè, Bamako – Mali

Vous aimerez peut-être aussi

- Dictionnaire CybersecuriteDocument12 pagesDictionnaire Cybersecuriteva.marion01Pas encore d'évaluation

- Rapport Piratage InformatiqueDocument45 pagesRapport Piratage InformatiqueAllache Abderrahman100% (2)

- Cours Sécuritè Informatique 2010 Mode de CompatibilitéDocument149 pagesCours Sécuritè Informatique 2010 Mode de CompatibilitéHaythem ArfaouiPas encore d'évaluation

- Attaques Et MalwaresDocument40 pagesAttaques Et Malwarestest maestroPas encore d'évaluation

- Introduction A La SécuritéDocument8 pagesIntroduction A La SécuritéWALID JAOUANEPas encore d'évaluation

- 5SECU PPTDocument13 pages5SECU PPTNajib MounsefPas encore d'évaluation

- Les Hackers!Document8 pagesLes Hackers!saadianazim86Pas encore d'évaluation

- Le guide du hacker : le guide simplifié du débutant pour apprendre les bases du hacking avec Kali LinuxD'EverandLe guide du hacker : le guide simplifié du débutant pour apprendre les bases du hacking avec Kali LinuxÉvaluation : 5 sur 5 étoiles5/5 (2)

- Cours 3 - Securite Des SIDocument108 pagesCours 3 - Securite Des SImedazirarPas encore d'évaluation

- Le Spoofing Consiste À Usurper Une Identité ÉlectroniqueDocument3 pagesLe Spoofing Consiste À Usurper Une Identité ÉlectroniqueInoPas encore d'évaluation

- Wa0012.Document42 pagesWa0012.keyloggerfree45Pas encore d'évaluation

- La Securite Informatique Esgis 2020 PDFDocument31 pagesLa Securite Informatique Esgis 2020 PDFAbdarazack Mahamat AhmatPas encore d'évaluation

- m14 - Securite Reseaux InformatiquesDocument82 pagesm14 - Securite Reseaux Informatiquesayoub ofpptPas encore d'évaluation

- UntitledDocument25 pagesUntitledNatijPas encore d'évaluation

- CybsecDocument7 pagesCybsecRanPas encore d'évaluation

- 10+ Types Courants de Piratage Et de Piratage en CybersécuritéDocument22 pages10+ Types Courants de Piratage Et de Piratage en CybersécuritéDieudonné AllaramadjiPas encore d'évaluation

- Chapitre 2 Yassers PartDocument5 pagesChapitre 2 Yassers PartYasser FidouhPas encore d'évaluation

- CCNA Securité TRIDocument73 pagesCCNA Securité TRIBadr100% (2)

- Chapitre 5 Les Types D'attaque en Sécurité InformatiqueDocument27 pagesChapitre 5 Les Types D'attaque en Sécurité Informatiqueibrahima yte colyPas encore d'évaluation

- Securite Informatique...... 1Document71 pagesSecurite Informatique...... 1Idriss Jr MukalaPas encore d'évaluation

- Les Menaces de L'internetDocument6 pagesLes Menaces de L'internetrabesaPas encore d'évaluation

- Introduction 0Document12 pagesIntroduction 0nkene loicPas encore d'évaluation

- Sécurité SihDocument6 pagesSécurité SihBra VloGPas encore d'évaluation

- Cheval de Trois PresentationDocument13 pagesCheval de Trois PresentationEnongene Armand EbullePas encore d'évaluation

- Cours1 Intro 1 PDFDocument44 pagesCours1 Intro 1 PDFAbdou CissePas encore d'évaluation

- CC1 Securite InformatiqueDocument8 pagesCC1 Securite InformatiqueMohammed amine ZouirgouPas encore d'évaluation

- Cours 3Document34 pagesCours 3killianoviczPas encore d'évaluation

- Chapitre 5 WordDocument5 pagesChapitre 5 WordRomain HadjadjPas encore d'évaluation

- Les AtteintesDocument4 pagesLes AtteintesA.K.A LEEPas encore d'évaluation

- Securité ReseauxDocument15 pagesSecurité ReseauxAdel Sama100% (1)

- Les Systèmes de Sécurité CH2Document22 pagesLes Systèmes de Sécurité CH2Mohand SalahPas encore d'évaluation

- IT EssentialsDocument45 pagesIT Essentialsrihabcherni000Pas encore d'évaluation

- 1.3 - Lesson - Qui Est-IlDocument15 pages1.3 - Lesson - Qui Est-IlCronos OttoPas encore d'évaluation

- BTS Sri2 S35Document39 pagesBTS Sri2 S35MounirKhaleqPas encore d'évaluation

- Guide Pour Les Débutants En Matière De Piratage Informatique: Comment Pirater Un Réseau Sans Fil, Sécurité De Base Et Test De Pénétration, Kali LinuxD'EverandGuide Pour Les Débutants En Matière De Piratage Informatique: Comment Pirater Un Réseau Sans Fil, Sécurité De Base Et Test De Pénétration, Kali LinuxÉvaluation : 1 sur 5 étoiles1/5 (1)

- LLLMDocument18 pagesLLLMMustapha ZaanikPas encore d'évaluation

- TD0 - Introduction Sécurité InformatiqueDocument5 pagesTD0 - Introduction Sécurité Informatiquetolan tolan100% (1)

- Attaques PolycopesDocument71 pagesAttaques PolycopesamalouPas encore d'évaluation

- 0 FondamentauxDocument12 pages0 FondamentauxAssane ZAREPas encore d'évaluation

- Chapitre 01 IntroductionDocument77 pagesChapitre 01 IntroductionDO UAPas encore d'évaluation

- Chapitre 2 Les Logiciels MalveillantsDocument21 pagesChapitre 2 Les Logiciels Malveillantsmouhamed mahdiPas encore d'évaluation

- Chapitre 1.2 Panorama Des MenacesDocument39 pagesChapitre 1.2 Panorama Des MenacesreyrePas encore d'évaluation

- Cybersecurity GLOSSARY FRDocument4 pagesCybersecurity GLOSSARY FRKhadija AnejjarPas encore d'évaluation

- Les Attaques InformatiquesDocument11 pagesLes Attaques InformatiquesNina NoursanPas encore d'évaluation

- Cours3-Vulnerabilites Des Systemes Informatique Et Methodes DattaqueDocument16 pagesCours3-Vulnerabilites Des Systemes Informatique Et Methodes DattaqueMy dirvePas encore d'évaluation

- Veille Technologique Hacking VithujanDocument2 pagesVeille Technologique Hacking Vithujanapi-510808615Pas encore d'évaluation

- Partie 2 SMI6Document17 pagesPartie 2 SMI6Khadija DojaPas encore d'évaluation

- Chapitre 3 Les Malware de La Securite InformatiqueDocument34 pagesChapitre 3 Les Malware de La Securite Informatiqueibrahima yte colyPas encore d'évaluation

- ExposéDocument26 pagesExposéBrahim BouchtaPas encore d'évaluation

- CSE Student Materials Chapter3Document27 pagesCSE Student Materials Chapter3Jo ZefPas encore d'évaluation

- Ebook DarkGPT FRDocument43 pagesEbook DarkGPT FRslvmrgdigroPas encore d'évaluation

- Ccna Cyber OpsDocument8 pagesCcna Cyber OpsElvÏs ElvÏsPas encore d'évaluation

- CybersécuritéDocument19 pagesCybersécuritéleo henriPas encore d'évaluation

- Expo Sec InformatiqueDocument35 pagesExpo Sec InformatiqueGcb VchPas encore d'évaluation

- Sécurité Informatique Et Réseaux - JP2Document42 pagesSécurité Informatique Et Réseaux - JP2MYMY100% (2)

- Cours Securite InformatiqueDocument166 pagesCours Securite InformatiqueLobna mejriPas encore d'évaluation

- Défi 5 SécuriserDocument32 pagesDéfi 5 SécuriserDidier PiconPas encore d'évaluation

- Les Types D'attaques InformatiquesDocument52 pagesLes Types D'attaques InformatiquesLe MarinPas encore d'évaluation

- Leçon 2 Et 3 PCD Cybercriminalité Et Les Techniques de Protection Des DonnéesDocument6 pagesLeçon 2 Et 3 PCD Cybercriminalité Et Les Techniques de Protection Des DonnéesÉmile lejuste Songmo nguimfackPas encore d'évaluation

- Catalogue de Formation WordpressDocument2 pagesCatalogue de Formation WordpressKoura Abdou MouhissinPas encore d'évaluation

- Power TataDocument19 pagesPower TataKoura Abdou MouhissinPas encore d'évaluation

- DRPR N°31 LogicwebDocument8 pagesDRPR N°31 LogicwebKoura Abdou MouhissinPas encore d'évaluation

- Mise en Place D'un Serveur LAMPDocument18 pagesMise en Place D'un Serveur LAMPKoura Abdou MouhissinPas encore d'évaluation

- Devis BougouniDocument1 pageDevis BougouniKoura Abdou MouhissinPas encore d'évaluation

- PropositionTECHCOM USJPBDocument17 pagesPropositionTECHCOM USJPBKoura Abdou MouhissinPas encore d'évaluation

- Cafetech EcommerceDocument15 pagesCafetech EcommerceKoura Abdou MouhissinPas encore d'évaluation

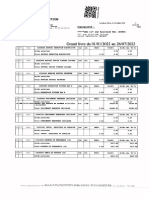

- Quotation - 2023 - 01 - 27 - 013Document1 pageQuotation - 2023 - 01 - 27 - 013Koura Abdou MouhissinPas encore d'évaluation

- Exposer OdooDocument6 pagesExposer OdooKoura Abdou MouhissinPas encore d'évaluation

- Reydelet AdelineDocument13 pagesReydelet AdelineKoura Abdou MouhissinPas encore d'évaluation

- Classeur 1Document1 pageClasseur 1Koura Abdou MouhissinPas encore d'évaluation

- DevisDocument1 pageDevisKoura Abdou MouhissinPas encore d'évaluation

- Contenu AfficheDocument1 pageContenu AfficheKoura Abdou MouhissinPas encore d'évaluation

- Secure Shell (SSH) : Qu'est-Ce Que SSH ?Document14 pagesSecure Shell (SSH) : Qu'est-Ce Que SSH ?Koura Abdou MouhissinPas encore d'évaluation

- Iksd-Consulting Cafe TechnologiqueDocument10 pagesIksd-Consulting Cafe TechnologiqueKoura Abdou MouhissinPas encore d'évaluation

- Présentation de L'ESB Sous TalendDocument26 pagesPrésentation de L'ESB Sous TalendKoura Abdou MouhissinPas encore d'évaluation

- Cahier de Charge Maintenance Serveur 2020.docx 1Document4 pagesCahier de Charge Maintenance Serveur 2020.docx 1Koura Abdou MouhissinPas encore d'évaluation

- Programmation de La Carte ArduinoDocument7 pagesProgrammation de La Carte Arduinoalae ddinePas encore d'évaluation

- Exposer SNT VPNDocument3 pagesExposer SNT VPNMouDuJnou .2sPas encore d'évaluation

- Amar D Amar - Djema@univ-Bejaia - DZ 13 Février 2022Document14 pagesAmar D Amar - Djema@univ-Bejaia - DZ 13 Février 2022Houho DzPas encore d'évaluation

- Robert Anderson C++ Pour Débutants Guide Étape Par Étape À La Programmation C++ de Basique À AvancéDocument148 pagesRobert Anderson C++ Pour Débutants Guide Étape Par Étape À La Programmation C++ de Basique À AvancéachrefovPas encore d'évaluation

- Point Fixe. Analyse NumériqueDocument131 pagesPoint Fixe. Analyse NumériqueAyoub BelachmiPas encore d'évaluation

- Td3 CorrigeDocument6 pagesTd3 CorrigeManasse BegadePas encore d'évaluation

- Legrand Fiche Conseils Reseau Multimedia Reglementation PDFDocument3 pagesLegrand Fiche Conseils Reseau Multimedia Reglementation PDFElyas MghizriPas encore d'évaluation

- Vérification Des Signatures Manuscrites: Lahyane AdilDocument66 pagesVérification Des Signatures Manuscrites: Lahyane AdilDo HaPas encore d'évaluation

- Appareil de Recherche de Défauts À Courants de FoucaultDocument324 pagesAppareil de Recherche de Défauts À Courants de FoucaultRachida Jaziri Ep MahouachiPas encore d'évaluation

- Flyer Inscription LyceeDocument2 pagesFlyer Inscription Lyceeoxxxx4Pas encore d'évaluation

- (Grand Livre) Dossier - 0006Document31 pages(Grand Livre) Dossier - 0006Merime CheufaPas encore d'évaluation

- DS1-DP-Carreaux CeramiquesDocument4 pagesDS1-DP-Carreaux CeramiquesMouad Memni100% (1)

- 1-Architecture Serveur2022Document45 pages1-Architecture Serveur2022Ahmed MaalejPas encore d'évaluation

- Lumiere Et Couleurs Dispersion de La Lumiere Cours 3Document4 pagesLumiere Et Couleurs Dispersion de La Lumiere Cours 3Ninon NkoulouPas encore d'évaluation

- MANUEL Manuel Basique TIGERDocument16 pagesMANUEL Manuel Basique TIGERSaidoo BouboubouPas encore d'évaluation

- Crypto Corps Finis - PaperDocument32 pagesCrypto Corps Finis - PaperRahab AffétéoukaPas encore d'évaluation

- Analysez Des Donnees Avec ExcelDocument15 pagesAnalysez Des Donnees Avec ExcelAudrey LyliPas encore d'évaluation

- Mini ProjetDocument3 pagesMini ProjetFatima AsebbanePas encore d'évaluation

- QCM Ite 6.0 N°8Document5 pagesQCM Ite 6.0 N°8loffy hackerPas encore d'évaluation

- Mongo DBDocument6 pagesMongo DBSoukaynaPas encore d'évaluation

- Chapitre 2 - Cours de GL - Analyse & Définition Des BesoinsDocument7 pagesChapitre 2 - Cours de GL - Analyse & Définition Des BesoinsrimaPas encore d'évaluation

- Dossier de Consultation Des Entreprises: C.C.T.P. Cahier Des Clauses Techniques ParticulièresDocument87 pagesDossier de Consultation Des Entreprises: C.C.T.P. Cahier Des Clauses Techniques ParticulièresSediki ZakariaPas encore d'évaluation

- AfrikaTech Extrait Etude de Marché Secteur Numérique Au CamerounDocument10 pagesAfrikaTech Extrait Etude de Marché Secteur Numérique Au Camerounyoussouf isma100% (1)

- TP1 - Initiation À SimulinkDocument18 pagesTP1 - Initiation À SimulinkImad BenabdouallahPas encore d'évaluation

- Dess Claerbout 2000 OcrDocument88 pagesDess Claerbout 2000 OcrOceni SadidPas encore d'évaluation

- Check-List Évaluation 17025 PratiqueDocument147 pagesCheck-List Évaluation 17025 PratiqueS.HALIPas encore d'évaluation

- Esclave 2 Esclave 1: ExerciceDocument2 pagesEsclave 2 Esclave 1: ExerciceMohamed Ali JèbriPas encore d'évaluation

- Creation D'un Serveur Web Sur Window 10 Avec Connection Internet Via WifiDocument53 pagesCreation D'un Serveur Web Sur Window 10 Avec Connection Internet Via Wifigaetan vetsoupePas encore d'évaluation

- CHAPITRE 7 Architecture Des Mémoires Et Des ProcesseursDocument14 pagesCHAPITRE 7 Architecture Des Mémoires Et Des ProcesseursHappy lifePas encore d'évaluation

- NT CPA SLM 24219 SAP BW-Reorganisation Oracle DBMDocument18 pagesNT CPA SLM 24219 SAP BW-Reorganisation Oracle DBMjpaugertPas encore d'évaluation