Académique Documents

Professionnel Documents

Culture Documents

Chapitre 01 - Introduction Aux Réseaux de Communication

Transféré par

Wissem FäễCopyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Chapitre 01 - Introduction Aux Réseaux de Communication

Transféré par

Wissem FäễDroits d'auteur :

Formats disponibles

Université Larbi Ben M’hidi 02ème Année Licence Module

: Réseaux

-Oum El Bouaghi- Informatique de communication

Chapitre 01 : Introduction aux réseaux

1. Introduction

Les réseaux informatiques ont vu le jour à la fin des années 1960. C’est avec le projet

ARPANET que le premier réseau a été lancé aux Etats-Unis par la DARPA. Bien

entendu, en adoptant cette vue on ne considère pas les terminaux passifs reliés aux

gros ordinateurs centraux comme des réseaux informatiques. Actuellement, les

réseaux informatiques sont devenus incontournables. Dans le présent chapitre, on

présente les notions de base des réseaux informatiques.

2. Les réseaux informatiques

Un réseau informatique est un ensemble de systèmes informatiques connectés entre

eux pour assurer un service de communication de données.

Les réseaux informatiques sont les résultats de rapprochement de deux domaines :

l’informatique et la télécommunication. En fait la télécommunication recouvre toutes

les techniques (filaires, radio, optiques, etc.) de transfert d’information quelle qu’en

soit la nature (symboles, écrits, images fixes ou animées, son, ou autres). L’histoire de

la télécommunication a commencé en 1832, date à laquelle le physicien américain

Morse (1791-1872) eut l’idée d’un système de transmission codée (alphabet Morse).

Cependant le mot « télécommunication », est introduit en 1904 par Estaurié

(polytechnicien, ingénieur général des télégraphes 1862-1942). En 1932 à la

conférence de Madrid, ce terme a été consacré en renommant l’Union Télégraphique

Internationale en Union Internationale des Télécommunications (UIT).

Malgré les profondes similitudes entre les réseaux informatiques et les systèmes

distribués (les systèmes répartis), il est important de noter la différence entre ces

deux concepts. En effet, un système distribué est un ensemble de systèmes

informatiques indépendants présentés à l’utilisateur comme un système unique

cohérent.

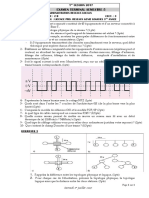

Un réseau informatique est composé d’un ensemble de nœuds reliés par des voies

physiques (Figure 01). Un nœud est une machine ou toute entité pouvant être

adressée par un numéro unique. On distingue deux types de nœuds :

2015 - 2016 [1]

Université Larbi Ben M’hidi 02ème Année Licence Module : Réseaux

-Oum El Bouaghi- Informatique de communication

1. Les terminaux (Hôtes) : sont des systèmes informatiques interconnectés,

capables d’échanger des données et sur lesquels tournent les applications

des utilisateurs. Dans l’architecture client/serveur ces terminaux peuvent

être des clients ou des serveurs.

2. Les nœuds intermédiaires : C’est l’ensemble des équipements qui assurent

la communication dans le réseau. Parfois on appelle ces équipements des

commutateurs ou des routeurs.

Les différents nœuds sont raccordés aux voies de communication par des

équipements spéciaux appelés MAU (Medium Access Unit).

L’ensemble de nœuds intermédiaires et les voies de communications forment un

sous réseau de communication.

Figure 01 : Les composantes d’un réseau informatique

3. Les objectifs d’un réseau informatique

Les réseaux informatiques sont nés du besoin de faire communiquer des terminaux

distants avec un ordinateur central. En fait, l’évolution des besoins dépasse le désire

de connecter les équipements des grands laboratoires et firmes pour le désire de

connecter toutes nos simples appareilles via les réseaux informatiques (notamment

l’internet). Un réseau informatique offre plusieurs avantages comme :

Partage de ressources (Matériels : imprimante…, ou logiciel : Fichier…).

2015 - 2016 [2]

Université Larbi Ben M’hidi 02ème Année Licence Module : Réseaux

-Oum El Bouaghi- Informatique de communication

Transfert de données (Fichiers, parole, vidéo…).

L’interaction avec les utilisateurs connectés : messagerie électronique,

conférence électronique, …

Fiabilité (en dupliquant les ressources).

Rapport prix qualité (enjeu économique) : atteindre une puissance de

calcul ou de traitement comparable à un multiprocesseur à coût réduit.

4. Classification des réseaux

Plusieurs critères peuvent être utilisés pour la classification des réseaux comme : la

taille, la topologie ou la technique de transmission.

4.1. Classification des réseaux selon la distance

Comme on peut voir dans la Figure 02, les réseaux informatiques peuvent répartis en

quatre classes selon leurs portés. Ainsi, on trouve :

PAN (Personal Area Network ou Réseau personnel) : c’est un réseau

informatique centré sur l’utilisateur. Il désigne l’interconnexion de

plusieurs mètres autour de celui-ci. Dans ce type des réseaux, des liaisons

sans fil sont souvent utilisées.

LAN (Local Area Network ou réseau local): peut s'étendre de quelques

mètres à quelques kilomètres et correspond au réseau d'une entreprise. Il

peut se développer sur plusieurs bâtiments et permet de satisfaire tous les

besoins internes de cette entreprise. Les LANs se distinguent des autres

classes de réseaux par leur taille, leur technologie de transmission, leur

vitesse de transmission et leur topologie. Ayant des débits de quelques

Mb/s avec un support partagé.

MAN (Métropolitain Area Network ou réseau métropolitain) :

interconnecte plusieurs lieux situés dans une même vile, par exemple les

différents sites d'une université ou d'une administration, chacun possédant

son propre réseau local. Leur topologie ressemble à celle des LANs, mais

ayant des normes différents de celles-ci. Leur débit peut être de quelques

centaines de Kbits/s à quelques Mbits/s.

WAN (Wide Area Network ou réseau étendu): permet de communiquer

à l'échelle d'un pays, ou de la planète entière, les infrastructures physiques

2015 - 2016 [3]

Université Larbi Ben M’hidi 02ème Année Licence Module : Réseaux

-Oum El Bouaghi- Informatique de communication

pouvant être terrestres ou spatiales à l'aide de satellites de

télécommunications.

Figure 02 : Classification des réseaux informatiques selon leur porté.

4.2. Classification des réseaux selon la topologie

Une topologie désigne la manière dont les équipements d’un réseau sont organisés. En

effet, il convient de distinguer deux classes de topologies : la topologie logique de la

topologie physique.

Dans la topologie logique on considère le parcours de l’information entre les

différents éléments de réseau. Les aspects de partage de support et les méthodes

d’accès à ce dernier sont des éléments essentiels dans ce type de topologie.

Par contre, la topologie physique s’intéresse l’arrangement spatial des

équipements. Cette topologie est choisie selon l’environnement, l’architecture et les

besoins techniques de débit pour l’entreprise. En plus, elle a une importance extrême

sur l’évolution de réseau, sur son administration et sur les compétences des

personnelles qui seront amené à s’en servir.

Il existe plusieurs topologies possibles. En plus, il est possible de combiner les

différentes topologies pour former une topologie hybride. Les principales topologies

sont :

La topologie en bus : dans ce type des réseaux les différentes stations

sont reliées à travers le même câble par le biais des connecteurs

spécialisés. A toutes les extrémités du câble est fixé un bouchon (un

terminateur) qui empêche le signal de se réfléchir. Parce que le câble a été

2015 - 2016 [4]

Université Larbi Ben M’hidi 02ème Année Licence Module : Réseaux

-Oum El Bouaghi- Informatique de communication

partagé par toutes les stations, on ne trouve qu’une seule qui transmettre

des données dans une instant donnée. Les réseaux en bus sont simples, peu

coûteux, facile à mettre en place et à maintenir. Si une machine tombe en

panne sur un réseau en bus, alors le réseau fonctionne toujours, mais si le

câble est défectueux alors le réseau tout entier ne fonctionne plus.

L’augmentation de nombre des stations connectées au réseau dégrade les

performances de ce dernier.

La topologie en étoile : dans ce type plusieurs câbles sont axés auteur

d’un nœud central. Les réseaux en étoile sont simples à administrer parce

que la gestion des ressources est centralisée. En plus, les réseaux en étoile

fonctionnent toujours, même si une station tombe en panne ou une liaison

est coupée, tant que le nœud central est fonctionnel. Si le nœud central

tombe en panne, le réseau entier devient hors service. Sur le plan

économique, les réseaux en étoile sont coûteux surtout pour les réseaux

WAN. On distingue deux types de nœuds centraux : les hubs et les

switchs. Le fonctionnement de hub consiste à faire la diffusion de

l’information sur tous ses ports. Par contre, le switch assure la fonction de

commutation (c'est-à-dire il envoie l’information seulement sur le port

concerné).

La topologie en anneau : Il s'agit de la topologie en bus que l'on a

refermé sur elle- même. Le sens de parcours du réseau est déterminé- ce

qui évite les conflits. Dans ce type, la collision est évitée par une gestion

basée sur le droit d’accès au support. En général, l’anneau se trouve à

l’intérieur d’un boîtier qui s’appelle un MAU (Multistation Access Unit).

Toutes les stations sont reliées au MAU. Le temps d'accès est déterminé

(une machine sait à quel moment elle va pouvoir envoyer des

informations). Pour éviter la panne du réseau en cas de destruction de

câble, une autre boucle de secours est ajoutée dans la topologie anneaux

doubles.

La topologie maillée : ce réseau est constitué d’un ensemble de stations

reliées par des voies. Selon le nombre de relations établies on distingue

des réseaux maillés complètement et des réseaux maillés irrégulièrement.

2015 - 2016 [5]

Université Larbi Ben M’hidi 02ème Année Licence Module : Réseaux

-Oum El Bouaghi- Informatique de communication

Figure 03 : Les différentes topologies d’un réseau.

4.3. Classification des réseaux selon la technique de transmission

On distingue deux classes de réseaux selon le critère de technique de transmission :

Le mode diffusion : Le premier mode de fonctionnement consiste à

partager un seul support de transmission. Chaque message envoyé par un

équipement sur le réseau est reçu par tous les autres. C'est l'adresse de

destination spécifique placée dans le message qui permettra à chaque

équipement de déterminer si le message lui est adressé ou non. Si le

message est destiné à toutes les machines alors c’est ce qu’on appelle la

diffusion générale (broadcasting). Quelques systèmes permettent

également de transmettre un paquet à un sous-ensemble, c’est la diffusion

restreinte (multicasting).

À tout moment un seul équipement a le droit d'envoyer un message sur le

support. Il faut donc qu'il «écoute» au préalable si la voie est libre; si ce

n'est pas le cas, il attend selon un protocole spécifique à chaque

architecture. De manière générale, ce mode est adopté pour les petits

réseaux.

Le mode point-à-point : Dans ce mode, le support physique (le câble)

relie une paire d'équipements seulement. Quand deux éléments non

2015 - 2016 [6]

Université Larbi Ben M’hidi 02ème Année Licence Module : Réseaux

-Oum El Bouaghi- Informatique de communication

directement connectés entre eux veulent communiquer ils le font par

l'intermédiaire des autres nœuds du réseau. Il est possible de trouver

plusieurs routes de différentes longueurs pour atteindre une même

destination. Le choix de meilleur chemin est indispensable. Ce mode est

utilisé, généralement, dans les réseaux étendus.

5. Les techniques de commutations

La commutation décrit la technique permettant d’acheminer des informations au

travers d’un réseau composé de nœuds liés entre eux. Les informations sont

transportées de nœud en nœud jusqu’au destinataire. Il existe deux techniques

principales : la commutation de circuit et la commutation de paquets. D'autres modes

de commutation tels que la commutation de trames et la commutation de cellules

s'inspirent de la commutation de paquets. Par ailleurs, la commutation de messages,

l’ancêtre de la commutation de paquet, n’est plus utilisée.

La commutation de circuit : Historiquement c’est la première à avoir été

utilisée, par exemple dans le réseau téléphonique à l'aide des

autocommutateurs. Elle consiste à créer dans le réseau un circuit physique

entre l'émetteur et le récepteur avant que ceux-ci ne commencent à

échanger des informations. Ce circuit sera propre aux deux entités

communiquant et il sera libéré lorsque l'un des deux coupera sa

communication. Par contre, si pendant un certain temps les deux entités ne

s'échangent rien le circuit leur reste quand même attribué. C'est pourquoi,

un même circuit (ou portion de circuit) pourra être attribué à plusieurs

communications en même temps. Cela améliore le fonctionnement global

du réseau mais pose des problèmes de gestion (files d'attente,

mémorisation).

Les applications classiques de ce type de réseau sont celles à contrainte

temporelle (délai de traversée du réseau constant) telles que le service

téléphonique (RTC et RNIS) et toutes les applications "streaming".

L'inconvénient majeur de cette technique est le gaspillage possible de la

bande passante. En effet, les ressources réservées pour une

communication ne sont pas toujours utilisées de façon optimale.

2015 - 2016 [7]

Université Larbi Ben M’hidi 02ème Année Licence Module : Réseaux

-Oum El Bouaghi- Informatique de communication

Figure 04 : La commutation de circuit.

La commutation de messages : Il s’agit d’une technique de commutation

simple qui consiste à effectuer la communication entre les voisins. Un

message est un ensemble d’information logique formant un tout (fichier,

mail). Ainsi, cette technique consiste à envoyer un message de l'émetteur

jusqu'au récepteur en passant de nœud de commutation en nœud de

commutation. Chaque nœud attend d'avoir reçu complètement le message

avant de le réexpédier au nœud suivant (Store & Forward). Cette

technique nécessite de prévoir de grandes zones tampon dans chaque

nœud du réseau, mais comme ces zones ne sont pas illimitées il faut aussi

prévoir un contrôle de flux des messages pour éviter la saturation du

réseau. Dans cette approche il devient très difficile de transmettre de longs

messages. En effet, comme un message doit être reçu entièrement à

chaque étape si la ligne a un taux d'erreur de 10 -5 par bit (1 bit sur 105 est

erroné) alors un message de 100000 octets n'a qu'une probabilité de

0,0003 d'être transmis sans erreur.

Figure 05 : Technique de commutation de messages

2015 - 2016 [8]

Université Larbi Ben M’hidi 02ème Année Licence Module : Réseaux

-Oum El Bouaghi- Informatique de communication

La commutation de paquets : Elle est apparue au début des années 70

pour résoudre les problèmes d'erreur de la commutation de messages. Un

message émis est découpé en paquets et par la suite chaque paquet est

commuté à travers le réseau comme dans le cas des messages. Les paquets

sont envoyés indépendamment les uns des autres et sur une même liaison

on pourra trouver les uns derrière les autres des paquets appartenant à

différents messages. Chaque nœud redirige chaque paquet vers la bonne

liaison grâce à une table de routage. La reprise sur erreur est donc ici plus

simple que dans la commutation de messages, par contre le récepteur final

doit être capable de reconstituer le message émis en réassemblant les

paquets. Ceci nécessitera un protocole particulier car les paquets peuvent

ne pas arriver dans l'ordre initial, soit parce qu'ils ont emprunté des routes

différentes, soit parce que l'un d'eux a du être réémis suite à une erreur de

transmission.

Figure 06 : Technique de commutation de paquets

La commutation de trames : La commutation de trames ou relais de

trames est une évolution de la commutation par paquets et peut être

considérée comme une technique intermédiaire en attendant l’arrivée des

techniques à commutation ATM. En fait, l’amélioration de fiabilité de

voies de communication montrée avec le temps nécessite l’optimisation

des performances en allégeant les procédures de contrôle de flux et le

routage. Cette technique permet de diminuer le volume de données émis et

d’augmenter les débits. En effet, les commutateurs à ce niveau acheminent

les trames vers le récepteur en utilisant des références, également appelés

2015 - 2016 [9]

Université Larbi Ben M’hidi 02ème Année Licence Module : Réseaux

-Oum El Bouaghi- Informatique de communication

identificateurs ou étiquettes (en anglais labels). Une référence est une suite

de chiffres, accompagnant une trame pour lui permettre de choisir une

porte de sortie, suivant une table de commutation. Par contre, les routeurs

acheminent les paquets vers le destinataire en utilisant son adresse

complète et une table de routage, qui lui permet de diriger les paquets vers

les bonnes sorties.

La commutation de cellules : Une cellule est un paquet particulier dont

la taille est toujours fixée à 53 octets (5 octets d'en-tête et 48 octets de

données). C'est la technique de base des réseaux hauts débits ATM

(Asynchronous Transfert Mode) qui opèrent en mode connecté où avant

toute émission de cellules, un chemin virtuel est établi par lequel passeront

toutes les cellules. Cette technique mixe donc la commutation de circuits

et la commutation de paquets de taille fixe permettant ainsi de simplifier le

travail des commutateurs pour atteindre des débits plus élevés.

6. L’architecture en couches

La transmission de données entre des stations d’un réseau nécessite, sans doute, une

infrastructure constituée en voies de communication et ensemble de nœuds.

Cependant, l’existence de cette infrastructure uniquement n’offre pas le service de

transport de données avec la qualité demandée. L’existence d’un logiciel qui gère

l’ensemble des fonctions d’un réseau (comme l’adressage, le contrôle d’erreur et le

contrôle de flux) est plus que nécessaire. En fait, un logiciel de réseaux est un logiciel

complexe avec des multiples de fonctions. Afin de maîtriser sa complexité, les

logiciels de réseaux sont organisés en couche dont le nombre, les noms et les

fonctions varient d’une conception à l’autre.

6.1. Principe de l’architecture en couches

Une couche est un ensemble homogène destiné à accomplir une tâche ou à rendre un

service. En effet, la décomposition en couches doit respecter les principes suivants :

Une couche doit être créée lorsqu’un nouveau niveau d’abstraction est

nécessaire.

Chaque couche exerce une fonction bien définie.

2015 - 2016 [10]

Université Larbi Ben M’hidi 02ème Année Licence Module : Réseaux

-Oum El Bouaghi- Informatique de communication

Le choix des frontières entre couches doit minimiser le flux d’informations

aux interfaces.

Le nombre de couches doit être :

o suffisamment grand pour éviter la cohabitation dans une même

couche de fonctions très différentes, et

o suffisamment petit pour éviter que l’architecture ne devienne

difficile à maîtriser.

Cette structuration en couche d’un logiciel de réseaux offre d’autres

avantages comme : l’extensibilité, la portabilité et l’interopérabilité.

Le principe de fonctionnement d’un logiciel en couche consiste en cette règle :

chaque couche offre des services à la couche supérieur immédiate en cachant les

détailles d’implémentation (la première couche est situé au-dessus du support de

communication). Par service on désigne un ensemble de primitives ou d’opérations

qu’une couche fournit à la couche supérieur. Les éléments actifs de chaque couche ou

niveau s’appellent des entités, que ce soit logiciel (processus) ou matériel (puce d’E/S

intelligente), les entités de même niveau sur des machines différentes s’appellent

entités paires ou homologues.

Les primitives peuvent être classés en quatre classes : primitives de demande,

primitives de réponse, primitive d’indication et primitive de confirmation.

Une couche donnée (N) offre des services à la couche (N+1) à travers une

interface. En fait, l’échange de données et de primitives entre ces couches se fait par

l’intermédiaire des points d’accès de service (SAP Service Access Point). Chaque

SAP est identifié par un numéro unique. On peut trouver d’autres dénominations pour

les SAP comme : port, porte et socket …etc.

Chaque entité en couche N peut communiquer indirectement avec son homologue

dans une autre machine en respectant un protocole. Un protocole est ensemble de

règles qui déterminent le format et la signification des messages échangés.

L’ensemble de couches et de protocoles forme une architecture de réseau. Par pile de

protocoles on désigne des protocoles utilisés par un certain système avec un protocole

dans chaque couche.

La figure 07 montre les principaux éléments d’une architecture en couches.

2015 - 2016 [11]

Université Larbi Ben M’hidi 02ème Année Licence Module : Réseaux

-Oum El Bouaghi- Informatique de communication

Figure 07 : L’architecture en couches.

6.2. Les unités de données

Lors de l’invocation d’un service de niveau (N), le niveau (N+1) fournit un ensemble

d’informations nécessaires au traitement correct de l’unité de données. Une partie de

ces informations est à l’usage exclusif de l’entité de niveau N, elle précise le

traitement qui doit être opéré localement sur les données. Ces informations de

contrôle de l’interface (ICI, Interface Control Information) sont annexées à la SDU

pour former une unité de données de contrôle de l’interface (IDU, Interface Data

Unit). L’ICI à usage exclusif de la couche N n’est pas transmis.

La couche N ajoute aux données de service, notées (N)SDU, des informations de

service nécessaires à la couche N homologue pour que celle-ci traite et délivre

correctement les données à sa couche (N+1) distante. Ces informations de protocole

constituent les informations de contrôle de l’interface de la couche N (Protocol

Control Information), notées (N)PCI. Les données sont acheminées vers l’entité

homologue via une connexion de niveau (N–1). La couche N distante recevant la

(N)SDU extrait le (N)PCI, l’interprète et délivre les données (N)SDU à la couche

(N+1) ; ces données deviennent alors la (N+1)PDU.

La figure 08 illustre ce processus de transformation des unités de données.

2015 - 2016 [12]

Université Larbi Ben M’hidi 02ème Année Licence Module : Réseaux

-Oum El Bouaghi- Informatique de communication

(N-1) SDU

Figure 08 : La manipulation des unités de données.

6.3. Les types de services

Les couches offrent deux types différents de service à la couche supérieure :

Le mode avec connexion : dans ce mode une entité de niveau N ne peut

émettre de bloc d’information qu’après avoir demandé à l’homologue avec

lequel elle souhaite communiquer la permission de le faire. Pour mettre en

place une connexion, le protocole de niveau N émet donc un bloc

d’information contenant une demande de connexion de niveau N. Le récepteur

a le choix d’accepter ou de refuser la connexion par l’émission d’un bloc de

données indiquant sa décision. Dans certains cas, la demande de connexion

peut être arrêtée par le gestionnaire du service, qui peut refuser de propager la

demande de connexion jusqu’au récepteur, par exemple par manque de

ressources internes (comme le manque de l’espace mémoire dans les nœuds

intermédiaires). La mise en place du mode avec connexion, permettant la

communication entre entités homologues, se déroule en trois phases distinctes:

1. Établissement de la connexion.

2. Transfert des données de l’utilisateur d’une entité à l’autre.

3. Libération de la connexion.

Le mode sans connexion : dans le mode sans connexion, les blocs de données

sont émis sans qu’il soit nécessaire de s’assurer au préalable que l’entité

distante est présente. L’existence d’une connexion à l’un quelconque des

2015 - 2016 [13]

Université Larbi Ben M’hidi 02ème Année Licence Module : Réseaux

-Oum El Bouaghi- Informatique de communication

niveaux de l’architecture est cependant nécessaire pour s’assurer que le service

rendu n’est pas complètement inutile.

7. Les modèles d’architecture réseaux

Au début des années 70, chaque constructeur a développé sa propre solution réseau

autour d'architecture et de protocoles privés comme : SNA « System Network

Architecture » d'IBM, DECnet de DEC « Digital Network Architecture», DSA «

Distributed System Architecture » de Bull, TCP/IP du DoD,...etc. Il s'est vite avéré

qu'il serait impossible d'interconnecter ces différents réseaux hétérogènes si une

norme internationale n'était pas établie.

En fait, la normalisation est un ensemble de règles techniques résultant de l’accord

des producteurs et des usagers, et visant à spécifier, unifier et simplifier quelque

chose, en vue d’un meilleur rendement dans tous les domaines de l’activité humaine.

On distingue deux types de norme : les normes de fait et les normes de jure. La norme

de fait s’effectue quand un ensemble de constructeurs se mettent d’accord sur des

règles communes (ou l’un entre eux impose aux autres certaines règles). Par contre,

les normes de jure possèdent plus de valeur juridique parce qu’elles sont imposées par

des organisations internationales ou nationales.

Dans le monde de réseaux informatiques existe beaucoup d’organisation de

normalisation comme : ISO, IEEE, ITU, EIA et W3C.

Dans la suite de ce chapitre, nous présentons deux modèles standards des réseaux

informatiques : l’un représente une normalisation de jure et l’autre une normalisation

de fait.

7.1. Le modèle OSI

Cette norme établie en 1978/1979 par l'International Standard Organization (ISO) est

la norme Open System Interconnection (OSI, interconnexion de systèmes ouverts). En

réalité, c’était 02 projets. L’autre est celui initié par CCITT (ou actuellement IUT-T)

publié sous le nom X.200. Ces deux projets combinés en une seule norme publiée en

1983 sous le nom ISO 7498.

Le premier objectif de la norme OSI a été de définir un modèle de toute

architecture de réseau basé sur un découpage en sept couches, chacune de ces couches

2015 - 2016 [14]

Université Larbi Ben M’hidi 02ème Année Licence Module : Réseaux

-Oum El Bouaghi- Informatique de communication

correspondant à une fonctionnalité particulière d'un réseau. Les couches 1, 2, 3 sont

dites basses (ou couches orientées transmission) et les couches 5, 6 et 7 sont dites

hautes (couches orientées traitement). Notons que les nœuds d’un sous réseau ne

comporte que les trois premiers couches parce qu’elle assure seulement

l’acheminement de données. La figure 09 présente l’architecture OSI tandis que le

tableau 01 présente une synthèse sur les fonctionnalités de chaque couche.

Figure 09 : Le modèle de référence OSI.

Tableau 01 : Une synthèse des fonctionnalités des couches du modèle OSI.

N° Nom Définition et fonctions fournies

Couche

07 Fournit au programme utilisateur un ensemble de

APPLICATION fonctions permettant le déroulement correct des

programmes communicants

06 Traduit et convertit les données dans des formats

PRESENTATION exploitables par les utilisateurs, permet aussi de

mettre en œuvre du cryptage

05 Gère l’échange de données (transaction) entre les

applications distantes. La fonction essentielle de la

2015 - 2016 [15]

Université Larbi Ben M’hidi 02ème Année Licence Module : Réseaux

-Oum El Bouaghi- Informatique de communication

SESSION couche session est la synchronisation des échanges et

la définition de points de reprise.

04 Assure le contrôle du transfert de bout en bout des

informations (messages) entre les deux systèmes

d’extrémité. La couche transport est la dernière

TRANSPORT

couche de contrôle des informations, elle doit assurer

aux couches supérieures un transfert fiable quelle

que soit la qualité du sous-réseau de transport utilisé.

03 Gestion de sous réseau, l’adressage, le routage, le

RESEAU contrôle de la congestion…etc.

02 Assure un service de transfert de blocs de données

(trames) entre deux systèmes adjacents en assurant le

LIAISON DE contrôle, l’établissement, le maintien et la libération

DONNEES

du lien logique entre les entités. Les protocoles de ce

niveau assurent aussi la détection et la correction des

erreurs.

01 Transmet les bits sur un support physique. À cet

PHYSIQUE effet, elle définit les supports et les moyens d’y

accéder

7.2. Le modèle TCP/IP

Utilisé dans le réseau ARPANET du ministère de la défense des états unis, un réseau

de recherche devenu actuellement Internet. Le grand souci du DoD était de garantir la

fiabilité du réseau en cas de panne d’un élément du sou réseau et fonctionner tant que

les ordinatrices sources et destination fonctionnent. En outre, cette architecture permet

de résoudre les problèmes d’interconnexion en milieu hétérogène. À cet effet, TCP/IP

décrit un réseau logique (réseau IP) au-dessus du ou des réseaux physiques réels,

auxquels sont effectivement connectés les ordinateurs.

Précédant le modèle OSI, TCP en diffère fortement. La figure 10 présente les

couches de deux modèles. Ainsi, le modèle TCP/IP est constitué de deux protocoles

essentiels TCP et IP et de quatre couches:

La couche Matérielle (Host to Network) qui intègre les réseaux physiques

LAN et MAN (Ethernet, ATM,..). Elle englobe les couches physiques et

2015 - 2016 [16]

Université Larbi Ben M’hidi 02ème Année Licence Module : Réseaux

-Oum El Bouaghi- Informatique de communication

liaison du modèle OSI. Ce modèle ne spécifie pas de détails sur cette couche

sauf la manière d’encapsuler les paquets IP dans ces réseaux.

La couche Internet ou Réseau permettant d’interconnecter plusieurs réseaux

physiques différents, elle définit un format spécifique du paquet et un

protocole IP (Internet Protocol), son fonctionnement ressemble à la couche

réseau du modèle OSI.

La couche Transport (Host to Host) qui fournit les services de transport

fiables orientés connexion qui est TCP (Transmission Control Protocol) ou

non-fiables sans connexion qui est UDP (User Datagram Protocol) à travers le

réseau internet,

La couche Application intégrant différents services applicatifs. Au plus haut

niveau les utilisateurs invoquent les programmes qui permettent l’accès au

réseau. Chaque programme d’application interagit avec la couche de transport

pour envoyer ou recevoir des données. En fonction des caractéristiques de

l’échange, le programme a choisi un mode de transmission à la couche de

transport.

Application

Présentation Application

Session

Transport Transport (Host to Host)

Réseau Réseau (Internet)

Liaison de données

Physique Matérielle (Host to Internet)

Figure 10 : Les deux modèle OSI et TCP/IP.

2015 - 2016 [17]

Vous aimerez peut-être aussi

- Administration Des ReseauxDocument74 pagesAdministration Des ReseauxYassine ELPas encore d'évaluation

- Les Différents Types de CâblesDocument5 pagesLes Différents Types de Câblesbalha1985Pas encore d'évaluation

- Systèmes De Communication Véhiculaire: Les perspectives d'avenir du transport intelligentD'EverandSystèmes De Communication Véhiculaire: Les perspectives d'avenir du transport intelligentPas encore d'évaluation

- Cours D'initiation Aux Reseaux UnikamDocument79 pagesCours D'initiation Aux Reseaux Unikamkazimoto pacomePas encore d'évaluation

- SolutionDocument2 pagesSolutionWissem Fäễ100% (4)

- SolutionDocument2 pagesSolutionWissem Fäễ100% (4)

- Cours Chap4 VPN PDFDocument78 pagesCours Chap4 VPN PDFNisrine BahriPas encore d'évaluation

- Solutions Des Exercices Couche Réseaux TD 0 4Document4 pagesSolutions Des Exercices Couche Réseaux TD 0 4Wissem Fäễ100% (4)

- Introduction TelecommunicationsDocument70 pagesIntroduction TelecommunicationsTresor BrouPas encore d'évaluation

- Réseau Internet - SonelgazDocument52 pagesRéseau Internet - Sonelgazwissal sraidiPas encore d'évaluation

- Chapitre 1 Generalites Reseaux InformatiquesDocument7 pagesChapitre 1 Generalites Reseaux InformatiquesFerdyvesPas encore d'évaluation

- Cours Ingénierie Des TélécommunicationsDocument70 pagesCours Ingénierie Des TélécommunicationsDaniel Ella100% (1)

- 1er Cours Réseaux Opérateurs M1 RTDocument36 pages1er Cours Réseaux Opérateurs M1 RTKawther AmrPas encore d'évaluation

- 4 - TéléinformatiqueDocument110 pages4 - TéléinformatiqueNadia Ait100% (1)

- TP N°04 VoIPDocument2 pagesTP N°04 VoIPWissem FäễPas encore d'évaluation

- Projet de Fin Formation IPV6Document41 pagesProjet de Fin Formation IPV6mallatien89% (9)

- Chapitre IDocument11 pagesChapitre ImanelPas encore d'évaluation

- Chapitre 2Document23 pagesChapitre 2WAFA FIFI100% (1)

- Cours TelecomDocument41 pagesCours TelecomGERRYPas encore d'évaluation

- Examen Cyber Ops Master TVDocument4 pagesExamen Cyber Ops Master TVArnaud Semevo AhouandjinouPas encore d'évaluation

- Ch0-ComOpt-M2 - Au1819-Séance No1-2&3Document23 pagesCh0-ComOpt-M2 - Au1819-Séance No1-2&3MouadSama100% (1)

- Introduction Reseau PDFDocument58 pagesIntroduction Reseau PDFBshAek100% (1)

- RadioMobile&SansFil ch-3 PDFDocument22 pagesRadioMobile&SansFil ch-3 PDFRania AlibiPas encore d'évaluation

- Chapitre 01 - Introduction Aux Réseaux de CommunicationDocument17 pagesChapitre 01 - Introduction Aux Réseaux de CommunicationWissem FäễPas encore d'évaluation

- TD 1 +correctionDocument16 pagesTD 1 +correctionMed AminePas encore d'évaluation

- Compte Rendu Tp02 WlanDocument7 pagesCompte Rendu Tp02 WlanmaîgaPas encore d'évaluation

- INTRODUCTIONDocument13 pagesINTRODUCTIONImed MohamedPas encore d'évaluation

- td1 Reseaux PDFDocument3 pagestd1 Reseaux PDFRe Sab RinaPas encore d'évaluation

- Cours Thème InternetDocument2 pagesCours Thème Internetaxel artusPas encore d'évaluation

- Rôle Des Équipements RéseauDocument23 pagesRôle Des Équipements RéseauSmi ChouPas encore d'évaluation

- Ch6 Les Equipements D Un Reseau LocalDocument8 pagesCh6 Les Equipements D Un Reseau LocalaichaPas encore d'évaluation

- Cours Reseaux Modele OSI TCP IPDocument8 pagesCours Reseaux Modele OSI TCP IPMa RiePas encore d'évaluation

- Introduction Aux Reseaux Informatiques - 1Document39 pagesIntroduction Aux Reseaux Informatiques - 1Mohamed BillaPas encore d'évaluation

- CHAPITRE 1 Introduction Aux Réseaux InformatiquesDocument15 pagesCHAPITRE 1 Introduction Aux Réseaux InformatiquesMelia LouPas encore d'évaluation

- 10 TéléinformatiqueDocument11 pages10 TéléinformatiqueHanen Chaib100% (2)

- tp1 2Document3 pagestp1 2wissemPas encore d'évaluation

- Chapitre 2 TA-Introduction À La Téléphonie PDFDocument14 pagesChapitre 2 TA-Introduction À La Téléphonie PDFغالية أبتي100% (1)

- Admn Reseaux LocauxDocument1 pageAdmn Reseaux Locauxjean philippe le chancelier100% (1)

- Chapitre 2 Reseaux Coeur Et Reseaux D Acc S PDFDocument13 pagesChapitre 2 Reseaux Coeur Et Reseaux D Acc S PDFPontiff SulyvahnPas encore d'évaluation

- Réseau de TransmissionDocument25 pagesRéseau de TransmissionAnouar AleyaPas encore d'évaluation

- Commutation de Paquet Vs Commutation de CircuitDocument7 pagesCommutation de Paquet Vs Commutation de CircuitJean Roland AngohPas encore d'évaluation

- Chapitre 1 PDFDocument30 pagesChapitre 1 PDFAnouar BelabbesPas encore d'évaluation

- Chapitre 2 Généralité Sur Les Réseaux InformatiqueDocument18 pagesChapitre 2 Généralité Sur Les Réseaux InformatiqueFadhilaCeline0% (1)

- Les Antennes - Cours ElevesDocument26 pagesLes Antennes - Cours ElevesMajed Ben SaadaPas encore d'évaluation

- TD02 - Couche Physique - Partie01 PDFDocument2 pagesTD02 - Couche Physique - Partie01 PDFSaid KhelifaPas encore d'évaluation

- Interconnexion Des Réseaux Informatiques 1ère Partie - Notions & Principes & Configuration Des Réseaux LocauxDocument22 pagesInterconnexion Des Réseaux Informatiques 1ère Partie - Notions & Principes & Configuration Des Réseaux LocauxOmar AlamiPas encore d'évaluation

- Cours Sur Les Réseaux GSMprincipes de Base Du FonctionnementDocument20 pagesCours Sur Les Réseaux GSMprincipes de Base Du FonctionnementCire djoma DialloPas encore d'évaluation

- Cours CN - Multiplexage 2014Document10 pagesCours CN - Multiplexage 2014Bobby StayPas encore d'évaluation

- Cours TI 2018Document124 pagesCours TI 2018kana sergePas encore d'évaluation

- Transmission de DonneesDocument92 pagesTransmission de DonneesPaul Pat100% (1)

- TD 1 With SolutionDocument18 pagesTD 1 With SolutionAbdou Kimm BinPas encore d'évaluation

- 1er Cours Modélisation Hiérarchique Du Réseau Master RTDocument60 pages1er Cours Modélisation Hiérarchique Du Réseau Master RTNasreddinePas encore d'évaluation

- 05 - Methode D'accesDocument4 pages05 - Methode D'accesmohza13Pas encore d'évaluation

- Chap1 TeleinformatiqueDocument54 pagesChap1 TeleinformatiqueAbdellatif EzzouhairiPas encore d'évaluation

- Les Rseaux Exercices CorrigsDocument2 pagesLes Rseaux Exercices CorrigsMohammed MouloudPas encore d'évaluation

- TD 1 Rés L2Document1 pageTD 1 Rés L2Eléonore ElsaPas encore d'évaluation

- Travaux DirigésDocument5 pagesTravaux DirigésGlen TchoumbaPas encore d'évaluation

- Activite 1CDocument2 pagesActivite 1CfhhPas encore d'évaluation

- 01 Transmission de DonneesDocument57 pages01 Transmission de DonneesMarilyne MiganPas encore d'évaluation

- Exam RHD Gir03Document15 pagesExam RHD Gir03Ahmed Aniked0% (1)

- TD LiaisonDonnéesDocument8 pagesTD LiaisonDonnéesKarima TairaPas encore d'évaluation

- Les Principaux Composants D'interconnexionDocument19 pagesLes Principaux Composants D'interconnexionBella Carmen0% (2)

- Topologie Physique de ReseauDocument3 pagesTopologie Physique de ReseauMamadou Keita100% (1)

- Cours 2Document2 pagesCours 2المنصور باللهPas encore d'évaluation

- Contrôle de Connaissances Module RT11 - IG1 Réseaux de TélécommunicationsDocument5 pagesContrôle de Connaissances Module RT11 - IG1 Réseaux de Télécommunicationsato ndongo fabricePas encore d'évaluation

- Rapport TP CF Réseaux Télécoms BaseDocument13 pagesRapport TP CF Réseaux Télécoms BaseSAMAD DACHIGAM NJIKAMPas encore d'évaluation

- Shqpitre 01Document19 pagesShqpitre 01aekkader77Pas encore d'évaluation

- Chap5 Réseaux IPv6Document38 pagesChap5 Réseaux IPv6Wissem Fäễ100% (1)

- 9.routage DynamiqueDocument35 pages9.routage DynamiqueLatif EsselamiPas encore d'évaluation

- Chap2 - Physique EtudDocument51 pagesChap2 - Physique EtudNadjah NamanePas encore d'évaluation

- Chap1 IntroductionDocument49 pagesChap1 IntroductionWissem FäễPas encore d'évaluation

- Chap4 EthernetDocument38 pagesChap4 EthernetWissem FäễPas encore d'évaluation

- Chap5 Réseaux RoutageDocument31 pagesChap5 Réseaux RoutageWissem FäễPas encore d'évaluation

- Chap5 Réseaux AddressageDocument54 pagesChap5 Réseaux AddressageWissem FäễPas encore d'évaluation

- Chap2 Physique EquipementsDocument19 pagesChap2 Physique EquipementsWissem FäễPas encore d'évaluation

- Solution Exercice 01 TD 01Document2 pagesSolution Exercice 01 TD 01Wissem FäễPas encore d'évaluation

- Solution Exercices 3-5Document1 pageSolution Exercices 3-5Wissem FäễPas encore d'évaluation

- Solution Exercice 01 TD 01Document2 pagesSolution Exercice 01 TD 01Wissem FäễPas encore d'évaluation

- PhysiqueDocument15 pagesPhysiqueWissem FäễPas encore d'évaluation

- Talhi CorrectionDocument2 pagesTalhi CorrectionDjamel MesbahPas encore d'évaluation

- Chapitre2 WebDocument9 pagesChapitre2 WebWissem FäễPas encore d'évaluation

- Exercice S 11Document1 pageExercice S 11Wissem FäễPas encore d'évaluation

- ReseauxDocument1 pageReseauxWissem FäễPas encore d'évaluation

- Liaison de DonnéesDocument12 pagesLiaison de DonnéesWissem FäễPas encore d'évaluation

- Cours HTMLDocument14 pagesCours HTMLWissem FäễPas encore d'évaluation

- Td1 Suite CorrectionDocument2 pagesTd1 Suite CorrectionWissem FäễPas encore d'évaluation

- TP N°01 VoIPDocument2 pagesTP N°01 VoIPWissem FäễPas encore d'évaluation

- TP N°01 VoIPDocument2 pagesTP N°01 VoIPWissem FäễPas encore d'évaluation

- Talhi CorrectionDocument2 pagesTalhi CorrectionDjamel MesbahPas encore d'évaluation

- Contenu Du CoursDocument13 pagesContenu Du CoursTud ErtPas encore d'évaluation

- TD 1 Normes Et Protocoles de Transmission IDocument2 pagesTD 1 Normes Et Protocoles de Transmission Istanis kamdoumPas encore d'évaluation

- TD1 - Adressage IPv4Document3 pagesTD1 - Adressage IPv4Rim GabsiPas encore d'évaluation

- NetBIOS NBT NETBEUIDocument1 pageNetBIOS NBT NETBEUIZîî NebPas encore d'évaluation

- Réseau - Commandes Réseau - CMD - AidewindowsDocument7 pagesRéseau - Commandes Réseau - CMD - AidewindowsSAMPas encore d'évaluation

- Best Practices VOIP VGDocument17 pagesBest Practices VOIP VGStéphane GuézouPas encore d'évaluation

- Projet RDCMDocument26 pagesProjet RDCMSouad ArrPas encore d'évaluation

- 6.1.4.8 Lab - Configure Firewall SettingsDocument3 pages6.1.4.8 Lab - Configure Firewall SettingsFsocietyPas encore d'évaluation

- Exercices PREPARATION EVALUATIONS PDFDocument51 pagesExercices PREPARATION EVALUATIONS PDFDavidPas encore d'évaluation

- Corrigé Examen TechIP 2020Document3 pagesCorrigé Examen TechIP 2020Nesrine KarimPas encore d'évaluation

- Listes de Contrôle D'accsèsDocument16 pagesListes de Contrôle D'accsèsYahya BlPas encore d'évaluation

- PCSD Examen Mars 2021 CorrigéDocument3 pagesPCSD Examen Mars 2021 CorrigéfifaacessPas encore d'évaluation

- Lordguide Pratique de La Voix Sur IP (VoIP) PDFDocument18 pagesLordguide Pratique de La Voix Sur IP (VoIP) PDFLee DestructeurPas encore d'évaluation

- Examen IP Essentials - VF - CorrectionDocument5 pagesExamen IP Essentials - VF - CorrectionSamra NaffoutiPas encore d'évaluation

- TP1 RipDocument8 pagesTP1 RipManar Mima BoutoutaPas encore d'évaluation

- Chap 2 Les Tunnels Niv.2Document23 pagesChap 2 Les Tunnels Niv.2islem.sadkiPas encore d'évaluation

- Les Réseaux InformatiquesDocument44 pagesLes Réseaux Informatiquessimo tahiriPas encore d'évaluation

- Réseau HéterogèneDocument3 pagesRéseau HéterogèneninaPas encore d'évaluation

- Chap1 IPv6Document61 pagesChap1 IPv6ahmedcasablanca17Pas encore d'évaluation

- 2-Le Protocole IPDocument35 pages2-Le Protocole IPHans Tchevi W BOUBATAPas encore d'évaluation

- 9.1.4.9 Lab - Subnetting Network TopologiesDocument9 pages9.1.4.9 Lab - Subnetting Network TopologiesMouhamed NiangPas encore d'évaluation

- Admin LINUX 4Document57 pagesAdmin LINUX 4dd dddPas encore d'évaluation

- Question de Cours Reseaux 2Document4 pagesQuestion de Cours Reseaux 2Eslemhoum MedlPas encore d'évaluation

- Master SIC HarmoniséDocument49 pagesMaster SIC HarmoniséHanane MenadPas encore d'évaluation

- 0 CorrigeeDocument66 pages0 Corrigeekhedimi bouthinaPas encore d'évaluation

- Travaux Pratiques - Scénario de Découpage en Sous-Réseaux 1 - PDFDocument5 pagesTravaux Pratiques - Scénario de Découpage en Sous-Réseaux 1 - PDFCampoPas encore d'évaluation

- FirewallDocument13 pagesFirewallAli MahmoudiPas encore d'évaluation