Académique Documents

Professionnel Documents

Culture Documents

Yat Tara

Transféré par

Alhassane Yattara0 évaluation0% ont trouvé ce document utile (0 vote)

19 vues2 pagesCopyright

© © All Rights Reserved

Formats disponibles

PDF, TXT ou lisez en ligne sur Scribd

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

© All Rights Reserved

Formats disponibles

Téléchargez comme PDF, TXT ou lisez en ligne sur Scribd

0 évaluation0% ont trouvé ce document utile (0 vote)

19 vues2 pagesYat Tara

Transféré par

Alhassane YattaraDroits d'auteur :

© All Rights Reserved

Formats disponibles

Téléchargez comme PDF, TXT ou lisez en ligne sur Scribd

Vous êtes sur la page 1sur 2

Recherche sur outils internet

YATTARA

I.Les differentes attaques informatiques:

Dans cette section nous classerons les differentes attaques informatique

connues a nos jours, car il existe de centaines voir même des milliers de

stratégie permettant d’attaquer le système informatique. En échec un

système de sécurité informatique qui dépendent de l’intelligence du pirate.

I-1.Les attaques par réseau informatique:

L’attaque de l’homme de milieu est une attaque qui a but d’intercepter les

communication entre deux ou plusieurs canale d’information sans que ni

l’une ni l’autre ne peuvent se douter si le canal de communication entre elles

a été compromise. Le canal plus courant est une connexion internet, de

linternaut lambda.

I-2.Attaque par retsent: constituent une famille d’attaque de système

informatique qui consiste à utiliser un ou plusieur système intermédiaire

participent à leurs issus et permettant à un assaillant de rester caché.

I-3. Attaques demi service: est un attaque ayant pour but de rendre

indisponible à un service, d'empêcher des utilisateur d’un service de

l’utiliser. Il s’agit d’inondation de réseau, perturbation de la connexion entre

deux machines, également de fait d’envoyer des millions de kilo octets à une

box wi-fi.

I-4.Balayage du port: port scanning est une technique sert à chercher les

ports ouverts sur une serveur de réseau.

.Usurpation d’ip: est une technique utilisée en informatique qui à envoyer

des paquets ip en utilisant une adresse ip source qui n’as pas des attributs à

un ordinateur qui les émets. Le but peut être de masquer en quelque sorte

l’identifie lors d’une attaque d’un serveur.

II Les attaques du système .

II 1.Les attaques l'écran bleu de la mort: se réfère à l'écran affiché par le

système d’exploitation windows lorsqu'il ne peut plus récupérer une erreur

système ou lorsqu'il est un point critique d’erreur fatale. Il ya deux type

d'écran. D’ont l'écran bleu de la mort qui à une signification d’erreur plus

sérieuse que l’autre. En générale la vie de cet écran signifie que l’ordinateur

est devenu complètement inutilisable pour certain black hats leur but est de

provoquer cet << écran bleu de la mort>> sur l'ordinateur signifie qu'il n’est

pas accessible.

II-2. Les attaques des mot de passe: attaque par dictionnaire:

est une méthode utilisée en cryptanalyse pour trouver un mot de passe ou

une clé . Ette consiste à tester une série de mot de passe potentiel les uns

après les autres. En prenant que le mot de passe utilisé pour le chiffrement

soit contourner dans le dictionnaire si ce n’est pas le cas d'attaques echouera.

L’attaque par force brute: une methode utiliser en cryptanalyse pour trouver

un mot de passe une clé, il s’agit de tester une à une toute les combunaisons

possibles.

II-3. Attaques d’applications

- exploit: est un element de programme permettant à un individu ou un

logiciel malveillant d’exploiter une faille de sécuriter informatique dans un

systeme d’exploitations ou dans un logiciel que ce soit la distance ou sur la

machine sur laquelle cet exploit est exécute.

Etude detaillé de quelque logiciel de sécurité:

Les anti-virus sont des logiciels conçus pour identifier, neutraliser et

éliminer des logiciels mal veillant.

Ces données peuvent se baser sur exploitation des faille de sécurité, mais il

peut egalement s’agit de logiciel modifiant en supprimant les ficheers, que

ce des oeuvres de l’utilisateur stocker dans l’ordinateur infecté ou des

fichiers necessaire au bon fonctionement de l’ordinateur( le plus souvent

ceux des systeme d’exploitation).

Les anti-virus libre: clam AV libre( licence GPL) sous Linux, clam win: un

des rare anti-virus libre( licence GPL) et fonctionnel sur win (

98/2000/xp/2003/vista...) Il est basé sur clam AV. Cet anti-virus ne detect

pas les virus en temps reel.

En conclusion l’attaque informatique est ultume combat, crime contre la

sécurité des identités humaine, de detournement des fonts, humiliatiation...

Qu’ont doit eviter à tous prix. Pour dimunier on doit etre prudent en cachant

nos vraies identité.

YATTARA ALHASSANE GI L3

Vous aimerez peut-être aussi

- Cours 3Document34 pagesCours 3killianoviczPas encore d'évaluation

- Résumé SI - Chapitre 2 B - Logiciels MalveillantsDocument4 pagesRésumé SI - Chapitre 2 B - Logiciels MalveillantsWilliamPas encore d'évaluation

- IT EssentialsDocument45 pagesIT Essentialsrihabcherni000Pas encore d'évaluation

- Partie 1 Securite InofrmatiqueDocument5 pagesPartie 1 Securite InofrmatiqueYosr TliliPas encore d'évaluation

- Cours Securite InformatiqueDocument166 pagesCours Securite InformatiqueLobna mejriPas encore d'évaluation

- UntitledDocument25 pagesUntitledNatijPas encore d'évaluation

- SécuritéDocument2 pagesSécuriténabilaelkaoutari286Pas encore d'évaluation

- Mecanisme de Securité de SystémeDocument40 pagesMecanisme de Securité de SystémerahmaPas encore d'évaluation

- CHAPITRE III - Les Attaques Et Mécanismes de Défense 2Document44 pagesCHAPITRE III - Les Attaques Et Mécanismes de Défense 2Hamed Traore100% (1)

- ExposéDocument26 pagesExposéBrahim BouchtaPas encore d'évaluation

- Sécurité SihDocument6 pagesSécurité SihBra VloGPas encore d'évaluation

- Types D'attaques PP PDFDocument15 pagesTypes D'attaques PP PDFAnonymous ShvNnAAG0% (1)

- Sécurité1 PDFDocument4 pagesSécurité1 PDFFiras BlouzaPas encore d'évaluation

- Chapitre 2 Les Logiciels MalveillantsDocument21 pagesChapitre 2 Les Logiciels Malveillantsmouhamed mahdiPas encore d'évaluation

- Introduction A La SécuritéDocument8 pagesIntroduction A La SécuritéWALID JAOUANEPas encore d'évaluation

- Rapport Protection pc1 PDFDocument14 pagesRapport Protection pc1 PDFletsgo64Pas encore d'évaluation

- Mod SecuritéDocument5 pagesMod SecuritéAmine MohamadePas encore d'évaluation

- Competence D1 2 PDFDocument6 pagesCompetence D1 2 PDFseddikPas encore d'évaluation

- Attaques Et MalwaresDocument40 pagesAttaques Et Malwarestest maestroPas encore d'évaluation

- Logiciels - MalveillantsDocument3 pagesLogiciels - MalveillantsgaetantaffoPas encore d'évaluation

- Les Systèmes de Sécurité CH2Document22 pagesLes Systèmes de Sécurité CH2Mohand SalahPas encore d'évaluation

- ECHDocument1 pageECHAndre Bemo TchoumiPas encore d'évaluation

- SecurityDocument15 pagesSecurityleonPas encore d'évaluation

- ETHDocument2 pagesETHKawzo BPas encore d'évaluation

- Les Virus Informatiques - L'EXAMEN NORMALISÉ (Collège & Lycée)Document11 pagesLes Virus Informatiques - L'EXAMEN NORMALISÉ (Collège & Lycée)raid bazizPas encore d'évaluation

- Cours Sécuritè Informatique 2010 Mode de CompatibilitéDocument149 pagesCours Sécuritè Informatique 2010 Mode de CompatibilitéHaythem ArfaouiPas encore d'évaluation

- SERIE TD 1 Partie 01-CorrigéDocument2 pagesSERIE TD 1 Partie 01-CorrigéDO UAPas encore d'évaluation

- Résumer Regional Sécurité M206Document7 pagesRésumer Regional Sécurité M206Soulaiman ZaidarrPas encore d'évaluation

- Leçon 2 SécuritéDocument13 pagesLeçon 2 SécuritéMamadou Touré100% (1)

- Correction TD1Document2 pagesCorrection TD1네딘NaydeenPas encore d'évaluation

- m14 - Securite Reseaux InformatiquesDocument82 pagesm14 - Securite Reseaux Informatiquesayoub ofpptPas encore d'évaluation

- Chapitre1:la Sécurité InformatiqueDocument15 pagesChapitre1:la Sécurité InformatiqueMes RamaPas encore d'évaluation

- TD0 - Introduction Sécurité InformatiqueDocument5 pagesTD0 - Introduction Sécurité Informatiquetolan tolan100% (1)

- Chap 2 Typologies Des Virus - Moyens de Prévention Et Méthodes de LutteDocument6 pagesChap 2 Typologies Des Virus - Moyens de Prévention Et Méthodes de LutteZacharie NkanyouPas encore d'évaluation

- Sensibilisation Et Initiation À La Cybersécurité Chapitre 3 2eme PartieDocument11 pagesSensibilisation Et Initiation À La Cybersécurité Chapitre 3 2eme Partieglenn NKWITCHOUAPas encore d'évaluation

- Les FaillesDocument35 pagesLes FaillesBrice ElielPas encore d'évaluation

- Les Types D'attaques InformatiquesDocument52 pagesLes Types D'attaques InformatiquesLe MarinPas encore d'évaluation

- Liste Et Exemples Des Virus Informatique Les Plus Dangereux ?Document5 pagesListe Et Exemples Des Virus Informatique Les Plus Dangereux ?Khristian DanielPas encore d'évaluation

- Ch2 - Attaques - V2Document46 pagesCh2 - Attaques - V2Safoine GabtniPas encore d'évaluation

- Securite Informatique...... 1Document71 pagesSecurite Informatique...... 1Idriss Jr MukalaPas encore d'évaluation

- Chap MalwaresDocument24 pagesChap MalwaresOmar BenjellounPas encore d'évaluation

- TP Securite InformqtiaueDocument5 pagesTP Securite Informqtiauemoïse katho lanyo100% (1)

- Cours1 Intro 1 PDFDocument44 pagesCours1 Intro 1 PDFAbdou CissePas encore d'évaluation

- Les Programme MalveillantsDocument12 pagesLes Programme MalveillantsHamza Mizouni100% (1)

- Cours Securité InformatiqueDocument166 pagesCours Securité InformatiqueChaaBani NiZar78% (9)

- VIRUS ET SECURITE INFORMATIQUE - CopieDocument8 pagesVIRUS ET SECURITE INFORMATIQUE - CopieKaliPas encore d'évaluation

- Chapitre 3 Les Malware de La Securite InformatiqueDocument34 pagesChapitre 3 Les Malware de La Securite Informatiqueibrahima yte colyPas encore d'évaluation

- Rapport Pfe NidsDocument42 pagesRapport Pfe NidsRiadh Rezig100% (7)

- Résumer Module Sécurité IDOSRDocument7 pagesRésumer Module Sécurité IDOSRfakhreddinePas encore d'évaluation

- td2 Ids Corrige PDFDocument5 pagestd2 Ids Corrige PDFhourialaaPas encore d'évaluation

- Cours1 Intro Securite 052016Document37 pagesCours1 Intro Securite 052016GERAUDPas encore d'évaluation

- Virus InformatiquesDocument24 pagesVirus Informatiquesyassado100% (1)

- Le Résumé de SécuritéDocument19 pagesLe Résumé de SécuritéEl Moumne NihalPas encore d'évaluation

- Sécurité, Confidentialité Et Intégrité Des DonnéesDocument14 pagesSécurité, Confidentialité Et Intégrité Des Donnéeskamal inf100% (2)

- Chapitre 2 Yassers PartDocument5 pagesChapitre 2 Yassers PartYasser FidouhPas encore d'évaluation

- Dictionnaire CybersecuriteDocument12 pagesDictionnaire Cybersecuriteva.marion01Pas encore d'évaluation

- Revision SecuritéDocument7 pagesRevision SecuritéSyrine ChtaraPas encore d'évaluation

- Guide de Protection de Son OrdinateurDocument17 pagesGuide de Protection de Son OrdinateurredomixPas encore d'évaluation

- Kali linux pour les hackers : Le guide étape par étape du débutant pour apprendre le système d’exploitation des hackers éthiques et comment attaquer et défendre les systémesD'EverandKali linux pour les hackers : Le guide étape par étape du débutant pour apprendre le système d’exploitation des hackers éthiques et comment attaquer et défendre les systémesPas encore d'évaluation

- Le guide du hacker : le guide simplifié du débutant pour apprendre les bases du hacking avec Kali LinuxD'EverandLe guide du hacker : le guide simplifié du débutant pour apprendre les bases du hacking avec Kali LinuxÉvaluation : 5 sur 5 étoiles5/5 (2)

- 16-Evaluation de La Duree de Vie D Un Ouvrage en ServiceDocument32 pages16-Evaluation de La Duree de Vie D Un Ouvrage en ServiceJeudi VeritéPas encore d'évaluation

- PrecipitationsDocument12 pagesPrecipitationsBenslimane mahmoudPas encore d'évaluation

- Gaz de Schist Final Version 2Document142 pagesGaz de Schist Final Version 2amrt100% (1)

- MDS2 - 05 - 2022 - Chpre I - Hydraulique Des SolsDocument50 pagesMDS2 - 05 - 2022 - Chpre I - Hydraulique Des SolsMi RaPas encore d'évaluation

- Exercices HalogenoalcanesDocument10 pagesExercices HalogenoalcanesJean-François Abena100% (1)

- 5me Chap.8Document3 pages5me Chap.8moovitchPas encore d'évaluation

- 20 1552ea FDISDocument14 pages20 1552ea FDISchili15Pas encore d'évaluation

- Altération Du Béton en Site MaritimeDocument70 pagesAltération Du Béton en Site Maritimexmane111100% (1)

- Manuel START MAX PDFDocument72 pagesManuel START MAX PDFأنور مازوز أبو يوسف50% (2)

- PC23 Cycle3-6e - ProgrammeDocument12 pagesPC23 Cycle3-6e - Programmeestelle.buchyPas encore d'évaluation

- ANNEXE 1 Bordereaux de Prix RénovationDocument4 pagesANNEXE 1 Bordereaux de Prix RénovationAO2 TRAVPas encore d'évaluation

- Katalogs-19-Les Disjoncteurs CompactsDocument54 pagesKatalogs-19-Les Disjoncteurs CompactsNabil Oumalik100% (2)

- 2-ECG Normal ÉliteDocument75 pages2-ECG Normal ÉliteNa WelPas encore d'évaluation

- Armines-Secheresse SyntheseDocument54 pagesArmines-Secheresse SyntheseFredj Ben SalemPas encore d'évaluation

- Réserve Naturelle Des Gorges de La LoireDocument185 pagesRéserve Naturelle Des Gorges de La LoireAlexandra GalerPas encore d'évaluation

- Fiche 1Document5 pagesFiche 1othman okPas encore d'évaluation

- Tout Sur Les Viandes, Les Poissons Et Les Fruits de Mer (PDFDrive)Document224 pagesTout Sur Les Viandes, Les Poissons Et Les Fruits de Mer (PDFDrive)Rivo RoberalimananaPas encore d'évaluation

- QCM MonophaseDocument4 pagesQCM MonophaseKryss KéréPas encore d'évaluation

- Yummy Magazine N°7Document48 pagesYummy Magazine N°7Yummy Magazine100% (4)

- UMIH - Loi Anti-Gaspillage Et Pour Une Économie CirculaireDocument10 pagesUMIH - Loi Anti-Gaspillage Et Pour Une Économie CirculaireAnalyPas encore d'évaluation

- TD 4Document2 pagesTD 4Ayella Ôë100% (1)

- NIKON Super Coolscan 4000 ED Notice Manuel Guide Mode EmploiDocument112 pagesNIKON Super Coolscan 4000 ED Notice Manuel Guide Mode EmploiPhilippe GillionPas encore d'évaluation

- Fiches MO EpurationDocument15 pagesFiches MO EpurationkaoutarPas encore d'évaluation

- ACFrOgAA86SYiZjAK4rZ1OtrddBWXhmAgnE ItJCPswJ5690wN0B9fuqErrESfXl-1TDzU2x96LI24G4kfLfEnqE0RD Nu VrKhTNtu3WpQl3ptDHdnncmqzxzAHF5SldTSlc3IZHywxHZKgd9mNDocument1 pageACFrOgAA86SYiZjAK4rZ1OtrddBWXhmAgnE ItJCPswJ5690wN0B9fuqErrESfXl-1TDzU2x96LI24G4kfLfEnqE0RD Nu VrKhTNtu3WpQl3ptDHdnncmqzxzAHF5SldTSlc3IZHywxHZKgd9mNwahid El baz100% (1)

- Le Béton EXPOSÉ ANGLAISDocument2 pagesLe Béton EXPOSÉ ANGLAISAMEYREPas encore d'évaluation

- Plan D'activites Enock KatongoDocument20 pagesPlan D'activites Enock Katongofrancis mukendiPas encore d'évaluation

- Questionnaire Sur Le Bus Doté D'un Diffuseur de ParfumDocument3 pagesQuestionnaire Sur Le Bus Doté D'un Diffuseur de ParfumVincent BallesterPas encore d'évaluation

- Livret Bonnes Pratiques Prelevement Flacons Bactalert 2019Document6 pagesLivret Bonnes Pratiques Prelevement Flacons Bactalert 2019KadijaaPas encore d'évaluation

- Examen Régional PC Tanger 2022 FRDocument4 pagesExamen Régional PC Tanger 2022 FRfan de Disney ChannelPas encore d'évaluation

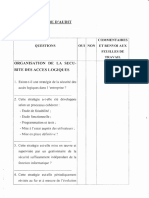

- Questionnaires Audit 2Document8 pagesQuestionnaires Audit 2Mahaliana RatolojanaharyPas encore d'évaluation