Académique Documents

Professionnel Documents

Culture Documents

INFO 21-025 ANNEXE 1 R F Rentiel de S Curit Systšme Information GHT V1.0

Transféré par

Alfred DoucetTitre original

Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

INFO 21-025 ANNEXE 1 R F Rentiel de S Curit Systšme Information GHT V1.0

Transféré par

Alfred DoucetDroits d'auteur :

Formats disponibles

Groupement Hospitalier de Territoire de la Sarthe

Référentiel de Sécurité du Système d’Information

ANNEXE 1

SOMMAIRE

1. Introduction ..................................................................................................................................................... 2

2. Exigences Générales ........................................................................................................................................ 4

3. Identités......................................................................................................................................................... 11

4. Gestion des habilitations ............................................................................................................................... 12

5. Authentification et Authentification unique ............................................................................................. 13

6. Traçabilité ...................................................................................................................................................... 16

7. Cryptographie ................................................................................................................................................ 18

8. Maintenance à distance et/ou sur site .......................................................................................................... 19

9. Spécifications wi-fi (802.11G ou 802.11B) .................................................................................................... 23

10. Continuité de service ..................................................................................................................................... 25

11. Conformité .................................................................................................................................................... 27

12. Protection des données médicales ............................................................................................................... 28

13. Cas particuliers selon le périmètre ................................................................................................................ 29

14. Glossaire des termes employés ..................................................................................................................... 35

GHT72 - Référentiel de Sécurité du Système d’Information Version 1.0 du 16/11/2021

1/35

Groupement Hospitalier de Territoire de la Sarthe

Référentiel de Sécurité du Système d’Information

1. Introduction

Ce document énonce les exigences et recommandations du Groupement Hospitalier de Territoire de la

Sarthe (GHT72) en termes de sécurité vis-à-vis de ses prestataires externes ayant accès à un ou plusieurs

éléments constituant les Systèmes d’Information des établissements du GHT72.

Les parties ci-après mentionnées sont :

Le Groupement Hospitalier de Territoire de la Sarthe représenté par M. Guillaume LAURENT, Président du

Comité Stratégique est ci-après désigné par les termes « GHT ».

ET

Le Titulaire ci-après désigné, représente les prestataires externes et le cas échéant leurs sous-traitants ou

cotraitants appelés à participer à l'exécution d’une prestation nécessitant l’accès à un ou plusieurs

éléments constituant le Système d’Information d’un ou plusieurs établissements du GHT.

Les solutions informatiques déployées au sein du Système d’Information d’un établissement du GHT72

doivent :

Respecter les préconisations en matière de sécurité de l’Agence du Numérique en Santé (ANS),

l’ANSSI et du Ministère de la santé (PSSI –MCAS qui pourra être fournie sur demande).

Respecter les exigences complémentaires propres à des systèmes critiques spécifiques

Les exigences de sécurité sont obligatoires et sont notées O comme Obligatoire.

Les recommandations sont des orientations techniques fortement souhaitées en matière de sécurité

pour apporter une cohérence avec les bonnes pratiques et recommandations du secteur santé. Elles sont

notées R comme Recommandé.

Toutes les cases « description de la prise en charge » doivent être renseignées. Si une règle n’est pas

applicable la mention N/A est inscrite et doit être justifiée.

De manière générale, le titulaire doit respecter les précautions mentionnées dans le guide de sécurité des

données personnelles de la CNIL Edition 2018.

Les présentes exigences de sécurité seront soit, annexées :

Aux clauses de conformité au Règlement Général sur la Protection des Données (RGPD) intégrées aux

contrats de sous-traitance conclus avec le GHT72 et s’imposeront dans le cadre de leur exécution.

Et/Ou

A la Charte de bon usage du système d’Information à destination des prestataires externes de chaque

établissement concerné du GHT72.

Dans tous les cas elles constituent un engagement de la part du titulaire dans le cadre d’un Marché.

GHT72 - Référentiel de Sécurité du Système d’Information Version 1.0 du 16/11/2021

2/35

Groupement Hospitalier de Territoire de la Sarthe

Référentiel de Sécurité du Système d’Information

Le titulaire pourra établir un PAS (Plan Assurance Sécurité) afin de faire connaitre les dispositions de

sécurité qu’il met en place pour sa prestation. Le PAS traite :

Des critères de sécurité utilisés dans la désignation des personnes chargées des interventions.

De la désignation des sites d’exécution de la prestation, protection et accès physiques des locaux

utilisés.

Des règles de protections des informations du Système d’Information associées à la prestation de

maintenance.

De l’architecture générale de la plateforme d’intervention (cloisonnement technique etc.).

Des accès logiques à la plateforme, identification et authentification, mise en veille, déconnexion

automatique, gestion des droits, traçabilité…

Des dispositions prises pour assurer la continuité de l’activité après un sinistre ou un incident

majeur.

De l’assurance et des contrôles de la sécurité des services de l’intervention fournis.

De la politique de sécurité physique et environnementale au niveau de son Datacenter/de son

centre à partir duquel interviennent ses équipes, en particulier :

o Contrôle d’accès physique dans le bâtiment, dans les locaux, dans la zone dédiée à la

mission ;

o Sécurisation des bureaux et salles informatiques et télécom ;

o Protection contre des menaces extérieures et environnementales (ex. vandalisme,

incendie, dégât des eaux, …) ;

o Procédures spécifiques pour garantir la confidentialité des données de chaque

établissement ;

o Protection des équipements et matériels informatiques ;

o Protection contre des menaces portant atteinte à des services essentiels : électricité,

climatisation, accès réseau, écoute, … ;

o Engagement de maintenance sur les équipements concernés ;

o Protection des actifs contenant des informations sensibles, lors de la sortie des locaux ;

o Engagement de destruction sécurisée des données lors de la mise au rebut d’un

équipement.

Dans ce cas, le Plan d’Assurance Sécurité intègrera toutes les réponses aux exigences énoncées dans ce

document :

En respectant le plan de ce document,

En inscrivant pour chacune des réponses, la référence de l’exigence. (Colonne Ref.)

GHT72 - Référentiel de Sécurité du Système d’Information Version 1.0 du 16/11/2021

3/35

Groupement Hospitalier de Territoire de la Sarthe

Référentiel de Sécurité du Système d’Information

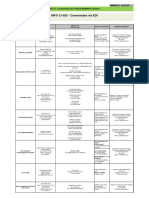

2. Exigences Générales

Sur les ressources humaines :

Ref. O/R Règle de sécurité Description de la prise en charge par le titulaire

La Charte de bon usage du Système d’Information de l’établissement à

destination des prestataires externes devra être retournée l’établissement, signée

2.1 O par le représentant légal du titulaire avant toute délivrance de prestation. Ceci

vaudra pour acceptation de l’ensemble du document.

Le titulaire s'assurera que tout son personnel, et celui de ses sous-traitants

éventuels devant accéder au SI d’un établissement du GHT72 ait au préalable pris

connaissance de cette « Charte de Bon Usage du SI de l’établissement à

destination des prestataires externes » et signé la « convention pour les accès au

SIH, de l’établissement » reconnaissant ainsi qu’il s’engage à respecter toutes les

exigences de sécurité demandées par les Etablissements.

Les exigences de sécurité du présent document seront portées à la connaissance

2.2 O

de tout le personnel du titulaire, et celui de ses sous-traitants éventuels devant

accéder au SI de l’établissement.

Chaque personnel du titulaire et celui de ses sous-traitants éventuels amené à

accéder au Système d’Information de l’Etablissement devra retourner un

exemplaire signé de la « convention pour les accès au SIH de l’établissement » à

la Direction du Système d’Information de l’établissement concerné mettant en

œuvre les accès demandés.

GHT72 - Référentiel de Sécurité du Système d’Information Version 1.0 du 16/11/2021

4/35

Groupement Hospitalier de Territoire de la Sarthe

Référentiel de Sécurité du Système d’Information

Ref. Règle de sécurité Description de la prise en charge par le titulaire

Les contrats de travail des personnels employés par le titulaire, ou par le personnel

de son ou ses sous-traitant(s) susceptibles d’intervenir sur le Système

2.3 O d’Information d’un établissement du GHT72 doivent contenir une clause relative

au secret médical ou au secret professionnel et à la confidentialité des données

clients.

Concernant la formation des personnels du Titulaire ou de celui de son ou ses

sous-traitant(s), le titulaire précisera :

Les organismes formateurs ;

2.4 O

La fréquence et le contenu des actions de formation, de sensibilisation de

ses personnels aux enjeux de sécurité et de confidentialité des données

personnelles, à leur non divulgation et à leur destruction et non

conservation ainsi qu’au secret professionnel.

Avant toute prestation, le titulaire devra fournir une liste de ses personnels (Nom,

Prénom, Adresse Mail) ou de celui de son ou ses sous-traitant(s), amenés à

accéder au SI d’un établissement du GHT72. Cette liste servira à établir les

2.5 O identifiants des comptes d’accès et les mots de passe associés.

Ces identifiants et mots de passe associés seront transmis individuellement aux

personnels du titulaire ou le cas échéant celui de son ou ses sous-traitants par tout

moyen jugé sécurisé par la Direction du Système d’Information de l’Etablissement.

GHT72 - Référentiel de Sécurité du Système d’Information Version 1.0 du 16/11/2021

5/35

Groupement Hospitalier de Territoire de la Sarthe

Référentiel de Sécurité du Système d’Information

Ref. Règle de sécurité Description de la prise en charge par le titulaire

Pour permettre à l’établissement du GHT72, de procéder à des revues d’accès

régulières, le titulaire s’engage à fournir tous les 6 mois la liste à jour des

2.6 O personnes habilitées (son personnel ou celui de son ou ses sous-traitant(s)) à se

connecter sur le SI de l’établissement ainsi que leur niveau d’habilitation (type

d’accès et ressources concernées).

Le titulaire s’engage à porter immédiatement à la connaissance de la Direction du

Système d’Information de l’établissement, le départ de sa société, d’un de ses

personnels ou le cas échéant celui d’un de son ou ses sous-traitants détenant un

compte d’accès sur le SI de l’établissement afin que la DSI procède à la

désactivation ou la suppression du compte d’accès concerné.

2.7 O

Pour ce faire, le titulaire ou le cas échéant son ou ses sous-traitant(s) procéderont

par écrit en indiquant, le nom et le prénom du personnel concerné, ainsi que la

date à laquelle le compte d’accès concerné doit être désactivé ou supprimé.

En cas de non-respect de cet article de la part du Titulaire ou de son ou ses sous-

traitant(s), la responsabilité de ces derniers, resterait engagée.

En cas de recours à un ou plusieurs sous-traitant(s), le titulaire devra en aviser

l’établissement avant toute intervention de ce ou ces sous-traitant(s). Les sous-

2.8 O traitants éventuels et leurs personnels auront les mêmes obligations que le

titulaire en ce qui concerne la satisfaction aux exigences de sécurité du SI de

l’établissement.

GHT72 - Référentiel de Sécurité du Système d’Information Version 1.0 du 16/11/2021

6/35

Groupement Hospitalier de Territoire de la Sarthe

Référentiel de Sécurité du Système d’Information

Sur les logiciels :

Ref. Règle de sécurité Description de la prise en charge par le titulaire

Le titulaire s’engage à fournir la liste exhaustive des logiciels installés, documentée

2.9 O (niveau de version, prérequis, …) et contenant les informations détaillant chaque

logiciel ainsi que les interactions entre eux.

Pour tout ce qui est fourni au titre de la prestation, le titulaire s’engage à acquérir

et à concéder à l’établissement l’ensemble des licences d’utilisation nécessaires à

son bon fonctionnement.

2.10 O

Si nécessaire, il détaillera les conditions spécifiques ou exclusions.

Ceci concerne l’ensemble des logiciels et couches logiques utilisées (OS, progiciels,

BDD, télémaintenance…).

Le titulaire s’engage à n’installer et n’activer que les seuls logiciels nécessaires au

bon fonctionnement du dispositif objet du contrat de sous-traitance.

2.11 O

Pour les logiciels libres, la conformité du logiciel est de la responsabilité du titulaire

seul. Ils devront aussi respecter les exigences de sécurité.

2.12 O

GHT72 - Référentiel de Sécurité du Système d’Information Version 1.0 du 16/11/2021

7/35

Groupement Hospitalier de Territoire de la Sarthe

Référentiel de Sécurité du Système d’Information

Ref. Règle de sécurité Description de la prise en charge par le titulaire

Pour les logiciels gratuits, la conformité du logiciel est de la responsabilité du

titulaire seul : ils devront aussi respecter les exigences de sécurité.

2.13 O

Pour les logiciels de type SaaS (Software as a Service : logiciel hébergé), la

conformité du logiciel est de la responsabilité du titulaire seul : ils devront aussi

2.14 O

respecter les exigences de sécurité.

Toute opération réalisée par le titulaire et ses personnels lors de l’installation

devra respecter les mêmes règles que celles décrites dans le chapitre Maintenance

2.15 O

et Télémaintenance durant son exécution.

Lorsque des données à caractère personnel sont gérées par l’application, le

titulaire fournit une procédure ou un outil d’anonymisation pour pouvoir être

2.16 R

appliqué à tout autre environnement que celui de production.

GHT72 - Référentiel de Sécurité du Système d’Information Version 1.0 du 16/11/2021

8/35

Groupement Hospitalier de Territoire de la Sarthe

Référentiel de Sécurité du Système d’Information

Ref. Règle de sécurité Description de la prise en charge par le titulaire

Le titulaire s’engage à mettre en œuvre les dispositifs et paramétrages nécessaires

pour prémunir ses systèmes contre les attaques virales et intrusives selon l’une

des formes suivantes :

Déploiement de ses propres utilitaires et politiques de mise à jour.

Intégration de ses dispositifs dans la démarche sécurité de l’établissement

en installant l’antivirus de l‘établissement et en inscrivant ses systèmes

dans les règles de gestion des correctifs de sécurité en vigueur pour le

reste du SI.

2.17 O

Les types de fichiers nécessitant une exclusion d’analyse par l’antivirus

conditionnant le bon fonctionnement doivent être communiqués pour

décider d’un éventuel complément de sécurité

A défaut, ou en cas d’une insuffisance de l’analyse antivirale, une solution

de sécurité externe en interface avec le dispositif sera installée

(équipement de type pare-feu avec antivirus).

De fait, en cas d’intrusion ou de contamination, le titulaire est responsable de la

vulnérabilité de ses systèmes vis à vis des définitions virales et correctifs publics.

Les applications ou services nécessitant un fonctionnement permanent, doivent

être hébergés sur des machines ayant un système d’exploitation de type serveur et

2.18 R

ne doivent pas dépendre d’une session utilisateur (fonctionnement en mode

service).

GHT72 - Référentiel de Sécurité du Système d’Information Version 1.0 du 16/11/2021

9/35

Groupement Hospitalier de Territoire de la Sarthe

Référentiel de Sécurité du Système d’Information

Ref. Règle de sécurité Description de la prise en charge par le titulaire

Seules des versions de système d’exploitation maintenues par l’éditeur en termes

de mise à jour de sécurité doivent être installée.

2.19 R

Le titulaire décrira tous les cas particuliers nécessitant une protection

supplémentaire.

Si la solution proposée doit être hébergée sur un serveur de l’établissement, elle

doit être compatibles avec les prérequis fournis par la DSI.

2.20 R

Si la solution proposée comporte des objets connectés (IOT), un rapport d’audit

par un organisme spécialisé indépendant du titulaire ou une certification par un

2.21 R organisme accrédité par le COFRAC est demandé. Ce rapport ou cette certification

porteront sur la sécurité numérique et la protection des données personnelles

dans le cadre de la mise en œuvre de ces objets connectés

Si la solution proposée entre dans le périmètre de sous-traitant du Règlement

Général européen sur la Protection des Données (RGPD), le titulaire devra

2.22 O respecter ce règlement à date d’application et accepter des audits de vérification

de conformité. Les clauses de conformité au RGPD de l’établissement fournies

doivent être signées, paraphées par le représentant légal du sous-traitant.

GHT72 - Référentiel de Sécurité du Système d’Information Version 1.0 du 16/11/2021

10/35

Groupement Hospitalier de Territoire de la Sarthe

Référentiel de Sécurité du Système d’Information

3. Identités

Chaque établissement du GHT72 exploite le service d’annuaire de la société Microsoft (AD : Active Directory) en référentiel garant de l’unicité des comptes utilisateurs.

Ref. Règle de sécurité Description de la prise en charge par le titulaire

Le titulaire décrira la gestion des identités au sein de son dispositif, notamment les

possibilités suivantes :

Déport de la gestion d’identité de l’application au sein de l’annuaire Active

Directory de l’établissement.

3.1 R

Mise à disposition d’un point d’entrée (web service, connecteur…)

permettant à l’établissement de synchroniser le référentiel d'identités de

l’application avec un référentiel d’identité et d’authentification (IAM).

En l’absence de ces modes le titulaire décrira la gestion des identités au sein de

son dispositif.

Si pour des contraintes techniques acceptées par la Direction du Système

d’Information de l’établissement du GHT72, les identifiants des comptes

nécessaires à l’administration de la solution (comptes de services,

3.2 O d’administration de bases de données, d’administration de serveurs, …) mis en

place par le titulaire dans le cadre de l’exécution de sa prestation ne peuvent être

nominatifs, le titulaire présentera les mesures techniques et/ou organisationnelles

pour en garantir l’imputabilité.

GHT72 - Référentiel de Sécurité du Système d’Information Version 1.0 du 16/11/2021

11/35

Groupement Hospitalier de Territoire de la Sarthe

Référentiel de Sécurité du Système d’Information

4. Gestion des habilitations

Ref. Règle de sécurité Description de la prise en charge par le titulaire

La gestion des habilitations doit pouvoir reposer sur un moteur d’habilitation de

l’établissement. Un moteur de ce type fournit pour chaque utilisateur un

ensemble d’information dont notamment le profil à utiliser dans l’application

(fonctionnalités autorisées) et son périmètre d’habilitation (liste des Unités

Fonctionnelles pour lesquelles il peut accéder aux informations).

4.1 R Si son dispositif intègre ce type de service, Le titulaire décrira par quels moyens :

Appel de web service, provisionning par EAI

Intégration spécifique, auquel cas l’éditeur devra fournir les éléments pour

un accès direct et documenté à son système d’habilitation ne présentant

pas de risque pour le fonctionnement du produit (web service, tables de

base de données, procédures stockées …)

Si le titulaire a déjà mis en place ce type de service, il précisera avec quel moteur

d’habilitation.

GHT72 - Référentiel de Sécurité du Système d’Information Version 1.0 du 16/11/2021

12/35

Groupement Hospitalier de Territoire de la Sarthe

Référentiel de Sécurité du Système d’Information

5. Authentification et Authentification unique

Ref. Règle de sécurité Description de la prise en charge par le titulaire

Les mots de passe des comptes nécessaires à l’administration de la solution

5.1 O (comptes de services, d’administration de bases de données, d’administration de

serveurs, …) doivent pouvoir être modifiés par l’établissement .

Les règles de complexité des mots de passe nécessaires à l’administration de la

solution (comptes de services, d’administration de bases de données,

d’administration de serveurs, …) doivent pouvoir satisfaire aux contraintes de

5.2 O complexité suivantes (exigence de la CNIL) :

Longueur minimale d’au moins 8 caractères;

Comporter au minimum une majuscule, un chiffre et un caractère spécial ;

Ne pas être vulnérables aux attaques par dictionnaire.

Les règles de complexité des mots de passe des utilisateurs standards de la

solution doivent pouvoir satisfaire aux contraintes de complexité exigées par la

CNIL, notamment :

5.3 O

Longueur minimale d’au moins 8 caractères;

Comporter au minimum une majuscule, un chiffre et un caractère spécial ;

Ne pas être vulnérables aux attaques par dictionnaire.

Les mots de passe ne doivent pas être stockés en clair dans le logiciel ou la base

5.4 O

de données.

La gestion des mots de passe doit intégrer un mécanisme de renouvellement du

5.5 R

secret avec historisation et la possibilité de ne pas réutiliser ces secrets.

S’agissant des applications WEB, l’usage des protocoles NTLM ou Kerberos est

5.6 R attendu en vue de perpétuer implicitement et de manière sécurisée l’identité de

l’utilisateur connecté au serveur web.

GHT72 - Référentiel de Sécurité du Système d’Information Version 1.0 du 16/11/2021

13/35

Groupement Hospitalier de Territoire de la Sarthe

Référentiel de Sécurité du Système d’Information

Ref. Règle de sécurité Description de la prise en charge par le titulaire

Concernant les applications usant d’un client lourd :

Lorsque le référentiel d’identités de l’application est déporté dans l’AD,

l’authentification auprès d’un serveur AD du ticket de session associé au

processus applicatif est fortement préconisée. Si l’application n’offre pas – en

l’état – la possibilité de récupérer l’identité Windows, un plan d’intégration le

permettant est souhaité. A minima, l’authentification de l’utilisateur par mot

5.7 R

de passe reposera sur LDAP.

Lorsque le référentiel d’identités est propre à l’application et seulement

synchronisé à l’AD, la simple récupération de l’identité du propriétaire du

processus applicatif pourra être tolérée dans l’attente d’une intégration de

LDAP à l’application. Ce mode transitoire aux bonnes pratiques est justifié lors

du recours à une authentification forte (CPS ou équivalent) à l’ouverture de

session Windows.

Dans le cas d’architecture N-Tiers, l’origine de la connexion fera partie du

processus d’authentification. Ainsi lorsque l’application permet la propagation des

5.8 R identités utilisateurs jusqu’aux données, l’utilisateur ne saurait se connecter

directement au SGBD. La chaine d’accès devra donc être garantie pour chaque

strate applicative.

Pour les applications web exposées sur internet et qui intègreraient une

authentification et/ou une gestion des comptes :

5.9 O Les pages réservées à l’authentification et à la création de comptes doivent

intégrer un dispositif de prémunition contre l’usage de robots.

Des mécanismes empêchant de réutiliser des informations de connexion ou de

session pour contourner l’authentification doivent être en place.

GHT72 - Référentiel de Sécurité du Système d’Information Version 1.0 du 16/11/2021

14/35

Groupement Hospitalier de Territoire de la Sarthe

Référentiel de Sécurité du Système d’Information

Ref. Règle de sécurité Description de la prise en charge par le titulaire

Pour les applications web exposées sur internet et qui intègreraient une

authentification et/ou une gestion des comptes, les mécanismes

d’authentification doivent être adaptés à la criticité des données.

Une authentification forte (à double facteurs) est exigée pour l’accès à des

5.10 O

données de santé par carte CPS ou équivalent (sauf disposition contraire qui

conduirait l’établissement à prendre en charge une authentification forte en

préalable à l’accès à la solution : cas d’un portail d’authentification en amont de

l’application).

GHT72 - Référentiel de Sécurité du Système d’Information Version 1.0 du 16/11/2021

15/35

Groupement Hospitalier de Territoire de la Sarthe

Référentiel de Sécurité du Système d’Information

6. Traçabilité

Les exigences fonctionnelles de traçabilité du CCTP peuvent être supérieures à celle citées ici d’une manière générale pour la sécurité.

Ref. Règle de sécurité Description de la prise en charge par le titulaire

La solution proposée doit exposer de manière sécurisée ses éléments de

6.1 R

traçabilité. Décrire les systèmes d’accès.

Contenu de la trace :

Ref. Règle de sécurité Description de la prise en charge par le titulaire

La capacité (ou non) à tracer toutes les actions (y compris la consultation de

6.2 O

données) doit être décrite.

Les accès utilisateurs (et administrateurs) seront tracés en réussite et en échec.

6.3 O

Dans le cadre de systèmes gérant des données personnelles les traces de

6.4 O

consultation et de modification sont obligatoires.

Les traces produites devront être accessibles par l’outil de centralisation des

traces de l’établissement dans un format et un mode d’accès rendus possibles et

6.5 O

décrits par le titulaire (format IHE, syslog, requête dans une base de données à

fournir, fichier à décrire).

GHT72 - Référentiel de Sécurité du Système d’Information Version 1.0 du 16/11/2021

16/35

Groupement Hospitalier de Territoire de la Sarthe

Référentiel de Sécurité du Système d’Information

Ref. Règle de sécurité Description de la prise en charge par le titulaire

S’agissant des modifications de valeurs sensibles au sein du dispositif, il est

souhaité que les traces correspondantes comportent la valeur en amont et en aval

6.6 R de l’événement. La suppression d’une donnée du point de vue applicatif ne saurait

engendrer la perte de l’historique des accès et modifications associées à cette

donnée.

Lorsque la gestion des autorisations applicatives – même partiellement – est du

6.7 R ressort de l’application, il est souhaitable que tout événement relatif à l’édition

d’un profil ou d’un utilisateur soit tracé.

Dans le cas d’architectures N-Tiers ou lors de l’usage de comptes applicatifs, les

traces devront comporter l’utilisateur d’origine et l’ordinateur source de la

6.8 R connexion. Si cela s’avérait impossible, la mise en corrélation des traces des

différentes strates applicatives par le biais des identifiants de session devra

permettre de déterminer avec certitude la continuité de l’accès.

GHT72 - Référentiel de Sécurité du Système d’Information Version 1.0 du 16/11/2021

17/35

Groupement Hospitalier de Territoire de la Sarthe

Référentiel de Sécurité du Système d’Information

7. Cryptographie

Ref. Règle de sécurité Description de la prise en charge par le titulaire

Dans le cas d’applications web publiées sur internet comme sur l’intranet, l’usage

7.1 O de SSL est impératif. Le titulaire pourra recourir à des certificats fournis par

l’établissement.

Les données utiles à l’authentification doivent être chiffrées lors de leur

7.2 O

communication et de leur stockage.

De manière générale, si des techniques cryptographiques sont utilisées, elles

7.3 O doivent être conformes aux standards du marché, et au Référentiel Général de

Sécurité (RGS).

GHT72 - Référentiel de Sécurité du Système d’Information Version 1.0 du 16/11/2021

18/35

Groupement Hospitalier de Territoire de la Sarthe

Référentiel de Sécurité du Système d’Information

8. Maintenance à distance et/ou sur site

Ref. Règle de sécurité Description de la prise en charge par le titulaire

Dans le cas où la prestation s’effectuerait à distance en utilisant, via une ligne de

communication dédiée, ou des ressources informatiques de l’établissement, le

Titulaire a pour obligation d’utiliser les moyens de connexion et les procédures

8.1 O

imposées par la Direction du Système d’Information de l’établissement.

(Passerelle Internet sécurisée mise à disposition par l’établissement (VPN IPSEC ou

VPN SSL))

Les identifiants des comptes d’accès utilisés pour se connecter au Système

8.2 O d’information de l’établissement, par le titulaire ou son personnel sont

nominatifs.

L’utilisation d’un même compte par plusieurs personnes n’est pas autorisée sauf si

une contrainte le justifiant est acceptée par la Direction du Système d’Information

de l’établissement.

8.3 O

Dans ce cas, le titulaire présentera les mesures techniques et/ou

organisationnelles pour garantir l’imputabilité.

L’utilisation de mots de passe constructeur ou par défaut est interdite.

GHT72 - Référentiel de Sécurité du Système d’Information Version 1.0 du 16/11/2021

19/35

Groupement Hospitalier de Territoire de la Sarthe

Référentiel de Sécurité du Système d’Information

Ref. Règle de sécurité Description de la prise en charge par le titulaire

L’accès au Système d’Information de l’établissement doit être réalisé en accord

avec l’établissement et nécessite de prévoir un créneau horaire pour éviter

d’intervenir pendant une plage d’utilisation.

La règle impose que la ou les personnes de l’établissement qui ont été désignées

8.4 O au personnel du Titulaire ou le cas échéant au personnel de son ou ses sous-

traitant(s) pour l’accompagner dans ses actions soit informée au préalable de

toute action sur le Système d’information de l’établissement. Il est obligatoire de

planifier les actions hors aspects d’urgences ou de dysfonctionnement perturbant

un système ou un logiciel.

Le Titulaire acceptera sans réserve que les connexions à distance effectuées par

son personnel, puissent être enregistrées sous forme vidéo et conservées le temps

8.5 O

jugé nécessaire par l’établissement et dans le respect de la réglementation en

vigueur.

Au niveau des serveurs et postes de travail standard de l’établissement aucun

logiciel de prise en main à distance (exemples Logmein ou Teamviewer) ne doit

être installé et/ou utilisé par le titulaire sans que celui-ci n’y ait été autorisé

8.6 O

explicitement par la Direction du Système d’Information de l’établissement.

Le titulaire et ses personnels n’installeront aucune porte dérobée ou ouverte sur

les postes, encore moins sur les serveurs.

Il est de la responsabilité du titulaire d’assurer la sécurité de sa plateforme

8.7 O

d’intervention à distance (données et logiciels)

Le titulaire doit avoir une politique anti-virus et de mise à jour des correctifs de

8.8 O

sécurité appliquée sur les postes de télémaintenance.

Les postes de télémaintenance doivent être isolés physiquement du réseau local

8.9 R

du titulaire.

GHT72 - Référentiel de Sécurité du Système d’Information Version 1.0 du 16/11/2021

20/35

Groupement Hospitalier de Territoire de la Sarthe

Référentiel de Sécurité du Système d’Information

Ref. Règle de sécurité Description de la prise en charge par le titulaire

Le titulaire garantit la mise à niveau de ses logiciels et plateformes en cas

d’obsolescence du système d’exploitation.

Il en est de même pour tous les autres logiciels indispensables au bon

8.10 R

fonctionnement du dispositif.

A défaut il fournira à titre gracieux les moyens pour maintenir un niveau de

sécurité suffisant.

Les données à caractère personnel ou technique de l’établissement (configuration

8.11 O des équipements) exploitées par les équipes de support chez le titulaire ne

doivent pas être divulguées (une protection adaptée doit être réalisée).

L’intervention de maintenance est encadrée par un règlement, un contrat ou une

8.12 O convention entre l’établissement et le titulaire, définissant les engagements de

chacun.

Il est de la responsabilité du titulaire de restreindre les accès physiques et logiques

8.13 O de ses postes aux seules personnes autorisées (par sensibilisation et mise à

disposition de moyens de sécurité adéquats).

Il est de la responsabilité du titulaire de connaitre en toutes circonstances

l’identité de toute personne qui se connecte ou s’est connectée sur la plateforme

de télémaintenance et d’en assurer la traçabilité. (cette traçabilité pourra être

8.14 O communiquée sur demande de l’établissement).

Ce journal de connexion devra être horodaté et permettre d’identifier précisément

(nominativement) les personnes ayant accédé au Système d’Information de

l’établissement.

GHT72 - Référentiel de Sécurité du Système d’Information Version 1.0 du 16/11/2021

21/35

Groupement Hospitalier de Territoire de la Sarthe

Référentiel de Sécurité du Système d’Information

Ref. Règle de sécurité Description de la prise en charge par le titulaire

Ce journal de connexion devra comporter les informations suivantes :

Entrée en session d'un utilisateur : date, heure, identifiant de l'utilisateur et du

terminal ; réussite ou échec de la tentative ;

Actions qui tentent d'exercer des droits d'accès à un objet soumis à

l'administration des droits : date, heure, identité de l'utilisateur, nom de l'objet,

type de la tentative d'accès, réussite ou échec de la tentative ;

8.15 R

Création/suppression d'un objet soumis à l'administration des droits : date, heure,

identifiant de l'utilisateur, nom de l'objet, type de l'action ;

Actions d'utilisateurs autorisés affectant la sécurité de la cible : date, heure,

identité de l'utilisateur, type de l'action, nom de l'objet sur lequel porte l'action ;

Ces traces de connexions devront être conservées sur une période d’au moins 18

mois glissants à partir de la première connexion.

O Il est de la responsabilité du titulaire de veiller à ce que toutes les informations

8.16

résiduelles inutiles à l’issue d’une intervention soient supprimées.

L’établissement se réserve le droit de faire (ou de faire faire) des contrôles de

8.17 O sécurité de façon périodique ou ponctuelle chez le titulaire afin de s’assurer que le

niveau de sécurité requis est conforme aux exigences de sécurité en vigueur.

Pour ce qui concerne la remontée d’informations issues des dispositifs maintenus

vers votre site de diagnostic, cet envoi doit être décrit précisément en indiquant

toutes les données transférées. Cet usage exclusif à des fins de surveillance du

O maintien en condition opérationnelle et/ou l’absence de données personnelles

8.18

directement ou indirectement liées à nos patients doivent être garantis.

Cette remontée d’information devra utiliser des protocoles sécurisés, être tracée

et passer par nos passerelles de contrôle d’accès à internet ou par un VPN IPSEC

site à site avec votre site de télédiagnostic (recommandé).

GHT72 - Référentiel de Sécurité du Système d’Information Version 1.0 du 16/11/2021

22/35

Groupement Hospitalier de Territoire de la Sarthe

Référentiel de Sécurité du Système d’Information

Ref. Règle de sécurité Description de la prise en charge par le titulaire

Le titulaire doit fournir un rapport détaillé de l’intervention effectuée. Le titulaire

s’engage à ce que la ou les personnes de l’établissement, qui lui ont été désignées

pour l’accompagner, soi(en)t informée(s) des actions entreprises et des

O éventuelles difficultés rencontrées. Ce compte rendu se fait par écrit sous forme

8.19

de rapport précisant notamment : la date, la nature des opérations effectuées et

les noms des intervenants.

Dans le cas d’une intervention en horaires non-ouvrés, le rapport sera expédié le

jour même de l’intervention à une adresse courriel communiquée au préalable.

Si l’établissement dispose d’un bastion d’administration ou le met en place

O ultérieurement le titulaire s’engage à l’utiliser pour accéder aux systèmes qu’il

8.20

devra maintenir ou exploiter (Dans ce cas, et de fait l’accès direct aux serveurs et

applications serait interdit).

9. Spécifications wi-fi (802.11G ou 802.11B)

Ref. Règle de sécurité Description de la prise en charge par le titulaire

Le chiffrement et l’intégrité des informations circulant sur le réseau doivent être

assurés par la mise en place sur les équipements concernés du mécanisme WPA2

ou ultérieurs garantissant le plus haut niveau de sécurité (version de la norme IEEE

9.1 O

802.11i certifiée par la Wifi Alliance) au moment de l’installation de la solution.

La sécurité de ce type de réseau sera validée par le département technique de la

DSI de l’établissement avant mise en production.

GHT72 - Référentiel de Sécurité du Système d’Information Version 1.0 du 16/11/2021

23/35

Groupement Hospitalier de Territoire de la Sarthe

Référentiel de Sécurité du Système d’Information

Ref. Règle de sécurité Description de la prise en charge par le titulaire

Pour l’authentification l’association de WPA2 ou supérieur (« WPA2 – Entreprise

») avec un serveur d'authentification 802.1X (Radius) par le biais du protocole EAP

est demandée.

O Pour éviter la gestion redondante des comptes, le serveur devra s’appuyer sur

9.2

l’annuaire LDAP centralisé de l’établissement. Pour des équipements spécifiques

qui seraient incompatibles avec ce paramétrage, une description des niveaux

possibles et des compléments de sécurisation doivent être fournis pour évaluation

d’un mode de prise en charge de la sécurité acceptable.

GHT72 - Référentiel de Sécurité du Système d’Information Version 1.0 du 16/11/2021

24/35

Groupement Hospitalier de Territoire de la Sarthe

Référentiel de Sécurité du Système d’Information

10. Continuité de service

Ref. Règle de sécurité Description de la prise en charge par le titulaire

Les évolutions fonctionnelles ou techniques ne doivent pas remettre en cause le

respect des exigences de sécurité.

En cas d’évolution, le Titulaire devra vérifier que sa mise en œuvre est conforme

aux exigences contractuelles et en apporter la justification auprès de

l’établissement.

Le Titulaire précisera :

10.1 R

les conditions d’accès à distance pour mettre à jour son système ;

les méthodes de qualification et de non régression de son système mis à

jour ;

les moyens de retour en arrière ;

la méthodologie d’analyse des risques et les actions de traitement des

risques avant toute mise à jour majeure.

Le titulaire s’engage à effectuer des tests de robustesse et de non-régression à

chaque évolution du matériel ou du logiciel. Les impacts d'une défaillance qui

10.2 O

serait néanmoins constatée seraient de la responsabilité du titulaire, la correction

et la prise en charge des impacts à sa charge.

Dans le cadre de l’application de plans gouvernementaux, il peut être décider la

mise en œuvre d’un ensemble de mesures spécifiques destinées à lutter contre

des attaques notamment terroristes visant les systèmes d’information de l'État ou

10.3 O les systèmes d’information et réseaux de télécommunications des opérateurs

d’infrastructures vitales et de services essentiels. Si le titulaire était amené à être

concerné par ces directives décidées au niveau gouvernemental, il s’engage à

appliquer les consignes de sécurité données par l’établissement.

GHT72 - Référentiel de Sécurité du Système d’Information Version 1.0 du 16/11/2021

25/35

Groupement Hospitalier de Territoire de la Sarthe

Référentiel de Sécurité du Système d’Information

Ref. Règle de sécurité Description de la prise en charge par le titulaire

Le titulaire a pris des dispositions internes pour assurer la continuité d’activité et

la reprise d’activité de son système, il précisera en particulier :

L’organisation mise en place ;

Les moyens et procédures de supervision, de réaction face à un incident,

de gestion de crise ;

10.4 R La définition des critères de continuité et de redémarrage des

environnements des clients ;

La cellule de gestion de crise ;

Le plan de communication ;

Le plan d’évolution de l’architecture, des procédures en fonction des

exigences des clients et des évolutions technologiques.

Le Titulaire s’engage à alerter les établissements concernés par le présent marché

de toute menace ou vulnérabilité dont il aurait connaissance. Il indiquera les

dispositifs de veille technologique mis en place au sein de sa structure pour se

10.5 O

tenir informé de ces menaces et vulnérabilités.

GHT72 - Référentiel de Sécurité du Système d’Information Version 1.0 du 16/11/2021

26/35

Groupement Hospitalier de Territoire de la Sarthe

Référentiel de Sécurité du Système d’Information

11. Conformité

Ref. Règle de sécurité Description de la prise en charge par le titulaire

Le Titulaire devra dans la mesure où il détient la certification, fournir à

l’établissement un rapport type ISAE 3402, ou SSAE16 de niveau II de moins de 24

mois.

Le Titulaire précisera si sa société détient des certifications ou agréments

applicables (ex. ISO27001, ISO27005, HDSCP, Qualité HN, ISO9001, ITIL,...) à son

offre/prestation/système, en particulier :

o l’intitulé exact ;

11.1 R o la date d’émission et la durée d’applicabilité ;

o l’organisme certificateur;

o le dispositif de contrôle :

Contrôle interne ;

Contrôle externe ;

Le Titulaire précisera si sa société entretient des relations avec des autorités ou

des groupes reconnus sur la SSI (ex. ANSSI, CNIL, ANS Santé, CLUSIF…) et les

implications dans son offre/prestation/système.

Toutes les prestations réalisées le sont, soit à partir de la zone de l’Union

Européenne, soit en respectant les règles définies par la CNIL pour les prestations

11.2 O hors zone de l’Union Européenne.

GHT72 - Référentiel de Sécurité du Système d’Information Version 1.0 du 16/11/2021

27/35

Groupement Hospitalier de Territoire de la Sarthe

Référentiel de Sécurité du Système d’Information

12. Protection des données médicales

Ref. Règle de sécurité Description de la prise en charge par le titulaire

Le titulaire et son personnel, le personnel de l’établissement sont soumis à un

12.1 O engagement de confidentialité conformément aux préconisations de la CNIL et au

Code de la Santé Publique.

Article L1110-4 du Code de la Santé Publique

….Excepté dans les cas de dérogation expressément prévus par la loi, ce secret (secret médical) couvre l’ensemble des informations concernant la personne

venues à la connaissance du professionnel de santé, de tout membre du personnel de ces établissements ou organismes et de toute autre personne en

relation, de par ses activités, avec ces établissements ou organismes. Il s’impose à tout professionnel de santé ainsi qu’à tous les professionnels intervenant

dans le système de santé.

Ref. Règle de sécurité Description de la prise en charge par le titulaire

En conséquence, notamment, les jeux de données que l’établissement serait

12.2 O

amené à fournir sont strictement confidentiels et sont liés au secret professionnel.

Un outil de codage des données est souhaité. Cet outil doit permettre de banaliser

12.3 R (anonymisation totale et/ou pseudonymisation) les informations de la base de

données ou bien des fichiers de données pour préserver le secret médical.

En outre, cet outil de codage doit pouvoir être utilisé pour préserver l’anonymat

12.4 R

des personnes dans un environnement de test ou de formation.

GHT72 - Référentiel de Sécurité du Système d’Information Version 1.0 du 16/11/2021

28/35

Groupement Hospitalier de Territoire de la Sarthe

Référentiel de Sécurité du Système d’Information

Article R. 6113-9-2 du Code de la Santé Publique

« Les traces de tout accès, consultation, création et modification de données relatives aux patients sont conservées pendant une durée de six mois glissants par

l'établissement de santé. »

Ref. Règle de sécurité Description de la prise en charge par le titulaire

Si l’objet de la prestation entre dans le périmètre du Décret n° 2018-1254 du 26

décembre 2018 relatif aux départements d’information médicale, le titulaire

12.5 O

décrit de quelle manière son dispositif est conforme à l’article R. 6113-9-2 du Code

de la Santé Publique.

13. Cas particuliers selon le périmètre

Cas de mise en œuvre de moyens mobiles

Ref. Règle de sécurité Description de la prise en charge par le titulaire

Tout dispositif mobile doit être chiffré (en conformité avec le Référentiel Général

13.1 O de Sécurité : RGS) et les clefs de chiffrement doivent être remises à

l’établissement.

GHT72 - Référentiel de Sécurité du Système d’Information Version 1.0 du 16/11/2021

29/35

Groupement Hospitalier de Territoire de la Sarthe

Référentiel de Sécurité du Système d’Information

Cas de service hébergé en dehors du Système d’information de la DSI (pour tout ou partie) et cas de services installés dans le SI de l’établissement

mais administrés en autonomie par le titulaire (cas SaaS)

Ref. Règle de sécurité Description de la prise en charge par le titulaire

Si le centre de maintenance ou d’hébergement est en dehors du territoire national

cela devra être précisé pour analyser les contraintes réglementaires associées au

type de système à protéger selon la politique de sécurité de l’état et du ministère

13.2 O de rattachement.

Le candidat doit préciser les pays où sont réalisés les hébergements. Dans le cas

d’hébergement hors communauté européenne les dispositions adaptées doivent

être préalablement réalisées et validées par les autorités compétentes.

Si des données de santé sont hébergées chez le titulaire ou un de ses sous-

13.3 O traitants celui-ci doit être agréé ou certifié hébergeur de données de santé par

l’ANS (ou toute commission compétente désignée par la réglementation).

Si la solution proposée entre dans le périmètre de sous-traitant du Règlement

Général sur la Protection des Données (RGPD), le titulaire devra respecter ce

13.4 O règlement à date d’application et accepter des audits de vérification de

conformité. A cette fin les clauses de conformité au RGPD de l’établissement sont

annexées au contrat liant l’établissement et le titulaire.

Si des données nominatives à caractère personnel font l’objet de traitement par le

système, une conformité au RGPD est nécessaire et le titulaire devra démontrer le

niveau de protection adapté à la criticité de ces données. Cette démonstration

13.5 O doit être intégrée dans les descriptions de la prise en charge des mesures

concernées du présent document, en accord avec les clauses de conformité au

RGPD de l’établissement annexées au contrat.

GHT72 - Référentiel de Sécurité du Système d’Information Version 1.0 du 16/11/2021

30/35

Groupement Hospitalier de Territoire de la Sarthe

Référentiel de Sécurité du Système d’Information

-Accès au service hébergé par des utilisateurs de l’établissement:

Ref. Règle de sécurité Description de la prise en charge par le titulaire

Un accès identifié, authentifié et habilité selon les conditions décrites dans les

paragraphes précédents (Identité, Gestion des habilitations, Authentification et

authentification unique) pour un logiciel installé dans le SI d’un établissement du

13.6 R GHT72 est fortement souhaité, en cas d’impossibilité technique, un identifiant

sera communiqué aux utilisateurs ou un mode de gestion permettra à un

utilisateur identifié comme administrateur des comptes utilisateurs de gérer les

utilisateurs.

Une authentification d’accès doit permettre aux utilisateurs d’accéder aux services

avec un niveau de sécurité adapté aux données à protéger. Les utilisateurs

pourront changer leur authentifiant (mot de passe ou moyen d’authentification).

13.7 O La confidentialité des mots de passe doit être garantie par l’hébergeur lors de son

stockage (chiffré) et de sa saisie. Pour l’accès aux données de santé

l’authentification devra être conforme aux exigences d’authentification forte de la

CNIL et de l’ANS (carte CPS ou équivalent).

Les mots de passe ne doivent pas être stockés en clair dans le logiciel ou la base

13.8 O

de données.

Le titulaire doit remettre un compte et authentifiant pour audit au RSSI du GHT72

13.9 O et accepte que le GHT72 ou l’établissement, réalise ou commandite des audits

externes pour vérifier la conformité aux exigences de sécurité.

GHT72 - Référentiel de Sécurité du Système d’Information Version 1.0 du 16/11/2021

31/35

Groupement Hospitalier de Territoire de la Sarthe

Référentiel de Sécurité du Système d’Information

-Continuité du service hébergé :

Ref. Règle de sécurité Description de la prise en charge par le titulaire

Le service ne doit pas être indisponible plus que la durée décrite dans le CCTP. A

13.10 O défaut le fournisseur précisera les durées sur lesquelles il s’engage.

Une copie exploitable des données (fichier informatique avec champs délimités et

décrits) est transmise ou accessible régulièrement dans un délai décrit dans le

13.11 R

CCTP. A défaut le fournisseur indiquera le délai possible. Il décrira le mode de mise

à disposition.

-Réversibilité du service hébergé :

Ref. Règle de sécurité Description de la prise en charge par le titulaire

Une copie exploitable des données (base de données ou fichier informatique avec

champs délimités et décrits) est transmise à l’établissement, 3 mois avant la fin de

13.12 O ce contrat pour permettre la réalisation de tests de migration (mode de mise à

disposition à décrire par le fournisseur ou imposé dans le CCTP)

Une copie exploitable des données (base de données ou fichier informatique avec

13.13 O champs délimités et décrits) est transmise à l’établissement en fin de contrat

(mode de mise à disposition à décrire par le fournisseur ou imposé dans le CCTP)

GHT72 - Référentiel de Sécurité du Système d’Information Version 1.0 du 16/11/2021

32/35

Groupement Hospitalier de Territoire de la Sarthe

Référentiel de Sécurité du Système d’Information

-Concernant La garantie de Confidentialité des données hébergées :

Ref. Règle de sécurité Description de la prise en charge par le titulaire

Le titulaire s’engage à garantir un accès aux données aux seules personnes

13.14 O

habilitées selon les besoins de l’établissement.

Les intervenants sont identifiés et doivent signer un engagement de

13.15 O

confidentialité individuel. Les accès et actions réalisées pourront être tracés.

Le titulaire s’engage à détruire les données en fin de contrat après les avoir

13.16 O

restituées à l’établissement sous une forme exploitable.

- Règles supplémentaires si la solution est installée dans l’infrastructure informatique de l’établissement mais administrée intégralement par le

titulaire :

Ref. Règle de sécurité Description de la prise en charge par le titulaire

Le titulaire doit s’engager à maintenir les composants à niveau en termes de

sécurité et garantir une administration sécurisée intégrant au moins un antivirus

13.17 O mis à jour et un système d’exploitation ainsi que tous les composants mis à jour

des correctifs de sécurité publiés par les éditeurs selon des modalités de

qualification à décrire.

L’accès depuis l’extérieur de l’établissement pour l’exploitation et la maintenance

13.18 O doivent respecter les conditions décrites au paragraphe Maintenance et

Télémaintenance.

Pour tout type de traitement le titulaire doit remettre un compte et authentifiant

pour audit au RSSI du GHT72 et accepte que le GHT72 ou l’établissement réalise

13.19 O

ou commandite des audits externes pour vérifier la conformité aux exigences de

sécurité.

GHT72 - Référentiel de Sécurité du Système d’Information Version 1.0 du 16/11/2021

33/35

Groupement Hospitalier de Territoire de la Sarthe

Référentiel de Sécurité du Système d’Information

Ref. Règle de sécurité Description de la prise en charge par le titulaire

Les échanges avec l’extérieur de l’établissement doivent être sécurisés : utilisation

de protocoles sécurisés et filtrage et contrôle par les équipements de sécurité de

13.20 O

l’établissement (L’établissement se réserve le droit de tracer tout accès et action

sur les systèmes installés dans son infrastructure.

GHT72 - Référentiel de Sécurité du Système d’Information Version 1.0 du 16/11/2021

34/35

Groupement Hospitalier de Territoire de la Sarthe

Référentiel de Sécurité du Système d’Information

14. Glossaire des termes employés

AD (Active Directory) : Service d’annuaire de la société Microsoft

ANS : Agence du Numérique en Santé

Application Web : Architecture applicative reposant sur la mise à disposition par HTTP de contenus HTML

dynamiques

EAI : L'intégration d'applications d'entreprise ou IAE(en anglais Enterprise Application Integration, EAI) est une

application permettant à des applications hétérogènes de gérer leurs échanges.

HTTP (Hypertext Transfer Protocol) : protocole de communication client/serveur reposant sur le principe de

requête/réponse vis-à-vis de ressources identifiées par une adresse réticulaire

IAM (Identity and Authorization Manager) : Service de gestion et de synchronisation des identités et

autorisations entre les différents composants du système d’information

Kerberos : Protocole d’authentification reposant sur un chiffrement symétrique

LDAP (Lightweight Directory Access Protocol) : protocole standard de communication avec un service

d’annuaire

NTLM : Protocole d’authentification reposant sur un mécanisme de challenge

OWASP : Open Web Application Security Project

PKI (Public Key Infrastructure): Dispositif de gestion des clefs publiques. Permet l’édition des bi-clefs

nécessaires au cryptage asymétrique.

RGPD : Règlement Général sur la Protection des Données.

SGBD : Dispositif de dépôt et d’indexation de données permettant l’adressage de grands volumes

SOAP : Protocole applicatif mis en œuvre dans le cadre de web services reposant sur l’échange de flux XML par

le biais d’un serveur HTTP.

Web Service : Service applicatif exposé sous forme d’API selon le protocole SOAP.

XML (Extended Markup Language) : «langage de balisage extensible» en français) est un métalangage

informatique de balisage générique.

L’organisme paraphe toutes les pages et signe ce document

Fait à ………………….……… , le ..…/……/………

Pour l’organisme

(Nom et qualité du signataire et cachet de l’organisme)

GHT72 - Référentiel de Sécurité du Système d’Information Version 1.0 du 16/11/2021

35/35

Vous aimerez peut-être aussi

- Guide de cybersécurité: pour les prestataires informatiquesD'EverandGuide de cybersécurité: pour les prestataires informatiquesÉvaluation : 5 sur 5 étoiles5/5 (1)

- Analyse du contenu vidéo: Libérer des informations grâce aux données visuellesD'EverandAnalyse du contenu vidéo: Libérer des informations grâce aux données visuellesPas encore d'évaluation

- Guide Relatif A La Securite Des Systemes D Information Industriels-1-1Document19 pagesGuide Relatif A La Securite Des Systemes D Information Industriels-1-1Mery MeryPas encore d'évaluation

- SMSI-CH-RFO-01-Charte S+® Curit+® PrestataireDocument14 pagesSMSI-CH-RFO-01-Charte S+® Curit+® PrestataireFouad EL YOUBIPas encore d'évaluation

- Guide Dhomologation Des Systemes Dinformation Sensibles v1.0Document18 pagesGuide Dhomologation Des Systemes Dinformation Sensibles v1.0AbPas encore d'évaluation

- 13 - Pssig - Dirstrat - Gestion Des Incidents de Securite Informatique - V1.1Document11 pages13 - Pssig - Dirstrat - Gestion Des Incidents de Securite Informatique - V1.1henrylekouriPas encore d'évaluation

- Directive Relative Aux Systemes D Information Sensibles Des Infrastructures D Importance VitaleDocument18 pagesDirective Relative Aux Systemes D Information Sensibles Des Infrastructures D Importance VitalePhonecount PhonecountPas encore d'évaluation

- Audit Securite InformatiqueDocument66 pagesAudit Securite InformatiqueTabou GastonePas encore d'évaluation

- Guide Hygiene Informatique Anssi PDFDocument72 pagesGuide Hygiene Informatique Anssi PDFJEAN DOEPas encore d'évaluation

- Guide Dhygiene InformatiqueDocument72 pagesGuide Dhygiene InformatiqueAmadou MbayePas encore d'évaluation

- TP: Audite Et Sécurité Informatique D'un Réseau Local D'entrepriseDocument11 pagesTP: Audite Et Sécurité Informatique D'un Réseau Local D'entrepriseeddy lwakPas encore d'évaluation

- 15 Pssig Dirstrat Conformite Et Controle v2.0Document14 pages15 Pssig Dirstrat Conformite Et Controle v2.0henrylekouriPas encore d'évaluation

- Ig2 Geosi Osi SecuriteDocument8 pagesIg2 Geosi Osi SecuriteNour El Houda IhirriPas encore d'évaluation

- PSSIDocument7 pagesPSSIHdia Mouhamed AliPas encore d'évaluation

- Prosit Aller 4 (1)Document15 pagesProsit Aller 4 (1)KhoyaPas encore d'évaluation

- Prosit Aller 4: ContexteDocument15 pagesProsit Aller 4: ContexteAmine ChafikiPas encore d'évaluation

- Bloc 3 - GeneralDocument32 pagesBloc 3 - GeneralkryroussetPas encore d'évaluation

- CHARTE-DE-BONNE-CONDUITE Securité D'un RéseauDocument14 pagesCHARTE-DE-BONNE-CONDUITE Securité D'un RéseauDegrize Meda100% (1)

- La Sécurité Des Réseaux: ChapitreDocument26 pagesLa Sécurité Des Réseaux: Chapitreziko0007Pas encore d'évaluation

- Ss I Securite in Format I QueDocument17 pagesSs I Securite in Format I QuefouadPas encore d'évaluation

- Securité InformatiqueDocument31 pagesSecurité Informatiquemaximuceprime100% (3)

- Anssi-Guide-Recommandations Architectures Systemes Information Sensibles Ou Diffusion Restreinte-Liste Verifications-V1.0-1Document50 pagesAnssi-Guide-Recommandations Architectures Systemes Information Sensibles Ou Diffusion Restreinte-Liste Verifications-V1.0-1sid.meziane1Pas encore d'évaluation

- RG00044-Charte de L'utilisateur Des Outils NumériquesDocument14 pagesRG00044-Charte de L'utilisateur Des Outils NumériquesHamza OuhedeniaPas encore d'évaluation

- CHAFIKI MOHAMMED - Prosit 2Document20 pagesCHAFIKI MOHAMMED - Prosit 2Amine ChafikiPas encore d'évaluation

- Securite Industrielle GT Details Principales MesuresDocument96 pagesSecurite Industrielle GT Details Principales MesuresL'Usine NouvellePas encore d'évaluation

- Article 3EI CyberScurit Systmes IndustrielsDocument20 pagesArticle 3EI CyberScurit Systmes IndustrielsEric FORTINPas encore d'évaluation

- Chapitre IIDocument9 pagesChapitre IIeddy lwakPas encore d'évaluation

- Infogerance Et Cloud PDFDocument2 pagesInfogerance Et Cloud PDFIbrahim BekkaliPas encore d'évaluation

- PGSSI S Guide Pratique Sauvegarde V1.1Document21 pagesPGSSI S Guide Pratique Sauvegarde V1.1AmiraPas encore d'évaluation

- Support de Formation Pour Débuter Dans La Sécurité InformatiqueDocument20 pagesSupport de Formation Pour Débuter Dans La Sécurité InformatiqueGHABRI NEJIBPas encore d'évaluation

- Chap2 Arch Sécurité SEDocument3 pagesChap2 Arch Sécurité SEDhia MokPas encore d'évaluation

- Guide ExternalisationDocument56 pagesGuide ExternalisationAtef ZizouPas encore d'évaluation

- Anssi Mesures Cyber Preventives PrioritairesDocument7 pagesAnssi Mesures Cyber Preventives Prioritaireselisee.simaPas encore d'évaluation

- Démarche MehariDocument5 pagesDémarche MehariZela TahirePas encore d'évaluation

- Referentiel Exigences Labellisation Prestataires Audit Teleservices v0 9Document21 pagesReferentiel Exigences Labellisation Prestataires Audit Teleservices v0 9Safae AminePas encore d'évaluation

- Ch2 Management Du RisqueDocument15 pagesCh2 Management Du RisqueRabah AbbassiPas encore d'évaluation

- Cybersecurite Des Systemes Informatiques IndustrielsDocument10 pagesCybersecurite Des Systemes Informatiques IndustrielsadrarwalidPas encore d'évaluation

- Charte Pers 2013Document9 pagesCharte Pers 2013Lotfi KhelifaPas encore d'évaluation

- Sécurité Des Réseaux TD3Document11 pagesSécurité Des Réseaux TD3Mamady DiakitéPas encore d'évaluation

- Leçon 1 SecuritéDocument12 pagesLeçon 1 SecuritéDJIGUIBA MAGASSAPas encore d'évaluation

- Referentiel Exigences - Labellisation - Prestataires Audit Teleservices - v1 0 PDFDocument24 pagesReferentiel Exigences - Labellisation - Prestataires Audit Teleservices - v1 0 PDFChaibi MedPas encore d'évaluation

- Apsad R41.2000Document16 pagesApsad R41.2000Youssef El foualPas encore d'évaluation

- 5-PSSI Regles - Tous Les ElementsDocument6 pages5-PSSI Regles - Tous Les Elementsloubiri1920Pas encore d'évaluation

- RGS Fonction de Securite Signature V2-3Document10 pagesRGS Fonction de Securite Signature V2-3sacem7Pas encore d'évaluation

- RGPD 240401 135214Document64 pagesRGPD 240401 135214taminijpPas encore d'évaluation

- NP Securite Web NoteTechDocument24 pagesNP Securite Web NoteTechBoubouPas encore d'évaluation

- POLITIQUE DE SECURITE DE SYSTEMES D'informationDocument17 pagesPOLITIQUE DE SECURITE DE SYSTEMES D'informationCrispino El IitelluPas encore d'évaluation

- Systeme InfoDocument5 pagesSysteme InfonounouPas encore d'évaluation

- Eio0000002001 06Document96 pagesEio0000002001 06BlakePas encore d'évaluation

- Politique de SecuriteDocument9 pagesPolitique de SecuriteAwichoux TraorePas encore d'évaluation

- Guide Securite Industrielle Version FinaleDocument40 pagesGuide Securite Industrielle Version Finaleamidi5555913100% (1)

- Cours Principesde La Securite InformatiqueDocument26 pagesCours Principesde La Securite InformatiqueBrali Dioulson NguemaPas encore d'évaluation

- SIEI L3HSI BKHDocument53 pagesSIEI L3HSI BKHBouaza DjoudiPas encore d'évaluation

- LL (C) Soc NOC CERT CSIRTDocument22 pagesLL (C) Soc NOC CERT CSIRTaminePas encore d'évaluation

- Principe Liee À Lorganisation de La SecuriteDocument144 pagesPrincipe Liee À Lorganisation de La Securitemayna88Pas encore d'évaluation

- GUIDE Securisation Machines 2editionDocument32 pagesGUIDE Securisation Machines 2editionValentin LawrencePas encore d'évaluation

- Rapport de Projet - FinalllllllllDocument31 pagesRapport de Projet - Finalllllllllradouane100% (6)

- Ebiosv2 Section4 Outillageappreciation 2004 02 05Document81 pagesEbiosv2 Section4 Outillageappreciation 2004 02 05Anissa GAHLOUZPas encore d'évaluation

- Le guide pratique du hacker dans les tests d’intrusion IoT : Le livre indispensable pour identifiez les vulnérabilités et sécurisez vos objets intelligentsD'EverandLe guide pratique du hacker dans les tests d’intrusion IoT : Le livre indispensable pour identifiez les vulnérabilités et sécurisez vos objets intelligentsPas encore d'évaluation

- Le Data Protection Officer: Une nouvelle fonction dans l’entrepriseD'EverandLe Data Protection Officer: Une nouvelle fonction dans l’entreprisePas encore d'évaluation

- Programme Fonctionnel LabercaDocument11 pagesProgramme Fonctionnel LabercaAlfred DoucetPas encore d'évaluation

- Info 21-025 CCTP Commande Via Edi VDDocument30 pagesInfo 21-025 CCTP Commande Via Edi VDAlfred DoucetPas encore d'évaluation

- Info 21-025 RC Commande Via Edi VDDocument18 pagesInfo 21-025 RC Commande Via Edi VDAlfred DoucetPas encore d'évaluation

- INFO 21-025 Annexe A - Coordonn Es GHT 72Document1 pageINFO 21-025 Annexe A - Coordonn Es GHT 72Alfred DoucetPas encore d'évaluation

- Ondca Ccap Annexeiii RGPD VconsultDocument5 pagesOndca Ccap Annexeiii RGPD VconsultAlfred DoucetPas encore d'évaluation

- ONDCA CCAP VconsultDocument57 pagesONDCA CCAP VconsultAlfred DoucetPas encore d'évaluation

- ONDCA CCAP VconsultDocument57 pagesONDCA CCAP VconsultAlfred DoucetPas encore d'évaluation

- ONDCA CCTP VconsultDocument76 pagesONDCA CCTP VconsultAlfred Doucet100% (1)

- Que Choisir Pratique - Juin 2023Document132 pagesQue Choisir Pratique - Juin 2023FallPas encore d'évaluation

- Aws Ebook La Securite Dans Le Cloud D AWSDocument17 pagesAws Ebook La Securite Dans Le Cloud D AWSAbdelahi ibrahimPas encore d'évaluation

- CnafDocument2 pagesCnaflolita.mathey.nkPas encore d'évaluation

- Le RGPD Pour Les Nuls François COUPEZDocument42 pagesLe RGPD Pour Les Nuls François COUPEZrootPas encore d'évaluation

- Charte RGPDDocument16 pagesCharte RGPDdimitry atouba95Pas encore d'évaluation

- Recherche Et Veille D'informationDocument55 pagesRecherche Et Veille D'informationEmanuel GutiérrezPas encore d'évaluation

- AttestationPaiement 751 8652127 20230217Document2 pagesAttestationPaiement 751 8652127 20230217celia.bouchardPas encore d'évaluation

- Tests-Salivaires - Formulaire-Consentement - v-2022Document2 pagesTests-Salivaires - Formulaire-Consentement - v-2022etancelin vanessaPas encore d'évaluation

- Cerfa 16212-03Document10 pagesCerfa 16212-03SarahPas encore d'évaluation

- Vademecum Marketing Relation ClientDocument10 pagesVademecum Marketing Relation ClientMajid MezziPas encore d'évaluation

- Cas Pratique - Droit EuropeenDocument12 pagesCas Pratique - Droit Europeensararahmoun40Pas encore d'évaluation

- Mentions D'information Expé ETT V0.4 12092023Document2 pagesMentions D'information Expé ETT V0.4 12092023cisse.costruzioniPas encore d'évaluation

- Guide Utilisation Office 365 BeFRDocument45 pagesGuide Utilisation Office 365 BeFRFredLalPas encore d'évaluation

- Cerfa 11676-12Document4 pagesCerfa 11676-12Alex MesinelPas encore d'évaluation

- Politique Donnees Personnelles ActuDocument13 pagesPolitique Donnees Personnelles ActuGiorgioPas encore d'évaluation

- Management Des Risques RHDocument65 pagesManagement Des Risques RHromain.fracchiolla18100% (1)

- Cerfa 11685-03Document3 pagesCerfa 11685-03catherine.tambaPas encore d'évaluation

- CEJM Appliqué - Les Données PersonnellesDocument7 pagesCEJM Appliqué - Les Données Personnellesdojeh44538Pas encore d'évaluation

- Traitement Donnees InteractifDocument1 pageTraitement Donnees InteractifTeivaPas encore d'évaluation

- Correction Immobilier SeraisDocument3 pagesCorrection Immobilier SeraisAdam Sayag100% (1)

- Chapitre 2 GRHDocument6 pagesChapitre 2 GRHcoraliedocoto15Pas encore d'évaluation

- INT5435813 99762demande - Intervention24 01 2022Document4 pagesINT5435813 99762demande - Intervention24 01 2022edmond mathildePas encore d'évaluation

- Document 5 - Autorisation RGPDDocument1 pageDocument 5 - Autorisation RGPDnoee aPas encore d'évaluation

- Projet DocumentDocument4 pagesProjet Documentpp9knhhn42Pas encore d'évaluation

- Grand Oral 2023Document5 pagesGrand Oral 2023api-709945861Pas encore d'évaluation

- Dossier Risques - Citoyennetée NumériqueDocument24 pagesDossier Risques - Citoyennetée NumériqueSkndrPas encore d'évaluation

- Politique Protection Donnees PersonnellesDocument16 pagesPolitique Protection Donnees PersonnellesKingmarlbo 67Pas encore d'évaluation

- M1.3-C - MOOC - PiloproDocument32 pagesM1.3-C - MOOC - PiloproGilles DELMASPas encore d'évaluation

- CLUSIF MIPS 2020 Rapport CoTer PDFDocument52 pagesCLUSIF MIPS 2020 Rapport CoTer PDFlelong valentinPas encore d'évaluation

- Inbound Marketing - 56 Enjeux Et Bonnes Pratiques Pour l'ITDocument17 pagesInbound Marketing - 56 Enjeux Et Bonnes Pratiques Pour l'ITEll IlhamPas encore d'évaluation