Académique Documents

Professionnel Documents

Culture Documents

TP Pfsense VPN

Transféré par

Oumayma LimemeTitre original

Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

TP Pfsense VPN

Transféré par

Oumayma LimemeDroits d'auteur :

Formats disponibles

TP : MISE EN PLACE D’UNE

PLATEFORME VPN

Dr. Houcemeddine HERMASSI

L’objectif de ce projet est de comparer les différents algorithmes de chiffrement dans un réseau

VPN.Pour permettre l’établissement d’un VPN, on a utilisé un système FREE BSD «PFSENSE », il

permet aussi l’utilisation de nombreux algorithmes de chiffrement tel que DES, 3DES, BLOWFISH,

AES …

1. Mise en place de la maquette

2.1. Schéma de principe

Avant tout, voici le schéma général de l’installation mis en place (bien entendu, toutes les adresses IP

sont à adapter) :

Figure 1: Schéma de principe

2.2. Configuration de PFSENSE

Après la mise en place du réseau on doit configurer les 2 serveurs PFSENSE via une interface

web.

2.2.1. Configuration de Master PFSENSE

Connectez une machine sur la carte réseau de PFSENSE (cote LAN). Ouvrez ensuite votre

navigateur Web, puis entrez http : //192.168.1.1 (dans notre cas).

Plateforme VPN Page 1

Entrez ensuite le login (par défaut admin, mot de passe : pfsense).

On accède alors à l’interface de configuration de PFSENSE :

Figure 2: Interface PFSENSE

Coté WAN :

Nous allons maintenant configurer l’interface WAN. Sélectionnez l’onglet suivant :

Figure 3: Accès à l’interface WAN

Plateforme VPN Page 2

Sélectionnez le « SelectedType » « Static », l’adresse IP de la carte

IP : 192.168.3.2

Décochez les deux cases « bloc… » tout en bas :

Figure 4: Configuration de l’interface WAN MASTER

Plateforme VPN Page 3

Coté LAN :

Il faut ensuite configurer l’interface LAN pour y accéder sélectionnez l’onglet suivant :

Figure 5: Accès à l’interface LAN Master

Afin que notre interface LAN puisse communiquer avec la plage d’adresse WAN

192.168.3.0/24, il faut changer le « Bridge with » en « WAN ».

Figure 6: Configuration de l’interface LAN Master

Routage :

Pour que les réseaux LAN 1 (192.168.1.0/24) et LAN 2 (192.168.2.0/24) puissent

communiquer ensemble, on doit créer une route statique vers LAN 2, en utilisant l’interface

WAN PFSENSE slave comme passerelle (192.168.3.1/24).

Plateforme VPN Page 4

Figure 7: Table de routage «PFSENSE Master »

Firewall :

Par défaut le firewall bloque tous le trafic, Dans notre cas ou la simplicité de mise en place

est recherchée, il est possible d’autoriser tous les ports en sortie pour tout les protocoles coté LAN et

coté WAN. Pour un fonctionnement plus sur et mieux maitrise, seuls les ports nécessaires seront

ouverts. Il sera alors nécessaire de faire l’inventaire exhaustif de tous les services nécessaires, ce qui

représente un travail important.

Plateforme VPN Page 5

Figure 8: Configuration du firewall Master

2.2.2. Configuration de Slave PFSENSE

Connectez une machine sur la carte réseau de PFSENSE (cote LAN). Ouvrez ensuite votre

navigateur Web, puis entrez http : //192.168.2.1 (dans notre cas).

Plateforme VPN Page 6

Coté WAN :

Sélectionnez le « SelectedType » « Static », l’adresse IP de la carte

IP : 192.168.3.1

Décochez les deux cases « bloc… » Tout en bas :

Figure 9: Configuration de l’interface WAN Slave

Plateforme VPN Page 7

Coté LAN :

Figure 10: Configuration de l’interface LAN Slave

Routage :

Pour que les réseaux LAN 1 (192.168.1.0/24) et LAN 2 (192.168.2.0/24) puissent

communiquer ensemble, on doit créer une route statique vers LAN 1, en utilisant l’interface

WAN PFSENSE MASTER comme passerelle (192.168.3.2/24).

Figure 11: Table de routage «PFSENSE Slave»

Firewall :

La configuration du firewall sur PFSENSE Slave est similaire que celle sur Master

Plateforme VPN Page 8

2. Mise en place des serveurs VPN IPSEC

IPSEC (Internet Protocol Security) est un ensemble de protocoles (couche 3 modèle OSI) utilisant les

algorithmes permettant le transport de données sécurisées sur un réseau IP. Son objectif est

d’authentifier et de chiffrer les données : le flux ne pourra être compréhensible que par le

destinataire final (chiffrement) et la modification des données par des intermédiaires ne pourra être

possible (intégrité).

Pour ce faire, le tunnel VPN sera établi entre deux PFSENSE comme on dit LAN-to-LAN.

3.1. Master PFSENSE

Dans le menu « VPN->tunnels->IPSEC ». On présente ci-dessous la configuration requise pour le

MASTER PFSENSE y inclus le mode VPN, l’algorithme de hachage et la clé partagée comme on

souhaite adopter le chiffrement symétrique.

Figure 12: Ajout d’un tunnel IPSEC

Remplissez les champs généraux suivants (toujours en adaptant avec vos adresses IP) :

Interface : LAN.

Local subnet : LAN subnet (sous réseau LAN de Master-PFSENSE).

Remote subnet : 192.168.2.0/24 (sous réseau LAN de Slave-PFSENSE).

Remote gateway: 192.168.3.1 (@IP WAN Slave-PFSENSE).

Négociation mode : main.

My identifier : My IP address.

Encryption algorithm : 3DES.

Hash Algorithm : SHA1.

DH Key Group : 2.

Lifetime : 28800.

Pre-Shared Key : SELIMRAMZI

Plateforme VPN Page 9

Protocol : ESP (une règle Firewall sera créée pour autoriser en entrée ESP).

Encryption algorithms : 3DES (décochez les autres possibilités).

Hash algorithms : SHA1.

PFS key group : 2.

Lifetime : 3600.

Figure 13: Configuration IPSEC-Master

Plateforme VPN Page 10

3.2. Slave PFSENSE

Par analogie se configure le SLAVE PFSENSE.

Répétez les étapes énoncées précédemment en changeant bien sur les paramètres suivants :

Remote subnet : 192.168.1.0/24 (sous réseau LAN de Master-PFSENSE).

Remote gateway: 192.168.3.2/24 (@IP WAN Master-PFSENSE).

3.3. Test du tunnel IPSEC

Ainsi, le tunnel IPSEC est établi. PFSENSE permet le filtrage en toute élégance de flux issu du

tunnel sécurisé ce que plusieurs pare-feux ne le permettent pas facilement.

On souhaite autoriser tout type de trafic dans ce VPN : la règle présenté ci-dessous le nous

autorise.

Figure 14: Configuration du FIREWALL IPSEC

Plateforme VPN Page 11

Apres la configuration du tunnel, la commande « Status : IPSEC » permet de vérifier que la

configuration est correcte.

Ici les routes des sous-réseaux apparaissent dans la SPD (Security Policy Database).

Figure 15: SPD MASTER

Figure 16: SPD SLAVE

Il faut créer de l’activité dans le tunnel IPSEC pour voir apparaitre le SAD (Security Association

Database) qui est une base de données contenant les associations de sécurité.

Plateforme VPN Page 12

Figure 17: SAD

Dans le résumé du statut IPSEC on voit que le tunnel est bien activé (statut au vert).

Figure 18: Statut IPSEC MASTER

Figure 19: Statut IPSEC SLAVE

Plateforme VPN Page 13

3. Mesures et interprétations

4.1. Mesures

Partant de la plateforme réalisée précédemment, on souhaite reproduire une série de test

pour mesurer la métrique de la qualité de service : la latence vis-à-vis de notre approche logique de

sécurité pour notre tunnel IPSEC dans un réseau LAN.

On a donc intérêt à opter pour une démarche passive de métrologie où on se base dans nos

interprétations sur les traces et les fonctionnalités du système PFSENSE.

Les différents scénarios objet d’études et d’interprétations sont définis ci-dessous, ils sont en

fonction de la nature de l’algorithme de chiffrement implémenté : DES, 3DES, AES…

Scénario 1 : Sans un tunnel VPN IPSEC.

Scénario 2 : Avec un tunnel VPN IPSEC et « DES » comme algorithme de chiffrement.

Scénario 3 : Avec un tunnel VPN IPSEC et « 3DES » comme algorithme de chiffrement.

Scénario 4 : Avec un tunnel VPN IPSEC et « AES-256 » comme algorithme de chiffrement.

Scénario 5 : Avec un tunnel VPN IPSEC et « Blowfish-448 » comme algorithme de chiffrement.

L’expérience consiste à injecter des paquets ICMP du LAN 2 (192.168.2.1) vers le LAN 1

(192.168.1.2), le flux sera chiffré selon le type de l’algorithme de chiffrement sélectionné sur

PFSENSE.

Plateforme VPN Page 14

La métrique est le RTT mesurée avec ICMP:

Source Destinataire

T1 REQUEST

LATENCE

RTT ----------------------------------------------

T2 ACK

RTT = T2 – T1 avec T2 = le temps de réception de l’accusé.

T1 = le temps de l’envoi des données.

Latence = RTT / 2 = (T2 – T1) / 2

Scénario 1 : Sans VPN IPSEC

Figure 20: Mesure sans VPN IPSEC

Plateforme VPN Page 15

Le but de ce scénario est de mesurer la RTT entre nos deux réseaux locaux sans passer par le tunnel

IPSEC (sans chiffrement), en envoyant des paquets ICMP :

Adresse source : 192.168.2.1

Adresse du destinataire : 192.168.1.2

Pour une mesure plus précise, on a envoyé 10 paquets, on obtient 10 RTT différentes à partir

desquelles on calcule la RTT moyenne.

Résultats :

RTTmoyenne = 0.371 ms

Latence = RTTmoyenne / 2 = 0.185 ms

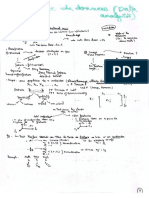

4.1.1. Scénario 2 : avec VPN IPSEC « DES »

Plateforme VPN Page 16

Figure 21: Mesure avec VPN IPSEC « DES »

Le but de ce scénario est de mesurer la RTT entre nos deux réseaux locaux en passant par le

tunnel IPSEC et comme algorithme de chiffrement le DES (Data Encryption Standard), en envoyant

des paquets ICMP :

Adresse source : 192.168.2.1

Adresse du destinataire : 192.168.1.2

Pour une mesure plus précise, on a envoyé 10 paquets, on obtient 10 RTT différentes à partir

desquelles on calcule la RTT moyenne.

Résultats : RTTmoyenne = 0.481 ms, Latence = RTTmoyenne / 2 = 0.240 ms

4.1.2. Scénario 3 : Avec VPN IPSEC « 3DES »

Plateforme VPN Page 17

Figure 22: Mesure VPN IPSEC « 3DES »

Le but de ce scénario est de mesurer la RTT entre nos deux réseaux locaux en passant par le

tunnel IPSEC et comme algorithme de chiffrement le 3DES (Triple Data Encryption Standard), en

envoyant des paquets ICMP :

Adresse source : 192.168.2.1

Adresse du destinataire : 192.168.1.2

Pour une mesure plus précise, on a envoyé 10 paquets, on obtient 10 RTT différentes à partir

desquelles on calcule la RTT moyenne.

Résultats : RTTmoyenne = 0.485 ms, Latence = RTTmoyenne / 2 = 0.242 ms

4.1.3. Scénario 4 : Avec VPN IPSEC « AES-256 »

Plateforme VPN Page 18

Figure 23: Mesure VPN IPSEC « AES-256 »

Le but de ce scénario est de mesurer la RTT entre nos deux réseaux locaux en passant par le

tunnel IPSEC et comme algorithme de chiffrement le AES-256 (Advanced Encryption Standard), en

envoyant des paquets ICMP :

Adresse source : 192.168.2.1

Adresse du destinataire : 192.168.1.2

Pour une mesure plus précise, on a envoyé 10 paquets, on obtient 10 RTT différentes à partir

desquelles on calcule la RTT moyenne.

Résultats : RTTmoyenne = 0.494 ms, Latence = RTTmoyenne / 2 = 0.247 ms

Plateforme VPN Page 19

4.1.4. Scénario 5 : Avec VPN IPSEC « Blowfish »

Figure 24: Mesure VPN IPSEC « Blowfish »

Le but de ce scénario est de mesurer la RTT entre nos deux réseaux locaux en passant par le

tunnel IPSEC et comme algorithme de chiffrement le BLOWFISH, en envoyant des paquets ICMP :

Adresse source : 192.168.2.1

Adresse du destinataire : 192.168.1.2

Pour une mesure plus précise, on a envoyé 10 paquets, on obtient 10 RTT différentes à partir

desquelles on calcule la RTT moyenne.

Résultats : RTTmoyenne = 0.515 ms, Latence = RTTmoyenne / 2 = 0.257 ms

Plateforme VPN Page 20

4.2. Récapitulation

Type de Sans

DES 3DES AES Blowfish

l’algorithme chiffrement

Taille de la clé

- 64 192 256 448

(Bits)

Latence

moyenne 0.185 0.240 0.242 0.247 0.257

(ms)

Tableau 1: Comparaison des mesures

D’après les mesures obtenues, pour l’envoi des paquets de même taille avec des algorithmes

de chiffrement différents, on constate que plus la taille de la clé de l’algorithme testé est longue plus

la latence est élevée, mais cette différence de temps se mesure en millièmes de seconde, elle est

négligeable devant l’importance de la taille de la clé de l’algorithme choisi vu que plus la taille est

grande plus la sécurité est assurée car le cassage devient difficile voir impossible à réaliser.

Citons l’exemple de l’AES-128 (Advanced Encryption Standard) qui est beaucoup plus robuste

que le DES (Data Encryption Standard) : la même méthode permettant de craquer une clé DES à 56

bits en 1 seconde, mettrais 149 trillion d'années pour craquer une clé AES à 128 bits.

4. Conclusion

L'algorithme de chiffrement joue un rôle important aussi bien au niveau de la sécurité que des

performances. Dans le cas de configurations réseaux importantes, le choix d'un algorithme devient

judicieux.

Plateforme VPN Page 21

ANNEXE: INSTALLATION DE « PFSENSE »

- Téléchargez la dernière version stable dans la rubrique « download » du site

PfSense

http://www.pfsense.org/

- Le miroir français qui permet de télécharger la dernière version de PFSENSE :

http://pfsense.bol2riz.com/downloads/

- Gravez l’image télécharge sur un CD bootable

- Débranchez les câbles réseau de votre futur firewall PFSENSE (ils seront rebranches

plus tard).

- Bootez l’ordinateur avec le CD PFSENSE.

Vous allez ensuite avoir l'écran de démarrage de Free BSD. Vous avez plusieurs choix

possibles.

Vous allez choisir ici l'option 1 (défaut) :

Appuyez sur «n » au prochain écran, et faites ENTRER.

Ensuite vient la configuration des interfaces réseau. Choisissez quelle interface sera

le LAN et l'autre le WAN.

A la question « enter the LAN interface name or ‘a’ for auto-detection», taper « a ».

Ne faites pas « Entrer » pour le moment, mais branchez votre câble réseau sur votre carte

réseau destinée au LAN (dans notre exemple: lnc0). Ensuite, vous pouvez faire « Entrer ».

Faites de même pour la carte réseau qui sera reliée au WAN (dans notre exemple lnc1) :

Plateforme VPN Page 22

A la ligne suivante (Optional interface) ne mettez rien et appuyez sur entrer.

Vous aurez ensuite un récapitulatif de la configuration et devrez la valider en tapant « y ».

Free BSD se charge ensuite et nous entrons dans le menu. Nous allons donc passer a

l'installation sur le disque dur en tapant le choix "99" :

Plateforme VPN Page 23

Nous allons voir en détail comment se décompose l'installation de PFSENSE (le

choix à faire est celui surligne en bleu)

Le changement de configuration du clavier en français ne fonctionne pas, la

modification pourra être faite après l’installation.

Choisissez le disque dur sur lequel vous souhaitez installer votre PFSENSE:

Si nécessaire, nous allons voir comment formater le disque dur, pour cela allez sur

« Format this Disk », sinon vous pouvez sauter l'étape en allant sur « Skip this step »:

Plateforme VPN Page 24

Ici allez directement a « Use this geometry », « Format ad0 », puis « Partition Disk » :

Plateforme VPN Page 25

Vous pouvez ici soit garder la taille de la partition (par défaut il utilisera tout le disque

dur), ou bien lui définir une taille. Allez ensuite sur « Accept and Create », « Yes partition

ad0 », puis OK:

Plateforme VPN Page 26

Sélectionnez la partition sur laquelle installer PFSENSE, faites OK, puis « Accept and

Create » pour établir le Swap :

L’installation de PFSENSE va commencer :

Plateforme VPN Page 27

Nous allons maintenant créer le "BOOT" du disque dur. Cela va permettre de démarrer la

machine directement sur PFSENSE.

Faites «Accept and install Bootblocks», OK et «Uniprocessor kernel»:

Plateforme VPN Page 28

A la fin de l’installation de PFSENSE, vous pouvez retirer le CD et redémarrer la machine en

allant sur « reboot ».

Configuration :

PFSENSE est en marche. Nous allons maintenant passer à la configuration.

Dans ce chapitre, nous configurons à titre d'exemple la machine Master-PFSENSE du

schéma de principe.

Pour avoir le clavier français, taper 8) Shell puis « kbdcontrol –l fr.iso.kbd »

Pour une configuration permanente, il faudra placer la ligne dans le service « shellcmd » qu’il

est possible d’ajouter a partir des packages disponibles.

Ensuite, il faut changer l'IP sur la carte réseau LAN (réseau admin) de PFSENSE.

Pour cela, dans le menu, tapez le choix 2 (« Set LAN IP address »). Entrez l'adresse IP

correspondante a votre LAN ainsi que le masque (24 en général) :

Plateforme VPN Page 29

Apres avoir configure les cartes réseau, vous devriez avoir une étoile prés du nom

des interfaces, indiquant la bonne connexion des câbles réseau.

Plateforme VPN Page 30

Vous aimerez peut-être aussi

- Configuration Du Routeur Mikrotik Manuel Détaillé.Document74 pagesConfiguration Du Routeur Mikrotik Manuel Détaillé.ALI Ouchar Cherif100% (14)

- Spring Boot par la pratique: Développer les services Rest avec Spring-Boot et Spring-RestTemplateD'EverandSpring Boot par la pratique: Développer les services Rest avec Spring-Boot et Spring-RestTemplatePas encore d'évaluation

- TP FortigateDocument5 pagesTP FortigatejfksdPas encore d'évaluation

- TP VPN 01-Pfsense-Vmaware-Workstation - Avec - L MeDocument48 pagesTP VPN 01-Pfsense-Vmaware-Workstation - Avec - L Meapi-271317244Pas encore d'évaluation

- TP8 Firewall PFSENSE v5Document14 pagesTP8 Firewall PFSENSE v5Najet TrabelsiPas encore d'évaluation

- VPN Site To Site Avec PfsenseDocument21 pagesVPN Site To Site Avec PfsenseDieudonné NiemePas encore d'évaluation

- Atelier 4Document15 pagesAtelier 4XenosPas encore d'évaluation

- Tutoriel OpenVPN PDFDocument12 pagesTutoriel OpenVPN PDFSara BelayachiPas encore d'évaluation

- Projet PfsenseDocument17 pagesProjet PfsenseMOHAMED EL AMINE NAJIPas encore d'évaluation

- Ipsec VPN TunnelingDocument10 pagesIpsec VPN TunnelingSouf 212Pas encore d'évaluation

- VPN Site To Site Ipsec - Openvpn - Dieu Veil - KandeDocument8 pagesVPN Site To Site Ipsec - Openvpn - Dieu Veil - KandeDigitech WorldPas encore d'évaluation

- IpsecDocument12 pagesIpsecGERAUDPas encore d'évaluation

- TP2 VPNDocument26 pagesTP2 VPNmkh_beldiPas encore d'évaluation

- Rapport - Tutorial en Sécurité Réseaux - IPSec VPN TunnelingDocument10 pagesRapport - Tutorial en Sécurité Réseaux - IPSec VPN TunnelingAyoub JadiaPas encore d'évaluation

- Ecole Nationale Des Sciences AppliqueesDocument10 pagesEcole Nationale Des Sciences AppliqueesamiraPas encore d'évaluation

- Ce Document Explique Comment Configurer Un Tunnel IKEv1Document13 pagesCe Document Explique Comment Configurer Un Tunnel IKEv1ADIEU AIMADJEPas encore d'évaluation

- Configuration VPN Site A SiteDocument6 pagesConfiguration VPN Site A Siteimen7538448Pas encore d'évaluation

- VPN Site À Site Avec Des Routeurs CISCODocument15 pagesVPN Site À Site Avec Des Routeurs CISCOSEKONI N. Alain67% (9)

- ConfigurationVPN IPSEC ROUTEUR PDFDocument65 pagesConfigurationVPN IPSEC ROUTEUR PDFJoseph EdwardsPas encore d'évaluation

- Mise en Place D'un VPN Site-To-Site Avec Azure (Tuto de A À Z)Document10 pagesMise en Place D'un VPN Site-To-Site Avec Azure (Tuto de A À Z)Michel de CREVOISIER100% (2)

- Situation Professionnelle N°1:: Mise en Place D'un Portail Captif Pour Les VisiteursDocument30 pagesSituation Professionnelle N°1:: Mise en Place D'un Portail Captif Pour Les VisiteursYaro Sourkou MahamadouPas encore d'évaluation

- La Configuration de La Passerelle VPN Supporte AuDocument26 pagesLa Configuration de La Passerelle VPN Supporte AuJean-Luc Ngouyamsa MboungamPas encore d'évaluation

- TP Packet Tracer2Document7 pagesTP Packet Tracer2Me RePas encore d'évaluation

- Conf VPNIPsecDocument7 pagesConf VPNIPsecepraseuthPas encore d'évaluation

- M2101 TP1 Element CorrectionDocument11 pagesM2101 TP1 Element CorrectionIsmaila CoulibalyPas encore d'évaluation

- BridgeDocument6 pagesBridgejulo dgPas encore d'évaluation

- TP Pfsense P23Document25 pagesTP Pfsense P23richellePas encore d'évaluation

- Pare Feu PfsenseDocument27 pagesPare Feu PfsenseJean de VilliersPas encore d'évaluation

- VPN Site-To-Site (Mode de Compatibilité)Document42 pagesVPN Site-To-Site (Mode de Compatibilité)Moulaye SalehPas encore d'évaluation

- Projet Virtu Réseau EfreiDocument28 pagesProjet Virtu Réseau Efreijulien10copaPas encore d'évaluation

- Simulation de Réseau TestDocument7 pagesSimulation de Réseau TestGhribi WafaPas encore d'évaluation

- Installation de PFSense en VMDocument27 pagesInstallation de PFSense en VMVictor MorpeauPas encore d'évaluation

- VPN Sous 2003 Server ''Procedure D'installation''Document14 pagesVPN Sous 2003 Server ''Procedure D'installation''Youssef TaPas encore d'évaluation

- Compte Rendu TP 2 CSRDocument11 pagesCompte Rendu TP 2 CSRSouad ArrPas encore d'évaluation

- TP4_PFsense et OpenVPNDocument9 pagesTP4_PFsense et OpenVPNaminayoubayoubaminPas encore d'évaluation

- Chapitre IvDocument17 pagesChapitre IvMOMOPas encore d'évaluation

- VPN Cisco 4.0.3Document4 pagesVPN Cisco 4.0.3Harouna CoulibalyPas encore d'évaluation

- Rapport Mini ProjetDocument13 pagesRapport Mini Projetislem.sadkiPas encore d'évaluation

- Procc3a9dure PfsenseDocument10 pagesProcc3a9dure PfsensehdvhkPas encore d'évaluation

- ProjetDocument14 pagesProjetZnagui YassinePas encore d'évaluation

- VPNDocument17 pagesVPNYoussef AddiPas encore d'évaluation

- Mise en Place D'Un Portail Captif Avec Une Distribution PfsenseDocument13 pagesMise en Place D'Un Portail Captif Avec Une Distribution PfsenseYaro Sourkou MahamadouPas encore d'évaluation

- VPN IPSec Sous Gnu-LinuxDocument30 pagesVPN IPSec Sous Gnu-LinuxKnowlegde2016Pas encore d'évaluation

- TP 4 - Configurations Des Routeurs de Votre Réseau Et RoutageDocument4 pagesTP 4 - Configurations Des Routeurs de Votre Réseau Et RoutageamalcherhiPas encore d'évaluation

- Gre VPNDocument8 pagesGre VPNoussama snadPas encore d'évaluation

- Configuring A Site To Site VPNDocument14 pagesConfiguring A Site To Site VPNmebarki.assia9Pas encore d'évaluation

- Lab4 Install&Config PfsenseV02Document7 pagesLab4 Install&Config PfsenseV02sameh.naskiPas encore d'évaluation

- Lab4 Installconfig Pfsensev02Document7 pagesLab4 Installconfig Pfsensev02infode prodePas encore d'évaluation

- Pfsense VPN Site A SiteDocument6 pagesPfsense VPN Site A Sitejeaneric82Pas encore d'évaluation

- TP - VPN Part1Document3 pagesTP - VPN Part1Abdelmadjid AitsaadiPas encore d'évaluation

- Expose VPNDocument29 pagesExpose VPNassanekam86Pas encore d'évaluation

- 2-Network OSI Exercise Defining Communications SWITCH VSWITCH ROUTERDocument21 pages2-Network OSI Exercise Defining Communications SWITCH VSWITCH ROUTERنكت مضحكةPas encore d'évaluation

- 119195-configure-asa-00Document12 pages119195-configure-asa-00leonoumen12Pas encore d'évaluation

- Architecture VPN Site A SiteDocument20 pagesArchitecture VPN Site A SitePhilippe GauthierPas encore d'évaluation

- TD12 CISCO Packet Tracer - Mise en Place de VLAN Et de Routage Inter VlanDocument7 pagesTD12 CISCO Packet Tracer - Mise en Place de VLAN Et de Routage Inter VlanDanick HAUSSYPas encore d'évaluation

- Packet Tracer (S5) : SujetDocument26 pagesPacket Tracer (S5) : Sujetnour el houda afqirPas encore d'évaluation

- Reseau VLAN EthernetDocument9 pagesReseau VLAN EthernetBertin AnloviPas encore d'évaluation

- Wireshark pour les débutants : Le guide ultime du débutant pour apprendre les bases de l’analyse réseau avec Wireshark.D'EverandWireshark pour les débutants : Le guide ultime du débutant pour apprendre les bases de l’analyse réseau avec Wireshark.Pas encore d'évaluation

- Maîtriser PowerShell: Guide Complet: La collection informatiqueD'EverandMaîtriser PowerShell: Guide Complet: La collection informatiquePas encore d'évaluation

- Pro 313 0027Document8 pagesPro 313 0027Oumayma LimemePas encore d'évaluation

- Etude de Marche / Market Study (French)Document6 pagesEtude de Marche / Market Study (French)advancemindPas encore d'évaluation

- Sécurité ApplicativeDocument89 pagesSécurité ApplicativeOumayma LimemePas encore d'évaluation

- Sources D'informationDocument22 pagesSources D'informationOumayma LimemePas encore d'évaluation

- Plan Des TestsDocument1 pagePlan Des TestsOumayma LimemePas encore d'évaluation

- TP3 Reseau2Document6 pagesTP3 Reseau2Oumayma LimemePas encore d'évaluation

- Droit Seance3Document3 pagesDroit Seance3Oumayma LimemePas encore d'évaluation

- TP2 RoutResDocument5 pagesTP2 RoutResOumayma LimemePas encore d'évaluation

- TP2 Reseau2Document4 pagesTP2 Reseau2Oumayma LimemePas encore d'évaluation

- TP1 Reseau2Document4 pagesTP1 Reseau2Oumayma LimemePas encore d'évaluation

- TP1 RoutageReseauDocument3 pagesTP1 RoutageReseauOumayma LimemePas encore d'évaluation

- Cours Java Avancé P8 - Thread21-22Document36 pagesCours Java Avancé P8 - Thread21-22Oumayma LimemePas encore d'évaluation

- TD1 Ing2 RoutRes 2022-2023Document4 pagesTD1 Ing2 RoutRes 2022-2023Oumayma LimemePas encore d'évaluation

- Analyse de DonnéesDocument7 pagesAnalyse de DonnéesOumayma LimemePas encore d'évaluation

- Chapitre1 Sécurité InformatiqueDocument28 pagesChapitre1 Sécurité Informatiqueothmaneamjahdi.uPas encore d'évaluation

- 2015 08 21 Ch5 Serveur NPS-et-protection Acces ReseauDocument40 pages2015 08 21 Ch5 Serveur NPS-et-protection Acces Reseaule big mecPas encore d'évaluation

- Concept de Sécurité RéseauDocument34 pagesConcept de Sécurité RéseauOussouBoy DiopPas encore d'évaluation

- Mise en Place de La Solution D'authentificationDocument41 pagesMise en Place de La Solution D'authentificationStyve PolaPas encore d'évaluation

- D31 - BE IRS - Corrigé - Juin 2021Document7 pagesD31 - BE IRS - Corrigé - Juin 2021Natacha OzannePas encore d'évaluation

- Les Virus Informatiques - L'EXAMEN NORMALISÉ (Collège & Lycée)Document11 pagesLes Virus Informatiques - L'EXAMEN NORMALISÉ (Collège & Lycée)raid bazizPas encore d'évaluation

- Scénarios Des Règles de CorrélationDocument2 pagesScénarios Des Règles de Corrélationalphabitic RazandrimanjakaPas encore d'évaluation

- Configuration D'un Tunnel GRE Over IPSECDocument11 pagesConfiguration D'un Tunnel GRE Over IPSECAgouassou Kouadio100% (1)

- Securite SGBDDocument85 pagesSecurite SGBDMed BankoléPas encore d'évaluation

- Security On Authentication of Web - ThesisDocument383 pagesSecurity On Authentication of Web - ThesisSyedAbdulRahimPas encore d'évaluation

- Resume Theorique m107 3003 Version Provisoire 6246c8ad85380 1Document203 pagesResume Theorique m107 3003 Version Provisoire 6246c8ad85380 1El Moumne NihalPas encore d'évaluation

- Fiches Reseau 1.5Document26 pagesFiches Reseau 1.5Ict labPas encore d'évaluation

- RapportDocument90 pagesRapportAnwer AfsaPas encore d'évaluation

- Reseau SecuriseDocument74 pagesReseau SecurisemikevoicePas encore d'évaluation

- Feuilletage 2Document24 pagesFeuilletage 2soheib50% (2)

- Document - Informatique - Systèmes D'exploitation - Protection Et SécuritéDocument17 pagesDocument - Informatique - Systèmes D'exploitation - Protection Et Sécuritémass murderer63100% (2)

- TIW4 TD Book PDFDocument55 pagesTIW4 TD Book PDFessiben ngangue100% (1)

- Qu'est-Ce Qu'une Autorité de Certification - EntrustDocument5 pagesQu'est-Ce Qu'une Autorité de Certification - EntrustjupiterPas encore d'évaluation

- 6Document4 pages6KaramiYusufPas encore d'évaluation

- Sécurité SihDocument6 pagesSécurité SihBra VloGPas encore d'évaluation

- Cours Sécuritè Informatique 2010 Mode de CompatibilitéDocument149 pagesCours Sécuritè Informatique 2010 Mode de CompatibilitéHaythem ArfaouiPas encore d'évaluation

- Kms Kel Mars Il Hack ToolDocument73 pagesKms Kel Mars Il Hack ToolKelven AspargoPas encore d'évaluation

- Faucets TutoDocument12 pagesFaucets TutoDominic CannonPas encore d'évaluation

- TP 1 CryptoDocument3 pagesTP 1 Cryptoahmed najjarPas encore d'évaluation

- Cours - Cryptographie - Lipro ASRDocument58 pagesCours - Cryptographie - Lipro ASRMoïse DjemmoPas encore d'évaluation

- Des AesDocument73 pagesDes AesSalem TrabelsiPas encore d'évaluation

- A Secure Data Sharing Platform Using Blockchain and Interplanetary File System FRDocument38 pagesA Secure Data Sharing Platform Using Blockchain and Interplanetary File System FRModeste AkaffouPas encore d'évaluation

- Rapport Pfa KerberosDocument49 pagesRapport Pfa KerberosSalim Ait Benali50% (2)