Académique Documents

Professionnel Documents

Culture Documents

Configurer Le Routeur Cisco À Utiliser Un Serveur Syslog, NTP, Et SSH. Objectif

Transféré par

Abdoulaye BASSTitre original

Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Configurer Le Routeur Cisco À Utiliser Un Serveur Syslog, NTP, Et SSH. Objectif

Transféré par

Abdoulaye BASSDroits d'auteur :

Formats disponibles

RSA c’est du chiffrement Asymétrique où il y’a deux clés :

- Clef publique : permet de chiffrer (rendre inintelligible)

- Clef privée : permet de déchiffrer

TP

Configurer le Routeur Cisco à utiliser un serveur Syslog, NTP, et SSH.

Objectif

Configure le routers pour se metre a jour l’heure sur le serveur de NTP.

Configurer les routeurs pour enregistrer les messages sur le serveur syslog.

Configurer les routeurs d'horodater les messages de log.

Configurer las utilisateurs local.

Configurer les lignes VTY pour accepter les connexions SSH seulement.

Configurer une paire de clés RSA sur le serveur SSH.

Vérifiez la connectivité SSH à partir du PC client et le client du routeur.

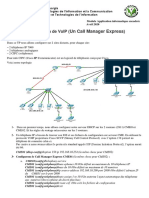

Architecture du travail

Table des adresses

Devic Passerelle par

Interface adresse IP Masque Port Switch

e defaut

R1 FA0/1 192.168.1.1 255.255.255.0 N/A S1 FA0/5

FA0/0 10.1.1.1 255.255.255.252 N/A N/A

R2 FA0/1 10.1.1.2 255.255.255.252 N/A N/A

FA0/0 10.2.2.2 255.255.255.252 N/A N/A

R3 FA0/1 192.168.3.1 255.255.255.0 N/A S3 FA0/5

FA0/0 10.2.2.1 255.255.255.252 N/A N/A

PC-A NIC 192.168.1.5 255.255.255.0 192.168.1.1 S1 FA0/6

PC-B NIC 192.168.1.6 255.255.255.0 192.168.1.1 S2 FA0/18

PC-C NIC 192.168.3.5 255.255.255.0 192.168.3.1 S3 FA0/6

Introduction

Les serveurs ont été pré-configuré pour les services NTP et Syslog respectivement. NTP ne nécessite

pas d'authentification. Les routeurs ont été pré-configuré avec :

Enable password: ciscoenpa55

Password for vty lines: ciscovtypa55

Static routing

A) Configurer les routeurs en tant que clients NTP.

Testez la Connectivité

Faites un Ping à partir de PC-C sur le routeur R3.

Faites un Ping à partir du routeur R2 sur le routeur R3.

Faites un Telnet à partir de PC-C sur R3.

Faites un Telnet à partir de R2 sur R3.

Configurer R1, R2 et R3 comme clients NTP.

R1(config)# ntp server 192.168.1.5

R2(config)# ntp server 192.168.1.5

R3(config)# ntp server 192.168.1.5

Vérifier la configuration du client à l'aide de la commande show ntp status.

Configurez les routeurs pour mettre à jour l'horloge matérielle.

Configurateur R1, R2 et R3 pour mettre à jour périodiquement l'horloge matérielle avec le temps pris

du NTP.

R1(config)# ntp update-calendar

R2(config)# ntp update-calendar

R3(config)# ntp update-calendar

Vérifiez que l'horloge matérielle a été mis à jour en utilisant la commande show horloge.

Configurer les routeurs d'horodater les messages du journal.

Configurez le service d'horodatage pour la connexion sur les routeurs.

R1(config)# service timestamps log datetime msec

R2(config)# service timestamps log datetime msec

R3(config)# service timestamps log datetime msec

B) Configurer les routeurs pour enregistrer les messages à la Syslog

Server.

Configurez les routeurs pour identifier l'hôte distant (Serveur Syslog) qui recevra les

messages de journalisation.

R1(config)# logging 192.168.1.6

R2(config)# logging 192.168.1.6

R3(config)# logging 192.168.1.6

La console de routeur affiche un message indiquant que l'enregistrement a commencé.

Vérifiez La CONNEXION

Remarque: les messages Log peuvent être générés sur le serveur en exécutant des

commandes sur le routeur. Par exemple, l'entrée et la sortie du mode de

configuration globale va générer un message de configuration d'information.

C) Configurer la connexion SSH.

Configurer le nom de domaine.

Configurer le nom du domaine sur R3.

R3(config)# ip domain-name mydsi.sn

Configurer utilisateurs pour se logger a partir d’un cliebt SSH sur R3.

Creer un utilisateur avec SSHadmin avec le niveau de privilège le plus élevé

possible et un mot de passe secret d' ciscosshpa55.

R3(config)# username SSHadmin privilege 15 secret ciscosshpa55

Configurez les lignes entrantes VTY sur R3.

Utilisez les comptes d'utilisateurs locaux pour la connexion. Accepter uniquement les

connexions SSH.

R3(config)# line vty 0 4

R3(config-line)# login local

R3(config-line)# transport input ssh //seul les connexion par ssh seront

considéré

Ecraser la paire de clés existantes sur R3.

Toutes les paires de clés RSA(Rivest Shamir Adelman) existantes devraient être

effacées sur le routeur

R3(config)#crypto key zeroize rsa

Remarque: Si aucune paire de clés n’existent, vous pouvez recevoir ce message:% No

Signature RSA Keys found in configuration (français : Pas de signature de clés RSA

trouvés dans la configuration).

D) Generer une paire de clés RSA sur R3.

Le routeur utilise la paire de clés RSA pour l'authentification et le chiffrement des données

transmises par SSH. Configurez les clés RSA avec un module de 2048. Par défaut est 512,

et la gamme est de 360 à 2048.

R3(config)# crypto key generate rsa [Enter]

The name for the keys will be: R3.ccnasecurity.com

Choose the size of the key modulus in the range of 360 to 2048 for your

General Purpose Keys. Choosing a key modulus greater than 512 may take

a few minutes.

How many bits in the modulus [512]:2048

% Generating 1024 bit RSA keys, keys will be non-exportable...[OK]

Remarque: La commande pour générer RSA la paires de clés de chiffrement pour R3

dans Packet Tracer diffère de celles utilisées dans en reel.

Verifiez la configuration SSH.

Utilisez la commande show ip ssh pour voir les paramètres actuels. Assurez-vous que le délai

d'authentification et tentatives sont à leurs valeurs par défaut de 120 et 3.

Configurer les délais d'attente SSH et paramètres d'authentification.

Les délais d'attente SSH par défaut et les paramètres d'authentification peuvent être

modifiés pour être plus restrictive. Définir le délai à 90 secondes, le nombre de tentatives

d'authentification à 2, et la version à 2.

R3(config)# ip ssh time-out 90

R3(config)# ip ssh authentication-retries 2

R3(config)# ip ssh version 2

Issue the show ip ssh command again to confirm that the values have been changed.

Essayez de vous connecter à R3 via Telnet à partir du PC-C.

Ouvrez le bureau de PC-C. Sélectionnez l'icône Invite de commandes. De PC-C, entrez la

commande pour se connecter à R3 via Telnet.

PC> telnet 192.168.3.1

Cette connexion doit échouer, car R3 a été configuré pour accepter uniquement les connexions

SSH sur les lignes de terminal virtuel.

Connectez-vous sur R3 en utilisant le SSH sur PC-C.

Ouvrez le bureau de PC-C. Sélectionnez l'icône Invite de commandes. De PC-C, entrez la commande

pour se connecter à R3 via SSH. Lorsque vous êtes invité pour le mot de passe, entrez le mot de

passe configuré pour l’administrateur ciscosshpa55.

PC> ssh –l SSHadmin 192.168.3.1

Connectez-vous à par SSH sur R3 à partir de R2.

Afin de résoudre les problèmes et de maintenir le routeur R3, l'administrateur au niveau du FAI doit

utiliser SSH pour accéder à la CLI du routeur. De la CLI de R2, entrez la commande pour se

connecter à R3 via SSH version 2 en utilisant le compte d'utilisateur SSHadmin. Lorsque vous êtes

invité pour le mot de passe, entrez le mot de passe configuré pour l'administrateur: ciscosshpa55.

R2# ssh –v 2 –l SSHadmin 10.2.2.1

Verifiez les résultats.

Votre pourcentage de réussite doit être de 100%. Cliquez sur Vérifier les résultats pour voir les

informations et la vérification des composants requis qui ont été réalisées.

Vous aimerez peut-être aussi

- Configuration de Base RouteurDocument78 pagesConfiguration de Base RouteurOrpheLemouPas encore d'évaluation

- TP-Authentification PPP-CHAP-PAPDocument4 pagesTP-Authentification PPP-CHAP-PAPsouadPas encore d'évaluation

- Configuring GRE Over IPsecDocument4 pagesConfiguring GRE Over IPsecngombe emmanuelPas encore d'évaluation

- TP03 - Configuration de Base D'un RouteurDocument8 pagesTP03 - Configuration de Base D'un RouteurproductivitybetterPas encore d'évaluation

- Config de Base Et Routage Statique CiscoDocument5 pagesConfig de Base Et Routage Statique Ciscomahamoudou100% (1)

- TP 3Document5 pagesTP 3Abdoulaye BASSPas encore d'évaluation

- Configure Secure Passwords and SSHDocument4 pagesConfigure Secure Passwords and SSHsouadPas encore d'évaluation

- 4.3.3.4 Lab 1 Configure HSRPDocument8 pages4.3.3.4 Lab 1 Configure HSRPDamak SanaPas encore d'évaluation

- Cisco TP VTPDocument8 pagesCisco TP VTPCherboub Eifore100% (1)

- Travaux Pratiques 5.3.5 Configuration Des Paramètres de Base Du Routeur Avec L'interface de Ligne de Commande IOSDocument13 pagesTravaux Pratiques 5.3.5 Configuration Des Paramètres de Base Du Routeur Avec L'interface de Ligne de Commande IOSMatar KandjiPas encore d'évaluation

- TP4Document14 pagesTP4benzemaouni2001Pas encore d'évaluation

- TP Commandes de Base Configuration Routeur CISCODocument2 pagesTP Commandes de Base Configuration Routeur CISCOALI Jedidi67% (3)

- Compte Rendu Tp2Document7 pagesCompte Rendu Tp2Mohammed MathersPas encore d'évaluation

- Configuration de Base - Switch CiscoDocument5 pagesConfiguration de Base - Switch CiscoIbrahima BarryPas encore d'évaluation

- Atelier 1 PDFDocument12 pagesAtelier 1 PDFXenosPas encore d'évaluation

- Atelier 1Document12 pagesAtelier 1XenosPas encore d'évaluation

- Commande Diagnostique Switch CiscoDocument6 pagesCommande Diagnostique Switch CiscoIbrahima BarryPas encore d'évaluation

- Ne Pas Désactiver Le Port Console Des CommutateursDocument3 pagesNe Pas Désactiver Le Port Console Des CommutateursMOU RFIXPas encore d'évaluation

- TP2 - M.amaniDocument6 pagesTP2 - M.amaniAmaney Mank100% (1)

- 5.1.5.7 Packet Tracer - Configuring OSPF Advanced Features InstructionsDocument3 pages5.1.5.7 Packet Tracer - Configuring OSPF Advanced Features InstructionsyannickPas encore d'évaluation

- Lab SecurityDocument37 pagesLab SecurityMàrwàne LyazidiPas encore d'évaluation

- (Complété) 1.1.4.6 Lab - Configuring Basic Router SettingDocument12 pages(Complété) 1.1.4.6 Lab - Configuring Basic Router Settingretohid246Pas encore d'évaluation

- VPN Site To Site IpsecDocument12 pagesVPN Site To Site IpsecKouman BasilePas encore d'évaluation

- tp ssh isticDocument17 pagestp ssh isticbocar diopPas encore d'évaluation

- TP1 - Part1 - Configuring Frame Relay Point-to-Point Subinterfaces InstructionsDocument3 pagesTP1 - Part1 - Configuring Frame Relay Point-to-Point Subinterfaces Instructionsines_bhzPas encore d'évaluation

- Commandes Routeurs CiscoDocument11 pagesCommandes Routeurs CiscoNarimen BoudilmiPas encore d'évaluation

- 6.8.2 Lab - Configure NAT For IPv4 - ILMDocument18 pages6.8.2 Lab - Configure NAT For IPv4 - ILMmarvin ranokePas encore d'évaluation

- TP2Document11 pagesTP2benzemaouni2001Pas encore d'évaluation

- 2.3.3.4 Lab - Configuring A Switch Management AddressDocument8 pages2.3.3.4 Lab - Configuring A Switch Management Addressaicha GuefrachiPas encore d'évaluation

- 5.2.3.4 Lab - Troubleshooting Advanced Single-Area OSPFv2Document7 pages5.2.3.4 Lab - Troubleshooting Advanced Single-Area OSPFv2Ayman BahloulPas encore d'évaluation

- Correction 1.1.4.6 Lab - Configuring Basic Router Settings With IOS CLIDocument13 pagesCorrection 1.1.4.6 Lab - Configuring Basic Router Settings With IOS CLIنوفل زعاجPas encore d'évaluation

- TP Protocole PPPDocument17 pagesTP Protocole PPPAli OussalemPas encore d'évaluation

- EtherchannelDocument21 pagesEtherchannelibrahima1994thiam100% (1)

- Atelier 1 - Configuration de BaseDocument5 pagesAtelier 1 - Configuration de BasenourPas encore d'évaluation

- Guide de Configuration Et de Dépannage DuDocument8 pagesGuide de Configuration Et de Dépannage Dusouar hamidPas encore d'évaluation

- 8.1.2.4 Lab - Configuring Basic DHCPv4 On A RouterDocument7 pages8.1.2.4 Lab - Configuring Basic DHCPv4 On A RouterBongopluchePas encore d'évaluation

- Configuration de Base Et Routage Rip, Eigrp Et OspfDocument8 pagesConfiguration de Base Et Routage Rip, Eigrp Et Ospfbenji kalegamPas encore d'évaluation

- TP1 - Configuration Et Vérification D'un RéseauDocument5 pagesTP1 - Configuration Et Vérification D'un RéseauGga la7merPas encore d'évaluation

- Lab - Configure and Verify ExtendedDocument18 pagesLab - Configure and Verify ExtendedMç DåïşhikąñPas encore d'évaluation

- Maurey Picard Tp5 Fta3-4Document15 pagesMaurey Picard Tp5 Fta3-4BhuvanPas encore d'évaluation

- Correction DEFM - Conception Des Réseaux Locaux CommutésDocument5 pagesCorrection DEFM - Conception Des Réseaux Locaux CommutésAkhbarona YawmePas encore d'évaluation

- 2.7.2 Lab - Configure Single-Area OSPFv2 - ILMDocument18 pages2.7.2 Lab - Configure Single-Area OSPFv2 - ILMfeussi styvePas encore d'évaluation

- Configuration D'un RouteurDocument35 pagesConfiguration D'un RouteurMakis MamadouPas encore d'évaluation

- Rapport Du TP VPN (LAN To LAN)Document23 pagesRapport Du TP VPN (LAN To LAN)dayno_majPas encore d'évaluation

- TP12 Protocole OspfDocument25 pagesTP12 Protocole OspflolPas encore d'évaluation

- tp3 Cisco HSRP GLBP PDFDocument9 pagestp3 Cisco HSRP GLBP PDFtamcha yanPas encore d'évaluation

- TP Administration Reseau PDFDocument9 pagesTP Administration Reseau PDFAhmed MesaudaPas encore d'évaluation

- TP Administration Reseau PDFDocument9 pagesTP Administration Reseau PDFAhmed MesaudaPas encore d'évaluation

- TP Routage de BaseDocument7 pagesTP Routage de BaseSIHAM KHERBACHPas encore d'évaluation

- Commandes Routeurs CiscoDocument8 pagesCommandes Routeurs CiscoAchraf MahamidPas encore d'évaluation

- TP 4 - Bases Du RouteurDocument11 pagesTP 4 - Bases Du Routeurismail inaamiPas encore d'évaluation

- Compte Rendu PPPDocument15 pagesCompte Rendu PPPSalah Eddine25% (4)

- 10.2.3.4 Lab - Troubleshooting Advanced Single-Area OSPFv2Document7 pages10.2.3.4 Lab - Troubleshooting Advanced Single-Area OSPFv2cheicktest1Pas encore d'évaluation

- 1.1.4.6 Lab - Configuring Basic Router Settings With IOS CLI Revisé PDFDocument9 pages1.1.4.6 Lab - Configuring Basic Router Settings With IOS CLI Revisé PDFEdward DossouPas encore d'évaluation

- Configuration de Routeur CiscoDocument46 pagesConfiguration de Routeur CiscoAKUEPas encore d'évaluation

- EFM-CCNA4 Avec CorrectionDocument2 pagesEFM-CCNA4 Avec CorrectionImade Eddine41% (17)

- 4.2.2.13 Lab - Configuring and Verifying Extended ACLsDocument9 pages4.2.2.13 Lab - Configuring and Verifying Extended ACLscheicktest1Pas encore d'évaluation

- Commandes CiscoDocument44 pagesCommandes CiscotokilPas encore d'évaluation

- Rapport LinuxDocument11 pagesRapport LinuxAbdoulaye BASSPas encore d'évaluation

- Memoire 3Document58 pagesMemoire 3Abdoulaye BASSPas encore d'évaluation

- TP 3Document5 pagesTP 3Abdoulaye BASSPas encore d'évaluation

- J La Liste Des TableauxDocument1 pageJ La Liste Des TableauxAbdoulaye BASSPas encore d'évaluation

- CV Keziah Chiron AudiovisuelDocument1 pageCV Keziah Chiron AudiovisuelkeziahPas encore d'évaluation

- TP VPN BridgDocument7 pagesTP VPN Bridghicham moussaouiPas encore d'évaluation

- Epreuve EPS Baccalauréat TI 2020Document9 pagesEpreuve EPS Baccalauréat TI 2020daniel feujioPas encore d'évaluation

- PROJET ETUDIANT-EditedDocument11 pagesPROJET ETUDIANT-EditedKleinPas encore d'évaluation

- Télécharger (Alphorm) PRTG Network Monitor Installation Et Configuration (2021) Webrip x264 720p FR - Lupin - YggtorrentDocument7 pagesTélécharger (Alphorm) PRTG Network Monitor Installation Et Configuration (2021) Webrip x264 720p FR - Lupin - YggtorrentRost YombounPas encore d'évaluation

- QuizzDocument2 pagesQuizzGeraldine LaverdanPas encore d'évaluation

- Questions WatchGuard Matthew 18072022Document8 pagesQuestions WatchGuard Matthew 18072022dejPas encore d'évaluation

- TD2 Concepts Généraux Des Réseaux L1 MIC UVSDocument2 pagesTD2 Concepts Généraux Des Réseaux L1 MIC UVSAristide DIEDHIOUPas encore d'évaluation

- TP5 VoIPDocument2 pagesTP5 VoIPAhh MedPas encore d'évaluation

- Modules 1 - 4 - Examen de Conceptos de Conmutación, VLAN y Enrutamiento Entre VLAN RéponsesDocument1 pageModules 1 - 4 - Examen de Conceptos de Conmutación, VLAN y Enrutamiento Entre VLAN Réponseschristophe AGBEVEPas encore d'évaluation

- Chap 1 Traitement D'images Fev 2016Document52 pagesChap 1 Traitement D'images Fev 2016raghda amamiPas encore d'évaluation

- 63-22.1 - Sécurité ITDocument8 pages63-22.1 - Sécurité ITHallo LolaPas encore d'évaluation

- Bouguerrou RabiaDocument107 pagesBouguerrou RabiaWissam TizaPas encore d'évaluation

- Comprendre La 4G Partie2Document86 pagesComprendre La 4G Partie2ngrPas encore d'évaluation

- QuickGuide TASKalfa 180 220 (FR) (NL)Document2 pagesQuickGuide TASKalfa 180 220 (FR) (NL)sport-fashionPas encore d'évaluation

- Chapitre 10 - Tableau Croisé DynamiqueDocument15 pagesChapitre 10 - Tableau Croisé DynamiquefekiPas encore d'évaluation

- TP - IRT3 SRS - Securisation Du Tunnel GRE Avec IKEv1Document8 pagesTP - IRT3 SRS - Securisation Du Tunnel GRE Avec IKEv1Teguebzanga ZidaPas encore d'évaluation

- DEVIS DU PROJET D'imprimerie PDFDocument2 pagesDEVIS DU PROJET D'imprimerie PDFMuhole Nzika YvesPas encore d'évaluation

- QCM Sur Le Réseau: C. Draux - JP. Campcros Module Doublants STT/STG Académie de Créteil 2006Document2 pagesQCM Sur Le Réseau: C. Draux - JP. Campcros Module Doublants STT/STG Académie de Créteil 2006Fétigué OuattPas encore d'évaluation

- Expose Expose Expose Expose D'Informatique D'Informatique D'Informatique D'InformatiqueDocument7 pagesExpose Expose Expose Expose D'Informatique D'Informatique D'Informatique D'InformatiqueMahamat BoubakariPas encore d'évaluation

- 09-06-23 13Document107 pages09-06-23 13chan tanPas encore d'évaluation

- WiFi Professionnel - 3 - Sup - e - Sup - Édition - GéronDocument1 117 pagesWiFi Professionnel - 3 - Sup - e - Sup - Édition - GéronPierre pernetPas encore d'évaluation

- Configuration Du Serveur Proxy SquidDocument7 pagesConfiguration Du Serveur Proxy SquidJoel PatohPas encore d'évaluation

- Magner 150 ManuelDocument42 pagesMagner 150 ManuelKoffi Olivier N'kounouPas encore d'évaluation

- Prosit 3Document15 pagesProsit 3Driss AllamPas encore d'évaluation

- DT Serie 200Document1 pageDT Serie 200bertrandPas encore d'évaluation

- Contrôle de Connaissances Module RT11 - IG1 Réseaux de TélécommunicationsDocument5 pagesContrôle de Connaissances Module RT11 - IG1 Réseaux de Télécommunicationsato ndongo fabricePas encore d'évaluation

- Lcad 50190 501 04 02frDocument98 pagesLcad 50190 501 04 02frmhamed bouhaikPas encore d'évaluation

- Lecon 21Document3 pagesLecon 21Abdoul RahimPas encore d'évaluation

- Atelier de Formation Excel N1Document42 pagesAtelier de Formation Excel N1tarikPas encore d'évaluation