Académique Documents

Professionnel Documents

Culture Documents

Tous Résume TMSIR MIR

Transféré par

El Amrani Laila0 évaluation0% ont trouvé ce document utile (0 vote)

446 vues5 pagesKjjjjjjkkkkjbjjjjjjjjjjjblbkbivuvjvkblblbkvjvkvkvkkvkvkkbkbkiukkkbivivuvivivugugucyfuf

Copyright

© © All Rights Reserved

Formats disponibles

DOCX, PDF, TXT ou lisez en ligne sur Scribd

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentKjjjjjjkkkkjbjjjjjjjjjjjblbkbivuvjvkblblbkvjvkvkvkkvkvkkbkbkiukkkbivivuvivivugugucyfuf

Droits d'auteur :

© All Rights Reserved

Formats disponibles

Téléchargez comme DOCX, PDF, TXT ou lisez en ligne sur Scribd

0 évaluation0% ont trouvé ce document utile (0 vote)

446 vues5 pagesTous Résume TMSIR MIR

Transféré par

El Amrani LailaKjjjjjjkkkkjbjjjjjjjjjjjblbkbivuvjvkblblbkvjvkvkvkkvkvkkbkbkiukkkbivivuvivivugugucyfuf

Droits d'auteur :

© All Rights Reserved

Formats disponibles

Téléchargez comme DOCX, PDF, TXT ou lisez en ligne sur Scribd

Vous êtes sur la page 1sur 5

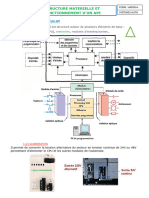

INSTALLATION D’UN HOTE Caractéristiques techniques d’une mémoire : Le type de signaux (fréquence, données, etc).

Type Système d’exploitation

Un ordinateurest un ensemble de composants La capacité, représentant le volume global d'informations Ex : ISA / MCA/ EISA/ VLB/ PCI/ AGP. NTFS5 Windows 2000 Windows XP Windows

2003 Server Windows 2008 Windows

modulaires capable de faire fonctionner des programmes (en bits) que la mémoire peut stocker La séquence de démarragec'est toutes les étapes qui Vista Windows 7

Le temps d'accès, correspondant à l'intervalle de temps Windows NT Windows 2000 Windows

informatiques. O parle ainsi de hardwarepour désigner vont être exécutées dès le moment ou vous allez démarrer NTFS XP Windows 2003 Server Windows

entre la demande de lecture/écriture et la disponibilité de votre ordinateur. 2008Windows Vista Windows 7

l’ensemble des éléments matériels de l’ordinateur et de

la donnée. exFAT Windows CE 6.0 Windows Vista SP1

software pour désigner la partie logicielle. A. Le BIOS ou séquence POSTLe BIOS s'occupe de tester et Windows 7

Le temps de cycle, représentant l'intervalle de temps DOS v7 et plus Windows 98 Windows

La carte mère est le socle permettant la connexion de d'initialiser tous les matériels. On appelle aussi cette FAT32

minimum entre deux accès successifs ; ME Windows 2000 Windows XP

partie la séquence POST (Power On Self Test) ou encore Windows 2003 Server Windows Vista

l’ensemble des éléments essentiels de l’ordinateur. Le débit, définissant le volume d'information échangé par Windows 7

séquence préboot. C'est la séquence durant laquelle tous

Caractéristiques : le facteur d’encombrement ou facteur unité de temps, exprimé en bits par seconde. FAT16 DOS, Toutes les versions de WINDOWS

les composants vont être testés de même que leur

de forme/ Le chipset/ Le type de support de processeur/ La non volatilité caractérisant l'aptitude d'une mémoire à FAT12 DOS, Toutes les versions de WINDOWS

compatibilité.

conserver les données lorsqu'elle n'est plus alimentée

Les connecteurs d’entrée-sorties. B. Le MBRLe MBR (Master Boot Record) ou table de La configuration minimale de Win

électriquement.

Le chipset : traduisez jeu de composants ou jeu circuit, partition en français, permet de trouver la partition active 1) Windows 7

Volatilité: elle caractérise la permanence des informations

du disque. Une fois que cette partition est identifiée, le Processor: 1 GHz or faster processor. 32-bit (x86) or 64-bit

est un circuit électronique chargé de coordonner les dans la mémoire, l'informa° et volatile si elle risque d'être

MBR va charger le secteur de boot correspondant et (x64)

échanges de données entre les divers composants de altère par un défaut d'alimentation électrique

transférer ensuite l'exécution à ce dernier. Hard Disk: 16 GB of availablediskspace (32-bit)/20 GB (64-

l’ordinateur. Il se divise en deux composants : le pont nord Le disque dur est l'organe servant à conserver les C. Le secteur de bootva charger les 15 secteurs qui le bit)

gère les échanges entre processeur et la RAM. Le pont sud, données de manière permanente, contrairement à la suivent sur le disque et va ensuite transférer le contrôle à RAM: 1 GB of RAM (32-bit)/2 GB of RAM (64-bit)

gère les communications avec les périphériques d’E/S. mémoire vive, qui s'efface à chaque redémarrage de un programme présent sur ces secteurs. Ces 15 premiers Graphics: DirectX 9 graphicsdevicewith WDDM 1.0 or

l'ordinateur.Le disque dur est relié à la carte-mère par secteurs sont appelés " Boostrap Code " et s'occupent de higher drive

L’horloge et la pile du CMOS : l’horloge temps réel l'intermédiaire d'un contrôleur de disque dur faisant

localiser puis de transférer l'exécution au fichier NTLDR. 2) Windows Vista

notée RTS pour (Real Time Clock), est un circuit chargé de l'interface entre le processeur et le disquedur. D. NTLDR, qui marque cette fois la première partie de

la synchronisation des signaux du système. Lorsque Mode bloc : et le transfert 32 bits permettent d'exploiter Processor: 1 GHz, 32-bit (x86) or 64-bit (x64) processor

l'exécution de Windows. C'est le chargeur d'amorçage de Hard Disk: 15 GB of availablespace (20 GB for Home Basic)

l’ordinateur est rebranché le système est toujours à pleinement les performances de votre disque dur. Le Windows. C'est lui qui va savoir quels Windows sont RAM: 1 GB of system RAM (512 MB for Home Basic)

l’heure, un circuit électronique appelé CMOS mode bloc consiste à effectuer des transferts de données installés et lequel il faut lancer. Graphics: Support for DirectX 9 graphicswith WDDM and

(ComplementaryMetal Oxyde Semi-conducteur) conserve par bloc E. NTOSKRNL.exe, Nous voilà à la fin de la séquence de 128 MB of graphicsmemory (32 MB for Home Basic)

Caractéristiques techniques démarrage du PC, cette fois, le noyau NT va se lancer

en effet certaines informations sur le système, telles que 3) Windows Xp

Capacité: volume de données pouvant être stockées sur définitivement et va charger le programme de logon et

l’heur la date système et quelques paramètres essentiels Processor: 233 MHz CPU

le disque. nous allons nous retrouver sur notre bon vieux Windows.

du système. Hard Disk: 1.5 GB of available hard diskspace

Taux de transfert (ou débit) : quantité de données

Le BIOS : (Basic Input/Output system) est le programme pouvant être lues ou écrites sur le disque par unité de RAM: 64 MB of RAM (limited performance and features)

boot partiecharge le NTLDR Graphics: Super VGA (800 x 600) or higher-

basique servant d’interface entre le système temps. Il s'exprime en bits par seconde.

le NTLDRtrouve et charge le ntetect.com et le resolutionvideoadapter and monitor

d’exploitation et la carte mère .le BIOS est stocké dans Vitesse de rotation :vitesse à laquelle les plateaux ntetect.com lit le fichier boot.ini Les servicessont des processus qui s'exécutent au

une ROM, ainsi il utilise les données contenues dans le tournent, exprimée en tours par minutes (notés rpm pour

le boot.iniprésente le menu de système d'exploitation et démarrage de Windows, ils offrent un certain nombre de

rotations par minute).

CMOS pour connaitre la configuration matérielle du il montre a NTLDR làoù se trouve ces SE. fonctionnalités et d'assistances à votre système

Temps de latence(aussi appelé délai rotationnel) :

système. ntdetect.comvérifier les périphérique et passe le control d'exploitation.

temps écoulé entre le moment où le disque trouve la piste

Le processeur : CPU pour (Central Processing Unit) soit a NTDLR Pour connaître les services non-Microsoft

et le moment où il trouve les données.

unité centrale de traitement, est le cerveau de NTLDRcharge le ntoskrnl.exe et il le passe les infos de Nous pouvons voir d'un seul coup d'œil les divers services

Temps d'accès moyen: temps moyen que met la tête non-Microsoft grâce à l'utilitaire msconfig

l’ordinateur .il permet de manipuler des informations ntdetect.com

pour se positionner sur la bonne piste et accéder à la

numériques et d’exécuter les instructions stockées en

donnée.. Le HAL.dllet charger et les driver sont aussi charger de Menu Démarrer ==> Exécuter : msconfig

mémoire, la puissance de l’unité centrale est mesuré par Hkey_local_MACHINE\system et les autre composant allez à l'onglet services, et activez la case : Masquer tous

la vitesse et la quantité des données qu’elle peut traiter. Densité radiale: nombre de pistes par pouce (tpi: Track les services Microsoft.

stockée dons le registre

Caractéristiques : La vitesse en cycle par seconde appelé per Inch). Un processus(en anglais, process), en informatique, est

(Hardware profile) profil matérielet charger

Hertz (Hz)/.Busde l’UC (bus frontale) en bits/ L’horloge/ LaDensité linéaire: nombre de bits par pouce sur une piste

(Registry settings) configuration de registre restant défini par :

mémoire cache./ L’interface Slot (en français fente) : il donnée (bpi: Bit per •un ensemble d'instructions à exécuter (un programme) ;

Inch). sont charger

s'agit d'un connecteur rectangulaire dans lequel on •un espace mémoire pour les données de travail

Densité surfacique: rapport de la densitélinéaire sur la winlogon.exe et exécuteret attend le système ID et •éventuellement, d'autres ressources, comme des

enfiche le processeur verticalement.

densité radiale (s'exprime en bits par pouce carré). mot de passe. descripteurs de fichiers, des ports réseau, etc.

Socket(en français embase) : il s'agit d'un connecteur carré

possédant un grand nombre de petits connecteurs sur Mémoire cache(ou mémoire tampon) : quantité de Windows 7 Fichier d'échange

lequel le processeur vient directement s’enficher. mémoire embarquée sur le disque dur. La mémoire cache 1 - //2 - // Fichiers cachés sur le disque dur dans lequel Windows

Le processeur se compose en général de trois unités : permet de conserver les données auxquelles le disque 3 - boot partie charge le BOOTMGR conserve des parties de programme et des fichiers de

- L’unité de calcul [Unité Arithmétique et Logique : accède le plus souvent afin d'améliorer les performances 4 - BOOTMGR vérifier état d'hibernation si il le trouve il données qui ne trouvent pas place en mémoire.

UAL]. globales. charge WINRESUME.EXE Scandisk ou Chkdsk : outil utilisé pour contrôler l’intégrité

- L’unité de commande. Interface :il s'agit de la connectique du disque dur. Les

5 - BOOTMGR lit le BCD (Boot Configuration des fichiers et dossiers sur un disque dur en recherchant

- L’unité de traitement. Database)(boot.ini dans XP) et ile boot selon la des erreurs physiques à la surface du disque.

principales interfaces pour disques durs sont les suivantes

Dissipateur thermique (appelé parfois refroidisseur ou configuration du BCD Défragmentation : outil utilisé pour optimiser l’espace sur

: IDE/ATA Serial ATA SCSI

radiateur), composé d'un métal ayant une bonne 6 - BOOTMGR fait une transition de (volume systeme) vers un disque dur afin d’accéder plus rapidement aux

conduction thermique (cuivre ou aluminium), et un

Le CD (Compact Disc)est un disque optique de 12 le (Boot volume) ici le BOOTMGR charge Winload programmes et aux données.

ventilateur. cm de diamètre et de 1.2 (C:\Windows\System32\Winload.exe) Nettoyage de disque : outil utilisé pour supprimer l’espace

La mémoire vive :RAM(RadomAccessMemory) permet mm d'épaisseur (l'épaisseur peut varier de 1.1 à 1.5 mm) 7 - Winload charge "HAL.dll" le système registre. sur un disque dur en recherchant des fichiers pouvant être

permettant de stocker 8 - winload.exe charge NTOSKRNL.EXE et Transfer le supprimés en toute sécurité.

de stocker des informations pendant tout le temps de des informations numériques,

contrôle au kernel Gestion de disque : utilitaire système utilisé pour gérer les

fonctionnement de l’ordinateur, son contenu est détruit Caractéristiques 9 - NTOSKRNL.EXE passe le contrôle aux session manager disques durs et les partitions, qui effectue des tâches

lors que l’ordinateur est éteint ou redémarré, Vitesse:la vitesse est calculée par rapport à la vitesse SMSS.EXE comme l’initialisation de disque, la création de partitions

contrairement à une mémoire de masse, c’est la volatilité. d'un lecteur de CD-Audio. 10- SMSS.EXE charge le reste du registre et il config et le formatage de partitions.

On distingue généralement deux grandes catégories de Temps d'accès: il représente le temps moyen pour aller l'environnement pour exécuter win 32 System File Checker (SFC) : utilitaire de ligne de

mémoires vives : Les mémoires dynamiques (DRAM, d'une partie du CD à une autre. 11- SMSS.EXE charge WINLOGON.EXE pour crée user commande qui analyse les fichiers vitaux du système

RandomAccés Module), peu coûteuses. Elles sont Interface : ATAPI (IDE) ou SCSI.

session et après il commence le service non-essentiel d’exploitation et remplace les fichiers corrompus.

Les ports d’entrée /sortie : périphérique et sécurité LSASS.EXE Comptes d’utilisateurs

principalement utilisées pour la mémoire centrale de

Ceux sont des éléments matériels de l’ordinateur Les qualités d’un système d’exploitation Chaque utilisateur doit avoir un compte d’utilisateur sur

l'ordinateur. Les mémoires statiques (SRAM,

permettant au système de communiquer avec des Fiabilité : Limiter les conséquences des défaillances chaque ordinateur qui contient les ressources auxquelles il

StaticRandom Access Module), rapides et onéreuses. Les matérielles ou des erreurs des utilisateurs. En cas de

éléments extérieurs : doit accéder.

SRAM sont notamment utilisées pour les mémoires cache panne, éviter les pertes d’information ou leur

- Ports séries : clavier, souris,… Types de comptes d’utilisateurs

du processeur. - Ports parallèles : Imprimante… incohérence.

La mémoire morte : ROM pour Read Only Memory - Ports USB (Univesal Serial Bus, Ports séries universel) Efficacité : Utiliser au mieux les ressources et possibilités Comptes Administrateur

(traduisez mémoire en lecture seule) est un type de plus rapide. matérielles (sans en consommer trop pour lui-même). Ils permettent aux utilisateurs d’ouvrir une session en

mémoire permettant de conserver les informations qui y Les câbles de données connectent les lecteurs Facilité d’emploi : Offrir un langage de commande tantQu’administrateurs. Ils sont installés sur chaque

sont contenues même lorsque la mémoire n'est plus (dialogue usager-système) et des diagnostics d’erreurs ordinateurWindows XP Professionnel.

au contrôleur de lecteur, situé sur un adaptateur ou sur la (dialogue système-usager) clairs et précis.

alimentée électriquement. Comptes Système

carte mère.Quelques types Câble de données lecteur de Adaptabilité : Permettre les modifications matérielles et

Type de ROM : PROM (Programmable Read Only Memory) Ils permettent au système d’exploitation d’accéder aux

disquettes / Câble de données PATA (IDE)/ PATA (EIDE)/ logicielles le plus simplement possible à l’aide d’outils

Ces mémoires sont des puces constituées de milliers de ressources.

SATA/ SCSI. spécialisés (processeur de génération de mise à jour).

fusibles (ou bien de diodes) pouvant être "grillés" grâce à

Mesurabilité : Enregistrer la comptabilité des ressources Comptes Invité.

un appareil appelé « programmateur de ROM » Bus : est un ensemble de liaisons physiques (câbles,

utilisées par les usagers et mesurer les paramètres de Ils permettent aux utilisateurs d’ouvrir une session

EPROM(Erasable Programmable Read Only Memory) sont pistes de circuits imprimés, etc.) pouvant être exploitées

des PROM pouvant être effacées. Ces puces possèdent en commun par plusieurs éléments matériels afin de fonctionnement et de charge. temporairement sur l’ordinateur avec des droits très

une vitre permettant de laisser passer des rayons ultra- communiquer. Les fonctions d’un système d’exploitation limités.

violets. · L’acquisition de l’information : données ou programmes,

Bus système : permet au processeur de communiquer Comptes locaux

EEPROM (ElectricallyErasable Read Only Memory) sont · La traduction d’une forme symbolique à une forme

avec la mémoire centrale du système (mémoire vive ou interne exploitable par la machine, Chaque ordinateur gère son propre jeu de comptes, ou

aussi des PROM effaçables, mais contrairement aux

RAM). · La conservation de l’information, comptes locaux, qui permettent aux utilisateurs

EPROM, celles-ci peuvent être effacées par un simple

courant électrique, Bus d'adresses : Transporte les adresses mémoire · Le partage des ressources : logiques et physiques. d’ouvrirune session sur l’ordinateur et non sur le domaine.

Mémoire flash est une mémoire à semi-conducteurs, auxquelles le processeur souhaite accéder pour lire ou La différence entre les 3 systèmes Comptes de domaine

écrire une donnée. Ils permettent aux utilisateurs d’ouvrir une session sur le

non volatile et réinscriptible,

Le chargeur d'amorce: un programme permettant de Bus de données : véhicule les instructions en Domaine où les comptes peuvent être gérés de façon

charger le système d'exploita° en mémoire (vive) et de le provenance ou à destination du processeur. Il s'agit d'un Centralisée

lancer. bus bidirectionnel.

Un profil utilisateur contient les paramètres et les

Mémoire virtuelle : consiste en un fichier sur le disque Bus d'extension :On appelle bus d'extension (parfois fichiersqui sont spécifiques à un compte d’utilisateur :

dur que Windows utilise comme alternatif à la mémoire Bus de périphérique ou en anglais expansion bus) les bus - Paramètres personnels du Registre d’un utilisateur

vive. possédant des connecteurs permettant d'ajouter des

- Fichiers qui sont spécifiques à l’utilisateur (lescookies)

La mémoire de masse (appelée également mémoire cartes d'extension (périphériques) à l'ordinateur. Il existe - Documents du dossier Mes documents

différents types de bus internes normalisés caractérisés

physique ou mémoire externe) permettant de stocker des

par : - Favoris du navigateur Web

informations à long terme, y compris lors de l'arrêt de

Leur forme, - Raccourcis vers les favoris réseaux

l'ordinateur.

Le nombre de broches de connexion, Types de profils utilisateur

Types de profils utilisateur BOOTCFG FTP RD

Profil «Utilisateur local » : Cet outil de ligne de commande peut être utilisé pour Transfère des fichiers vers et à partir d’un ordinateur Supprime un répertoire.

Par défaut tous les comptes d’utilisateurs qui ouvrent un configurer, exécutant un service FTP RECOVER

interroger, modifier ou supprimer les paramètres de FTYPE Récupère l'information lisible d'un disque défectueux.

défaut, d’utilisateurs session sur un ordinateur utilisent ce

l'entrée de démarrage dans boot.ini. Affiche ou modifie les types de fichiers utilisés dans les REG

profil qui est unique au compte et qui est enregistré sur BREAK associations d'extensions. Outil de Registre de la console pour Windows, permet

cet ordinateur. Active ou désactive le contrôle étendu de CTRL+C GOTO d'ajouter, modifier, supprimer, etc. des clés.

Profil «Tous les utilisateurs »: CACLS Indique l'exécution d'un fichier de commandes pour une REM

S’applique à tous les utilisateurs qui ouvrent une session Affiche ou modifie les listes de contrôles d'accès aux ligne Insère un commentaire dans un fichier de commandes ou

Sur l’ordinateur local. fichiers. identifiée par une étiquette. CONFIG.SYS.

Profil itinérant : CALL GPRESULT REN

Appelle un fichier de commandes à partir d'un autre Affiche les informations de stratégie de groupe pour un Renomme un ou plusieurs fichiers.

Un profil itinérant profil qui enregistré ailleurs est un est ordinateur ou un utilisateur.

CD RENAME

sur le réseau et qui est copié sur l’ordinateur local lorsque Modifie le répertoire ou affiche le répertoire en cours. GRAFTABL Renomme un ou plusieurs fichiers.

l’utilisateur ouvre une session. CHCP Permet à Windows d'afficher un jeu de caractères en REPLACE

Profil obligatoire : Modifie ou affiche le numéro de la page de code active. mode graphique. Remplace des fichiers.

Fonctionne comme un profil itinérant, sauf que les CHDIR HELP RMDIR

modifications apportées à un profil utilisateur ne sont pas Modifie le répertoire ou affiche le nom du répertoire Affiche des informations sur les commandes de Supprime un répertoire.

actif. Windows.

enregistrées l’utilisateur ferme la session lorsque ROBOCOPY

CHKDSK HOSTNAME Utilitaire avancé pour copier les fichiers et les

l’utilisateur session. Affiche le nom de l'ordinateur actif. Hostname n'est arborescences de répertoires

Vérifie un disque et affiche un rapport d'état.

Profil par défaut : disponible que si le protocole TCP/IP a été installé.

CHKNTFS ROUTE

La fois qu’un utilisateur ouvre une session sur une Affiche ou modifie la vérification du disque au ICACLS Manipule les tables de routage du réseau.

première qu’un ordinateur spécifique, un nouveau profil démarrage. Afficher, modifier, sauvegarder ou restaurer les listes de

RSH

utilisateur appelé profil par défaut est créée à partir d’une CIPHER contrôle d'accès pour les fichiers et les répertoires.

Exécute des commandes sur des hôtes distants exécutant

copie principale dans Windows. Affiche ou modifie le cryptage de répertoires [fichiers] IF le service RSH.

sur des partitions NTFS Effectue un traitement conditionnel dans un fichier de

Quatre types de comptes d’utilisateurs : SC

CLS commandes.

Administrateur de l’ordinateur: Affiche ou configure des services (taches de fond)

Efface l'écran. IPCONFIG

Celui-ci possède le plus de droits des quatre et dispose de SCHTASKS

CMD Affiche la configuration IP de Windows. Cmd /k Ipconfig

Droits d’accès virtuellement illimités sur l’ordinateur. Permet sous Windows XP et Windows Vista à un

Exécute une nouvelle instance de l'interpréteur de peut-être effectué à partir d'Exécuter. administrateur de créer, supprimer, effectuer des

Limité : commandes de Windows. LABEL requêtes, modifier, exécuter et mettre fin à des tâches

Celui-ci contient les membres du groupe Utilisateurs. Par COLOR Crée, modifie ou supprime le nom de volume d'un planifiées sur un système local ou distant. Remplace

défaut, les comptes limités peuvent effectuer les tâches Modifie les couleurs du premier plan et de l'arrière-plan disque. AT.exe.

suivantes : changer le pwd, programmes, Mes documents de la console. MAKECAB SET

COMP Permet de créer des fichiers .CAB Affiche, définit ou supprime des variables

partagés.

Compare les contenus de deux fichiers ou groupes de MD d'environnement Windows.

Invité : Crée un répertoire.

fichiers. SETLOCAL

Celui-là type de compte Limité ci a les mêmes droits que COMPACT MEM Commence la localisation des modifications

Limité, mais il ne peut pas créer de mot de passe pour le Modifie ou affiche la compression des fichiers sur une Affiche les quantités de mémoire utilisée et libre sur d'environnement dans un fichier de commandes.

compte. partition NTFS. votre système. SC Affiche ou configure les services (processus en

Désactivez le compte Invité lorsqu’il n’est pas utilisé. CONVERT MKDIR arrière-plan).

Inconnu : Convertit des volumes FAT en volumes NTFS. Vous ne Crée un répertoire. SETVER

pouvez pas convertir le lecteur en cours d'utilisation. MKLINK Définit le numéro de version que MS-DOS fournit à un

Contrôle tout compte n’étant pas représenté par les

COPY Créer des liens symboliques et des liens réels programme.

autres types de comptes. Bien souvent, ces comptes ont Copie un ou plusieurs fichiers. MODE SFC

été créés dans une version antérieure de Windows qui a CSCRIPT Configure un périphérique du système. Vérifie les fichiers système protégés (FSP) et remplace

été mise à Permet l'exécution d'un script au moyen de Windows MORE les fichiers de version incorrecte par les versions

2000 Professionnel ou Windows XP niveau vers Windows Script Host. Affiche la sortie écran par écran. correctes.

XP. MOUNTVOL SHIFT

DATE Crée, supprime ou liste un point de montage du volume. Modifie la position des paramètres remplaçables dans un

Réinitialiser le mot de passe ( compte local)

Affiche ou définit la date. MOVE fichier de commandes.

• Panneau de configuration Outils d’administration

DEL Déplace un ou plusieurs fichiers d'un répertoire à un SHUTDOWN

Gestion de l’ordinateur Utilisateurs et groupes locaux Supprime un ou plusieurs fichiers. autre. Permet un arrêt local ou distant correct de l'ordinateur.

Utilisateurs; DIR NBTSTAT SORT

• Bouton droit sur le nom de l’utilisateur, puis cliquez surAffiche la liste des fichiers et des sous-répertoires d'un Affiche les statistiques du protocole et les connexions Trie les entrées.

répertoire. TCP/IP actuelles utilisant NBT (NetBIOS sur TCP/IP) START

Définir le mot de passe; Ouvre une fenêtre séparée pour l'exécution d'un

DISKPART NET

• Tapez et confirmer le nouveau mot de passe; Affiche ou configure les propriétés d'une partition de Permet de passer des commandes sur le réseau. Entrer programme ou d'une commande spécifique.

disque. NET HELP pour afficher toutes les commandes SUBST

• Cliquer sur OK. disponibles. Associe un chemin d'accès à une lettre de lecteur.

DISKPERF

Un contrôleur de domaineest un ordinateur exécutant Active ou désactive les compteurs de performance de NETSH SYSTEMINFO

Active Directory qui gère : disque. Utilitaire NetShell Affiche les propriétés et la configuration spécifiques de

l'ordinateur.

• L’accès des utilisateurs aux ressources réseau, y compris DNSCMD NETSTAT

Permet de créer une nouvelle zone DNS. Affiche des statistiques et les connexions actives. Netstat TAKEOWN

l’ouverture de session, l’authentification (processus

DOSKEY n'est disponible que si le protocole TCP/IP a été installé. Permet à un administrateur de récupérer l'accès à un

consistant à vérifier qu’une entité ou un objet est bien ce Modifie les lignes de commande, rappelle des NLSFUNC fichier qui avait été refusé en réassignant l'appartenance

qu’elle ou il prétend être); commandes Windows, et crée des macros. Charge en mémoire les informations spécifiques à un de fichier.

• L’accès à l’annuaire et aux ressources partagées. DRIVERQUERY pays. TASKKILL

Différences entre un domaine et un groupede travail Affiche l'état et les propriétés du pilote de périphérique NSLOOKUP Cet outil est utilisé pour arrêter des tâches par id de

en cours d'utilisation. Affiche des informations sur le DNS. Avant d'utiliser cet processus (PID) ou nom d'image.

ECHO outil, vous devez savoir comment fonctionne DNS. TASKLIST

Affiche des messages ou active/désactive l'affichage des Nslookup n'est disponible que si le protocole TCP/IP a Affiche toutes les tâches en cours d'exécution, y compris

commandes. été installé. Après avoir entré Nslookup, après le signe > les

ENDLOCAL taper ? pour avoir le détail de la commande. services.

Stoppe la localisation des modifications d'environnement OPENFILES TFTP

dans un fichier de commandes. Affiche les fichiers partagés ouverts à distance par les Transfère les fichiers depuis et vers un ordinateur

ERASE utilisateurs. distant exécutant le service TFTP.

Supprime un ou plusieurs fichiers. PATH TIME

EVENTCREATE Affiche ou définit le chemin de recherche des fichiers Affiche ou définit l'heure du système.

Cet outil de ligne de commande permet à un exécutables. TITLE

administrateur de créer un message et un identificateur PAUSE Définit le titre de la fenêtre pour une session CMD.EXE.

d'événement personnalisés dans un journal d'événements Interrompt l'exécution d'un fichier de commandes et TRACERT

spécifié. affiche un message. Détermination d'un itinéraire

EXIT PATHPING TREE

Outil de trace qui combine les caractéristiques du ping et Affiche le graphisme de la structure de répertoire d'un

APPEND Permet à des applications d’ouvrir des Quitte l'interpréteur de commandes (CMD.EXE).

de tracert avec des informations additionnelles lecteur ou d'un chemin d'accès.

fichiers se trouvant dans des répertoires comme s’ils EXPAND

Décompresse un ou plusieurs fichiers compressés qu'aucune de ces 2 commandes ne fournit. TYPE

étaient dans le répertoire en cours.

FC PAUSE Affiche le contenu d'un fichier texte.

ARP

Compare deux fichiers ou groupes de fichiers et affiche Interrompt l'exécution d'un fichier de commandes et TYPEPERF

Affiche et modifie les tables de correspondance d’adresse

les différences. affiche un message. Ecrit des données de performances à la ligne de

IP/physique utilisées par le protocole de résolution

d’adresse (ARP).ASSOC

FIND PING commande ou un fichier journal compatible Moniteur

ASSOC Recherche une chaîne de caractères dans un ou plusieurs Affiche les informations de connexion à une autre système. Pour arrêter, appuyez sur Ctrl+C.

Affiche ou modifie les applications associées aux fichiers. machine. VER

extensions de fichiers. FINDSTR POPD Affiche la version de Windows.

AT Cherche des chaînes dans les fichiers. Restaure la valeur précédente du répertoire actif VERIFY

Planifie l'exécution de commandes ou programmes sur FOR enregistrée par PUSHD. Demande à Windows de vérifier si vos fichiers sont

un Ordinateur Exécute une commande sur chaque fichier d'un PRINT correctement écrits sur le disque.

ATTRIB ensemble de fichiers. Imprime un fichier texte. VOL

Affiche ou modifie les attributs d'un fichier. FORMAT PROMPT Affiche le nom et le numéro de série d'un volume de

BREAK Active ou désactive le contrôle étendu de Formate un disque devant être utilisé avec Windows. Modifie l'invite de commande de Windows. disque.

CTRL+C. FSUTIL PUSHD WMIC

BCDEDIT Affiche ou configure les propriétés du système de Enregistre le répertoire actif puis le modifie. Windows Management Instrumentation Command-Line

Définit les propriétés dans la base de données de fichiers. RCP XCOPY

démarrage pour le contrôle du chargement d'amorçage. Copie les fichiers depuis et vers l'ordinateur exécutant le Copie les fichiers et les arborescences de répertoires.

service RCP.

(Xcopy est déprécié, il vous est conseillé d'utiliser o POP : (Post Office Protocol) Utilisé pour télécharger des Maillée :permet de connecter tous les périphériques les Les câbles sont sujets aux interférences

désormais la commande Robocopy) courriels à partir d’un serveur de messagerie.

o IMAP : (Internet Message Access Protocol) Utilisé pour uns aux autres. Un câble défaillant n’affecte pas électromagnétiques.

télécharger des courriels à partir d’un serveur de l’ensemble du réseau.

LES PRINCIPES RESEAU messagerie.

Topologie Logique : Gigabit Ethernet : 1000BASE-T

- Un réseau informatique : Un réseau de données o SMTP : (Simple Mail Transfert Protocol) Utilisé pour

envoyer des courriels dans un réseau TCP/IP. Topologie jeton : l’accès au réseau est contrôlé en Avantages de la technologie 1000BASE-T :

informatique est un ensemble d’hôtes connectés entre - ICMP : (Internet Control Message Protocol) est utilisé

transmettant un jeton électronique à chaque hôte, de

eux par des périphériques de réseau.

par les périphériques d’un réseau pour envoyer des manière séquentielle. Lorsqu’un qu’un hôte reçoit le L’architecture 1000BASE-T prend en charge des débits de

- Types de périphériques qui peuvent être connecté à un

réseau : Ordinateurs / Imprimantes / Serveurs de fichiers / messages d’erreur et de contrôle aux ordinateurs et aux jeton, cela signifie qu’il peut transmettre des données transfert de 1 Gbit/s. Elle est donc dix fois plus rapide que

Scanners. serveurs. Ce protocole peut avoir différentes fonctions, sur le réseau. la technologie Fast Ethernet et cent fois plus rapide

- Ressources qui peuvent être partagé par un réseau : telles que l’annonce des erreurs de réseau, l’annonce des

Topologie diffusion : chaque hôte peut transférer des qu’Ethernet. Cette vitesse élevée rend possible

Services d’impression / Espace de stockage / Applications

encombrements du réseau et la résolution des problèmes. données soit à un hôte spécifique du réseau, soit à tous l’implémentation d’applications gourmandes en bande

(Base de données)

- Types de connexion entre les périphériques réseau : - Ping : (Packet Internet Groper) Il s’agit d’un utilitaire de les hôtes. Les hôtes n’ont pas à suivre un ordre précis passante, telles que la vidéo en continu.

Câble en cuivre (Signaux électriques) / Fibre optique (En ligne de commande simple mais très utile, qui permet de pour utiliser le réseau ; la transmission des données sur L’architecture 1000BASE-T offre l’interopérabilité avec les

verre ou plastique sous forme d’impulsions lumineuses) / déterminer si une adresse IP spécifique est accessible.

le réseau se fait suivant la règle du « premier arrivé, technologies 10BASE-T et 100BASE-TX.

Sans-Fil (Signaux Radio, Infrarouge, Satellite) Les composants physiques d’un réseau : premier servi » Inconvénients de la technologie 1000BASE-T :

- Les avantages d’une mise en réseau : Les avantages de la

mise en réseau d’ordinateurs et d’autres périphériques - Périphérique réseaux : Architectures de réseau local :

incluent une réduction des coûts et une amélioration de la Concentrateurs : Permet d’étendre la portée du réseau en

Architecture Ethernet : basée sur la norme IEEE 802.3 La longueur maximum d’un segment 1000BASE-T est

productivité. Les réseaux permettent de partager des recevant des données sur un port, puis en les régénérant et

ressources, ce qui implique une duplication et une en les envoyant à tous les autres ports. L’ensemble du trafic Celle-ci spécifie qu’un réseau doit utiliser la méthode de seulement de 100 m ;

corruption des données moindres. Les avantages d’une mise provenant d’un périphérique connecté au concentrateur est contrôle d’accès CSMA/CD (accès multiple avec écoute de Elle est sujette aux interférences ;

en réseau : transféré à tous les autres périphériques également

porteuse et détection des collisions). Avec la méthode Les commutateurs et les cartes réseau Gigabit sont

Nombre de périphériques requis moins important connectés au concentrateur

Fonctionnalités de communication améliorées Ponts et commutateurs : Les fichiers sont décomposés en CSMA/CD, les hôtes accèdent au réseau sur la base de la onéreux ;Un équipement complémentaire spécial est

Duplication et corruption des fichiers évitées éléments de données plus petits, appelés paquets, qui sont méthode de transmission de données « premier arrivé, requis.

Coût de licence moins élevé ensuite transmis sur le réseau, permet la vérification des premier servi » de la topologie de diffusion.

Administration centralisée

Ethernet sans fil :802.11a : Frq 5 Ghz. Bp : 54mbits/

erreurs et une retransmission plus facile si le paquet est

Ressources préservées o Topologie physique utilisé : En bus / En étoile / En étoile 802.11b :Frq 2.4Ghz.BP :11mbs / 802.11g : Frq 2.4 Ghz.

perdu ou corrompu. Des informations relatives à l’adresse

étendu Bp :54mbits / 802.11n : Frq 2.4 ghz.Bp : 540mbs

- Caractéristiques d’un réseau informatique : La zone qu’il sont ajoutées au début et à la fin des paquets, avant leur

dessert / Méthode de stockage / Manière de gestion des transmission. Le paquet et les informations d’adresse o Topologie logique utilisé : En bus. Le modèle de référence TCP/IPfournit un cadre de

ressources / Organisation du réseau / Types de forment une trame. Divisés en sections appelées segments. Il Token ring : architecture de réseau fiable basée sur la référence pour le développement des protocoles utilisés

périphériques réseau utilisés / Type de support utilisé de contient généralement 2 ports. méthode de contrôle d’accès à passage de jeton.

Routeurs : utilisent les adresses IP pour transférer des sur Internet. Il se compose de différentes couches, qui

connexion entre les périphériques.

Réseau local : Groupe de périphériques interconnectés trames vers d’autres réseaux.

L’architecture Token Ring est souvent intégrée aux exécutent les fonctions nécessaires pour préparer les

placés sous un contrôle administratif unique. Qui régit les Points d’accès sans-fil : offre un accès au réseau aux systèmes d’ordinateur central IBM. données à une transmission sur le réseau.

stratégies de contrôle d’accès et de sécurité. périphériques sans fil, de type ordinateur portable, utilise les

o Topologie physique utilisé : En étoile. Protocoles d’application

Réseaux étendus : Réseaux qui connectent plusieurs ondes radio pour communiquer avec les radios situées dans

réseaux locaux situés dans des zones géographiques les ordinateurs o Topologie logique utilisé : En anneau. Les protocoles de la couche Application fournissent des

distinctes (INTERNET). Périphérique multifonction : Possédant plus d’une fonction, il Interfaces de données distribuées sur fibre FDDI : services réseau aux applications utilisateur, telles que les

Réseau sans-fil (Local) : Permet de partager des peut avoir un commutateur, un routeur et un point d’accès

ressources, telles que les fichiers et les imprimantes, et sans fil.

o Topo physique : En double anneau. navigateurs Web et les programmes de messagerie

d’accéder à Internet. Peut-être faible et se limiter à une o Topo logique : En anneau. électronique.

pièce. - Câbles réseaux :

Réseau Peer to Peer : Les périphériques sont connectés Câble à paires torsadées : Câble en cuivre utilisé pour les Les organismes de normalisation : Les protocoles de la couche Transport permettent une

directement les uns aux autres, sans passer par un communications téléphoniques et dans la plupart des CCITT : Comit Consultatif International Téléphonique et gestion de bout en bout des données. L’une des fonctions

périphérique réseau supplémentaire. Aucune

administration, aucune sécurité. Réseau plus complexe à réseaux Ethernet. Chaque paire est recouvert d’un plastique Télégraphique, transmission des documents faxés à 56 kbs de ces protocoles est de diviser les données en segments

mesure que les nombre d’ordinateurs augmente, Pas de isolant coloré, torsadée afin d’offrir une protection contre les IEEE : Institute of Electrical and Electronics Engineers, gérables.

stockage commun et centralisation des données. interférences.

domains techniques, exemple : IEEE 802. Les protocoles de la couche Internet concernent la

Client-Serveur :mode de communication entre plusieurs Type :

ordinateurs clients du serveur : chaque logiciel client peut ISO : International Organization for standardization, troisième couche du modèle TCP/IP, en partant du haut.

envoyer des requêtes à un serveur. Un serveur peut être Câble à paires torsadées non blindées (UTP) / Câble à paires

promeut le développement de la normalisation. Ces protocoles sont utilisés pour assurer la connectivité

spécialisé en serveur d'applications, de fichiers, de torsadées blindées (STP.)

terminaux, ou encore de messagerie électronique. Catégories :Les câbles à paires torsadées non blindées Les normes Ethernet : entre les hôtes d’un réseau.

(SERVEUR : Il est passif, prêt à répondre aux requêtes, Il Les protocoles de la couche Accès réseau décrivent les

traite et envoie une réponse / CLIENT : Il est actif, il envoie sont divisés en plusieurs catégories, en fonction de deux Ethernet 10BASE-T :le dix (10) représente la vitesse, soit

des requêtes au serveur, toujours en attente des réponses facteurs : normes utilisées par les hôtes pour accéder au support

du serveur.)

10 Mbits/s -Lle terme BASE indique une transmission

- Le nombre de fils dans le câble. physique.

Les principaux concepts et technologies de mise en bande de base. Avec ce type de transmission, la

- Le nombre de torsades au niveau de ces fils. Le modèle OSIest un cadre normatif industriel utilisé

totalité de la bande passante d’un câble est utilisée

en réseau : La catégorie 3 correspond au câblage utilisé pour les pour séparer les communications réseau en sept couches

Bande passante : est le volume de données pouvant être réseaux téléphoniques et les réseaux locaux Ethernet à distinctes.

transmis durant un laps de temps prédéfini.

10 Mbits/s

Transmission de données : Les données sont transmises sur

Les catégories 5 et 5e possèdent quatre paires de fils et

un réseau informatique, elles se divisent en unités plus

petites appelées paquets. Chaque paquet contient des en- offrent un débit de transmission de 100 Mbits/s.

têtes. Un en-tête est composé d’informations, ajoutées à Certains câbles de catégorie 6 utilisent un diviseur en

chaque paquet, indiquant la source et la destination de ce plastique pour séparer les paires de fils.

paquet. Se mesure en bits par seconde.

Câble coaxial : est un câble à noyau de cuivre enveloppé

Modes de transmission de données :

dans un blindage épais.

Unidirectionnel (Transmission simple dans une direction)

Bidirectionnel non simultané : Transmissions dans deux

Types :Ethernet épais ou 10BASE5 / Ethernet fin 10BASE2

directions uniquement en alternance. / RG-59 / RG-6.

Bidirectionnel simultané : Les données puissent circuler Câble en fibre optique : conducteur de verre ou de

dans les deux sens, elles peuvent être envoyées et reçues en

plastique qui transmet les informations par le biais de la

même temps.

lumière, contient une ou plusieurs fibres optiques

- L’adressage IP :

Une adresse IP (Internet Protocol) : est un numéro utilisé enveloppées dans une gaine.

pour identifier un périphérique situé sur un réseau. Types de fibre optique

MAC adresse : Medium Access Control, Identifiant Multimode : doté d’un noyau plus épais, fonctionne

physique unique pour toutes les cartes réseaux dans le bien sur des distances maximum de quelques pour un seul type de signal.

monde. inscrite en usine de manière définitive dans la kilomètres. Le T indique un câblage en cuivre à paires

ROM. Monomode : câble doté d’un noyau très fin. difficile à torsadées.

o Classe A : réseaux de grande taille, implémentés par des

grandes entreprises, voire par certains pays. fabriquer, utilise les lasers comme source lumineuse et Avantages de la technologie 10BASE-T :

o Classe B : réseaux de taille moyenne, implémentés par peut facilement transmettre signaux à kilomètres. o installation des câbles peu onéreuse, comparée à une

des universités.

o Classe C : réseaux de petite taille, implémentés par des

installation en fibre optique.

FAI pour les abonnements clients.

Les différentes topologies et architectures o Câbles fins, flexibles et plus faciles à installer qu’un

o Classe D : utilisation réservée à la multidiffusion.

câble coaxial.

o Classe E : utilisation réservée aux tests expérimentaux. d’un réseau local : o Mise à niveau des équipements et des câbles simple.

- DHCP : Le protocole DHCP (Dynamic Host Configuration La topologie physique d’un réseau définit la manière dont Inconvénients de la technologie 10BASE-T :

Protocol) est un utilitaire logiciel utilisé pour attribuer des les ordinateurs, les imprimantes et les autres

adresses IP de manière dynamique aux périphériques o La longueur maximum d’un segment 10BASE-T est

réseau. périphériques sont connectés au réseau. seulement de 100 m.

Exemples topologies : o Les câbles sont sujets aux interférences

- Application & Protocoles INTERNET : En bus :tous les ordinateurs sont reliés à un câble

Principales fonctions des protocoles : Identifier les

électromagnétiques.

erreurs / Compresser les données / Déterminer où les commun. Il est terminé par un bouchon, appelé

données sont envoyées / Acheminer et diriger les terminateur qui empêche les signaux de rebondir.

données / Déterminer comment annoncer les données.

Exemples de protocoles : En anneau : les hôtes sont connectés via un cercle Fast Ethernet 100BASE-TX:La technologie 100BASE-TX,

o TCP/IP : (Transmission Control Protocol/Internet Protocol) physique ou anneau, Si un hôte souhaite qui offre une bande passante théorique de 100 Mbits/s,

Protocole utilisé pour transporter des données sur

internet.

transmettre des données, il les ajoute à la trame, est bien plus rapide que la 10BASE-T.

o IPX/SPX : (InternetworkPacket accompagnée de l’adresse de destination. Avantages du technologie :

Exchange/SequencedPacket Exchange) Protocole utilisé En étoile : dotée d’un point de connexion central,

pour transporter des données sur un réseau Netware. Avec des débits jusqu’à 100 Mbits/s, la technologie

o HTTP/HTTPS : (Hypertext Transfert Protocol) Protocole généralement un concentrateur, un commutateur ou 100BASE-TX est dix fois plus rapide que la 10BASE-T.

définissant la manière dont les fichiers sont échangés sur un routeur.

le web, tel que les images, son, et texte… Elle utilise un câblage à paires torsadées, peu onéreux et

o FTP : (File Transfert Protocol) Protocole proposant des En étoile hiérarchique ou étendue : doté de périphériques facile à installer. SECURISATION

services pour le transfert et le traitement des fichiers. réseau supplémentaires, connectés aux Inconvénients du technologie :

o SSH :(Secure Socket Host) Protocole utilisé pour

périphériques principaux. Les raisons de l’importance de la sécurité :

connecter de manière sécurisée des ordinateurs. La longueur maximum d’un segment 100BASE-TX est

o Telnet : Utilise une connexion de type texte vers un

ordinateur TCP/IP distant. seulement de 100 m.

Contribue à préserver le Les pirates peuvent utiliser l’un de ces Accompagner tous les visiteurs. Une bonne stratégie de sécurité devrait

fonctionnement de outils pour installer un programme sur un N’afficher jamais votre mot de comporter et imposer strictement les règles

l’équipement et des données. ordinateur. Pour éviter ces attaques, la passe dans votre zone de travail. suivantes (liste non exhaustive) :

Sont exposés à différents plupart des navigateurs disposent de Verrouiller votre ordinateur si Les mots de passe doivent arriver à

risques de sécurité tel que le vol, paramètres qui contraignent l’utilisateur de vous quittez votre bureau. expiration au bout d’une durée déterminée.

la perte, l’intrusion dans le l’ordinateur à autoriser le téléchargement Restreignez l’accès des visiteurs Ils doivent comporter une

réseau et les dégâts matériels. ou l’utilisation d’ActiveX, de Java ou de inattendus. combinaison de lettres et de

Incluent la sécurité des données JavaScript Les attaques TCP/IP : chiffres qui les rend difficiles à

et des réseaux. Définition des logiciels de publicités, La suite de protocoles TCP/IP est utilisée craquer.

Description des menaces de sécurité : espionnes et malveillantes : pour contrôler tous les communications sur Les règles relatives aux mots de

Deux types de menaces contre la sécurité Logiciel de publicité est un programme qui internet, elle peut également rendre un passe doivent empêcher les

informatique : affiche de la publicité sur votre ordinateur. réseau plus vulnérable face aux pirates. utilisateurs de conserver une

Menaces physiques : En général, ces logiciels sont distribués avec Certaines attaques les plus répondus : trace écrite de leur mot de passe

événements ou attaques pour un logiciel téléchargé. Inondation SYN, ouverture aléatoire des et de la laisser sans protection à

voler, endommager ou détruire Logiciel malveillant est un fichier ou un ports TCP monopolisant les équipements la vue de tous.

des équipements tels que les programme potentiellement dangereux, du réseau ou l’ordinateur avec un grand Les règles d’arrivée à expiration

serveurs, les commutateurs et le sont des attaques d’hameçonnage qui nombre de fausses requêtes et empêchant et de verrouillage des mots de

câblage. tentent de persuader le lecteur. ainsi les utilisateurs légitimes d’ouvrir une passe doivent être décrites. Les

Menaces contre les données : Logiciel espion, autre type de logiciel session. règles de verrouillage

événements ou attaques pour malveillant, est similaire à un logiciel de DoS, envoi d’un nombre anormalement s’appliquent en cas d’échec

supprimer, corrompre ou voler publicité, il est distribuer à l’insu de élevé de requêtes à un système, empêchant d’une tentative d’accès au

des informations, y autoriser ou l’utilisateur et sans leur intervention. Une l’accès légitime aux services. système ou en cas de détection

en interdire l’accès. fois installé, un logiciel Espion surveille DDoS, utilisation de zombies pour rendre d’une modification spécifique de

Les menaces peuvent provenir de l’intérieur l’activité de l’ordinateur, il envoi ensuite les l’origine de l’attaque DoS difficile à la configuration du système.

ou de l’extérieur d’une organisation et les informations recueillies à localiser. Chiffrement des données :

dégâts potentiels peuvent variés l’organisation qui l’a lancé. Mystification, accès à des ressources Le chiffrement des données a recours aux

considérablement : L’hameçonnage est une forme d’attaque situées sur des périphériques, en codes et aux chiffres. Au moyen du

Menaces internes— psychologique. prétendant être un ordinateur de chiffrement, le trafic entre les ressources et

(accidentelles : sans l’avoir Le déni de service : confiance. les ordinateurs sur le réseau peut être

voulu, malveillants : Le déni de service(DOS) est une forme Répétition, utilisation d’analyseur de protégé contre les pirates qui surveillent ou

délibérément). d’attaque qui empêche les utilisateurs réseaux (sniffer) afin d’extraire des noms enregistrent les transactions.

Menaces externes— (structuré : d’accéder normalement à des services, les d’utilisateurs et des mots de passe Protection par port :

code pour accès, non structuré : attaques DOS courantes : Empoisonnement DNS, modification des Toute communication utilisant TCP/IP est

ressources disponibles). Ping fatale est une série de enregistrements DNS d’un système afin de associée à un numéro de port. HTTPS.

Définition des virus, vers et chevaux de commandes Ping répétées plus faire référence à de faux serveurs, où les Sauvegardes des données :

Troie : volumineuses que la normale, données sont enregistrées. Un plan de sécurité doit comporter des

Un virus est un programme écrit empêche l’ordinateur de La déconstruction des données et du procédures de sauvegarde des données. En

à des fins malveillantes et fonctionner. recyclage du matériel : effet, des données peuvent être perdues ou

envoyé par des pirates via les Bombe email est une grande La déconstruction des données a pour endommagées en cas de vol, de défaillance

courriels, est joint à des logiciels quantité de courriels submerge retirer les données sensibles du matériel et de l’équipement ou de sinistres tels qu’un

ou des documents. le serveur de messagerie et logiciel avant recyclage ou élimination de incendie ou une inondation

Un vers est un programme empêche les utilisateurs d’y ces derniers. On peut récupérer du contenu Sécurité du système de fichier :

dangereux pour les réseaux, il se accéder. au moyen d’un logiciel spécialisé. On peut Tous les systèmes de fichiers conservent

duplique automatiquement, il Le déni de service distribué(DDOS) utilise utiliser un logiciel tiers pour remplacer des informations sur leurs ressources, mais

utilise le réseau pour dupliquer de nombreux ordinateurs appelés zombie. plusieurs fois les données. seuls les systèmes munis de journaux

son code sur le hôte. (n’a pas Courrier indésirable et les fenêtres Procédure de sécurité : peuvent journaliser l’utilisateur, la date et

besoin de se joindre à un publicitaires intempestives : Protection physique de l’équipement : l’heure de l’accès.

programme, il consomme la Un courrier indésirable est un courriel non Contrôler l’accès aux Techniques de sécurité sans fil :

bande passante). sollicité, à des fins publicitaires, peut installations. Un pirate peut accéder aux données qui

Le cheval de Troie est un ver, est envoyer des liens malveillants ou un Utiliser des cadenas à câble pour circulent par signal radio. Un système de

dissimulé dans un logiciel qui contenu trompeur. l’équipement. chiffrement sans fil doit être utilisé pour

semble effectuer une action, Lorsqu’un courrier indésirable est utilisé Conserver les armoires de coder les données envoyées, afin d’en

alors qu’il fait autre chose en comme méthode d’attaque, il peut contenir répartition verrouillées. interdire la capture et l’utilisation non

arrière-plan. (Déguisé en logiciel des liens vers un site web contaminé ou Munir l’équipement de vis de autorisées.

outil) une pièce jointe qui pourrait infecter sécurité. Les niveaux de sécurité décrits ci-dessous :

l’ordinateur. Wired Equivalent Privacy (WEP) :

Les logiciels antivirus sont Utiliser des cages de sécurité

Ces liens ou ces pièces jointes peuvent norme de sécurité de première

spécifiquement conçus pour autour de l’équipement. génération pour la communication

détecter, éliminer, avant qu’ils résulter en une grande quantité de fenêtres Plusieurs moyens permettent de protéger sans fil.

ne contaminent un ordinateur. de publicitaires intempestives. l’accès aux installations : Wi-Fi Protected Access (WPA) :

La sécurité de web : Quelques indices vous permettant de cartes-clés qui conservent des version améliorée de la norme WEP.

La sécurité du web est importante car de repérer les courriers indésirables : données sur l’utilisateur, Elle a été créée comme solution

nombreuses personnes accèdent à la world Absence d’objet. notamment son niveau d’accès. temporaire, en attendant

Wide Web chaque jour. Certains Adresse de l’expéditeur Connecteurs Berg pour la

l’implémentation complète de la

incomplète. norme 802.11i (une couche de

caractéristiques, qui rendre le web utile et connexion à une disquette. sécurité pour les systèmes sans fil).

plaisant, peuvent aussi le rendre dangereux Courriels générés par Capteurs biométriques Lightweight Extensible

pour un ordinateur. l’ordinateur. Agent de sécurité posté. Authentication Protocol (LEAP),

Certains outils utilisés pour rendre les pages Réponses à des courriels non Capteurs, par exemple également appelé EAP-Cisco :

web polyvalentes et plus puissantes : envoyé par l’utilisateur. étiquettes RFID, pour surveiller protocole de sécurité sans fil créé par

Piratage psychologique : Cisco pour remédier aux faiblesses de

Active X, technologie crée par l’équipement.

Un pirate psychologique réussit à accéder à WEP et de WPA. Le protocole LEAP

Microsoft pour contrôler Protection des données : est particulièrement approprié à

l’interactivité des pages web. un équipement ou un réseau en trompant Deux niveaux de protection par mot de l’utilisation d’équipement Cisco avec

Java, langage de programmation ses victimes, pour qu’elles lui fournissent passe sont recommandés : des systèmes d’exploitation tels que

les informations d’accès nécessaires.

permettant d’exécuter des

Quelques précautions de base pour vous BIOS : interdit la modification Windows et Linux.

applets dans un navigateur web. des paramètres du BIOS sans le

JavaScript, langage de protéger contre le piratage psychologique :

mot de passe approprié.

programmation développé pour Ne divulguer jamais votre mot

interagir avec le code source de passe. Ouverture de session : interdit

Vérifier toujours l’identifier des l’accès non autorisé au réseau. OPEN SOURCE

HTML des sites web interactifs.

inconnus.

Outils de partitionnement: ls> essai– envoie le résultat de ls dans essai O Spécifier ou modifier un mot de passe : passwd

FdiskcfdiskpdiskNorton Partition Magic ls>> essai2– envoie le résultat de ls dans essai2 O Décrire un utilisateur : chfn

Les types de Partitions: Partition primaire avec concaténation O Supprimer un utilisateur : userdel

(Principale): Nbre Max = 4 / ls –z 2> essai3– le message d'erreur sera envoyé à O Utiliser votre CD-ROM, votre lecteur de

Partition étendue: Nbre Max = 1 essai 3 disquette ... (mount)

Kernel (noyau) : gestion du système de fichier,du cat< essai4– affiche O Arrêter le système : la commande shutdown

processeur, de la mémoirecentrale et cat< essai4 >> essai1

despériphériques. &> redirige la sortie standard et la sortie d’erreur useradd ajout d’un utilisateur (pas de

Shell : interpréteur de commande (bash, ksh,csh, 2> redirige la sortie d’erreur création des répertoires)

zsh, etc.) >> concatène la sortie standard usermod modification d’un utilisateur

Le système de fichiers: > redirige la sortie standard userdel suppression d’un utilisateur

- Ext3fs: Journalisé (récupération rapide en cas < redirige l’entrée standard adduser ajout d’un utilisateur de

d'arrêtbrutal).Utile pour gros disques durs– vinom_fichier manière interactive

Quotas disponibles – ACL supportés–Passage APPELL groupadd ajout d’un groupe

d'Ext2fs à ext3fs facile / ReiserFS/ ext2fs vi –R nom_fichier : pour éditer un fichier en groupmod modification d’un groupe

L'arborescence du système linux lecture seule

groupdel suppression d’un groupe

/bin contient les exécutables essentiels au vi : Pour ouvrir un nouveau fichier sans nom

grpck vérifier le fichier group

système,employés par tous les RENSIEGNEMENT

pwck vérifie le fichier passwd

utilisateurs :sets=n fixe la tabulation à n caractère

finger affiche les informations d’un

/boot contient les fichiers permettant à Linux ( par défaut = 8)

utilisateur

dedémarrer (Modules du noyau) :senuAffiche les numéros de ligne

passwd modifie le mot de passe

/dev contient les points d'entrée des :senonu Supprime les numéros de lignes

su se connecte en tant

périphériques :.= affiche le numéro de la ligne courante

qu’utilisateur via la console

/etc contient les commandes et les fichiers <ctrl>+g ou :f affiche l’état du fichier

nécessairesà l'administateur du : e! réedite le fichier tel qu’il est sur le disque id affiche les informations de la

système DEPLACEMENT personne connectée

/home répertoire personnel des utilisateurs <ctrl> + b Page précédente (back) groups liste des groupes d’un utilisateur

/opt contient des packages <ctrl> + fPage précédente ( Forward) vipw permet d’éditer le fichier

d'applicationssupplémentaires G Dernière ligne /etc/passwd pour ajouter un

Commandes de Base: nG Ligne n nouveau utilisateur

«ls»: lister le contenu d’un répertoire H Haut de l’écran ( high ) vigr permet d’éditer le fichier

«rm»: supprimer un fichier M Milieu de l’écran ( Middle ) /etc/group pour ajouter un

«cp»: copier un fichier L Bas de l’écran nouveau groupe

«ln»: créer un lien sur un fichier n <espace> n caractères vers la droite pwck Permet de vérifie l'intégrité des

«man»: afficher l’aide d’une commande 0 Début de la ligne^ Premier caractère non blanc fichiers de mots de passe.

«mv»:déplacer un fichier $ dernier caractère de la ligne grpck Permet de vérifie l'intégrité des

«cd»: changer de répertoire ou k Ligne précédente fichiers d'administration des

«mkdir»: créer un répertoire ou j Ligne suivante groupes

«rmdir»: supprimer un répertoire oul vers la droite pwconv Permet de crée le fichier shadow

«pwd»: afficher le répertoire courant ou h vers la gauche à partir du fichier passwd.

«cat»: afficher le contenu d’un fichier n <Return> n lignes vers pwunconv Génère le fichier passwd à partir

«file»:afficher le type de contenu du fichier + ou<Return> début de la ligne suivante / -début des fichiers passwd et sahadow

«locate»: localiser un fichier sur le disque de la ligne précédente grpconv Permet de crée le fichier

«adduser»:ajouter un utilisateur RECHERCHE gshadow à partir du fichier

«deluser»: supprimer un utilisateur /motif <return> Recherche motif vers l’avant group.

«usermode»: changer les propriétés d’un compte ?motif <return> Recherche motif vers l’arrière grpunconv Génère le fichier group à partir

«passwd»: changer le mot de passe n Répète la dernière commande de recherche des fichiers group

catnom_fichier affiche le contenu du fichier INSERTION

cat fich1 fich2 Affiche deux fichiers à la fois i ….. <ESC> Avant le curseur

cat>nom_fichier créer un nouveau fichier si'il I ….. <ESC> Au début de la ligne courante

n'existe pas sinon son contenu a ….. <ESC> Après le curseur

sera écrasé fin de saisie par "ctrl+d" A ….. <ESC> En fin de la ligne courante

cat fich1 > fich2 : envoie fich1 à fich2 si fich2 o ….. <ESC>Au dessous de la ligne courante

existe il sera ecrasé, sinon il O ….. <ESC>Au dessus de la ligne courante

sera créé • chown (change owner) qui modifie le

cat fich1 >> fich2 :ajoute le contenu de fich1 à propriétaire d'un fichier ou répertoire.

celui de fich2 O Où suis-je ? (pwd)

cat>> fich2 ajoute le texte saisie à fich2 O Lister les fichiers d'un répertoire (ls")

more : visualisation par page (descente seule) O Voir un fichier (cat et more)

less : visualisation par page (montée et descente) O Éditer un fichier (vi, emacs, joe)

head : partie sup. d'un fichier O Copier un fichier (cp)

tail : Partie inf d'un fichier O Supprimer un fichier (rm)

wc : Comptage du nombre de mots, lignes O Créer un répertoire (mkdir)

ouCaractères O Déplacer ou renommer un fichier (mv)

file : Afficher le type d'un fichier O Retrouver un fichier (find, locate et which))

diff : Différences entre deux fichiers O Trouver du texte dans un fichier (grep)

sort : Tri du contenu d'un fichier O Les liens (ln)

file : Afficher le type d'un fichier O Le compactage et le décompactage des fichiers

diff : Différences entre deux fichiers au format .gz : la commande gzip

grep : Rechercher un mot dans un fichier O La commande uncompress

chmod : Changer les permissions O Archivage de données : la commande tar.

umask affiche le masque de l'utilisateur actif O Connaître l'espace disque restant (df, du)

umaskSaffiche les permissions correspondantesau La gestion des processus (top, ps, pstree, kill,

masque, sous forme killall).

symbolique. O Placer les droits d'utilisation des fichiers :

umaskmasque fixe les permissions ultérieures chmod

decréation des fichiers de O Désigner l'utilisateur et le groupe propriétaire

l'utilisateur actif, des fichiers : chown

chgrp : Changer le groupe O Ajouter un utilisateur : adduser

Vous aimerez peut-être aussi

- Cisco Packet Tracer: Simulation Du Fonctionnement D'un Réseau InformatiqueDocument59 pagesCisco Packet Tracer: Simulation Du Fonctionnement D'un Réseau InformatiqueaymenayariPas encore d'évaluation

- Comment Configurer Un Serveur DHCP Sur Un Routeur CiscoDocument3 pagesComment Configurer Un Serveur DHCP Sur Un Routeur CiscoChristian Trésor KandoPas encore d'évaluation

- 1-Le Modele OSI TCP-IPDocument42 pages1-Le Modele OSI TCP-IPMohamed Hadj50% (2)

- CHARX SEC-3150 - Installation Notes For Electrically Skilled PersonsDocument8 pagesCHARX SEC-3150 - Installation Notes For Electrically Skilled PersonsEnemy5Pas encore d'évaluation

- Correction Examen 2015 2016Document6 pagesCorrection Examen 2015 2016Alex KevinPas encore d'évaluation

- Abidi RapportDocument20 pagesAbidi Rapportabidi saameh100% (1)

- CHAPITRE 1 Introduction Aux Réseaux InformatiquesDocument15 pagesCHAPITRE 1 Introduction Aux Réseaux InformatiquesMelia LouPas encore d'évaluation

- Les Réseaux InformatiquesDocument44 pagesLes Réseaux Informatiquessimo tahiriPas encore d'évaluation

- Les Types de OSDocument59 pagesLes Types de OSIr Mukasani BenjaminPas encore d'évaluation

- Questions Reponses ReseauDocument5 pagesQuestions Reponses ReseauSerges YAMAKOPas encore d'évaluation

- Reseaux InformatiquesDocument25 pagesReseaux InformatiquesMed HilalismePas encore d'évaluation

- Modèle OSIDocument31 pagesModèle OSIgahedePas encore d'évaluation

- Chapitre 5 - Cours - Réseaux MobileDocument33 pagesChapitre 5 - Cours - Réseaux MobileNlend IsraëlPas encore d'évaluation

- Historique de ReseauxDocument4 pagesHistorique de ReseauxNinsemond RoyPas encore d'évaluation

- Reseaux Etendus Et Reseaux DoperateursDocument39 pagesReseaux Etendus Et Reseaux Doperateursblbmalek100% (1)

- Guide de Protection de Son OrdinateurDocument17 pagesGuide de Protection de Son OrdinateurredomixPas encore d'évaluation

- Chapitre 10 Planification Et Cablage Des RéseauxDocument29 pagesChapitre 10 Planification Et Cablage Des RéseauxWilliam MantinouPas encore d'évaluation

- Config Network GNS3 - CloudDocument11 pagesConfig Network GNS3 - CloudParfait AgouassouPas encore d'évaluation

- CCNA 1 - TPs - Correction (FR v2.6)Document37 pagesCCNA 1 - TPs - Correction (FR v2.6)abib100% (1)

- Les Différentes Types D'attaquesDocument48 pagesLes Différentes Types D'attaquesMarco100% (2)

- Créer Un Serveur DNS Avec Bind9 Sous LinuxDocument9 pagesCréer Un Serveur DNS Avec Bind9 Sous LinuxHerve EgnakouPas encore d'évaluation

- Glossaire InformatiqueDocument91 pagesGlossaire InformatiqueNguyen Dang Hanh67% (3)

- Architecture Réseaux-AbdelDocument82 pagesArchitecture Réseaux-AbdelSaïda Mahamat SeidPas encore d'évaluation

- Réseaux InformatiqueDocument17 pagesRéseaux InformatiqueAnas HamidPas encore d'évaluation

- QCM - AdmSecDocument2 pagesQCM - AdmSecKhlifi Assil0% (1)

- Examen Ccna1v4 - Chap3Document4 pagesExamen Ccna1v4 - Chap3noishaft100% (2)

- Systeme Linux TmSirDocument203 pagesSysteme Linux TmSirBouameur WàdiéPas encore d'évaluation

- Cours D'initiation Aux Reseaux UnikamDocument79 pagesCours D'initiation Aux Reseaux Unikamkazimoto pacomePas encore d'évaluation

- Serveur InformatiqueDocument14 pagesServeur InformatiquemarilexaPas encore d'évaluation

- Installation Dun Poste InformatiqueDocument61 pagesInstallation Dun Poste InformatiqueSukyna Ssi100% (2)

- Les Pannes MateriellesDocument25 pagesLes Pannes MateriellesBenacer LeilaPas encore d'évaluation

- Cahier de TPDocument84 pagesCahier de TPZidan Didi100% (1)

- Contrôle Réseaux Informatique N1 /mohammed JaitiDocument2 pagesContrôle Réseaux Informatique N1 /mohammed JaitiMohammed Ali Jaiti SouhailPas encore d'évaluation

- TP Sécurité Réseau InsecurityDocument26 pagesTP Sécurité Réseau Insecurityben fradj hajerPas encore d'évaluation

- Les Réseaux TéléinformatiquesDocument80 pagesLes Réseaux TéléinformatiquesJoel-paterne BehibroPas encore d'évaluation

- Examen Service Internet Intranet ExtranetDocument2 pagesExamen Service Internet Intranet ExtranetsewayaublePas encore d'évaluation

- Exposé AclDocument49 pagesExposé AclHamzaBahhou100% (2)

- Protocole SSHDocument78 pagesProtocole SSHLeNantais SonderangebotePas encore d'évaluation

- Réseau InformatiqueDocument6 pagesRéseau InformatiqueJordan PoutonPas encore d'évaluation

- Architecture de Base D'un Ordinateur Premiere PartieDocument52 pagesArchitecture de Base D'un Ordinateur Premiere PartieElena GlPas encore d'évaluation

- Examen de Passage Théorique (TMSIR)Document5 pagesExamen de Passage Théorique (TMSIR)ouchtahhPas encore d'évaluation

- CCCCDocument27 pagesCCCCFarah HbPas encore d'évaluation

- TP Mise en Oeuvre Et Configuration Des Routeurs Cisco PDFDocument18 pagesTP Mise en Oeuvre Et Configuration Des Routeurs Cisco PDFPapa Babacar DiagnePas encore d'évaluation

- Architecture Et Maintenance Des Ordinateurs Sc3a9curisc3a9Document204 pagesArchitecture Et Maintenance Des Ordinateurs Sc3a9curisc3a9Kam ZegPas encore d'évaluation

- VirtualisationDocument53 pagesVirtualisationAden Abdi BarkadPas encore d'évaluation

- TD SecuriteDocument6 pagesTD SecuriteYasmine OuelPas encore d'évaluation

- Cour 1 - VirtualisationDocument24 pagesCour 1 - Virtualisationjeremie zehouPas encore d'évaluation

- Test de Linux Administration - Cic-2021Document1 pageTest de Linux Administration - Cic-2021Dandiégou KOMBATEPas encore d'évaluation

- Sécurité Des Réseaux D'entreprisesDocument55 pagesSécurité Des Réseaux D'entreprisesToufik Kaci100% (1)

- Attaque Par Déni de ServiceDocument11 pagesAttaque Par Déni de ServiceMohssin FsjesPas encore d'évaluation

- Réseau WifiDocument11 pagesRéseau Wifimikeal sallPas encore d'évaluation

- TP #1 Montage Et Démontage D'un PCDocument15 pagesTP #1 Montage Et Démontage D'un PCnourPas encore d'évaluation

- M14 Installation D'un Poste Informatique Materiel InformatiqueDocument82 pagesM14 Installation D'un Poste Informatique Materiel Informatiqueapi-26420184100% (6)

- Réseaux Informatique TIDocument17 pagesRéseaux Informatique TIarmel tchongouang100% (2)

- Cours Matériels Et LogicielsDocument19 pagesCours Matériels Et LogicielsDaniel FeujioPas encore d'évaluation

- Résumé SI - Chapitre 2 B - Logiciels MalveillantsDocument4 pagesRésumé SI - Chapitre 2 B - Logiciels MalveillantsWilliamPas encore d'évaluation

- Chapitre 2 Generalites Sur L'administration Des Reseaux InformatiquesDocument20 pagesChapitre 2 Generalites Sur L'administration Des Reseaux InformatiquesUlrich Soreil Wete100% (1)

- Examen de Passage 2013 - V2Document7 pagesExamen de Passage 2013 - V2El Amrani LailaPas encore d'évaluation

- IkhtisaratDocument2 pagesIkhtisaratEl Amrani LailaPas encore d'évaluation

- IkhtisaratDocument2 pagesIkhtisaratEl Amrani LailaPas encore d'évaluation

- Li Bghaa Chy Haja Hal9aaha HnaDocument2 pagesLi Bghaa Chy Haja Hal9aaha HnaEl Amrani LailaPas encore d'évaluation

- Ite Clientwin 1Document1 pageIte Clientwin 1El Amrani Laila100% (1)

- Résumé LinuxDocument10 pagesRésumé LinuxEl Amrani LailaPas encore d'évaluation

- Résumé LinuxDocument28 pagesRésumé LinuxEl Amrani LailaPas encore d'évaluation

- Initiation Aux Réseaux CommutésDocument3 pagesInitiation Aux Réseaux CommutésEl Amrani LailaPas encore d'évaluation

- 4 Modes de Commutation (Switch) PDFDocument1 page4 Modes de Commutation (Switch) PDFEl Amrani LailaPas encore d'évaluation

- 1-Reseaux 1ère Partie1Document105 pages1-Reseaux 1ère Partie1El Amrani LailaPas encore d'évaluation

- Cfmoti - Ista Ntic - Net - TRI 2015 Fin Formation ThéoriqueDocument11 pagesCfmoti - Ista Ntic - Net - TRI 2015 Fin Formation ThéoriqueEl Amrani LailaPas encore d'évaluation

- La ProgrammationDocument18 pagesLa ProgrammationEl Amrani LailaPas encore d'évaluation

- Correction Control Math Appliquee PDFDocument4 pagesCorrection Control Math Appliquee PDFEl Amrani LailaPas encore d'évaluation

- Exam Install Poste Inform PDFDocument1 pageExam Install Poste Inform PDFEl Amrani LailaPas encore d'évaluation

- IkhtisaratDocument2 pagesIkhtisaratEl Amrani LailaPas encore d'évaluation

- Cours Premiere C-DDocument3 pagesCours Premiere C-DLouis François KAMTCHUING100% (1)

- Automatisme TP Step7Document8 pagesAutomatisme TP Step7BouazzaJamal100% (1)

- Créer Une Clé USB Bootable Sous Windows 10 - 8 - 7Document7 pagesCréer Une Clé USB Bootable Sous Windows 10 - 8 - 7CLAVIERPas encore d'évaluation

- WS Tec Intouch4.3kit LB FRDocument9 pagesWS Tec Intouch4.3kit LB FRДраган КнежевићPas encore d'évaluation

- Fonctionnement ProcesseurDocument3 pagesFonctionnement ProcesseurLou GarciaPas encore d'évaluation

- Systeme D'Exploitation Ii Licence Fondamentale SMI, S4: Pr. Abdelkaher AIT ABDELOUAHADDocument36 pagesSysteme D'Exploitation Ii Licence Fondamentale SMI, S4: Pr. Abdelkaher AIT ABDELOUAHADbrain hubPas encore d'évaluation

- Télécharger Le Pilote USB Vivo Y37 PD1503F (Officiel) Pour WindowsDocument21 pagesTélécharger Le Pilote USB Vivo Y37 PD1503F (Officiel) Pour Windowsmekenasse arielPas encore d'évaluation

- DR - Disques DursDocument6 pagesDR - Disques Dursprof snPas encore d'évaluation

- Systeme D'exploitationDocument3 pagesSysteme D'exploitationwalid ben abdallahPas encore d'évaluation

- M1 - Bases de L'informatiqueDocument18 pagesM1 - Bases de L'informatiquesaidou sannaPas encore d'évaluation

- Objectif Virtualisation Point Sur La VirtualisationDocument14 pagesObjectif Virtualisation Point Sur La VirtualisationYayaMamadouSangarePas encore d'évaluation

- Chapitre4 8086 PDFDocument14 pagesChapitre4 8086 PDFReda TadjeddinePas encore d'évaluation

- SeaTools For Windows - FR-FRDocument23 pagesSeaTools For Windows - FR-FRMiguel AspePas encore d'évaluation

- 16-Structure Materielle Et Fonctionnement D'un APIDocument7 pages16-Structure Materielle Et Fonctionnement D'un APIDan EkraPas encore d'évaluation

- Examen de Passage Linux BTS-SRI 2015-2016 CorrigéDocument7 pagesExamen de Passage Linux BTS-SRI 2015-2016 CorrigéYahya AbidaPas encore d'évaluation

- Cours Systemes Temps ReelsDocument50 pagesCours Systemes Temps Reelsalkassoum0% (1)

- Les Pannes MateriellesDocument25 pagesLes Pannes MateriellesBenacer LeilaPas encore d'évaluation

- Les InterruptionsDocument10 pagesLes InterruptionsEL AFOUPas encore d'évaluation

- Automates Modicon Premium Sous Utilisation Du Logiciel PL7: Processeurs TSX 57/PCX 57 Manuel de Mis en Oeuvre, Volume 1Document456 pagesAutomates Modicon Premium Sous Utilisation Du Logiciel PL7: Processeurs TSX 57/PCX 57 Manuel de Mis en Oeuvre, Volume 12oeufsfraisaukiloPas encore d'évaluation

- INNORPI - Liste Des Domaines de l'ICSDocument12 pagesINNORPI - Liste Des Domaines de l'ICSBaha Eddine GharbiPas encore d'évaluation

- DELL DATASHEET Inspiron 15 5566 Laptop Setup Guide FR FRDocument25 pagesDELL DATASHEET Inspiron 15 5566 Laptop Setup Guide FR FRDaniel OlivrowPas encore d'évaluation

- Chapitre 4-1Document4 pagesChapitre 4-1Georges Le Mignon OlePas encore d'évaluation

- C Le Minimum A Savoir PDFDocument10 pagesC Le Minimum A Savoir PDFsb aliPas encore d'évaluation

- Bizhub C257i DatasheetDocument4 pagesBizhub C257i DatasheetJolveyPas encore d'évaluation

- Studio One 4 Quick Start Guide FR-CopierDocument13 pagesStudio One 4 Quick Start Guide FR-CopierFranck DerickPas encore d'évaluation

- Copier, Couper, Coller, Selectionner, Enregistrer.: 1. Comment Déplacer Ou Copier Un Fichier Sur WindowsDocument13 pagesCopier, Couper, Coller, Selectionner, Enregistrer.: 1. Comment Déplacer Ou Copier Un Fichier Sur WindowsAmel Aissat hamlaouiPas encore d'évaluation

- Atelier 1 Configuration Environnement Big DataDocument29 pagesAtelier 1 Configuration Environnement Big Datakhayati alyaPas encore d'évaluation

- SIP5 Operating V06.00 Manual C003-4 FRDocument242 pagesSIP5 Operating V06.00 Manual C003-4 FRHakim GaforPas encore d'évaluation