Académique Documents

Professionnel Documents

Culture Documents

Projet Et Grille

Transféré par

abdelaati wafaTitre original

Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Projet Et Grille

Transféré par

abdelaati wafaDroits d'auteur :

Formats disponibles

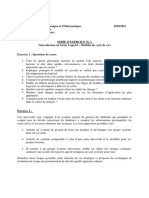

Enseignante responsable : SESAME Enseignante responsable : SESAME

Dr.Ing. Rihab BOUSSADA AU :2019/2020 Dr.Ing. Rihab BOUSSADA AU :2019/2020

Projet Sécurité informatique 4. Exposer et décrire les différents tests effectués.

5. Fournir une démo (vidéo) commentée.

Le projet du module sécurité doit porter sur l’un des sujets suivants :

Un compte-rendu, concernant le projet choisi, doit être déposé sous forme pdf sur la plateforme

1 Scanners de vulnérabilités MOODLE avant le (07/06/2020).

2 Démonstration SQl injection

Cette grille sert à évalue le compte rendu. Il s’agit d’une évaluation qui porte majoritairement

3 Démonstration OS command injection

sur votre capacité à exposer vos observations, votre démarche avec toutes les étapes nécessaires,

4 Démonstration Buffer overflow

ainsi que votre interprétation des résultats.

5 Cassage de mots de passe John The Ripper (Kali Linux)

6 Attaque DNS Les points suivants seront particulièrement évalués (le barème est provisoire) :

7 Attaque Proxy I. Présentation du document : /2

8 Attaque DOS x La qualité de la rédaction

9 Attaque contre bluetooth (Kali) x Organisation

10 Démo outils de reporting (collecte d'information) x Nombre de pages raisonnable

11 Gain d'accés d'un appareil mobile (Android, Kali) II. Démarche scientifique :

12 Démo Cross-Site Request Forgery (CSRF)

x La complexité du sujets traités /2

13 Démo attaque MITM (Men In The Middle)

x La qualité du traitement du sujet : /12

14 Démo phishing attack

1.Présentation théorique détaillée de l’attaque

15 Démo attaque de brute force

2. Complexités des outils utilisés

16 IDS/IPS Snort

3. Description détaillée des différentes étapes adoptées

Remarque : Il est possible aussi de proposer un autre sujet mais vous devez avoir l’accord au 4. Différents tests

préalable. 5. Démonstration (vidéo)

Le travail doit être organisé comme suit : III. L'analyse des résultats et synthèse : /4

x Interprétations : pertinentes, détaillées

1. Faire une étude de l’attaque choisie et/ou contexte du travail.

x Synthèse

2. Présenter l’architecture adoptée.

3. Détailler les étapes à suivre :

o Décrire vos choix : outils et/ou mécanismes

o Décrire le déroulement de l’attaque

o Mentionner éventuellement les différentes difficultés rencontrées

1 2

Vous aimerez peut-être aussi

- Python pour les hackers : Le guide des script kiddies : apprenez à créer vos propres outils de hackingD'EverandPython pour les hackers : Le guide des script kiddies : apprenez à créer vos propres outils de hackingÉvaluation : 5 sur 5 étoiles5/5 (1)

- Metasploit pour débutant : le guide du débutant pour bypasser les antivirus, contourner les pare-feu et exploiter des machines avec le puissant framework Metasploit.D'EverandMetasploit pour débutant : le guide du débutant pour bypasser les antivirus, contourner les pare-feu et exploiter des machines avec le puissant framework Metasploit.Pas encore d'évaluation

- QSPAGLDocument80 pagesQSPAGLJean Dlb100% (3)

- L'anglais Des Affaires en PocheDocument52 pagesL'anglais Des Affaires en PocheNooman Aouadi100% (2)

- Audit SI PDFDocument18 pagesAudit SI PDFsdhouib100% (1)

- 1.chap 1 - Présentation Du Logiciel ROBOTDocument8 pages1.chap 1 - Présentation Du Logiciel ROBOTMohammed BENNOUN0% (1)

- CyOps1.1 Chp10 Instructor Supplemental MaterialDocument55 pagesCyOps1.1 Chp10 Instructor Supplemental Materialoumaima aziziPas encore d'évaluation

- TFC Bisimwa ImprimerDocument64 pagesTFC Bisimwa ImprimerFelix BISIMWAPas encore d'évaluation

- CH 01 - Complexité AlgorithmiqueDocument6 pagesCH 01 - Complexité AlgorithmiqueDjalel HemidiPas encore d'évaluation

- Activite Domaine D5Document3 pagesActivite Domaine D5Amineessyahoo.com Amine100% (1)

- Etude de Cas Questions PICASODocument10 pagesEtude de Cas Questions PICASOKaoutar HimadPas encore d'évaluation

- TP m210 v1 0909 63247de24e7e7Document154 pagesTP m210 v1 0909 63247de24e7e7HamzaPas encore d'évaluation

- ExamGLVF CorrDocument7 pagesExamGLVF CorrPFEPas encore d'évaluation

- Java Cours 1Document83 pagesJava Cours 1Samuel AkohouePas encore d'évaluation

- SCRT Brochure Formations 2019Document3 pagesSCRT Brochure Formations 2019Ismael IsmaelPas encore d'évaluation

- Examen Developpement Multi Plateformes 5IIR BousmahDocument3 pagesExamen Developpement Multi Plateformes 5IIR BousmahberylmerikhPas encore d'évaluation

- Epreuve 1 - Evaluation Formative 1 Et CorrectionDocument1 pageEpreuve 1 - Evaluation Formative 1 Et CorrectionemyokomoPas encore d'évaluation

- OutputDocument8 pagesOutputMohamed MAHJOUBPas encore d'évaluation

- Sec InvforDocument3 pagesSec InvforLipouki TindamePas encore d'évaluation

- ExamGP LicMiage 1213 v01Document2 pagesExamGP LicMiage 1213 v01Illona SignePas encore d'évaluation

- Pca 2012 2013Document2 pagesPca 2012 2013fouad hbPas encore d'évaluation

- td1 Solution PDFDocument7 pagestd1 Solution PDFtestttPas encore d'évaluation

- Sidi MedDocument609 pagesSidi MedMina Mint ChighaliPas encore d'évaluation

- Requis 26 Analyste Programmeur 2011Document2 pagesRequis 26 Analyste Programmeur 2011Olivier MalletPas encore d'évaluation

- SolutionDocument13 pagesSolutionIndigo LandPas encore d'évaluation

- CORTEX LAB FrancaisDocument57 pagesCORTEX LAB FrancaiskkPas encore d'évaluation

- GemaDocument36 pagesGemajack bauerPas encore d'évaluation

- Travaux Dirigés N°03Document2 pagesTravaux Dirigés N°03Charaf MohamedPas encore d'évaluation

- Introduction PentestDocument159 pagesIntroduction PentestBakouan AhmadouPas encore d'évaluation

- Travaux Dirigés N°03Document2 pagesTravaux Dirigés N°03Charaf MohamedPas encore d'évaluation

- SLAM5 - 04 Cours NodeJSDocument22 pagesSLAM5 - 04 Cours NodeJSOnsWechtatiPas encore d'évaluation

- RAP Adm Des BDDocument16 pagesRAP Adm Des BDHayat BlkhddPas encore d'évaluation

- Exercices ICDPP FRDocument3 pagesExercices ICDPP FRfialambolyPas encore d'évaluation

- 1.0.6 Class Activity - Top Hacker Shows Us How It Is Done - ILMDocument2 pages1.0.6 Class Activity - Top Hacker Shows Us How It Is Done - ILMAuguste AttiogbePas encore d'évaluation

- Mesure QualitéDocument15 pagesMesure QualitéShe IsPas encore d'évaluation

- Fast Lane - FO-WEBDocument3 pagesFast Lane - FO-WEBmbayePas encore d'évaluation

- S2 IntroSysteme V2-A6 Réduit-48PDocument48 pagesS2 IntroSysteme V2-A6 Réduit-48Pagapi proPas encore d'évaluation

- M2i Formation - SEC-INVFOR - Investigation Numérique (Computer Forensics)Document4 pagesM2i Formation - SEC-INVFOR - Investigation Numérique (Computer Forensics)BelhassenPas encore d'évaluation

- Activite 1 Domaine D5Document3 pagesActivite 1 Domaine D5Louay AbdellyPas encore d'évaluation

- Les Projets TRI Fin de FormationDocument21 pagesLes Projets TRI Fin de FormationMg MinouPas encore d'évaluation

- R2.02 - TD2 - 2022Document18 pagesR2.02 - TD2 - 2022Tom DPas encore d'évaluation

- TDAW2017 CH 01 P02Document64 pagesTDAW2017 CH 01 P02fayçalPas encore d'évaluation

- Cisco IOS de Point de Vue de L'intrusDocument2 pagesCisco IOS de Point de Vue de L'intrussadatPas encore d'évaluation

- Cours - USTM - 2017 Programmation Et AlgorithmiqueDocument186 pagesCours - USTM - 2017 Programmation Et AlgorithmiqueLerrys Obiang100% (1)

- Template Memoire SR ENI 554899661535631Document33 pagesTemplate Memoire SR ENI 554899661535631Kenji NatsuhiPas encore d'évaluation

- Cours UML Yassine Rhazali Partie 3Document35 pagesCours UML Yassine Rhazali Partie 3ILYASS TASSPas encore d'évaluation

- Eval M1Secu PVE 2017 v1.0 Enonce-SeulDocument2 pagesEval M1Secu PVE 2017 v1.0 Enonce-SeulPhilippe ViallePas encore d'évaluation

- Méthodologie de ProgrammationDocument1 pageMéthodologie de ProgrammationVazgen MarkaryanPas encore d'évaluation

- Windows 7, Installation Et Administration: ParticipantsDocument2 pagesWindows 7, Installation Et Administration: ParticipantsIlungaPas encore d'évaluation

- Ch1ASD LInfo23 24Document17 pagesCh1ASD LInfo23 24Youssef DoraiPas encore d'évaluation

- Cours1 C 2016 PDFDocument42 pagesCours1 C 2016 PDFdhouah maghraouiPas encore d'évaluation

- CC INF421 GenieLogiciel 2020Document3 pagesCC INF421 GenieLogiciel 2020Deli EmmanuelPas encore d'évaluation

- Java Cours 1Document83 pagesJava Cours 1Farid BouPas encore d'évaluation

- TD Serie Sys Dist Master Fiche2 2023Document1 pageTD Serie Sys Dist Master Fiche2 2023Mohamed El Amine SekaiPas encore d'évaluation

- Canevas Pour La Rã© Daction Du Rapport de Stage en Licence Informatiquev2Document2 pagesCanevas Pour La Rã© Daction Du Rapport de Stage en Licence Informatiquev2yhanthomassgbPas encore d'évaluation

- Systémes Embraqués1-2011Document49 pagesSystémes Embraqués1-2011Simbil PrettyPas encore d'évaluation

- SYSE206 Env Windows Insallation ConfigDocument4 pagesSYSE206 Env Windows Insallation ConfigtakosPas encore d'évaluation

- B2-DeV3 04 Cours NodeJS - v1Document20 pagesB2-DeV3 04 Cours NodeJS - v1GolfyPas encore d'évaluation

- Tout Sur Les Tests D'intrusionDocument11 pagesTout Sur Les Tests D'intrusionDi Rosaire Magnificat DIABANGOUAYA YENGOZOPas encore d'évaluation

- Cours de CSI Bac 2 InformatiqueDocument80 pagesCours de CSI Bac 2 InformatiqueMk SamaPas encore d'évaluation

- Cours de Génie Logiciel 2013 2014 ISPDocument110 pagesCours de Génie Logiciel 2013 2014 ISPDesire KabambaPas encore d'évaluation

- Chapitre 1 Programmation JAVA FI IBD 6 2019-2020Document72 pagesChapitre 1 Programmation JAVA FI IBD 6 2019-2020Amine SaberPas encore d'évaluation

- Chap 1 - Introduction Aux Architectectures Distribuees IntergicielsDocument51 pagesChap 1 - Introduction Aux Architectectures Distribuees IntergicielsEddy TankouPas encore d'évaluation

- Corrigé CTRL 17 18Document4 pagesCorrigé CTRL 17 18moudouPas encore d'évaluation

- La Roue de La VieDocument22 pagesLa Roue de La Vieabdelaati wafa100% (1)

- Description Du Projet Si-ErpDocument2 pagesDescription Du Projet Si-Erpabdelaati wafaPas encore d'évaluation

- Compte Rendu Projet ERPDocument2 pagesCompte Rendu Projet ERPabdelaati wafaPas encore d'évaluation

- TD CorrigéDocument19 pagesTD Corrigéabdelaati wafaPas encore d'évaluation

- Projet Et GrilleDocument1 pageProjet Et Grilleabdelaati wafaPas encore d'évaluation

- Mini-Projet AndroidDocument2 pagesMini-Projet Androidabdelaati wafaPas encore d'évaluation

- Reseau InternetDocument17 pagesReseau InternetKOUAKOUPas encore d'évaluation

- Cours 2Document6 pagesCours 2Rania SafaPas encore d'évaluation

- Inbound 3000739766612554215Document3 pagesInbound 3000739766612554215Solene TaboniPas encore d'évaluation

- 0503 World Wide Web WWWDocument32 pages0503 World Wide Web WWWmulk omarPas encore d'évaluation

- Tutorial 04 Sol 2Document7 pagesTutorial 04 Sol 2boufakri abdelmounaimPas encore d'évaluation

- 7.3.2.7 Lab - Testing Network Connectivity With Ping and TracerouteDocument15 pages7.3.2.7 Lab - Testing Network Connectivity With Ping and TracerouteKelitha CigohaPas encore d'évaluation

- Teacher-Manual-Fr Moodle 1 - 3Document113 pagesTeacher-Manual-Fr Moodle 1 - 3Xronia YiorgosPas encore d'évaluation

- Guide de FormationDocument93 pagesGuide de FormationThierry LessoyPas encore d'évaluation

- Module: Microprocesseurs & Microcontrôleurs Série de TD N°3Document3 pagesModule: Microprocesseurs & Microcontrôleurs Série de TD N°3Dilane MARCUSPas encore d'évaluation

- Huawei Technologies Co., Ltd. (Eds.) - HCNA Networking Study Guide-Springer Singapore (2016) (328-358)Document31 pagesHuawei Technologies Co., Ltd. (Eds.) - HCNA Networking Study Guide-Springer Singapore (2016) (328-358)Toffe Gokale MichelPas encore d'évaluation

- Atelier 3 Les Constructeurs: Atelier Programmation Orientée ObjetDocument4 pagesAtelier 3 Les Constructeurs: Atelier Programmation Orientée ObjetROYAL PARADOXPas encore d'évaluation

- Guide Technicien TiDocument16 pagesGuide Technicien TiRakotonanahary HerimalalaPas encore d'évaluation

- UE: Traitement D'images: Histogramme, Binarisation & QuantificationDocument6 pagesUE: Traitement D'images: Histogramme, Binarisation & QuantificationAbir BaazaouiPas encore d'évaluation

- Re-Mise en FormeDocument80 pagesRe-Mise en FormeZela TahirePas encore d'évaluation

- BTS 1 ACT Chapitre 2Document5 pagesBTS 1 ACT Chapitre 2dawidrzn72Pas encore d'évaluation

- AmcrDocument22 pagesAmcrMohamedZenaidyPas encore d'évaluation

- Imprimante Multifonction Laser Monochrome HP Enterprise m528dn 1pv64aDocument6 pagesImprimante Multifonction Laser Monochrome HP Enterprise m528dn 1pv64aYassineTakiPas encore d'évaluation

- 2.3.2.5 Packet Tracer - Implementing Basic Connectivity InstructionsDocument4 pages2.3.2.5 Packet Tracer - Implementing Basic Connectivity InstructionsMOLDNPas encore d'évaluation

- PDM Théogène Manompana Soanerana - IvongoDocument10 pagesPDM Théogène Manompana Soanerana - IvongoBezandra Amèdà OlidierPas encore d'évaluation

- HCNA Networking Study Guide-Springer Singapore (2016) .-TRADUIT EN FRANCAISDocument176 pagesHCNA Networking Study Guide-Springer Singapore (2016) .-TRADUIT EN FRANCAISToffe Gokale MichelPas encore d'évaluation

- 2017PA066332Document195 pages2017PA066332HANAE BARAKAPas encore d'évaluation

- Fraud E-Transfer FRDocument3 pagesFraud E-Transfer FRfrancis brunet ricardPas encore d'évaluation

- SeaTools For Windows - FR-FRDocument23 pagesSeaTools For Windows - FR-FRMiguel AspePas encore d'évaluation

- Gagner de L'Argent Avec Des Bitcoins: C'est Quoi Des Satoshis ?Document5 pagesGagner de L'Argent Avec Des Bitcoins: C'est Quoi Des Satoshis ?Crytocom CrytocomPas encore d'évaluation

- Tp3 AngularDocument7 pagesTp3 Angularmaryem bjd01Pas encore d'évaluation

- Rapport de Stage PFE - Youssef ChaachaiDocument58 pagesRapport de Stage PFE - Youssef Chaachailorowij894Pas encore d'évaluation