Académique Documents

Professionnel Documents

Culture Documents

IPSec Tunnel Mode VS GRE Over IPSEC (GREoIPSEC)

Transféré par

Agouassou KouadioTitre original

Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

IPSec Tunnel Mode VS GRE Over IPSEC (GREoIPSEC)

Transféré par

Agouassou KouadioDroits d'auteur :

Formats disponibles

Blog sur les technologies réseau et sécurité

Blog de Bastien Migette sur les technologies réseau et sécurité, particulièrement cisco.

IPSec Tunnel mode VS GRE over IPSEC (GREoIPSEC)

Petite mise au point sur la différence entre IPSEC tunnel mode, et Gre Over IPSEC, ainsi que comment configurer des tunnels

VPN site to site…

Introduction

La grande difference entre Gre over IPSEC et IPSEC Tunnel mode, est que GRE vas accepter d’autre type de traffic que IP et

va gérer le broadcast ainsi que le multicast. Lorsque l’on configure un tunnel GREoIPSEC, IPSEC sera en mode transport, car

les paquets IP vont être encapsulés en GRE, et IPSEC va transporter ces paquets GRE. IPSEC en mode tunnel fonctionnerait

aussi mais cela créérait une entête IP supplémentaire, ce qui, a part réduire la quantité de donnée dans le payload et augmenter

la charge des routeurs, ne présente aucun intérêt…

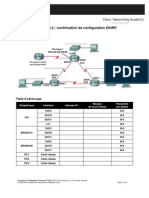

Nous considérons que le routage est déjà fait (je vais utiliser EIGRP)

Configuration Tunnel IPSEC

Configuration ISAKMP

Un tunnel IPSEC se monte en deux phase, appelées phases IKE. La phase 1 permet d’établir une session ISAKMP, qui va

utiliser diffie hellman pour échanger une clef afin de crypter les données transitant par ce tunnel ISAKMP.

La Phase 2 permets d’utiliser le tunnel ISAKMP afin d’échanger de manière sécurisée les paramètres pour le tunnel IPSEC.

Pour configurer ISAKMP, utiliser les commandes suivantes:

!activer ISAKMP

R1(config)#crypto isakmp enable

!Creer une politique ISAKMP: Plus petit est le nombre,

!plus prioritaire est la politique

!Il faut que les deux pair aient une politique avec les même paramètres

R1(config)#crypto isakmp policy 100

!DH Group 5

R1(config-isakmp)#group 5

!Chiffrement AES

R1(config-isakmp)#encryption aes

!Utiliser SHA pour l'auth

R1(config-isakmp)#hash sha

!Utilisation PSK

R1(config-isakmp)#authentication pre-share

R1(config-isakmp)#exit

!Renseigner le mot de passe pour la session ISAKMP pour le pair distant

R1(config)#crypto isakmp key 0 isakmpPassword address 80.0.0.2

Effectuer la même chose sur R2 (en remplaçant l’ip dans la commande crypto map isakmp key)

Configuration IPSEC

Trois étapes: Création d’un transform set, indiquant les protocoles de sécurité à utiliser: AH Pour l’authentification, ESP pour

le cryptage et/ou l’authentification. On peut utiliser AH, AH+ ESP ou ESP seulement.

Creation d’une access-list identifiant le traffic à chiffrer. Le traffic permit pas cette ACL sera chiffré dans le tunnel IPSEC, le

reste non…

Creation d’une crypto-map spécifiant le pair distant, le transform set, et l’access list.

Commandes Sur R1:

!Définition d'un transform set sans chiffrement

R1(config)#crypto ipsec transform-set AH_NO_ESP ah-sha-hmac

R1(cfg-crypto-trans)#exit

!Creation de l'ACL

R1(config)#ip access-list extended VPN

!uniquement le traffic entre mes 2 sites, à adapter selon ce qu'on veut chiffrer

R1(config-ext-nacl)#permit ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255

R1(config-ext-nacl)#exit

!creation d'une crypto map pour ipsec + isakmp.

!Le numero 1 permets d'avoir plusieurs paramètes dans une même crypto map

!Cela permet d'avoir par exemple plusieurs tunnels depuis une interface car

!on ne peut avoir plus d'une crypto map par interface

R1(config)#crypto map VPNMAP 1 ipsec-isakmp

% NOTE: This new crypto map will remain disabled until a peer

and a valid access list have been configured.

R1(config-crypto-map)#set peer 80.0.0.2

R1(config-crypto-map)#set transform-set AH_NO_ESP

R1(config-crypto-map)#match address VPN

R1(config-crypto-map)#exit

R1(config)#int S1/0

!application de la crypto map

R1(config-if)#crypto map VPNMAP

R1(config-if)#exit

*Mar 1 00:42:52.471: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP is ON

Même chose sur R2 en changeant l’adresse IP du peer, et bien sur l’ACL (permutter source et destination)

Maintenant, si je fait un PING entre R1 et R2, en ayant bien les adresses sources des réseaux 192.168.1.0, le traffic vas être

sécurisé via IPSEC (utilisation de AH).

R1#ping

Protocol [ip]:

*Mar 1 00:38:54.215: %SYS-5-CONFIG_I: Configured from console by console

Target IP address: 192.168.2.1

Repeat count [5]:

Datagram size [100]:

Timeout in seconds [2]:

Extended commands [n]: y

Source address or interface: 192.168.1.1

Type of service [0]:

Set DF bit in IP header? [no]:

Validate reply data? [no]:

Data pattern [0xABCD]:

Loose, Strict, Record, Timestamp, Verbose[none]:

Sweep range of sizes [n]:

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.2.1, timeout is 2 seconds:

Packet sent with a source address of 192.168.1.1

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 16/24/36 ms

R1#

Capture AH+ESP

On remarque que les IP source et de destination sont celle du ping. Cela est du au fait que AH ne permet pas le tunneling, il

faut utiliser ESP:

R1(config)#crypto ipsec transform-set AH_ESP ah-sha-hmac esp-aes

R1(cfg-crypto-trans)#exit

R1(config)#crypto map VPNMAP 1 ipsec-isakmp

R1(config-crypto-map)#set transform-set AH_ESP

A faire aussi sur R2

Capture AH+ESP

On voit ici que ESP à encapsulé le paquet IP, et que les IP sources sont celles du tunnel.

Voila pour IPSEC Tunnel

GRE Over IPSEC

Penser à enlever la crypto map avant toute configuration

R1(config)#int s1/0

R1(config-if)#no crypto map VPNMAP

Création de l’interface tunnel:

R1(config)#interface tunnel 0

R1(config-if)#tunnel source S1/0

R1(config-if)#tunnel destination 80.0.0.2

R1(config-if)#ip address 192.168.0.1 255.255.255.252

Faire pareil sur R2 en changeant la destination et l’adresse ip (je vais utiliser 192.168.0.2 /30

Modifier EIGRP pour avoir les route passant par le tunnel:

!avant

R1#sh ip route

Codes: C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route

Gateway of last resort is not set

80.0.0.0/8 is variably subnetted, 2 subnets, 2 masks

C 80.0.0.0/24 is directly connected, Serial1/0

D 80.0.0.0/8 is a summary, 01:11:47, Null0

192.168.0.0/30 is subnetted, 1 subnets

C 192.168.0.0 is directly connected, Tunnel0

C 192.168.1.0/24 is directly connected, Loopback1

D 192.168.2.0/24 [90/2297856] via 80.0.0.2, 01:08:04, Serial1/0

Modification (à faire également sur R2)

R1(config)#router eigrp 65000

R1(config-router)#no network 80.0.0.0 0.0.0.255

!*Mar 1 01:25:49.679: %DUAL-5-NBRCHANGE: IP-EIGRP(0) 65000: Neighbor 80.0.0.2 (Serial1/0) is down: interface downw

R1(config-router)#network 192.168.0.0 0.0.0.3

R1(config-router)#exit

Après:

*Mar 1 01:27:08.151: %DUAL-5-NBRCHANGE: IP-EIGRP(0) 65000: Neighbor 192.168.0.2 (Tunnel0) is up: new adjacency

R1#sh ip route

Codes: C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route

Gateway of last resort is not set

80.0.0.0/24 is subnetted, 1 subnets

C 80.0.0.0 is directly connected, Serial1/0

192.168.0.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.0.0/30 is directly connected, Tunnel0

D 192.168.0.0/24 is a summary, 00:01:56, Null0

C 192.168.1.0/24 is directly connected, Loopback1

D 192.168.2.0/24 [90/297372416] via 192.168.0.2, 00:00:45, Tunnel0

R1#

Capture d’un ping:

Capture d'un ping avec GRE

On a bien 2 entêtes IP. Créons un tunnel IPSec avec les mêmes commandes (l’access list fera un match sur le protocole gre,

étant donné que les paquets seront encapsulés par GRE avant d’ête envoyés dans IPSEC).

R1(config)#ip access-list extended VPNGRE

R1(config-ext-nacl)#permit GRE any any

R1(config-ext-nacl)#exit

R1(config)#crypto map VPNMAPGRE 1 ipsec-isakmp

% NOTE: This new crypto map will remain disabled until a peer

and a valid access list have been configured.

R1(config-crypto-map)#set peer 80.0.0.2

!transform set créé précédement

R1(config-crypto-map)#set transform-set AH_ESP

R1(config-crypto-map)#match address VPNGRE

R1(config-crypto-map)#exit

R1(config)#int S1/0

R1(config-if)#crypto map VPNMAPGRE

R1(config-if)#exit

R1(config)#

Maintenant, je vais faire une capture du ping avec ip sec en mode tunnel, et en mode transport. Pour passer en mode transport,

taper ces commandes sur R1 et R2:

Enter configuration commands, one per line. End with CNTL/Z.

R1(config)#crypto ipsec transform-set AH_ESP ah-sha-hmac esp-aes

R1(cfg-crypto-trans)#mode transport

R1(cfg-crypto-trans)#^Z

R1#clear crypto sa

Mon ping fonctionne toujours

GRE ESP Mode tunnel

GRE ESP Mode transport

Evidemment, on ne peut vérifier s’il y a 1 ou 2 entêtes IP dans le payload, étant donné qu’il est chiffré par ESP.

Conclusion:

J’espère que la configuration de tunnels VPN site to site avec IPSEC est maintenant un jeu d’enfant. Une petite remarque

cepandant, si avec le tunnel ip sec j’avais mis un permit ip any any pour le match, il aurait fallu que je déclares des neighbor

unicast à EIGRP, IPSEC ne gérant pas le multicast.

Un petit lien aussi (en anglais) pour faire des tunnels VPN sans crypto map, si vous n’aimez pas ça:

Vous aimerez peut-être aussi

- Ipsec VPN TunnelingDocument10 pagesIpsec VPN TunnelingSouf 212Pas encore d'évaluation

- IpsecDocument12 pagesIpsecGERAUDPas encore d'évaluation

- Configuration Dun Router Avec Le Protocole BGPDocument7 pagesConfiguration Dun Router Avec Le Protocole BGPradouane0% (1)

- Chapitre 7 - EIGRPDocument64 pagesChapitre 7 - EIGRPmohamedPas encore d'évaluation

- TP1 6.2.4.5Document9 pagesTP1 6.2.4.5houssemPas encore d'évaluation

- Protocole EIGRPDocument20 pagesProtocole EIGRPrimbrahimPas encore d'évaluation

- Ospf CCNPDocument127 pagesOspf CCNPyoussef1Pas encore d'évaluation

- 2 CryptologieDocument73 pages2 CryptologieAbdellah EL50% (2)

- Ccna 2 RevisionDocument83 pagesCcna 2 RevisioncycosebPas encore d'évaluation

- Configuration de Routeur CiscoDocument46 pagesConfiguration de Routeur CiscoAKUEPas encore d'évaluation

- Tp2 Scripts Bash CorrectionDocument5 pagesTp2 Scripts Bash Correctionradouane100% (1)

- Les VlansDocument13 pagesLes VlansMohamed TarsafiPas encore d'évaluation

- Cours Tcp-Ip 4TR ISADocument118 pagesCours Tcp-Ip 4TR ISAIsmail Assini100% (1)

- Chapter 7 OverviewDocument20 pagesChapter 7 OverviewZakaria El HadiouiPas encore d'évaluation

- Implémentation Des Protocoles Spanning TreeDocument19 pagesImplémentation Des Protocoles Spanning TreeYassine BouaichiPas encore d'évaluation

- Configuration de Base D'un Routeur CiscoDocument3 pagesConfiguration de Base D'un Routeur CiscoChoubane LaminePas encore d'évaluation

- VLANdDocument30 pagesVLANdNossayba Darraz100% (1)

- Table de RoutageDocument4 pagesTable de RoutageradouanePas encore d'évaluation

- Ccna 1Document21 pagesCcna 1monsif ouatik100% (1)

- CISCO Etherchannel-OK PDFDocument21 pagesCISCO Etherchannel-OK PDFAnonymous dR83ohhq100% (1)

- Activation Et Configuration de SSH Sur Les Routeurs CiscoDocument3 pagesActivation Et Configuration de SSH Sur Les Routeurs CiscoChristian Trésor KandoPas encore d'évaluation

- Programme CCNA3 Routageet CommutationDocument2 pagesProgramme CCNA3 Routageet Commutationnamalka_omarPas encore d'évaluation

- ConfigurationVPN IPSEC ROUTEUR PDFDocument65 pagesConfigurationVPN IPSEC ROUTEUR PDFJoseph EdwardsPas encore d'évaluation

- Config OSPFDocument24 pagesConfig OSPFWassim NostraPas encore d'évaluation

- CISCO Protocoles Et Concepts de RoutageDocument357 pagesCISCO Protocoles Et Concepts de RoutageFabrice leonel Toukam PoualeuPas encore d'évaluation

- Les Réseaux Privés Virtuels - VPNDocument10 pagesLes Réseaux Privés Virtuels - VPNRvdDarlingtonYoussefPas encore d'évaluation

- IPv 6Document35 pagesIPv 6Chaimae ELHAMAMIPas encore d'évaluation

- Cisco Sd-AccessDocument42 pagesCisco Sd-AccessOuraPas encore d'évaluation

- TP - Routage DynamiqueDocument9 pagesTP - Routage Dynamiquekhalil bouachPas encore d'évaluation

- SSH + SFTPDocument13 pagesSSH + SFTPAlin TrancaPas encore d'évaluation

- Cours Ipv6-3x3Document20 pagesCours Ipv6-3x3douniaPas encore d'évaluation

- TP 5 OSPF ESSALHIDocument7 pagesTP 5 OSPF ESSALHISeddik GdPas encore d'évaluation

- Configuration VPN BGP MPLSDocument4 pagesConfiguration VPN BGP MPLSTayeb BenabderrahmanePas encore d'évaluation

- Technologie MulticastDocument82 pagesTechnologie MulticastAmatou ArrahmenPas encore d'évaluation

- Lab EIGRPDocument8 pagesLab EIGRPMed Taher Ben IssaPas encore d'évaluation

- CCNA 2 Synthèse 2015Document12 pagesCCNA 2 Synthèse 2015Youssef SaidiPas encore d'évaluation

- RESEAUXDocument3 pagesRESEAUXzaid bousminaPas encore d'évaluation

- Le NAT Statique Le NAT Dynamique Avec Pool D Adresses Le NAT Dynamique Avec Surcharge (NAT Overload, Aussi Connu Sous Le Nom de PAT)Document10 pagesLe NAT Statique Le NAT Dynamique Avec Pool D Adresses Le NAT Dynamique Avec Surcharge (NAT Overload, Aussi Connu Sous Le Nom de PAT)Pascal BAYIGAPas encore d'évaluation

- Supervision Services TelephoniquesDocument61 pagesSupervision Services Telephoniqueskebe100% (1)

- Gestion de Disques, Partitions Et Volumes (Ancien)Document24 pagesGestion de Disques, Partitions Et Volumes (Ancien)M.ZAZZAPas encore d'évaluation

- CiscoDocument52 pagesCiscoanasowPas encore d'évaluation

- VOIPDocument45 pagesVOIPSabrine ChahbiPas encore d'évaluation

- Comment Choisir Son SwitchDocument3 pagesComment Choisir Son Switchingeds2Pas encore d'évaluation

- Chapitre EIGRPDocument69 pagesChapitre EIGRPPriscille Elvie Cérese MIENEPas encore d'évaluation

- ICND1 0x0a IPv6 SynthétiqueDocument100 pagesICND1 0x0a IPv6 SynthétiqueFrançois-Emmanuel GoffinetPas encore d'évaluation

- Sauvegarde Des Routeurs Et Switchs Avec RANCID Sur UbuntuDocument11 pagesSauvegarde Des Routeurs Et Switchs Avec RANCID Sur Ubuntumi_hathor6209Pas encore d'évaluation

- OspfDocument103 pagesOspfFarid IzemPas encore d'évaluation

- Chapitre 1 - Protocoles de RoutageDocument7 pagesChapitre 1 - Protocoles de RoutagemohamedPas encore d'évaluation

- Configuration Basique de BGPDocument168 pagesConfiguration Basique de BGPAboubacar Beckham CamaraPas encore d'évaluation

- Resume CMD CiscoDocument15 pagesResume CMD CiscololPas encore d'évaluation

- Cours VTPDocument27 pagesCours VTPSalem TrabelsiPas encore d'évaluation

- L'évolutivité Horizontale Et Les Bases de Données NoSQLDocument8 pagesL'évolutivité Horizontale Et Les Bases de Données NoSQLMohammedBoukoutayaPas encore d'évaluation

- TP1openssl PDFDocument2 pagesTP1openssl PDFAntonio RodrigoPas encore d'évaluation

- Lab VPN Site-SiteDocument7 pagesLab VPN Site-SiteJuanEstebanSaldiviaSilvaPas encore d'évaluation

- 5-Les Tunnels GREDocument27 pages5-Les Tunnels GREMOU RFIXPas encore d'évaluation

- Groupe 5 Theme VPN (Ipsec - SSL)Document14 pagesGroupe 5 Theme VPN (Ipsec - SSL)AbderramanPas encore d'évaluation

- Activez Le SSH Sur Votre Routeur - Switch en 5 Étapes - Réussir Son CCNADocument4 pagesActivez Le SSH Sur Votre Routeur - Switch en 5 Étapes - Réussir Son CCNAAgouassou KouadioPas encore d'évaluation

- SSH - OpenClassrooms PDFDocument34 pagesSSH - OpenClassrooms PDFAgouassou KouadioPas encore d'évaluation

- Config IP-Phone GNS3Document8 pagesConfig IP-Phone GNS3Agouassou KouadioPas encore d'évaluation

- Configuration D'un Tunnel GRE Over IPSECDocument11 pagesConfiguration D'un Tunnel GRE Over IPSECAgouassou Kouadio100% (1)

- Le Protocole OSPFDocument11 pagesLe Protocole OSPFpipoPas encore d'évaluation

- Cours Couche ReseauDocument44 pagesCours Couche ReseauSaraEAPas encore d'évaluation

- Les Réseaux TCP SMI S5 2014-2015 FinDocument256 pagesLes Réseaux TCP SMI S5 2014-2015 FinFaress Mann100% (1)

- Introduction À BGPDocument40 pagesIntroduction À BGPTrong Oganort GampoulaPas encore d'évaluation

- Cours Reseaux2 Routage 2023Document61 pagesCours Reseaux2 Routage 2023hala kammounPas encore d'évaluation

- Activite 20.0 Exercice de Routage Par DéfautDocument5 pagesActivite 20.0 Exercice de Routage Par Défautsimoxbelle8Pas encore d'évaluation

- Configuration D'un Routeur CISCODocument7 pagesConfiguration D'un Routeur CISCOMed Amine TantaouiPas encore d'évaluation

- Simulation Reseau Sous Gns3Document20 pagesSimulation Reseau Sous Gns3tchetchePas encore d'évaluation

- 8.2.3.6 Lab - Troubleshooting Basic EIGRP For IPv4 and IPv6Document11 pages8.2.3.6 Lab - Troubleshooting Basic EIGRP For IPv4 and IPv6aya aabidPas encore d'évaluation

- C8 Table de Routage - Examen Détaillé (S2 - C8) Table de Routage Les Entrées Dans La Table de Routage Proviennent de - RéseauDocument1 pageC8 Table de Routage - Examen Détaillé (S2 - C8) Table de Routage Les Entrées Dans La Table de Routage Proviennent de - RéseauAyoub BahmadPas encore d'évaluation

- Chapitre 1Document12 pagesChapitre 1Mich le Twins100% (1)

- FDR 20 21chapitre5 Couche ReseauDocument38 pagesFDR 20 21chapitre5 Couche ReseauMalek JELASSIPas encore d'évaluation

- Protocole IS-ISDocument2 pagesProtocole IS-ISJudor TOUTAPas encore d'évaluation

- E4 PTAct 2 5 1 PDFDocument9 pagesE4 PTAct 2 5 1 PDFgargield63Pas encore d'évaluation

- Exposé Réseau 3Document18 pagesExposé Réseau 3khaled khaledPas encore d'évaluation

- Adresse IPv4Document12 pagesAdresse IPv4Fifi FifitaPas encore d'évaluation

- Établir Un Plan D'adressage IP Sans ClasseDocument15 pagesÉtablir Un Plan D'adressage IP Sans ClassedualcorefreePas encore d'évaluation

- CMD Cisco PDFDocument6 pagesCMD Cisco PDFKaramiYusufPas encore d'évaluation

- Memoire atDocument77 pagesMemoire atAziz DrifPas encore d'évaluation

- Perron Vincent EP1 - ÉnoncéDocument6 pagesPerron Vincent EP1 - ÉnoncéperronPas encore d'évaluation

- Architecture Réseau SécuriséeDocument25 pagesArchitecture Réseau SécuriséeKhadijaAbdelmoumenPas encore d'évaluation

- Cisco - Acl - TDDocument4 pagesCisco - Acl - TDAzeddine Khiat71% (7)

- Travaux Pratiques: Routage Statique (1 Partie)Document9 pagesTravaux Pratiques: Routage Statique (1 Partie)Abdellah KahlaouiPas encore d'évaluation

- TP N°14 - Skills Integration ChallengeDocument3 pagesTP N°14 - Skills Integration Challengeenglish eduPas encore d'évaluation

- TP IosCiscoIPRoutingDocument5 pagesTP IosCiscoIPRoutingWilliam HarveyPas encore d'évaluation

- Memoire BADAROU Youssouf Master2 SDN LAN Corrigé Corrigé Final PDFDocument76 pagesMemoire BADAROU Youssouf Master2 SDN LAN Corrigé Corrigé Final PDFFernand GauthePas encore d'évaluation

- QCM Ccna 2Document30 pagesQCM Ccna 2Saadi Badis100% (1)

- TP1 ConfigurationDocument2 pagesTP1 ConfigurationgeekkurosakiPas encore d'évaluation

- TP4 ReseauDocument17 pagesTP4 ReseaumateobenPas encore d'évaluation