Académique Documents

Professionnel Documents

Culture Documents

Un Incident de Sécurité Est Une Occurrence Ou Un Évènement Qui Compromet

Transféré par

Anass MarbouhTitre original

Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Un Incident de Sécurité Est Une Occurrence Ou Un Évènement Qui Compromet

Transféré par

Anass MarbouhDroits d'auteur :

Formats disponibles

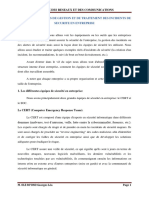

__Un incident de sécurité est une occurrence ou un évènement qui compromet le bon

fonctionnement, la sécurité d’un système d'information ou bien la modification ou la destruction

non autorisés d'informations.

__exemples d'incidents de sécurité :

✓ Modifications non autorisées des systèmes, des logiciels ou des données ✓ Accès non

autorisé ou utilisation de systèmes, de logiciels ou de données ✓ Attaque par déni de service

✓ Comptes d'utilisateurs compromis

—La cyber KILL CHAIN est essentiellement un modèle de cyber sécurité créé par Lockheed

Martin qui retrace les étapes d'une cyberattaque

__étape de kill

Reconnaissance :

• L'attaquant collecte des données sur la cible et les tactiques de l'attaque.

Armement :

• Les informations obtenues de l’étapes précédentes vont permettre de créer un moyen pour

infiltrer le système d’information de la victime.

Livraison :

• Dans cette étape, le pirate va livrer (l’arme) qui sera utilisée pour atteindre la cible

Exploitation :

• L’objectif ici est d’exploiter une vulnérabilité afin d’accéder au système d’information de la

victime.

Installation :

• Un Cheval de Troie de porte dérobée ou d'accès à distance est installé par le logiciel

malveillant qui permet à l'intrus d'accéder.

Commande & Contrôle :

• Le logiciel malveillant installé précédemment ouvre un canal de communication vers le pirate

informatique

__ ISO/IEC 27035:2011 fournit des lignes directrices sur la gestion des incidents de sécurité de

l'information pour les grandes et moyennes entreprises.

__ Présenter les étapes de cette méthode iso…

Planification:• La phase de planification est celle où l'organisation se prépare à détecter,

gérer et récupérer des attaques et autres incidents.

Détection: Lorsque des incidents surviennent, il est important d'être préparé et d'avoir un

plan pour détecter et gérer l'incident.

Evaluation: Lorsque l'alerte d'incident parvient à une personne responsable de la gestion

de l'incident

Répondre : • Afin de se remettre avec succès et efficacement d'un incident, il est

important d'être bien préparé,

important d'être bien préparé,

Apprentissage : • Cette phase couvre le processus d'apprentissage qui suit un incident qui

s'est produit.

__ quatre phases du processus: Préparation

Détection et analyse Réponse aux des incidents incidents

Activité post-incident

APT: Une Advanced Persistent Threat est un type de piratage informatique furtif et continu,

ciblant une entité spécifique.

__Le threat hunting signifie littéralement « chasse aux menaces ». Ce terme est utilisé en

cybersécurité, et désigne le processus destiné à pallier les menaces sur le site informatique

(back et front) d'une entreprise.

__ La chasse structurée est la méthodologie la plus proactive du Threat Hunting.

La chasse non structurée débute à partir d'un déclencheur ou d'un indicateur de compromission

(IoC).

__3 étape Un processus proactif : une étape initiale de déclenchement, suivie d'une enquête

approfondie et se terminant par une résolution.

__

Que sont les incidents de sécurité ?

•Les rançongiciels

•Hameçonnage et ingénierie sociale. •Attaques par déni de service distribué (DDoS)

•Attaques de la chaîne d'approvisionnement •Menaces internes.

__ Plan de réponse aux incidents en 6 étapes

1. Se préparer avec des exercices de tri

2. Identifier la taille et la portée de l'incident

3. Contenir et isoler les appareils compromis

4. Éradiquer la ou les menaces

5. Récupérer et restaurer les services à un niveau normal

6. Tirer des leçons de l'incident et améliorer les réponses futures

__

Les avantages du threat hunting

Pourquoi le threat hunting est-il important ?

•Parce que la plupart des systèmes de sécurité traitent environ 80 % des menaces.

Quels sont les différents types de threat hunting ?

Il existe trois types de threat hunting

1.Le threat hunting structuré

2.Le threat hunting non structure

3.Le threat hunting axé sur une entité spécifique

__le MDR (Managed Detection and Response): il s’agit d’un outil qui surveille, identifie et

neutralise à distance les actes malveillants détectés au sein d’une entreprise.

__ •le SIEM (Security Information and Event Management):

cet outil s’occupe de la surveillance d’un environnement en temps réel.

__ CALDERA est un framework de cybersécurité développée par MITRE qui permet aux red team

d’économiser du temps

__ Quel est le but de la norme ISO/IEC 27035?

Tout d'abord, la norme ISO/IEC 27035 pose un cadre et une approche structurée de la gestion

des incidents de sécurité et aide à la mise en place d'une politique associée.

__ Qu'est-ce qu'une menace persistante avancée

Une menace persistante avancée (APT) est une cyberattaque ciblée et prolongée au cours de

laquelle une personne non autorisée accède au réseau et passe inaperçue pendant une

période importante.

__ Citer les caractéristiques des menaces APT

accès au réseau, création et extension de l'accès, puis tout effort pour rester aussi discret que

possible jusqu'à ce que la cible soit atteinte.

__ Comparer ces 2 indicateurs : indicateurs de compromission et indicateurs de l'attaque

Un indicateur d'attaque (IOA) est un artefact numérique qui aide l'équipe de sécurité à évaluer

une compromission ou un incident de sécurité. Cependant, contrairement aux indicateurs de

compromission, les indicateurs d'attaque sont par nature actifs et se concentrent sur

l'identification d'une cyberattaque en cours.

Vous aimerez peut-être aussi

- Adobe Illustrator CC Le Support de Cours OfficielDocument479 pagesAdobe Illustrator CC Le Support de Cours OfficielAly Bernard Ndiaye86% (7)

- Chapitre 1 Securité de L'informationDocument8 pagesChapitre 1 Securité de L'informationTux Ibrahim100% (1)

- Enjeux de La Sécurité InformatiqueDocument20 pagesEnjeux de La Sécurité Informatiquetaha bihaPas encore d'évaluation

- Cours Sécurité InformatiqueDocument117 pagesCours Sécurité InformatiqueMahir AttarPas encore d'évaluation

- Ue201718 213 S3 PDFDocument120 pagesUe201718 213 S3 PDFIman FalahPas encore d'évaluation

- Kill ChainDocument3 pagesKill Chainbou7akemgPas encore d'évaluation

- Les NormsDocument2 pagesLes Normschrifi nouhaPas encore d'évaluation

- ATICDocument75 pagesATICfatimaPas encore d'évaluation

- Bonnes Pratiques - Microsoft CyberDocument41 pagesBonnes Pratiques - Microsoft CyberDif TargPas encore d'évaluation

- Cours de Sécurité Informatique 2023-2024 Partie1Document52 pagesCours de Sécurité Informatique 2023-2024 Partie1fredymbesse44Pas encore d'évaluation

- Securite OffensiveDocument5 pagesSecurite OffensiveOusmane BarraPas encore d'évaluation

- Module 1 Introduction To Ethical HackingDocument9 pagesModule 1 Introduction To Ethical HackingHERMANN STANISLASPas encore d'évaluation

- Travaux DirigésDocument5 pagesTravaux DirigésGlen TchoumbaPas encore d'évaluation

- Partie 1 Sécuriser Une Infrastructure DigitaleDocument59 pagesPartie 1 Sécuriser Une Infrastructure Digitaleayoubnajjad3Pas encore d'évaluation

- SecuriteDocument4 pagesSecuriteadelpepl الجديدPas encore d'évaluation

- Complément de Cours #1Document8 pagesComplément de Cours #1diedhiouPas encore d'évaluation

- Cours 1 Introduction À La SécuritéDocument4 pagesCours 1 Introduction À La SécuritéRachida MebarkiPas encore d'évaluation

- CHAPITRE I - Elemens de Basse Secutiré InformatiqueDocument38 pagesCHAPITRE I - Elemens de Basse Secutiré InformatiqueFatou CissePas encore d'évaluation

- Cours S IDocument84 pagesCours S Imohamed hayballaPas encore d'évaluation

- Cours1 Sécurité LBC3Document84 pagesCours1 Sécurité LBC3informatiquehageryahoo.frPas encore d'évaluation

- TP 5Document19 pagesTP 5Lę Grãnd MãøūløūdPas encore d'évaluation

- Chapitre1 - Introduction À La Sécurité InformatiqueDocument84 pagesChapitre1 - Introduction À La Sécurité InformatiqueJalal DziriPas encore d'évaluation

- Cyber Sécurité ConvertiDocument78 pagesCyber Sécurité ConvertisousouwissalPas encore d'évaluation

- 01-Introduction À La Gestion D'incidentsDocument54 pages01-Introduction À La Gestion D'incidentsSekm DidtechPas encore d'évaluation

- 6 Etapes - GISIDocument12 pages6 Etapes - GISIMaxuPas encore d'évaluation

- 1 Introduction ConceptsDocument23 pages1 Introduction Conceptskaaniche24Pas encore d'évaluation

- Secuinf ch1Document18 pagesSecuinf ch1ShayMaPas encore d'évaluation

- CCNP Sec PDFDocument56 pagesCCNP Sec PDFRachidAbPas encore d'évaluation

- Securité Informatique - Chapitre 1Document31 pagesSecurité Informatique - Chapitre 1chadha hidriPas encore d'évaluation

- Cours-Maintenance Acces UtilisateurDocument88 pagesCours-Maintenance Acces Utilisateursfan39468Pas encore d'évaluation

- Introduction Au Sécurité InformatiqueDocument18 pagesIntroduction Au Sécurité InformatiqueWalid HammamiPas encore d'évaluation

- Vulnérabulité Et IDSDocument5 pagesVulnérabulité Et IDSnawPas encore d'évaluation

- Chapitre I La-Norme27002Document17 pagesChapitre I La-Norme27002Sonia Selmani Rachdi100% (1)

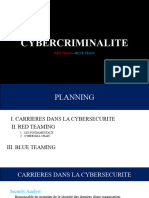

- CYBERCRIMINALITEDocument25 pagesCYBERCRIMINALITEmartial dibiPas encore d'évaluation

- Chapter 2 No PicsDocument21 pagesChapter 2 No PicsYasser FidouhPas encore d'évaluation

- SP 1 2Document15 pagesSP 1 2sdhouibPas encore d'évaluation

- Explorer Les Terminologies de Sécurité v0Document8 pagesExplorer Les Terminologies de Sécurité v0Thierry IRIEPas encore d'évaluation

- 0 FondamentauxDocument12 pages0 FondamentauxAssane ZAREPas encore d'évaluation

- Cours D'introduction À La Sécurité Des Systèmes D'informationDocument28 pagesCours D'introduction À La Sécurité Des Systèmes D'informationMehi HenocPas encore d'évaluation

- 1704 Whitepaper CKC enDocument15 pages1704 Whitepaper CKC enHàjàr ElmalkiPas encore d'évaluation

- Cours de Securite InformatiqueGLDocument54 pagesCours de Securite InformatiqueGLjuchanaPas encore d'évaluation

- Securite Des Systemes D InformationDocument11 pagesSecurite Des Systemes D InformationANGOHJ EAN ROLANDPas encore d'évaluation

- Sécurité Des Systèmes D'information - WikipédiaDocument16 pagesSécurité Des Systèmes D'information - WikipédiaDiloman Yaya OUATTARAPas encore d'évaluation

- Chapitre1 GénéralitésDocument21 pagesChapitre1 GénéralitésSafoine GabtniPas encore d'évaluation

- Chapitre1 - Part1 - Notions de BaseDocument20 pagesChapitre1 - Part1 - Notions de BaseImen AOUINIPas encore d'évaluation

- Rapport de Projet - FinalllllllllDocument31 pagesRapport de Projet - Finalllllllllradouane100% (6)

- Cours 1Document18 pagesCours 1Houssam BoukhariPas encore d'évaluation

- Red Team Vs Blue TeamDocument6 pagesRed Team Vs Blue Teammartial dibiPas encore d'évaluation

- Cours de Securite InformatiqueGLDocument55 pagesCours de Securite InformatiqueGLManou IllaPas encore d'évaluation

- Audit Securite InformatiqueDocument66 pagesAudit Securite InformatiqueTabou GastonePas encore d'évaluation

- Les Bases de La Sécurité PDFDocument4 pagesLes Bases de La Sécurité PDFLee DestructeurPas encore d'évaluation

- Chap1-Sécurité InformatiqueDocument27 pagesChap1-Sécurité InformatiqueOumaima SlimPas encore d'évaluation

- EBIOSDocument3 pagesEBIOSLatifa Er-rajyPas encore d'évaluation

- Chapitre Iv - Gestion Des Incidents - 053532Document12 pagesChapitre Iv - Gestion Des Incidents - 053532aliouawalou92iPas encore d'évaluation

- Cybersecurite - Red Team - Blue TeamDocument38 pagesCybersecurite - Red Team - Blue Teammartial dibiPas encore d'évaluation

- Fiche KEDR OptimumDocument2 pagesFiche KEDR OptimumMohamed IFADAPas encore d'évaluation

- Chapitre 1 - Introduction À La Sécurité InformatiqueDocument47 pagesChapitre 1 - Introduction À La Sécurité Informatiqueأسامة الأندلسيPas encore d'évaluation

- Chapitre 1Document28 pagesChapitre 1mahamat ismael abdelkerimPas encore d'évaluation

- 1 Securite Des Reseaux.2p PDFDocument18 pages1 Securite Des Reseaux.2p PDFEmad ThrPas encore d'évaluation

- Hacking pour débutant : le guide complet pour débuter en cybersécurité avec Kali Linux et maîtriser l'art du hacking éthique.D'EverandHacking pour débutant : le guide complet pour débuter en cybersécurité avec Kali Linux et maîtriser l'art du hacking éthique.Pas encore d'évaluation

- Threat HuntingDocument13 pagesThreat HuntingAnass MarbouhPas encore d'évaluation

- UntitledDocument14 pagesUntitledAnass MarbouhPas encore d'évaluation

- UntitledDocument56 pagesUntitledAnass MarbouhPas encore d'évaluation

- Rapport de StageDocument23 pagesRapport de StageAnass MarbouhPas encore d'évaluation

- UntitledDocument3 pagesUntitledAnass MarbouhPas encore d'évaluation

- UntitledDocument4 pagesUntitledAnass MarbouhPas encore d'évaluation

- UntitledDocument1 pageUntitledAnass MarbouhPas encore d'évaluation

- Passerelle Primaire Admis 2023-2024Document6 pagesPasserelle Primaire Admis 2023-2024Chaymah ChoubouPas encore d'évaluation

- Examen Eoae 2 Bac Eco 2012 Session Rattrapage CorrigeDocument4 pagesExamen Eoae 2 Bac Eco 2012 Session Rattrapage CorrigeAhmed Hassan SkifaPas encore d'évaluation

- Du de La Des de de L ExercisesDocument2 pagesDu de La Des de de L Exercisesapi-262811896Pas encore d'évaluation

- BUDAI Erika - Les SirenesDocument9 pagesBUDAI Erika - Les SirenesHélène RichardeauPas encore d'évaluation

- 2008 Position de L'exiléDocument25 pages2008 Position de L'exilé1234Pas encore d'évaluation

- 08 Cours Travail Force Energie Mecanique MelissoDocument5 pages08 Cours Travail Force Energie Mecanique MelissoAZIAKOUPas encore d'évaluation

- Calendrier Previsionnel These 1.2Document5 pagesCalendrier Previsionnel These 1.2Wassim CharmantPas encore d'évaluation

- Plan de Travail 3Document1 pagePlan de Travail 3Fabienne GillardPas encore d'évaluation

- Architecture J2 EEDocument27 pagesArchitecture J2 EEFaiçal YahiaPas encore d'évaluation

- Art-Pie 1er Régiment d'Artillerie-à-Pied (Dunkerque, Calais, Boulogne)Document22 pagesArt-Pie 1er Régiment d'Artillerie-à-Pied (Dunkerque, Calais, Boulogne)DUCHAUSSOYPas encore d'évaluation

- Immunite CoursDocument14 pagesImmunite CoursJulien GhandourPas encore d'évaluation

- 37 Denombrements CorrigeDocument10 pages37 Denombrements CorrigeYassine BenabdellahPas encore d'évaluation

- Ces Aliments Que L'on Peut Consommer Après La Date de Péremption - Santé MagazineDocument3 pagesCes Aliments Que L'on Peut Consommer Après La Date de Péremption - Santé MagazinekiamgoPas encore d'évaluation

- Dossier Technique RéviséDocument10 pagesDossier Technique RéviséJalal Ke100% (2)

- Sup Deco Institut Mercure Cours Compta AnalytiqueDocument57 pagesSup Deco Institut Mercure Cours Compta AnalytiqueCheikhou Dia100% (1)

- E Vocabulaire GeometriqueDocument23 pagesE Vocabulaire Geometriqueadel kaisPas encore d'évaluation

- Le Risque D'inondationDocument13 pagesLe Risque D'inondationcasaouis02Pas encore d'évaluation

- MONS Rue de Nimy (TEC) MONS Grands Prés (TEC) : Votre Trajet en Quelques ChiffresDocument1 pageMONS Rue de Nimy (TEC) MONS Grands Prés (TEC) : Votre Trajet en Quelques ChiffresPernelle DPas encore d'évaluation

- Les Lettres AdministrativesDocument7 pagesLes Lettres AdministrativesAyman LamzouriPas encore d'évaluation

- Cordiérite-Mullite 1 PDFDocument10 pagesCordiérite-Mullite 1 PDFkhalidPas encore d'évaluation

- L'impact Du Choix Des FournisseursDocument9 pagesL'impact Du Choix Des FournisseursMamadou SYPas encore d'évaluation

- Le TANTRA Et Le Massage Tantrique.Document15 pagesLe TANTRA Et Le Massage Tantrique.Alexandra GalvezPas encore d'évaluation

- Grille Bfem TroisiemeDocument5 pagesGrille Bfem Troisiemepapeefi93Pas encore d'évaluation

- 20 Pages Part 3 - Trajectoire Decarbonation Du MarocDocument20 pages20 Pages Part 3 - Trajectoire Decarbonation Du MarocIsmail LamriniPas encore d'évaluation

- PNL - SubmodalitesDocument7 pagesPNL - SubmodalitessoriboPas encore d'évaluation

- Dossier Complet Belles Plantes Scolaires Textes Fiches PedagogiquesDocument59 pagesDossier Complet Belles Plantes Scolaires Textes Fiches Pedagogiquesjosdiakiese950Pas encore d'évaluation

- 10 29000-Rumelide 817008-1366091Document19 pages10 29000-Rumelide 817008-1366091gnouna12Pas encore d'évaluation

- Integrer Un PDF Dans Un Site PDFDocument3 pagesIntegrer Un PDF Dans Un Site PDFlydiaberthomieuPas encore d'évaluation