Académique Documents

Professionnel Documents

Culture Documents

Politique Physique Et de L'environnement

Transféré par

Bernard OBOUNGA0 évaluation0% ont trouvé ce document utile (0 vote)

13 vues2 pagesTitre original

Politique Physique et de l'Environnement

Copyright

© © All Rights Reserved

Formats disponibles

DOCX, PDF, TXT ou lisez en ligne sur Scribd

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

© All Rights Reserved

Formats disponibles

Téléchargez comme DOCX, PDF, TXT ou lisez en ligne sur Scribd

0 évaluation0% ont trouvé ce document utile (0 vote)

13 vues2 pagesPolitique Physique Et de L'environnement

Transféré par

Bernard OBOUNGADroits d'auteur :

© All Rights Reserved

Formats disponibles

Téléchargez comme DOCX, PDF, TXT ou lisez en ligne sur Scribd

Vous êtes sur la page 1sur 2

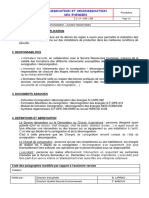

1.

SÉCURITÉ PHYSIQUE ET DE L'ENVIRONNEMENT

1.1 BUT :

Le but de la politique de la sécurité physique et de l'environnement est de prévenir et d’empêcher tout

accès physique non autorisé, tout dommage ou intrusion dans les locaux du guot.

1.2 POLITIQUE

1.2.1 SÉCURITÉ DES SITES/EMPLACEMENTS/ZONES :

Les périmètres de sécurité au niveau des bâtiments doivent être clairement définis selon les exigences

relatives à la sécurité des biens situés à l’intérieur et les conclusions de l’appréciation du risque. Les sites

et emplacements choisis pour héberger des ordinateurs et stocker/traiter des données doivent être

convenablement protégés des intrusions physiques, vols, incendies, inondations et autres menaces. Les

locaux internes et zones dans lesquels les données sont stockées doivent être protégés afin de réduire les

risques de perte ou endommagement à un niveau acceptable.

Les locaux distants et éloignés dans lesquels les données sont stockées doivent être protégés afin de

réduire les risques de perte ou endommagement à un niveau acceptable.

1.2.2 CONTROLE D’ACCES PHYSIQUE AUX LOCAUX ET BATIMENTS :

L’accès du personnel aux locaux du guot, ainsi que les visiteurs est organisé selon la procédure.

Les zones sécurisées doivent être protégées par des contrôles à l’entrée adéquats pour s’assurer que seul

le personnel habilité ou les tiers autorisés sont admis.

1.2.3 VIDEOSURVEILLANCE :

Les enregistrements générés éventuellement pas les systèmes de vidéosurveillance doivent être conforme

avec la législation en vigueur.

1.2.4 SECURITE DU CABLAGE ET ALIMENTATION ELECTRIQUE :

Tous les services généraux tel que l’électricité, l’alimentation en eau, les lignes de télécommunications,

etc., doivent être correctement dimensionnés et protégés d'interception, d’accès non autorisé ou dégât.

Les systèmes de climatisation, les onduleurs, et les systèmes de détection et de sécurité

Incendie sont exigés pour être installés dans tous les centres de traitement de données. Les alarmes

doivent être également installées.

Le générateur de secours doit être employé en cas de coupure de courant prolongé.

Les câbles électriques et de télécommunications doivent être convenablement protégés contre toute

interception ou endommagement.

1.2.5 SÉCURITÉ DU MATERIEL :

Le matériel et équipement devraient être protégés des menaces physiques et environnementales.

Le matériel et équipement devraient être protégés des pannes de courant et autres anomalies.

Un système de protection contre les surtensions (onduleurs) devrait être utilisé, conformément aux

spécifications des fournisseurs de matériel. Tout matériel ou équipement doit être toujours protégé

convenablement surtout quand il est laissé sans surveillance.

Les équipements et dispositifs de stockage qui contiennent des informations sensibles et qui sont jugés

non exploitables devrait être physiquement détruits.

1.2.6 INSTALLATION DE MATERIEL (HARDWARE) :

Toute nouvelle installation de matériel ou application critique doit être formellement planifiée et

notifiée à toutes les parties concernées en avant de la date de l’installation proposées. Les exigences

de la sécurité doivent être communiquées à toutes les parties concernées, bien en avance de l’installation.

Tout le matériel fourni doit être complètement testé et formellement accepté par le service Système et

réseaux avant d'être transféré en production.

1.2.7 DEPLACEMENT DE MATERIEL :

Seul le personnel autorisé est permis de déplacer le matériel qui appartient au guot en dehors de ces

locaux et il est responsable de sa sécurité à tous les temps. Le Matériel sorti par les contractants et les tiers

doit être vérifié et autorisé par les services audit sécurité informatique, logistique patrimoine et système

réseaux.

1.2.8 STOCKAGE DU MATÉRIEL :

Le matériel sensible ou précieux (bandes de sauvegarde ou disque des serveurs) doit être stocké

délicatement, conformément à sa situation de la classification de l'information (coffre fort ignifuge).

1.2.9 DOCUMENTATION DU MATERIEL :

La documentation du matériel doit être mise à jour et disponible pour le personnel autorisé.

Un Inventaire formel de tout le matériel et logiciel sera maintenu et sera régulièrement mis à jour.

1.2.10 MAINTENANCE DU MATÉRIEL :

Tout le matériel du guot, doit être supporté par des opérations de maintenance appropriées effectuées par

des personnes qualifiées internes ou externes, géré par des contrats de maintenance.

1.2.11. REPARATION, CESSION ET MISE EN REBUT DES MATERIELS DE STOCKAGE

Le guot doit empêcher la perte, l’endommagement, le vol ou la compromission des biens de

l’entreprise. La protection du matériel (incluant le matériel utilisé hors site et la sortie d’un matériel) est

nécessaire pour réduire les risques d’accès non autorisé à l’information et se prémunir contre la perte

et les dommages. Il convient de prendre également en compte le choix de l’emplacement et la mise

au rebut du matériel.

Mise au rebut ou recyclage sécurisé(e) du matériel : Il convient de vérifier tout le matériel

contenant des supports de stockage soient vérifiées pour s’assurer que toute donnée sensible a bien

été supprimée et que tout logiciel sous licence a bien été désinstallé ou écrasé de façon sécurisée,

avant sa mise au rebut.

Il convient de détruire physiquement les appareils contenant des informations sensibles ou

de détruire, supprimer ou écraser les informations au moyen de techniques empêchant de retrouver

l’information d’origine plutôt que par la fonction standard de suppression ou de formatage.

Les ordinateurs endommagés contenant des données sensibles peuvent nécessiter une

appréciation du risque visant à déterminer s’il convient de les détruire physiquement plutôt que de les

envoyer en réparation ou de les mettre au rebut.

Mise au rebut des supports : Le guot met au rebut de façon sûre les supports qui ne servent

plus, en suivant des procédures formelles. Les directives suivantes peuvent être envisagées :

a) Stocker les supports contenant des informations sensibles et de les mettre au rebut de façon

sûre et sécurisée, par exemple par incinération ou déchiquetage, ou d’en effacer les données

pour qu’ils puissent resservir dans d’autres applications de la societe;

b) Mettre en place les procédures pour identifier les éléments qui pourraient nécessiter une mise

au rebut sécurisée;

c) Il peut être plus facile de s’organiser pour collecter et mettre au rebut tous les supports de

façon sécurisée que d’entreprendre de mettre à part les supports sensibles;

d) de nombreuses entreprises offrent des services de collecte et d’enlèvement des papiers,

matériels et supports; il convient de sélectionner avec soin l’entrepreneur adapté disposant

des mesures de sécurité et de l’expérience suffisants;

e) Journaliser la mise au rebut de pièces sensibles afin de tenir à jour la trace d’audit

Vous aimerez peut-être aussi

- Cours Securite 1Document11 pagesCours Securite 1TANO DELABONDANCEPas encore d'évaluation

- 5-PSSI Regles - Tous Les ElementsDocument6 pages5-PSSI Regles - Tous Les Elementsloubiri1920Pas encore d'évaluation

- FormationDocument3 pagesFormationruthlontsie20Pas encore d'évaluation

- Destruction Matériel Informatique CT193953Document10 pagesDestruction Matériel Informatique CT193953casiasPas encore d'évaluation

- Sécurité Des Réseaux TD3Document11 pagesSécurité Des Réseaux TD3Mamady DiakitéPas encore d'évaluation

- Securite ApplicativeDocument22 pagesSecurite ApplicativeGHABRI NEJIBPas encore d'évaluation

- Leçon 5 - SécuritéDocument13 pagesLeçon 5 - Sécuritégabi adablaPas encore d'évaluation

- SsiDocument15 pagesSsiRachida MebarkiPas encore d'évaluation

- TSX Mise en OeuvreDocument50 pagesTSX Mise en Oeuvreachrafelmanjli2017Pas encore d'évaluation

- Manuel Des Procédures de Sécurité Du Matériel InformatiqueDocument35 pagesManuel Des Procédures de Sécurité Du Matériel InformatiqueleonPas encore d'évaluation

- Micro Informatique 3Document2 pagesMicro Informatique 3un big oiseauPas encore d'évaluation

- Methodologie de Protection Des Ouvrgaes Dans La Salle ITDocument5 pagesMethodologie de Protection Des Ouvrgaes Dans La Salle ITnourhen634Pas encore d'évaluation

- ExerciceDocument5 pagesExerciceSouleymane Lovel SallPas encore d'évaluation

- Fiche 5Document3 pagesFiche 5NassimPas encore d'évaluation

- Securisation Des Serveurs RéseauxDocument11 pagesSecurisation Des Serveurs RéseauxZANDRYPas encore d'évaluation

- INFO 21-025 ANNEXE 1 R F Rentiel de S Curit Systšme Information GHT V1.0Document35 pagesINFO 21-025 ANNEXE 1 R F Rentiel de S Curit Systšme Information GHT V1.0Alfred DoucetPas encore d'évaluation

- 8-Maintenance Et Suivi Du ReseauDocument44 pages8-Maintenance Et Suivi Du ReseauNadirPas encore d'évaluation

- Ig2 Geosi Osi SecuriteDocument8 pagesIg2 Geosi Osi SecuriteNour El Houda IhirriPas encore d'évaluation

- CNRS Charte SSI FRDocument7 pagesCNRS Charte SSI FRbourgesPas encore d'évaluation

- Support de Formation Pour Débuter Dans La Sécurité InformatiqueDocument20 pagesSupport de Formation Pour Débuter Dans La Sécurité InformatiqueGHABRI NEJIBPas encore d'évaluation

- ITE PC v41 Chapter2Document11 pagesITE PC v41 Chapter2Sellé GueyePas encore d'évaluation

- S-P-GPE-009 Consignation - Déconsignation ÉnergiesDocument4 pagesS-P-GPE-009 Consignation - Déconsignation Énergieskerrouchi mohammed yakoubPas encore d'évaluation

- Charte InformatiqueDocument9 pagesCharte InformatiqueMOHAMED ABDEL KADER KRIMILPas encore d'évaluation

- Sécurité Réseau Et SystèmeDocument41 pagesSécurité Réseau Et SystèmeAdam KeramanePas encore d'évaluation

- CHARTE-DE-BONNE-CONDUITE Securité D'un RéseauDocument14 pagesCHARTE-DE-BONNE-CONDUITE Securité D'un RéseauDegrize Meda100% (1)

- Gestion Et Protection Des DonnéesDocument18 pagesGestion Et Protection Des DonnéessultanaastoufallPas encore d'évaluation

- Seq ADocument113 pagesSeq AAymen LogiePas encore d'évaluation

- Example PSSIDocument6 pagesExample PSSIArmando Benjamin NZO AYANGPas encore d'évaluation

- Importance Du Management de La Sécurité Des SI Au Sein Des ÉtablissementsDocument21 pagesImportance Du Management de La Sécurité Des SI Au Sein Des ÉtablissementsFatine ElPas encore d'évaluation

- T390 FR TG E11 sommaire+SSDocument10 pagesT390 FR TG E11 sommaire+SSkessir taouilPas encore d'évaluation

- Chapitre 1 Introduction SecDocument13 pagesChapitre 1 Introduction Secmerioumalouzker2022Pas encore d'évaluation

- Atelier ISO 27001Document21 pagesAtelier ISO 27001Fatine ElPas encore d'évaluation

- Cours Sécurité 01Document17 pagesCours Sécurité 01أخبار ذراع الڨايدPas encore d'évaluation

- Securite Des Systemes D InformationDocument11 pagesSecurite Des Systemes D InformationANGOHJ EAN ROLANDPas encore d'évaluation

- 8-Maintenance Et Suivi Du Réseau Série 01Document9 pages8-Maintenance Et Suivi Du Réseau Série 01maissaPas encore d'évaluation

- Pratique de La MaintnanceDocument80 pagesPratique de La MaintnanceMarcel poufongPas encore d'évaluation

- Chap2 Arch Sécurité SEDocument3 pagesChap2 Arch Sécurité SEDhia MokPas encore d'évaluation

- Charte InformatiqueDocument4 pagesCharte InformatiqueKhaled MasoudiPas encore d'évaluation

- Audit Securite InformatiqueDocument66 pagesAudit Securite InformatiqueTabou GastonePas encore d'évaluation

- Iso 27002Document6 pagesIso 27002Benhamouda RymPas encore d'évaluation

- Sécurité InformatiqueDocument134 pagesSécurité InformatiqueNicolas L'hoest100% (5)

- Procédure de Mise en Rebut OkDocument8 pagesProcédure de Mise en Rebut OkwasoldoPas encore d'évaluation

- GUIDE PRATIQUE VIDEOSURVEILLANCE COMPLETE - PT - YDDocument17 pagesGUIDE PRATIQUE VIDEOSURVEILLANCE COMPLETE - PT - YDDestinPas encore d'évaluation

- Cours Principesde La Securite InformatiqueDocument26 pagesCours Principesde La Securite InformatiqueBrali Dioulson NguemaPas encore d'évaluation

- PA420 NoticeDocument16 pagesPA420 Noticevon zimmelPas encore d'évaluation

- CHAPITRE03Document38 pagesCHAPITRE03Folou22Pas encore d'évaluation

- Roland TR 8S Mode D EmploiDocument24 pagesRoland TR 8S Mode D EmploiHarvest le GuitaristePas encore d'évaluation

- 1999 05 Guide Securite DirecteursDocument100 pages1999 05 Guide Securite DirecteursmetaouiPas encore d'évaluation

- Cours de Maintenance ElectriqueDocument28 pagesCours de Maintenance ElectriqueDjouweinannodji Yves100% (1)

- Guide de La Securite Des Systemes D Information FRDocument100 pagesGuide de La Securite Des Systemes D Information FRmass murderer6386% (7)

- Exposé Sur La Sécurité PhysiqueDocument3 pagesExposé Sur La Sécurité Physiqueeagle testPas encore d'évaluation

- Résumé de Sécurité InformatiqueDocument4 pagesRésumé de Sécurité Informatiquezakaria aissariPas encore d'évaluation

- CPS Detection IncendieDocument22 pagesCPS Detection IncendieAyoub Tagmouti100% (1)

- ConsignationDocument12 pagesConsignationkhakadamPas encore d'évaluation

- Protection Et SécuritéDocument10 pagesProtection Et Sécuritéghada RiahiPas encore d'évaluation

- De Nos JoursDocument5 pagesDe Nos Jourseagle testPas encore d'évaluation

- Le guide pratique du hacker dans les tests d’intrusion IoT : Le livre indispensable pour identifiez les vulnérabilités et sécurisez vos objets intelligentsD'EverandLe guide pratique du hacker dans les tests d’intrusion IoT : Le livre indispensable pour identifiez les vulnérabilités et sécurisez vos objets intelligentsPas encore d'évaluation

- Python Offensif : Le guide du débutant pour apprendre les bases du langage Python et créer des outils de hacking.D'EverandPython Offensif : Le guide du débutant pour apprendre les bases du langage Python et créer des outils de hacking.Pas encore d'évaluation

- Le Monde Diplomatique Manuel Déconomie Critique EpubLivresDocument668 pagesLe Monde Diplomatique Manuel Déconomie Critique EpubLivresPaul ArthurPas encore d'évaluation

- Cyber GuerreDocument4 pagesCyber GuerreEmile PaumellePas encore d'évaluation

- 2 - Présentation Du Domaine LogistiqueDocument17 pages2 - Présentation Du Domaine LogistiqueLamrani MohamedPas encore d'évaluation

- AZURA RAPPORT 2019-fr-v2Document60 pagesAZURA RAPPORT 2019-fr-v2Meryem MasrourPas encore d'évaluation

- ProjetGremlin Q4 CorrigeDocument3 pagesProjetGremlin Q4 CorrigelarochePas encore d'évaluation

- PGA 0310 FR FR-FR PDFDocument836 pagesPGA 0310 FR FR-FR PDFredaPas encore d'évaluation

- TCP IpDocument9 pagesTCP IpkkarroumiPas encore d'évaluation

- Héritage - Cours Et TPDocument2 pagesHéritage - Cours Et TPWassim AmrouchPas encore d'évaluation

- Radiateur Inertie Seche Dinky ConcordeDocument24 pagesRadiateur Inertie Seche Dinky ConcordeAdeline BernardPas encore d'évaluation

- Procedure Inscription Baccalaureat Gabonais - 2Document44 pagesProcedure Inscription Baccalaureat Gabonais - 2raphael bibePas encore d'évaluation

- TP-Installation Et Configuration de Services de CertificatsDocument5 pagesTP-Installation Et Configuration de Services de CertificatsRedfor YouPas encore d'évaluation

- 18-06-21 Cdca Ettelbruck Lot 16Document17 pages18-06-21 Cdca Ettelbruck Lot 16AymanNasPas encore d'évaluation

- Brahim Aaouid 2Document1 pageBrahim Aaouid 2baghazi abduPas encore d'évaluation

- DNB 2013 Corrige Maths Serie GeneraleDocument4 pagesDNB 2013 Corrige Maths Serie GeneraleLETUDIANTPas encore d'évaluation

- BTS Comptabilite Et Gestion CG 211Document1 pageBTS Comptabilite Et Gestion CG 211Sandy BrouxPas encore d'évaluation

- Cours Les Fondamentaux Du MKGDocument112 pagesCours Les Fondamentaux Du MKGlinamrabet21Pas encore d'évaluation

- BitumeDocument16 pagesBitumeMascariPas encore d'évaluation

- Présentation Référentiel VALITDocument22 pagesPrésentation Référentiel VALITTom LijonesPas encore d'évaluation

- Communication de Masse PDFDocument2 pagesCommunication de Masse PDFJackiePas encore d'évaluation

- TM-D1000 Manuel UtilDocument51 pagesTM-D1000 Manuel Utiljucanito7Pas encore d'évaluation

- MémoireDocument62 pagesMémoireNajd Onis100% (1)

- Avec Quoi Ca Fonctionne Pages 1 A 7Document7 pagesAvec Quoi Ca Fonctionne Pages 1 A 7Sophie ThoueillePas encore d'évaluation

- Application de Gestion Des Dons MobiliersDocument30 pagesApplication de Gestion Des Dons MobiliersOthman FAOPas encore d'évaluation

- Rapport Seminaire AEDJ Droit Et Pratique Del HypothequeDocument6 pagesRapport Seminaire AEDJ Droit Et Pratique Del HypothequeAbba DiallPas encore d'évaluation

- Chap2 - Entrepreneuriat PDFDocument10 pagesChap2 - Entrepreneuriat PDFGuesmi MariemPas encore d'évaluation

- Badboek - DouchesDocument36 pagesBadboek - DouchesKnapen100% (1)

- L3ICDocument9 pagesL3ICSyl Vanno100% (1)

- MimopdfDocument10 pagesMimopdfYans SounaPas encore d'évaluation

- Page Garde FusionnéDocument42 pagesPage Garde FusionnéRobert William Ndiaye100% (1)

- Smaw 10Document317 pagesSmaw 10GOUAREF SAMIRPas encore d'évaluation