Académique Documents

Professionnel Documents

Culture Documents

Epreuve Zero Prob A Esg 2022 Ok1

Transféré par

Belefer BoubakaryTitre original

Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Epreuve Zero Prob A Esg 2022 Ok1

Transféré par

Belefer BoubakaryDroits d'auteur :

Formats disponibles

REPUBLIQUE DU CAMEROUN REPUBLIC OF CAMEROON

Paix-Travail-Patrie Peace-Work-Fatherland

******* *******

REGION DE L’ADAMAOUA ADAMAWA REGION

******* *******

DELEGATION REGIONALE DES ENSEIGNEMENTS REGIONAL DELEGATION OF SECONDARY EDUCATION

SECONDAIRES *******

******* REGIONAL INSPECTORATE OF PEDAGOGY IN CHARGE

INSPECTION REGIONALE DE PEDAGOGIE CHARGEE DE OF THE TEACHING OF COMPUTER SCIENCE

L’ENSEIGNEMENT DE L’INFORMATIQUE **************

**************

Examen Blanc: PROBATOIRE ESG Durée : 1 h30

Séries : A, ABI, SH, AC EPREUVE ZERO Coef. : 2

Session 2022 2022

EPREUVE THEORIQUE D’INFORMATIQUE

Aucun document ou matériel en dehors de ceux remis aux candidats par les examinateurs n’est autorisé.

EXERCICE I : ENVIRONNEMENT NUMÉRIQUE ET SÉCURITÉ INFORMATIQUE 07pts

AHMET possède une société et vous embauche en tant qu’expert en sécurité informatique. Dans ses

ambitions, Il aimerait que :

a. Seuls les partenaires autorisés aient accès aux ressources;

b. Ses informations ne soient modifiées que par des partenaires autorisés;

c. Aucun événement (action, contrat, transaction) ne soit remis en cause, nié ou rejeté.

ZARA une informaticienne dans cette entreprise décide d’appliquer certaines méthodes de protection du système contre

les risques et menaces qui pèsent sur les systèmes d’information. Dans sa démarche, elle décide de créer un compte

administrateur doté d’un mot de passe, de renforcer les fonctionnalités du pare-feu du système et de chiffrer les

données. Par ailleurs, au cours de l’entretien de ses périphériques de stockages, elle a scanné, puis partitionner son

disque dur. Aussi, elle choisit ses logiciels et matériels dans la liste suivante : MS WORD, AVG, VLC, Ms PowerPoint,

Ms Excel, WINDOWS 8, SCANNER, SCANNER, Clé USB, CD-ROM.

1. Définir sécurité informatique 0,5pt

2. Identifier dans ce texte les trois principes de la sécurité informatique qui ont été respectivement mentionnés. 1,5pt

3. Énumérer deux menaces qui pèsent sur les systèmes d’information en général. 1pt

4. Identifier dans ce texte. 0,5*4=2pts

a. Une technique de protection des données utilisée par ZARA.

b. Un moyen de sécurité d'un espace de travail utilisé par ZARA.

c. Un tableur.

d. Un logiciel de PréAO.

5. Nommer l'action ou l’opération qui permet de renforcer les fonctionnalités d'un logiciel afin d'améliorer sa sécurité et

sa stabilité. 1pt

6. Donner l’importance du partitionnent d’un disque dur. 1pt

EXERCICEII : ALGORITHMIQUE ET PROGRAMMATION WEB 06pts

A/ Soit l’algorithme ci-après suivit de quelques consignes :

Algorithme Consignes

Algorithme calcul 1. Identifier dans cet algorithme :

Variable x, y, z : entiers ; a. La structure de contrôle utilisée 0,5pt

Début b. La condition de cette structure 0,5pt

x←5; 2. Déterminer dans cet algorithme :

z←2; a. Le nombre total d'instructions simples. 0,5pt

Si (x > z) alors ; b. Les valeurs initiales de x et z. 0,5pt

Page 1 sur 2

y ← x + z*x ; c. Les valeurs des variables x, y et z à la fin de l'exécution de cet

x←y-z; algorithme. 0,75pt

FinSi ; 3. Traduire cet algorithme en langage d'organigramme. 0,75pt

Fin

B/ Pour une meilleure visibilité de sa boutique sur internet, ALI décide de créer un site web.

1. Proposez-lui deux types de logiciel nécessaires à la création des pages web 0,5ptx2= 1pt

2. Ali a réussi à écrire le programme suivant :

1- <HTML>

2- <HEAD><TITLE>ma boutique<\HEAD>< \TITLE>

3- <BODY>

4- <H1>welcome</H1>

5- La boutique connectée

6- <CAPTION>LISTE DES PRODUITS </CAPTION>

7- <OL>

8- <LI>sucre<LI> </LI>savon<LI> <LI>huile</LI>

9- </OL>

10- </BODY>

11- </HTML>

a. Identifier et corriger les erreurs qui se sont glissées dans ce code. 1pt

b. Mettre le texte de la ligne N°5 en gras et en italique 1pt

c. Donner le rôle des balises : <OL>, </OL> 0,5pt

EXERCICE III : INFOGRAPHIE, MULTIMÉDIA ET USAGES SOCIOCULTURELS DU NUMÉRIQUE

07pts

Lors de la réalisation du site web de votre Lycée, le Proviseur vous donne une image vectorielle de son entrée

principale. Il vous demande de ne pas truquer cette image mais d'effectuer juste une retouche photographique avant de

l'insérer dans la page d’accueil du site.

1. Définir image vectorielle 1pt

2. Préciser la différence qui existe entre la retouche photographique et le trucage d’image. 2pts

3. Énumérer 2 exemples de logiciel qui permettent d'effectuer la retouche photographique. 2pts

4. Lister deux (02) formats d’images qu’on peut incorporer dans un document HTML. 2pts

Page 2 sur 2

Vous aimerez peut-être aussi

- Epreuve D'Informatique Theorique: Partie I: Environnement Numérique, Sécurité Informatique Et Multimédia 6PtsDocument3 pagesEpreuve D'Informatique Theorique: Partie I: Environnement Numérique, Sécurité Informatique Et Multimédia 6PtsErick TeyoPas encore d'évaluation

- TD INFO P CD1Document4 pagesTD INFO P CD1aksamaibossaPas encore d'évaluation

- Examen Blanc:: Epreuve Zero 2023Document2 pagesExamen Blanc:: Epreuve Zero 2023cabrelwandji615Pas encore d'évaluation

- Épreuve Zéro Per CD 2022Document4 pagesÉpreuve Zéro Per CD 2022Erick TeyoPas encore d'évaluation

- Informatique Theorique D'Informatique: Partie I: Environnement Numerique, Securite Informatique Et Multimedia (06 PTS)Document2 pagesInformatique Theorique D'Informatique: Partie I: Environnement Numerique, Securite Informatique Et Multimedia (06 PTS)armelo simbe100% (1)

- Épreuve Zéro PCDDocument4 pagesÉpreuve Zéro PCDEdison TomyPas encore d'évaluation

- Probatoire Blanc PREMIERE CDDocument3 pagesProbatoire Blanc PREMIERE CDGayeu DavidanePas encore d'évaluation

- Epreuve Zero Dinformatique Theorique Probatoire Serie C D e Session 2022 1 PDFDocument4 pagesEpreuve Zero Dinformatique Theorique Probatoire Serie C D e Session 2022 1 PDFJoseph OndouaPas encore d'évaluation

- INFORMATIQUE 15 Juin 2023 Sujetexa - ComDocument2 pagesINFORMATIQUE 15 Juin 2023 Sujetexa - Comdominiqueaimeempile99Pas encore d'évaluation

- Informatique Proba C-D Blanc 2021 Epreuve ThéoriqueDocument2 pagesInformatique Proba C-D Blanc 2021 Epreuve ThéoriqueNda LalegendePas encore d'évaluation

- Probatoire Blanc 2020Document2 pagesProbatoire Blanc 2020Gayeu DavidanePas encore d'évaluation

- Sujet_PD_EVAL4Document2 pagesSujet_PD_EVAL4adamjuvenal13Pas encore d'évaluation

- Épreuve de Programmation: InformatiqueDocument4 pagesÉpreuve de Programmation: InformatiqueErick Teyo100% (1)

- Preuve Zéro D'informatique - Probatoire Série A, Abi, SH, Ac - Session 2022 Cameroun PDFDocument2 pagesPreuve Zéro D'informatique - Probatoire Série A, Abi, SH, Ac - Session 2022 Cameroun PDFRaph DewePas encore d'évaluation

- examen-blanc-PCDDocument2 pagesexamen-blanc-PCDrichard mfomoPas encore d'évaluation

- Partie A: Environnement Numérique Et Sécurité Informatique 7,5ptsDocument4 pagesPartie A: Environnement Numérique Et Sécurité Informatique 7,5ptspublicité en flopOfficielPas encore d'évaluation

- Info Francophone Juin2023Document2 pagesInfo Francophone Juin2023houakeukamguiabrandonjoresPas encore d'évaluation

- Baccalaureat 2020Document2 pagesBaccalaureat 2020Paul Mbede SedenaPas encore d'évaluation

- Épreuve D'informatique Séquence 3 Classe de 1ère DDocument2 pagesÉpreuve D'informatique Séquence 3 Classe de 1ère Dinteractif tchatcheu100% (1)

- Epreuve Zéro INFO BAC CDE - PICDocument3 pagesEpreuve Zéro INFO BAC CDE - PICgaetantaffo100% (1)

- Annale PIC 1ere ADocument2 pagesAnnale PIC 1ere AhermanPas encore d'évaluation

- Epreuve Zéro MM PROBA TI - PICDocument3 pagesEpreuve Zéro MM PROBA TI - PICgaetantaffo100% (1)

- TD PremiereDocument18 pagesTD PremiereYvesPas encore d'évaluation

- INFORMATIQUE THEORIQUE D’INFORMATIQUE-PROBATOIRE A,ABI,SH,AC-EPREUVE MODÈLE 2020 CAMEROUNDocument2 pagesINFORMATIQUE THEORIQUE D’INFORMATIQUE-PROBATOIRE A,ABI,SH,AC-EPREUVE MODÈLE 2020 CAMEROUNmoise daniel koumgangPas encore d'évaluation

- Epreuve Zero Dinformatique Theorique Baccalaureat Serie Cde Session 2022 1 PDFDocument3 pagesEpreuve Zero Dinformatique Theorique Baccalaureat Serie Cde Session 2022 1 PDFJoseph OndouaPas encore d'évaluation

- Info n4Document2 pagesInfo n4Mamoudou BoubaPas encore d'évaluation

- Compil Blanc 2023Document12 pagesCompil Blanc 2023K. Daniel SOROPas encore d'évaluation

- Null 6Document2 pagesNull 6benhusseinedjamal5Pas encore d'évaluation

- Informatique TleA C D Eval4Document25 pagesInformatique TleA C D Eval4rayanngueguim50Pas encore d'évaluation

- Epreuve 1Document2 pagesEpreuve 1ChristianPas encore d'évaluation

- LycéeBelabo Info 1èreCD Eval3 2023Document2 pagesLycéeBelabo Info 1èreCD Eval3 2023fokoudylandPas encore d'évaluation

- Pa4 TravauxDocument3 pagesPa4 TravauxEdison TomyPas encore d'évaluation

- BACC Blanc CD 2022Document6 pagesBACC Blanc CD 2022guy bertrand PEUPIEPas encore d'évaluation

- devoir a faire sem 2Document2 pagesdevoir a faire sem 2hermanPas encore d'évaluation

- Info Blanc 2021 Ta - Seq 5 PDFDocument2 pagesInfo Blanc 2021 Ta - Seq 5 PDFlema yves annickPas encore d'évaluation

- Epreuve Zéro RISI BAC TI - SEQ 5 IAES PDFDocument4 pagesEpreuve Zéro RISI BAC TI - SEQ 5 IAES PDFlema yves annickPas encore d'évaluation

- Probatoire Litteraire Blanc LMADocument2 pagesProbatoire Litteraire Blanc LMABAMALJoseph FirminPas encore d'évaluation

- EFM M14 Variante 2Document4 pagesEFM M14 Variante 2BadrPas encore d'évaluation

- No21 19 Nov 2022 Sujetexa - ComDocument2 pagesNo21 19 Nov 2022 Sujetexa - ComBeyoncé YemewaPas encore d'évaluation

- Epreuve 3 Tle DDocument2 pagesEpreuve 3 Tle DSat KoosPas encore d'évaluation

- Info-BEPC-Blanc-2-Mai-2023Document2 pagesInfo-BEPC-Blanc-2-Mai-2023tonogabrielnoahPas encore d'évaluation

- Devoir a faireDocument2 pagesDevoir a fairehermanPas encore d'évaluation

- TD Info Algorithmique Programmation Terminale DDocument5 pagesTD Info Algorithmique Programmation Terminale Dprince.elbachirPas encore d'évaluation

- TD #2 P EstpDocument2 pagesTD #2 P Estpdesirejuliennana57Pas encore d'évaluation

- Environnement Numérique, Sécurité Informatique Et MultimédiaDocument2 pagesEnvironnement Numérique, Sécurité Informatique Et MultimédiaErick TeyoPas encore d'évaluation

- Info Bac CD 2021Document3 pagesInfo Bac CD 2021timel oundouPas encore d'évaluation

- Elen0037 Labo1Document39 pagesElen0037 Labo1DominiquePas encore d'évaluation

- Zero ReseauxDocument3 pagesZero ReseauxJohan MarcPas encore d'évaluation

- Bacc Blanc CD InformatiqueDocument2 pagesBacc Blanc CD InformatiqueFranck FouodjiPas encore d'évaluation

- 1.2.4.4 Packet Tracer - Representing The Network InstructionsDocument6 pages1.2.4.4 Packet Tracer - Representing The Network Instructionsabdo-dzPas encore d'évaluation

- Seq5 PCDDocument2 pagesSeq5 PCDBrinda NguemoPas encore d'évaluation

- Epreuve Theorique Informatique: Partie I: Materiels Et Reseaux Informatiques. 7 PointsDocument2 pagesEpreuve Theorique Informatique: Partie I: Materiels Et Reseaux Informatiques. 7 PointsDispo OptimoPas encore d'évaluation

- Info PCD SJDocument2 pagesInfo PCD SJHenri-Joel ESSOMBA ONGALIPas encore d'évaluation

- LBL CC4 Info P-ADocument3 pagesLBL CC4 Info P-AAzerty ChristiannPas encore d'évaluation

- Lycee Bilingue de Latsuet-Tsinmelieu: Epreuve TheoriqueDocument4 pagesLycee Bilingue de Latsuet-Tsinmelieu: Epreuve TheoriqueWilly DmtPas encore d'évaluation

- TP Initiation Simuation LogiqueDocument2 pagesTP Initiation Simuation LogiqueasmaPas encore d'évaluation

- CGE - 06 - Enoncé - Informatique Générale - 1Document3 pagesCGE - 06 - Enoncé - Informatique Générale - 1NDZOULI EMMANUELPas encore d'évaluation

- Python pour les hackers : Le guide des script kiddies : apprenez à créer vos propres outils de hackingD'EverandPython pour les hackers : Le guide des script kiddies : apprenez à créer vos propres outils de hackingÉvaluation : 5 sur 5 étoiles5/5 (1)

- Spring Boot par la pratique: Développer les services Rest avec Spring-Boot et Spring-RestTemplateD'EverandSpring Boot par la pratique: Développer les services Rest avec Spring-Boot et Spring-RestTemplatePas encore d'évaluation

- Diche ProgressionDocument2 pagesDiche ProgressionBelefer BoubakaryPas encore d'évaluation

- Info GlossaireDocument112 pagesInfo GlossaireWassim Attia100% (1)

- Changer Les Paramètres de Son Réseau Wifi (Nom Ou Mot de Passe)Document1 pageChanger Les Paramètres de Son Réseau Wifi (Nom Ou Mot de Passe)Belefer BoubakaryPas encore d'évaluation

- T PlaquetteSkolengoDocument16 pagesT PlaquetteSkolengoBelefer BoubakaryPas encore d'évaluation

- Enquête de Fréquentation Culturelle 2015 PDFDocument35 pagesEnquête de Fréquentation Culturelle 2015 PDFilikesummer1234Pas encore d'évaluation

- Exos PDT Conjugaison G1Document16 pagesExos PDT Conjugaison G1Olivier Benard100% (1)

- TIG Ta33 Panneau de Commande FRDocument22 pagesTIG Ta33 Panneau de Commande FRk.a55Pas encore d'évaluation

- Page D'accueil - Espace Élèves - PRONOTE 2023.0.2.7 - Centre National d' Enseignement E-LearningDocument1 pagePage D'accueil - Espace Élèves - PRONOTE 2023.0.2.7 - Centre National d' Enseignement E-LearningzhcczgfbmwPas encore d'évaluation

- AUguste Blanqui L'Éternité Par Les AstresDocument79 pagesAUguste Blanqui L'Éternité Par Les AstresYvan KalievPas encore d'évaluation

- Item 362 - AesDocument4 pagesItem 362 - AesSofia RhellabPas encore d'évaluation

- Composition Et Correction Français 1AP T2Document4 pagesComposition Et Correction Français 1AP T2Boud Aek100% (1)

- Soukhoï Su-57 - WikipédiaDocument10 pagesSoukhoï Su-57 - WikipédiaMohamed Lamine TourePas encore d'évaluation

- Glossaire Les Littoraux - PufDocument11 pagesGlossaire Les Littoraux - PufAndréaPas encore d'évaluation

- Sup'air SellettesDocument1 pageSup'air SellettesStefanoPas encore d'évaluation

- Facteur de PuissanceDocument9 pagesFacteur de PuissancesonoumoudjibouPas encore d'évaluation

- Cas IS AmortissementsDocument3 pagesCas IS AmortissementsT. AndersonPas encore d'évaluation

- Jeremie Gouyon Ok-2Document289 pagesJeremie Gouyon Ok-2leucinedijaPas encore d'évaluation

- Introduction A L'immunologieDocument9 pagesIntroduction A L'immunologieBalakibawi ESSOPas encore d'évaluation

- Estem: Eau Dans Le SolDocument27 pagesEstem: Eau Dans Le SolAlli BoukhchPas encore d'évaluation

- Sco BP1Document5 pagesSco BP1Philippe Diego DelasvegasPas encore d'évaluation

- Cours OrdonnacementDocument17 pagesCours OrdonnacementMed ArefPas encore d'évaluation

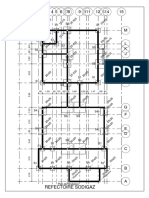

- Structure REFECTOIRE SODIGAZ PDFDocument44 pagesStructure REFECTOIRE SODIGAZ PDFheheheyPas encore d'évaluation

- S o Mortaiseuse MechesDocument2 pagesS o Mortaiseuse Mechesp bwPas encore d'évaluation

- Distr ProbaDocument37 pagesDistr ProbaOumaima OughnimaPas encore d'évaluation

- NF EN 1993-1-7 NA Aout 2008Document4 pagesNF EN 1993-1-7 NA Aout 2008fauvyPas encore d'évaluation

- Chauffeur SPLDocument1 pageChauffeur SPLmeryem.vfsPas encore d'évaluation

- TD2 MCC Corrigé InfotroniqueDocument3 pagesTD2 MCC Corrigé InfotroniqueRima AlayaPas encore d'évaluation

- PDFDocument24 pagesPDFCompétitionPas encore d'évaluation

- Les Thèmes Du Dalf C1Document28 pagesLes Thèmes Du Dalf C1Ioana Babarus100% (1)

- AFAM - Projet de RechercheDocument23 pagesAFAM - Projet de RechercheAlbert Francis Abega MekongoPas encore d'évaluation

- Examples Questions Examen AcoustiqueDocument4 pagesExamples Questions Examen AcoustiquePierreFontenellePas encore d'évaluation

- Mur Types PDFDocument76 pagesMur Types PDFWafaa ElyaâgoubiPas encore d'évaluation

- Matièreexamen 4 Ème Aet DDocument6 pagesMatièreexamen 4 Ème Aet DToby 17Pas encore d'évaluation

- Karim, Ousmane Socé PDFDocument27 pagesKarim, Ousmane Socé PDFL’unique SuperboyPas encore d'évaluation