Académique Documents

Professionnel Documents

Culture Documents

Chapitre 5 CCNA4 Version 2012

Transféré par

intrasystemCopyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Chapitre 5 CCNA4 Version 2012

Transféré par

intrasystemDroits d'auteur :

Formats disponibles

Chapitre 5 CCNA 4 Version 2012

Comment les listes de contrle daccs standard de Cisco filtrent-elles le trafic ? Par port UDP de destination Par type de protocole Par adresse IP source Par port UDP source Par adresse IP de destination

Lequel des noncs suivants est vrai propos des listes de contrle daccs standard ? Les listes de contrle daccs standard doivent tre numrotes et ne peuvent pas tre nommes. Elles doivent tre places aussi prs que possible de la destination. Elles peuvent effectuer le filtrage en fonction de ladresse source et destination ainsi que du port source et destination. Lorsque appliqus une interface de sortie, les paquets entrants sont traits avant dtre routs vers cette interface.

O doivent tre places les listes de contrle daccs standard ? Prs de la source Prs de la destination Sur un port Ethernet Sur un port srie

Consultez la figure. Comment cette liste daccs traite-t-elle un paquet dont ladresse source est 10.1.1.1 et la destination 192.168.10.13 ? Il est autoris en raison de linstruction implicite deny any . Il est abandonn parce quil ne correspond aucun lment de la liste de contrle daccs. Il est autoris parce que la ligne 10 de la liste de contrle daccs autorise les paquets jusqu 192.168.0.0/16. Il est autoris parce que la ligne 20 de la liste de contrle daccs autorise les paquets jusqu lhte 192.168.10.13. 5

ahmedazza621@gmail.com

Chapitre 5 CCNA 4 Version 2012

Consultez la figure. Lors de la cration dune liste de contrle daccs tendue afin de refuser le trafic en provenance du rseau 192.168.30.0 et destin serveur Web 209.165.201.30, o convient-il dappliquer la liste de contrle daccs ? En sortie de linterface Fa0/0 du fournisseur de services Internet En entre de linterface S0/0/1 du routeur R2 En entre de linterface Fa0/0 du routeur R3 En sortie de linterface S0/0/1 du routeur R3 6

Consultez la figure. Lequel des noncs suivants est vrai concernant la liste de contrle daccs 110 si elle est applique dans la direction entrante lint S0/0/0 de R1 ? Elle refusera le trafic TCP vers Internet sil provient du rseau 172.22.10.0/24. Elle nautorisera pas le trafic TCP provenant dInternet pntrer sur le rseau 172.22.10.0/24. Elle nautorisera aucun trafic TCP provenant dInternet pntrer sur le rseau 172.22.10.0/24. Elle autorisera tout trafic TCP en provenance du rseau 172.22.10.0/24 retourner en entre sur linterface S0/0/0. 7

ahmedazza621@gmail.com

Chapitre 5 CCNA 4 Version 2012

Consultez la figure. La liste de contrle daccs 120 est configure en sortie sur linterface serial0/0/0 du routeur R1, mais les htes du rseau 172.11.10 peuvent tablir une connexion telnet avec le rseau 10.10.0.0/16. En fonction de la configuration fournie, que peut-on faire pour corriger le problme ? Appliquer la liste de contrle daccs en sortie linterface serial0/0/0 du routeur R1 Appliquer la liste de contrle daccs en sortie linterface FastEthernet0/0 du routeur R1 Ajouter le mot cl established au bout de la premire ligne de la liste de contrle daccs Inclure dans la liste de contrle daccs une instruction de refus du trafic UDP en provenance du rseau 172.11.10.0/24 8 Quel avantage offre une liste de contrle daccs tendue par rapport une liste de contrle daccs standard ? Les listes de contrle daccs tendues peuvent tre nommes, mais pas les listes de contrle daccs standard.

Contrairement aux listes de contrle daccs standard, les listes de contrle daccs tendues peuvent tre appliques en entre comme en sortie.

Selon le contenu en donnes utiles, une liste de contrle daccs tendue peut filtrer des paquets tels que ceux contenant les informations dun co dun message instantan. Outre ladresse source, une liste de contrle daccs tendue peut galement effectuer un filtrage par adresse de destination, port de destination e source.

9 Un technicien cre une liste de contrle daccs et souhaite indiquer uniquement le sous-rseau 172.16.16.0/21. Avec quelle combinaison dadresse rseau masque gnrique cela lui sera-t-il possible ? 172.16.0.0 0.0.255.255 127.16.16.0 0.0.0.255 172.16.16.0 0.0.7.255 172.16.16.0 0.0.15.255 172.16.16.0 0.0.255.255 10

Lisez lexpos. Comment le Routeur 1 traite-t-il le trafic qui satisfait lexigence de dure EVERYOTHERDAY ? Le trafic TCP entrant dans linterface fa0/0 depuis le rseau 172.16.1.254/24 et destin au rseau 10.1.1.0/24 est autoris. Le trafic TCP entrant dans linterface fa0/0 depuis le rseau 10.1.1.254/24 et destin au rseau 172.16.1.0/24 est autoris.

ahmedazza621@gmail.com

Chapitre 5 CCNA 4 Version 2012

Le trafic Telnet entrant dans linterface fa0/0 depuis le rseau 172.16.1.254/24 et destin au rseau 10.1.1.0/24 est autoris. Le trafic Telnet entrant dans linterface fa0/0 depuis le rseau 10.1.1.254/24 et destin au rseau 172.16.1.0/24 est autoris. 11 Les commandes suivantes ont t entres sur un routeur : Router(config)# access-list 2 deny 172.16.5.24 Router(config)# access-list 2 permit any La liste de contrle daccs est correctement applique une interface. Que pouvez-vous conclure au sujet de ces commandes ? Il est suppos que le masque gnrique est 0.0.0.0. Les instructions de liste daccs sont mal configures. Tous les noeuds du rseau 172.16.0.0 se verront refuser laccs dautres rseaux. Aucun trafic ne sera autoris accder aucun noeud ou service sur le rseau 172.16.0.0. 12 Quels sont les deux noncs vrais relatifs aux listes de contrle daccs nommes ? (Choisissez deux rponses.) Seules les listes de contrle daccs nommes autorisent les commentaires. Le nom peut servir identifier la fonction de la liste de contrle daccs. Les listes de contrle daccs nommes proposent des options de filtrage plus spcifiques que les listes de contrle daccs numrotes.

Certaines listes de contrle daccs complexes, telles que les listes de contrle daccs rflexives, doivent tre dfinies avec des listes de contrle nommes. Plusieurs listes de contrle daccs IP nommes peuvent tre configures dans chaque direction sur une interface de routeur. 13 Quelles sont les deux affirmations correctes relatives aux listes de contrle daccs tendues ? (Choisissez deux rponses.) Les listes de contrle daccs tendues utilisent des numros compris entre 1 et 99. Les listes de contrle daccs tendues se terminent par une instruction dautorisation implicite. Les listes de contrle daccs tendues valuent les adresses source et de destination. Il est possible dutiliser les numros de port pour complter la dfinition dune liste de contrle daccs. Il est possible de placer plusieurs listes de contrle daccs sur la mme interface condition de les placer dans la mme direction. 14

Quels sont les trois lments qui doivent tre configurs avant quune liste de contrle daccs dynamique devienne active sur un routeur ? (Choisissez t rponses.) Les listes de contrle daccs tendues Les listes de contrle daccs rflexives La connexion de console Lauthentification La connectivit Telnet Un compte utilisateur avec un niveau de privilges dfini 15

15

Linterface s0/0/0 possde dj une liste de contrle daccs IP applique en entre. Que se passe-t-il lorsque ladministrateur rseau tente dappliquer u deuxime liste de contrle daccs IP en entre ? La deuxime liste de contrle daccs est applique linterface, remplaant ainsi la premire. Les deux listes de contrle daccs sont appliques linterface. Ladministrateur rseau reoit une erreur. Seule la premire liste de contrle daccs reste applique linterface.

16

Quelles sont les trois affirmations qui dcrivent le traitement par liste de contrle daccs des paquets ? (Choisissez trois rponses.) Une instruction deny any implicite refuse tout paquet qui ne correspond aucune instruction de la liste de contrle daccs.

ahmedazza621@gmail.com

Chapitre 5 CCNA 4 Version 2012

Un paquet peut tre refus ou transmis selon linstruction mise en correspondance. Un paquet refus par une instruction peut tre accept par une autre instruction. Un paquet qui ne rpond aucune des conditions des instructions de liste de contrle daccs est envoy par dfaut. Chaque instruction est vrifie uniquement jusqu dtection dune correspondance ou jusqu la fin de la liste de contrle daccs. Chaque paquet est compar aux conditions de chaque instruction de la liste de contrle daccs avant toute prise de dcision de transmission. 17 Quels sont les trois paramtres que les listes de contrle daccs peuvent utiliser pour filtrer le trafic ? (Choisissez trois rponses.) La taille de paquet La suite de protocoles Ladresse source Ladresse de destination Linterface du routeur source Linterface du routeur de destination 18 Quelle fonctionnalit ncessitera lutilisation dune liste de contrle daccs nomme plutt quune liste de contrle daccs numrote ? La capacit filtrer le trafic en fonction dun protocole spcifique La capacit filtrer le trafic en fonction dune suite de protocoles entire et dune destination La possibilit de spcifier des adresses source et destination utiliser lors de lidentification du trafic La possibilit de modifier la liste de contrle daccs et dajouter des instructions supplmentaires en son milieu sans la supprimer ou la recrer 19 Quelles sont les deux affirmations vraies relatives la liste de contrle daccs tendue suivante ? (Choisissez deux rponses.) access-list 101 deny tcp 172.16.3.0 0.0.0.255 any eq 20 access-list 101 deny tcp 172.16.3.0 0.0.0.255 any eq 21 access-list 101 permit ip any any Le trafic FTP en provenance du rseau 172.16.3.0/24 est refus. La totalit du trafic est implicitement refuse. Le trafic FTP destin au rseau 172.16.3.0/24 est refus. Le trafic Telnet en provenance du rseau 172.16.3.0/24 est refus. Le trafic Web en provenance du rseau 172.16.3.0 est autoris. 20

ahmedazza621@gmail.com

Chapitre 5 CCNA 4 Version 2012

Consultez la figure. Ladministrateur souhaite empcher le trafic Web en provenance de 192.168.1.50 datteindre le port par dfaut du service Web sur 192.168.3.30. Pour ce faire, le nom de la liste de contrle daccs est appliqu en entre sur linterface de rseau local du routeur R1. Aprs avoir test l ladministrateur a remarqu que le trafic Web reste performant. Pourquoi le trafic Web arrive-t-il destination ? Le trafic Web nutilise pas le port 80 par dfaut. La liste daccs est applique dans la mauvaise direction. La liste daccs doit tre place plus prs de la destination, sur R3. La plage dadresses source spcifie la ligne 10 ninclut pas lhte 192.168.1.50. 21

Quelles sont les deux affirmations vraies relatives la signification du masque gnrique 0.0.0.7 de la liste de contrle daccs ? (Choisissez deux rpon Les 29 premiers bits dune adresse IP donne sont ignors. Les 3 derniers bits dune adresse IP donne sont ignors. Les 32 premiers bits dune adresse IP donne sont vrifis. Les 29 premiers bits dune adresse IP donne sont vrifis. Les 3 derniers bits dune adresse IP donne sont vrifis.

22

Un administrateur rseau doit autoriser le trafic traverser le routeur pare-feu pour les sessions inities depuis le rseau de lentreprise, mais bloquer le les sessions inities lextrieur du rseau de lentreprise. Quel type de liste de contrle daccs convient le mieux ? Dynamique Axe sur les ports Rflexive Base sur le temps

23

Par dfaut, comment le trafic IP est-il filtr dans un routeur Cisco ? Il est bloqu en entre et en sortie sur toutes les interfaces. Il est bloqu sur toutes les interfaces dentre, mais autoris sur toutes les interfaces de sortie.

ahmedazza621@gmail.com

Chapitre 5 CCNA 4 Version 2012

Il est autoris en entre et en sortie sur toutes les interfaces. Il est bloqu sur toutes les interfaces de sortie, mais autoris sur toutes les interfaces dentre. 24

Consultez la figure. Quel sera leffet de la configuration reprsente ? Il sera demand aux utilisateurs qui tentent daccder aux htes sur le rseau 192.168.30.0/24 dtablir une connexion telnet avec R3. Les htes se connectant des ressources du rseau 191.68.30.0/24 ont un dlai dinactivit de 15 minutes. Quiconque tente dtablir une connexion telnet sur R3 aura une limite de temps absolue de cinq minutes. Laccs telnet R3 ne sera autoris que sur linterface Serial 0/0/1.

ahmedazza621@gmail.com

Vous aimerez peut-être aussi

- 2.2.2.4 Packet Tracer - Configuring IPv4 Static and Default Routes Instructions PDFDocument4 pages2.2.2.4 Packet Tracer - Configuring IPv4 Static and Default Routes Instructions PDFzoom100% (2)

- TP1 Routage StatiqueDocument8 pagesTP1 Routage StatiqueSalah EddinePas encore d'évaluation

- Simulation D'un Commutateur CiscoDocument7 pagesSimulation D'un Commutateur CiscoSimo Morafik100% (1)

- TP 4Document8 pagesTP 4Seddik GdPas encore d'évaluation

- TP - Ccna3 VlanDocument5 pagesTP - Ccna3 VlanAnass BouHzamPas encore d'évaluation

- Ewan pRACTICE05022011fardous86Document23 pagesEwan pRACTICE05022011fardous86FARDOUS86Pas encore d'évaluation

- Evaluation FinaleDocument37 pagesEvaluation FinaleAbdel Barca100% (1)

- TP Administration Reseau PDFDocument9 pagesTP Administration Reseau PDFAhmed MesaudaPas encore d'évaluation

- Le Routage Sous Gnu Linux PDFDocument9 pagesLe Routage Sous Gnu Linux PDFOUMAIMAPas encore d'évaluation

- CCNA 2 Synthèse 2015Document12 pagesCCNA 2 Synthèse 2015Youssef SaidiPas encore d'évaluation

- Compte Rendu PPPDocument15 pagesCompte Rendu PPPSalah Eddine25% (4)

- Travaux Pratiques de Réseaux Informatique 3Document3 pagesTravaux Pratiques de Réseaux Informatique 3Cyriaque NascimentoPas encore d'évaluation

- CCNA2 Final Exam V4.1 AnswersDocument9 pagesCCNA2 Final Exam V4.1 Answersdonnie18Pas encore d'évaluation

- La Plateforme Cisco IOSDocument13 pagesLa Plateforme Cisco IOSdomsonPas encore d'évaluation

- 5.1.1.7 Lab - Using Wireshark To Examine Ethernet FramesDocument9 pages5.1.1.7 Lab - Using Wireshark To Examine Ethernet FramesMokrab KarimPas encore d'évaluation

- CCENT CorrectionDocument25 pagesCCENT CorrectionMitchel MylisPas encore d'évaluation

- Configuration D'un RouteurDocument19 pagesConfiguration D'un RouteurYacoubaPas encore d'évaluation

- 4-Les Routes Statiques FlottantesDocument3 pages4-Les Routes Statiques FlottantesKarima el HafeziPas encore d'évaluation

- Examen Ccna1v4 - Chap2Document5 pagesExamen Ccna1v4 - Chap2noishaft100% (2)

- 1 - Chapitre I Présentation Du Routage Et Du Transfert de PaquetsDocument25 pages1 - Chapitre I Présentation Du Routage Et Du Transfert de Paquetsdzr di50% (2)

- 2 TP Acl Etendue CiscoDocument4 pages2 TP Acl Etendue Ciscoinesines19860% (1)

- 07protocoles Rip V2 PDFDocument13 pages07protocoles Rip V2 PDFIdi Oumarou SouleyPas encore d'évaluation

- VLSMDocument27 pagesVLSMRémi AdamPas encore d'évaluation

- Tp6 Configuration Routeurs Cisco Packet TracerDocument7 pagesTp6 Configuration Routeurs Cisco Packet TracerAlex KevinPas encore d'évaluation

- Corrige Tp2 Reseaux Dut1Document8 pagesCorrige Tp2 Reseaux Dut1Sonia InesPas encore d'évaluation

- Routage RIP A213Document20 pagesRoutage RIP A213khadxaPas encore d'évaluation

- TD5 - VLSMDocument6 pagesTD5 - VLSMTrong Oganort GampoulaPas encore d'évaluation

- EFM - Supervision Dun Réseau InformatiqueDocument2 pagesEFM - Supervision Dun Réseau Informatiqueothmane benjellounPas encore d'évaluation

- Config RouteurDocument5 pagesConfig RouteurBertin ModossioPas encore d'évaluation

- 14-Concepts de RoutageDocument59 pages14-Concepts de RoutageAmine XGhost MidoPas encore d'évaluation

- TP Routage OSPF Cisco LiteDocument4 pagesTP Routage OSPF Cisco LiteghiskoolPas encore d'évaluation

- TP1 - Spanning TreeDocument4 pagesTP1 - Spanning TreeJe SuisPas encore d'évaluation

- Exam en Final Cisco Module 1Document24 pagesExam en Final Cisco Module 1zennouri50% (2)

- Ccna 4 CH1Document24 pagesCcna 4 CH1mhacunaPas encore d'évaluation

- Chapitre 2 Routage Et Transfert de PaquetsDocument5 pagesChapitre 2 Routage Et Transfert de PaquetsArnaud Diffo TchindaPas encore d'évaluation

- Ccna 3 Module 8-VlansDocument29 pagesCcna 3 Module 8-Vlanssteph56scPas encore d'évaluation

- Ccna3 V6-TP Packet - Tracert-1.2.1.7Document10 pagesCcna3 V6-TP Packet - Tracert-1.2.1.7Soro SoroPas encore d'évaluation

- TP STP PDFDocument7 pagesTP STP PDFimahiaouiPas encore d'évaluation

- CCNA 4 Correction Examen de Fin de Chapitre 5 Connecting Networks (Version 5 Francais)Document9 pagesCCNA 4 Correction Examen de Fin de Chapitre 5 Connecting Networks (Version 5 Francais)Badr El maazouziPas encore d'évaluation

- Examain Final de Ccna1Document11 pagesExamain Final de Ccna1Redfor YouPas encore d'évaluation

- Configuration de Base D'un Routeur CiscoDocument3 pagesConfiguration de Base D'un Routeur CiscoChoubane LaminePas encore d'évaluation

- 00 M 10 Evolutivité Des RéseauxDocument3 pages00 M 10 Evolutivité Des Réseauxothmane benjellounPas encore d'évaluation

- TD MasterDocument8 pagesTD MasterAmadouMalickMouamfonMoumbagnaPas encore d'évaluation

- TP RoutageDocument10 pagesTP RoutageAhmed FayçalPas encore d'évaluation

- Reseaux InformatiquesDocument10 pagesReseaux InformatiquesfediaPas encore d'évaluation

- Syllabus de Cours Reseaux MobilesDocument3 pagesSyllabus de Cours Reseaux MobilesRwayda NadimPas encore d'évaluation

- Implémentation Des Protocoles Spanning TreeDocument19 pagesImplémentation Des Protocoles Spanning TreeYassine BouaichiPas encore d'évaluation

- 11.2.2.6 Lab - Configuring Dynamic and Static NATDocument9 pages11.2.2.6 Lab - Configuring Dynamic and Static NATAyman BahloulPas encore d'évaluation

- Li-Fi: Mise en réseau cohérente et à grande vitesse basée sur la lumièreD'EverandLi-Fi: Mise en réseau cohérente et à grande vitesse basée sur la lumièrePas encore d'évaluation

- Ewan Final1Document19 pagesEwan Final1josephkolliPas encore d'évaluation

- Chapitre3 SécuritéAccesInterneRéseauxDocument26 pagesChapitre3 SécuritéAccesInterneRéseauxRanim Ben AmeurPas encore d'évaluation

- Chapitre3-3 Filtrage ACLDocument34 pagesChapitre3-3 Filtrage ACLmohamed amine boukariPas encore d'évaluation

- 03-ACL EtenduesDocument16 pages03-ACL EtenduesAmie Collé GueyePas encore d'évaluation

- Exposé AclDocument49 pagesExposé AclHamzaBahhou100% (2)

- CCNA 4 Module 5 v4Document8 pagesCCNA 4 Module 5 v4abdelhf1Pas encore d'évaluation

- 90 Trucs Et Astuces Pour Windows 7Document100 pages90 Trucs Et Astuces Pour Windows 7crazycavan100% (3)

- Comment Créer Compte Hotmail Ou Yahoo À OutlookDocument3 pagesComment Créer Compte Hotmail Ou Yahoo À OutlookintrasystemPas encore d'évaluation

- Chapitre 6 CCNA 4 Version 2012Document4 pagesChapitre 6 CCNA 4 Version 2012intrasystemPas encore d'évaluation

- Chapitre 8 CCNA4 Version 2012Document5 pagesChapitre 8 CCNA4 Version 2012intrasystemPas encore d'évaluation

- Chapitre 7 CCNA4 Version 2012Document8 pagesChapitre 7 CCNA4 Version 2012intrasystemPas encore d'évaluation

- Chapitre 4 CCNA 4 Version 2012Document6 pagesChapitre 4 CCNA 4 Version 2012intrasystemPas encore d'évaluation

- Chapitre 3 CCNA4 Version 2012Document9 pagesChapitre 3 CCNA4 Version 2012intrasystemPas encore d'évaluation

- Chapitre 1 CCNA4 Version 20121Document4 pagesChapitre 1 CCNA4 Version 20121intrasystemPas encore d'évaluation

- Examen Final CCNA 3 Version 2012Document21 pagesExamen Final CCNA 3 Version 2012intrasystem100% (1)

- Chapitre 2 CCNA4 Version 20121Document6 pagesChapitre 2 CCNA4 Version 20121intrasystem100% (1)

- Examain Finale Pratique CCNA2 VErsion 2012Document19 pagesExamain Finale Pratique CCNA2 VErsion 2012intrasystem78% (9)

- RôleDocument2 pagesRôleMustapha OulcaidPas encore d'évaluation

- tp3 ENAASS-AimadDocument7 pagestp3 ENAASS-AimadAimad EnaassPas encore d'évaluation

- Capital Du MondeDocument25 pagesCapital Du MondeKOUAKOUPas encore d'évaluation

- Projet NGN Igit2 2023Document4 pagesProjet NGN Igit2 2023Tafsir GueyePas encore d'évaluation

- Chapitre I - Sur Les UmtsDocument29 pagesChapitre I - Sur Les UmtsTaley TabadiPas encore d'évaluation

- Découpage en Phases - Présentation PDFDocument18 pagesDécoupage en Phases - Présentation PDFmedPas encore d'évaluation

- Thalassa PLM - NSYPLM75GDocument2 pagesThalassa PLM - NSYPLM75GMohamed Ben MahmoudPas encore d'évaluation

- Procedure For Work of GroutDocument13 pagesProcedure For Work of GroutAnonymous 3tjJtJesoPas encore d'évaluation

- GSET3 Cours Machines A Etats 1Document13 pagesGSET3 Cours Machines A Etats 1raafatePas encore d'évaluation

- Install Miktex+TxcDocument5 pagesInstall Miktex+TxcJean-Jacques SialouPas encore d'évaluation

- Siemens Surveillance Des ReseauxDocument22 pagesSiemens Surveillance Des ReseauxSerge RINAUDOPas encore d'évaluation

- Cours JBPMDocument22 pagesCours JBPMRose HugoPas encore d'évaluation

- Qhse Global Quality and Performance Policy - FR - A4 - 2018Document1 pageQhse Global Quality and Performance Policy - FR - A4 - 2018Colombe YohaPas encore d'évaluation

- Les Masques de Sous Reseau IpDocument36 pagesLes Masques de Sous Reseau IpPAUL BENJAMIN DAGO KOUEHIPas encore d'évaluation

- Tablas de ConversionDocument30 pagesTablas de Conversiondarioitachi100% (1)

- Installations Électriques Ch1Document16 pagesInstallations Électriques Ch1Mohamed KarmoudPas encore d'évaluation

- Examen 2015Document3 pagesExamen 2015The Artist Yassine100% (1)

- Apprendre PHP Et MySql PDFDocument82 pagesApprendre PHP Et MySql PDFEL Ghazouany MedPas encore d'évaluation

- Comment Faire Pour Mettre Un Fichier en Format PDFDocument2 pagesComment Faire Pour Mettre Un Fichier en Format PDFChrisPas encore d'évaluation

- Examain RSXDocument3 pagesExamain RSXzakarai chPas encore d'évaluation

- 0304096Document26 pages0304096Rodrigo Dos Santos SilvaPas encore d'évaluation

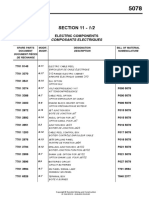

- S11 Electric Components PDFDocument114 pagesS11 Electric Components PDFRicardo Ramirez EstrelloPas encore d'évaluation

- Webinaire#2 Elastic Stack (On Telecom) La Régulation Par La DonnéeDocument28 pagesWebinaire#2 Elastic Stack (On Telecom) La Régulation Par La DonnéeYassine LASRIPas encore d'évaluation

- GNS3Document12 pagesGNS3sevemassePas encore d'évaluation

- NB, NBGDocument52 pagesNB, NBGMohammed Hashmat Ulla100% (1)

- 4.1.3.6 Video Demonstration - Standard ACL Configuration Part 1Document2 pages4.1.3.6 Video Demonstration - Standard ACL Configuration Part 1Apollos_80Pas encore d'évaluation

- Cartre ET200MDocument35 pagesCartre ET200MAhmed Lamouchi100% (1)

- Chap 3 La Spécification de La Problématique Et Techniques Et Méthodes de RechercheDocument36 pagesChap 3 La Spécification de La Problématique Et Techniques Et Méthodes de RechercheGloire VutyaPas encore d'évaluation

- Guide HWDocument258 pagesGuide HWLeye SambaPas encore d'évaluation

- Les PortsDocument1 pageLes Portsnawel yahiaPas encore d'évaluation