Académique Documents

Professionnel Documents

Culture Documents

Rapport de Stage

Rapport de Stage

Transféré par

moyoCopyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Rapport de Stage

Rapport de Stage

Transféré par

moyoDroits d'auteur :

Formats disponibles

Administration LDAP et Samba(PDC)

DEDICACES

A L’éternel Dieu tout- puissant, source intarissable de toute chose et ordonnateur

dans ce monde

Présenté et soutenu par NJOCK PATRICK Page 1

Administration LDAP et Samba(PDC)

REMERCIEMENTS

Au Directeur General du CENADI, Mr ONGUENE qui a bien voulu m’accepter dans

son centre

A Mr le Représentant Résident, Mr ABANDA Claude Armand qui a toujours su nous

donner des conseils pour rebooster le moral, ce dernier n’a toujours pas été au beau fixe.

Quelques camarades, anciens de l’IAI-CAMEROUN qui ont toujours su

m’encourager

Présenté et soutenu par NJOCK PATRICK Page 2

Administration LDAP et Samba(PDC)

GLOSSAIRE

CENADI : Centre National de Développement Informatique

PDC : Primary Domain Controller, contrôleur de domaine primaire. Il gère tous les

utilisateurs et tous les droits d’accès et toutes les applications du domaine.

LDAP : ( Lightweight Directory Access Protocol)

Présenté et soutenu par NJOCK PATRICK Page 3

Administration LDAP et Samba(PDC)

LISTE DES FIGURES

Figure 1: Localisation ...............................................................................................................

15 Figure

2:organigramme ............................................................................................................ 16

Figure 3:principe client-serveur ...............................................................................................

22 Figure 4: réseau

intranet ........................................................................................................... 23 Figure 5:

intranet CENADI ...................................................................................................... 25 Figure

6: Debconf ..................................................................................................................... 30

Figure 7:configuration openldap ..............................................................................................

31 Figure 8:fichier

slapd.conf ....................................................................................................... 32 Figure

9:configuration de libnss-ldap ...................................................................................... 32

Figure 10:insertion domaine .....................................................................................................

33 Figure 11:configuration de libss-

ldap ...................................................................................... 34 Figure 12: décompression d'un

schéma .................................................................................... 34 Figure 13:fichier

smbldap.conf ................................................................................................ 37 Figure

14:Architecture centralisée LDAP ................................................................................ 38

Figure 15: les utilisateurs crés ..................................................................................................

41 Figure 16:test de configuration

smb.conf ................................................................................. 41 Figure 17: modification du

nom ............................................................................................... 42 Figure 18:mot de passe

de samba ............................................................................................. 43 Figure 19:lecteurs de

partage ................................................................................................... 44

Présenté et soutenu par NJOCK PATRICK Page 4

Administration LDAP et Samba(PDC)

SOMMAIRE

DEDICACES .........................................................................................................

1

GLOSSAIRE .........................................................................................................

3

LISTE DES FIGURES ..........................................................................................

4

SOMMAIRE .........................................................................................................

5

RESUME ...............................................................................................................

7

INTRODUCTION .................................................................................................

9 CONTEXTE ET PROBLEMATIQUE ...............................................................

21

1. Notion d’annuaire et de partage des fichiers ................................................

22

2. Etude de l’existant et spécification du problème ..........................................

25

Présenté et soutenu par NJOCK PATRICK Page 5

Administration LDAP et Samba(PDC)

METHODOLOGIE .............................................................................................

29

METHODOLOGIE .............................................................................................

29

I. Installation d’OpenLDAP ............................................................................. 30

1. Installation de serveur

LDAP .................................................................... 30

2. Installation du client

LDAP ....................................................................... 32 a) Installation des

librairies libnss-ldap et libpam-ldap .................................... 32

b) Spécification de la version ............................................................................

33

c) Spécification du mot de passe administrateur LDAP que nous avons entré.

33

d) Spécification du nom du serveur DNS .........................................................

33

e) Mot de passe administrateur .........................................................................

33 II. Installation et configuration de

samba .......................................................... 34

1. Installation du serveur samba ........................................................................

34

2. Installation de samba client et de samba tools ..............................................

35

Création de l’arbre de LDAP ........................................................................

38

Gestion des utilisateurs .................................................................................

38

RESULTATS ET COMMENTAIRES ............................................................... 40

I. Tests des fichiers ...........................................................................................

41

II. Intégration d'un client Windows dans samba ...............................................

42

Présenté et soutenu par NJOCK PATRICK Page 6

Administration LDAP et Samba(PDC)

CONCLUSION ...................................................................................................

45

ANNEXE : FICHIER DES CONFIGURATION ...............................................

45

RESUME

Présenté et soutenu par NJOCK PATRICK Page 7

Administration LDAP et Samba(PDC)

Un intranet est un réseau informatique utilisé à l'intérieur d'une entreprise ou de toute

autre entité organisationnelle, qui utilise les mêmes techniques de communication d’internet

(IP, serveurs http). Dans les grandes entreprises, l’intranet fait l’objet d’une gouvernance

particulière en raison de sa pénétration dans l’ensemble des rouages des organisations. Les

grands chantiers d’intranetisation des entreprises sont:

- L’accessibilité des ressources

- L’intégration des ressources

- La rationalisation des infrastructures

Il permet de relier tous les employés dans le but de faciliter leur communication, leur

collaboration et la gestion de leur travail. C'est donc l'équivalent d'un site web ´ privé avec

toutes les fonctionnalités de l'internet, mais surtout avec des applicatifs de gestion spécifiques

aux besoins de chaque organisation. Il s’agit d’un moyen simple de partager et de valider les

informations à l’intérieur d’une structure, principalement quand toutes les unités ne se

trouvent pas sur le même site. Facile à mettre en œuvre de façon décentralisée, il offre

l’avantage pour l’utilisateur de disposer d’une interface identique quel que soit le poste de

travail auquel il se connecte. L’intranet ne doit pas être confondu avec l’extranet, «partie d'un

intranet accessible à l'extérieur de l'entreprise à des personnes précises (login et mot de passe

pour des clients par exemple) sur Internet.

Les enjeux d’un intranet :

- Enjeux politiques: parce qu’il est une réponse aux besoins stratégiques d’une

structure.

La mise en place d’un intranet au sein de l’IAI s’inscrit dans la politique de l’établissement

Présenté et soutenu par NJOCK PATRICK Page 8

Administration LDAP et Samba(PDC)

par là-même, participe aux valeurs de celui-ci: il en l’occurrence de créer une unité, une

véritable culture d’établissement.

- Enjeux organisationnels: En mettant à disposition de chacun tous les outils pour

communiquer, en structurant les informations, en sécurisant les informations et en

sécurisant les données, l’intranet doit permettre de travailler de manière plus

rationnelle et plus efficace.

Présenté et soutenu par NJOCK PATRICK Page 9

Administration LDAP et Samba(PDC)

INTRODUCTION

Généralement, un réseau intranet possède une architecture client/serveur qui repose

sur tout ou partie des composants suivants:

- Serveur de fichier, NAS, SAN (pour partager des données)

- Serveur http de l’internet (semblable à un serveur web)

- Serveur de bases de données (pour le stockage des informations)

- Serveur de messagerie (pour l’échange de courriers électroniques ou de messagerie

instantanée)

- Serveur d’authentification (pour l’identification des utilisateurs et le stockage des

annuaires)

- Serveur et logiciel client

- Serveur de vidéoconférence

- Switches, routeurs, pare-feu (éléments de l’infrastructure)

Dans le cadre des missions dévolues au centre nationale du développement

informatique (CENADI), il est de son devoir aussi bien de développer les applications

informatiques que de promouvoir et de mettre en Œuvre les intranets.

Le serveur de fichiers très important dans un intranet aura pour rôle d’offrir une

plateforme d’échange des données mis à leur disposition et permettant à tous les employés du

réseau « intranet » d’y accéder. Face à la montée en puissance des logiciels libres « open

Présenté et soutenu par NJOCK PATRICK Page 10

Administration LDAP et Samba(PDC)

sources » l'implémentation d'un serveur de fichiers et d'un annuaire ne pourrait être bénéfique

dans la mesure où ils ne sont pas payants et l'accessibilité des multiples distributions linux.

Présenté et soutenu par NJOCK PATRICK Page 11

Administration LDAP et Samba(PDC)

Un Annuaire électronique est une plateforme dans lequel l’on peut stocker plusieurs infos

relatives aux employés du CENADI. L’uniformisation des accès aux ressources, centraliser

les utilisateurs, renforcement de l’authentification sont les principaux leitmotivs de l’objet.

L’implémentation de l’annuaire permettrait à un ou plusieurs utilisateurs d’avoir accès à un

serveur OPENLDAP dans lesquels seront stockées diverses données. C’est l’objet du présent

mémoire.

Pour cela, notre travail sera divisé en deux principales parties parmi lesquels :

implémentation d’un serveur de fichiers SAMBA et implémentation d’un annuaire LDAP.

Dans la première partie, le premier chapitre retrace de façon sommaire les annuaires

électroniques, un serveur de dossiers et en donne les principes de base. Par la suite, il nous

plonge dans le vif du contexte, en présentant respectivement de façon succincte l’intranet

utilisé au sein du réseau du CENADI. Il s’achève en exposant l’état de l’art, ses limites et le

besoin du CENADI. Le chapitre 2 est consacré à la méthodologie, on y trouvera une

présentation de l’analyse du problème, la conception et l’implémentation des différentes

plateformes sous Linux. Il est suivi du chapitre 3 où nous vous proposons une présentation

détaillée des résultats obtenus ainsi que les commentaires. Pour terminer, nous présenterons

la conclusion et les perspectives envisageables.

Présenté et soutenu par NJOCK PATRICK Page 12

Administration LDAP et Samba(PDC)

PHASE D’INSERTION

LA DIRECTION DU CENADI (Centre National de Développement de l’Informatique)

Les services centraux du CENADI comprennent :

un secrétariat une Division des Etudes et Projets (DEP)

une Division de la Téléinformatique et de la Bureautique (DTB)

une Division de l’Informatique Appliquée à la Recherche et à l’Enseignement

(DIRE)

une Division des Affaires Administratives et Financières(DAAF)

Présenté et soutenu par NJOCK PATRICK Page 13

Administration LDAP et Samba(PDC)

Les services extérieurs comprennent :

le Centre Informatique de Douala

le Centre Informatique de Garoua

le Centre Informatique de

Bafoussam

Accueil au sein de la structure

La semaine du 11 au 25 juin 2012 a marqué le début de notre stage et donc de la

période d’insertion. Cette semaine a été marquée par une prise de contact avec le chef de la

filière maintenance M. BAMABITAMINA II et deux de nos encadreurs M. MBALLA Martial

et M. ENGOUTOU Luc Gérard qui nous ont tenus informés des activités que nous aurons à

mener au cours des 02 semaines d’insertion. Activités qui consisteront Essentiellement en la

familiarisation avec notre environnement de travail (visite complète des locaux et présentation

des équipements de la structure).

II) Présentation de la structure

1) Historique de la structure

L’information étant le point central du développement économique et social d’une

nation, le Cameroun a appréhendé très tôt ces différents facteurs en créant, dès les années 70

au sein du Secrétariat Général de la Présidence de la République, un service Central de

l'Informatique devenu en 1978 une Direction Centrale de l’Informatique et de la

Téléinformatique (DCIT). Après plusieurs mutations à travers le ministère de l’informatique et

des marchés publics où la DCIT est devenue DIT de 1984 à 1987, elle deviendra par décret

présidentiel N°88/1087 du 12 Août 1988 le Centre National de Développement de

Présenté et soutenu par NJOCK PATRICK Page 14

Administration LDAP et Samba(PDC)

l'Informatique (CENADI) qui sera tour à tour rattaché au MINREST, au MINRESI et enfin au

MINFI par décret N° 93/133 du 10 Mai 1993.Le CENADI vient ainsi couronner plusieurs

années de recherche pour doter l'Administration d'une structure opérationnelle adaptée aux

impératifs de l'art et aux différents axes de développement pouvant être propulsés par ces

technologies révolutionnaires.

2) Missions et activités de la structure

Le CENADI structure étatique, a pour mission essentielle d’assurer l’ensemble des

tâches qui fondent le besoin dans son domaine de compétence ; tel que rappelé ci-après

• la mise en œuvre de la politique gouvernementale en matière de l’informatique et la

téléinformatique

• le conseil du gouvernement, des administrations publiques, des collectivités

territoriales décentralisées et éventuellement des entreprises publiques et du privé sur

la qualité des équipements des nouvelles technologies de l’information et de la

communication. Quant à ses activités, nous pouvons entre autres citer :

• études prospectives, développement et support IT (Information technologies)

• élaboration des schémas directeurs stratégiques des systèmes d'information des

administrations publiques, parapubliques, des collectivités locales et éventuellement

des entreprises privées ;

• élaboration des schémas directeurs sectoriels des systèmes d'information ;

• réalisation des audits informatiques ;

• développement des applications informatiques ;

• fournitures des services applicatifs et internet (ISP/ASP : Internet service provider/

application service Provider) ;

• traitement en Back-end et production différée (batch) ;

Présenté et soutenu par NJOCK PATRICK Page 15

Administration LDAP et Samba(PDC)

• hébergement d'applications et sauvegarde des systèmes informatiques (Back-up) ;

• développement et mise en œuvre « des intranet, extranet et sites internet.

• hébergement des sites (Web, messagerie,...) ;

• promotion des techniques relatives à l'informatique et à la télématique

• site de secours pour les systèmes sensibles (Fall-back)

• vulgarisation des techniques informatiques et des technologies Internet

Localisation

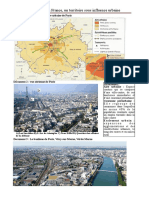

Figure 1: Localisation

Présenté et soutenu par NJOCK PATRICK Page 16

Administration LDAP et Samba(PDC)

Organigramme du CENADI

Figure 2:organigramme

Présenté et soutenu par NJOCK PATRICK Page 17

Administration LDAP et Samba(PDC)

III) Division des Affaires Administrative et Financière (DAAF)

Visité le 15 Juin 2012, la DAAF est placée sous d’un chef de division. Elle est chargée

de

• des problèmes de sécurité

• de la gestion du personnel du centre

• du control de la gestion du personnel des centres informatiques

• de la réglementation en liaison avec la cellule juridique

• la facturation et du recouvrement des créances

• du suivi des problèmes des contractuels des fournisseurs

• de la gestion du magasin d’imprimés et fournitures informatiques

• de la gestion des matériels et des véhicules affectés au centre

• de la préparation et de l’exécution du budget du centre

La DAAF comprend deux services : le service administratif et le service financier.

IV) Division de l’Exploitation et des Logiciels (DEL)

Sous la supervision du responsable, nous avons visité la division d’exploitation et des

logiciels (DEL).On a le pupitre dans la salle qui gère toutes les commandes au niveau des

imprimantes, piloté par le programme ANTILOPE, entendu comme, Application Nationale du

Traitement Informatique du Personnel de l’Etat .Nous avons vu des imprimantes, comme

exemple ,des imprimantes matricielles Infoprint 4000.Egalement, des routeurs et des switchs

au niveau de la baie ou il la possibilité de gérer la connexion avec les multiples ministères du

Présenté et soutenu par NJOCK PATRICK Page 18

Administration LDAP et Samba(PDC)

Cameroun. D’autres parts, Mme AKAMBA, analyste programmeur de son état, en service à la

division s’est joint à nous pour signifier que le dérouleur lit les disques et le numéro du disque

peut être identifier à travers le dérouleur. A l’intérieur des disques, on retrouve les infos des

fonctionnaires. Un disque peut en contenir pour 10000 fonctionnaires.

La baie contient les switchs et les routeurs. Ces équipements programmés sont reliés

en réseau, fibre optique et donc à CAMTEL. Nous visiterons la salle qui gère le réseau

informatique. Dans la salle de maintenance, il y’a le responsable de CFAO technologies

(Compagnie Française Afrique de l’Ouest) qui nous a salué lors de notre visite. Par la suite,

nous avons visité la salle de façonnage dans laquelle nous avons pu voir les appareils

nécessaires pour préparer les bordereaux généraux d’émission et puis nous avons pu voir

l’adeliaceuse, la découpeuse, le maceco chargé de relier les premières de couverture sur les

bordereaux de telle enceinte que l’on ait des cahiers. La broyeuse, elle est nécessaire pour

broyer les bons de caisse.

V) Division de la Téléinformatique et de la Bureautique (DTB)

Cette division s’occupe du traitement des soldes des fonctionnaires de l’Etat, à travers

une connexion interministérielle. Elle est constituée de cinq cadres y compris un chef de

division.En plus, il y’a une secrétaire mise à leur disposition et un agent d’appui. Nous y

avons rencontré deux experts dont l’un administrateur réseau (spécialiste en sécurité des

systèmes d’infos) et l’autre ingénieur des réseaux télécommunications à savoir Mr KAMMOE

Richard dont le privilège a été de nous entretenir avec lui. Nous avons visité la salle server.

Les servers sont multiples à savoir le web, messagerie, le service du nom de domaine(DNS).

Etant donné que les servers sont les machines ayant les caractéristiques bien particulières, les

systèmes d’exploitation installés pour la plupart étaient ceux d’ubuntu. Pour les raisons de

sécurité, il y’a plusieurs servers. Malheureusement, le server web ne fonctionne pas. La

configuration a été faite de telle enceinte que l’on puisse avoir une zone démilitarisée

permettant à d’autres de pouvoir accéder à des services comme la messagerie, le web. Sur le

plan sécuritaire, les infrastructures comme les parasurtenseurs et les onduleurs On-line. Le

Présenté et soutenu par NJOCK PATRICK Page 19

Administration LDAP et Samba(PDC)

server DNS est une adresse publique et celui de web se prénomme cenadi.cm.Le server

Firewall AZA nous permet de cacher les machines du réseau local. Toutes les machines du

réseau passent par ce server pour se connecter à une adresse public c’est-à-dire internet. Cette

notion renvoie à une passerelle par défaut. Egalement, nous avons appris la notion de répéteur

obsolète à la notion de Switch. Ce dernier qui régénérait le signal après 100 m. Il est intégré

d’un protocole comme CSMA/CD et manager les protocoles VLAN.Le SIGIPES est

supervisé par le CENADI. Il détient plusieurs démembrements interconnectés par une fibre

optique. Il est constitué d’un router connecté à un convertisseur lié fibre optique. Ce router est

muni d’une interface série connecté au monde extérieur et une interface local (Ethernet).Dans

la salle server, et nous avons vu que tous les connecteurs n’étaient pas encore occupés et que

la fibre optique était câblée dans une vision futuriste. Nous avons vu la cartei-one avec un

débit 2,6 Mbits.Nous avons vu le modem radio du MINDEF avant sa prise en charge par le

router sisqo7200. Egalement le server mainframe IBM.

VI) Division des Etudes et des Projets (DEP)

Mercredi, le 20 juin 2012, sous la conduite de Mr BEREKE, l’on a visité la division

qui s’occupe de l’étude d’un besoin exprimé sur le terrain par le MINFI. Cela peut être une

cellule informatique à réaliser comme projet dans une institution de la place. On peut aussi la

solliciter quand il s’agit d’une application informatique du CENADI à réaliser. C’est le cas par

exemple, de l’application ANTILOPE ou encore SIGIPES. En dehors de cela, la DEP peut

être solliciter pour réaliser les tâches administratives comme par exemple la supervision des

tests.

VII) Division de l’Informatique Appliquée à la Recherche et à l’Enseignement (DIRE)

Sous la direction de Mme Rosalie Essama, elle est responsable de la formation qui

s’étend sur plusieurs secteurs tels que :

Présenté et soutenu par NJOCK PATRICK Page 20

Administration LDAP et Samba(PDC)

• L’organisation des stages académiques

• Les recyclages

• L’octroi des bourses

• L’organisation du concours d’entrée à l’IAI

PHASE AUTONOME

Présenté et soutenu par NJOCK PATRICK Page 21

Administration LDAP et Samba(PDC)

CONTEXTE ET PROBLEMATIQUE

CCC

Dans cette première partie, qui consiste à retracer l’environnement dans lequel nous

avons eu à travailler, tout en appréhendant mieux les concepts et les notions indispensables,

nous aborderons le problème qui se pose et dégagerons les différentes perspectives pour la

résolution de notre préoccupation.

Résumé

Dans ce chapitre, nous parlerons brièvement des annuaires et des partages de fichiers.

Nous présenterons par la suite l’intranet du CENADI ensuite nous spécifierons les besoins du

CENADI.

Aperçu

1) Notion d’annuaire

2) Notion de partage de fichiers

3) Etude de l’existant et spécification du problème

Présenté et soutenu par NJOCK PATRICK Page 22

Administration LDAP et Samba(PDC)

1. Notion d’annuaire et de partage des fichiers

Le principe d'utilisation était très simple, un ou plusieurs clients peuvent se connecter à

un serveur pour avoir accès à des dossiers dont les droits d’accès sont définis mais au

préalable doivent être authentifier dans un annuaire. L’authentification est très simple. Une

entité dont on connait un unique attribut peut accès des ressources de l’intranet.

Figure 3:principe client-serveur

Le client qui se connecte à un annuaire est appelé AUA (Agent Utilisateur d'Annuaire).

Le serveur est appelé ASA (Agent Système d'annuaire). Le protocole d'interaction entre les

AUA et les ASA est appelé PSA. Le contrôle des communications entre AUA et ASA est

appelé DAP (Directory Access Protocol).

Présenté et soutenu par NJOCK PATRICK Page 23

Administration LDAP et Samba(PDC)

Le réseau intranet

Figure 4: réseau intranet

Différents composants hardware et logiciels sont requis:

• Des stations de travail (PC ordinateur personnel) pour les utilisateurs.

• Un ou des serveur(s) physique(s) contenant les serveurs logiques suivants: un

serveur logique où résideront les informations de l'entreprise (agenda, base de données

clients, fournisseurs, produits, commandes, etc.);

• un serveur logique contenant les applications qui traitent les données (méthode de

calcul de la facturation, gestion des stocks, etc.);

• un serveur logique où résidera le contenu des écrans (pages) qui seront présentés aux

utilisateurs (texte, graphiques, tableaux à remplir, etc.)

• un réseau local (transparent aux utilisateurs) composé d'une partie physique et d'une

partie logicielle

La partie physique est généralement composée de:

• Cartes Ethernet avec le pilote logiciel associé dans chaque PC utilisateur ou serveur

Présenté et soutenu par NJOCK PATRICK Page 24

Administration LDAP et Samba(PDC)

• Câbles qui relient physiquement les stations de travail entre elles et le ou les

serveur(s), des armoires de concentration de câbles et de gestion du câblage (HUB,

Patch Panel). Le câblage est généralement pris en charge par des installateurs

spécialisés ;

• La partie logicielle (fournie par les constructeurs informatiques) réside dans chaque

PC et serveur. Elle permet, de façon transparente aux utilisateurs, la circulation de

l'information entre les PC et le serveur. D'autres logiciels permettent d'assurer

l'administration du réseau (relevé automatique des composants du réseau à un moment

donné, mesure des performances, etc.) Des utilisateurs (qui peut accéder à quoi, qui

est admis sur le réseau, etc.).

• Des logiciels de services: chaque service (courrier électronique, partage d'agenda,

tableau d'information, etc.) demande un logiciel approprié.

• Des logiciels applicatifs spécifiques: les applications particulières (facturation, gestion

de stock, etc.) demandent soit des développements propres soit l'utilisation de logiciels

prêts à l'emploi.

• Des logiciels dans les stations utilisateurs (PC): les browsers (navigateur) qui

permettent d'accéder aux informations et services sont universels et disponibles

gratuitement. Ils sont souvent complétés de petits logiciels (ou applet, transparents à

l'utilisateur) qui effectuent des traitements informatiques au niveau du PC utilisateur

(par exemple la validation du

• format de l'information rentrée par l'utilisateur). Cette décentralisation du traitement au

niveau du PC diminue le trafic sur le réseau et améliore la performance d'un point de

vue utilisateur

Présenté et soutenu par NJOCK PATRICK Page 25

Administration LDAP et Samba(PDC)

Figure 5: intranet CENADI

Le serveur LOM est un serveur pare-feu implémenté dans linux servantde bouclier de

protection aux attaques permettant aux machines du réseau de se connecter,lorsqu’ils veulent

se connecter au service web.

Le serveur DNS qui sert en même temps de messagerie et de partage des fichiers via le

protocole FTP.

2. Etude de l’existant et spécification du problème

Présenté et soutenu par NJOCK PATRICK Page 26

Administration LDAP et Samba(PDC)

Dans cette partie, nous repréciserons les spécificités du réseau intranet, par la suite,

nous parlerons du besoin du CENADI.

Etude de l’existant et ses limites

Comme fonctionnement de l’intranet du CENADI, nous avons le serveur DNS, web,

ftp et un serveur firewall. Etant donné, qu’un intranet est constitué de plusieurs serveurs parmi

lesquels : un serveur de fichiers, un serveurvidéoconférence,un serveur d’authentification,

l’importance d’un annuaire est de telle enceinte que dans une structure ou il y’a plusieurs

employés avec des services décentralisés il est judicieux d’avoir un répertoire moderne où

l’on peut non seulement sauvegarder selon un des critères, des données des employés, les

modifier, enfin permettre à plusieurs d’entre eux d’avoir des droits d’accès biens définies,

selon les besoins. Comment donc savoir à quelles applications un utilisateur a droit ? L’une

des réponses est la centralisation. En effet, si chaque application contient la liste des

utilisateurs autorisés, il n’est pas possible de savoir, pour un utilisateur donné, à quelles

applications il peut accéder, sans avoir à parcourir toutes les applications de l’entreprise !

Comment gérer ces habilitations et assurer une compatibilité et une interopérabilité du plus

grand nombre d’applications ? Une des solutions envisageables qui n’est la seule consiste à

implémenter un annuaire LDAP.Les avantages avecles annuaires LDAP (Lightweight

directory Access Protocol)sont multiples :

Hormis, le fait qu’il peut gérer plusieurs domaines, il peut :

• Assurer une authentification unique : l’utilisateur ne peut pas modifier son mot de

passe constamment pour avoir accès à de nouvelles applications.

• La sécurité est renforcée par rapport à Active Directory

• Gestion des utilisateurs : type d’infos à entrer dans l’annuaire correspondentles

profils des utilisateurs internet, des applications

• Contrairement à Active directory il peut être utiliser pour un grand nombre d’infos

par utilisateur.

• Cout pour l’implémentation de LDAP est moins cher.

Présenté et soutenu par NJOCK PATRICK Page 27

Administration LDAP et Samba(PDC)

Conformément à ce qui nous été demandé de faire au CENADI,nous devons implémenter un

annuaire coupléplutôt avec un partage de fichiers d’où le présentmémoire « élaboration

d’une politique d’implémentation d’un annuaire LDAP (SAMBA en PDC) »

Besoin du CENADI

Logiciel d’interface

Mettre en place un serveur d’authentification linux dont après on pourra occasionner le

partage des fichiers à travers, si possible, un canal sécurisé (VPN) dans l’intranet CENADI.

Spécification du problème

Présenté et soutenu par NJOCK PATRICK Page 28

Administration LDAP et Samba(PDC)

Le CENADI a besoin des services implémentés permettant :

o Stocker les données de tout son personnel et celui des

fonctionnaires.

o Faciliter les accès aux fichiers aux membres de l’intranet o

Sécuriser la transmission des fichiers

Au vu de ce qui a été dit sur les différentes notions devant être aborder dans la

résolution de notre préoccupation, comment donc avoir une plate-forme répertoire définissant

les droits d’accès aux applications et bien évidemment sécuriser la transmission.

Présenté et soutenu par NJOCK PATRICK Page 29

Administration LDAP et Samba(PDC)

METHODOLOGIE

Après avoir, préciser les différents contours qui ont eu à encadrer notre canevas à

suivre, nous entrerons dans le vif du sujet. Elle consistera à préciser, les différents services

dont nous ferons usage pour réaliser notre travail.

Résumé

Nous allons commencer par installer et configurer le service DNSe le service DHCP

préalables à la mise en service d’openldap qui fournira le système de base pour

l'authentification des utilisateurs. Ensuite, on configurera le système pour qu'il s'appuie

intégralement sur Openldap, et on installera Samba comme contrôleur de domaine.

Aperçu

I. Installation et configuration d’ OpenLdap

II. Installation et configuration de SAMBA

Présenté et soutenu par NJOCK PATRICK Page 30

Administration LDAP et Samba(PDC)

I. Installation d’OpenLDAP

1. Installation de serveur LDAP

a) Configuration de Debconf

Nous allons configurer Debconf en tapant en root : #dpkg-reconfigure debconf. Nous

allons répondre aux diverses questions : Nous allons choisir interface dialogueAussi, nous

aurons la fenêtre suivante dans laquelle il faudrait cocher intermédiaire comme niveau de

priorité.

Figure 6: Debconf

b) Installation de slapd

Par la suite, il faut taper en root pour pouvoir installer le fichier slapd:

# aptitudeinstallslapdldap-utilsldapvi

Faut- il omettre la configuration d'OpenLDAP ? Non

Nom de domaine : aurelien.org

Nom de votre organisation : aurelien.org

Mot de passe administrateur : ********

Présenté et soutenu par NJOCK PATRICK Page 31

Administration LDAP et Samba(PDC)

Faut-il autoriser le protocole LDAPv2 : Non

Figure 7:configuration openldap

c) Configuration de base de LDAP

Pour configurer le server LDAP à travers le fichier slapd on peut taper la commande :

~# slappasswd. Nous aurons ensuite à entrer le mot de passe root. Pour plus de précautions,

nous allons taper le même mot de passe que celui entré précédemment. Nous obtenons un mot

de passe crypté :{SSHA}.Ce mot crypté sera copié et collé dans le fichier slapd.

Présenté et soutenu par NJOCK PATRICK Page 32

Administration LDAP et Samba(PDC)

Figure 8:fichier slapd.conf

A la fin de ce fichier, nous pouvons ajouter : SLAPD_OPTIONS="-4" pour que le serveur

démarre en prenant en compte les paramètres TCP/IP v4.Notre annuaire est installé.

2. Installation du client LDAP

a) Installation des librairies libnss-ldap et libpam-ldap

Figure 9:configuration de libnss-ldap

b) Spécification de la version

Présenté et soutenu par NJOCK PATRICK Page 33

Administration LDAP et Samba(PDC)

Nous avons choisi la version 3

c) Spécification du mot de passe administrateur LDAP que nous avons entré.

Nous pouvons dire notre affirmation pour créer un mot de passe pour LDAP .

d) Spécification du nom du serveur DNS

e) Mot de passe administrateur

Par défaut, on est obligé de mettre le même mot de passe.

En root, on tape: geditnsswitch dans le répertoire etc. Egalement, on tape

geditetc/pam.d/common-session dans le répertoire etc, ensuite la commande: Sysv-

rcconflibnss-ldapon , avant de redémarrer.

Figure 10:insertion domaine

Présenté et soutenu par NJOCK PATRICK Page 34

Administration LDAP et Samba(PDC)

Figure 11:configuration de libss-ldap

II. Installation et configuration de samba

1. Installation du serveur samba

a) Installation de samba

Nous allons installer samba en root:~# aptitude installsamba-doc.Nous devons par la

suite entrer dans le répertoireexample, et ldap en tapant la commande: ~# gunzip -c

samba.schema.gz

Figure 12: décompression d'un schéma

Présenté et soutenu par NJOCK PATRICK Page 35

Administration LDAP et Samba(PDC)

b) Configuration de samba

Nous allons par la suite éditer un fichier slapd.conf: # geditslapd.conf

Nous allons venir copier cette ligne dans les includes : include

/etc/ldap/schema/samba.schema

Nous avons fini avec les configurations de bases de slapd. Nous allons redémarrer le serveur

ldap : ~# /etc/init.d/slapd restart

2. Installation de samba client et de samba tools

a) Installation de samba-client

Maintenant, nous allons installer les paquets de samba

~# aptitude install samba smbclientsmbfssmbldap-tools La

question est de lancer serveur en tant que daemons: oui

Nous allons arrêter le serveur samba~# /etc/init.d/samba stop

b) Configuration de samba-client

Le répertoire samba contient samba.conf. Nous allons créer un autre fichier dans le

répertoire samba

~#cp /etc/samba/smb.conf /etc/samba/smb.conf.master

Maintenant qu'il est créé, on le modifie pour qu'il ressemble à ceci :

Puisque nous travaillons avec le système Debian, nous allons obtenir mon domaine par

debian. La directive "domain logons = yes" active le contrôle de domaine, c'est à dire la

gestion des authentifications sur le domaine. Nous nommons au passage le domaine

"mondomaine" grâce à la directive "workgroup".Les directives "domain master" et "local

Présenté et soutenu par NJOCK PATRICK Page 36

Administration LDAP et Samba(PDC)

master" sont un peu particulières. Les directives "domain master" et "local master" sont un

peu particuliers. Lorsqu'une machine Windows désire naviguer dans le voisinage réseau, elle a

besoin d'une liste de ses machines voisines. La machine qui fait office de "master browser" est

là pour lui en fournir une. Il y a deux types de "master browsers", le "domain master browser"

et le "local master browser". Ils sont respectivement "master browsers" pour le domaine

Windows (qui peut s'étaler sur plusieurs réseaux) et pour le réseau local (qui peut faire partie

d'un domaine plus vaste).

Un contrôleur de domaine digne de ce nom se doit de disposer de certains partages de

base :

• un partage [homes] contenant les répertoires homes des utilisateurs. Le répertoire home de

l'utilisateur sera connecté vers un lecteur spécifié lorsque L’utilisateur s'authentifiera sur le

domaine.

• un partage [net logon] contenant les scripts de connexion (net logon) qui seront téléchargés et

exécutés par les machines clientes à la connexion des utilisateurs sur le domaine.

• un partage [profiles] contenant les profils itinérants des utilisateurs. Ces profils permettent de

stocker de manière centralisée la configuration du bureau, le fond d'écran, les préférences

internet (...) pour chaque utilisateur dudomaine. Aprésent, nous allons créer les répertoires

# mkdir -p /data/samba/home

# mkdir -p /data/samba/netlogon

# mkdir -p /data/samba/profiles

Dans profiles on tape la commande : # chmod -R 777

Le mot de passe administrateur Ldap doit etre connu par samba

#smbpasswd -w njock

Pour configurer les outils samba à travers smbldap : smbldap.conf et

smbldap_bind.conf sont les fichiers de configuration dans etc/smbldap-tools

Présenté et soutenu par NJOCK PATRICK Page 37

Administration LDAP et Samba(PDC)

# geditsmbldap_bind.conf

masterDN="cn=admin,dc=aurelien,dc=org"

masterPw="mot_de_passe"

slaveDN="cn=admin,dc=aurelien,dc=org" slavePw="mot_de_passe

Dans le terminal administrateur, nous allons entrer dans le repertoiresmbldap-tools ,

restreindre les droits : chmod 600.Il faut maintenant déterminer le SID du domaine et le

renseigner dans le fichier /etc/smblsap/smbldap.conf

~# netgetlocalsid

Ensuite, éditer le fichier de configuration: ~# gedit /etc/smbldap-tools/smbldap.conf

Figure 13:fichier smbldap.conf

Création de l’arbre de LDAP

Elle se fait à travers le script : ~# smbldap-populate.

Présenté et soutenu par NJOCK PATRICK Page 38

Administration LDAP et Samba(PDC)

Nous allons remplir le mot de passe de Samba

Gestion des utilisateurs

Ajout du compte :#smbldap-useradd -a -c nom du compte

Vérification du compte: ~# smbldap-usershow nom du compte

.Architecture déployée de LDAP

Figure 14:Architecture centralisée LDAP

Au regard de ce qui précède, nous pouvons dire que tous les utilisateurs d’un domaine

ne peuvent pas bénéficier des services LDAP, seuls ceux qui sont répertoriés dans sa base.La

configuration des services étant fini, nous examinerons les résultats et les commentaires à

l’issu de notre travail.

Présenté et soutenu par NJOCK PATRICK Page 39

Administration LDAP et Samba(PDC)

Présenté et soutenu par NJOCK PATRICK Page 40

Administration LDAP et Samba(PDC)

RESULTATS ET COMMENTAIRES

Après avoir fait usage de notre méthode pour résoudre, notre préoccupation, nous

examinerons s’il s’agissait effectivement de la bonne méthode.

Résumé

Ce chapitre présente en détail les résultats obtenus à l’issu de notre travail tout en

effectuant à chaque niveau une évaluation par rapport aux résultats attendus. Nous étoffons

ensuite cette présentation par des commentaires.

Aperçu

I. Tests des fichiers

II. Integration d’un client WINDOWS dans samba

Présenté et soutenu par NJOCK PATRICK Page 41

Administration LDAP et Samba(PDC)

I. Tests des fichiers

Nous pouvons consulter tous les utilisateurs, particulièrement tout ceux qu’on a eu à

créer.

Figure 15: les utilisateurs crés

Avant le démarrage du serveur, nous avons procédé à une examination de la syntaxe du

fichier de configuration grâce à la commande testparm.

Figure 16:test de configuration

Présenté et soutenu par NJOCK PATRICK Page 42

Administration LDAP et Samba(PDC)

Elle inspecte toutes les sections du fichier de configuration, il n'y pas d'erreur dans la

syntaxe, nous avons un aperçu comme ci-dessus.

II. Intégration d'un client Windows dans samba

Figure 17: modification du nom

Après cette modification, dans laquelle, il faudra, changer le nom et compte

d’utilisation destiné à rejoindre le domaine, nous aurons à redémarrer notre machine pour

qu’elle prenne en compte cette modification. Après le démarrage, nous aurons remplir une

fenêtre dans laquelle il faudra remplir le nom du domaine et le mot de passe de

l’administrateur Samba. Ici, nous avons créé le domaine en samba PDC

Présenté et soutenu par NJOCK PATRICK Page 43

Administration LDAP et Samba(PDC)

Figure 18:mot de passe de samba

La jonction au domaine devrait être faite.A présent, notre utilisateur est connecté au

domaine, nous pouvons tout de même le vérifier dans le terminal administrateur.

Nous avons taper le commande: #reboot

A propos de root

Comme les utilisateurs sont gérés par LDAP, leurs mots de passe sont stockés dans sa base.

Par contre, root possède 2 mots de passe :

- le mot de passe stocké dans la base LDAP

- le mot de passe local stocké dans /etc/passwd ou/etc/shadow

Si root veut se connecter sur le serveur, il peut donc utiliser l'un ou l'autre des mots de passe,

ce qui est pratique pour accéder au système si le serveur LDAP ne répond plus.

A l'ouverture de session, le client doit choisir de se connecter au domaine afin de monter les

répertoires de partage auxquels il a accès dans l'explorateur. Voici l'aperçu de ces lecteurs dans

l'explorateur.

Présenté et soutenu par NJOCK PATRICK Page 44

Administration LDAP et Samba(PDC)

Figure 19:lecteurs de partage

Présenté et soutenu par NJOCK PATRICK Page 45

Administration LDAP et Samba(PDC)

CONCLUSION

Au terme de notre travail, qui consiste à administrer un annuaire LDAP dans un

domaine (PDC) avec SAMBA dans un environnement Opensource comme Debian. Il nous a

fallu,pour réaliser ce travail, configurer le serveur LDAP et le serveur SAMBA en contrôleur

de domaine primaire. L’annuaire LDAP est un répertoire, ou on l’on peut stocker les données

d’un employé d’une entreprise, qui peuvent s’authentifier à travers leurs comptes dans un

réseau local.

Nous répondons ainsi aux préoccupations de notre structure qui consistait à offrir un

environnement permettant de gérer une interopérabilité des applications.

Ce travail constitue une bonne entame dans le processus de modernisation de la

fonction publique, de la société de l’information. Il estbénéfique pour les entreprises,vu qu’il

peut être implémenter sous une plate-forme extranet pour l’authentification des utilisateurs,

également pour le commerce en ligne.

Présenté et soutenu par NJOCK PATRICK Page 46

Administration LDAP et Samba(PDC)

BIBLIOGRAPHIE

Documents électroniques :

www.google.com/Administration de LDAP et SAMBA sous Debian visité le 15 Aout

2012

www.google.com/ tutoriel LDAP visité le 15 septembre à 00h

www.google.com/Mise en place d’un serveur LDAP de Guillaume DUALE visité le

05 septembre 2012

www.google.com/installation et configuration d’un serveur SAMBA et LDAP visité le

11 Septembre 2012

www.debian.org/ Administration de LDAP et SAMBA sous Debian 5

visité le 10 septembre 2012

Présenté et soutenu par NJOCK PATRICK Page 47

Administration LDAP et Samba(PDC)

ANNEXE

Smb.conf.master

Maintenant qu'il est créé, on le modifie pour qu'il ressemble à ceci :

[global workgroup = aurelien

server string = Server de fichiers

netbios name = debian domain

master = yes local master = yes

domain logons = yes

# On met security = user pour un controleur de domaine

# domain pour un serveur membre # share

pour un serveur stand alone security = user os

level = 40 ldappasswd sync = yes

passdbbackend = ldapsam:ldap://127.0.0.1/

ldapadmindn = cn=admin,dc=aurelien,dc=org

ldapsuffix = dc=aurelien,dc=org ldap group

suffix = ou=Groups ldap user suffix =

ou=Users

ldap machine suffix = ou=Machines add user script = /usr/sbin/smbldap-

useradd -m "%u" ldap delete dn = yes delete user script =

/usr/sbin/smbldap-userdel "%u" add machine script = /usr/sbin/smbldap-

useradd -w "%u" add group script = /usr/sbin/smbldap-groupadd -p "%g"

#delete group script = /usr/sbin/smbldap-groupdel "%g" add user to group

Présenté et soutenu par NJOCK PATRICK Page 48

Administration LDAP et Samba(PDC)

script = /usr/sbin/smbldap-groupmod -m "%u" "%g" delete user from

group script = /usr/sbin/smbldap-groupmod -x "%u" "%g" set primary

group script = /usr/sbin/smbldap-usermod -g "%g" "%u" logon path = \\

%L\profiles\%U logon drive = P:

logon home = \\%L\%U socket options = TCP_NODELAY

SO_RCVBUF=8192 SO_SNDBUF=8192

case sensitive = No

default case = lower

preserve case = yes short

preserve case = Yes

#character set = iso8859-1

#domain admin group = @admin

dns proxy = No wins support =

Yes hosts allow = 192.168.129.

127. winbind use default domain

= Yes ntacl support = Yes

msdfs root = Yes hide files =

/desktop.ini/ntuser.ini/NTUSER.*/

# autre possibilité : "veto files = "

# Reglage de l'encodage des caracteres :

unix charset = iso-8859-15

display charset = iso-8859-15

dos charset = 850 #

[netlogon] path =

/home/samba/netlogon

Présenté et soutenu par NJOCK PATRICK Page 49

Administration LDAP et Samba(PDC)

writable = No browseable =

No

write list = Administrateur

[profiles]

path = /home/samba/profiles

browseable = No writeable

= Yes profileacls = yes

create mask = 0700

directory mask = 0700

[homes] comment = Répertoire

Personnel browseable = No

writeable = Yes #

[partage]

comment = Repertoire commun

browseable = Yes writeable =

Yes public = No path =

/home/partage #

[printers]

comment = All Printers

path = /var/spool/samba

create mask = 0700

printable = Yes browseable

= No

Présenté et soutenu par NJOCK PATRICK Page 50

Administration LDAP et Samba(PDC)

[print$]

comment = Printer Drivers path

= /var/lib/samba/printers

libnss-ldap.conf

# Emplacement du serveur

# host 127.0.0.1 uri

ldap://127.0.0.1/ port 389

# Racine de l'annuaire base

dc=antiseches,dc=net # Version

du protocole autiliser

ldap_version 3

# Superutilisateur. Note : le mot de passe se trouve en clair

# dans le fichier /etc/libnss-ldap.secret

rootbinddncn=admin,dc=antiseches,dc=net

# Peut eviter un bloquage au boot si le serveur LDAP est down et qu'un process le sollicite

bind_policy soft

# Portee de la recherche par defaut

# scopesub

# Emplacement des comptes

# nss_base_passwd dc=antiseches,dc=net?sub

# nss_base_group ou=groups,dc=antiseches,dc=net?one

Vérifier le contenu du fichier de configuration /etc/pam_ldap.conf pour vérifier qu'il

ressemble à ceci :

# Emplacement du serveur

# host 127.0.0.1

Présenté et soutenu par NJOCK PATRICK Page 51

Administration LDAP et Samba(PDC)

uri ldap://127.0.0.1/ port

389

# Racine de l'annuaire

base dc=antiseches,dc=net #

Version du protocole autiliser

ldap_version 3

# Superutilisateur. Note : le mot de passe se trouve en clair

# dans le fichier /etc/pam_ldap.secret

rootbinddncn=admin,dc=aurelien,dc=net pam_passwordcrypt

# Portee de la recherche par defaut

# scopesub

# Emplacement des comptes

# nss_base_passwd dc=aurelien,dc=net?sub

# nss_base_group ou=groups, dc=antiseches, dc=net?one

Présenté et soutenu par NJOCK PATRICK Page 52

Vous aimerez peut-être aussi

- Dictionnaire de Concepts Spirites PDFDocument278 pagesDictionnaire de Concepts Spirites PDFErnani Mariano100% (1)

- CDD D'usageDocument6 pagesCDD D'usageHocine ChouguiPas encore d'évaluation

- Cpa7 1 DumezilDocument38 pagesCpa7 1 DumezilPtrc Lbr LpPas encore d'évaluation

- Partie Sbai: Surveillance EpidemiologiqueDocument63 pagesPartie Sbai: Surveillance EpidemiologiqueMehdi Laaroussi100% (1)

- Affaire Du Droit D'asile Demande D'interprétationDocument12 pagesAffaire Du Droit D'asile Demande D'interprétationHerman BonabePas encore d'évaluation

- Extrait Des Resolutions Des Assises Ordinaires Du Consistoire Jape Tenues A La Paroisse Ekoumdoum-EmmanuelDocument2 pagesExtrait Des Resolutions Des Assises Ordinaires Du Consistoire Jape Tenues A La Paroisse Ekoumdoum-Emmanuelgermain nnangaPas encore d'évaluation

- Business PlanDocument28 pagesBusiness PlannyombamissPas encore d'évaluation

- Calcul Guide Rage Escaliers Metalliques Rapportes Neuf 2014-03-0Document112 pagesCalcul Guide Rage Escaliers Metalliques Rapportes Neuf 2014-03-0Daniel MikicPas encore d'évaluation

- Aireurbaine TDDocument2 pagesAireurbaine TDbalbal100% (1)

- Méthode QQOQCP: Dé Nition Et Exemples Concrets Pour Chaque QuestionDocument15 pagesMéthode QQOQCP: Dé Nition Et Exemples Concrets Pour Chaque Questionmoussavouchancia99Pas encore d'évaluation

- Frise Chronologique PDFDocument1 pageFrise Chronologique PDFSBphotographies100% (1)

- Traité GPEEDocument18 pagesTraité GPEECharles KalubiPas encore d'évaluation

- Présentation Du Château de VissecDocument10 pagesPrésentation Du Château de VissecJean-Luc BOURRIER de VISSECPas encore d'évaluation

- BZT 4Document64 pagesBZT 4Majid khan, Instrument Mechanic, Centralized Resource Lab, UoPPas encore d'évaluation

- Fiche - Un Peuplement de Qualité Mise en Œuvre de La Loi Sru Dans Le Periurbain Residentiel Aise Et Discrimination Discrete (F. Desage, 2016)Document2 pagesFiche - Un Peuplement de Qualité Mise en Œuvre de La Loi Sru Dans Le Periurbain Residentiel Aise Et Discrimination Discrete (F. Desage, 2016)Neill SchiarettiPas encore d'évaluation

- Presentation Expose ENRDocument11 pagesPresentation Expose ENRYoussra ElkdPas encore d'évaluation

- Fiche Produit ADIDocument1 pageFiche Produit ADIDominique TurpinPas encore d'évaluation

- CorrigéTest1 MAO IMIDocument2 pagesCorrigéTest1 MAO IMILAHCIENE ELHOUCINEPas encore d'évaluation

- Financement D'un Projet D'investissementDocument32 pagesFinancement D'un Projet D'investissementNacymPas encore d'évaluation

- La Revanche Du ChrétienDocument10 pagesLa Revanche Du ChrétienChristy EndoléPas encore d'évaluation

- Liberté ContractuelleDocument12 pagesLiberté Contractuellekemmach toufik0% (1)

- Cahier Vacances PrintempsDocument19 pagesCahier Vacances PrintempsCaroline Delinot RaoufiPas encore d'évaluation

- DDFCDocument5 pagesDDFCfayein.louisarthurPas encore d'évaluation

- Activite L Energie Solaire 02-2Document2 pagesActivite L Energie Solaire 02-2Fatima-zahra MokhtariPas encore d'évaluation

- UE11 - Sujet 2014Document10 pagesUE11 - Sujet 2014nouredine.yahayaPas encore d'évaluation

- Sejed 8473Document149 pagesSejed 8473karolannevlogtvPas encore d'évaluation

- Blocage Des Téléphones Volés - FAQDocument3 pagesBlocage Des Téléphones Volés - FAQMohamed mokhless AbidiPas encore d'évaluation

- Interview Stanislas ZEZE 1631019710Document8 pagesInterview Stanislas ZEZE 1631019710AngePas encore d'évaluation

- Hubert TP Droit de L'hommeDocument3 pagesHubert TP Droit de L'hommePrince BashPas encore d'évaluation