Académique Documents

Professionnel Documents

Culture Documents

TP5 Napt

Transféré par

Serigne Alassane DiengTitre original

Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

TP5 Napt

Transféré par

Serigne Alassane DiengDroits d'auteur :

Formats disponibles

TP : Routage OSPF sur Cisco M2103 IUT Dijon-Auxerre

TECHNOLOGIE INTERNET

TRAVAUX PRATIQUE : NAPT

Par ZHANG Tuo

E-mail : tuo.zhang@iut-dijon.u-bourgogne.fr

1. OBJECTIFS DU TP

Réaliser et tester le NAT entre différents réseaux.

Analyser le fonctionnement de NAT.

2. MATERIELS ET LOGICIELS NECESSAIRES

Vous travaillerez tout seul. Il faut un Compte-Rendu à déposer par personne à la fin de cette séance.

3. PREALABLE

ATTENTION : Lors qu’il n’y a pas de groupe, vous devez réaliser ce TP par Packet Tracer puisque

l’enseignant puisse noter « cas par cas ».

4. ROUTAGE ENTRE LES RESEAUX DIFFERANTES PAR NAT

4.1. Le principe de NAT

On dit qu’un routeur fait du Network Address Translation (NAT) lorsqu’il fait correspondre les

adresses IP internes non-uniques et souvent non routables d’un intranet à un ensemble d’adresses externes

uniques et routables. Ce mécanisme permet notamment de faire correspondre une seule adresse externe

publique visible sur Internet à toutes les adresses d’un réseau privé, et pallie ainsi l’épuisement des adresses

IPv4.

La fonction NAT dans un routeur de service intégré (ISR) traduit une adresse IP source interne en

adresse IP globale.

4.2. Sécurité et NAT (poursuivre en 2ème année)

Tout d'abord, le NAT n'est pas une opération anodine et ce bien qu'il ait pour vocation d'être transparent.

En effet, le NAT modifie les paquets IP et cela a pour conséquence directe de casser tout contrôle d'intégrité au

niveau IP et même aux niveaux supérieurs puisque TCP par exemple inclue les adresses dans ses checksums!

Concrètement, on se rend compte qu'un protocole de sécurisation des datagrammes comme IPSec est totalement

incompatible avec le NAT, que ce soit en mode tunneling ou transport (voir IPSec).Une autre raison simple est

qu'un NAT évolué a tendance à remonter les couches pour étudier les protocoles de transport afin de rassembler

assez d'informations pour chaque contexte. Tout chiffrement à ce niveau empêcherait donc le NAT de

fonctionner, puisque les informations seraient alors cryptées.

Un des avantages du NAT est de protéger les machines du réseau privé d'attaques directes puisqu’elles

ne sont en fait pas accessibles de l'extérieur. De plus dans la majorité des cas, les requêtes de connexion ne

peuvent provenir que de ces machines privées. Cela permet également de se prémunir contre un monitoring du

traffic qui viserait à scruter les communications entre 2 machines particulières, un serveur sur Internet par

exemple et une machine du réseau privé. Comme cette dernière n'est plus identifiable, l'opération devient

impossible à moins de remonter au niveau applicatif (d'où l'utilité d'utiliser une protection/chiffrement à ce

niveau également).

ZHANG Tuo & Michael Roy TP Routage 1/6

TP : Routage OSPF sur Cisco M2103 IUT Dijon-Auxerre

ATTENTION

Sous Packet Tracer, vous pouvez utiliser Router et commutateurs génériques, dans le même temps, il

faut faire attention aux interfaces que vous travailliez avec, et n’oubliez pas configurer les paramètres

(@IP, gateway…)

Comme j’ai déjà vous donner les commandes, dans votre CR, il faut noter les fonctionnalités

correspondant chaque commande.

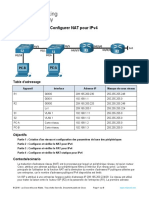

5. NAT STATIQUE ET ADDRESS HIDING FEATURE

5.1.1. Configuration des interfaces

Configurer les interfaces nécessaires d’après la topologie dans le schéma, ainsi que le nom du routeur.

Les PCs Par @IP : 192.168.1.100 et 192.168.1.101

Subnet Mask: 255.255.255.0

Default Gateway: 192.168.1.1

Routeur 0 de fa0/0: @IP 192.168.1.1 255.255.255.0

s2/0: @IP 200.10.0.1 255.255.255.0

clock rate 64000

Routeur 1 de s2/0 : @IP 200.10.0.2 255.255.255.0

fa0/0 : @IP 10.0.0.1 255.0.0.0

Serveur @IP : 10.0.0.254

Subnet Mask : 255.0.0.0

Default Gateway : 10.0.0.1

ZHANG Tuo & Michael Roy TP Routage 2/6

TP : Routage OSPF sur Cisco M2103 IUT Dijon-Auxerre

5.1.2. Configurez le default routage sur votre routeur

« Creating a static route to network 0.0.0.0 0.0.0.0 is another way to set the gateway of last resort on a

router. As with the ip default-network command, using the static route to 0.0.0.0 is not dependent on any

routing protocols. However, ip routing must be enabled on the router. » Donc, saisir commande ip route 0.0.0.0

0.0.0.0 sur chaque interface de votre routeurs et puis tester pinger entre PC et Serveur.

Rx(config)#ip route 0.0.0.0 0.0.0.0 s2/0

5.1.3. Ouvrir le navigateur virtuel sur votre PC, puis visiter Serveur par service http. (Saisir @IP

privé 10.0.0.254 de serveur dans le browser), noter le résultat.

5.1.4. Toujours dans le même navigateur de votre PC, saisir @IP publique 200. 10.0.2 de routeur et

noter le résultat. Si vous voulez avoir le même résultat comme ce que l’on a vu dans 5.1.3,

comment faire ?

5.1.5. Une solution (la configuration NAT statique)

Sur R1-Staric NAT, tapez

Rx(config)#ip nat inside source static 10.0.0.254 200.10.0.2

Rx(config)#int s2/0

Rx(config-if)#ip nat outside

Rx(config-if)#int fa0/0

Rx(config-if)#ip nat inside

Rx(config-if)#

Puis

Rx# show run

Analyser les résultats. Re-tester 5.1.4 et noter les résultats. Résumé la fonctionnalité de NAT statique.

5.1.6. Hiding @IP de LAN par NAT Overload (translate all the @IP de LAN à une seule @IP

globale)

Sur R1-Staric NAT, tapez

Rx(config)#access-list 1 permit 192.168.1.0 0.0.0.255

Rx(config)#ip nat inside source list 1 interface s2/0 overload

Rx(config)#int s2/0

Rx(config-if)#ip nat outside

Rx(config-if)#int fa0/0

Rx(config-if)#ip nat inside

Puis sauvegarder votre travaille par copy run start.

Tester le hiding feature par simulation-auto capture/play dans packet tracer. (Lancer mode simulation-

auto capture/play et puis pinger de PC à Serveur), analyser les paquets en détaillant le Inbound PDU.

ZHANG Tuo & Michael Roy TP Routage 3/6

TP : Routage OSPF sur Cisco M2103 IUT Dijon-Auxerre

6. NAT DINAMIQUE.

6.1. Configuration de base

Configurer les paramètres d’après la topologie.

Vérifier que vous pouvez réussir de pinger entre chaque segment. Mais n’applique aucun protocole

de routage, évitement vous ne pouvez pas pinger de 192.168.10.0 à 20.20.20.2.

6.2. But

Réussir de pinger de 192.168.10.0 à 20.20.20.2 par NAT dynamique. “With this dynamic nat, we have

to create a pool of public address and an access list … the hosts will take any of the ip from that pool to make

the connection with the other hosts thats has public ip.”

6.3. Configuration NAT dynamique.(Vous aurez approfondir le ACL en 2ème année. )

Sur le routeur d’Auxerre

Rx(config)#access-list 1 permit ?

Rx(config)#access-list 1 permit 192.168.10.0 ?

Rx(config)#access-list 1 permit 192.168.10.0 0.0.0.255

Rx(config)#ip nat pool zhang ?

Rx(config)#ip nat pool zhang 20.20.20.1 ?

Rx(config)#ip nat pool zhang 20.20.20.1 20.20.20.254 ?

Rx(config)#ip nat pool zhang 20.20.20.1 20.20.20.254 netmask

255.255.255.0

Rx(config)#ip nat inside source list 10 pool zhang

Rx(config)#interface fa0/0

Rx(config-if)#ip nat inside

Rx(config-if)#ex

Rx(config)#interface fa1/0

Rx(config-if)#ip nat outside

Rx(config-if)#Ctrl+Z

ZHANG Tuo & Michael Roy TP Routage 4/6

TP : Routage OSPF sur Cisco M2103 IUT Dijon-Auxerre

Rx(config)#ip nat inside source list 1 interface s2/0 overload

Rx(config)#int s2/0

Rx(config-if)#ip nat outside

Rx(config-if)#int fa0/0

Rx(config-if)#ip nat inside

6.4. Tester pinger de PC de LAN Auxerre à Router de Paris par NAT dynamique sans protocole de

routage.

7. EXERCICE (QUESTION OUVEERTE)

Réussir de pinger entre les PCs dans LANs différents d’après la topologie. Il faut le réaliser en

utilisant les connaissances de NAT (en Séance 5) et DHCP (en Séance 2). Si vous avez besoins des

matériels supplémentaires, il faut me préciser la raison.

ZHANG Tuo & Michael Roy TP Routage 5/6

TP : Routage OSPF sur Cisco M2103 IUT Dijon-Auxerre

ANNEXE :

ZHANG Tuo & Michael Roy TP Routage 6/6

Vous aimerez peut-être aussi

- Ciscomadesimple - Be-Configuration Du NAT Sur Un Routeur CiscoDocument7 pagesCiscomadesimple - Be-Configuration Du NAT Sur Un Routeur CiscopapefayePas encore d'évaluation

- 7.3.2.7 Lab - Testing Network Connectivity With Ping and TracerouteDocument15 pages7.3.2.7 Lab - Testing Network Connectivity With Ping and TracerouteKelitha CigohaPas encore d'évaluation

- Le NAT Statique Le NAT Dynamique Avec Pool D Adresses Le NAT Dynamique Avec Surcharge (NAT Overload, Aussi Connu Sous Le Nom de PAT)Document10 pagesLe NAT Statique Le NAT Dynamique Avec Pool D Adresses Le NAT Dynamique Avec Surcharge (NAT Overload, Aussi Connu Sous Le Nom de PAT)Pascal BAYIGAPas encore d'évaluation

- 8.3.2.7 Lab - Testing Network Connectivity With Ping and TracerouteDocument16 pages8.3.2.7 Lab - Testing Network Connectivity With Ping and Traceroutecontactez23Pas encore d'évaluation

- TP - Routage DynamiqueDocument9 pagesTP - Routage Dynamiquekhalil bouachPas encore d'évaluation

- TP Paquet Tracer - RoutageDocument24 pagesTP Paquet Tracer - RoutageElk Le maître de la discrétionPas encore d'évaluation

- 7.2.2.5 Lab - Configuration de Base Du Protocole EIGRP Pour IPv4 - ILMDocument16 pages7.2.2.5 Lab - Configuration de Base Du Protocole EIGRP Pour IPv4 - ILMMouad TouitiPas encore d'évaluation

- Configuration Du NAT Sur Un Routeur Cisco en PDFDocument20 pagesConfiguration Du NAT Sur Un Routeur Cisco en PDFLayeurs Miazus0% (1)

- TP Protocole PPPDocument17 pagesTP Protocole PPPAli OussalemPas encore d'évaluation

- 4.3.3.4 Lab 1 Configure HSRPDocument8 pages4.3.3.4 Lab 1 Configure HSRPDamak SanaPas encore d'évaluation

- TP9 - NatDocument5 pagesTP9 - NatPierre La CailassePas encore d'évaluation

- Efm Cisco v9 CorrectionDocument5 pagesEfm Cisco v9 CorrectionradouanePas encore d'évaluation

- TP 4 LPDocument5 pagesTP 4 LPAbdeslam MOUKHLISSPas encore d'évaluation

- 10.1.1.13 Lab - Configuring OSPFv2 On A Multiaccess NetworkDocument7 pages10.1.1.13 Lab - Configuring OSPFv2 On A Multiaccess Networkcheicktest1Pas encore d'évaluation

- 8.2.5.5 Lab - Configuring IPv6 Addresses On Network DevicesDocument11 pages8.2.5.5 Lab - Configuring IPv6 Addresses On Network DevicesMouhamed Niang100% (1)

- TP NatDocument8 pagesTP NatMarieange ambassaPas encore d'évaluation

- 5.2.3.7 Lab - Configuring Port Address Translation (PAT)Document6 pages5.2.3.7 Lab - Configuring Port Address Translation (PAT)tv myasianPas encore d'évaluation

- 6.8.2 Lab - Configure NAT For IPv4Document8 pages6.8.2 Lab - Configure NAT For IPv4Arij HmeydiPas encore d'évaluation

- Commanende NATDocument3 pagesCommanende NATsylvere moundoungaPas encore d'évaluation

- TP8 - Configuring and Modifying Standard IPv4 ACLsDocument11 pagesTP8 - Configuring and Modifying Standard IPv4 ACLsNios GraffPas encore d'évaluation

- Chapitre2 NATDocument8 pagesChapitre2 NATSafoine GabtniPas encore d'évaluation

- Atelier 1 - Configuring Basic PPP With Authentication (1) (2020!11!13 20-30-26 UTC)Document28 pagesAtelier 1 - Configuring Basic PPP With Authentication (1) (2020!11!13 20-30-26 UTC)rsi3 pfePas encore d'évaluation

- 10.2.3.4 Lab - Troubleshooting Advanced Single-Area OSPFv2Document7 pages10.2.3.4 Lab - Troubleshooting Advanced Single-Area OSPFv2cheicktest1Pas encore d'évaluation

- Lab CCNP - Configuring IPv6 Addresses On Network DevicesDocument11 pagesLab CCNP - Configuring IPv6 Addresses On Network DevicesTyger zerPas encore d'évaluation

- Atelier 1 - Configuration de BaseDocument5 pagesAtelier 1 - Configuration de BasenourPas encore d'évaluation

- VPN Site To SiteDocument9 pagesVPN Site To Siteyassine4everPas encore d'évaluation

- TP5 - Configuring Basic Single-Area OSPFv2Document23 pagesTP5 - Configuring Basic Single-Area OSPFv2Darine DadouPas encore d'évaluation

- 5.2.3.4 Lab - Troubleshooting Advanced Single-Area OSPFv2Document7 pages5.2.3.4 Lab - Troubleshooting Advanced Single-Area OSPFv2Ayman BahloulPas encore d'évaluation

- Configuration Du NAT Sur Un Routeur CISCODocument5 pagesConfiguration Du NAT Sur Un Routeur CISCOhaiganePas encore d'évaluation

- EtherchannelDocument21 pagesEtherchannelibrahima1994thiam100% (1)

- 7.2.2.5 Lab - Configuring Basic EIGRP For IPv4Document10 pages7.2.2.5 Lab - Configuring Basic EIGRP For IPv4snoupi2Pas encore d'évaluation

- 10.1.3.5 Lab - Configuring OSPFv2 Advanced FeaturesDocument8 pages10.1.3.5 Lab - Configuring OSPFv2 Advanced Featurescheicktest1Pas encore d'évaluation

- Lab OSPF PDFDocument23 pagesLab OSPF PDFOuaabbou FatihaPas encore d'évaluation

- TP Routage OSPF Cisco LiteDocument4 pagesTP Routage OSPF Cisco LiteghiskoolPas encore d'évaluation

- 8.2.5.5 Lab - Configuring IPv6 Addresses On Network DevicesDocument11 pages8.2.5.5 Lab - Configuring IPv6 Addresses On Network DevicesNassim Ksouri100% (1)

- 4 - Configuration Du Protocole OSPFv2 Sur Un Réseau Acès MultipleDocument6 pages4 - Configuration Du Protocole OSPFv2 Sur Un Réseau Acès Multipleahmed baaziPas encore d'évaluation

- 10.8.2 Lab - Configure CDP, LLDP, and NTPDocument7 pages10.8.2 Lab - Configure CDP, LLDP, and NTPcptess globalPas encore d'évaluation

- Tout Les TP CCNA4 - EnnoncéDocument201 pagesTout Les TP CCNA4 - Ennoncégargield6357% (7)

- Tout TP de CCNA 4Document493 pagesTout TP de CCNA 4Achraf Ait Hijoub100% (2)

- TP11 OspfDocument23 pagesTP11 OspfsamiraPas encore d'évaluation

- TP Configuration STPDocument10 pagesTP Configuration STPNabil BrighetPas encore d'évaluation

- 9.2.2.8 Lab - Configuring Multiarea OSPFv2Document10 pages9.2.2.8 Lab - Configuring Multiarea OSPFv2Ismael KosgaPas encore d'évaluation

- Config RouteurDocument5 pagesConfig RouteurBertin ModossioPas encore d'évaluation

- 2 - NAT Statique + Transfert de PortsDocument7 pages2 - NAT Statique + Transfert de PortsOussama SnadPas encore d'évaluation

- Ciscomadesimple - be-gNS3 OSPF Lab 1ère Partie - 2Document6 pagesCiscomadesimple - be-gNS3 OSPF Lab 1ère Partie - 2Abderrahmen AbderrahmenPas encore d'évaluation

- Enoncé TP2Document8 pagesEnoncé TP2OUMAIMA LYOUSFIPas encore d'évaluation

- Correction Du TP NATDocument5 pagesCorrection Du TP NATyanis si hadj mohandPas encore d'évaluation

- Gre VPNDocument8 pagesGre VPNoussama snadPas encore d'évaluation

- 1.1.4.6 Lab - Configuring Basic Router Settings With IOS CLI Revisé PDFDocument9 pages1.1.4.6 Lab - Configuring Basic Router Settings With IOS CLI Revisé PDFEdward DossouPas encore d'évaluation

- TP NAT PAT FinalDocument11 pagesTP NAT PAT FinalFiras AbdallahPas encore d'évaluation

- Wireshark pour les débutants : Le guide ultime du débutant pour apprendre les bases de l’analyse réseau avec Wireshark.D'EverandWireshark pour les débutants : Le guide ultime du débutant pour apprendre les bases de l’analyse réseau avec Wireshark.Pas encore d'évaluation

- Python pour les hackers : Le guide des script kiddies : apprenez à créer vos propres outils de hackingD'EverandPython pour les hackers : Le guide des script kiddies : apprenez à créer vos propres outils de hackingÉvaluation : 5 sur 5 étoiles5/5 (1)

- Spring Boot par la pratique: Développer les services Rest avec Spring-Boot et Spring-RestTemplateD'EverandSpring Boot par la pratique: Développer les services Rest avec Spring-Boot et Spring-RestTemplatePas encore d'évaluation

- WiFi Hacking : Le guide simplifié du débutant pour apprendre le hacking des réseaux WiFi avec Kali LinuxD'EverandWiFi Hacking : Le guide simplifié du débutant pour apprendre le hacking des réseaux WiFi avec Kali LinuxÉvaluation : 3 sur 5 étoiles3/5 (1)

- WiFi hacking avec Kali Linux : le guide complet pour apprendre à pénétrer les réseaux WiFi avec Kali Linux et comment les défendre des hackersD'EverandWiFi hacking avec Kali Linux : le guide complet pour apprendre à pénétrer les réseaux WiFi avec Kali Linux et comment les défendre des hackersPas encore d'évaluation

- Wi-Fi Hacking avec kali linux Guide étape par étape : apprenez à pénétrer les réseaux Wifi et les meilleures stratégies pour les sécuriserD'EverandWi-Fi Hacking avec kali linux Guide étape par étape : apprenez à pénétrer les réseaux Wifi et les meilleures stratégies pour les sécuriserPas encore d'évaluation

- Python pour Débutants : Guide Complet pour Apprendre la Programmation Pas à PasD'EverandPython pour Débutants : Guide Complet pour Apprendre la Programmation Pas à PasPas encore d'évaluation

- Python pour les hackers : guide pratique pour créez des outils de test de pénétration puissantsD'EverandPython pour les hackers : guide pratique pour créez des outils de test de pénétration puissantsPas encore d'évaluation

- TD3 Chaleur Travail UAM 2021Document2 pagesTD3 Chaleur Travail UAM 2021Serigne Alassane DiengPas encore d'évaluation

- H05VV-F 2X1.5mm - 0Document1 pageH05VV-F 2X1.5mm - 0Serigne Alassane DiengPas encore d'évaluation

- RechercheDocument3 pagesRechercheSerigne Alassane DiengPas encore d'évaluation

- TD EstiDocument1 pageTD EstiSerigne Alassane DiengPas encore d'évaluation

- Plan de Cours Thermodynamique L2 2021Document2 pagesPlan de Cours Thermodynamique L2 2021Serigne Alassane DiengPas encore d'évaluation

- Chapitre 2-Equations D'état - Coefficients ThermodynamiquesDocument8 pagesChapitre 2-Equations D'état - Coefficients ThermodynamiquesSerigne Alassane DiengPas encore d'évaluation

- TD 4 5 Principes de La ThermodynamiqueDocument2 pagesTD 4 5 Principes de La ThermodynamiqueSerigne Alassane DiengPas encore d'évaluation

- TD 4 5 Principes de La ThermodynamiqueDocument2 pagesTD 4 5 Principes de La ThermodynamiqueSerigne Alassane DiengPas encore d'évaluation

- Chapitre 1 - Concepts de BaseDocument12 pagesChapitre 1 - Concepts de BaseSerigne Alassane DiengPas encore d'évaluation

- Plan de Cours Atomistique Et Liaisons Chimiques 01 - 2020Document3 pagesPlan de Cours Atomistique Et Liaisons Chimiques 01 - 2020Serigne Alassane DiengPas encore d'évaluation

- PLAN DE COURS ThermochimieDocument3 pagesPLAN DE COURS ThermochimieSerigne Alassane DiengPas encore d'évaluation

- TDelectrocinetiqueCh2v1 0Document8 pagesTDelectrocinetiqueCh2v1 0Faiçal Saidi100% (2)

- Examen L1PCSM Octobre 2015-+CorrigéDocument3 pagesExamen L1PCSM Octobre 2015-+CorrigéSerigne Alassane Dieng100% (1)

- Cours Sur Generalites Sur Les SolutionsDocument6 pagesCours Sur Generalites Sur Les SolutionsSerigne Alassane DiengPas encore d'évaluation

- ChimieMinSyst IIRD PDFDocument58 pagesChimieMinSyst IIRD PDFSerigne Alassane DiengPas encore d'évaluation

- Travail Personnel de L'Etudiant (Tpe) : Exercice 1Document3 pagesTravail Personnel de L'Etudiant (Tpe) : Exercice 1Serigne Alassane DiengPas encore d'évaluation

- Polycopié Réseaux Informatiques CorrigéDocument98 pagesPolycopié Réseaux Informatiques CorrigéZidane TiogoPas encore d'évaluation

- Évaluation: Collège UrsuyaDocument1 pageÉvaluation: Collège UrsuyaDidier TchaleuPas encore d'évaluation

- Aut Log Vol1 v4Document175 pagesAut Log Vol1 v4Sylbe MarthePas encore d'évaluation

- Telecoms Entreprises - Catalogue Produits Et Services 2014Document35 pagesTelecoms Entreprises - Catalogue Produits Et Services 2014munaimiPas encore d'évaluation

- Max VolDocument145 pagesMax VolCeren ErgulPas encore d'évaluation

- Introduction Réseau Topologies - Protocoles Architectures en Couches (Modèles OSI, IEEE, TCP - IP) PDFDocument184 pagesIntroduction Réseau Topologies - Protocoles Architectures en Couches (Modèles OSI, IEEE, TCP - IP) PDFGreg Morris100% (1)

- 12.2.2.9 Lab - Regular Expression TutorialDocument3 pages12.2.2.9 Lab - Regular Expression TutorialthiernoPas encore d'évaluation

- Chapitre 6 - GestionDeTransactionsDistribuéesDocument18 pagesChapitre 6 - GestionDeTransactionsDistribuéesCho ChiPas encore d'évaluation

- TRE RS Rep+ & RS Rep-MIA300392-3Document12 pagesTRE RS Rep+ & RS Rep-MIA300392-3Laurent AnabaPas encore d'évaluation

- Zaki ChahbounDocument10 pagesZaki ChahbounMOHAMED TAMZAITIPas encore d'évaluation

- Cours SDFDocument283 pagesCours SDFsayedms9983Pas encore d'évaluation

- Con 3Document29 pagesCon 3kakaPas encore d'évaluation

- Document Optimm Et Planning PDFDocument64 pagesDocument Optimm Et Planning PDFdadasy512Pas encore d'évaluation

- Analyse Fonctionnelle (V: Vélo Assistance ÉlectriqueDocument6 pagesAnalyse Fonctionnelle (V: Vélo Assistance Électriquesilkbull Iuo-alaPas encore d'évaluation

- Rapport EMSI FinalDocument28 pagesRapport EMSI FinalAchraf MarchoudPas encore d'évaluation

- Virtualisation Asa GuideDocument12 pagesVirtualisation Asa GuideJoel NguinaPas encore d'évaluation

- Thème 2: Internet.: 1961: Naissance Communication Par Paquet 1974: Naissance 1989: Démocratisation D'internet GrâceDocument4 pagesThème 2: Internet.: 1961: Naissance Communication Par Paquet 1974: Naissance 1989: Démocratisation D'internet GrâceManault levacherPas encore d'évaluation

- Résumé POODocument3 pagesRésumé POOThéo Phanie100% (1)

- Proposition Devoir PremiereDocument2 pagesProposition Devoir PremiereDiaPas encore d'évaluation

- Dzonde Naoussi Raoul 2011Document179 pagesDzonde Naoussi Raoul 2011Naz HaPas encore d'évaluation

- Recueild Exercices Corrigsde Programmesen Langage CDocument50 pagesRecueild Exercices Corrigsde Programmesen Langage CTarik El Mahtouchi0% (1)

- Modbus 2019Document45 pagesModbus 2019AZwaPas encore d'évaluation

- Logiciel MatérielDocument2 pagesLogiciel MatérielHakim MohamedPas encore d'évaluation

- WMT05 06Document8 pagesWMT05 06Mohamed Anouar BidaPas encore d'évaluation

- Rapport F DfinalDocument95 pagesRapport F Dfinalyassine EssoufiPas encore d'évaluation

- Instances Du Moteur de Base de Données SQL ServerDocument5 pagesInstances Du Moteur de Base de Données SQL ServerNguessan KouadioPas encore d'évaluation

- Tower FrenchDocument215 pagesTower FrenchbegougPas encore d'évaluation

- La Navigation InternetDocument9 pagesLa Navigation InternetangaPas encore d'évaluation

- Social Media Marketing PowerPoint TemplatesDocument41 pagesSocial Media Marketing PowerPoint TemplatesYasmine MohcinePas encore d'évaluation

- BIGTREETECH PI4B Adapter V1.0 User Manual FRDocument14 pagesBIGTREETECH PI4B Adapter V1.0 User Manual FRdamienduinoPas encore d'évaluation