Académique Documents

Professionnel Documents

Culture Documents

Cours Teleinfo

Transféré par

Adama KaraboueCopyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Cours Teleinfo

Transféré par

Adama KaraboueDroits d'auteur :

Formats disponibles

- Tlinformatique et Protocole -

Page 1 sur 24

Cours de tlinformatique et protocoles de

communication

Professeur : Mme Stella Marc-Swecker

Universit Louis Pasteur

Strasbourg

- Tlinformatique et Protocole -

Page 2 sur 24

Chapitre 1 - Introduction aux rseaux informatiques ..................................................................... 3

1. Historique et volution des rseaux (informatiques) .................................................................. 3

1.1 Historique.............................................................................................................................. 3

1.2 Objectif des rseaux.............................................................................................................. 4

1.3 Classement des rseaux......................................................................................................... 4

1.4 Evolution des rseaux ........................................................................................................... 4

2. Topologies et communications ................................................................................................... 5

2.1 Topologie .............................................................................................................................. 5

2.2 Commutation......................................................................................................................... 6

2.2.1 Commutation de circuits................................................................................................ 6

2.2.2 Commutation de message .............................................................................................. 6

2.2.3 Commutation par paquets .............................................................................................. 7

2.2.3.1 Commutation par paquet en mode circuit virtuel (CV) .......................................... 7

2.2.3.2 Commutation par paquets en mode datagramme.................................................... 8

2.2.4 Commutation de cellules................................................................................................ 8

3. Protocoles et normalisation......................................................................................................... 8

3.1 Protocoles.............................................................................................................................. 8

3.2 Organismes et normalisation................................................................................................. 8

4. Modle OSI de lISO.................................................................................................................. 9

4.1 Exemple de communication linaire..................................................................................... 9

4.2 Exemple de communication dans nu rseau......................................................................... 9

5. Modle TCP/IP dInternet......................................................................................................... 13

5.1 Objectifs.............................................................................................................................. 13

5.2 Historique et principes ........................................................................................................ 13

5.3 Normalisation...................................................................................................................... 14

6. Comparaison OSI/Internet ........................................................................................................ 14

Chapitre 2 La couche physique.................................................................................................. 15

1. Bases thoriques de la transmission de donnes....................................................................... 15

1.2 Bande passante.................................................................................................................... 16

1.3 Relation entre le dbit binaire et les harmoniques.............................................................. 18

1.4 Rapidit de la transmission................................................................................................. 18

1.5 Thorme dchantillonnage............................................................................................... 19

1.6 Dbit maximum dun canal................................................................................................. 19

2. Reprsentation (ou codage) des bits ......................................................................................... 21

2.1 Transmission en bande de base........................................................................................... 21

2.1.1 Code NRZ (non retour zro) ..................................................................................... 21

2.1.2 Code biphase ou Manchester ....................................................................................... 22

2.1.3 Code biphase (ou Manchester) diffrentiel.................................................................. 23

2.1.4 Code bipolaire.............................................................................................................. 23

2.1.5 Code BHDn (Bipolaire Haute Densit dordre n)..................................................... 24

2.2 Transmission large bande................................................................................................. 24

2.2.1 Modulation damplitude............................................................................................... 24

- Tlinformatique et Protocole -

Page 3 sur 24

Chapitre 1 - Introduction aux rseaux

informatiques

1. Historique et volution des rseaux (informatiques)

1.1 Historique

Tlinformatique : mariage tlcom et informatique

Systme de tltraitement (anne 70)

UT=Unit de Traitement

Diffrents type de connexions

Type 1 : On perdait beaucoup de temps dans la gestion des terminaux de lUT.

Type 2 : Avec un serveur intercal.

Dans les annes 70, interconnexion des UT :

- au sein dun rseau local

- au sein dun rseau large distance. Rseau ddi aux transferts de donnes numriques

(TRANSPAC par exemple)

- Tlinformatique et Protocole -

Page 4 sur 24

1.2 Objectif des rseaux

Partage des ressources

Fiabilit (par exemple : copies multiples, dcentralisation)

Rduction des cots

Modularit (ajout graduel de performances)

Dou le modle Client/Serveur.

Conclusion : Dans les annes 80 les rseaux sont vu pour des motivations utilitaires (entreprise).

Puis dans les annes 90 les motivations sont plus sociologiques (Internet).

1.3 Classement des rseaux

Du plus petit au plus grand.

- Serveur locaux LAN (Local Aera Netork) :

- gographiquement restreint.

- dbits levs.

- Rseau Mtropolitain MAN (Metropolitan AN)

- Rseau longue distance WAN (Wide AN)

Echelle du pays

Plus lent que les LAN

1.4 Evolution des rseaux

Rseau intgration de service : vhicule donnes multimdia.

(Ex : diffrence entre ftp au dbit saccad, et la transmission de la voix, du son te de limage.)

Exemple : NUMERIS dbit de 64kbps (insuffisant actuellement, car cest un RNIS bande

troite)

RNIS : Rseaux Numriques Intgration de Services

On passe donc au RNIS large bande implment par la technologie ATM (Asynchronus

Transfer Mode). Cest une commutation de cellules.

Depuis lapparition du haut dbit de nouveaux protocoles se sont dvelopps :

FDDI (Fibre Distributed Data Interface)

ATM (dj vu plus haut)

- Tlinformatique et Protocole -

Page 5 sur 24

2. Topologies et communications

2.1 Topologie

- En toile : noeud central, dou un problme de fiabilit. Avantage : simplicit mettre en

oeuvre.

- En arbre : structure hirarchique. Exemple : STARLAN, EtherNet.

- En Structure danneau :

Exemple : Rseaux locaux IBM (Token Ring). Diffusion active (par rapport aux stations)

- Par bus :

Exemple : Rseaux locaux Ethernet 10 Base 5.

Diffusion passive de la part des stations.

- Par Maille :

WAN classique.

- Tlinformatique et Protocole -

Page 6 sur 24

2.2 Commutation

Dans un grand rseaux, noeuds ddis (commutateurs) au relais des messages.

2.2.1 Commutation de circuits

Inventeur des commutateurs automatiques : Strowger USA 19eme sicle.

Circuit : suite de lignes rserves pour la dure de la communication entre un metteur (E) et un

rcepteur (R).

RTC : Rseau Tlphonique Commut.

En 3 temps :

- tablissement du circuit (appel) : ouverture de connexion

- phase de transfert des donnes

- fermeture du circuit (raccrochage) : fermeture de connexion

Temps d'tablissement/fermeture du circuit long

Temps de transfert des donnes court (toutes les donnes suivant le meme chemin)

Inconvnient : gaspillage des ressources si communications dbit variable.

2.2.2 Commutation de message

Message unit dinformation smantique, ex : tlgramme fichier complet.

Pas de communication entre E et R

Le message (de taille arbitraire) progresse de proche en proche dans chaque commutateur.

Messages indpendant les uns des autres et pouvant suivre des chemins diffrents.

- Tlinformatique et Protocole -

Page 7 sur 24

1er systme : Systme tlgraphique.

Inconvnient : taille des messages non borns. Les besoins de stockage des commutateurs

deviennent inacceptables. Il nexiste donc pas dans els rseaux informatiques.

2.2.3 Commutation par paquets

Paquet : message de taille borne par dcoupage des donnes.

Comparaison du temps de transfert pour 3 techniques :

Commutation = routeur

2.2.3.1 Commutation par paquet en mode circuit virtuel (CV)

Emulation de circuit.

Quand le paquet arrive dans le routeur celui-ci consulte une table et achemine le paquet en

fonction de son numro de circuit virtuel.

3 phases : tablissement CV, transfert de donnes, fermeture du CV

Tous les paquets du mme CV suivent le mme chemin.

L'tablissement dune connexion permet :

- de numriser les paquet en squences

- Tlinformatique et Protocole -

Page 8 sur 24

- de mettre en oeuvre les mcanisme de contrle derreur, dou une plus grande fiabilit

(lourdeur). Ce systme est utilis par X25 (TRANSPAC).

Service et protocoles orients connexions.

2.2.3.2 Commutation par paquets en mode datagramme

Equivalent la poste (cf. TD).

Quune phase de transfert de donnes?

Les paquets sont achemins indpendamment les uns des autres.

Un service en mode diagramme ne garantit pas une remise fiable des donnes.

Avantage : efficacit

Service et protocoles sans connexion.

Livraison best effort utilis dans IP (Internet Protocol)

2.2.4 Commutation de cellules

ATM

Cellule : paquet de taille fixe (53 octets). La petite taille des cellules permet de les traiter de

faon optimale dans les routeurs.

3. Protocoles et normalisation

3.1 Protocoles

Problme dans la communication entre quipements distants :

- Moyen de transmission pas fiable (altration ou perte de donnes),

- Pas de mmoire commune (infos partielles et diffrs sur l'tat dun composant),

- Evnement inattendus (indtermins),

- Htrognit des matriels, systmes, logiciels et donnes.

Une procdure de communication est lensemble des rgles d'mission et de rception des

messages et a pour rle :

- de structurer linformation (diffrencier donnes utiles des donnes du service)

- de superviser les liaisons (connexion/dconnexion, dtection et reprise des erreurs,...)

Un protocole est la spcification dun couple de procdures non ncessairement identiques (si la

liaison est dissymtrique) assurant un service donn.

Exemple : Transmission fiable de donnes entre deux correspondants.

3.2 Organismes et normalisation

Compatibilit au niveau mondial.

- Norme : documents formels adopts par instance commune.

- Tlinformatique et Protocole -

Page 9 sur 24

- Standard : a fait lobjet dun consensus sans dmarche formelle (ex : UNIX, RFC (Request For

Comment) dInternet)

Organisme Internationaux charg de la normalisation :

- CCIT (1865) : UIT (Union International des Tlcom) puis en 1993 UIT-T

- UIT met des recommandations techniques (ex avis V24 sur la norme RS232-C)

- ISO (International Standardisation Organisation) 1946 dont les membres sont ATNOR, OIN,

ANSI, BSI,...

ISO/CEI et UIT-T Confrent

IEEE (Institute of Electrical and Electronical Engineers)

4. Modle OSI de lISO

Objectif : dgager les principales fonctions lies la communication et les hirarchiser en

couches logicielles.

4.1 Exemple de communication linaire

- Hirarchie de fonctionnement : couches ou niveaux

- Un niveau fournit un service au niveau suprieur. Pour ceci ce niveau utilise le service du

niveau infrieur. Les rgles de coopration entre les lments (entits) dun mme niveau

constituent le protocole du niveau.

Un service est caractris par des requtes (flche descendante) et des indications (flche

montante) et par une encapsulation/dsencapsulation.

Cf. schma.

4.2 Exemple de communication dans nu rseau

- Donnes entre processus utilisateur: on supervise l'change des donnes entre les processus

utiliss de bout en bout (transporter les donnes) indpendamment de la nature de lapplication.

- Donnes entre site : on achemine les donnes sur le rseau sans se soucier des utilisateurs du

bout au bout.

- " Donnes entre ordinateurs voisins :

4.3 Architecture en couches OSI (78-80)

OSI : Open System Intercommunication

7 couches :

7. Couche application

6. Couche prsentation

5. Couche session

4. Couche Transport

3. Couche Rseau

2. Couche liaison de donnes

- Tlinformatique et Protocole -

Page 10 sur 24

1. Couche Physique

Les couches 1 4 sont orientes communication, alors que les couches 5 7 sont plus orientes

applications.

Les nuds ou commutateurs sont symboliss par les couches 1, 2 et 3.

Rles des diffrentes couches :

Physique : transfert de bites sur un canal physique (exemple : signal lectrique)

Liaison : transfert de trames sur une ligne entre deux ordinateurs voisins.

Format de trames (construction, interprtation)

Supervision de lchange

Rseau : transfert de paquets entre sites dextrmits (do un routage des paquets)

Transport : transfert de donnes entre applications utilisatrices.

Contrle bout en bout du dialogue

Fournit un canal logique ventuellement exempt derreurs.

(Session : tablissement dune session entre utilisateurs). Analogie au RPC (Remote Control

Call)

(Prsentation : Syntaxe de transfert commune). Analogie au XDR (eXternal Data

Representation)

Application : gestion des aspects des applications utilisatrices relatifs la communication sur le

rseau.

Exemple : transfert de fichiers (ftp), terminal virtuel (telnet), mail,

Cf. schma : Modle 3 niveau

Entit (N)=Processus de la couche (N)

Les entits de la couche (N) fournissent un service aux entits (N+1)

Pour fournir le service (N), les entits (N) ralisent un protocole (N)

Pour raliser le service (N), les entits (N) utilisent le service (N-1)

La sparation service/protocole permet de cacher le fonctionnement interne dune couche aux

couches adjacentes.

: Requte (N) :

Adr(N)

1

identifie entit (N+1)

1

Adr(N)

2

identifie entit (N+1)

2

: Indication (N)

Remarque : (2) est un acquittement local au protocole (N).

(1

1

) Requte (N-1) Adr(N)

1

(1

3

) Indication (N-1)

{

Adr(N)

2

}

(1)

PDU (N) : unit de donnes du protocole (N)

SDU (N) : unit de donnes du service (N)

PCI (N) : Information du contrle du protocole (N)

- Tlinformatique et Protocole -

Page 11 sur 24

Encapsulateur :

SDU (N) = PDU (N+1)

Car : PDU (N) = PCI (N) + PDU (N)

Remarque : Dans le cas des rseaux locaux, la couche liaison est divise en 2 sous couches :

LLC (Logical Link Control)

MAC (Medium Acces Control

- Tlinformatique et Protocole -

Page 12 sur 24

Schma de la communication humaine

- Tlinformatique et Protocole -

Page 13 sur 24

Modle 3 niveaux

5. Modle TCP/IP dInternet

5.1 Objectifs

Indpendance technique vis--vis des rseaux. Niveau rseau IP (Internet Protocol) qui permet

nimporte quel type de service de liaison.

Connectivit universelle : tout couple dordinateur connect Internet peut communiquer.

Chaque ordinateur reoit une adresse IP (temporaire ou permanente). Chaque paquet mis

contient les adresses source et destinataire.

Protocoles dapplication standard : haut degr dintgrabilit. ie : dexcution sans besoin de

connatre TPC/IP ou lorganisation de sous rseau sous jacent.

5.2 Historique et principes

Cration du DARPA et dARPANET (milieu des annes 70 pour larme amricaine). Principe :

interconnections connexion de LAN, et communication par paquets en mode datagramme.

Internet : annes 80 avec le protocole TCP/IP.

- Tlinformatique et Protocole -

Page 14 sur 24

IP : protocole de niveau rseau non fiable. (Simplicit implique efficacit)

TCP (Transmission Control Protocol) : protocole au niveau transfert en mode connect et fiable.

Par un contrle derreurs. Le TCP va dcomposer le flot de donnes utilisateur en segments et va

superviser lchange. (cf. instruction C : SOCK_STREAM)

UDP (User Data Protocol) : problme au niveau du transfert non connect. Il nest donc pas trs

fiable. Les applications en temps rel prfrant le service minimal et plus fiable.

Vers le milieu des annes 70, luniversit de Berkley (USA) dveloppe sa version de UNIX Free

BSD 4.2 qui intgre la pile des protocoles TCP/IP comprenant :

socket (nsocket = n IP (globale) + n port (local chaque machine))

protocoles dapplications standard.

Dans les annes 80, cration de NFS et de NFSNET par des universitaires et de ANS et

ANSNET par des industriels.

En France, UUCP et USENET connectent les universitaires Internet (par le CNAM en 1983).

La premire connexion aux USA via Amsterdam par liaison tlphonique (X25) lieu en 1988.

Cest lINRIA qui envoie le 1

er

paquet IP (liaison satellite entre Sophia et Princeton).

En 1992 cration de RENATER (par France Tlcom pour lexploitation) qui est un rseau ddi

la recherche universitaire. Puis en 1995 pour les industriels.

On arrive ainsi trs vite un phnomne de saturation (espace dadressage insuffisant) du

lIPv4 (sur 32bits) et qui sera rsolu par lIPv6 (sur 128bits).

5.3 Normalisation

- ARPANET (IAB) : RFC

- IRTF et IFTF (Internet Research/Engineering Task Force) + Internet Society (ISrc)

RFC Proposed Standard Draft Standard Internet Standard

6. Comparaison OSI/Internet

Applications ftp, telnet, smtp, http,

(Prsentation) rlogin,xWindow, XDR,

Module d'Analyse (Session) RPC

socket

des ressources Transport TPC,UDP

Rseau IP, ICMP, ARP, RARP

Liaison LAN (ex. : Ethernet)

Physique WAN (ex. : X25, ATM)

module

application

MAN

- Tlinformatique et Protocole -

Page 15 sur 24

Chapitre 2 La couche physique

1. Bases thoriques de la transmission de donnes

Introduction et prsentation du problme :

Les donnes sont transmises sous la forme de signaux sur un support (canal, mdia) en faisant

varier les paramtres physiques des signaux par lesquels on reprsente les bits. (par exemple :

une tension +V=0 et V=1)

Sries de Fourier

XIX

me

sicle : nimporte quelle fonction priodique peut sexprimer comme une somme de

sinusodes de diffrentes frquences.

Dfinition : Soit g(t) une fonction priodique quelconque de priode T. Sa dcomposition en

srie de Fourier est :

= ( ) g t + +

1

2

c

|

\

|

.

|

|

|

= n 1

an ( ) sin 2 n f t

|

\

|

.

|

|

|

= n 1

bn ( ) cos 2 n f t

f=1/T : frquence fondamentale du signal g(t)

c/2 : composante continue (valeur moyenne du signal)

a

n

et b

n

:coefficients de Fourier (donnent les amplitudes respectives des sinus et cosinus de rang

n)

frquence temporelle : sexprime en Hertz (nombre de priodes par seconde)

frquence spatiale (exemple : la lumire) : sexprime en nombre donde (inverse de la longueur

donde)

Chaque terme de rang n est une harmonique du signal de frquence nf (f : frquence

fondamentale)

On peut reconstituer le signal dorigine dautant plus fidlement que le nombre dharmonique est

lev.

On peut exprimer a

n

, b

n

et c en fonction de g(t). Ainsi :

= an 2

d

((

0

T

( ) g t ( ) sin 2 f t t

T

= bn 2

d

((

0

T

( ) g t ( ) cos 2 f t t

T

= c 2

d

((

0

T

( ) g t t

T

- Tlinformatique et Protocole -

Page 16 sur 24

= d

((

0

T

( ) g t t H T

= H

d

((

0

T

( ) g t t

T

Exemple :

On considre la transmission du signal form par le caractre ASCII b , soit : 01100010

Le diagramme suivant reprsente le signal de tension lectrique en sortie du circuit transmetteur

de lordinateur.

0

0,2

0,4

0,6

0,8

1

1,2

b 0 1 1 0 0 0 1 0

1T/8 2T/8 3T/8 4T/8 5T/8 6T/8 7T/8 8T/8

Analyse de Fourier ( faire en TD) :

= an

(

(

1

n

(

(

+

|

\

|

.

|

|

cos

1

4

n

|

\

|

.

|

|

cos

3

4

n

|

\

|

.

|

|

cos

3

2

n

|

\

|

.

|

|

cos

7

4

n

= bn

(

(

1

n

(

(

+

|

\

|

.

|

|

sin

3

4

n

|

\

|

.

|

|

sin

1

4

n

|

\

|

.

|

|

sin

7

4

n

|

\

|

.

|

|

sin

3

2

n

=

1

2

c

3

8

1.2 Bande passante

Un canal qui transmet des signaux leur fait subir une dformation (affaiblissement). Celle-ci

dpend de la frquence du signal transmis. Elle sapplique indpendamment chaque

harmonique du signal. Cest la distorsion.

En pratique, sur un canal, les signaux sont transmis avec des affaiblissements damplitude

ngligeable jusqu une frquence fc, frquence de coupure. Frq>fc : signal fortement attnu.

La bande passante du canal est lintervalle des frquences que le canal transmis sans

affaiblissement.

On introduit volontairement un filtre (passe bas, passe haut, passe bande) pour restreindre la

bande passante un intervalle de frquence donne.

- Tlinformatique et Protocole -

Page 17 sur 24

Dbit (bit/s) Priode (T,ms) Premire

harmonique

(f,Hz)

Nombre d'harmoniques transmises

b 8/b b/8 3000/(b/8)

300 26,67 37,5 80

600 13,33 75 40

1 200 6,67 150 20

2 400 3,33 300 10

4 800 1,67 600 5

9 600 0,83 1 200 3

19 200 0,42 2 400 1

38 400 0,21 4 800 0

- Tlinformatique et Protocole -

Page 18 sur 24

Relation entre la bande passante b

p

du canal et le signal transmis sur un canal : pour quun signal

soit correctement transmis, il faut que sa bande passante laisse passer un nombre suffisant

dharmoniques principales du signal doit tre incluse dans la BP du signal.

Cf. schma des amplitudes (ci-dessus).

= An + an

2

bn

2

=valeur des amplitudes des harmoniques de la srie de Fourier.

1.3 Relation entre le dbit binaire et les harmoniques

D = 1/T = dbit binaire exprim en nombre de bits par secondes (bps).

O T est la priode dun bit (info 0 ou 1 indpendamment de son codage physique). Voir

lexemple prcdant du caractre b .

Canal de dbit binaire b bps : temps ncessaire pour transmettre un caractre.

Tc=8/b s frq

fond

= 1/Tc=b/8 Hz

Ex : liaison tlphonique classique de BP~3000 Hz (voix humaine [300Hz, 3 400Hz])

Le nombre dharmoniques effectivement transmises sur le canal sera : 3000/(b/8)

Cf. tableau de la page prcdente.

Conclusion : Limiter la Bande Passante (BP) limite le dbit binaire maximum sur le canal.

Remarque : Le temps T ncessaire la transmission dun caractre dpend :

- du codage utilis (optimisable),

- de la rapidit de transmission des signaux.

1.4 Rapidit de la transmission

(ie : rapidit de la modulation)

Rappel : D=1/T bps (dbit binaire)

Soit R la rapidit de la transmission : R=1/ bauds

Avec :

= moment lmentaire : plus petit intervalle de temps pendant lequel le signal reste constant.

R = nombre de changements dtats (niveau) du signal par seconde.

Exemple :

T = 1s D = 1Mbps

= 1s R = 1MBauds

- Tlinformatique et Protocole -

Page 19 sur 24

T = 1s D = 1Mbps

= 0,5s R = 2MBauds

On verra quon optimise en faisant D=k.R

1.5 Thorme dchantillonnage

Dmonstration par Claude Shanon et Harry Nyquist partir de lanalyse de Fourier.

Thorme : Si un signal quelconque est appliqu lentre dun filtre passe-bas ayant une bande

passante H, le signal ainsi filtr peut-tre entirement reconstitu en effectuant un

chantillonnage de ce signal une cadence gale 2 H pas seconde. Soit : R

max

=2 H

- R frquence dchantillonnage = rapidit de modulation (il suffit dchantillonner le

signal au milieu du moment efficace .

- H : bande passante du canal.

- R

max

: inutile davoir la frquence dchantillonnage suprieure.

Exemple : liaison tlphonique BP 4000 Hz (3000+2*500 Hz) (espaces inter-bandes)

Frquence dchantillonnage des voix : 8000 Hz

HiFi frquence dchantillonnage :44 000 Hz

Exemple :

Entre deux octaves du la il y a 28 Hz (+grave du piano).

tech : 56 Hz

Entre deux octaves du la il y a 1760 Hz (+aigu du piano).

tech : 3520 MHz

1.6 Dbit maximum dun canal

Consquence du thorme dchantillonnage :

D

max

=2 H log

2

(V)

Avec H = Bande passante du signal.

- V : valeur du signal (nombre de niveaux significatifs)

- 2 H = R : frquence dchantillonnage

- log

2

(V) : nombre de bits par chantillons (ie : par niveau de signal)

- Tlinformatique et Protocole -

Page 20 sur 24

Exemple :

Canal de Bande Passante de 3000Hz

Signal bivalent (V=2)

D

max

= 600 bps (log

2

(2)=1)

Pour obtenir des dbits suprieurs 600 bps on peut par exemple utliser un signal

quadrivalent (V=4).

D

max

= 1200 bps (log

2

(4)=2)

Remarque : On ne peut pas augmenter indfiniment le dbit en augmentant la valence.

- limitation physique (nombre de niveau trop rapprochs )

- bruit sur le canal (Shanno)

Dfinition du brui : cest le rapport signal (transmis) /bruit (puissance des signaux parasites sur le

canal)

S/N sexprime en dcibel : 10 log

10

(S/N) (dB)

Exemples :

S/N= 10 rapport 10dB

S/N= 100 rapport 20dB

S/N= 1000 rapport 30dB

S/N= 2 rapport 3dB

10 log

10

(S/N) : quantit de bruit sur le canal.

Exemple du rseau tlphonique (BP : 3000 Hz)

S/N=1000 (soit 30dB)

D

max

~ 3000*log

2

(1001) ~ 3000* log

2

(2

10

) ~ 3000*10 ~ 30 000 bps

Dfinition : On appelle BP n dcibels dintervalle de frquence o laffaiblissement est

infrieur :

Aff=10 log10(Pe/Pr) en dB

Avec :

- Pe : puissance du signal mis

- Pr : puissance du signal reu

Cas idal : Pe=Pr Aff=0

Exemple : cas dun affaiblissement de 3dB (Pe/Pr=2)

- Tlinformatique et Protocole -

Page 21 sur 24

(Soit 10 log

10

(S/N)=3dB

log

10

(2)=0,3 (10

0,3

~2)

2. Reprsentation (ou codage) des bits

- transmission en bande basse : bits signaux tout ou rien signal numrique

envoy tel quel. (marche sur courte distance (LAN))

- transmission en large bande :bits signaux sinusodaux (analogiques).

(Obligatoire sur longue distance cas du Modem)

2.1 Transmission en bande de base

Signal numrique transmit aux transpositions de frquences

2.1.1 Code NRZ (non retour zro)

- Tlinformatique et Protocole -

Page 22 sur 24

Fonction priodique : srie de Fourrier dans un spectre des amplitudes sous forme de pics

Fonction non priodique : transforme de Fourier donne un spectre des amplitudes continues

(car si T tend vers linfini alors f=1/T tend vers 0)

La puissance du signal

est maximale au

voisinage de la frquence

0.

Problmes de coupure

des frquences nulles

dans quipements

intermdiaire

Une longue suite de

0 ou de 1

engendre une perte de

synchronisation

Code transition

2.1.2 Code biphase ou Manchester

Transition au milieu de bit (pour code NRZ : =T, pour code transition : =T/2)

Ex :

+a/-a t [0,/2] 1/0

{

-a/+a t [0,/2]

Spectre :

- Tlinformatique et Protocole -

Page 23 sur 24

Plus de perte de synchronisation pour une longue suite de 0 ou de 1. (1/ reprsente ltallement

du spectre= borne maximale).

Exemple : LAN de type Ethernet (IEEE 802.3)

Avantage : pas de perte de synchronisation

Inconvnient : stale deux fois plus sur la bande passante que pour les codes sans transition.

2.1.3 Code biphase (ou Manchester) diffrentiel

On raisonne en fonction des transitions et non plus des niveaux qui engendre une indpendance

vis--vis de la polarit (code symtrique).

Exemple :

1 2 transition (milieu de bit et fin de bit)

0 1 transition en milieu de bit.

Spectre : mme spectre quen biphase.

Exemple : Rseaux locaux anneaux jetons ( token ring IEEE 802.5)

2.1.4 Code bipolaire

Code trois niveaux :

- 0 pour le 0

- -a et +a pour 1

Cest un code sans transition o la valeur moyenne du signal est nulle. Il subsiste toutefois un

problme de synchronisation pour les longues suites de 0 . Ltalement sur la Bande Passante

est comparable au NRZ (optimal).

- Tlinformatique et Protocole -

Page 24 sur 24

2.1.5 Code BHDn (Bipolaire Haute Densit dordre n)

Principe : une suite de n 0 sera remplace par une squence particulire.

Exemple : ligne PTT 2 Mbps.

Cest une transmission bande basse. Les codes transitions sont des codes

autosynchronisants (horloge vhicule dans le signal). Ils sont utiliss dans les rseaux

locaux lors de la transmission synchrone haute vitesse.

2.2 Transmission large bande

Cest une transposition de frquence.

Le signal entrant est modul par une porteuse sinusodale de la forme :

S(t)=A.sin(2.f

0

+)

Soient :

- A : amplitude de la porteuse

- f

0

: frquence de la porteuse

- : phase

Moduler le signal entrant par la porteuse consiste faire varier un (ou plusieurs) des 3

paramtres de la porteuse (modulation de frquence, damplitude et de phase).

Le spectre du signal entrant est transpos autour de la frquence de la porteuse.

2.2.1 Modulation damplitude

Exemple :

1 A.sin(2.f

0

+) t [0,T]

{ 0 A/2.sin(2.f

0

+) t [0,T]

Remarque : La modulation damplitude est sensible aux bruits.

Porteuse

Vous aimerez peut-être aussi

- Le CoachingDocument369 pagesLe Coachinghicham0010100% (8)

- Banque Et Finance en Afrique - Les Acteurs de L'émergence - La Revue BanqueDocument420 pagesBanque Et Finance en Afrique - Les Acteurs de L'émergence - La Revue BanqueAdama KarabouePas encore d'évaluation

- Licence Reseaux Et TelecommunicationDocument45 pagesLicence Reseaux Et TelecommunicationHamza OuederniPas encore d'évaluation

- Matière:Systèmes Et Réseaux de TélécommunicationDocument25 pagesMatière:Systèmes Et Réseaux de TélécommunicationadolphsebastPas encore d'évaluation

- Réseaux mobiles et satellitaires: Principes, calculs et simulationsD'EverandRéseaux mobiles et satellitaires: Principes, calculs et simulationsPas encore d'évaluation

- CommunicationDocument154 pagesCommunicationNadia Jurakovski100% (3)

- Comment Devenir Un GénieDocument92 pagesComment Devenir Un Géniedaridja100% (1)

- Avion À Propulsion Ionique: Aucune pièce mobile dans le système de propulsionD'EverandAvion À Propulsion Ionique: Aucune pièce mobile dans le système de propulsionPas encore d'évaluation

- TTL Et CmosDocument5 pagesTTL Et Cmosgirl Tech100% (3)

- 07 - Commutation LANDocument23 pages07 - Commutation LANfrédéric MasialaPas encore d'évaluation

- OFDM Louet Supelec RennesDocument26 pagesOFDM Louet Supelec RennesyanrosPas encore d'évaluation

- Cours TIC 1Document34 pagesCours TIC 1Salim IsmailPas encore d'évaluation

- Examen Chapitre 4Document6 pagesExamen Chapitre 4bourtalPas encore d'évaluation

- Electronique 2012Document6 pagesElectronique 2012Khalil Issaad100% (2)

- Antenne5GT2007 TONYEDocument320 pagesAntenne5GT2007 TONYEsweetyStanPas encore d'évaluation

- 1 Reseaux GeneralitesDocument50 pages1 Reseaux Generalitesfidele brouPas encore d'évaluation

- 13 Cours Numerisation de Information PDFDocument8 pages13 Cours Numerisation de Information PDFKhawla ElfilaliPas encore d'évaluation

- Syllabus Teleinformatique TIN 2007 PDFDocument11 pagesSyllabus Teleinformatique TIN 2007 PDFAndré Lassissi OgunmolaPas encore d'évaluation

- Cours de TeleInformatiqueDocument162 pagesCours de TeleInformatiqueRodriguez NyiringaboPas encore d'évaluation

- 1 Architecture ReseauxDocument32 pages1 Architecture ReseauxAnouar AleyaPas encore d'évaluation

- TD1-reseauxDocument5 pagesTD1-reseauxelmamoun1Pas encore d'évaluation

- Antenne Et Propagation RadioDocument48 pagesAntenne Et Propagation Radiocolin37100% (2)

- Etude155222555 PDFDocument77 pagesEtude155222555 PDFOussama SlimaniPas encore d'évaluation

- 8 InformatiqueDocument46 pages8 InformatiqueDjamel AzroutiPas encore d'évaluation

- Architectures Des Systèmes InformatiquesDocument392 pagesArchitectures Des Systèmes Informatiquessb aliPas encore d'évaluation

- Amrouche Modèle OSIDocument29 pagesAmrouche Modèle OSIYounes RaachePas encore d'évaluation

- ELE103 PartI v23Document161 pagesELE103 PartI v23dakir100% (1)

- Mi06 M2lessons-Reseaux 2Document41 pagesMi06 M2lessons-Reseaux 2minaPas encore d'évaluation

- Cours ATODocument41 pagesCours ATOBebe KossiPas encore d'évaluation

- Chapitre 5 Couche Réseau OSIDocument30 pagesChapitre 5 Couche Réseau OSIWilliam MantinouPas encore d'évaluation

- Chapitre 1 Support de TransmissionDocument10 pagesChapitre 1 Support de TransmissionGeraud Russel Goune ChenguiPas encore d'évaluation

- Cours Antennes Oct11 v4 5RTDocument79 pagesCours Antennes Oct11 v4 5RTGhada EliaPas encore d'évaluation

- Syllabus Et Cours MKTG Que AquacharDocument42 pagesSyllabus Et Cours MKTG Que AquacharHanane Driouich100% (1)

- Presentation TDMADocument6 pagesPresentation TDMAKhaoula SamaaliPas encore d'évaluation

- Electronique Transmission Info Master 1 E3A 2015Document120 pagesElectronique Transmission Info Master 1 E3A 2015Mouctarfissiria BaldePas encore d'évaluation

- Systeme Exploitation Des OrdinateursDocument230 pagesSysteme Exploitation Des Ordinateurspop305Pas encore d'évaluation

- Cours MA ISGE IC2 2019 2020Document62 pagesCours MA ISGE IC2 2019 2020Enoch BidimaPas encore d'évaluation

- TP ECG LabviewDocument6 pagesTP ECG LabviewKhaled AverosPas encore d'évaluation

- These Franck ChebilaDocument141 pagesThese Franck ChebilaHudali NabilPas encore d'évaluation

- ReseauxDocument99 pagesReseauxHamada BondassPas encore d'évaluation

- Architecture Et Technologie Des Ordinateurs - 3 - Logique CombinatoireDocument24 pagesArchitecture Et Technologie Des Ordinateurs - 3 - Logique CombinatoireGuillaume LauresPas encore d'évaluation

- Chapitre 4 Implementation Dalgorithme Sur DSP TMSDocument20 pagesChapitre 4 Implementation Dalgorithme Sur DSP TMSNouzha BoukoubaPas encore d'évaluation

- cr-amiRRR 2Document48 pagescr-amiRRR 2itakeit supportPas encore d'évaluation

- Boucle Locale TDocument14 pagesBoucle Locale TtahoosPas encore d'évaluation

- Adnen-Cours TNSDocument99 pagesAdnen-Cours TNSNadhem Rusty Abidi100% (2)

- Fascicule TP T2-T3Document61 pagesFascicule TP T2-T3Adil AbouelhassanPas encore d'évaluation

- 2GDocument51 pages2GOzias ZilhPas encore d'évaluation

- Techniques de CodageDocument105 pagesTechniques de CodageTamali JamelPas encore d'évaluation

- OooooooooooDocument85 pagesOoooooooooozeineb ghobelPas encore d'évaluation

- Chapitres 3-2023Document21 pagesChapitres 3-2023Oussama El MenichiPas encore d'évaluation

- Catalogue AT2017 2018Document41 pagesCatalogue AT2017 2018Abdelhak GuiriPas encore d'évaluation

- 13 ReseauxDocument9 pages13 Reseauxمصعب مصعب100% (1)

- Rapport FinalDocument20 pagesRapport FinalKa Bi100% (1)

- These KacemiDocument194 pagesThese KacemiyozaphoPas encore d'évaluation

- Agglomération Vitesse Signalisation VerticaleDocument2 pagesAgglomération Vitesse Signalisation Verticalemedzo77Pas encore d'évaluation

- P2P (Peer-To-Peer) : Didier DONSEZDocument22 pagesP2P (Peer-To-Peer) : Didier DONSEZSofiane Hamid0% (1)

- Cours de Word 10 OriginalDocument59 pagesCours de Word 10 Originalladi66Pas encore d'évaluation

- Formation Interface Communication 47 PDFDocument12 pagesFormation Interface Communication 47 PDFmadiha mimiPas encore d'évaluation

- Série 1Document4 pagesSérie 1berkat.z.telecomPas encore d'évaluation

- Cours RéseauDocument70 pagesCours RéseauAouaidjia MounaPas encore d'évaluation

- Cours M52 Part1 PDH SDHDocument42 pagesCours M52 Part1 PDH SDHAugustin Dera100% (1)

- Réseau de Données PDFDocument25 pagesRéseau de Données PDFSarahHattanPas encore d'évaluation

- Ars3 Généralités Sur Les RéseauxDocument10 pagesArs3 Généralités Sur Les RéseauxsekPas encore d'évaluation

- Lan SegmentationDocument8 pagesLan SegmentationGentil Homme CamaraPas encore d'évaluation

- Bases Réseaux Des TélécommunicationsDocument74 pagesBases Réseaux Des TélécommunicationsAssane cisse NiassPas encore d'évaluation

- Reseaux Com Mounira ZouaghiDocument24 pagesReseaux Com Mounira ZouaghiAmel RhahliaPas encore d'évaluation

- 5dee - LIVRE BLANC 2019 - INTELLIGENCE ARTIFICIELLE ET ETHIQUE DANS LE SECTEUR DE L'ASSURANCEDocument132 pages5dee - LIVRE BLANC 2019 - INTELLIGENCE ARTIFICIELLE ET ETHIQUE DANS LE SECTEUR DE L'ASSURANCEAdama KarabouePas encore d'évaluation

- Reussir Son Activité en Solo 5e Ed. Dunod TDocument109 pagesReussir Son Activité en Solo 5e Ed. Dunod TAdama Karaboue100% (1)

- CH 3 Dimension Technolog I Qued Us IDocument73 pagesCH 3 Dimension Technolog I Qued Us Iuriel johnnyPas encore d'évaluation

- RapportDDC2005 1Document7 pagesRapportDDC2005 1nangaayissiPas encore d'évaluation

- Thèse Finale 11 Juillet Chayma BahharDocument137 pagesThèse Finale 11 Juillet Chayma Bahharkhannoussi kamiliaPas encore d'évaluation

- Automatisme Et Régulation DUT GTE1 - (EBook) DR NDAME Et EQUIPEDocument56 pagesAutomatisme Et Régulation DUT GTE1 - (EBook) DR NDAME Et EQUIPEYann NOHNOHPas encore d'évaluation

- Design of Multi-Antenna Systems For Diversity andDocument217 pagesDesign of Multi-Antenna Systems For Diversity anddendani anfelPas encore d'évaluation

- Compte Rendu de TP N3Document3 pagesCompte Rendu de TP N3Siham Nassiri0% (1)

- TP01Document2 pagesTP01ouichtati salsabilPas encore d'évaluation

- NT ALPI - CBT 034d 2005 Circuits D'alimentation D'un ASIDocument8 pagesNT ALPI - CBT 034d 2005 Circuits D'alimentation D'un ASIserge RinaudoPas encore d'évaluation

- Facture Virgin Mobile 2013Document4 pagesFacture Virgin Mobile 2013arte.graphistePas encore d'évaluation

- Travail de Fin D'etude: MISE EN PLACE D'UN SYSTEME DE REEMISSION EN NORME DVB-T2 DU BOUQUET SATELLITAIRE DE LA RDC.Document110 pagesTravail de Fin D'etude: MISE EN PLACE D'UN SYSTEME DE REEMISSION EN NORME DVB-T2 DU BOUQUET SATELLITAIRE DE LA RDC.Osée KamabuPas encore d'évaluation

- 2021-Cours Elect Analog 3Document20 pages2021-Cours Elect Analog 3Hajar BendPas encore d'évaluation

- Présentation Diode 1.1Document16 pagesPrésentation Diode 1.1Colleen MitchellPas encore d'évaluation

- TP1 Oscillateurs IsisDocument3 pagesTP1 Oscillateurs IsisAnas FarhaouiPas encore d'évaluation

- Fiche Produit UltraDocument1 pageFiche Produit UltranovyPas encore d'évaluation

- ELECTRONIPUISS3eme (Compatibility Mode)Document60 pagesELECTRONIPUISS3eme (Compatibility Mode)Mehdi Alaoui KendilPas encore d'évaluation

- Les Régulateurs de TensionDocument3 pagesLes Régulateurs de TensionMage84Pas encore d'évaluation

- CR 13 Les Memoires en VHDLDocument14 pagesCR 13 Les Memoires en VHDLMohammed BelkheiriPas encore d'évaluation

- 02 - L'Installer Et Configurer Le Matériel InformatiqueDocument29 pages02 - L'Installer Et Configurer Le Matériel Informatiquegherissimama100% (1)

- Le Transistor CoursDocument4 pagesLe Transistor Coursabdelouahab fartal100% (2)

- Chapitre 3 Evolution Des Systemes de Videosurveillance PDFDocument9 pagesChapitre 3 Evolution Des Systemes de Videosurveillance PDFFabrice JoelPas encore d'évaluation

- Resumé Forcé Méca Et Élec ScienceDocument2 pagesResumé Forcé Méca Et Élec ScienceAmeni BoughariouPas encore d'évaluation

- Cours RadioDocument93 pagesCours RadiopumalatPas encore d'évaluation

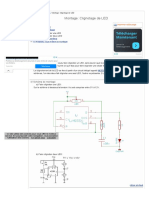

- Clignotage D'une LED Avec NE555 - Montage ÉlectroDocument2 pagesClignotage D'une LED Avec NE555 - Montage Électromartin souman moulsiaPas encore d'évaluation

- Cours Automatique HacheurDocument28 pagesCours Automatique HacheurAmadou SARRPas encore d'évaluation

- Grille Forfaits Blue by CAMTELDocument3 pagesGrille Forfaits Blue by CAMTELalex bbapPas encore d'évaluation

- Aldes p144 - 243 VMC - Tertiaire 2008Document100 pagesAldes p144 - 243 VMC - Tertiaire 2008ABELWALIDPas encore d'évaluation

- Corrigé Du TD2: N-1barDocument3 pagesCorrigé Du TD2: N-1barELMEHDI CHOUINEPas encore d'évaluation

- La Structure Des Bursts en GSMDocument4 pagesLa Structure Des Bursts en GSMismaelPas encore d'évaluation