Académique Documents

Professionnel Documents

Culture Documents

Technologie Des Reseaux de Communication

Transféré par

tounsimedCopyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Technologie Des Reseaux de Communication

Transféré par

tounsimedDroits d'auteur :

Formats disponibles

Technologies des rseaux de

communication

Grard-Michel Cochard & Edoardo Berera & Michel Besson Thierry Jeandel & Grard-Michel Cochard

Universit Virtuelle de Tunis

2007

Caractristiques d'une voie de transmission

Sommaire :

Introduction

Transmission d'une onde sinusodale

Signal quelconque et bande passante

Rapidit de modulation et dbit binaire

Bruit et capacit

Trafic

Les supports de transmission

Introduction

L'information qui transite sur les rseaux de tlcommunication consiste en messages de types divers : textes, sons, images

fixes ou animes, vido, etc.... La forme que revt cette information est commode pour une communication directe et

classique (conversation, change sur papier, ....) lorsque les interlocuteurs sont en prsence. Quand ils sont distants l'un de

l'autre, l'emploi des rseaux de tlcommunication est une manire moderne de rsoudre la transmission d'informations.

Toutefois, pour les ncessits du transport, la transmission d'un message ncessite un encodage en signaux de type

lectrique ou lectromagntique :

L'metteur et le rcepteur sont, de nos jours, des ordinateurs. La voie de transmission peut tre une simple liaison directe

entre metteur et rcepteur ou beaucoup plus complexe dans le cadre d'un ou plusieurs rseaux de tlcommunications. Les

signaux sont les vhicules de transport de l'information.

Les signaux peuvent tre analogiques ou numriques

signaux analogiques : reprsents par une

grandeur physique variant de manire continue

signaux numriques : reprsents par une

grandeur physique ne prenant qu'un certain

nombre de valeurs discrtes

Exercices et tests : QCM1, QCM2

Grard-Michel Cochard

Transmission d'une onde sinusodale

L'onde sinusodale, infinie ou rduite une priode, est le plus simple des signaux en ce sens qu'elle est facilement gnre,

mais son intrt rside surtout dans le fait suivant : n'importe quel signal peut tre exprim partir d'ondes sinusodales.

Ces faits justifient une tude particulire qui va permettre de dfinir quelques proprits des voies de transmission.

Considrons donc une voie de transmission, suppose point point sans interruption ou intermdiaire et compose de deux

fils mtalliques. Un tronon de voie peut alors tre considre comme un quadriple (nous ngligeons ici les effets

d'induction) compos d'une rsistance R et d'une capacit C.

Le signal sinusodal appliqu l'entre du quadriple (tension entre les deux fils) est :

v

e

(t) = V

e

sin t

avec V

e

: amplitude maximale ; : pulsation ; f = /2 : frquence ; T = 2/ = 1/f : priode.

Le signal de sortie est

v

s

(t) = V

s

sin (t + )

avec : : dphasage.

La tension de "sortie" dpend de la tension d'entre mais aussi des proprits physiques du quadriple. Les lois de

l'lectromagntisme montrent que, dans le cas simple considr :

V

s

/V

e

= (1 + R

2

C

2

2

)

-1/2

= atan(-RC )

On constate donc que l'amplitude de sortie V

s

est plus faible que l'amplitude d'entre V

e

: il y a affaiblissement et qu'il

apparat un dphasage entre la tension d'entre et la tension de sortie. Si l'on superpose les deux ondes (entre et

sortie) dans un diagramme temporel, on a la rsultat suivant :

L'affaiblissement A (parfois appel attnuation) du signal est le rapport des puissances P

e

/P

s

du signal mis, P

e

, et du signal

reu, P

s

. Chacune des puissances s'exprime en Watts. Toutefois, on prfre utiliser une chelle logarithmique base sur la

dfinition du dcibel :

Grard-Michel Cochard

A() = 10 log

10

(P

e

/P

s

) (en dcibels)

La figure ci-contre indique une courbe typique

d'affaiblissement en fonction de la frquence pour une voie

de transmission quelconque.

On notera que la frquence "optimale" est f

0

et que, si l'on

souhaite une faible attnuation d'un signal sinusodal envoy,

il faudra que celui-ci possde une frquence proche de f

0

.

Exercices et tests : QCM3, QCM4, QCM5, QCM6

Signal quelconque et bande passante

Le thorme de Fourrier exprime mathmatiquement le fait qu'un signal quelconque peut tre considr comme la

superposition d'un nombre fini ou infini de signaux sinusodaux. Sans entrer dans les dtails mathmatiques du thorme,

rappelons-en les consquences pratiques :

G un signal quelconque x(t) est dcomposable en une srie de signaux sinusodaux

G si le signal est priodique, il peut s'exprimer sous forme d'une srie de Fourier ; les termes de la srie sont des

signaux sinusodaux dont les frquences varient comme multiples d'une frquence de base f

0

G si le signal n'est pas priodique, il peut s'exprimer sous forme d'une intgrale de Fourier (extension continue de la

srie de Fourier) ; les signaux sinusodaux constituants ont des frquences continment rparties

exemple 1

exemple 2

Puisqu'un signal quelconque peut tre considr comme la superposition d'une srie de signaux sinusodaux, on peut imaginer

que la transport de ce signal complexe quivaut au transport des signaux sinusodaux le composant. Comme leurs frquences

sont diffrentes, ils seront plus ou moins affaiblis et l'arrive, certains d'entre eux ne seront plus discernables. Si on se

dfinit un seuil d'"audibilit" A

0

, tous les signaux sinusodaux qui ont une frquence infrieure f

1

seront considrs comme

perdus ; de mme ceux qui ont une frquence suprieure f

2

seront aussi considrs comme perdus. Seuls seront

perceptibles l'arrive, les signaux qui ont une frquence comprise entre f

1

et f

2

. Cette plage de frquence est appele la

bande passante ou largeur de bande de la voie.

Grard-Michel Cochard

Autrement dit, tant donn un signal complexe quelconque, ce signal sera relativement bien transmis si ses composants

sinusodaux ont des frquences comprises dans la largeur de bande. On peut aussi remarquer que plus la largeur de bande est

grande, meilleur est le signal l'arrive ce qui explique pourquoi on est trs intress utiliser des voies de transmission

avec une grande largeur de bande.

exemple : la largeur de bande de la ligne tlphonique est 3100 Hz car les frquences vocales sont comprises entre 300 Hz

et 3400 Hz.

Exercices et tests : Exercice 2, Exercice 7, QCM7, QCM8

Rapidit de modulation et dbit binaire

Un message est constitu d'une succession de signaux (analogiques ou numriques) de dure gale (moment lmentaire).

Ces signaux se propagent sur une voie de transmission la vitesse de la lumire (3.10

8

m/s dans le vide, pratiquement la

mme valeur dans une fibre optique, 2.10

8

m/s environ dans des voies filaires mtalliques). On peut donc dj concevoir que

la vitesse de propagation n'est pas un facteur contraignant. Le facteur contraignant est la cadence avec laquelle on "met" le

signal sur la ligne. Cette cadence est dfinie par la rapidit de modulation :

R = 1/ ( en bauds).

Si le message est binaire, chaque signal transporte n bits (quantit d'information). On est alors conduit dfinir le dbit

binaire :

D = nR (en bits/s)

qui correspond la cadence avec laquelle on "pose" les bits sur la ligne.

exemple : vidotex (Minitel) : R = 1200 bauds et D = 1200 bits/s. Ceci signifie qu'un signal lmentaire transporte un seul bit.

Un cran charg a un volume approximatif de 2 Ko ; par suite, en ngligeant le temps de propagation, le temps approximatif

du transport est 13,3 secondes ce qui est important compte tenu du faible volume de l'information transporte.

Examinons quelques situations pour expliciter et illustrer les dfinitions relatives la rapidit de modulation et au dbit

binaire.

Grard-Michel Cochard

exemple 1 : transmission de donnes numriques par des signaux

analogiques ; on utilise deux types de signaux analogiques, chacun

ayant une dure , l'un possde une frquence f

1

, l'autre une

frquence f

2

(double de f

1

sur le schma) : les deux signaux sont

aisment discernables. On peut convenir que le premier signal

transporte un "0" et que le second transporte un "1". La cadence

avec laquelle on envoie les signaux sur une voie est gale la

cadence avec laquelle on transmet les bits puisque chaque signal

transporte un bit.

La distinction entre 0 et 1 dpend uniquement de la frquence du

signal sinusodal (modulation de frquence)

R = 1/ D = R

exemple 2 : transmission de donnes numriques par des signaux

analogiques ; on utilise cette fois 4 types de signaux sinusodaux

obtenus par dphasage successif de /4. Chacun des signaux peut

transporter deux bits, soit 00, soit 01, soit 10, soit 11. Il en

rsulte que le dbit binaire est le double de la rapidit de

modulation.

La distinction entre les signaux ne dpend que de la phase du

signal sinusodal (modulation de phase).

R = 1/ D = 2R

exemple 3 : transmission de donnes numriques par des signaux

numriques ; imaginons 8 signaux diffrents par leur amplitude et

de mme dure . Chacun des signaux peut transporter 3 bits

puisqu'il existe 8 combinaisons diffrentes de 3 bits.

La distinction entre les signaux ne dpend que de leur amplitude

(modulation d'amplitude).

R = 1/ D =3 R

Pour une meilleure performance dans la rapidit de transmission, on cherche amliorer le dbit binaire. Puisque D = n R, on

cherchera augmenter le dbit binaire en augmentant

G soit n, mais le bruit (voir plus loin) est un frein important (difficult discerner les diffrents niveaux)

G soit R, mais on ne peut dpasser une valeur R

max

.

Ce dernier rsultat a t dmontr par Nyquist (1928) qui tablit un rapport entre la rapidit maximum et la bande passante

W :

R

max

= 2 W,

Ce rsultat est thorique et, dans la pratique, R

max

= 1,25 W

Exercices et tests : Exercice 4, Exercice 8, QCM9

Grard-Michel Cochard

Bruit et capacit

Le bruit consiste en signaux parasites qui se superposent au signal transport et qui donnent, en dfinitive, un signal

dform;

On distingue 3 types de bruit :

G bruit dterministe (dpend des caractristiques du support)

G bruit alatoire (perturbations accidentelles)

G bruit blanc (agitation thermique des lectrons)

Le bruit le plus gnant est videmment le bruit alatoire. Il peut modifier notablement le signal certains moments et

produire des confusions entre "0" et "1". Pour cette raison, il faut veiller ce que la puissance du signal soit suprieure

celle du bruit. Le paramtre correspondant est le rapport "signal sur bruit" S/B dfini en dcibels par :

S/B(en dcibels)=10log

10

(P

S

(Watt)/P

B

(Watt))

o P

S

et P

B

dsignent respectivement les puissances du signal et du bruit.

Le thorme de Shannon (1948) exprime l'importance du facteur S/B : ce facteur limite la quantit n de bits transport par

chaque signal

Par suite, en utilisant le thorme de Nyquist, on en dduit le dbit maximum d'une voie :

C, dbit maximum, est la capacit de la voie de transmission.

exemple : voie tlphonique de largeur W = 3100 Hz et de rapport S/B = 20 dB. En utilisant la formule prcdente, on calcule

la capacit de la voie tlphonique : C = 20,6 Kbits/s environ.

Exercices et tests : Exercice 1, Exercice 3, Exercice 5, Exercice 6, Exercice 9, Exercice 10, Exercice 14, QCM10, QCM11

Grard-Michel Cochard

Trafic

Le trafic est une notion lie l'utilisation d'une voie de transmission. Le trafic permet de connatre le degr d'utilisation

d'une voie et par consquent de choisir une voie adapte l'utilisation que l'on veut en faire ; il ne servirait rien, en effet,

de possder des lignes de transmission surdimensionnes, sinon perdre de l'argent en abonnements.

Pour valuer le trafic, on considre qu'une transmission ou communication est une session de dure moyenne T (en secondes)

; soit N

c

le nombre moyen de sessions par heure. L'intensit du trafic est alors donne par l'expression :

E = T N

c

/ 3600 ( en Erlangs)

Autrement dit, l'intensit du trafic mesure le temps d'utilisation de la voie par heure.

En fait, une analyse plus fine est quelquefois ncessaire car une session comporte un certain nombre de "silences",

notamment dans les applications conversationnelles. On peut distinguer les deux cas extrmes suivants concernant les types

de sessions :

G sessions o T est pleinement utilis (rare)

G sessions o T comprend des "silences"

Dans ce dernier cas, l'intensit du trafic ne donne pas l'occupation relle du canal. On dcompose la session en transactions

de longueur moyenne p en bits, entrecoupes par des silences. Soit N

t

le nombre moyen de transactions par session.

D tant le dbit nominal de la voie, le dbit effectif de la voie (pour cette utilisation) est :

et le taux d'occupation du canal est dfini par le rapport :

exemple : calcul scientifique distance : l'utilisateur dialogue avec un ordinateur central ;

p = 900 bits, N

t

= 200, T = 2700 s, N

c

= 0.8, D = 1200 b/s d'o E = 0.6 Erlangs = 0.05 (voie utilise thoriquement 60%

et effectivement 5%).

Exercices et tests : Exercice 11, Exercice 12, QCM12, QCM13

Grard-Michel Cochard

Les supports de transmission

Le support le plus simple est la paire symtrique torsade (UTP : Unshielded Twisted Pairs) . Il s'agit de deux conducteurs

mtalliques entremls (d'o le nom de paire torsade). Le signal transmis correspond la tension entre les deux fils. La

paire peut se prsenter emprisonne dans une gaine blinde augmentant (comme la torsade) l'immunit contre les

perturbations lectromagntiques (STP : Shielded Twisted Pairs).

Pour les paires UTP, nettement moins onreuses que les paires STP, plusieurs catgories sont dfinies (de 1 5). Les

catgories 1 et 2 correspondent une utilisation en bande troite, les catgories 3 5 (la meilleure) une utilisation en large

bande (100 MHz pour la catgorie 5).

Les deux avantages principaux de ce type de support sont son cot trs bas et sa facilit d'installation. Par contre, les

inconvnients sont assez nombreux : affaiblissement rapide, sensibilit aux bruits, faible largeur de bande, faible dbit.

Pour de faibles distances, ce support est relativement utilis : rseaux locaux, raccordements tlphoniques, notamment.

Le cble coaxial constitue une amlioration de la paire torsade. Ce support constitu de 2 conducteurs symtrie

cylindrique de mme axe, l'un central de rayon R1, l'autre priphrique de rayon R2, spars par un isolant.

Par rapport la paire torsade, le cble coaxial possde une immunit plus importante au bruit et permet d'obtenir des

dbits plus importants. Une version du cble coaxial, le CATV, est utilis pour la tlvision par cble.

La fibre optique est apparue vers 1972 (invention du laser en 1960). et constitue un domaine en plein dveloppement du fait

d'un grand nombre d'avantages :

G faible encombrement : diamtre de l'ordre du 1/10 de mm (les fibres sont en fait groupes en faisceaux)

G lgret

G largeur de bande de l'ordre du GigaHertz pour des distances infrieures 1 km ce qui permet un multiplexage

composite (TV, HiFi, Tlphone, donnes informatiques,...)

G faible affaiblissement : 140 Mbits/s, l'affaiblissement est 3 dB/km pour une longueur d'onde de 0,85 micromtre

(rgnration tous les 15 km) et de 0,7 dB/km pour une longueur d'onde de 1,3 micromtre (rgnration tous les 50

km).

G insensibilit aux parasites lectromagntiques (taux d'erreur approchant 10

-12

)

G matriau de construction simple et peu coteux (silice pour les fibres en verre)

Les fibres optiques vhiculent des ondes lectromagntiques lumineuses ; en fait la prsence d'une onde lumineuse

correspond au transport d'un "1" et son absence au transport d'un "0" ; les signaux lectriques sont transforms en signaux

lumineux par des metteurs ; les signaux lumineux sont transforms en impulsions lectriques par des dtecteurs.. Les

metteurs de lumire sont, soit des LED (Light Emitting Diode ou Diode Electro-Luminescente) classiques, soit des diodes

lasers (composants plus dlicats). Les dtecteurs de lumire sont, soit des photodtecteurs classiques, soit des

photodtecteurs avalanche.

La propagation des signaux lumineux s'effectuent par rflexion sur une surface ; en effet, pour une longueur d'onde donne

et une inclinaison du rayon par rapport la normale la surface de sparation entre deux milieux, la lumire incidente se

rflchit totalement (pas de rfraction) ce qui signifie que l'on peut "emprisonner" un ou plusieurs rayons l'intrieur d'un

Grard-Michel Cochard

milieu tubulaire. En fait, il existe actuellement trois types de fibres optiques ; le premier type est appel monomode (un seul

rayon lumineux par transmission), les deux autres sont multimodes (plusieurs rayons transmis simultanment) :

fibre monomode

les indices de rfraction sont

tels que n2 > n1. Le rayon laser

(longueur d'onde de 5 8

micromtres est canalis. Cette

fibre permet de hauts dbits

mais est assez dlicate

manipuler et prsente des

complexits de connexion.

fibre multimode saut d'indice

Les rayons lumineux se

dplacent par rflexion sur la

surface de sparation (n2>n1)

et mettent plus de temps en

dplacement que le rayon de la

fibre monomode.

L'affaiblissement est de 30

dB/km pour les fibres en verre

et de 100 dB/km pour les

fibres en matire plastique.

fibre multimode gradient

d'indice

L'indice de rfraction crot

depuis centre vers les bords

du tube. La rflexion est

plus "douce" de ce fait.

Il est possible depuis plusieurs annes de multiplexer sur une fibre plusieurs messages numriques se diffrenciant par la

longueur d'onde ; la technologie correspondante s'appelle WDM (Wavalength Division Multiplexing).

La fibre optique possde aussi quelques inconvnients qui tendent cependant s'amenuiser avec le dveloppement

technologique :

G matriels d'extrmit dlicats et coteux

G courbures brusques viter

G connexion dlicate de deux fibres

Toutefois, du fait de son grand nombre d'avantages, les rseaux utilisent de plus en plus la fibre optique.

Dj trs utilises pour la radio et la TV, les ondes lectromagntiques permettent une transmission sans supports matriels.

Cette utilisation est dpendante de la frquence de l'onde.

Pour les besoins de transmission, on peut classer les ondes en deux groupes :ondes non diriges et ondes diriges.

G ondes non diriges : l'mission a lieu dans toutes les directions (inondation) : pas vraiment d'intrt pour des

communications personnalises, sauf dans le cas de la tlphonie cellulaire (captage par relais). Par contre, pour la

diffusion d'informations, l'utilisation est courante (radio, tlvision, ....)

G ondes diriges : les utilisations des ondes diriges, c'est dire mise dans une direction particulire, sont

principalement les faisceaux hertziens terrestres, les transmission satellite et les rseaux sans fils.

faisceaux hertziens terrestres. Les ondes sont

mises d'un relais l'autre en ligne droite. La

courbure de la Terre implique une distance maximum

entre les relais (tours hertziennes).

Grard-Michel Cochard

transmission satellite. Le problme de la courbure de

la Terre est rsolu avec l'utilisation des satellites de

tlcommunication. Les satellites sont situs sur des

orbites gostationnaires et sont donc considrs

comme fixes par rapport la Terre. (distance Terre-

satellite : 36 000 km)

rseaux sans fils : ces rseaux locaux (WLAN, Wireless Local Area Networks) sont apparus rcemment et permettent

de s'affranchir des cbles, souvent inesthtiques et surtout peu commodes. Une premire catgorie de rseau utilisent

des ondes dont les longueurs d'ondes sont situes dans l'infra-rouge. Le principe est bien connu puisque les

tlcommandes infra-rouge sont maintenant d'un usage banal ; les rseaux infra-rouge permettent un "cblage"

intrieur trs fonctionnel ( condition d'viter les obstacles). A l'extrieur, l'utilisation de l'infra-rouge est plus dlicat

cause des perturbations lectromagntiques . Une autre catgorie de rseau sans fils est celle des rseaux ondes

lumineuses (laser) ; le faisceau laser est en effet suffisamment fin pour tre dirig vers un capteur ; cette technique

est d'ailleurs utilise pour relier deux btiments voisins sans effectuer de cblage "en dur" (metteurs et dtecteurs

sur les toits par exemple). Toutefois la transmission par laser peut tre affecte par les conditions mtorologiques ;

par ailleurs elle est encore coteuse.

Grard-Michel Cochard

Codage de l'information

Sommaire :

Numrisation de l'information

Le texte

L'image fixe

Le son et la vido

La protection contre les erreurs

Numrisation de l'information

L'information existe sous des formes diverses. Pour la manipuler et, en particulier, la transporter, on est

amen la coder.

parole :

systme : tlphone

codeur : microphone

dcodeur : couteur

transmission : signaux analogiques et

numriques

image fixe :

systme : tlcopie

codeur : scanner

dcodeur : interprteur de fichier

transmission : signaux analogiques et

numriques

donnes informatiques :

systme : rseaux de tl-informatique

codeur : contrleur de communication + ETCD

dcodeur : contrleur de communication +

ETCD

transmission : signaux analogiques ou

numriques

tlvision :

systme : diffusion hertzienne

codeur : camra

dcodeur : rcepteur TV + antenne

transmission : signaux analogiques ( et bientt

numriques)

De nos jours, l'information est souvent prsente dans des documents composites, comme une page Web, o

simultanment peuvent tre prsents un texte, une image fixe, un clip vido,.... . L'information est, en

effet, prsente sous forme multimdia. Chaque type d'information possde son systme de codage, mais le

rsultat est le mme : une suite de 0 et de 1. Le transport de l'information consiste alors transmettre des

bits, quelque soit la signification du train de bits transmis.

Grard-Michel Cochard

Dans les paragraphes qui suivent, on examinera comment il est possible de numriser chaque mdia.

Le texte

Le premier code relatif au texte est certainement le code Morse, en service bien avant l'utilisation de

l'ordinateur. Et pourtant, il s'agit bien d'un code binaire qui aurait pu servir numriser les textes,

puisqu'il est compos de deux symboles seulement : le point et le trait (on pourrait aussi bien dire 0 et 1).

Malheureusement, il souffre de deux inconvnients majeurs :

G il est "pauvre" : peu de caractres peuvent tre cods ;

G il utilise des combinaisons de traits et de points de longueur variable ce qui n'est pas commode,

notamment pour la numrisation d'lments ayant des probabilits d'apparition de mme ordre.

Grard-Michel Cochard

Pour ces raisons, il n'a pas t utilis pour le codage numrique de l'information (apparemment, on n'y a

peut-tre pas pens !) ; toutefois, compte tenu de son utilisation passe, il mritait d'tre mentionn.

Si on se fixe comme rgle de trouver un code permettant de reprsenter numriquement chaque caractre

de manire obtenir un nombre de bits fixe, il est simple de comprendre qu'avec un code p positions

binairs on pourra reprsenter 2

p

caractres. Effectivement, dans le pass, on a utilis de tels codes,

gnralement en les dfinissant par des tables, le code tant divis en poids faibles et en poids forts :

:

G code 5 positions : un de ses reprsentants est ATI (Alphabet Tlgraphique International, utilis

par le Tlex)

G code 6 positions : ISO6 (ce code trs employ sur les premiers ordinateurs est aujourd'hui

abandonn)

G code 7 positions : ASCII : la panace universelle

ce code fait apparatre des caractres non imprimables appels caractres de manuvre qui provoquent des

actions sur des dispositifs informatiques ou qui transportent de l'information de service. Par exemple, FF

signifie "passage la page suivante" ce qui pour une imprimante est une information indispensable.

G code 8 positions : ASCII tendu, EBCDIC

Le code ASCII est un code sur 7 positions ; comme les ordinateurs stockent l'information dans des mots

dont la longueur est un multiple de 8 bits (octets), on complte gnralement le code ASCII par un "0" en

tte pour former un octet. On peut aussi utiliser ce degr de libert supplmentaire pour dfinir des

alphabets spciaux ; dans ce cas, on avertit en mettant un "1" en tte la place du "0" ce qui correspond au

code ASCII tendu ; malheureusement, il y a plusieurs codes ASCII tendus car il n'y a pas encore de

normalisation impose ce qui rend difficile mais pas insurmontable le passage d'un document d'une plate-

forme une autre.

Grard-Michel Cochard

Le code EBCDIC est d'emble un code sur 8 bits ce qui permet d'obtenir 256 caractres reprsentables

contre 128 pour le code ASCII. Il a t utilis par IBM pour le codage de l'information sur ses machines. Il

n'a pas atteint toutefois la popularit du code ASCII.

G code 16 positions : Unicode

Ce code est rcent et a t mis en oeuvre pour satisfaire tous les usagers du Web. Il incorpore presque

tous les alphabets existants (Arabic, Armenian, Basic Latin, Bengali, Braille, Cherokee, etc....) ; il est

compatible avec le code ASCII. Par exemple le caractre latin A est cod 0x41 en ASCII et U+0041 en

Unicode ; le caractre montaire est cod 0x80 en ASCII tendu et U+20AC en Unicode.

Exercices et tests : QCM14

L'image fixe

L'image numrique est usuellement une image dcrite en termes de lignes et chaque ligne en terme de

points. Une image VGA de rsolution 640x480 signifie que l'image est une matrice de 480 lignes, chaque

ligne comportant 640 points ou pixels. Une image est alors reprsente par un fichier donnant la liste des

points ligne par ligne, colonne par colonne.

Un pixel est cod suivant la qualit de l'image :

G image en noir et blanc (image binaire) : un seul bit suffit pour coder le point (0 pour noir, 1 pour

blanc) ;

G image en 256 nuances de gris : chaque point est reprsent par un octet (8 bits) ;

G image en couleur : on montre que la couleur peut tre exprime comme une combinaison linaire de

trois couleurs de base, par exemple Rouge(R), Vert(V), Bleu(B). Ainsi une couleur quelconque x est

exprime comme

Grard-Michel Cochard

x = aR + bV +cB

o a, b, c sont des doses de couleurs de base. Usuellement, une bonne image correspond des

doses allant de 0 255. Par suite une image couleur de ce type peut tre reprsente par 3

matrices (une par couleur de base) dont chacune d'elle possde des lments sur 8 bits, ce

qui au total fait 24 bits par pixel.

On se rend vite compte du volume atteint pour des images importantes et de bonne dfinition. Une image

640x480 en couleur (24 bits) occupe un volume de 921 600 octets. On est alors amen utiliser des

techniques de compression pour rduire la taille des fichiers d'images. Une des premires techniques est

l'emploi de codes de Huffman qui emploie des mots cods de longueur variable : long pour les niveaux de

couleur rares, court pour les niveaux de couleur frquents. Ce type de codage est dit sans perte puisque la

compression ne dnature pas l'information. D'autres mthodes permettent d'obtenir des rsultats plus

performants en terme de rduction de volume ; dans cette catgorie, dite compression avec perte, des

dtails peu pertinents de l'image disparaissent ; c'est notamment le cas du standard JPEG qui utilise des

transformations en cosinus discrets appliques des sous-images.

Le son et la vido

Les donnes de type son et vido sont l'origine analogique sous forme de signaux (un ou deux signaux pour

le son, 3 signaux pour la vido-image). Ces signaux analogiques sont numriss de la manire suivante :

1 - chantillonnage

Le signal est chantillonn : une frquence

donne f, on mesure la hauteur du signal. On

obtient alors une squence de mesures.

2 - Quantification

On se fixe une chelle arbitraire de valeurs

(usuellement suivant une puissance de 2: 2

p

valeurs) et on fait correspondre chaque

mesure une valeur dans cette chelle. on est

videmment conduit faire des

approximations ce qui correspond un bruit

dit de quantification

Grard-Michel Cochard

3- Codage

Chaque valeur est transforme en sa

combinaison binaire, la suite de ces

combinaisons tant place dans un fichier.

011001100110111110101110110010......

Le volume des fichiers obtenus aprs numrisation dpend crucialement de la frquence d'chantillonnage f

et de la valeur de p (longueur du codage de chaque valeur). La frquence d'chantillonnage, en particulier,

ne peut tre choisie arbitrairement. Les rsultats en traitement de signal indiquent que la frquence

d'chantillonnage d'un signal doit au moins tre le double de la plus grande des frquences du signal (c'est

dire la plus grande de toutes celles des composantes sinusodales - dveloppement de Fourier - composant le

signal).

exemple : la parole est transmise usuellement par le rseau tlphonique. Elle correspond des signaux

analogiques dont la frquence varie entre 300 Hz et 3400 Hz. La plus grand des frquences est donc 3400

Hz que l'on arrondit 4000 Hz par prcaution. La frquence d'chantillonnage doit donc tre au moins de

8000 Hz. Si l'on choisit cette frquence d'chantillonnage et si l'on dcide de coder sur 8 bits chaque

chantillon (cela est suffisant pour le parole), on obtient pour une seconde de parole un volume de 64 000

bits ; une transmission en temps rel de la parole ncessite donc des liaisons un dbit de 64 Kbits/s. C'est

notamment le cas du RNIS franais (Numris) qui propose des canaux 64 Kbits/s.

Comme dans le cas de l'image fixe, mais de manire extrmement amplifie, les volumes obtenus sont

considrables et il est ncessaire, pour leur stockage comme pour leur transport, de les compresser. Les

techniques diffrent ici, suivant que l'on a un fichier son ou un fichier vido.

Pour le son, le systme de codage explicit plus haut (codage sur n bits de chaque chantillon) est appel

PCM (Pulse Code Modulation). Il est possible de rduire le volume avec les codages suivants :

G MPCM (Delta PCM) o le codage porte sur les diffrences entre les valeurs successives

chantillonnes,

G ADPCM (Adapative Differential PCM) o des interpolations sont effectues afin de diminuer le

volume.

La problmatique du son (et aussi de la vido) est une transmission en "temps rel" ; il est donc ncessaire

d'utiliser des systmes de codage ou codecs performants. Les codecs audio sont dcrits par des normes

standards de l'ITU dont voici quelques exemples :

G codec G.711 : algorithme de codage : PCM ; chantillonnage 8 KHz, dbit ncessit : 64 Kbits/s ;

G codec G.722 : algorithme de codage : ADPCM ; chantillonnage 7 KHz ; dbit ncessit : 64 Kbits/s

;

G codec G.723 : algorithmes de codage MP-MLQ (MultiPulse Maximum Likelihood Quantization) et

ACELP (Agebraic Code-Excited Linear Prediction) ; chantillonnage 8 KHz ; dbit ncessit entre

5,3 et 6,3 Kbits/s ;

Pour la vido, divers procds de codage sont employs dans le but de rduire le volume des fichiers. Le

plus connu correspond la srie de normes MPEG. Le principe de compression s'appuie sur trois types

d'images :

G les images "intra" sont des images peu compresses qui servent de repre (une image intra pour 10

Grard-Michel Cochard

images successives) ;

G les images "prdites" sont des images obtenues par codage et compression des diffrences avec les

images intra ou prdites prcdentes (une image prdite toutes les trois images) ;

G les images "interpoles" sont calcules comme images intermdiaires entre les prcdentes.

L'utilisation de vidos numriques MPEG ncessite la prsence d'une carte de dcompression dans le micro-

ordinateur d'exploitation. Les principaux standards sont MPEG1 (dbit ncessit : 1,5 Mbits/s), MPEG2

(dbit ncessit : 4 10 Mbits/s), MPEG4 (dbit ncessit : 64 Kbits/s 2 Mbits/s).

Exercices et tests : Exercice 15, Exercice 21, Exercice 35, Exercice 40, QCM21

Protection contre les erreurs

Lors de la transmission d'un train de bits, des erreurs peuvent se produire, c'est dire qu'un "1" peut tre

transform en un "0" ou rciproquement.

On dfinit le taux d'erreur par le rapport :

L'ordre de grandeur du taux d'erreur est de 10

-5

10

-8

. Suivant le type d'application, une erreur peut avoir

des consquences importantes et c'est pourquoi il convient souvent de mettre en oeuvre des dispositifs

permettant de dtecter les erreurs et si possible de les corriger. Il convient de noter ce sujet que le

taux d'erreur dpend de la qualit du support de transmission (notamment son immunit au bruit).

Les statistiques indiquent que 88% des erreurs proviennent d'un seul bit erron, c'est dire que ce bit

erron est entour de bits corrects ; 10% des erreurs proviennent de deux bits adjacents errons. On voit

donc que le problme prioritaire rsoudre est la dtection d'un seul bit erron et, si possible, sa

correction automatique.

Dans cet ordre d'ides, on utilise des codes dtecteurs d'erreurs : l'information utile est encode de

manire lui ajouter de l'information de contrle ; le rcepteur effectu le dcodage et l'examen de

l'information de contrle, considre que l'information est correcte ou errone ; dans le dernier cas, une

demande de rptition de la transmission est effectue.

Grard-Michel Cochard

Les codes dtecteurs d'erreurs se classent en 2 catgories :

G codes en bloc : l'information de contrle et l'information utile forment un tout consistent. Si le bloc

est compos de deux partie distinctes (information utile et information de contrle) le code est dit

systmatique.

G codes convolutionnels ou rcurrents : la dtection des erreurs dans un bloc dpend des blocs

prcdents. Ils ne seront pas tudis ici.

Une notion importante dans la recherche de codes dtecteurs ou correcteurs est celle de distance de

Hamming. Considrons une information utile constitue de mots de m bits : on peut donc construire 2

m

mots

distincts au total. Dfinissons l'information de contrle sous la forme de r bits dduis de manire unique

partir des m bits utiles . L'information "habille" en rsultant est constitue de n=m+r bits et , compte-tenu

de l'unicit de la dfinition des bits de contrle, on a au total 2

m

mots valides de n bits. Cependant, avec n

bits, on peut avoir 2

n

mots diffrents. La diffrence 2

n

-2

m

indique le nombre de mots errons.

La distance de Hamming de deux mots : d(m1, m2) est le nombre de bits diffrents de mme rang

exemple : m1 = 10110010 m2 = 10000110 d(m1,m2) = 3

2 mots de code seront d'autant moins confondus que leur distance de Hamming sera plus grande ; on peut

dfinir une distance minimum d

min

; si d(m1, m2) < d

min

, alors m2 est une copie errone de m1.

m

i

et m

j

sont des mots du

code ; m'

i

est une copie

errone de m

i

d'o la rgle 1 :

Pour dtecter p erreurs, il

faut que d

min

> p

Grard-Michel Cochard

exemple : dtection des erreurs simples : d

min

>2

Intressons-nous maintenant la correction des erreurs jusqu' un ordre q ; chaque mot de code et ses

copies "admissibles" doivent tre dans des sphres non scantes :

m

i

et m

j

sont des mots du code ;

m'

i

est un mot erron qui doit

tre assimil m

i

.

d'o la rgle 2 :

Pour corriger des erreurs jusqu'

l'ordre q, il faut que d

min

> 2q

exemple : la correction des erreurs simples ncessite d

min

> 2

G codes linaires

Un code linaire est un code en bloc systmatique (n,m) dans lequel les r = n - m bits de contrle dpendent

linairement des m bits d'information. Soit l'information utile reprsente par le vecteur ligne

; l'information code est reprsente par le vecteur ligne

avec

y

1

= x

1

y

2

= x

2

......

y

m

= x

m

y

m+1

= a

1

y

m+2

= a

2

.....

y

m+r

= a

r

o les a

i

sont les bits de contrle, donc .

Le code est alors simplement dfini par la relation matricielle o G est la matrice gnratrice

du code. La forme gnrale de G est :

d'o les bits de contrle : a

i

= x

1

g

1i

+ x

2

g

2i

+ .... + x

m

g

mi

.

exemple : code (6,3) avec

Grard-Michel Cochard

information utile : donc 8 mots possibles

information code :

La relation conduit

a

1

= x

2

+ x

3

a

2

= x

1

+ x

3

a

3

= x

1

+ x

2

Les mots du code sont :

000000 001110 010101 011011

100011 101101 110110 111000

On constate que d

min

= 3 ce qui permet la correction des erreurs simples et la dtection des erreurs

doubles

exemple : code (8,7) avec

information utile :

information code :

La relation conduit a

1

= x

1

+ x

2

+ x

3

+ x

4

+ x

5

+ x

6

+ x

7

(modulo 2)

a

1

est appel bit de parit : les mots du code ont un nombre pair de 1.

On pourra ainsi reprsenter des caractres sur 8 bits avec 7 bits relatifs au code ASCII et le huitime bit

tant le bit de parit (que l'on peut placer, bien sr, o l'on veut ; la coutume est de le placer en tte) :

Grard-Michel Cochard

Avec ce systme, 2 caractres diffrant par 1 du code ASCII diffrent aussi par le bit de parit donc d

min

= 2. Ce code ne permet donc que la dtection des erreurs simples. On peut amliorer la protection contre

les erreurs en effectuant galement un contrle de parit "longitudinal" par opposition au contrle de

parit prcdent appel "vertical" (LRC = Longitudinal Redundancy Check ; VRC = Vertical Redundancy

Check) en ajoutant un caractre de contrle tous les b blocs :

La transmission srie des blocs sera donc :

01100000 00100001 ------------ 11001111 01000010 -------->

contrle ! O B

Avec ce systme, deux groupes de blocs diffrant par 1 bit d'information utile diffrent aussi par le bit

VRC, par le bit LRC et par le bit LRC+VRC. On a donc d

min

= 4 ce qui permet la dtection des erreurs simples

et doubles et la correction des erreurs simples.

G codes polynmiaux

Les codes polynmiaux sont des codes linaires systmatiques qui permettent la dtection des erreurs. Ils

sont trs utiliss dans les procdures actuelles de transmission de donnes. Soit un message de m bits

utiles :

o la numrotation des bits est quelque peu diffrente de celle utilise jusqu' prsent (mais traditionnelle

dans l'utilisation des codes polynmiaux).. Au message X, on associe le polynme :

X(z) = x

0

+ x

1

z + x

2

z

2

+ .....+ x

m-1

z

m-1

De tels polynmes peuvent tre ajouts (modulo 2) et multiplis suivant les rgles boolennes. Un code

polynomial est un code linaire systmatique tel que chaque mot du code est reprsent par des polynmes

Y(z) multiples d'un polynme H(z) appel polynme gnrateur :

Y(z) = Q(z).H(z)

Grard-Michel Cochard

Examinons comment on passe de l'information utile (m bits) reprsente par un polynme X(z)

l'information code (n bits) reprsente par le polynme Y(z). On dfinira donc un code polynomial (n,m) et

on ajoutera l'information utile r = n-m bits de contrle. On pose :

X(z) = x

0

+ x

1

z + x

2

z

2

+ .....+ x

m-1

z

m-1

H(z) = h

0

+ h

1

z + h

2

z

2

+ ...... + z

r

polynme gnrateur de degr r

Le polynme z

r

X(z) est un polynme de degr m + r - 1 = n - 1. Il comporte n termes dont les r premiers

sont nuls. Effectuons la division polynomiale de z

r

X(z) par H(z) :

z

r

X(z) = Q(z).H(z) + R(z)

o R(z) est un polynme de degr r-1, reste de la division. Puisque l'addition modulo 2 est identique la

soustraction modulo 2, on a

Y(z) = Q(z).H(z) = z

r

X(z) + R(z)

Y(z) est le polynme associ au mot-code. Il comporte n termes et est de degr n-1.

exemple : code polynomial (7,4), de polynme gnrateur H(z) = 1 + z + z

3

. Une information utile correspond

au polynme X(z) = x

0

+ x

1

z + x

2

z

2

+ x

3

z

3

. La division de z

r

X(z) par H(z) conduit aux rsultats suivants :

Q(z) = x

3

z

3

+ x

2

z

2

+(x

1

+ x

3

)z + x

0

+ x

2

+ x

3

R(z) = (x

1

+ x

2

+ x

3

)z

2

+ (x

0

+ x

1

+ x

2

)z + x

0

+ x

2

+ x

3

Y(z) = x

3

z

6

+ x

2

z

5

+ x

1

z

4

+ x

0

z

3

+ (x

1

+ x

2

+ x

3

)z

2

+ (x

0

+ x

1

+ x

2

)z + x

0

+ x

2

+ x

3

d'o le mot de code (x

3

x

2

x

1

x

0

a

2

a

1

a

0

) avec

a

2

= x

1

+ x

2

+ x

3

a

1

= x

0

+ x

1

+ x

2

a

0

= x

0

+ x

2

+ x

3

d'o la matrice G du code

Les principaux codes polynomiaux utiliss en tlinformatique sont :

G code CCITT V41, polynme gnrateur H(z) = z

16

+ z

12

+ z

5

+ 1 ; utilisation dans la procdure HDLC

G code CRC 16, polynme gnrateur H(z) = z

16

+ z

15

+ z

2

+ 1 ; utilisation dans la procdure BSC, avec

codage EBCDIC

G code CRC 12, polynme gnrateur H(z) = z

12

+ z

11

+ z

3

+ z

2

+ z + 1 ; utilisation dans la procdure

BSC, avec codage sur 6 bits

G code ARPA, polynme gnrateur H(z) = z

24

+ z

23

+ z

17

+ z

16

+ z

15

+ z

13

+ z

11

+ z

10

+ z

9

+ z

8

+ z

5

+ z

3

+

Grard-Michel Cochard

1

G code Ethernet, polynme gnrateur H(z) = z

32

+ z

26

+ z

23

+ z

22

+ z

16

+ z

12

+ z

11

+ z

10

+ z

8

+ z

7

+ z

5

+

z

4

+ z

2

+ z + 1

cas particulier : Un code cyclique est un code polynomial (n,m) tel que son polynme gnrateur H(z) divise

z

n

+ 1

z

n

+ 1 = H(z)(z)

o (z) est un polynme de degr n. Les codes cycliques possdent la proprit fondamentale suivante : une

permutation circulaire d'un mot du code est un mot du code.

Exercices et tests : Exercice 22, Exercice 23, Exercice 24, Exercice 25, Exercice 26, Exercice 27,

Exercice 28, Exercice 29, Exercice 30, Exercice 31, QCM24, QCM25, QCM26, QCM27, QCM28, QCM29,

QCM30

Grard-Michel Cochard

Modes de transmission

Sommaire :

Transmissions parallle et srie

Modes d'exploitation d'une voie de transmission

Transmissions asynchrone et synchrone

Transmission par signaux numriques

Modulation et dmodulation

Transmissions parallle et srie

G transmission parallle

Les ordinateurs manipulent non pas des bits isols, mais des mots de plusieurs bits aussi bien pour le calcul que pour le

stockage. On est donc conduit imaginer un systme de transport dans lequel les diffrents bits d'un mot sont

vhiculs en parallle. Cela implique que pour des mots de N bits il faut N lignes de transmission.

Cette possibilit comporte des inconvnients vidents :

G les lignes ncessitent une masse mtallique dlirante grande distance

G non synchronisation des bits transports grande distance

Pour ces raisons, grande distance, la transmission parallle n'est pas employe ; elle peut l'tre, par contre, entre un

ordinateur et des priphriques proches (imprimante parallle par exemple).

Une autre possibilit, plus sophistique, est la transmission parallle de signaux sur des canaux de frquences

diffrentes ; en fait, comme on le verra plus loin, cette possibilit correspond au multiplexage en frquence.

G transmission srie

Dans ce mode, les bits sont transmis les uns derrire les autres, ce qui ncessite une "srialisation" effectue par une

logique de transmission dont la pice matresse n'est autre qu'un registre dcalage dont le fonctionnement est

rythm par une horloge.

Grard-Michel Cochard

Une difficult majeure de ce mode de transmission est lie l'horloge ; en effet, il est ncessaire d'employer une

horloge d'mission et une horloge de rception qui doivent fonctionner en synchronisme parfait.

Exercices et tests : QCM15

Modes d'exploitation d'une voie de transmission

Trois modes d'exploitation peuvent tre dfinis sur une liaison point point reliant deux stations

mettrices/rceptrices:

G mode simplex : l'une des stations met et l'autre reoit. La

communication est donc unidirectionnelle pure.

G mode semi-duplex (half duplex ou alternatif) : la communication est

unidirectionnelle, mais le sens de transmission change

alternativement : une station met, l'autre reoit ; puis c'est la

station rceptrice qui devient mettrice et rciproquement ; etc...

Grard-Michel Cochard

G mode duplex (full duplex) : les deux stations peuvent mettre et

recevoir simultanment. Un moyen rpandu (mais pas le seul) de

permettre cette transmission double sens est le multiplexage en

frquence : la plage de frquence comporte deux bandes, l'une pour

un sens, l'autre pour l'autre sens :

Transmissions asynchrone et synchrone

G transmission asynchrone

Elle consiste en la transmission d'une succession de blocs courts de bits (1 caractre - en gris sur la figure ci-

dessous) avec une dure indfinie entre l'envoi de deux blocs conscutifs. Un bit START annonce le dbut du bloc (

polarit inverse de celle de la ligne au repos - idle), un ou deux bits STOP annoncent la fin du bloc (polarit inverse de

celle du bit STOP). Un bit de parit est

Pour ce type de transmission, les dbits sont normaliss :

- blocs de 11 bits : 110 b/s ;

- blocs de 10 bits : 300, 600, 1200, 2400, 3600, 4800, 9600,

19200 b/s.

G transmission synchrone

Ce type de transmission est bien adapt aux donnes volumineuses et aux ncessits de transmission rapide.

L'information est transmise sous la forme d'un flot continu de bits une cadence dfinie par l'horloge d'mission. Le

flot de bits est rparti cependant en trames qui peuvent tre de longueur variable ou de longueur fixe. Les trames

doivent tre prcdes d'un motif de bits annonant un dbut de trame et, ventuellement se terminer par un motif

analogue. Ce motif de bits ne doit pas videmment tre confondu avec une portion de la zone de donnes. On emploie

cet effet la technique du bit-stuffing que nous expliquons sur un cas particulier.

Grard-Michel Cochard

exemple : la procdure synchrone HDLC emploie des trames dbutant par le drapeau 01111110 et finissant par le mme

drapeau. Pour viter que ce motif ne se retrouve l'intrieur de la trame, on convient de remplacer chaque groupe de

cinq "1" successifs par 111110 ; la lecture, chaque fois que l'on trouvera le motif 111110, on enlvera le "0".

Comme nous l'avons dj signal, l'horloge de rception doit tre synchrone avec l'horloge d'mission. Pour rsoudre

ce problme on peut envisager deux solutions :

- solution 1 (mauvaise) : transmettre sur deux canaux parallles l'information et l'horloge ; cette

solution est rejeter car en dehors du fait qu'elle ncessite une bande passante non ngligeable, sur

longue distance, les signaux des deux canaux se dsynchronisent.

- solution 2 (bonne) : intgrer l'horloge l'information : emploi d'un encodage particulier comme on le

verra plus loin.

Exercices et tests : Exercice 18, QCM16

Transmission par signaux numriques

Aprs numrisation de l'information, on est confront au problme de la transmission des "0" et des "1". Une premire

possibilit est l'utilisation de signaux numriques ce qui parat logique (on verra que des signaux analogiques peuvent

aussi convenir).

Il s'agit donc de faire correspondre un signal numrique pour le "0" et un autre signal numrique pour le "1". Il y a

plusieurs manires de procder. Nous donnons ci-dessous quelques exemples (du plus simple vers le plus compliqu).

- codes NRZ (Non Retour Zro), RZ (Retour Zro), bipolaire NRZ et RZ

a) NRZ : le codage est simple : un niveau 0

pour le "0", un niveau V

0

pour le "1"

b) RZ : chaque "1" est reprsent par une

transition de V

0

0.

c) bipolaire NRZ : alternativement, un "1"

est cod positivement, puis ngativement

d) bipolaire RZ : mme traitement que

prcdemment.

- codes biphases : le signal d'horloge et le signal de donnes sont convolus.

Grard-Michel Cochard

ces codes sont dfinis sur le schma ci-

contre par comparaison au codage NRZ

a) codage biphase cohrent ou Manchester

: le "0" est reprsent par une transition

positive-ngative et le "1" par une

transition ngative-positive.

b) codage biphase diffrentiel : saut de

phase de 0 pour un "0" et saut de phase de

pour un "1"

Pour ces codages, il est important de vrifier que les frquences transportes se trouvent dans la bande passante car

ils ne doivent pas subir un trop fort affaiblissement. Pour un codage donn d'une valeur binaire (un octet par

exemple), le signal est dcompos en composantes sinusodales de Fourier et le spectre des frquences est tabli :

En effectuant cette opration pour toutes les valeurs possibles et en les combinant, on obtient le spectre du code.

Quelques allures de ces spectres sont donnes ci-dessous.

Suivant les voies de transmission utilises, il est alors possible de voir si le codage convient ou pas. En particulier, les

codes NRZ et RZ possdent l'inconvnient de possder une harmonique non ngligeable la frquence zro

Grard-Michel Cochard

(composante qui passe mal au travers des quipements rseaux).

Par ailleurs et d'une manire gnrale, les signaux numriques possdent un trs gros inconvnient : ils se dforment

grande distance (effet capacitif des lignes) :

ce qui signifie que le transport par des signaux numriques n'est possible qu' courte distance. Pour des longues

distances, il faut employer une autre mthode : la modulation .

Exercices et tests : Exercice 13, Exercice 20, Exercice 32, Exercice 38, Exercice 39, QCM17

Modulation et dmodulation

La modulation consiste utiliser une onde "porteuse" sinusodale :

v(t) = V sin(t + )

dans laquelle on va modifier certains paramtres pour reprsenter les "0" et les "1" :

G modification de V (modulation d'amplitude)

G modification de (modulation de frquence)

G modification de (modulation de phase)

a) signal numrique

transporter en NRZ

b) modulation d'amplitude

c) modulation de frquence

Grard-Michel Cochard

d) et e)modulation de

phase

On peut aussi imaginer une combinaison des diffrents types de modulation, par exemple, la combinaison d'une

modulation d'amplitude et d'une modulation de phase (dans la figure ci-dessous, cette combinaison permet d'avoir 8

signaux diffrents, chaque signal transportant chacun 3 bits) :

Pour les longues distances, la solution de la modulation est quasi-gnrale. Une liaison tl-informatique classique (en

modulation) est reprsente ci-dessous :

Grard-Michel Cochard

ETTD : Equipement Terminal de Traitement de Donnes

ETCD : Equipement Terminal de Circuit de Donnes

Exercices et tests : QCM18, QCM19, QCM20

Grard-Michel Cochard

Commutation et Multiplexage

Sommaire :

Principe de la commutation

Types de commutation

Multiplexage

Voies Numriques Multiplexes

Principes de la commutation

Pour la communication entre usagers, la commutation est essentielle. Il est en effet impensable de relier chaque usager tous les

autres. En effet, si l'on voulait relier n stations directement chacune d'elles, il faudrait tablir n(n-1)/2 liaisons ce qui est impensable

au niveau plantaire.

On est conduit logiquement construire les rseaux partir de nuds de commutation. Ces nuds de commutation sont chargs

d'acheminer dans la bonne direction les informations qu'ils reoivent. Cette fonctionnalit est appele routage.

Types de commutation

En fait, la commutation peut se concevoir de manires diffrentes

G commutation de circuits : elle consiste rquisitionner, pour une communication, des tronons de rseau pour assurer une liaison

de bout en bout ; les tronons sont lis les uns aux autres chaque nud de commutation ; la communication termine, les

tronons sont librs et disponibles pour une nouvelle commutation. Cette mthode est bien connue en tlphonie.

illustration

Grard-Michel Cochard

G commutation de messages : l'information transmettre est dcoupe en messages ; les messages circulent sur le rseau

manire du transport automobile. Chaque nud de commutation sert de routeur mais aussi d'hbergement des messages en

situation d'engorgement des tronons du rseau. Ce mode de commutation a pratiquement disparu au profit de la commutation de

paquets.

illustration

G commutation de paquets : chaque message est dcoup en paquets de petite taille qui sont numrots pour un r-assemblage

ventuel. Les paquets circulent dans le rseau et les nuds de commutation en effectuent le routage et l'hbergement. Sur un

tronon, les paquets se suivent, mme s'ils n'appartiennent pas au mme message.

illustration

L'intrt de la commutation de paquets sur la commutation de messages peut tre rendu vident par la figure ci-dessous ; on gagne du

temps par la simultanit de rception et de transfert de paquets diffrents.

Il existe deux types de commutation de paquets

G le circuit virtuel : tous les paquets d'un mme message suivent le mme chemin dfini pour chaque message ; la mthode est

similaire celle de la commutation de circuits.

G le datagramme : chaque paquet d'un message peut emprunter un chemin diffrent des autres ; l'arrive, il faut rordonner les

paquets du message car des paquets peuvent aller plus vite que d'autres puisqu'empruntant des chemins diffrents.

Exercices et tests : QCM38, QCM39

Grard-Michel Cochard

Multiplexage

Le multiplexage consiste faire passer plusieurs messages sur un mme tronon de rseau. On distingue deux types de multiplexage :

G multiplexage spatial

La bande passante du canal est divise en sous-bandes (canaux) chaque message correspond une sous-bande de frquence ; un

multiplexeur mlange les diffrents messages ; un dmultiplexeur, l'arrive, spare, grce un filtrage en frquence, les messages.

G multiplexage temporel : ce type de multiplexage est bien adapt aux rseaux commutation de paquets. Le multiplexeur n'est

autre qu'un mlangeur de paquets, le dmultiplexeur est un trieur de paquets.

exemple : liaison trame MIC offerte par France Tlcom ; 1 trame (analogue un train) comporte 30 IT utilisateurs et 2 IT de

service (chaque IT, qui signifie "intervalle de temps", est analogue un wagon). Chaque IT peut recevoir l'quivalent d'un paquet.

Chaque IT peut recevoir un octet ; une trame transporte donc 32 octets (256 bits ). Le dbit total est de 2 Mbits/s. Si un usager

utilise cette trame en mettant un paquet dans une IT prcise dans chaque trame, le dbit, pour cet usager, sera de 64 Kbits/s. S'il

utilise deux IT par trame, il double son dbit.

On constatera qu'une trame est transmise toutes les 125 microsecondes.

Exercices et tests : Exercice 16, Exercice 17, Exercice 19, Exercice 36, QCM22, QCM23

Grard-Michel Cochard

Voies numriques multiplexes

Les infrastructures de transport de l'information sont de nos jours ddies au transport de donnes numriques. L'exemple du

paragraphe prcdent en est un exemple. Par ailleurs, destines transporter de volumineuses quantits de donnes binaires, elles

utilisent la technique du multiplexage.

PDH : Plesiochronous Digital Hierachy

Comme prcis prcdemment, l'utilisation de trames MIC ralisent le multiplexage de 32 voies (IT) 64 Kbits/s (lutilisation de toute

la trame correspond 2 Mbits/s). Il faut noter que deux IT sont rservs pour le service (IT0 et IT16).

G IT0 : sert dlimiter les trames (mot de verrouillage de trame) : trame paire : 10011001 ; trame impaire : 11000000

G IT16 : informations de signalisation

Conues l'origine pour transporter la voie numrise, ces trames sont multiplexes pour un transport d'un grand nombre de

communications tlphoniques. Il faut aussi noter une diffrence de standardisation entre l'Europe (32 voies par trame) et les USA-

Japon (24 voies par trame).

Le multiplexage successif des trames permet d'obtenir de hauts dbits. De l'information de contrle tant entre chaque niveau de

multiplexage, le dbit n'est pas exactement le dbit nominal. C'est d'ailleurs pour cette raison que cette hirarchie est appele plsiochrone

(plsio = presque).

Evidemment, comme cette technologie n'est pas vraiment synchrone, il est ncessaire de dmultiplexer compltement pour accder

une voie. c'est un inconvnient majeur qui a conduit dfinir une autre hirarchie, la hirarchie synchrone.

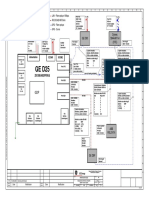

SDH : Synchronous Digital Hierarchy

La hirarchie SDH a t dveloppe en Europe tandis qu'une hirarchie analogue tait dveloppe aux USA : SONET (Synchronous

Optical NETwork). Dans ce type de hirarchie, la trame est plus complexe que dans le cas de PDH. Elle se reproduit 8000 fois par

seconde et transporte 810 octets ce qui correspond un dbit de 51,84 Mbits/s ; cela signifie aussi qu'un octet particulier de la trame

est transport un dbit de 64 Kbits/s. La trame est prsente sous forme d'une grille de 9 lignes et 90 colonnes :

Grard-Michel Cochard

Les octets des trois premires lignes et des trois premires colonnes (surdbit de section), ainsi que le reste des trois premires

colonnes (surdbit de ligne) sont utiliss pour la synchronisation. Un pointeur indique le dbut des donnes (conteneur virtuel) ; les

donnes utiles commencent par un octet de surdbit de conduit. On peut insrer des donnes nimporte o dans la trame (dans les 87

colonnes suivant les trois premires ).

La trame SDH est compatible avec la trame SONET, mais comporte 9 lignes de 270 colonnes (2430 octets). Elle est transmise en 125

microsecondes ce qui correspond un dbit de 155,52 Mbits/s, soit 3 fois le dbit nominal de la trame SONET.

Les correspondances entre les niveaux de multiplexage de SDH et de SONET sont donnes dans le tableau suivant :

SDH SONET dbit en Mbits/s

STS1 51,84

STM1 STS3 155,52

STS9 466,56

STM4 STS12 622,08

STS18 933,12

STS24 1244,16

STS36 1866,24

STM16 STS48 2488,32

Technologies des rseaux de communication

Grard-Michel Cochard

Notion de protocole

Sommaire :

Modlisation et protocoles

Exemples

Modlisation et protocoles

Un rseau de transmission de donnes est souvent exprim sous la forme d'un modle en couches. Pour faire comprendre ce concept, imaginons une modlisation de la poste internationale.

Deux correspondants A, Paris, et B, Pkin s'envoient du courrier postal. Comme A ne parle pas le chinois et que B ne parle pas le franais, la langue anglaise, suppose comprhensible par

un nombre suffisant de personnes, sera choisie pour correspondre. Admettons aussi que ces deux correspondants envoient leur courrier partir de leur lieu de travail (entreprise par

exemple) : leur courrier partira donc en mme temps que le courrier de leur entreprise qui est gr par un service courrier.

Imaginons alors la succession d'vnements pour que A envoie une lettre B.

G A crit la lettre en franais avec son stylo.

G A donne sa lettre une secrtaire anglophone qui la traduit en anglais, la met dans une enveloppe et crit l'adresse de B

G La personne charge du ramassage du courrier passe dans le service de A pour ramasser le courrier.

G Le service courrier effectue un tri du courrier et l'affranchit avec une machine affranchir.

G Le courrier est dpos au bureau de poste.

G Le courrier est charg dans une voiture qui l'emmne au centre de tri

G Le courrier pour la Chine est emmen l'aroport de Paris par train

G Le courrier pour la Chine est transmis par avion l'aroport de Pkin

G Le courrier est transmis par train de l'aroport de Pkin au centre de tri de Pkin

G Le courrier pour l'entreprise de B est transmis l'entreprise par voiture

G Le service courrier de l'entreprise de B trie le courrier arriv par service

G Le courrier est distribu heure fixe aux destinataires et en particulier au service de B

G La secrtaire de B ouvre le courrier et traduit en chinois le contenu de la lettre destine B

G B lit la lettre que lui a envoye A.

On peut rsumer par un schma la succession des vnements afin de mettre en vidence un modle en couches et les noeuds du rseau:

Universit Virtuelle de Tunis Technologies des rseaux de communication

Grard-Michel Cochard

La dnomination des couches est conforme un standard appel OSI (Open System Interconnect) qui sera tudi plus loin. Sur cet exemple, but uniquement pdagogique, bas sur un

rseau postal (imaginaire !), explicitons les fonctionnalits de chaque couche.

G couche application : criture/lecture de la lettre

G couche prsentation : traduction, mise en forme, ouverture de lettre

G couche session : relev/distribution du courrier dans les services

G couche transport : action du service courrier

G couche rseau : action du bureau de poste ou du centre de tri

G couche liaison : acheminement de la lettre entre deux noeuds conscutifs du rseau

G couche physique : utilisation des supports de communication

Universit Virtuelle de Tunis Technologies des rseaux de communication

Grard-Michel Cochard

Dans cette modlisation, chaque couche est btie sur la couche infrieure. Par exemple, le transport routier (couche liaison) a besoin de l'infrastructure routire (couche physique).

Pour chacune des couches, des fonctionnalits (ici trs rsumes) sont dfinies qui sont des services rendus aux couches suprieures. Les lignes rouges du schma indiquent la suite de

services rendus par les diffrentes couches. Par ailleurs, les fonctionnalits de chaque couche correspondent des rgles appeles protocoles.

Prenons maintenant un exemple plus "tlcommunications" en envisageant un transfert de fichier entre un ordinateur X et un ordinateur Y relis par un cble srie. On peut envisager une

modlisation 3 couches :

A : couche application

B : couche gestion de messages

C : couche physique

G L'utilisateur dsirant transfrer un fichier fait appel la couche A l'aide d'une primitive du type envoyer_fichier (nom du fichier, destinataire).

G La couche A dcoupe le fichier en messages et transmet chaque message la couche B par une primitive du type envoyer_message ( numro de message, destinataire).

G La couche B effectue la gestion de l'envoi de message, ventuellement en dcoupant le message en units intermdiaires (trames) ; l'envoi des trames entre X et Y obissent des

rgles (protocole) : cadence d'envoi, contrle de flux, attente d'un accus de rception, contrle de erreurs.

G La couche B fournit la couche C un train de bits qui sera achemin, indpendamment de sa signification, via une voie de transmission physique, vers le destinataire.

L'information est transmise par une voie de communication plus ou moins complexe et chemine, au niveau du destinataire dans le sens inverse de ce qui vient d'tre dcrit: metteur et

rcepteur possde des couches identiques.

On notera aussi que les units d'information diffrent suivant les trois couches. Pour la couche A, l'unit est un fichier, c'est dire une suite importante de bits. Pour la couche B, l'unit

d'information est la trame qui possde une structure dfinie (information utile + information de service). Pour la couche C, l'unit d'information est le signal transmis sur le support physique

de communication.

Universit Virtuelle de Tunis Technologies des rseaux de communication

Grard-Michel Cochard

Exemples

Prenons comme tude de cas l'envoi de trames sur une liaison entre 2 noeuds A et B conscutifs d'un rseau. On admettra que l'information est envoye sous forme de blocs successifs

appels trames. On suppose que ces trames ont une longueur fixe L, que les noeuds sont distants de d , que la vitesse de propagation des signaux sur le support de communication est v , que

le dbit est D, que chaque signal transporte 1 bit.

exemple 1 : la voie de communication est parfaite et il ne peut y avoir d'erreur de transmission ; on suppose que la transmission est unidirectionnelle de A vers B ; les noeuds ont des

capacits de traitement et de mmoire infinies : ils peuvent envoyer ou recevoir tout moment. Les trames sont envoyes les unes aprs les autres. La chronologie des vnements est

indique ci-dessous :

Une trame est mise (et est reue) en un temps t

e

= L/D. Le temps ncessaire l'envoi de N trames est

donc Nt

e

.

Mais la dernire trame tant mise, il faut laisser le temps aux signaux de se propager jusqu' B, d'o le

temps de propagation d'un bit (ou d'un signal) : t

p

= d/v

En dfinitive, le temps total de transmission de N trames est

T = Nt

e

+ t

p

Le protocole est ici rduit sa plus simple expression : dfinition de la longueur d'une trame et envoi successif des trames.

Universit Virtuelle de Tunis Technologies des rseaux de communication

Grard-Michel Cochard

exemple 2 : On reprend les hypothses de l'exemple prcdent avec les modifications suivantes :

G on suppose maintenant qu'il peut y avoir des erreurs de transmission et que ces erreurs peuvent tre dtectes par le destinataire. Le mcanisme de dtection suppose qu'un

champ erreur soit incorpor la trame.

G un acquittement est envoy de B vers A sous forme d'un message de 1 bit (0 si la trame est correcte, 1 si la trame est errone). A n'envoie de trame que si l'acquittement de la

trame prcdente a t reu.

G si un acquittement ngatif revient vers A, celui-ci doit r-envoyer de nouveau la trame.

G les trames comporte un champ dont la valeur est le numro de trame.

G le temps de traitement (vrification de la trame) est suppos constant et gal t

v

Le schma chronologique est maintenant le suivant (dans l'hypothse o il n'y a pas d'erreur).

Le temps ncessaire l'acheminement complet d'une trame est t

e

+ 2 t

p

+ t

v

o t

e

et t

p

ont les mmes

dfinitions que dans l'exemple 1. Le temps ncessaire l'acheminement de N trames est donc

T = N(t

e

+ 2 t

p

+ t

v

)

On notera que puisque l'acquittement ne comporte qu'un seul bit, le temps d'mission de cet acquittement

est ngligeable.

Questions : Le protocole ci-dessus possde un inconvnient majeur ; lequel ? Quelle doit tre la longueur du champ relatif la numrotation des trames ?

Universit Virtuelle de Tunis Technologies des rseaux de communication

Grard-Michel Cochard

exemple 3 : On modifie maintenant les hypothses de la manire suivante

G la transmission est bi-directionnelle ; chacun son tour X et Y envoient des trames

G chaque trame comporte, outre le champ dtecteur d'erreur, un champ comportant 2 numros : le numro de trame Ns et le numro de la prochaine trame attendue Nr de la part du

correspondant. Si X reoit une trame avec Nr = 5, il doit mettre la trame numro 5 et il est sr que la trame 4 a t reue sans erreur (et situation analogue pour Y).

G on nglige le temps de vrification des erreurs de transmission.

Le chronologie des vnements est indique ci-dessous dans le cas o il n'y a pas d'erreur de transmission.

Le temps ncessaire d'envoi d'une trame est t

e

+ 2 t

p

, mais on doit attendre un temps t

e

(

le temps de recevoir une trame) avant d'envoyer la prochaine trame ; le temps ncessaire

l'envoi de N trames est donc

T = 2N(t

e

+ t

p

)

Questions : Quel est l'intrt de la double numrotation des trames ? Ce protocole possde-t-il un inconvnient ?

Universit Virtuelle de Tunis Technologies des rseaux de communication

Grard-Michel Cochard

Application numrique : Examinons les performances de ces trois protocoles sous les hypothses suivantes :

G valeurs des paramtres de base : d= 1000 m ; L = 1024 bits ; D = 64 Kbits/s et 155 Mbits/s ; v = 3.10

8

m/s ;

G pour l'exemple 2, les champs numrotation et erreurs ont une longueur totale de 11 octets , le temps de vrification des erreurs est de 10

-5

secondes; pour l'exemple 3, ces champs

ont une longueur totale de 12 octets.

On s'intressera aux critres de performance suivants : temps ncessaire l'acheminement d'un message de longueur 1 Mo et temps d'occupation en mission par X de la voie de

communication.

le tableau ci-dessous donne les rsultats des calculs :

exemples

temps d'acheminement taux d'occupation

D = 64 Kbits/s D = 155 Mbits/s D = 64 Kbits/s D = 155 Mbits/s

exemple 1 125 s 0,05 s 1 1

exemple 2 133 s 0,28 s 0,99 0,28

exemple 3 269 s 0,17 s 0,50 0,33

Le cas de l'exemple 1 est sans intrt car non raliste (liaison parfaite) ; dans l'exemple 2, on a de bonnes performances pour un dbit de 64 Kbits/s, par contre pour le dbit de 155

Mbits/s, le taux d'occupation devient assez mauvais (ne pas oublier que les liaisons ne sont pas gratuites !) ; pour l'exemple 3, le taux d'occupation n'est pas extraordinaire, mais il faut

prendre en considration que la ligne est bidirectionnelle et, en fait, le taux devrait tre multipli par 2.

Exercices et tests : Exercice 33, Exercice 34, Exercice 37, Exercice 41, QCM31, QCM32, QCM33, QCM34, QCM35, QCM36, QCM37

Universit Virtuelle de Tunis Technologies des rseaux de communication

Grard-Michel Cochard

Bibliographie

D. BATTU

Tlcommunications,

Principes, Infrastructures

et services

Dunod

Informatiques

P. LECOY Technologie des Tlcoms Hermes

C. SERVIN

Telecoms 1, de la

transmission

l'architecture de rseaux

Dunod

Informatiques

W. STALLINGS

Data and Computer

Communications

Prentice Hall

G. BOUYER

Transmissions et rseaux de

donnes

Dunod

M.MAIMAN Tlcoms et Rseaux Masson

P. ROLLIN,

G. MARTINEAU,

L. TOUTAIN,

A. LEROY

Les Rseaux, principes

fondamentaux

Hermes

A. TANENBAUM Rseaux InterEditions

P-G. FONTOLLIET

Systmes de

tlcommunications, bases

de transmission

Dunod

Universit Virtuelle de Tunis Technologies des rseaux de communication

Grard-Michel Cochard

Exercices et Tests

sommaire :

Enoncs

Solutions

QCM

Exercice 1

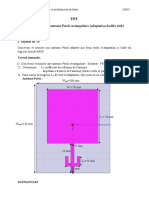

1) Une image TV numrise doit tre transmise partir d'une source qui utilise une matrice d'affichage de 450x500 pixels,

chacun des pixels pouvant prendre 32 valeurs d'intensit diffrentes. On suppose que 30 images sont envoyes par seconde. Quel

est le dbit D de la source ?

2) L'image TV est transmise sur une voie de largeur de bande 4,5 MHz et un rapport signal/bruit de 35 dB. Dterminer la capacit

de la voie.

Exercice 2

Un signal numrique de forme "crneau", de priode T, est envoy sur une voie de transmission.

1) Dcomposer le signal en srie de Fourier

2) La voie ayant une bande passante allant de la frquence 4/T 8/T, quel est le signal reu en bout de ligne (en ngligeant le

bruit, l'amortissement et le dphasage).

Exercice 3

Universit Virtuelle de Tunis Technologies des rseaux de communication

Grard-Michel Cochard

Quelle est la capacit d'une ligne pour tlimprimeur de largeur de bande 300 Hz et de rapport signal/bruit de 3 dB ?

Exercice 4

Un systme de transmission numrique fonctionne un dbit de 9600 bits/s.

1) Si un signal lmentaire permet le codage d'un mot de 4 bits, quelle est la largeur de bande minimale ncessaire de la voie ?

2) Mme question pour le codage d'un mot de 8 bits.

Exercice 5

Une voie possde une capacit de 20 Mbits/s. La largeur de bande de la voie est de 3 MHz. Quel doit tre le rapport signal/bruit

?

Exercice 6

Si l'affaiblissement est de 30 dB, quel est le rapport |Ve/Vs| des ondes sinusodales d'entre et de sortie d'une portion de voie

de transmission ?

Exercice 7

La dcomposition en srie de Fourier d'un signal priodique conduit une superposition de signaux sinusodaux de frquences f,

3f, 5f, 7f, Sachant que la bande passante est [5f, 25f], combien de signaux sinusodaux lmentaires seront dtects l'arrive

?

Exercice 8

Une voie de transmission vhicule 8 signaux distincts ; sa rapidit de modulation est R = 1200 bauds. Quel est le dbit binaire de

Universit Virtuelle de Tunis Technologies des rseaux de communication

Grard-Michel Cochard

cette ligne ?

Exercice 9

Une voie de transmission vhicule 16 signaux distincts. Quelle est la quantit d'information binaire maximale pouvant tre

transporte par chaque signal ?

Exercice 10

Le rapport signal sur bruit d'une voie de transmission est de 30 dB ; sa largeur de bande est de 2 MHz. Quelle est,

approximativement, la capacit thorique de cette voie ?

Exercice 11

Sur une voie de transmission, on constate que le nombre de communications par heure est de 1,5 et que chaque communication a

une dure moyenne de 360 secondes. Quel est le trafic correspondant ?

Exercice 12

Sachant que pour une voie de transmission, le nombre de transactions par communication est de 4000, la longueur moyenne d'une

transaction est de 12000 bits, la dure moyenne d'une communication est 3600 secondes, le dbit binaire est 64 Kbits/s, donner

le taux d'occupation de la voie.

Exercice 13

On envoie la suite de bits : 01001110.

Quels sont les signaux correspondants en NRZ, RZ, bipolaire NRZ, bipolaire RZ, biphase cohrent, biphase diffrentiel ?

Universit Virtuelle de Tunis Technologies des rseaux de communication

Grard-Michel Cochard

Exercice 14

On considre un signal audio dont les composantes spectrales se situent dans la bande allant de 300 3000 Hz. On suppose une

frquence d'chantillonnage de 7 KHz.

1) Pour un rapport signal sur bruit S/B de 30 dB, quel est le nombre n de niveaux de quantification ncessit ? On donne la relation

: S/B = 6n - a. On prendra a = 0,1.

2) Quel est le dbit ncessit ?

Exercice 15

Soit le signal audio suivant :