Académique Documents

Professionnel Documents

Culture Documents

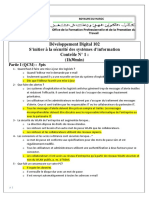

LLD-3S-Min Agri Final Version

Transféré par

Ing ZiedTitre original

Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

LLD-3S-Min Agri Final Version

Transféré par

Ing ZiedDroits d'auteur :

Formats disponibles

3S Advanced Services

Mise en place de la solution de sécurité et

réseau du Ministère d’Agriculture

Low Level Design

Version 1.0

Standard Sharing Software

Imm 3S, Lot. Ennassim

Par Av. Khairedine Bacha

Montplaisir, 1073

Tunis, Tunisie

http://www.3s.com.tn

Tel : (+216) 71111100

Fax : (+216) 71111100

Table de matière

1. A propos du document........................................................................................................................5

1.1 Avertissements..................................................................................................................................5

1.2 Confidentialité des informations......................................................................................................5

1.3 Historique..........................................................................................................................................6

1.4 Validation du document...................................................................................................................6

1.5 Objet du document...........................................................................................................................6

2. Liste de distribution............................................................................................................................7

3. Introduction.........................................................................................................................................8

4. Environnement technique et recommandation logistique.................................................................9

4.1 Spécifications techniques des équipements.....................................................................................9

4.2 Spécifications des interfaces...........................................................................................................10

4.3 Interfaces et modules.....................................................................................................................10

4.4 Performances du Systèmes.............................................................................................................11

4.5 Performances et capacité du système............................................................................................11

4.6 Description de la solution...............................................................................................................12

4.7 Architecture existante....................................................................................................................13

4.8 Recommandations logistiques........................................................................................................15

5 Configuration et Implémentation.....................................................................................................16

5.1 Firmware Upgrade..........................................................................................................................16

5.2 Configuration des routes statiques.................................................................................................17

5.3 Configuration des politiques...........................................................................................................18

5.4 Configuration du high-availability..................................................................................................19

5.5 Journalisation du Firewall...............................................................................................................20

5.6 Configuration du SD-WAN..............................................................................................................21

5.7 Configuration du Fortinet Single Sign On (FSSO)............................................................................21

5.8 Configuration du Virtual IP (VIP)....................................................................................................24

Liste des figures

2

3S Confidential. A printed copy of this document is considered uncontrolled.

Figure 1: FG-200F.................................................................................................................................9

Figure 2: Hardware du Firewall...........................................................................................................10

Figure 3: Architecture existante..........................................................................................................13

Figure 4 : Architecture cible................................................................................................................14

Figure 5: : Firmware du firewall..........................................................................................................16

Figure 6: Configuration des routes statiques.......................................................................................17

Figure 7: Exemple des politiques firewall............................................................................................18

Figure 8: Config HA.............................................................................................................................19

Figure 9: Synchronisation HA..............................................................................................................20

Figure 10: Log du firewall...................................................................................................................20

Figure 11: Vue générale de la zone SD-WAN.......................................................................................21

Figure 12: Jointure du FSSO avec active directory...............................................................................22

Figure 13: LOG du FSSO......................................................................................................................23

Figure 14: Configuration du VIP..........................................................................................................24

Figure 15: Policy VIP...........................................................................................................................25

Liste des tableaux

3S Confidential. A printed copy of this document is considered uncontrolled.

Tableau 1: Performance Système.......................................................................................................11

Tableau 2: Liste des équipements.......................................................................................................12

Tableau 3: Version des Softs des équipements...................................................................................12

3S Confidential. A printed copy of this document is considered uncontrolled.

1. A propos du document

Auteurs : 3S/ Arfaoui Mohamed Amine

3S/ Dhaha Mohamed Aziz

Changement d’autorité : 3S

1.1 Avertissements

L'information contenue dans ce document est la propriété exclusive de 3S sauf indication contraire.

Aucune partie de ce document, en toute ou en partie, ne peut être reproduite, stockée, transmise ou

utilisée à des fins de conception sans l'autorisation écrite préalable de 3S. Les informations contenues

dans ce document sont susceptibles d’être modifié sans préavis. Les informations contenues dans ce

document sont fournies à titre informatif seulement. 3S décline toute garantie, expression, mais sans s'y

limiter les garanties implicites de qualité marchande et d'adéquation à un usage particulier, sauf tel que

prévu dans un accord de licence de logiciel distinct.

1.2 Confidentialité des informations

Ce document peut contenir des informations de nature délicate. Cette information ne doit pas être

divulguée à des personnes autres que celles qui sont impliquées dans le projet « Mise en place de la

solution de sécurité et réseau du Ministère d’agriculture » ou qui vont intervenir pendant le cycle de vie.

1.3 Historique

3S Confidential. A printed copy of this document is considered uncontrolled.

Version No. Issue Date Status Raison du changement

1.0 Initial Version initiale

1.4 Validation du document

Ministère d’agriculture 3S

Nom et prénom Signature Nom et prénom Signature

Jouda Msolly Akram Allani

Ahmed Boujelbene

Abelmonem Miled Montassar Nsairia

Mohamed Amine Arfaoui

Mohamed Aziz Dhaha

1.5 Objet du document

Ce document « Low Level Design » est rédigé dans le cadre du projet « Mise en place de la solution de

sécurité et réseau du Ministère d’agriculture ». Il a pour objet de documenter les différents détails

techniques de la solution à implémenter.

Audience cible :

Ce document est destiné aux personnes suivantes :

a. Les opérateurs et les managers du Ministère d’agriculture.

b. 3S, qui effectuera la conception et la mise en œuvre de ce projet.

2. Liste de distribution

3S Confidential. A printed copy of this document is considered uncontrolled.

Nom Société Email

Ehsen Zayen 3S ezayen@3s.com.tn

Akram Allani 3S aallani@3s.com.tn

Montassar Nsairia 3S mnsairia@3s.com.tn

Jouda Msolly Min Agri msolly.jouda@iresa.agrinet.tn

Abdelmonem Miled Min Agri miled.abdelmonem@gmail.com

3. Introduction

Ce document « Low Level Design » est rédigé dans le cadre du projet de « Mise en place de la solution

de sécurité réseaux du Ministère d’agriculture ».

3S Confidential. A printed copy of this document is considered uncontrolled.

Ce document décrit en détail les informations concernant la mise à niveau de la couche sécurité de la

Ministère et il se focalise principalement sur la configuration des nouveaux équipements (Firewalls et

Fortiswitch) avec la rectification des configurations des anciens équipements.

L’intégration de ces nouveaux équipements doit être effectuée sans interruption de service et sans la

création de point de vulnérabilité.

Le projet inclut l’installation et la configuration des équipements dans tout ce qui concerne les fonctions

de commutation des données ainsi que les aspects de routage et de sécurité.

Ce document est composé des parties suivantes :

Description technique de la solution

Architecture générale réseau et sécurité de la solution

Implementation et configuration

4. Environnement technique et recommandation logistique

4.1 Spécifications techniques des équipements

Fortigate FG-FW-200F

La solution proposée comporte un équipement de sécurité de type FortiGate :

3S Confidential. A printed copy of this document is considered uncontrolled.

Figure 1: FG-200F

Les firewalls Fortinet de nouvelle génération, les FortiGate NGFW, proposent une sécurité réseau

avancée, englobant des fonctionnalités intégrées telles que le SD-WAN, la commutation, le sans-fil et la

5G. Ces dispositifs fusionnent vos solutions de sécurité et de mise en réseau, les regroupant entièrement

dans une console de gestion centralisée et conviviale, opérant sous le système d’exploitation unique,

FortiOS. Cette approche simplifie la gestion de votre système informatique. Ces appareils assurent la

protection via le pare-feu, la gestion des VPN, le contrôle du trafic, une administration aisée, une

disponibilité élevée, l'intégration d'un IPS (Système de Prévention des Intrusions), le filtrage des URL,

une défense anti-malware et antivirus, prenant en charge IPSec et CAPWAP, ainsi que le déchargement

de la somme de contrôle pour renforcer la sécurité.

4.2 Spécifications des interfaces

3S Confidential. A printed copy of this document is considered uncontrolled.

Figure 2: Hardware du Firewall

2 x GE RJ45 HA/ MGMT Ports

16 x GE RJ45 Ports

2 x 10 GE SFP+ Slots

2 x 10 GE SFP+ FortiLink Slots

8 x GE SFP Slots

4.3 Interfaces et modules

GE RJ45 Management / HA 1 / 1

GE SFP Slots : 8

10 GE SFP+ FortiLink Slots (par défaut) : 2

10 GE SFP+ Slots : 2

USB Port : 1

Console Port : 1

Onboard Storage (Stockage embarqué): 0 (1x 480 GB SSD)

Trusted Platform Module (Module de Plateforme de Confiance - TPM) : Oui

Bluetooth Low Energy (BLE) : Oui

Included Transceivers (Transmetteurs inclus) : 0

4.4 Performances du Systèmes

10

3S Confidential. A printed copy of this document is considered uncontrolled.

Tableau 1: Performance Système

Fonctionnalité Valeur

Débit IPS 5 Gbps

Débit NGFW 3.5 Gbps

Débit de protection contre les menaces 3 Gbps

4.5 Performances et capacité du système

Débit du pare-feu IPv4 (1518/512/64 octets, UDP) : 27/27/11 Gbit/s

Latence du pare-feu (64 octets, UDP) : 4,78 us

Débit du pare-feu (paquets par seconde) : 16,5 Mpps

Sessions simultanées (TCP) : 3 millions

Nouvelles sessions par seconde (TCP) : 280 000

Nombre de politiques de pare-feu : 10 000

Débit VPN IPsec (512 octets) : 13 Gbit/s

Tunnels VPN IPsec de passerelle à passerelle : 2000

Tunnels VPN IPsec client-passerelle : 16 000

Débit SSL-VPN : 2 Gbit/s

Utilisateurs SSL-VPN simultanés (maximum recommandé, mode tunnel) : 500

Débit d'analyse SSL (IPS, moyenne HTTPS) : 4 Gbit/s

Taux d'inspection SSL CPS (IPS, moyenne HTTPS) : 3500

Sessions simultanées d'inspection SSL (IPS, moyenne HTTPS) : 300 000

Débit de contrôle des applications (HTTP 64K) : 13 Gbit/s

Débit CAPWAP (HTTP 64K): 20 Gbit/s

Nombre de domaines virtuels (par défaut/maximum) : 10/10

Nombre maximal de FortiSwitches pris en charge : 64

Nombre maximal de FortiAP (Total/Tunnel) : 256/128

Nombre maximal de FortiTokens: 5 000

Configurations du Haute disponibilité : Active-Active, Active-Passive, Clustering

11

3S Confidential. A printed copy of this document is considered uncontrolled.

4.6 Description de la solution

Lors de notre proposition, nous avons pris en compte les besoins exigés par l’équipe IT de la Ministère

en termes de disponibilité, de qualité, de sécurité et de type de services.

Les équipements utilisés dans la solution pour la mise en place de l’infrastructure réseau et sécurité

Les composants des différentes solutions sont représentés dans le tableau ci-dessous :

Tableau 2: Liste des équipements

Equipements Quantités

Firewall FortiGate-200F 2

Fortiswitch 148 F-FPOE 8

Tableau 3: Version des Softs des équipements

VENDOR NAME VERSION DESCRIPTION

Fortinet Fortigate 200F 7.4.1 Firewall Fortinet 200F

Fortinet Fortiswitch 148 F-FPOE 7.0.5 Fortiswitch Fortinet

148 F-FPOE

12

3S Confidential. A printed copy of this document is considered uncontrolled.

4.7 Architecture existante

Figure 3: Architecture existante

La nouvelle architecture réseau est conçu pour répondre aux besoins des services de l’entreprise en

tenant comptes les critères suivants : performance, redondance, qualité de service, disponibilité et

Sécurité.

13

3S Confidential. A printed copy of this document is considered uncontrolled.

ISP Module FOR CNI

ISP Module FOR TOPNET

ISP Module FOR IRESA

Internet Link Topnet

IRESA

TOPNET FIREWALL CNI

10GE 2/0/1

172.30.254.253/29

FORTIGATE FIREWALLL

HA

CNI

10.215.0.254(vlan 32 serveur)

172.30.254.255/30

Core Switch SW-OMI

Core 2 Core 1 172.30.254.254/30

PORT9 (Vlan32) server

48

47 Port 34 (vlan 32 server)

PORT16 (Vlan32) server

10.0.55 .254

10 GE 2/0/1

10.0.47 .254

Access SWs Server

Switch d͛accés cabinet Switch d͛accés IRESA Switch d͛accés Disp Switch d͛accés BON

Figure 4 : Architecture cible

4.8 Recommandations logistiques

Conditions environnementales :

14

3S Confidential. A printed copy of this document is considered uncontrolled.

Il est nécessaire de disposer de l’environnement adéquat pour préserver les équipements en bon état et

avoir la continuité de fonctionnement ; les conditions environnementales de fonctionnement suivantes

sont ainsi recommandées :

Des armoires adéquates

Température = 25°C

Taux d’humidité relative ≤ 50%

Conditions électriques :

En ce qui concerne les conditions électriques, il est nécessaire de disposer de l’alimentation suffisante

pour tous types d’équipements. Par ailleurs, pour les équipements disposant de la redondance des blocs

d’alimentation (les « power supply »), il est fortement recommandé d’avoir chacun de ces blocs

alimentés d’une source électrique indépendante l’une de l’autre.

5 Configuration et Implémentation

5.1 Firmware Upgrade

15

3S Confidential. A printed copy of this document is considered uncontrolled.

Pour les différents Firewalls FortiGate, on a procédé pour une mise à jour des firmawre pour installer les

dernières versions disponibles recommandées par Fortinet. Pour faire la mise a jours des firmwares

Fortinet on procède comme suit :

1) Téléchargement de firmware image.

2) Upload de l’image et mis à jour.

La mise à jour vers une version bien définie nécessite le suivie d’un upgrade path.

Ci-dessous une capture d’écran montrant l’étape de la mise à jour vers 7.4.1 du firewall.

Figure 5: : Firmware du firewall

5.2 Configuration des routes statiques

16

3S Confidential. A printed copy of this document is considered uncontrolled.

La mise en place des routes statiques est nécessaire pour assurer le routage de traffic. La configuration

des routes statiques se fait :

Network → Static Routes → Create New

La configuration des routes statiques mises en place pour le Firewall est illustré dans la figure ci-dessous.

Figure 6: Configuration des routes statiques

5.3 Configuration des politiques

Les politiques de sécurité jouent un rôle central dans un pare-feu en dictant les règles et les actions

appliquées au trafic réseau. Ces politiques définissent les permissions et les restrictions pour le flux de

données entrant et sortant du réseau, contrôlant ainsi les connexions, les utilisateurs, les applications et

17

3S Confidential. A printed copy of this document is considered uncontrolled.

les ressources accessibles. La mise en place des policies est nécessaire pour assurer le contrôle du traffic.

La configuration des policies se fait comme suit :

Policy & Objects Firewall Policy Create new

Figure 7: Exemple des politiques firewall

18

3S Confidential. A printed copy of this document is considered uncontrolled.

5.4 Configuration du high-availability

La haute disponibilité (HA) dans un firewall FortiGate représente la capacité de maintenir un niveau de

service continu en cas de défaillance matérielle ou logicielle. En mettant en place une configuration HA,

deux appareils FortiGate sont synchronisés pour fonctionner en mode active-passive, assurant ainsi une

redondance et une continuité opérationnelle. En cas de panne d'un appareil, l'autre prend

immédiatement le relais sans interruption du service, garantissant ainsi une protection constante du

réseau.

La configuration du HA se fait comme suit :

System HA

Figure 8: Config HA

La figure ci-dessous montre les 2 Firewall primaire et secondaire qui sont synchronisés :

19

3S Confidential. A printed copy of this document is considered uncontrolled.

Figure 9: Synchronisation HA

5.5 Journalisation du Firewall

Ce journal enregistre toutes les activités, événements et actions importantes liées au pare-feu, comme

les connexions réseau, les règles de pare-feu appliquées, les tentatives d'intrusion, les activités des

utilisateurs, etc.

Figure 10: Log du firewall

5.6 Configuration du SD-WAN

Le mode SD-WAN (Software-Defined Wide Area Network) entre les liaisons IRESA et Topnet permet de

créer un réseau optimisé, en utilisant une approche logicielle pour gérer intelligemment le trafic entre

ces deux connexions. En intégrant les liaisons IRESA et Topnet dans une zone SD-WAN, les politiques de

routage et de gestion du trafic sont définies dynamiquement en fonction des critères comme la

disponibilité, les performances, ou les besoins spécifiques des applications. Cela permet de fournir une

redondance en cas de défaillance d'une liaison.

20

3S Confidential. A printed copy of this document is considered uncontrolled.

Figure 11: Vue générale de la zone SD-WAN

5.7 Configuration du Fortinet Single Sign On (FSSO)

La jointure de l'agent FSSO (Fortinet Single Sign-On) avec Active Directory est une intégration essentielle

pour la gestion centralisée des identités et des accès au sein d'un réseau.

En reliant l'agent FSSO à Active Directory, les informations d'authentification des utilisateurs stockées

dans le répertoire Active Directory sont utilisées pour permettre l'accès aux ressources et applications

sécurisées par le pare-feu Fortinet.

Cette liaison permet une authentification transparente, simplifiant la gestion des utilisateurs et

renforçant la sécurité du réseau en assurant un contrôle d'accès précis et en temps réel basé sur les

identités des utilisateurs.

21

3S Confidential. A printed copy of this document is considered uncontrolled.

Figure 12: Jointure du FSSO avec active directory

22

3S Confidential. A printed copy of this document is considered uncontrolled.

La capture d'écran du journal (log) FSSO détaille les activités d'authentification des utilisateurs, offrant

ainsi une visibilité précieuse sur les connexions et les événements relatifs à l'identification au sein du

réseau.

Figure 13: LOG du FSSO

23

3S Confidential. A printed copy of this document is considered uncontrolled.

5.8 Configuration du Virtual IP (VIP)

La fonction VIP (Virtual IP) sur FortiGate offre une solution cruciale pour la gestion du trafic réseau en

permettant la redirection transparente des connexions entrantes vers des adresses IP internes

spécifiques.

Elle agit comme une interface entre les flux externes et les ressources internes du réseau en associant

une adresse IP publique à une adresse IP privée ou à un ensemble de ports.

Voici une capture d’écran détaille la configuration du VIP.

Figure 14: Configuration du VIP

24

3S Confidential. A printed copy of this document is considered uncontrolled.

Voici une capture d'écran de la policy VIP sur le Fortigate :

Figure 15: Policy VIP

25

3S Confidential. A printed copy of this document is considered uncontrolled.

Vous aimerez peut-être aussi

- Sécurisation Et Optimisation Des Applications Mobiles Et Web - SEQ2Document9 pagesSécurisation Et Optimisation Des Applications Mobiles Et Web - SEQ2bintousane69Pas encore d'évaluation

- Erlaeuterungen Vo FDocument99 pagesErlaeuterungen Vo FPatrick SaladinoPas encore d'évaluation

- Battery 4 Manual French PDFDocument153 pagesBattery 4 Manual French PDFMr PetersonPas encore d'évaluation

- OF Reglement Interieur Dec2023Document43 pagesOF Reglement Interieur Dec2023fatoumata.sibyPas encore d'évaluation

- PR3100 TSC User Manual FR (Français)Document156 pagesPR3100 TSC User Manual FR (Français)Ayaovi Jorlau100% (1)

- SPIE Politique de Securite Des SI V2.1-1 PDFDocument35 pagesSPIE Politique de Securite Des SI V2.1-1 PDFAden Abdi BarkadPas encore d'évaluation

- 20131120MultiLoad II User Guide FV 3 4 31 14 FRDocument452 pages20131120MultiLoad II User Guide FV 3 4 31 14 FRRicardo TurinPas encore d'évaluation

- Mise en Place D'une Infrastructure InformatiqueDocument86 pagesMise en Place D'une Infrastructure InformatiqueBandjougou TraoréPas encore d'évaluation

- Table Des MatièresDocument1 pageTable Des MatièresMohamed Ange NAPOPas encore d'évaluation

- DF1101-ExDocument38 pagesDF1101-Exsqamar68Pas encore d'évaluation

- Notice Syso FRDocument25 pagesNotice Syso FRTrung Hiếu CamPas encore d'évaluation

- Guide de Mise en Oeuvre de DHIS2Document90 pagesGuide de Mise en Oeuvre de DHIS2Wando Le Placentin100% (1)

- Cours Farah Zoubeyr Securite InformatiqueDocument60 pagesCours Farah Zoubeyr Securite InformatiqueMi YoraPas encore d'évaluation

- Securité InformatiqueDocument21 pagesSecurité Informatiquehaduss100% (3)

- IM 900 Du 15 Mars 2021 NPDocument306 pagesIM 900 Du 15 Mars 2021 NPLola DurantPas encore d'évaluation

- Flexi Soft111Document204 pagesFlexi Soft111mejd gardabouPas encore d'évaluation

- Cours BDDocument20 pagesCours BDmentos loasPas encore d'évaluation

- Référentiel Général de Sécurité: Premier MinistreDocument34 pagesRéférentiel Général de Sécurité: Premier MinistregvaPas encore d'évaluation

- VSOL-JOLink EPON OLT WEB User Manual v2Document141 pagesVSOL-JOLink EPON OLT WEB User Manual v2Dhanie DewaPas encore d'évaluation

- Rapport Projet BD Groupe 25 PDFDocument25 pagesRapport Projet BD Groupe 25 PDFvalerie messahPas encore d'évaluation

- SX302-Safe X3 BI v5Document44 pagesSX302-Safe X3 BI v5MSELLEKPas encore d'évaluation

- Initiation À WORD 2013Document95 pagesInitiation À WORD 2013Jérôme KadjaPas encore d'évaluation

- Ens Ens Ens STD Opt Dig Gie 002 A3Document262 pagesEns Ens Ens STD Opt Dig Gie 002 A3JonathanPas encore d'évaluation

- chp1Document44 pageschp1dzdark2003Pas encore d'évaluation

- Elster - Manuel Convertisseur BA EK220 FRDocument140 pagesElster - Manuel Convertisseur BA EK220 FRst.22.haouali.191931061598Pas encore d'évaluation

- Spécifications Générales - V8-AnnexesDocument116 pagesSpécifications Générales - V8-AnnexesIlias YounessiPas encore d'évaluation

- Douicher JugurthaDocument97 pagesDouicher Jugurthanibot75235Pas encore d'évaluation

- Logicom Confort 150 Solo Blanc 3483071341505Document41 pagesLogicom Confort 150 Solo Blanc 3483071341505SaattajaPas encore d'évaluation

- Catalogue Interconnexion Moov Africa Togo SA 2021Document81 pagesCatalogue Interconnexion Moov Africa Togo SA 2021Morshedul HaquePas encore d'évaluation

- SIEMENS BC11 ECS CMSI Notice Installation Et Mise en ServiceDocument58 pagesSIEMENS BC11 ECS CMSI Notice Installation Et Mise en ServiceTakriti SalaheddinePas encore d'évaluation

- SIEMENS BC11 ECS CMSI Notice Installation Et Mise en ServiceDocument58 pagesSIEMENS BC11 ECS CMSI Notice Installation Et Mise en ServiceTakriti SalaheddinePas encore d'évaluation

- 0001 3 10.1DossierExploitationDocument99 pages0001 3 10.1DossierExploitationJason CruisePas encore d'évaluation

- HB Fr-2018-Sie - Bat2Document116 pagesHB Fr-2018-Sie - Bat2MindaPas encore d'évaluation

- Rapport Office 365 Et Securite1Document95 pagesRapport Office 365 Et Securite1ben ameur wannesPas encore d'évaluation

- 88488008FR Manual 848 Titrino PlusDocument149 pages88488008FR Manual 848 Titrino PlusAyoub GhabriPas encore d'évaluation

- Nouveautés de DocuWare Version 6.6Document35 pagesNouveautés de DocuWare Version 6.6Mauricio CruzPas encore d'évaluation

- DOC3138 2023-02 M - Nesti4.0 v2.2 - Manuel Utilisateur FRDocument113 pagesDOC3138 2023-02 M - Nesti4.0 v2.2 - Manuel Utilisateur FRJuliano Fernandes de MoraesPas encore d'évaluation

- SIEMENS Instruction Manual SIPAN32Document148 pagesSIEMENS Instruction Manual SIPAN32lcalan1706Pas encore d'évaluation

- A5e02469037-01 Atc5300 GHB FR PDFDocument54 pagesA5e02469037-01 Atc5300 GHB FR PDFfgdPas encore d'évaluation

- 2004 - Charte CIGREF Syntec Informatique - Infogerance Et TMA WebDocument12 pages2004 - Charte CIGREF Syntec Informatique - Infogerance Et TMA WebMagloire HiolPas encore d'évaluation

- Documentation Scénario AtelierDocument62 pagesDocumentation Scénario AtelierIl Meravigliosõ AmirPas encore d'évaluation

- Controleur Principal de DomaineDocument104 pagesControleur Principal de DomainestrideworldPas encore d'évaluation

- EHVH-CA3VF - 4PFR366222-1 - Operation Manuals - FrenchDocument12 pagesEHVH-CA3VF - 4PFR366222-1 - Operation Manuals - Frenchjulien.deshouillersPas encore d'évaluation

- 065824fr Reva - SMV 4127-4545tb - RST - Volvo Tad 1340 Ve - Dana Te27-32 - Mdl2 - Elme 817Document154 pages065824fr Reva - SMV 4127-4545tb - RST - Volvo Tad 1340 Ve - Dana Te27-32 - Mdl2 - Elme 817Rachid Smaili100% (1)

- Universite de Liege Les Automates PrograDocument206 pagesUniversite de Liege Les Automates PrograMomo TlmsmohPas encore d'évaluation

- Manuel D'utilisation PhingooCRMDocument31 pagesManuel D'utilisation PhingooCRMOren Simon BenitahPas encore d'évaluation

- 777449fr 6+Team+3+Fetal+Monitor+IfuDocument112 pages777449fr 6+Team+3+Fetal+Monitor+Ifuأنور مازوز أبو يوسفPas encore d'évaluation

- Intro M-1Document65 pagesIntro M-1fattra83Pas encore d'évaluation

- Réferentiel Sécurité - 0 PDFDocument31 pagesRéferentiel Sécurité - 0 PDFzinoPas encore d'évaluation

- CIP GS1 Guide de Lecture Du DataMatrix Sur Les MedicamentsDocument16 pagesCIP GS1 Guide de Lecture Du DataMatrix Sur Les MedicamentsscribdichigoPas encore d'évaluation

- IC Small Business Marketing Project Plan 17298 - WORD - FRDocument19 pagesIC Small Business Marketing Project Plan 17298 - WORD - FRImen Ben Youssef MaatougPas encore d'évaluation

- Man PV Isotest Fr1 01Document40 pagesMan PV Isotest Fr1 01MarcosPas encore d'évaluation

- ZAB - UN1010 Manuel D'utilisation 3BHS335648 F81Document191 pagesZAB - UN1010 Manuel D'utilisation 3BHS335648 F81Hammad AshrafPas encore d'évaluation

- Io Ose Livret 8555-9002-040 FRDocument270 pagesIo Ose Livret 8555-9002-040 FRHamarPas encore d'évaluation

- Profibus-Dp: Description de L'interfaceDocument75 pagesProfibus-Dp: Description de L'interfacebastaouiiPas encore d'évaluation

- Oracle PDFDocument594 pagesOracle PDFibrahimPas encore d'évaluation

- ReForm Enquête Smartphones 2016 WEB PDFDocument60 pagesReForm Enquête Smartphones 2016 WEB PDFsalah eddine wahmanePas encore d'évaluation

- Programme Super l'écureuil pour l'intervention auprès des enfants et des adolescents présentant des problèmes d'anxiétéD'EverandProgramme Super l'écureuil pour l'intervention auprès des enfants et des adolescents présentant des problèmes d'anxiétéPas encore d'évaluation

- 5SECU PPTDocument13 pages5SECU PPTNajib MounsefPas encore d'évaluation

- Chap4 Sécurité Réseaux PDFDocument163 pagesChap4 Sécurité Réseaux PDFDeli EmmanuelPas encore d'évaluation

- Exposé Surencadrement Juridique de La Sécurité Des Échanges Électroniques PDFDocument16 pagesExposé Surencadrement Juridique de La Sécurité Des Échanges Électroniques PDFTàHàà ZRPas encore d'évaluation

- DevoirN°1-102 - CorrectionDocument3 pagesDevoirN°1-102 - CorrectionZakaria LabayPas encore d'évaluation

- Sécuriser Son OrdinateurDocument17 pagesSécuriser Son OrdinateurAlex MinaudPas encore d'évaluation

- TH Doc Crypto Post Quantique 2023Document183 pagesTH Doc Crypto Post Quantique 2023MayoufPas encore d'évaluation

- Les Types de CryptagesDocument14 pagesLes Types de Cryptagesnouha ettaifiPas encore d'évaluation

- Chapitre 05 Les Types D'attaques InformatiqueDocument39 pagesChapitre 05 Les Types D'attaques Informatiqueelwardi youssefPas encore d'évaluation

- VPN FirewallDocument5 pagesVPN FirewallNoam AyaouPas encore d'évaluation

- TP - Chiffrement Asymétrique RSA - GLDocument2 pagesTP - Chiffrement Asymétrique RSA - GLYathreb SamaaliPas encore d'évaluation

- Correction SN Sécurité Des SI PDFDocument3 pagesCorrection SN Sécurité Des SI PDFCédric EssiPas encore d'évaluation

- Chapitre 1 Et 2Document65 pagesChapitre 1 Et 2Yakout FetPas encore d'évaluation

- ORFILA 2018 DiffusionDocument167 pagesORFILA 2018 Diffusionعبد الله العسري- ElaasryAbdellahPas encore d'évaluation

- Solucom PKI Livre BlancDocument63 pagesSolucom PKI Livre Blancmoustapha camaraPas encore d'évaluation

- BaseDocument32 pagesBaseАлексей СытченкоPas encore d'évaluation

- Inbound 1265501606Document102 pagesInbound 1265501606ben fatma ahmedPas encore d'évaluation

- TP 1 - SSH Avec Des Pairs de CleDocument8 pagesTP 1 - SSH Avec Des Pairs de CleJose Maria Bituga MBA ALENEPas encore d'évaluation

- Cours TP Securite Cloud AzureDocument14 pagesCours TP Securite Cloud AzureB0RHEN DHPas encore d'évaluation

- Sig Chapitre 13Document18 pagesSig Chapitre 13Carla LimaPas encore d'évaluation

- Dunod 25 Enigmes Stimulantes Pour Sinitier A La CryptographieDocument220 pagesDunod 25 Enigmes Stimulantes Pour Sinitier A La Cryptographieabdel fedala100% (1)

- 1.1.3.4 Lab - Visualizing The Black HatsDocument2 pages1.1.3.4 Lab - Visualizing The Black HatsHatim Lechqer100% (1)

- Memoire Master DENE FinalDocument84 pagesMemoire Master DENE FinalNafissatou CongoPas encore d'évaluation

- Chap3 Consensus Blockchain GLSI2Document30 pagesChap3 Consensus Blockchain GLSI2Oumaima BouhaniPas encore d'évaluation

- Securite ApplicativeDocument22 pagesSecurite ApplicativeGHABRI NEJIBPas encore d'évaluation

- Oracle Database SecurityDocument74 pagesOracle Database SecurityAbraham Godson ForgesPas encore d'évaluation

- Aime Cuellar Garac SSODocument21 pagesAime Cuellar Garac SSOHighconseilPas encore d'évaluation

- Introduction 0Document12 pagesIntroduction 0nkene loicPas encore d'évaluation

- TP1 IntroductionDocument1 pageTP1 IntroductionSara MeriemPas encore d'évaluation

- PFA HatemDocument26 pagesPFA HatemRayen Ghazouani100% (1)

- Processus - Gestion Des Incidents de SécuritéDocument17 pagesProcessus - Gestion Des Incidents de SécuritéPascal LebrasseurPas encore d'évaluation