Académique Documents

Professionnel Documents

Culture Documents

E4 PTAct 5 2 8 PDF

Transféré par

AmadouMalickMouamfonMoumbagnaTitre original

Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

E4 PTAct 5 2 8 PDF

Transféré par

AmadouMalickMouamfonMoumbagnaDroits d'auteur :

Formats disponibles

Exercice PT 5.2.

8 : configuration de listes de contrle daccs standard

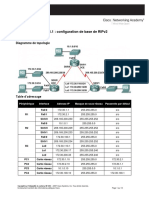

Diagramme de topologie

Copyright sur lintgralit du contenu 1992 2007 Cisco Systems, Inc.

Tous droits rservs. Ce document contient des informations publiques Cisco. Page 1 sur 6

CCNA Exploration

Accs au rseau tendu : listes de contrle daccs Exercice PT 5.2.8 : configuration de listes de contrle daccs standard

Table dadressage

Masque de sous-

Priphrique Interface Adresse IP

rseau

S0/0/0 10.1.1.1 255.255.255.252

R1 Fa0/0 192.168.10.1 255.255.255.0

Fa0/1 192.168.11.1 255.255.255.0

S0/0/0 10.1.1.2 255.255.255.252

S0/0/1 10.2.2.1 255.255.255.252

R2

S0/1/0 209.165.200.225 255.255.255.224

Fa0/0 192.168.20.1 255.255.255.0

S0/0/1 10.2.2.2 255.255.255.252

R3

Fa0/0 192.168.30.1 255.255.255.0

S0/0/1 209.165.200.226 255.255.255.224

FAI Fa0/0 209.165.201.1 255.255.255.224

Fa0/1 209.165.202.129 255.255.255.224

PC1 Carte rseau 192.168.10.10 255.255.255.0

PC2 Carte rseau 192.168.11.10 255.255.255.0

PC3 Carte rseau 192.168.30.10 255.255.255.0

PC4 Carte rseau 192.168.30.128 255.255.255.0

Serveur TFTP/Web Carte rseau 192.168.20.254 255.255.255.0

Serveur Web Carte rseau 209.165.201.30 255.255.255.224

Hte externe Carte rseau 209.165.202.158 255.255.255.224

Objectifs pdagogiques

tudier la configuration actuelle du rseau

valuer une stratgie de rseau et planifier la mise en uvre de listes de contrle daccs

Configurer des listes de contrle daccs standard numrotes

Configurer des listes de contrle daccs standard nommes

Prsentation

Les listes de contrle daccs standard sont des scripts de configuration du routeur qui dfinissent si

celui-ci autorise ou refuse des paquets en fonction de ladresse source. Cet exercice porte principalement

sur la dfinition de critres de filtrage, la configuration de listes de contrle daccs standard, lapplication

de ces listes aux interfaces des routeurs, ainsi que sur la vrification et le test de leur mise en uvre.

Les routeurs sont dj configurs, notamment les adresses IP et le routage EIGRP. Le mot de passe

dexcution utilisateur est cisco et le mot de passe dexcution privilgi est class.

Copyright sur lintgralit du contenu 1992 2007 Cisco Systems, Inc.

Tous droits rservs. Ce document contient des informations publiques Cisco. Page 2 sur 6

CCNA Exploration

Accs au rseau tendu : listes de contrle daccs Exercice PT 5.2.8 : configuration de listes de contrle daccs standard

Tche 1 : tude de la configuration actuelle du rseau

tape 1. Affichage de la configuration en cours sur les routeurs

Affichez les configurations en cours sur les trois routeurs laide de la commande show running-config

en mode dexcution privilgi. Remarquez que les interfaces et le routage sont entirement configurs.

Comparez les configurations dadresses IP la table dadressage ci-dessus. Aucune liste de contrle

daccs ne doit tre configure sur les routeurs ce stade.

Aucune configuration du routeur FAI nest ncessaire au cours de cet exercice. Considrez que vous

ntes pas responsable du routeur FAI et que celui-ci est configur et entretenu par ladministrateur FAI.

tape 2. Vrification que tous les priphriques ont accs tous les autres emplacements

Avant dappliquer des listes de contrle daccs un rseau, il est important de vrifier que vous

disposez dune connectivit complte. Si vous ne testez pas la connectivit de votre rseau avant

dappliquer une liste de contrle daccs, le dpannage sera plus difficile.

Pour tester la connectivit, vous pouvez afficher la table de routage de chaque priphrique et vrifier

que tous les rseaux y sont prsents. Sur R1, R2 et R3, lancez la commande show ip route. Vous

devez voir que chaque priphrique dispose de routes connectes vers les rseaux relis et de routes

dynamiques vers tous les autres rseaux distants. Tous les priphriques ont accs tous les autres

emplacements.

Bien que la table de routage soit utile pour valuer ltat du rseau, vous pouvez cependant tester

la connectivit laide de la commande ping. Effectuez les tests suivants :

partir de PC1, envoyez une requte ping PC2.

partir de PC2, envoyez une requte ping Hte externe.

partir de PC4, envoyez une requte ping au serveur Web/TFTP.

Tous ces tests de connectivit doivent russir.

Tche 2 : valuation dune stratgie de rseau et planification de la mise en uvre

de listes de contrle daccs

tape 1. valuation de la stratgie pour les rseaux locaux de R1

Le rseau 192.168.10.0/24 a accs tous les emplacements, lexception du rseau

192.168.11.0/24.

Le rseau 192.168.11.0/24 a accs toutes les destinations, lexception des rseaux

connects FAI.

tape 2. Planification de la mise en uvre des listes de contrle daccs pour les rseaux

locaux de R1

Deux listes de contrle daccs permettent de mettre en uvre intgralement la stratgie de

scurit pour les rseaux locaux de R1.

La premire liste de contrle daccs sur R1 refuse le trafic du rseau 192.168.10.0/24 vers

le rseau 192.168.11.0/24 mais autorise tout autre trafic.

Cette premire liste, applique en sortie sur linterface Fa0/1, surveille tout le trafic envoy vers

le rseau 192.168.11.0.

La seconde liste de contrle daccs sur R2 refuse au rseau 192.168.11.0/24 laccs FAI mais

autorise tout autre trafic.

Le trafic sortant de linterface S0/1/0 est contrl.

Classez les instructions des listes de contrle daccs par ordre dcroissant de spcificit.

Le refus de laccs dun trafic rseau un autre rseau est prioritaire sur lautorisation de tout

autre trafic.

Copyright sur lintgralit du contenu 1992 2007 Cisco Systems, Inc.

Tous droits rservs. Ce document contient des informations publiques Cisco. Page 3 sur 6

CCNA Exploration

Accs au rseau tendu : listes de contrle daccs Exercice PT 5.2.8 : configuration de listes de contrle daccs standard

tape 3. valuation de la stratgie pour le rseau local de R3

Le rseau 192.168.30.0/10 a accs toutes les destinations.

Lhte 192.168.30.128 nest pas autoris accder hors du rseau local.

tape 4. Planification de la mise en uvre des listes de contrle daccs pour le rseau local de R3

Une liste de contrle daccs permet de mettre en uvre intgralement la stratgie de scurit

pour le rseau local de R3.

La liste de contrle daccs est place sur R3 et refuse lhte 192.168.30.128 laccs hors

du rseau local mais autorise le trafic en provenance de tous les autres htes du rseau local.

Si elle est applique en entre sur linterface Fa0/0, cette liste de contrle daccs surveille

tout trafic essayant de quitter le rseau 192.168.30.0/10.

Classez les instructions des listes de contrle daccs par ordre dcroissant de spcificit.

Le refus de laccs de lhte 192.168.30.128 est prioritaire sur lautorisation de tout autre trafic.

Tche 3 : configuration de listes de contrle daccs standard numrotes

tape 1. Dfinition du masque gnrique

Le masque gnrique dune instruction de liste de contrle daccs dtermine la proportion dune adresse

de destination ou dune adresse source IP qui doit tre vrifie. Un bit 0 indique que cette valeur doit

correspondre dans ladresse, tandis quun bit 1 ignore cette valeur dans ladresse. Noubliez pas que

les listes de contrle daccs standard peuvent uniquement contrler les adresses source.

tant donn que la liste de contrle daccs sur R1 refuse tout trafic du rseau 192.168.10.0/24,

toute adresse IP source commenant par 192.168.10 est refuse. Le dernier octet de ladresse IP

pouvant tre ignor, le masque gnrique qui convient est 0.0.0.255. Chaque octet de ce

masque peut tre considr comme contrler, contrler, contrler, ignorer .

La liste de contrle daccs sur R2 refuse galement le trafic du rseau 192.168.11.0/24.

Vous pouvez appliquer le mme masque gnrique, 0.0.0.255.

tape 2. Dfinition des instructions

Les listes de contrle daccs sont configures en mode de configuration globale.

Pour les listes de contrle daccs standard, utilisez un nombre entre 1 et 99. Le nombre 10

est utilis pour cette liste sur R1 afin de rappeler que celle-ci surveille le rseau 192.168.10.0.

Sur R2, la liste daccs 11 refuse tout trafic en provenance du rseau 192.168.11.0 vers tout

rseau FAI. Par consquent, loption deny est configure avec le rseau 192.168.11.0 et le

masque gnrique 0.0.0.255.

Tout autre trafic doit tre autoris laide de loption permit en raison du refus implicite

( deny any ) la fin des listes de contrle daccs. Loption any indique tout hte source.

Configurez ce qui suit sur R1 :

R1(config)#access-list 10 deny 192.168.10.0 0.0.0.255

R1(config)#access-list 10 permit any

Remarque : Packet Tracer value une configuration de liste de contrle daccs seulement lorsque toutes

les instructions sont saisies dans lordre correct.

Crez maintenant une liste de contrle daccs sur R2 pour refuser le rseau 192.168.11.0 et autoriser

tous les autres rseaux. Utilisez le numro 11 pour cette liste de contrle daccs. Configurez ce qui suit

sur R2 :

R2(config)#access-list 11 deny 192.168.11.0 0.0.0.255

R2(config)#access-list 11 permit any

Copyright sur lintgralit du contenu 1992 2007 Cisco Systems, Inc.

Tous droits rservs. Ce document contient des informations publiques Cisco. Page 4 sur 6

CCNA Exploration

Accs au rseau tendu : listes de contrle daccs Exercice PT 5.2.8 : configuration de listes de contrle daccs standard

tape 3. Application des instructions aux interfaces

Sur R1, passez en mode de configuration pour linterface Fa0/1.

Lancez la commande ip access-group 10 out pour appliquer la liste de contrle daccs standard en

sortie de linterface.

R1(config)#interface fa0/1

R1(config-if)#ip access-group 10 out

Sur R2, passez en mode de configuration pour linterface S0/1/0.

Lancez la commande ip access-group 11 out pour appliquer la liste de contrle daccs standard en

sortie de linterface.

R2(config)#interface s0/1/0

R2(config-if)#ip access-group 11 out

tape 4. Vrification et test des listes de contrle daccs

Une fois les listes de contrle daccs configures et appliques, PC1 (192.168.10.10) ne doit pas

tre en mesure denvoyer de requte ping PC2 (192.168.11.10) car la liste de contrle daccs est

applique en sortie de Fa0/1 sur R1.

PC2 (192.168.11.10) ne doit pas tre en mesure denvoyer de requte ping au serveur Web

(209.165.201.30) ni Hte externe (209.165.202.158) mais doit pouvoir le faire vers toutes les

autres destinations, car la liste de contrle daccs est applique en sortie de linterface S0/1/0 sur R2.

Cependant, PC2 ne peut pas envoyer de requte ping PC1 car la liste de contrle daccs 10 sur R1

empche la rponse dcho de PC1 PC2.

tape 5. Vrification des rsultats

Votre taux de ralisation doit tre de 67 %. Si ce nest pas le cas, cliquez sur Check Results pour

identifier les composants ncessaires qui ne sont pas complets.

Tche 4 : configuration dune liste de contrle daccs standard nomme

tape 1. Dfinition du masque gnrique

La stratgie daccs pour R3 indique que lhte ladresse 192.168.30.128 ne doit pas pouvoir

accder hors du rseau local. Tous les autres htes du rseau 192.168.30.0 doivent pouvoir

accder tous les autres emplacements.

Pour vrifier un seul hte, il est ncessaire de vrifier lintgralit de ladresse IP. Le mot de

passe host permet cela.

Tous les paquets ne correspondant pas linstruction relative lhte sont autoriss.

tape 2. Dfinition des instructions

Sur R3, passez en mode de configuration globale.

Crez une liste de contrle daccs nomme NO_ACCESS laide de la commande ip access-

list standard NO_ACCESS. Vous passez en mode de configuration de liste de contrle daccs.

Toutes les instructions permit et deny sont configures partir de ce mode de configuration.

Refusez le trafic en provenance de lhte 192.168.30.128 laide de loption host.

Autorisez tout autre trafic laide de permit any.

Configurez la liste de contrle daccs nomme suivante sur R3 :

R3(config)#ip access-list standard NO_ACCESS

R3(config-std-nacl)#deny host 192.168.30.128

R3(config-std-nacl)#permit any

Copyright sur lintgralit du contenu 1992 2007 Cisco Systems, Inc.

Tous droits rservs. Ce document contient des informations publiques Cisco. Page 5 sur 6

CCNA Exploration

Accs au rseau tendu : listes de contrle daccs Exercice PT 5.2.8 : configuration de listes de contrle daccs standard

tape 3. Application des instructions linterface correcte

Sur R3, passez en mode de configuration pour linterface Fa0/0.

Lancez la commande ip access-group NO_ACCESS in pour appliquer la liste de contrle daccs

nomme en entre de linterface. Avec cette commande, tout le trafic entrant sur linterface Fa0/0 en

provenance du rseau local 192.168.30.0/24 est contrl par rapport la liste de contrle daccs.

R3(config)#interface fa0/0

R3(config-if)#ip access-group NO_ACCESS in

tape 4. Vrification et test des listes de contrle daccs

Cliquez sur Check Results, puis sur Connectivity Tests. Les tests suivants doivent chouer :

PC1 vers PC2

PC2 vers Hte externe

PC2 vers Serveur Web

Toutes les requtes ping en provenance de/vers PC4, sauf entre PC3 et PC4.

tape 5. Vrification des rsultats

Votre taux de ralisation doit tre de 100 %. Si ce nest pas le cas, cliquez sur Check Results pour

identifier les composants ncessaires qui ne sont pas complets.

Copyright sur lintgralit du contenu 1992 2007 Cisco Systems, Inc.

Tous droits rservs. Ce document contient des informations publiques Cisco. Page 6 sur 6

Vous aimerez peut-être aussi

- Configde Acl Standard NumeroteesDocument9 pagesConfigde Acl Standard Numeroteesradouane100% (12)

- E4 PTAct 6 4 1Document4 pagesE4 PTAct 6 4 1joelmichaudPas encore d'évaluation

- 9.2.1.10 Packet Tracer Configuring Standard ACLs InstructionsDocument4 pages9.2.1.10 Packet Tracer Configuring Standard ACLs InstructionsmaîgaPas encore d'évaluation

- TP01-Analyse Du RoutageDocument10 pagesTP01-Analyse Du RoutageDaddah ElbechirPas encore d'évaluation

- Exercice 2222Document3 pagesExercice 2222Berremili ZakariPas encore d'évaluation

- E2 Lab 7 5 3Document13 pagesE2 Lab 7 5 3Guillaume MaltetePas encore d'évaluation

- Exercice CCNA ACL1Document2 pagesExercice CCNA ACL1Elora ADJANFELEPas encore d'évaluation

- UntitledDocument12 pagesUntitledoualid ben hamzaPas encore d'évaluation

- Exercices Acl Ipv4Document8 pagesExercices Acl Ipv4hidaeli2001Pas encore d'évaluation

- TP2 - Routage VLSMDocument6 pagesTP2 - Routage VLSMMohamed Ali Ferjani100% (2)

- Rip V2Document12 pagesRip V2samiraPas encore d'évaluation

- 5.2.7 Packet Tracer - Configure and Modify Standard IPv4 ACLs - ILMDocument10 pages5.2.7 Packet Tracer - Configure and Modify Standard IPv4 ACLs - ILMfsttPas encore d'évaluation

- 5.5.1 Packet Tracer Ipv4 Acl Implementation Challenge FR FRDocument3 pages5.5.1 Packet Tracer Ipv4 Acl Implementation Challenge FR FRJay MkPas encore d'évaluation

- TP6 - Configuring and Verifying Standard ACLsDocument10 pagesTP6 - Configuring and Verifying Standard ACLsDarine DadouPas encore d'évaluation

- 4.2.2.13 Lab - Configuring and Verifying Extended ACLsDocument9 pages4.2.2.13 Lab - Configuring and Verifying Extended ACLscheicktest1Pas encore d'évaluation

- 9.4.2.7 Lab - Troubleshooting ACL Configuration and Placement.Document9 pages9.4.2.7 Lab - Troubleshooting ACL Configuration and Placement.Israe SAIDIPas encore d'évaluation

- TP8 - Configuring and Modifying Standard IPv4 ACLsDocument11 pagesTP8 - Configuring and Modifying Standard IPv4 ACLsNios GraffPas encore d'évaluation

- 9.3.2.13 Lab - Configuring and Verifying Extended ACLsDocument9 pages9.3.2.13 Lab - Configuring and Verifying Extended ACLsEl Amrani MoutiaPas encore d'évaluation

- 17.7.6 Lab Troubleshoot Connectivity IssuesDocument6 pages17.7.6 Lab Troubleshoot Connectivity Issueslee927258Pas encore d'évaluation

- CiscoDocument6 pagesCiscojoeltchokouassiPas encore d'évaluation

- E4 PTAct 2 5 1 PDFDocument9 pagesE4 PTAct 2 5 1 PDFgargield63Pas encore d'évaluation

- TP1 - Part1 - Configuring Frame Relay Point-to-Point Subinterfaces InstructionsDocument3 pagesTP1 - Part1 - Configuring Frame Relay Point-to-Point Subinterfaces Instructionsines_bhzPas encore d'évaluation

- Travaux Pratiques 2.5.3: Dépannage de La Configuration PPPDocument6 pagesTravaux Pratiques 2.5.3: Dépannage de La Configuration PPPEljouadi ManalPas encore d'évaluation

- 7.3.2.7 Lab - Testing Network Connectivity With Ping and TracerouteDocument15 pages7.3.2.7 Lab - Testing Network Connectivity With Ping and TracerouteKelitha CigohaPas encore d'évaluation

- Introduction Au Routage: Schéma Du RéseauDocument3 pagesIntroduction Au Routage: Schéma Du RéseauOmar FRIHIPas encore d'évaluation

- 8.3.2.7 Lab - Testing Network Connectivity With Ping and TracerouteDocument16 pages8.3.2.7 Lab - Testing Network Connectivity With Ping and Traceroutecontactez23Pas encore d'évaluation

- TP3 BGP Part 2Document3 pagesTP3 BGP Part 2ELISSA TAGZIRTPas encore d'évaluation

- TPN 02Document2 pagesTPN 02zina15172Pas encore d'évaluation

- Atelier 2 - Routage Statique Et DynamiqueDocument4 pagesAtelier 2 - Routage Statique Et Dynamiqueben fraj nour100% (1)

- 9.2.2.8 Lab - Configuring Multiarea OSPFv2Document10 pages9.2.2.8 Lab - Configuring Multiarea OSPFv2Ismael KosgaPas encore d'évaluation

- 3.2.1.9 Lab - Configuring Basic RIPv2-2 PDFDocument9 pages3.2.1.9 Lab - Configuring Basic RIPv2-2 PDFMed 1997Pas encore d'évaluation

- TP11 OspfDocument23 pagesTP11 OspfsamiraPas encore d'évaluation

- LabsecuritéDocument4 pagesLabsecuritéOctave BokaPas encore d'évaluation

- TP5-Routage Statique (To Do)Document9 pagesTP5-Routage Statique (To Do)Firas AbdallahPas encore d'évaluation

- Test TP2018 Solution PDFDocument4 pagesTest TP2018 Solution PDFNadjah NamanePas encore d'évaluation

- TP10 PDFDocument20 pagesTP10 PDFZaynb HmedePas encore d'évaluation

- TP8 CiscoDocument5 pagesTP8 CiscoChaima MassaoudiPas encore d'évaluation

- tp4 RIDocument7 pagestp4 RILaila MoufakkerPas encore d'évaluation

- Configuration IPv4 ACLs StandardDocument9 pagesConfiguration IPv4 ACLs StandardconsultechenaouiPas encore d'évaluation

- ccn4 v4 Lab1Document4 pagesccn4 v4 Lab1lynxnet100% (1)

- TP Protocole PPPDocument17 pagesTP Protocole PPPAli OussalemPas encore d'évaluation

- Examen RS 2017 - 2018Document2 pagesExamen RS 2017 - 2018Sirine K'hPas encore d'évaluation

- 2 - OK ROUTAGE AVANCE INTER VLAN 6 - 4 - 2 Case Study Vlan 642 PDFDocument6 pages2 - OK ROUTAGE AVANCE INTER VLAN 6 - 4 - 2 Case Study Vlan 642 PDFSyphax BsdPas encore d'évaluation

- 2.2.2.5 Lab - Troubleshooting Inter-VLAN RoutingDocument8 pages2.2.2.5 Lab - Troubleshooting Inter-VLAN Routingkamel taazibtPas encore d'évaluation

- 6 5 1 InstructionDocument4 pages6 5 1 InstructionjoelmichaudPas encore d'évaluation

- Objectifs:: Equipement Interface Adresse IP Masque PasserelleDocument3 pagesObjectifs:: Equipement Interface Adresse IP Masque PasserelleMH INA KAHIYEHPas encore d'évaluation

- 3.2.1.9 Lab - Configuring Basic RIPv2 RéponsesDocument9 pages3.2.1.9 Lab - Configuring Basic RIPv2 Réponsesmarerwana100% (1)

- 5.5.2 Packet Tracer - Configure and Verify Extended Ipv4 Acls - Physical Mode - FR FRDocument6 pages5.5.2 Packet Tracer - Configure and Verify Extended Ipv4 Acls - Physical Mode - FR FRNassim GafsiPas encore d'évaluation

- Travaux Pratiques 7.5.1: Configuration de Base de Ripv2Document12 pagesTravaux Pratiques 7.5.1: Configuration de Base de Ripv2Yosra MejriPas encore d'évaluation

- TP Routage de BaseDocument7 pagesTP Routage de BaseSIHAM KHERBACHPas encore d'évaluation

- Tolérance de Panne Et Protocole de Routage HSRP RIPDocument8 pagesTolérance de Panne Et Protocole de Routage HSRP RIPKnowlegde2016Pas encore d'évaluation

- Lab CCNP - Configuring Basic RIPv2 and RIPngDocument14 pagesLab CCNP - Configuring Basic RIPv2 and RIPngTyger zer100% (1)

- Travaux Pratiques Réseaux Opérateurs: Configuration MPLSDocument32 pagesTravaux Pratiques Réseaux Opérateurs: Configuration MPLSravelPas encore d'évaluation

- Tp6 Configuration Routeurs Cisco Packet TracerDocument10 pagesTp6 Configuration Routeurs Cisco Packet TracerIbrahima BaldePas encore d'évaluation

- 8.1.4.6 Packet Tracer - Subnetting Scenario 1 - CorrectionsDocument4 pages8.1.4.6 Packet Tracer - Subnetting Scenario 1 - Correctionsmanel78% (9)

- Spring Boot par la pratique: Développer les services Rest avec Spring-Boot et Spring-RestTemplateD'EverandSpring Boot par la pratique: Développer les services Rest avec Spring-Boot et Spring-RestTemplatePas encore d'évaluation

- SED Et AWK Le Guide Pratique Pour Les Debutants Sous LinuxD'EverandSED Et AWK Le Guide Pratique Pour Les Debutants Sous LinuxPas encore d'évaluation

- WiFi Hacking : Le guide simplifié du débutant pour apprendre le hacking des réseaux WiFi avec Kali LinuxD'EverandWiFi Hacking : Le guide simplifié du débutant pour apprendre le hacking des réseaux WiFi avec Kali LinuxÉvaluation : 3 sur 5 étoiles3/5 (1)

- Profils Utilisateur ItinérantsDocument4 pagesProfils Utilisateur Itinérantsalin240Pas encore d'évaluation

- AclDocument19 pagesAclJoseph EdwardsPas encore d'évaluation

- Ids IpsDocument56 pagesIds IpsHadik Hia100% (1)

- Cisco TP VTPDocument8 pagesCisco TP VTPCherboub Eifore100% (1)

- 0572 Gestion Des Exceptions en CDocument9 pages0572 Gestion Des Exceptions en CAmadouMalickMouamfonMoumbagnaPas encore d'évaluation

- Risques Associes Au Cloud Computing PDFDocument18 pagesRisques Associes Au Cloud Computing PDFAmadouMalickMouamfonMoumbagnaPas encore d'évaluation

- TD3 MPLS CorrigeDocument4 pagesTD3 MPLS CorrigeAmadouMalickMouamfonMoumbagnaPas encore d'évaluation

- 1 CMD LinuxDocument9 pages1 CMD LinuxAnas EssahalPas encore d'évaluation

- Asa Firepower Services Aag FRDocument2 pagesAsa Firepower Services Aag FRAmadouMalickMouamfonMoumbagnaPas encore d'évaluation

- BDSCDocument11 pagesBDSCDjiems GauthierPas encore d'évaluation

- 10 - WSUS30SP2StepbyStepDocument23 pages10 - WSUS30SP2StepbyStepAmadouMalickMouamfonMoumbagnaPas encore d'évaluation

- Support de Cours JavascriptDocument18 pagesSupport de Cours JavascriptjohntheboyPas encore d'évaluation

- Installation Utilisation Eclipse Developpement JavaDocument28 pagesInstallation Utilisation Eclipse Developpement Javaبدر الفراسيPas encore d'évaluation

- Java 01 Syntaxe BaseDocument39 pagesJava 01 Syntaxe BaseOualid El AbbassiPas encore d'évaluation

- CodageDocument20 pagesCodageAmadouMalickMouamfonMoumbagnaPas encore d'évaluation

- Implementation Dynamique Java Proxy InvocationhandlerDocument13 pagesImplementation Dynamique Java Proxy InvocationhandlerAmadouMalickMouamfonMoumbagnaPas encore d'évaluation

- Conversion C CDocument12 pagesConversion C CMohamed Ali AzouzPas encore d'évaluation

- Guide Securite Industrielle Version Finale-2Document40 pagesGuide Securite Industrielle Version Finale-2qmichaudPas encore d'évaluation

- MultiplexeurDocument2 pagesMultiplexeurHouda FakhorPas encore d'évaluation

- B31Document7 pagesB31AmadouMalickMouamfonMoumbagnaPas encore d'évaluation

- TransformateurDocument5 pagesTransformateurN.NASRI Matlablog100% (3)

- MCCDocument7 pagesMCC26041987100% (2)

- Transform FourierDocument10 pagesTransform FourierSeVILLA8DzPas encore d'évaluation

- Num 1Document5 pagesNum 1valerianePas encore d'évaluation

- Tpcrypto OpensslDocument5 pagesTpcrypto OpensslAmadouMalickMouamfonMoumbagnaPas encore d'évaluation

- Transform FourierDocument10 pagesTransform FourierSeVILLA8DzPas encore d'évaluation

- TD MasterDocument8 pagesTD MasterAmadouMalickMouamfonMoumbagnaPas encore d'évaluation

- Les TramesDocument14 pagesLes TramesAmadouMalickMouamfonMoumbagnaPas encore d'évaluation

- Configuration IP Des Routeurs CiscoDocument400 pagesConfiguration IP Des Routeurs CiscoBaba Ndiath75% (4)

- Telecoms Entreprises - Catalogue Produits Et Services 2014Document35 pagesTelecoms Entreprises - Catalogue Produits Et Services 2014munaimiPas encore d'évaluation

- Cours VHDL Et FPGADocument135 pagesCours VHDL Et FPGAMounira Tarhouni100% (1)

- Document Optimm Et Planning PDFDocument64 pagesDocument Optimm Et Planning PDFdadasy512Pas encore d'évaluation

- Cours SDFDocument283 pagesCours SDFsayedms9983Pas encore d'évaluation

- Proposition Devoir PremiereDocument2 pagesProposition Devoir PremiereDiaPas encore d'évaluation

- WMT05 06Document8 pagesWMT05 06Mohamed Anouar BidaPas encore d'évaluation

- Résumé POODocument3 pagesRésumé POOThéo Phanie100% (1)

- Comment Accéder Aux Données de Mon Smartphone Si Mon Écran Tactile Est Cassé - Samsung BE - FRDocument4 pagesComment Accéder Aux Données de Mon Smartphone Si Mon Écran Tactile Est Cassé - Samsung BE - FRdgnagbeinfoPas encore d'évaluation

- Présentation Sans TitreDocument2 pagesPrésentation Sans TitreSassi InesPas encore d'évaluation

- ACACEDDocument15 pagesACACEDAlexandra UséPas encore d'évaluation

- Logiciel MatérielDocument2 pagesLogiciel MatérielHakim MohamedPas encore d'évaluation

- Modbus 2019Document45 pagesModbus 2019AZwaPas encore d'évaluation

- VizNow, Cas D'usages Et ApplicationsDocument20 pagesVizNow, Cas D'usages Et ApplicationsMariamaPas encore d'évaluation

- Rapport F DfinalDocument95 pagesRapport F Dfinalyassine EssoufiPas encore d'évaluation

- 10 Exemples de SMS Professionnels Que Vos Clients Veulent RecevoirDocument16 pages10 Exemples de SMS Professionnels Que Vos Clients Veulent RecevoirgilmarPas encore d'évaluation

- Introduction Réseau Topologies - Protocoles Architectures en Couches (Modèles OSI, IEEE, TCP - IP) PDFDocument184 pagesIntroduction Réseau Topologies - Protocoles Architectures en Couches (Modèles OSI, IEEE, TCP - IP) PDFGreg Morris100% (1)

- Instances Du Moteur de Base de Données SQL ServerDocument5 pagesInstances Du Moteur de Base de Données SQL ServerNguessan KouadioPas encore d'évaluation

- Dzonde Naoussi Raoul 2011Document179 pagesDzonde Naoussi Raoul 2011Naz HaPas encore d'évaluation

- Zaki ChahbounDocument10 pagesZaki ChahbounMOHAMED TAMZAITIPas encore d'évaluation

- Installation de Remote Desktop Services (RDS) Sur Windows Server 2012 R2 Et Publication D'une RemoteAppDocument15 pagesInstallation de Remote Desktop Services (RDS) Sur Windows Server 2012 R2 Et Publication D'une RemoteAppAina Tanjona Randriambolarivo100% (1)

- Con 3Document29 pagesCon 3kakaPas encore d'évaluation

- Tower FrenchDocument215 pagesTower FrenchbegougPas encore d'évaluation

- 6.2.4.4 Packet Tracer - Configuring IPv6 Static and Default Routes InstructionsDocument3 pages6.2.4.4 Packet Tracer - Configuring IPv6 Static and Default Routes InstructionsBrazza In My VeinsPas encore d'évaluation

- La Perception Du E-Learning Via La Plateforme Moodle Par Les Étudiants de L'université Alger 3 - Cas de La Faculté Des Sciences de L'information Et de La Communication (2020 - 2021)Document13 pagesLa Perception Du E-Learning Via La Plateforme Moodle Par Les Étudiants de L'université Alger 3 - Cas de La Faculté Des Sciences de L'information Et de La Communication (2020 - 2021)Hanane ABDELMALEKPas encore d'évaluation

- Max VolDocument145 pagesMax VolCeren ErgulPas encore d'évaluation

- Rapport INBMIDocument31 pagesRapport INBMIhafsiaPas encore d'évaluation

- Thème 2: Internet.: 1961: Naissance Communication Par Paquet 1974: Naissance 1989: Démocratisation D'internet GrâceDocument4 pagesThème 2: Internet.: 1961: Naissance Communication Par Paquet 1974: Naissance 1989: Démocratisation D'internet GrâceManault levacherPas encore d'évaluation

- Chapitre 6 - GestionDeTransactionsDistribuéesDocument18 pagesChapitre 6 - GestionDeTransactionsDistribuéesCho ChiPas encore d'évaluation

- Rapport EMSI FinalDocument28 pagesRapport EMSI FinalAchraf MarchoudPas encore d'évaluation

- Analyse Fonctionnelle (V: Vélo Assistance ÉlectriqueDocument6 pagesAnalyse Fonctionnelle (V: Vélo Assistance Électriquesilkbull Iuo-alaPas encore d'évaluation