Académique Documents

Professionnel Documents

Culture Documents

Thèse - BIM Et Sécurité de L'information

Transféré par

Jody Serge MongboTitre original

Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Thèse - BIM Et Sécurité de L'information

Transféré par

Jody Serge MongboDroits d'auteur :

Formats disponibles

2018-2019

THESE PROFESSIONNELLE

Département Génie Civil et Construction

Mastère Spécialisé BIM, Conception intégrée et cycle de vie du bâtiment et des infrastructures

M. Amir Harbi

BIM ET SECURITE DE L'INFORMATION

Comment une agence d'architecture peut sécuriser les informations

d'un projet en BIM ?

Tuteur Ecole : M. Christophe Castaing

ENPC/ESTP – Thèse Professionnelle

REMERCIEMENTS

Je tiens à remercier ma mère pour son aide précieuse, tu as été un guide et un soutien à toute épreuve.

Sans toi cette thèse n'aurait pas abouti !

Je tiens à remercier ma compagne Amélie pour son soutien moral et son aide au quotidien, grâce à toi

j'ai pu mener à bien ce mémoire.

Je tiens à remercier Christophe CASTAING pour m'avoir débloqué à l'amorce de la rédaction de la

thèse en m'aidant à bâtir une problématique et un plan de développement clair.

Je tiens à remercier l'ENPC et l'ESTP pour leurs ressources de qualité et leur encadrement toujours

bienveillant nous permettant de travailler sereinement.

Je tiens à remercier Amaury DROUX, Benjamin LAUSENAZ, Quentin FOURNIER, Jean-François

DANIEL, Nihal KAANANE et Amine ID-EL-ASRI du master 2 OPSIE de l'université Lyon 2. Ils m'ont permis,

au travers d'échanges et de leurs travaux, de démystifier le sujet de la cybersécurité. Ils m'ont appris que l'aspect

technique et informatique n'est pas une fin en soi. La clef réside dans l'évaluation des risques numériques, et ceci

est à portée de tous.

Je tiens à remercier l'ANSSI, qui est une mine d'information. Les ressources documentaires de l'agence

permettent une vulgarisation du sujet des risques numériques.

Et enfin, je tiens à remercier l'ensemble des master BIM. Sans la convivialité et le support de la

communauté tant de difficultés n'auraient pu être surmontées.

Harbi Amir – Département Génie Civil et Construction 2

ENPC/ESTP – Thèse Professionnelle

RESUME

Le nombre de cyberattaques ne risque pas de décroitre dans le futur. Et leurs niveaux de sophistication

pourraient augmenter afin de cibler plus précisément une organisation ou un bâtiment par exemple. Une

organisation doit anticiper ses risques lorsqu'elle compte se numériser. L'ensemble du secteur qui se numérise

grâce au BIM n'a pas encore pris conscience des enjeux liés à la sécurité de ses systèmes d'informations. La

première particularité du secteur du BTP est qu'elle rassemble pour un projet donné un grand nombre d'acteurs

hétérogènes. Ces acteurs travaillent de manière collective et échangent leurs maquettes numériques tout au long

du processus. Il suffirait qu'un acteur vulnérable subisse une cyberattaque pour que celle ci puisse se diffuser trés

facilement et rapidement. La seconde particularité est qu'au delà de la survie d'une entreprise, les bâtiments et les

infrastructures que nous construisons sont des éléments vitaux pour les groupes d'individus. D'ailleurs, attaquer

un bâtiment n'est pas un acte anodin et constitue dans certain cas un acte de déclaration de guerre. Que penser

d'une attaque visant la maquette numérique d'un bâtiment : vol des données personnelles de l'ensemble des

locataires pour un bailleur social, modification des notes de calcul conduisant à la ruine d'un bâtiment ... La

numérisation du secteur à travers le BIM entrainera forcement des risques de cybersécurité, ayant des impacts

financiers et humains inacceptables.

Mots-clés : Sécurité des systèmes d'informations, BIM, gestion du risque

Harbi Amir – Département Génie Civil et Construction 3

ENPC/ESTP – Thèse Professionnelle

ABSTRACT

The number of cyberattacks is not likely to decline in the future. And their levels of sophistication could

increase to specifically target an organization or a building for example. An organization must anticipate its risks

when it plans to digitize. The entire sector that is digitizing thanks to BIM has not yet become aware of the

issues related to the security of its information systems. The first peculiarity of the construction sector is that it

brings together for a given project a large number of heterogeneous actors. These actors work collectively and

exchange their digital mock-ups throughout the process. It would be enough for a vulnerable actor to undergo a

cyberattack so that it can spread easily and quickly. The second peculiarity is that beyond the survival of a

company, the buildings and infrastructures we build are vital elements for groups of people. Moreover, attacking

a building is not an insignificant act and in some cases constitutes a declaration of war. What about an attack on

the digital model of a building: theft of personal data of all tenants for a social lessor, modification of the

calculation notes leading to the ruin of a building ... Digitization of the sector through the BIM will necessarily

lead to cybersecurity risks, with unacceptable financial and human impacts.

Keywords: Information systems security, BIM, risk management

Harbi Amir – Département Génie Civil et Construction 4

ENPC/ESTP – Thèse Professionnelle

TABLE DES MATIERES

REMERCIEMENTS .................................................................................................................................................... 2

RESUME ................................................................................................................................................................... 3

ABSTRACT ................................................................................................................................................................ 4

TABLE DES MATIERES .............................................................................................................................................. 5

LISTES DES ANNEXES ............................................................................................................................................... 8

INTRODUCTION ....................................................................................................................................................... 9

CHAPITRE 1 ETAT DE L'ART ................................................................................................................................... 11

1.1 LES GRANDS CONCEPTS.............................................................................................................................. 11

1.1.1 SYSTEME D'INFORMATION (S.I.) ......................................................................................................... 11

1.1.2 CYBERESPACE OU CYBER-ENVIRONNEMENT...................................................................................... 11

1.1.3 CYBERDEFENSE ................................................................................................................................... 12

1.1.3.1 LE LIVRE BLANC POUR LA DEFENSE ET LA SECURITE NATIONALE ............................................... 12

1.1.3.2 OIV .............................................................................................................................................. 13

1.1.3.3 LA STRATEGIE NATIONALE POUR LA SECURITE DU NUMERIQUE ............................................... 14

1.1.4 CYBERSECURITE .................................................................................................................................. 15

1.1.5 CYBERATTAQUES ................................................................................................................................ 16

1.1.5.1 CYBERATTAQUE DE MASSE ......................................................................................................... 16

1.1.5.2 CYBERATTAQUE CIBLEE............................................................................................................... 17

1.1.5.3 TYPE DE LOGICIEL MALVEILLANTS (MALWARE) .......................................................................... 17

1.1.5.4 MOTIVATIONS ............................................................................................................................. 17

1.1.6 LE CLOUD ............................................................................................................................................ 18

1.1.7 DATA OU DONNEES ............................................................................................................................ 18

1.1.7.1 CRITICITE ..................................................................................................................................... 19

1.1.7.2 CLASSIFICATION DE L'INFORMATION ......................................................................................... 19

1.1.7.3 DROITS D'ACCES .......................................................................................................................... 19

1.1.7.4 CYCLE DE VIE DE L'INFORMATION .............................................................................................. 20

1.1.7.5 LES RISQUES SUR LES DONNES ................................................................................................... 20

1.2 LES DIFFERENTS ACTEURS DE LA SSI........................................................................................................... 21

1.2.1 ANSSI .................................................................................................................................................. 21

1.2.2 CNIL (Commission Nationale Informatique et Libertés) ..................................................................... 22

1.2.3 CERT OU CSIRT .................................................................................................................................... 22

1.2.4 LES EXPERTS METIERS ......................................................................................................................... 23

1.3 LE CADRE LEGAL DE LA SSI .......................................................................................................................... 23

1.3.1 LEGISLATION ET DROIT DU MONDE CYBER EN FRANCE ..................................................................... 23

1.3.1.1 LOI INFORMATIQUE ET LIBERTES ................................................................................................ 24

1.3.1.2 LA LOI GODFRAIN ........................................................................................................................ 24

1.3.1.3 LCEN : .......................................................................................................................................... 24

1.3.1.4 SECRET DES CORRESPONDANCES ............................................................................................... 24

1.3.1.5 REFERENTIEL GENERAL DE SECURITE (RGS) ................................................................................ 25

1.3.1.6 LOI DE PROGRAMMATION MILITAIRE 2019-2025 (LPM 2019-2025).......................................... 25

1.3.1.7 PROPRIETE INTELLECTUELLE ET INDUSTRIELLE ........................................................................... 25

1.3.1.8 LE DROIT DU SECRET DES AFFAIRES ............................................................................................ 27

1.3.2 LEGISLATION ET DROIT EN EUROPE.................................................................................................... 27

1.3.2.1 LA DIRECTIVE NIS (DIRECTIVE NETWORK AND INFORMATION SECURITY) ................................. 27

1.3.2.2 REGLEMENT GENERAL SUR LA PROTECTION DES DONNEES (RGPD) .......................................... 28

1.3.3 LEGISLATION ET DROIT DANS LE MONDE ........................................................................................... 28

1.3.3.1 PATRIOT ACT (USA) ..................................................................................................................... 28

1.3.3.2 LE CLOUD ACT (USA) ................................................................................................................... 29

1.4 LE CADRE NORMATIF .................................................................................................................................. 29

Harbi Amir – Département Génie Civil et Construction 5

ENPC/ESTP – Thèse Professionnelle

1.4.1 LES NORMES ISO 27XXX ...................................................................................................................... 29

1.4.1.1 L'ISO/CEI 27001:2013 :................................................................................................................ 29

1.4.1.2 L'ISO/CEI 27002:2013 ................................................................................................................. 31

1.4.1.3 L'ISO/CEI 27005:2018 ................................................................................................................. 31

1.4.2 ISO/TC 59/SC 13/WG 13 (ISO 19650 - PARTIE 5) ............................................................................... 34

CHAPITRE 2 LES RECOMMANDATIONS EN MATIERE DE SECURITE DE L'INFORMATION ...................................... 37

2.1 LE CADRE CONTRACTUEL ........................................................................................................................... 37

2.1.1 MARCHES PUBLICS ET MARCHES PRIVES............................................................................................ 38

2.1.2 LES ANNEXES ...................................................................................................................................... 39

2.1.2.1 CCSC (Cahier de clauses simplifiées de cybersécurité) - voir annexe 2 ...................................... 39

2.1.2.2 Droit d'auteur ............................................................................................................................. 40

2.1.2.3 Responsabilités vis à vis des données ......................................................................................... 41

2.1.2.4 Responsabilités et assurance ...................................................................................................... 42

2.1.1 HYGIENNE(ref. annexe 3 à 6) .............................................................................................................. 43

2.2 CARTOGRAPHIER ........................................................................................................................................ 43

2.2.1 ETAPE 1 : L'AMORÇAGE ...................................................................................................................... 44

2.2.2 ETAPE 2 : LE CHOIX DU MODELE LA CARTE ........................................................................................ 44

2.2.3 ETAPE 3 : LA CHOIX DE L'OUTILLAGE .................................................................................................. 45

2.2.4 ETAPE 4 : LA CONSTRUCTION DE LA CARTE ........................................................................................ 45

2.2.5 ETAPE 5 : LA MAINTENANCE DE LA CARTE ......................................................................................... 45

2.3 ANALYSE DU RISQUE : APPROCHE GLOBALE .............................................................................................. 46

2.3.1 NOTIONS ............................................................................................................................................. 46

2.3.2 METHODE EBIOS ................................................................................................................................ 49

2.4 LA POLITIQUE DE LA SSI : LA DEFENSE EN PROFONDEUR .......................................................................... 52

CHAPITRE 3 ETUDE DE CAS ................................................................................................................................... 55

3.1 ATELIER 0 : CARTOGRAPHIE DE L'ENTREPRISE ........................................................................................... 56

3.1.1 ACTIVITE ............................................................................................................................................. 56

3.1.2 CLIENTELE ........................................................................................................................................... 56

3.1.3 ORGANIGRAMME ............................................................................................................................... 56

3.1.4 SYSTEME INFORMATIQUE .................................................................................................................. 58

3.1.5 ELEMENTS DE CONTEXTE ................................................................................................................... 62

3.2 ATELIER 1 : CADRE ET LE SOCLE DE SECURITE ............................................................................................ 63

3.2.1 IDENTIFICATION DES MISSIONS .......................................................................................................... 65

3.2.2 LES BIENS SUPPORTS .......................................................................................................................... 69

3.2.3 SOCLE DE SECURITE ............................................................................................................................ 70

3.3 ATELIER 2 : SOURCE DE RISQUE ................................................................................................................. 70

3.3.1 SOURCES DE RISQUES ......................................................................................................................... 70

3.3.2 OBJECTIFS VISES.................................................................................................................................. 71

3.3.3 GRILLE D'EVALUATION DES COUPLES SOURCE DE RISQUE (SR) ET OBJECTIFS VISES (OV) ................. 71

3.4 ATELIER 3 : SCENARIOS STRATEGIQUE ....................................................................................................... 74

3.4.1 EVALUATION DES PARTIES PRENANTES ............................................................................................. 74

3.4.2 ELABORATION DES SCENARIOS STRATEGIQUE D'ATTAQUE ............................................................... 76

3.4.3 IDENTIFICATION DES MESURES DE SECURITE .................................................................................... 77

3.5 ATELIER 4 : SCENARIOS OPERATIONNELS ................................................................................................... 78

3.5.1 ELABORATION DES SCENARIOS OPERATIONNELS .............................................................................. 78

3.5.2 EVALUATION DE LA VRAISEMBLANCE DES SCENARIOS OPERATIONNELS .......................................... 78

3.6 ATELIER 5 : TRAITEMENT DU RISQUE ......................................................................................................... 79

3.6.1 SYNTHESE DES SCENARIOS DE RISQUE ............................................................................................... 79

3.6.2 STRATEGIE DE TRAITEMENT DES RISQUES ......................................................................................... 80

3.6.3 EVALUATION DES RISQUES RESIDUELS ............................................................................................... 82

CONCLUSION ......................................................................................................................................................... 85

Harbi Amir – Département Génie Civil et Construction 6

ENPC/ESTP – Thèse Professionnelle

Harbi Amir – Département Génie Civil et Construction 7

ENPC/ESTP – Thèse Professionnelle

LISTES DES ANNEXES

ANNEXE 1 - Les métiers de la SI.

ANNEXE 2 - CCSC - un clausier de la cybersécurité.

ANNEXE 3 - Guide d'hygiène informatique - renforcer la sécurité de son système

d’information en 42 mesures.

ANNEXE 4 - Recommandations sur le nomadisme numérique.

ANNEXE 5 - Sécurité numérique - bonnes pratiques à l'usage des professionnels en

déplacement.

ANNEXE 6 - Rapport de sécurité complet Wattstudio - application de la méthode EBIOS

Harbi Amir – Département Génie Civil et Construction 8

ENPC/ESTP – Thèse Professionnelle

INTRODUCTION

En juin 2017 une cyberattaque a failli faire fermer l'agence d'architecture où je travaillais

depuis 3 ans. Cette agence est de taille modeste. Elle compte 5 personnes, 4 architectes, et une

assistante de direction. Il y a deux ans et demi nous avons décidé d'implanter le BIM de manière

progressive. Et 6 mois plus tard au cours d'un concours nous avons subit une cyberattaque qui a eu

pour effet de détruire l'ensemble de notre base de données. Pour être précis, l'ensemble de notre base

de données a été chiffrée la rendant inutilisable. Nous avions appris plus tard que cette attaque a été

rendue possible à la suite de l'insertion d'un objet BIM corrompu dans une maquette numérique

provenant d'un de nos partenaires. Cette cyberattaque était mondiale et porte le nom de NotPetya.

La force du BIM est que ce processus améliore le travaille collectif avec ses partenaires. Mais

dans notre cas cette force s’est transformée en faiblesse lors de la cyberattaque, et a permis au virus

(caché dans l'objet de la maquette numérique) d'infecter l'ensemble des systèmes des partenaires. Cette

cyberattaque a engendré le black-out total de notre agence et de nos partenaires. Cette cyberattaque

s’est appuyée sur un virus informatique militaire russe qui a servait à l'origine à déstabiliser les

systèmes d'informations du gouvernement Ukrainien. L'agence s'en est finalement sortie car nous

avons pu récupérer notre base de données via un ensemble de sauvegarde, mais nous avions perdu le

concours. Malheureusement deux entreprises partenaires ont dû déposer bilan. Nous avions appris que

cette cyberattaque avait eu un coût financier considérable pour de grandes entreprises du secteur,

s'élevant en plusieurs centaines de millions d'euros !

Le nombre de cyberattaques ne risque pas de décroitre dans le futur. Et leurs niveaux de

sophistication pourraient augmenter afin de cibler plus précisément une organisation ou un bâtiment

par exemple. Cette histoire m'a fait prendre conscience qu'il n'existe aucune protection absolue. Une

organisation doit anticiper ses risques lorsqu'elle compte se numériser. J'ai pu remarquer au cours de

l'année au MS BIM, que l'ensemble du secteur qui se numérise grâce au BIM n'a pas encore pris

conscience des enjeux liés à la sécurité de ses systèmes d'informations. La première particularité du

secteur du BTP est qu'elle rassemble pour un projet donné un grand nombre d'acteurs hétérogènes. Ces

acteurs travaillent de manière collective et échangent leurs maquettes numériques tout au long du

processus. Il suffirait qu'un acteur vulnérable subisse une cyberattaque pour que celle ci puisse se

diffuser trés facilement et rapidement. La seconde particularité est qu'au delà de la survie d'une

entreprise, les bâtiments et les infrastructures que nous construisons sont des éléments vitaux pour les

groupes d'individus. D'ailleurs, attaquer un bâtiment n'est pas un acte anodin et constitue dans certain

cas un acte de déclaration de guerre. Que penser d'une attaque visant la maquette numérique d'un

bâtiment : vol de données personnelles de l'ensemble des locataires pour un bailleur social,

modification des notes de calcul conduisant à la ruine d'un bâtiment... La numérisation du secteur à

travers le BIM entrainera forcement des risques de cybersécurité, ayant des impacts financiers et

humains inacceptables.

Dans ce contexte j'entreprend cette thèse comme une formidable opportunité pour défricher le

sujet de la cybersécurité pour une agence d'architecture. Cette thèse est à aborder comme le carnet de

bord d'un architecte, à qui sa direction à demander d'apporter des éléments de réponse pour sécuriser

son système d'information au regard de sa transition BIM.

Le premier chapitre établira un état de l'art de la cybersécurité au regard du BIM. Dans un

premier temps je définirai les différentes notions. Puis je présenterai les différents alliés de la

Harbi Amir – Département Génie Civil et Construction 9

ENPC/ESTP – Thèse Professionnelle

cybersécurité qu'une agence peut solliciter, en France. Enfin je décrirai le cadre légal et normatif de la

sécurité des systèmes d'information.

Le deuxième chapitre présentera les premières recommandations que j'estime indispensables

pour qu'une agence puisse sécuriser son système d'information. Ce chapitre est non exhaustif. Il mérite

d'être complétée au fur et à mesure par l'ensemble des acteurs du secteur de la construction. Le but

étant d'obtenir à terme des recommandations communes prenant en compte les spécificités de chacun

des métiers. Dans ce chapitre je présenterai les premiers éléments à prendre en compte lors de la

contractualisation d'un projet BIM. Puis je décrirai le processus de cartographie d'un système

d'information. Ensuite je décrirai une stratégie de sécurisation : la défense en profondeur. Enfin je

décrirai la méthode EBIOS RM 2018 qui est une méthode d'analyse globale de risque développée par

l'ANSSI (Agence Nationale de la Sécurité des Systèmes d'Information) permettant de bâtir une

défense en profondeur.

Le troisième chapitre sera l'application de mes recommandations au cas d'étude suivant :

l'agence d'architecture Wattstudio souhaite sécuriser son système d'information au regard du BIM.

Nous verrons comment cartographier l'entreprise et comment appliquer la méthode EBIOS RM 2018.

Attention cette thèse nécessite une base de connaissance en BIM pour comprendre certain des

concepts.

Harbi Amir – Département Génie Civil et Construction 10

ENPC/ESTP – Thèse Professionnelle

CHAPITRE 1 ETAT DE L'ART

Au cours de ce chapitre les grandes notions de la cybersécurité seront définies. Le domaine de

la cybersécurité est inclus dans un domaine plus vaste, celui la sécurité des systèmes d'information. Il

sera question de ce domaine dans le déroulement de cette thèse pour la bonne raison que ce domaine

est beaucoup plus mature et plus global. Puis une fois tous les grands concepts définis, je m'attacherai

à vous présenter les grands acteurs de la sécurité des informations. Ces acteurs réunissent un ensemble

de ressources qui m'ont été indispensables pour la rédaction de cette thèse. Ensuite le cadre légal de la

sécurité des systèmes d'information sera présenté. Nous verrons qu'un ensemble de lois nationales et

internationales régule ce domaine et constitue la première protection vis à vis des d'attaques. Enfin,

une présentation des normes ISO 27XXX et 19650 Partie 5 définira le cadre de cette thèse.

1.1 LES GRANDS CONCEPTS

Le développement du présent mémoire fera intervenir des termes et des concepts que je dois au

préalable définir. Ces définitions se veulent synthétiques étant donné que chacun des termes peut faire l'objet de

cas d'étude à eux seuls.

1.1.1 SYSTEME D'INFORMATION (S.I.)

C'est un terme générique qui désigne un système servant à faire transiter de l'information.

L'informatique grand public s'est fortement développée à partir des années 80, générant des gains de productivité

sans commune mesure. Les unités centrales d'IBM étaient incontournables pour les entreprises. Pourtant la

saisie, le traitement et la distribution des données entre unités centrales se faisait manuellement d'un système à

un autre, via des bandes magnétiques ou des disquettes. Pour prospérer, les entreprises avaient besoin de se

passer de ce système d'information. Les ordinateurs étaient alors reliés entre eux par l'intermédiaire de

connectiques nouvelles générations. En 1996 par exemple un système informatique ressemblait à un ensemble de

terminaux reliés entre eux (Fax+téléphone+ordinateur+minitel). Internet existait mais n'était pas accessible aux

collaborateurs au seins d'une entreprise. Puis à mesure du développement de l'informatique grand public, les

particuliers s'équipèrent d'ordinateurs, et les réseaux de données se développèrent. Les ordinateurs passèrent de

boitiers autonomes à celui de systèmes interconnectés. Dans les années 90, l'infrastructure de télécommunication

se développa également. Le réseau se structura pour devenir un vaste réseau d'autoroute mondiale dans lequel

pouvait transiter de plus en plus d'informations. Les ordinateurs étaient reliés entre eux, rendant possible l'accès à

des données se situant à l'extérieur d'un PC ou sur un réseau. C'est l'internet. De nos jours avec l'apparition des

objets du connectés (avions, vidéo-surveillance, montres, smartphone ...), le réseau s'est complexifié. Notre

mode de vie actuel ne pouvant se passer d'objets connectés, au sens large, et comme une connexion à un réseau

rend possible une intrusion, tous ces éléments sont susceptibles de subir une attaque menaçant le système

d'information sur lequel ils sont reliés. Le fait d'augmenter les interconnections entre elles augmentent la surface

de cyberattaque nous rendant inter-vulnérable.

1.1.2 CYBERESPACE OU CYBER-ENVIRONNEMENT

Terme apparu en 1982 dans la nouvelle Burning Chrome de W. Gibson, il représente un milieu abstrait

désignant l'ensemble des utilisateurs, réseaux, dispositifs, logiciels, processus, informations en mémoire ou en

cours de transmission, applications, services et systèmes qui peuvent être raccordés directement ou indirectement

à des réseaux. (1)

Du point de vue de l'étymologie ce terme sert à désigner l'environnement de communication menant à

l'information. Il a pour caractéristique d'être créé par l'intercommunication mondiale des ordinateurs (la toile, le

réseau, WWW).

1

Union Internationale des télécommunications, X.1205 Présentation générale de la cybersécurité, 04/2008.

Harbi Amir – Département Génie Civil et Construction 11

ENPC/ESTP – Thèse Professionnelle

L'ANSSI (Agence nationale de la sécurité des systèmes d'information) définit dans son glossaire en

ligne le Cyberespace comme l'espace de communication constitué par l’interconnexion mondiale d’équipements

de traitement automatisé de données numériques. (2)

Le cyber-environnement ou le cyberespace possède ses propres caractéristiques "dimensionnelles".

La dimension spatiale du cyber-environnement permet à deux individus ou groupes d'individus de communiquer,

quelle que soit la distance qui les sépare et à n'importe quel moment. L'interlocuteur semble réellement présent

réduisant la notion de distance entre chaque individu. Le cyberespace est sans frontière concrète. C'est l'ubiquité

du cyberespace. Cependant les réseaux reposent sur une infrastructure de télécommunication bien réel se situant

dans des territoires délimités par des frontières. En effet dans certains pays, il est interdit de posséder ou de faire

transiter une donnée qui serait chiffrée sans permission. De nombreux Etats souhaitent contrôler les frontières

numériques pour des raisons de souveraineté nationale, de sécurité ... L'objectif étant de bannir du réseau

national tout élément nuisible aux pays.

La dimension temporelle du cyber-environnement permet des interactions instantanées. Il est possible de stocker

chez l'utilisateur, ou dans le réseau, et de "rejouer" des sessions de communication. C'est la mémoire du

cyberespace.

Les contenus des individus sont hautement volatils. Ils sont accessibles et partageables n'importe où et

n'importe quand. Ces contenus constituent le "profil" ou "l'identité" d'un individu. L'accès à ces données est

dépendant du niveau de sécurité. L'ensemble des données liées à un individu peut être représenté par un avatar

numérique.

Le cyberespace possède une double dimension : il s'agit à la fois d'un espace social de partage de biens

immatériels et de connaissances, mais aussi un support à de nombreux services critiques (comme la gestion d'une

usine via son avatar numérique).

Toutes ces caractéristiques donnent un avantage certain aux attaquants, car l'impact peut être immédiat.

L'attaquant bénéficie d'un effet de surprise très avantageux. La défense se doit d'être réactive, anticipatrice et

prospectrice.

Le cyberespace permet l'asymétrie des affrontements. Auparavant un Etat déclenchait une guerre envers

un autre Etat, une organisation affrontait une autre organisation etc... Le cyberespace permet à une organisation

d'attaquer un Etat en touchant des points névralgiques vitaux (hôpitaux, centre de traitement d'eau par exemple).

Le cyberespace permet à des Etats d'acquérir des armes cyber à moindre frais et de nuire gravement à des Etats

puissants sans armes conventionnelles qui sont extrêmement coûteuses.

1.1.3 CYBERDEFENSE

"La cyberdéfense rassemble, la cybersûreté, la cybersécurité, la cyberrésilience (lutte informatique

défensive), et la cyberagression (lutte informatique offensive). Les approches proactives et réactives sont

comprises dans certaines de leurs composantes" (3)

Selon le ministère français des armées, la cyberdéfense est "l’ensemble des mesures techniques et non techniques

permettant à un Etat de défendre dans le cyberespace les systèmes d’informations jugés essentiels. L’ensemble

des activités qu’il conduit afin d’intervenir militairement ou non dans le cyberespace pour garantir l’efficacité

de l’action des forces armées, la réalisation des missions confiées et le bon fonctionnement du ministère". (4)

La multiplicité des points d'accès fait qu'il est difficile d'attribuer une attaque à une personne, une entreprise ou

un gouvernement. En effet les attaquant couvrent leurs traces en modifiant les caractéristiques des machines

utilisées, en passant un grand nombre de relais pour atteindre la cible, voir en effaçant les registres d'activité.

1.1.3.1 LE LIVRE BLANC POUR LA DEFENSE ET LA SECURITE NATIONALE

Afin de structurer une vision commune de la défense et plus particulièrement de la cybersécurité en

France, le Président de la République a souhaité qu'en 2013 soit rédigé un deuxième livre blanc pour la Défense

et la Sécurité Nationale. Ce livre blanc apporte un classement des menaces les plus importantes sur l'Etat et

montre que la menace informatique est classée deuxième derrière la menace terroriste. En substance, le

document évoque une "menace cyber diverse et croissante" qui peut avoir pour conséquence le sabotage,

2

Page web ANSSI, consultée le 07/07/2019, https://www.ssi.gouv.fr/entreprise/glossaire/c/

3

Nicolas Ténèze, Combattre les cyberagressions, Nuvis, 2018, 578 pages (ISBN 978-2-36367-082-3), p.31.

4

Coustillère, « La défense française dans le cyberespace », Les rands ossiers de iplomatie, n°23, 10-11/ 2014.

Harbi Amir – Département Génie Civil et Construction 12

ENPC/ESTP – Thèse Professionnelle

l'espionnage et la subversion. Cette menace concerne l'ensemble des acteurs français, aussi bien économiques

qu'administratifs. Il faut noter que le premier livre blanc de la Défense et de la Sécurité Nationale de 2008

mettait déjà en évidence la menace que représentent les attaques informatiques et a ainsi permis la création de

l'ANSSI.

Il ressort trois priorités de ce livre :

1/ Protéger les opérateurs d'importance vitale (OIV) qui sont des acteurs privés indispensables au bon

fonctionnement de la Nation.

2/ La deuxième priorité concerne la formation et la sensibilisation. Mission en partie assurée par l'ANSSI.

3/ Le troisième axe prévoit la promotion des produits de sécurité nationale pour maintenir une industrie capable

de produire des équipements de sécurité de façon autonome. Il s'agit d'un axe stratégique permettant de valoriser

des offres françaises et de développer une confiance pour les produits de sécurité. La plateforme KROQI est un

de ces produit.

En résumé, le livre blanc montre que l'Etat a conscience des évolutions technologiques et cherche à assurer sa

protection dans le domaine numérique. Pour cela il prévoit un effort budgétaire nécessaire pour créer des

protections cryptographiques et des systèmes de détection d'intrusion purement français, afin de conserver

l'indépendance de la France sur ce terrain et investir dans la formation pour anticiper la demande croissante de

compétences.

1.1.3.2 OIV

L’article R. 1332-1 du code de la défense précise que les opérateurs d’importance vitale sont désignés

parmi les opérateurs publics ou privés mentionnés à l’article L. 1332-1 du même code, ou parmi les gestionnaires

d’établissements mentionnés à l’article L. 1332-2. Un opérateur d’importance vitale : exerce des activités

mentionnées à l’article R. 1332-2 et comprises dans un secteur d’activités d’importance vitale ; gère ou utilise au

titre de cette activité un ou des établissements ou ouvrages, une ou des installations dont le dommage ou

l’indisponibilité ou la destruction par suite d’un acte de malveillance, de sabotage ou de terrorisme risquerait,

directement ou indirectement d’obérer gravement le potentiel de guerre ou économique, la sécurité ou la capacité

de survie de la Nation ou de mettre gravement en cause la santé ou la vie de la population.

Concrètement un opérateur d'importance vitale (OIV) est, en France, une organisation identifiée par l'État

comme ayant des activités indispensables ou dangereuses pour la population. Il y en a 249 dans 12 secteurs

d'activité (5)

D'après l'article R. 1332-2 du Code de la Défense, un OIV est constitué d'activités concourant à un même

objectif : (6) Production et distribution de biens ou de services indispensables / Présenter un danger grave pour la

population.

Un opérateur d'importance vitale, tel que défini par l'article R. 1332-1 du Code de la Défense, est une

organisation qui : " exerce des activités comprises dans un secteur d'activités d'importance vitale " ;

" gère ou utilise au titre de cette activité un ou des établissements ou ouvrages, une ou des installations dont le

dommage ou l'indisponibilité ou la destruction par suite d'un acte de malveillance, de sabotage ou de terrorisme

risquerait, directement ou indirectement : d'obérer gravement le potentiel de guerre ou économique, la sécurité

ou la capacité de survie de la Nation ; ou de mettre gravement en cause la santé ou la vie de la population ". (7)

Les points d'importance vitale (PIV) :

Les points d’importance vitale sont des établissements, ouvrages ou installations qui fournissent les services et

les biens indispensables à la vie de la Nation. Ce sont les opérateurs eux-mêmes qui proposent la liste de leurs

points d’importance vitale qui peuvent être, par exemple, des sites de production, des centres de contrôle, des

nœuds de réseau, des centres informatiques, etc.

5

Page web SGDSN, consulté le 10/07/2019, http://www.sgdsn.gouv.fr/communication/la-securite-des-activites-dimportance-

vitale/

6

Code de la Défense - Article R. 1332-2 [archive] - Légifrance.

7

Code de la Défense - Article R. 1332-1 [archive] - Légifrance.

Harbi Amir – Département Génie Civil et Construction 13

ENPC/ESTP – Thèse Professionnelle

Quelque chiffre : 9 ministres coordonnateurs / 12 secteurs d’activités / 22 directives nationales de sécurité / 249

opérateurs d’importance vitale / 1 369 points d’importance vitale / 300 agents de l’Etat travaillant

quotidiennement sur les questions de saiv (8)

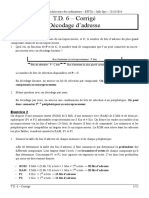

Illustration de la réparation des OIV, source http://www.sgdsn.gouv.fr/uploads/2016/10/plaquette-saiv.pdf

9

1.1.3.3 LA STRATEGIE NATIONALE POUR LA SECURITE DU NUMERIQUE

En 2015, le premier ministre a officialisé la première stratégie pour la sécurité du numérique.

L'ambition de la France est de faire partie des quelques nations qui comptent dans tous les domaines stratégiques

et notamment la cybersécurité. La stratégie nationale pour la sécurité du numérique n'est pas une stratégie pour la

cyberdéfense mais bien pour la sécurité du numérique, terme plus englobant et traduisant mieux les enjeux et

défis qui se posent. Les 5 axes de la stratégie sont :

1/ Les questions de sécurité numérique auprès des OIV (Opérateur d'Importance Vitale).

Le premier axe de la stratégie nationale pour la sécurité du numérique consiste à réaffirmer que les questions de

sécurité numérique auprès des OIV sont liées à celles de la souveraineté nationale. En effet, aujourd'hui, de

nombreuses infrastructures vitales (centrales nucléaires, barrages, circulation routière, ...) sont gérées

numériquement (avatar numérique, IOT ...) ce qui peut générer de gros dommages potentiels en cas de

cyberattaque.

2/ Le rôle des entreprises non OIV.

Le deuxième point n'en est pas moins important, il explique que les entreprises non OIV ont également un rôle

important à jouer puisque des attaques informatiques massives contre les industries et PME/PMI peuvent devenir

des questions de sécurité nationale. Aujourd'hui les entreprises non-OIV composent la grande majorité du tissu

industriel français. En effet, bien qu'une cyberattaque isolée mettant en difficulté une PME n'ait pas d'incidence

en termes de sécurité nationale, la généralisation des attaques peut entrer dans le domaine de la sécurité

nationale. Ces entreprises sont souvent moins sensibilisées aux problématiques de sécurité informatique et donc

potentiellement plus vulnérables à un risque de contamination. Il faut pouvoir apporter une réponse à cette

menace dans les domaines de la prévention et de la sensibilisation mais surtout, il est nécessaire d'agir en aidant

les victimes d'actes de cyber- malveillance. Actuellement, le statut de ces victimes n'est pas reconnu clairement,

ce qui rend plus difficile la recherche de réponses judiciaires efficaces et le passage par des organismes

traditionnels de compensation des risques (assurances).

3/ La formation à la cybersécurité.

Le troisième axe promeut la formation à la cybersécurité, par la création de formation, de label afin de

sensibiliser les individus dès le plus jeune âge.

8

Page web SGDSN, consultée le 10/07/2019, http://www.sgdsn.gouv.fr/communication/la-securite-des-activites-

dimportance-vitale/

9

Cabinet du 1er Ministre, Stratégie nationale pour la sécurité du numérique. France, 16/10/2015

Harbi Amir – Département Génie Civil et Construction 14

ENPC/ESTP – Thèse Professionnelle

4/ Le rôle des industries.

Le quatrième axe de la stratégie propose d'inclure les industries dans le développement de la cybersécurité

nationale. "La France développera un écosystème favorable à la recherche et à l'innovation et fera de la sécurité

du numérique un facteur de compétitivité." L'objectif est que l'industrie doit produire des produits de sécurité

"made in France" et doit se protéger pour elle-même afin d'éviter d'être le maillon faible de la chaîne. Le secteur

du BTP, étant le dernier à se numériser, constitue actuellement le maillon faible.

5/ La stratégie du numérique dans un contexte international.

Enfin, le dernier axe explique que la stratégie du numérique doit s'envisager dans un contexte international. En

effet, la France a un rôle majeur à jouer pour porter ses valeurs dans le domaine de la cybersécurité, que ce soit

pour venir en aide aux Etats les moins avancés, faire du capacity-building, ou aller vers les pays alliés pour les

aider à monter en puissance. Au-delà des objectifs "philanthropiques", il s'agit aussi, comme pour tous les

domaines stratégiques, de protéger ses alliés pour se protéger soi-même. Cette stratégie vise à aider les

entreprises vers l'export.

1.1.4 CYBERSECURITE

L'ANSSI (Agence nationale de la sécurité des systèmes d'information) définit ce terme comme étant "

l'état recherché pour un système d’information lui permettant de résister à des événements issus du cyberespace

susceptibles de compromettre la disponibilité, l’intégrité ou la confidentialité des données stockées, traitées ou

transmises et des services connexes que ces systèmes offrent ou qu’ils rendent accessibles. La cybersécurité fait

appel à des techniques de sécurité des systèmes d’information et s’appuie sur la lutte contre la cybercriminalité

et sur la mise en place d’une cyberdéfense." (10)

Ce terme désigne le rôle de l'ensemble des outils, des lois, des politiques, des concepts de sécurité, des

mécanismes de sécurité, des lignes directrices, des méthodes de gestion des risques, des actions, des formations,

des bonnes pratiques, des garanties et des technologies qui peuvent être utilisées pour protéger le cyber-

environnement et les actifs des organisations et des utilisateurs. Les actifs des organisations et des utilisateurs

comprennent les dispositifs informatiques connectés, le personnel, l'infrastructure, les applications, les services,

les systèmes de télécommunication, et la totalité des informations transmises et/ou stockées dans le cyber-

environnement. La cybersécurité cherche à garantir que les propriétés de sécurité des actifs des organisations et

des utilisateurs sont assurées et maintenues par rapport aux risques affectant la sécurité dans le cyber-

environnement. Les objectifs généraux en matière de sécurité sont les suivants :

• isponibilité. • Intégrité. • Confidentialité.11 et de plus en plus la Traçabilité • non Répudiation

La cybersécurité relève de la souveraineté du cyber-environnement d'un Etat-Nation. Elle englobe des enjeux

économiques, politiques et stratégiques d'un Etat et ne se limite pas qu'a la seule sécurité des systèmes

d'information. "La cybersécurité s'aborde de manière holistique pour prendre en compte les aspects

économiques, sociaux, éducatifs, juridiques, techniques, diplomatiques, militaires et de renseignement". (12)

Une stratégie nationale sur la cybersécurité s'aborde sur le long terme. C'est au travers de publication comme les

"livres blancs" que chacun des Etat expose sa stratégie nationale et internationale en termes de cybersécurité.

Chacun des cyberespaces nationaux s'interconnecte pour former un réseau mondialisé. La cybersécurité doit être

alors envisager à l'échelle internationale par l'ensemble des Etats. C'est au travers de l'UTI (Union Internationale

des télécommunications) que chacun des Etats intensifie ses efforts en matière de cybersécurité. L'UTI évalue

chacun des Etats au travers de l'indice GCI (Global Cybersecurity Index) en mesurant cinq piliers stratégiques :

juridique, technique, organisation, prise de conscience / savoir-faire, coopération internationale. (13)

10

Page web ANSSI, consulté le 07/07/2019, https://www.ssi.gouv.fr/entreprise/glossaire/c/

11

Union Internationale des télécommunications, X.1205 Présentation générale de la cybersécurité, 04/2008.

12

Daniel Ventre, Étude prospective et stratégique - Les évolutions de la cybersécurité : contraintes, facteurs, variables, sur

defense.gouv.fr, juin 2015

13

Union Internationale des télécommunications, Global Cybersecurity Index v3, 2018-2019

Harbi Amir – Département Génie Civil et Construction 15

ENPC/ESTP – Thèse Professionnelle

1.1.5 CYBERATTAQUES

Le cyberespace comprend un ensemble d'objets allant de la montre connectée, aux serveurs de Google,

en passant par les voitures nouvelle génération par exemple. Tous ces objets sont développés différemment et se

connectent de différentes façons au réseau. Ils s'interconnectent de plus en plus en échangeant des volumes de

données de plus en plus grands, les rendant plus utiles au quotidien mais aussi plus vulnérables au risque de

cyberattaque. Le cyberespace est un milieu à hauts risques d'attaques.

Une cyberattaque est un acte d'atteinte à des systèmes d'information réalisé dans un but malveillant.

Selon A. Coustillère, vice-amiral chargé de la cyberdéfense française, une cyberattaque est "une action

volontaire, offensive ou malveillante, menée au travers du cyberespace et destinée à provoquer un dommage aux

informations et aux systèmes qui les traitent, pouvant ainsi nuire aux activités dont ils sont le support" (14). Une

cyberattaque vise différent composant d'un dispositif informatique isolé ou en réseau (périphériques, objets

connecté, serveurs, PC)

L'ANSSI l'intègre comme étant une action de cybercriminalité "Actes contrevenants aux traités

internationaux ou aux lois nationales, utilisant les réseaux ou les systèmes d’information comme moyens de

réalisation d’un délit ou d’un crime, ou les ayant pour cible." (15). Elle peut avoir pour objectif de voler des

données (secrets militaires, diplomatiques ou industriels, données personnelles bancaires, etc.), de détruire,

endommager ou altérer le fonctionnement normal de systèmes d’information (dont les systèmes industriels). Il

existe 4 types de risque cyber aux conséquences diverses : la cybercriminalité, l'atteinte à l'image, l'espionnage et

le sabotage.

Selon N.Ténèze, les cyberattaques se répartissent dans 12 grandes familles (16):

Les ADS (Attaque par Déni de Services pour neutraliser un système informatique et le rendre inopérant) / le

cyberespionnage / le cyberharcèlement / la cyberfraude / le cyber-whistleblowing / la cybercontrefaçon - le

cyberrecel / la cyberfinance criminelle / la cyberpropagande / la cyberusurpation d'identité / le

cybercambriolage / le défaçage (modifier l'apparence d'un site, d'un blog, etc.)

Les attaque de déstabilisation (cybercriminalité+atteinte à l'image) sont fréquentes et peu sophistiquées.

L'exfiltration, la défiguration ou le défacement (modifier l'apparence d'un site, d'un blog, etc.) porte atteinte à

l'image de la victime et sont très lourdes en conséquence.

Les attaques d'espionnage sont très ciblées et sophistiquées, elles ont de lourdes conséquences

économiques ou nationales. En effet il faut parfois des années pour qu'une organisation puisse se rendre compte

de ce type d'attaque étant donné que le but recherché est de maintenir un accès aux informations le plus

longtemps et le plus discrètement possible.

Les attaque de sabotage informatique sont le fait de rendre inopérant un système d'information.

Les conséquences d'une cyberattaque touchent les données ou le système d'information en affectant leurs

disponibilités (données cryptées par exemple), leur intégrité (données modifiées par exemple) ou leurs

confidentialité (données secret défense rendues publique par exemple). Une cyberattaque impacte l'image d'une

entreprise. En effet si une entreprise a du mal à protéger son système d'information, comment peut elle protéger

ses utilisateurs ? Les pertes financières sont une conséquence d'une cyberattaque en impactant directement le bon

fonctionnement d'une organisation ou son image.

Une cyberattaque peut être massive ou ciblée.

1.1.5.1 CYBERATTAQUE DE MASSE

Les cyberattaques de masse sont très courantes, car leurs coûts sont très faibles pour l'attaquant et les

revenus générés peuvent rapidement devenir intéressants. Les attaques de masse scannent l'ensemble du réseau

internet à la recherche de failles (objets non sécurisés ou avec protection d'accès faible) pour s'y introduire et en

prendre le contrôle. Les attaquants arrivent ainsi à se constituer un capital d'objets compromis dont ils peuvent

prendre le contrôle à distance. Ce réseau d'objet se nomme botnet et servira par la suite à commettre une attaque

sur une cible prédéfinie. Ceci se nomme attaque Ddos ou ADS (Attaque par Déni de Services pour neutraliser un

14

France, Défense Nationale, « Glossaire interarmées de terminologie opérationnelle », PIA-7.2.6.3_GIAT-0(2012),

n°001/DEF/CICDE/NP

15

Page web ANSSI, consulté le 07/07/2019, https://www.ssi.gouv.fr/entreprise/glossaire/c/

16

TENEZE Nicolas, Combattre les cyberagressions, France : nuvis éditions 01/2018, 578p, Isbn 978-2-36367-082-3

Harbi Amir – Département Génie Civil et Construction 16

ENPC/ESTP – Thèse Professionnelle

système informatique et le rendre inopérant). Une forme de cyberattaque concerne le rançonnage. L'objectif est

que l'attaque soit le plus large possible pour avoir un impact maximal et récolter le plus d'argent possible. Cette

technique consiste, à l'aide d'un logiciel malveillant, à crypter l'ensemble des données d'un système d'information

et de demander une rançon contre la clef de décryptage. Cette technique se diffuse par le biais de mail

d'apparence officiel ou de lien de téléchargement qui poussera l'utilisateur à installer le logiciel malveillant sur

son système qui cryptera ses données. Cette technique visant à piéger l'utilisateur se nomme le phishing. Il faut

s'avoir que le cryptage est irréversible et qu'il est donc inutile de céder à la rançon.

1.1.5.2 CYBERATTAQUE CIBLEE

Les cyberattaques ciblées sont plus rares et complexes mais d’une extrême efficacité. Elle consiste à

mettre en place un mode opératoire complexe et demandent un faisceau de compétences diverses ou une

connaissance pointue de l'organisation à viser. Concrètement, l'attaquant connait la victime et il met en œuvre un

procédé pour l'atteindre. Il s'agit principalement de cas d'espionnage économique, industriel ou pour atteindre

une propriété intellectuelle ou encore pour des raisons politiques. Ce type d'attaque se nomme APT (Advanced

Persistent Threat). Elles sont repérées des années après la première infiltration sur le réseau de la personne visée.

Elles utilisent un code malveillant développé spécifiquement pour effectuer des tâches spécifiques et rester

inaperçu le plus longtemps possible (enregistré des conversations et les envoyer par exemple). Le principe de

fonctionnement d'une attaque ciblée est le suivant : Tout d'abord l'attaquant va utiliser l'ensemble des

informations de l'organisation et de l'individu visé trouvé sur internet pour en faire une cartographie précise. Ces

techniques de cartographie s'appuient sur du social engineering par exemple. Ensuite l'attaquant va infecter le

réseau de l'organisation via un email personnalisé contenant un programme malveillant par exemple. L'attaquant

pourra in fine prendre le contrôle du poste de la personne visée puis du système d'information de l'organisation.

L'utilisateur visé sert alors de tête de pont.

1.1.5.3 TYPE DE LOGICIEL MALVEILLANTS (MALWARE)

ADS ou Ddos : Attaque qui rend un service indisponible et qui empêche les utilisateurs légitimes de

l'utiliser.

Cryptovirus, ransonware : Programme qui chiffre les fichiers et qui demande une rançon pour les déchiffrer.

Ver : Programme qui se reproduit sur plusieurs ordinateurs en utilisant le réseau informatique.

Spyware : Programme enregistrant les frappes du claviers, webcam, mirco ...

Botnet : Réseau de robots informatiques contenant des programmes malveillants qui communiquent entre eux

par internet.

Virus : Programme s'attachant à un autre pour modifier ou altérer son fonctionnement.

Cheval de Troie ou Trojan : Programme permettant à un attaquant de prendre le contrôle de l'ordinateur cible.

Phishing : Message d'apparence légitime et demande des informations personnelles, identifiant, code d'accès ...

Il faut noter qu'aujourd'hui ces malwares sont hybrides et plus aussi spécialisés dans leurs fonctionnements. Par

exemple un Trojan peut se dupliquer comme un Ver une fois sur un réseau et espionner l'ensemble des activités

comme un Spyware.

1.1.5.4 MOTIVATIONS

Plusieurs motivations peuvent pousser un individu ou un groupe d'individu à commettre une

cyberattaque. Tout d'abord par défi technique, il n'est pas rare d'ailleurs que les meilleurs hackers soient

employés par la suite pour concevoir la cybersécurité d'un système d'information qu'ils ont compromis. Ensuite il

y a la revente de faille technique. De profils très technique, les attaquant vont s'atteler à rechercher des failles

informatiques inconnues et mettre à disposition des outils simples pour les exploiter. De tels attaquant peuvent

même vendre certaines découvertes. Ces failles se nomment 0-day et valent des fortunes ! Au-delà de l'aspect

lucratif, certains hackers attaquent par activisme. Ce sont les hacktivistes. Ils recherchent l'impact de masse afin

de diffuser un message idéologique et d'influencer l'opinion à travers des cyberattaques. Ils tentent souvent de

nuire à l'image d'une organisation. Les attaques étatiques se caractérisent généralement par leurs aspects très

ciblés, leurs degrés de sophistication et l'utilisation de vulnérabilités inconnues de manière coordonnée. Des

lanceurs d'alerte ont par exemple informé l'opinion publique que certains opérateurs téléphoniques fournissaient

l'ensemble des données téléphoniques aux services de renseignement américain. L'espionnage peut être une

motivation pour une cyberattaque. Les attaquants rechercheront à exfiltrer le plus discrètement possible, le plus

longtemps possible les données de l'organisation visée. Ainsi le Spyware "REGIN" à pu espionner pendant plus

Harbi Amir – Département Génie Civil et Construction 17

ENPC/ESTP – Thèse Professionnelle

de 6 ans des organisations publiques et privées (48% des organisations visées été des PME) (17). La vengeance

est source de motivation pour une cyberattaque. Connaissant en profondeur l'entreprise qui l'a licencié par

exemple, un ancien collaborateur peut être à l'origine d'une cyberattaque très ciblée. Le vol de données peut être

à l'origine de cyberattaque. Ces données sont souvent les identifiants/mot de passe ou des coordonnées bancaires.

Elles visent à exploiter une faille (humaine ou technique) dans un système d'information afin d'accéder à des

données confidentielles.

Pour un individu ou une organisation les conséquences sont généralement une perte financière

engendrée par une fraude (acte commis dans l'intention de nuire et d'en tirer un profit illicite). Les attaquants

peuvent alors détruire ou accumuler les données de la victime, afin d'en détourner de l'argent. Le cas de la

"fraude au président" en est un bon exemple. Cette attaque consiste à obtenir un virement vers un compte à

l'étranger sur ordre supposé du dirigeant ou d'un fournisseur, derrière lequel se cache en réalité le hacker. Au

delà de l'aspect financier, les cyberattaques nuisent à l'image d'une organisation ou d'un individu. Par exemple en

2015, la divulgation des profils d'un site de rencontre a entrainé des suicides chez certain de leurs utilisateurs.

Certaines cyberattaques peuvent saboter en détruisant physiquement des systèmes d'information (serveur par

exemple). Ce type de cyberattaque de sabotage constitue le principal risque pour les bâtiments gérant via leurs

avatars numériques dans notre cas. Les conséquences d'un sabotage d'un hôpital géré via avatar numérique

pourraient être désastreuses.

1.1.6 LE CLOUD

Dans le domaine des systèmes d'information, le recours à l’externalisation est devenu une pratique

courante qui présente un certain nombre d’avantages, mais aussi de risques. Il convient à cet égard de ne pas

opposer sécurité et externalisation. Le cloud est un ensemble de solutions d'externalisation.

Aujourd'hui, de nombreux sites internet proposent de communiquer et d'héberger des données au travers

d'espaces en ligne appelés "cloud". Les plateformes BIM sont des solutions hébergement et d'API web sous

cloud par exemple.

Le cloud consiste en la mutualisation des ressources de calcul et de stockage distribuées dans des data-

centers répartis dans le monde entier. Il n'est alors pas nécessaire de stocker les données sur un poste de travail

ou d'être connecté à un réseau local pour consulter ces données. Seul une bonne connexion internet est

nécessaire. Cependant malgré le fait que nos données hébergées sur un cloud sont sauvegardées sur plusieurs

serveurs, un attaquant peut y avoir accès si l'accès au cloud n'est sécurisé. De plus l'utilisation des données qu'en

fait l'hébergeur est souvent obscure.

1.1.7 DATA OU DONNEES

Une "donnée" doit être largement entendue puisqu'elle englobe plusieurs caractéristiques : un type, une

criticité, des droits, et des moyens d'accès.

Une donnée peut se présenter sous différents formats, elle peut être physique (documents papiers, affiches,

livres, etc.) ou numérique, c'est-à-dire comprenant des fichiers électroniques (rvt, pdf, ifc, videos, sons, ect.).

Selon leur forme et leur criticité, ces données seront stockées sur différents supports, eux-mêmes plus ou moins

accessibles à d'éventuelles personnes malveillantes. Indépendamment de tout support, retenons qu'une donnée est

une information. Au niveau informatique, la donnée est stockée dans le temps sur un support de stockage (disque

dur, clé USB, serveur de fichiers, SI, etc.).

A un instant T elle peut également être présente dans la mémoire vive d'un ordinateur, transiter sur le réseau, ou

encore être analysée par un système de détection d'intrusion, etc. Une donnée est générée et stockée sur des

moyens informatiques de notre système d'information. Ces supports permettent de la produire, de l'utiliser, de

l'archiver, de la modifier et de la partager.

17

Symantec.com, 23/11/2104, consulté le 26/08/2019 https://www.symantec.com/connect/blogs/regin-top-tier-espionage-

tool-enables-stealthy-surveillance

Harbi Amir – Département Génie Civil et Construction 18

ENPC/ESTP – Thèse Professionnelle

1.1.7.1 CRITICITE

La principale notion caractérisant les données est la criticité, c'est-à-dire leur importance. Les données

constituent l'un des biens les plus précieux d'un système d'information appartenant à une entreprise ou à un

individu. Elles sont la mémoire et l'intelligence d'un SI. Elles sont le patrimoine informationnel d'une entreprise,

constituant sa richesse au quotidien et son capital de développement futur (portefeuilles clients, projets, R et D

...). Les données sont des éléments sensibles pouvant leur porter atteinte si elles sont divulguées à des tiers.

1.1.7.2 CLASSIFICATION DE L'INFORMATION

Une donnée ne doit être accessible qu'aux personnes autorisées, il est donc important de mettre en place

un système de classification et de définir qui a accès à quel niveau de classification.

En France, le Code de la défense propose 3 niveaux de classification des informations (Très secret-défense,

secret-défense et confidentiel-défense). Evidemment, ces niveaux peuvent être réadaptés selon les besoins à une

entreprise par exemple. D'autre part, une entreprise peut également ajouter d'autres niveaux tels que "Restreint"

et "Public" visant respectivement à protéger ou non l'information.

Très secret défense : La divulgation est de nature à nuire très gravement à la défense nationale.

Secret défense : La divulgation est de nature à nuire gravement à la défense nationale.

Confidentiel défense : Réservé aux informations et supports dont la divulgation est de nature à nuire à la défense

nationale ou pourrait conduire à la découverte d'un secret de la défense nationale classifié.

Restreint : La divulgation publique d'une telle information pourrait causer des effets indésirables.

Public : Niveau utilisé pour les documents dont le niveau de sensibilité ne correspond pas à d'autres classes

citées. Leur lecture ne nécessite pas d'habilitation spécifique.

La classification d'une information déterminera sont niveau de cyber-protection.

1.1.7.3 DROITS D'ACCES

Pour préserver la confidentialité des données, des droits d'accès sont définis selon les utilisateurs.

Droit de lecture seule : consultation uniquement.

Droit d'écriture : modification des documents.

Droit d'administration : consultation, suppression des documents et modification de droits d'accès des

utilisateurs.

Illustration des classifications des droits d'accès (de gauche à droite, lecture seul, écriture, administrateur), source

https://www.ssi.gouv.fr/

Harbi Amir – Département Génie Civil et Construction 19

ENPC/ESTP – Thèse Professionnelle

1.1.7.4 CYCLE DE VIE DE L'INFORMATION

Une donnée/information à une durée de vie. Une donnée a une date de création, une durée de vie utile

au cours de laquelle elle peut être modifiée, puis une phase d'obsolescence dans laquelle elle n'a plus de valeur

(ou une valeur réduite). La destruction de la donnée sur un support peut intervenir pendant la phase de durée de

vie utile ou lorsque l'information n'a plus de valeur. On parle pour cela de "cycle de vie de l'information". Les

modalités concernant son classement, son stockage, son échange et sa destruction, sont définies dès sa création

selon sa classification.

Illustration du cycle de vie d'une information, source https://www.ssi.gouv.fr/

1.1.7.5 LES RISQUES SUR LES DONNES

Il existe plusieurs niveaux de risques liés aux données. En matière de sécurité de l'information, on

considère que ces risques pour les données sont plus ou moins importants selon les critères de Disponibilité,

d'Intégrité et de Confidentialité (DIC).

Atteinte à la disponibilité : Le premier niveau de risque atteint la disponibilité des données, c'est-à-dire le fait

que le système ne soit pas disponible. Ce type d'atteinte est souvent le fruit d'attaque de type déni de service

(DDOS). En 2016 par exemple, de nombreuses attaques DDOS ont ainsi atteint de nombreux sites mondialement

connus, notamment grâce aux objets connectés infectés. L'indisponibilité des données peut bloquer plus ou

moins longtemps les activités d'une entreprise entraînant ainsi des pertes financières dues à la baisse de

productivité. Dans le cadre d'une usine gérée via un avatar, l'indisponibilité peut compromettre l'ensemble de la

chaine de production !

Atteinte à la l'intégrité : Le deuxième niveau de risque porte sur l'intégrité des données, c'est-à-dire sur la

modification non autorisée d'une donnée. En effet, la modification d'une base donnée peut engendrer des

conséquences financières, par exemple, pour une organisation qui se retrouverait avec des données erronées.

Atteinte à la confidentialité : Le troisième niveau de risque porte sur la confidentialité, c'est-à-dire sur la

divulgation non-autorisée de données. En effet, comme nous avons pu le voir, les données sont classifiées et les

conséquences de leur divulgation peuvent être plus ou moins importantes selon leur niveau de classification

(secret, confidentiel etc.) La divulgation des données peut être causée par les individus malveillants, mais elle

peut également provenir de manière involontaire des collaborateurs lors de leurs déplacements par exemple.

Harbi Amir – Département Génie Civil et Construction 20

ENPC/ESTP – Thèse Professionnelle

1.2 LES DIFFERENTS ACTEURS DE LA SSI

1.2.1 ANSSI 18

Créée en 2009, la cyberdéfense est assurée par l'ANSSI (Agence nationale de la sécurité des systèmes

d'information) qui répond directement au premier ministre et au Ministère de la Défense. A ce titre, elle prévoit

des mesures destinées à répondre aux crises affectant ou menaçant la sécurité des systèmes d'information vitaux

de la Nation.

Elle coordonne l'action gouvernementale en matière de défense des systèmes d'information. Elle anime et

coordonne les travaux interministériels en matière de sécurité du numérique, élabore les mesures de protection

des systèmes d'information et veille à l'application de celles-ci notamment par le biais d'inspections. Elle conçoit,

fait réaliser et met en œuvre les moyens interministériels sécurisés de communications électroniques. Elle délivre

des agréments aux produits et aux prestataires de services destinés à protéger les systèmes d'information des

entreprises.

En 2015, l'ANSSI déploie un dispositif territorial chargé de relayer et de coordonner l'action de l'ANSSI dans les

territoires ainsi que de contribuer au partage d'expérience entre les acteurs locaux de cybersécurité. Ce dispositif

est formé par des référents territoriaux en régions spécialistes de la sécurité du numérique. Ceux-ci

accompagnent la mise en œuvre des politiques de cybersécurité avec les structures et les autorités régionales

existantes pour prévenir les incidents et sensibiliser les acteurs locaux du public et du privé aux bonnes pratiques

informatiques.

ANSSI participe aux négociations internationales et assure la liaison avec ses homologues étrangers. Elle assure

une liaison avec ses homologues étrangers dans le but d'établir une veille constante sur les systèmes

d'information.

Anticipation des menaces : L'ANSSI se charge de l'anticipation de la menace pour la sécurité du

numérique. Pour cela, 6 laboratoires de recherche lui permettent de rester à la pointe de l'état de l'art en matière

de cybersécurité. Lorsque les menaces sont détectées, l'ANSSI identifie les failles utilisées par les codes

malveillants, ce qui permet d'avoir une vision plus générale sur l'analyse de la menace. Pour les cas les plus

extrêmes un dispositif de crise peut être activer pour répondre à un événement majeur. L'ANSSI dispose pour

cela d'un centre opérationnel qui fonctionne7j/7 et 24h/24, lui permettant d'effectuer une veille permanente et

une supervision de l'activité sur les différents réseaux couverts, afin de détecter des attaques potentielles auprès

des services ministériels. Enfin, le centre opérationnel collecte et assure la synthèse des informations nécessaires

à la compréhension des attaques.

Maintenir un cadre réglementaire : En parallèle, l'ANSSI se charge de mettre en place et de

maintenir un cadre réglementaire adapté aux technologies et à l'état de la menace. Dans un premier temps,

l'ANSSI gère le dispositif réglementaire, issu de la Loi de Programmation Militaire, qui encadre la sécurité

numérique des Opérateurs d'Importance Vitale (OIV). Elle édite également le Référentiel Général de Sécurité

(RGS) qui fixe les règles que doivent respecter certaines fonctions de sécurité et qui cadrent par exemple les

aspects sécuritaires des échanges entre les services de l'administration et les particuliers, comme la déclaration

d'impôts en ligne.

Accompagner les OIV : Depuis 1998, plus de 200 Opérateurs d'Importance Vitale (OIV) ont été

identifiés en France par secteur d'activité, par le Secrétariat Général de la Défense et de la Sécurité Nationale

(SGDSN). L'ANSSI se charge également d'accompagner les OIV, c'est-à-dire les organisations privées ou

publiques identifiées par l'Etat comme ayant des activités indispensables à la vie de la Nation, dans le but de

protéger leur système d'information à importance vitale (SIIV). Pour assurer leur sécurisation, elle recommande

l'utilisation de produits qualifiés ainsi que des prestataires de service de confiance. Elle réalise des audits de

certains systèmes d'information afin de contrôler la robustesse des mesures mises en place et apporte ses

recommandations.

Qualifier des prestataires de confiance : L'ANSSI qualifie des produits et des prestataires de services

pour démultiplier ses actions auprès du secteur économique. Le PASSI (Prestataires D'audits de la Sécurité des

Systèmes d'Information) : sert à qualifier un prestataire reconnu comme réalisant des audits de sécurité dans le

but de vérifier la conformité à des exigences. Le PRIS (Prestataire de Réponse aux Incidents de Sécurité) : sert à

Harbi Amir – Département Génie Civil et Construction 21

ENPC/ESTP – Thèse Professionnelle

qualifier un prestataire menant les investigations nécessaires pour qualifier les incidents et proposant des

mesures pour stopper les attaques en cours et protéger le système d'information contre de nouvelles menaces. Le

PDIS (Prestataire de Détection des Incidents de Sécurité) : sert à qualifier un prestataire utilisant des outils de

détection d'incident dans le but d'alerter en cas d'événement suspicieux. Le CESTI (Centre d'Evaluation de la

Sécurité des Technologies de l'Information) : sert à qualifier un prestataire réalisant des évaluations de produit.

Le SecNumCloud, labelCloud : sert à qualifier un prestataire de service Cloud qui aura pour but de sécuriser des

services Cloud divers (ex Korqi drive). Pour obtenir ces labels de L'ANSSI, les entreprises doivent respecter des

critères de qualité sur des sujets très sélectifs.

Informer et former : L'ANSSI propose aussi d'informer et de sensibiliser le public sur les bonnes

pratiques à mettre en place pour protéger les systèmes d'information. Elle offre des formations sur des sujets

vastes ou précis (crypto, analyse de risques...). L'objectif est d'augmenter la culture de la sécurité du numérique

pour augmenter le degré de cybersécurité de la France.

In fine, l'ANSSI se charge d'évaluer et de faire évaluer la sécurité de nouveaux dispositifs ou de projets à l'étude.

Elle se charge également de mettre en place des labels (Label Cloud, SecuCloud, CSPN), des qualifications

(PASSI, PRIS,PDIS), des référentiels (RGS), des outils de sécurisation et de bonnes pratiques, et du respect

général de sécurité (surveillance des menaces, centre de crise et mise en place d'une plateforme de signalement

des failles de sécurité).

1.2.2 CNIL (Commission Nationale Informatique et Libertés)

Même si la cybersécurité n'est pas son cœur d'action, la CNIL possède une action très liée à la

thématique de la sécurité des SI. En effet, elle accompagne les professionnels dans leur mise en conformité et

aide les particuliers à maitriser leurs données personnelles et à exercer leurs droits. Elle analyse l'impact des

innovations technologiques et des usages émergents sur la vie privée et les libertés. En matière d'information et

de sensibilisation, la CNIL met à disposition, des particuliers et des entreprises, des outils pratiques et

pédagogiques pour participer à l'éducation au numérique qui permettent de mieux appréhender les mesures de

sécurité par la suite. L'objectif principal de la CNIL est de veiller à ce que le développement des nouvelles

technologies et les usages numériques ne portent atteinte ni à l'identité humaine, ni aux droits de l'homme, ni à la

vie privée, ni aux libertés individuelles ou publiques.

1.2.3 CERT OU CSIRT

En novembre 1988, un étudiant de l'Université de Cornell implémenta un code malveillant dans le

réseau Arpanet (ancêtre d'Internet). Ce programme se propagea et se dupliqua au sein du réseau, en exploitant

diverses failles du système Unix. Ce fut le premier virus appelé "vers Internet". Ce premier virus se répandit

rapidement et engorgea l'ensemble du réseau. Pour éliminer ce virus, une équipe fut réuni. Ils analysèrent le code

du virus, pour corriger les failles du système d'exploitation Unix et de développer et diffuser un protocole

d'éradication. A la suite de cet incident une structure permanente fut créée le CERT, semblable au collège

d'experts réunis pour résoudre le problème. L'ANSSI est un CERT par exemple

Ses taches prioritaires sont les suivantes :

- Centralisation des demandes d’assistance suite aux incidents de sécurité (attaques) sur les réseaux et les

systèmes d’information : réception des demandes, analyse des symptômes et éventuelle corrélation des incidents

- Traitement des alertes et réaction aux attaques informatiques : analyse technique, échange d’informations avec

d’autres CSIRT, contribution à des études techniques spécifiques ;

- Etablissement et maintenance d’une base de données des vulnérabilités ;

- Prévention par diffusion d’informations sur les précautions à prendre pour minimiser les risques d’incident ou

au pire leurs conséquences ;

- Coordination éventuelle avec les autres entités (hors du domaine d’action) : centres de compétence réseaux,

opérateurs et fournisseurs d’accès à Internet, CSIRT nationaux et internationaux. 19

18