Académique Documents

Professionnel Documents

Culture Documents

La Dematerialisation Des Procedures D'abonnement: Cas de Camtel

Transféré par

Tzorneu Ngansop PatrickTitre original

Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

La Dematerialisation Des Procedures D'abonnement: Cas de Camtel

Transféré par

Tzorneu Ngansop PatrickDroits d'auteur :

Formats disponibles

REPUBLIQUE DU CAMEROUN REPUBLIC OF CAMEROON

Paix – Travail – Patrie Peace – Work – Fatherland

ECOLE NATIONALE SUPERIEURE NATIONAL ADVANCED SCHOOL OF

DES POSTES ET TELECOMMUNICATIONS POSTS AND TELECOMMUNICATIONS

DIVISION TECHNIQUE DES TECHNICAL TELECOMMUNICATIONS

TELECOMMUNICATIONS DIVISION

LA DEMATERIALISATION DES

PROCEDURES D’ABONNEMENT :

CAS DE CAMTEL

Mémoire de fin d’études

Présenté en vue de l’obtention du Diplôme d’Ingénieur des Télécommunications

Option : Sécurité des Réseaux et Systèmes (SERES)

Par :

TZORNEU NGANSOP Patrick

Matricule : 12T32027

Ingénieur des Travaux en Télécommunications :

Option Informatique et Réseaux

Sous la Direction de :

Encadreur académique : Dr. Batchakui Bernabé

Encadreur professionnel : Ing. ABANDA ATAH Serges

Devant le jury constitué de :

Président : Pr. NDONGO ETIENNE

Examinateur : Dr. Siaka Francis

Rapporteur : Dr. Batchakui Bernabé

INVITE : Ing. ABANDA ATAH Serges

Soutenu publiquement le 18 Février 2017

Année Académique : 2015-2016

Dédicaces

Mémoire d’Ingénieur en Télécommunications, SUP’TIC 2016

Par TZORNEU NGANSOP Patrick ii

Remerciements

Les résultats obtenus à l’issu de nos travaux, ont suscité l’appui, de nombreux conseils et de

nombreuses recommandations de la part de plusieurs personnes à qui nous adressons nos

remercîments les plus sincères. Il s’agit :

du président de jury Pr. NDONGO Etienne qui a fait l’honneur de le présider;

de l’examinateur Dr. Siaka Francis pour avoir accepté d’examiner nos travaux ;

du Dr BATCHAKUI Bernabé pour sa disponibilité et les orientations dans la

direction de nos travaux ;

de M. ABANDA ATAH Serge, sous-directeur des systèmes d’Informations de

CAMTEL, pour la confiance qu’il a eu pour nous en nous confiant ce thème très

passionnant et tous les accompagnements nécessaires pour pouvoir le réaliser ;

de l’équipe pédagogique de SUP’TIC pour la qualité de ses enseignements, ses

conseils et le partenariat pédagogique avec SUPCOM, rendant cette formation

encore plus enrichissante.

de la société CAMTEL pour son accueil chaleureux et son staff très qualifié et

dynamique qui a bien su nous orienter tout au long de notre stage ;

de ma très chère famille NGANSOP pour son appui moral et financier ;

de mes camarades de la promotion 2014-2016 au sein de SUP’TIC pour leurs

conseils et soutiens;

de mes amis dont SOH KAMDJO John, DOUANLA ZEBAZE PAUL

ROMMEL, ASSAMBA Marcelin, NOUWOU Stevia, KUETCHE Platini pour

avoir donné leurs points de vus objectifs vis-à-vis de ces travaux ;

de toutes les autres de personnes ayant contribué de près ou de loin.

Mémoire d’Ingénieur en Télécommunications, SUP’TIC 2016

Par TZORNEU NGANSOP Patrick iii

Sigles et Abréviations

Sigle Signification

CAMTEL Cameroon Telecommunication

CNI Carte Nationale d’Identité

EBIOS Expression des Besoins et Identification des Objectifs de Sécurité

EDI Echange de Données Informatisées

E-service Electronic Service

GED Gestion Electronique des Documents

GPS Global Positionning System

GUI Graphical User Interface

HTTP HyperText Transport Protocol

HTTPS HyperText Transport Protocol Secure

IHM Interface Homme Machine

ISMS Information Security Management System

JSF Java Server Faces

MACAO Méthode d’Analyse et de Conception Orientée Objet

MRZ Machine-Readable Zone

MVC Modèle-Vue-Contrôleur

NGBSS Next Generation Business SubSystem

NTP Network Time Protocol

OCR Optical Character Recognition

PDCA Plan-Do-Check-Act

PKCS Public Key Cryptographic Standards

PKI Public Key Infrastructure

POO Programmation Orientée Objet

QR Quick Response

RAD Rapid Application Development

RFC Request For Comments

ROSI Return On Security Investment

RSA Rivest Shamir Adleman

SAN Storage Area Network

SIG Système d’Information Géographique

SMSI Système de Management de la Sécurité de l'Information

SNI Schéma Navigationnel d’Interactions

SOA Service Oriented Architecture

SOAP Simple Object Access Protocol

UML Unified Modeling Language

VPN Virtual Private Network

WSDL Web Services Description Language

XML eXtensible Markup Language

Mémoire d’Ingénieur en Télécommunications, SUP’TIC 2016

Par TZORNEU NGANSOP Patrick iv

Résumé

CAMTEL rencontre des difficultés dans ses procédures d’installation nécessitant une

intervention chez l’abonné. L’abonné est obligé de se rendre à une agence pour initier ou suivre

son installation. En plus CAMTEL ne supervise pas la chaine d’abonnement en temps réel et a du

mal à assurer la traçabilité des anciens rapports d’installation sous formes papiers.

A cet effet, malgré l’ampleur de la cybercriminalité dans le monde nous recourons à la

dématérialisation pour aider CAMTEL à améliorer ses procédures d’abonnement. C’est pourquoi

nous mettons sur pieds une plateforme web/mobile sécurisée permettant de digitaliser le flot

d’installation chez CAMTEL. Pour arriver à cette fin, nous avons dans un premier temps étudié les

solutions existantes et dans un second temps, nous avons conçu un SMSI pour la gestion du risque

associé à une telle plateforme grâce à la méthode EBIOS. Pour concevoir la plateforme, nous avons

utilisé la méthode RAD et avons profité de l’approche MACAO pour rendre intuitives les interfaces

graphiques. Nous avons ainsi obtenu la plateforme dénommée « CAMTEL ONLINE SERVICE

TOOLS ».

La plateforme réalisée s’interface d’une part d’un portail web composé de deux sous portails

(un portail pour le personnel de CAMTEL et un portail pour les abonnés), et d’autre part elle

s’interface d’une application Android permettant aux personnels : d’accéder en temps réel aux

notifications à chaque étape qu’ils sont sollicités par le workflow ; d’authentifier les documents par

scannage de leurs codes QR et d’authentifier les CNI des abonnés par lecture automatique des

MRZ. La solution intègre aussi la géolocalisation des agences et des installations. L’estimation

financière de la plateforme est de 60 511 500 FCFA en ne considérant seulement les coûts de

développement, de déploiement et de sécurité. Le retour sur investissement de sécurité (ROSI) est

estimé à 108,7% par an et réduit le risque annuel d’environ 20 871 462 FCFA.

L’avantage de cette plateforme est qu’elle va permettre à CAMTEL d’archiver les données

d’installation pendant de très grandes périodes, de mieux traiter, analyser et rechercher les données

d’installations en vue de prendre des décisions stratégiques qui conduiront à l’augmentation du

chiffre d’affaire de l’entreprise. En outre elle renforcera le lien entre les clients et l’entreprise par

des interactions temps réel qu’elle leurs propose en leurs induisant des gains en temps et en argent.

Mots clés : Dématérialisation, Géolocalisation, MRZ, QR, SMSI, Workflow.

Mémoire d’Ingénieur en Télécommunications, SUP’TIC 2016

Par TZORNEU NGANSOP Patrick v

Abstract

CAMTEL encounters difficulties in its procedures of subscriptions requiring physical

deployment at the subscriber’s home. The subscriber must go to an agency to initiate or follow his

installation. In addition, CAMTEL can’t monitor the process of installing the subscriber in real

time. It’s the same with the traceability of old subscriptions reports wich are in sheets of papers.

That’s why, despite the scale of cybercrimes in the world we used dematerialization to help

CAMTEL improve its subscription procedures. We have done this by designing a secure web /

mobile platform to digitize the installation workflow at CAMTEL. In order to do this, we first

studied existing solutions and then developed an Information Security Management System (ISMS)

using the EBIOS method while designing the platform with the RAD approach. The platform’s

Graphical Users Interfaces are designed to be intuitive by using the MACAO approach.

The platform we have finally created is called "CAMTEL ONLINE SERVICE TOOLS".

It integrates on the one hand a web portal to manage real-time installation flow, divided into two

sub-portals, namely the administration portal and the subscriber portal and on the other hand

interfaces with an Android application enabling the staff to: be notified at each step they are solicited

by the workflow; authenticate documents by scanning their QR codes and authenticating

subscribers' Identity Card by automatically reading the MRZ. Our solution also include

geolocalisation to help both technicians and subscribers. This realization cost about 60 511 500

FCFA while considering only the costs of development, deployment and security. The return on

security investment is estimated at 108.7% per year and avoids an annual loss of approximately

20,871,462 FCFA.

The advantages of this platform are that, it will help CAMTEL to logging installation files

for very long periods; in addition it will bring a gain in efficiency of processing and analysis of

subscription’s data. Moreover, it will strengthen the link between customers and the company

through real-time interactions while saving them time and reducing expenses.

Keywords: Dematerialization, Geolocalisation, ISMS, MRZ, QR, Workflow.

Mémoire d’Ingénieur en Télécommunications, SUP’TIC 2016

Par TZORNEU NGANSOP Patrick vi

Sommaire

Résumé ....................................................................................................................................................... v

Abstract ...................................................................................................................................................... vi

Sommaire .................................................................................................................................................. vii

Liste des Figures ...................................................................................................................................... viii

Liste des tableaux ....................................................................................................................................... x

1. chapitre1 : Introduction Générale ...................................................................................................... 1

1.1 Contexte.................................................................................................................................... 1

1.2 Problématique ........................................................................................................................... 3

1.3 Objectifs et motivations ............................................................................................................ 4

1.4 Méthodologie ............................................................................................................................ 5

1.5 Plan du travail ........................................................................................................................... 5

2. Chapitre 2 : Etat de l’art .................................................................................................................... 6

2.1 Concepts théoriques .................................................................................................................. 6

2.2 Approches de dématérialisation .............................................................................................. 18

2.3 Notre contribution .................................................................................................................. 19

Bilan du chapitre ................................................................................................................................. 20

3. Chapitre 3 : Conception et Implémentation ..................................................................................... 21

3.1 Description des méthodes de conception et approches de réalisation..................................... 21

3.2 Technologies et Outils utilisés ................................................................................................ 22

3.3 Réalisation du SMSI ............................................................................................................... 27

3.4 Analyse et conception de la plateforme .................................................................................. 38

Bilan du chapitre .................................................................................................................................. 60

4. Chapitre 4 : Résultats et Commentaires .......................................................................................... 61

4.1 Présentation des résultats ........................................................................................................ 61

4.2 Evaluation financière de la solution ...................................................................................... 77

4.3 Limites de la solution ............................................................................................................. 81

Bilan du chapitre .................................................................................................................................. 82

5. Chapitre 5 : Conclusion Générale.................................................................................................... 84

Bilan et Démarche............................................................................................................................... 84

Résultats ............................................................................................................................................... 84

Recommandations ................................................................................................................................ 85

Perspectives ......................................................................................................................................... 85

Références Bibliographiques .................................................................................................................... 86

Annexe ....................................................................................................................................................... xi

Annexe 1 : Présentation de CAMTEL .................................................................................................. xi

Annexe 2: fiche de demande d’installation FTTH ............................................................................. xiii

Annexe 3 : SAN [7] ............................................................................................................................ xiv

Annexe 4 : SOAP [12] ......................................................................................................................... xv

Mémoire d’Ingénieur en Télécommunications, SUP’TIC 2016

Par TZORNEU NGANSOP Patrick vii

Liste des Figures

FIGURE 1.1 : ARCHITECTURE LOGIQUE DU SYSTEME NGBSS 3

FIGURE 2.1 : LES ETAPES DE LA DEMATERIALISATION 7

FIGURE 2.2 : PRINCIPE DES ALGORITHMES DE CHIFFREMENT ASYMETRIQUES [14] 12

FIGURE 2.3 : PRINCIPE D’UNE FONCTION DE HACHAGE [15] 12

FIGURE 2.4 : GENERATION D’UNE SIGNATURE ELECTRONIQUE [16] 13

FIGURE 2.5 : VERIFICATION DE LA SIGNATURE [16] 14

FIGURE 2.6 : STRUCTURE D’UN CODE QR [17] 16

FIGURE 2.7 : APERÇU DE MRZ [18] 16

FIGURE 2.8 : APERÇU D’UN SIG 17

FIGURE 3.1 : LES PLATEFORMES MOBILES LES PLUS UTILISES DANS LE MONDE [25] 24

FIGURE 3.2 : ARCHITECTURE DE LA PLATEFORME DE DEMATERIALISATION 29

FIGURE 3.3 : PROPOSITION D’UNE ARCHITECTURE SECURISEE DE LA PLATEFORME 37

FIGURE 3.4 : PROCESSUS DE DEMANDE D’INSTALLATION. 38

FIGURE 3.5 : PROCESSUS D’ETUDE DE DEMANDE D’UNE INSTALLATION. 39

FIGURE 3.6 : PROCESSUS D’INSTALLATION. 40

FIGURE 3.7 : DIAGRAMME DE CAS D’UTILISATION DU PROCESSUS DE DEMANDE 41

FIGURE 3.8 : DIAGRAMME DE CAS D’UTILISATION DU PROCESSUS D’ETUDES D’INSTALLATIONS 42

FIGURE 3.9 : DIAGRAMME DE CAS D’UTILISATION DU PROCESSUS D’INSTALLATIONS 43

FIGURE 3.10 : DIAGRAMME DE CAS D’UTILISATION POUR L’ADMINISTRATION DE LA PLATEFORME 44

FIGURE 3.11 : DIAGRAMME DE SEQUENCE DU SCENARIO D’IDENTIFICATION 45

FIGURE 3.12 : DIAGRAMME DE SEQUENCE DE DEMANDE D’UNE INSTALLATION 46

FIGURE 3.13 : DIAGRAMME DE SEQUENCE D’UNE SIGNATURE 48

FIGURE 3.14 : DIAGRAMME DE PAQUETAGE. 49

FIGURE 3.15 : DIAGRAMME DE CLASSES DU MODULE PKI 50

FIGURE 3.16 : DIAGRAMME DE CLASSE DU PAQUETAGE CRUD 51

FIGURE 3.17 : DIAGRAMME DE CLASSES DU MODULE « DEMANDE D’INSTALLATION » 52

FIGURE 3.18 : DIAGRAMME DE PAQUETAGE DU PROCESSUS D’ETUDE D’INSTALLATION. 53

FIGURE 3.19 : DIAGRAMME DE CLASSES DU PAQUETAGE D’INSTALLATION 54

FIGURE 3.20 : DIAGRAMME DE CLASSE DU PAQUETAGE « D’INSTALLATION » 55

FIGURE 3.21 : DIAGRAMME DE CLASSE DU PAQUETAGE DE NOTIFICATION 56

FIGURE 3.22 : PLANCHE SNI POUR LE PORTAIL D’ADMINISTRATION 57

FIGURE 3.23 : PLANCHE SNI DU CSA 57

FIGURE 3.24 : PLANCHE SNI POUR L’ELABORATION D’UNE ETUDE 58

FIGURE 3.25 : PLANCHE SNI DE LA DRIMS 59

FIGURE 3.26 : DIAGRAMME DE DEPLOIEMENT 60

FIGURE 4.1 : SCHEMAS SYNOPTIQUE DE LA PLATEFORME WEB/MOBILE 61

Mémoire d’Ingénieur en Télécommunications, SUP’TIC 2016

Par TZORNEU NGANSOP Patrick viii

FIGURE 4.2 : ENTETE DU PORTAIL D’ACCUEIL D’ABONNE 62

FIGURE 4.3 : CORPS DE LA PAGE D’ACCUEIL. 63

FIGURE 4.4 : FICHE D’IDENTIFICATION DU CLIENT 63

FIGURE 4.5 : GEOLOCALISATION DES AGENCES 64

FIGURE 4.6 : FORMULAIRE D’AUTHENTIFICATION DE L’ABONNE 64

FIGURE 4.7 : FICHE DE DEMANDE D’INSTALLATION 65

FIGURE 4.8 : VISUALISATION DES DEMANDES EN COURS 66

FIGURE 4.9 : BILAN D’UNE ETUDE POSITIVE 66

FIGURE 4.10 : VERSION PDF DE LA FICHE D’ETUDE 67

FIGURE 4.11 : VISUALISATION DES CONTRATS DE L’ABONNE 67

FIGURE 4.12 : VISUALISATION DES INSTALLATIONS EN COUR DE L’ABONNE 68

FIGURE 4.13 : SIGNATURE D’UN RAPPORT D’INSTALLATION PAR LE CLIENT 68

FIGURE 4.14 : VISUALISATION DES NOTIFICATIONS 68

FIGURE 4.15 : VUES DE GESTION DU PROFIL DE L’ABONNE 69

FIGURE 4.16 : PAGE D’ACCUEIL DU PORTAIL D’ADMINISTRATION 70

FIGURE 4.17 : MENUS DU CSV 70

FIGURE 4.18 : LISTE DES DEMANDES EN COURS POUR TRAITEMENT 71

FIGURE 4.19 : PRE-ETUDE D’UNE DEMANDE 71

FIGURE 4.20 : EXEMPLE DE VISUALISATION DE STATISTIQUES (CAS DE DEMANDES) 72

FIGURE 4.21 : GRAPHE RECAPITULANT LES STATISTIQUES DE DEMANDES 72

FIGURE 4.22 : MENU DE LA DRIMS 72

FIGURE 4.23 : GESTION DES AGENCES 73

FIGURE 4.24 : GESTION DES TYPES D’INSTALLATIONS 73

FIGURE 4.25 : MENU DU GESTIONNAIRE DE PKI 74

FIGURE 4.26 : GESTION DES IDENTIFICATIONS 74

FIGURE 4.27 : GESTION DES CERTIFICATS D’UN ABONNE. 74

FIGURE 4.28 : CARTE D’ABONNEE GENEREE PAR LE GESTIONNAIRE DE PKI. 75

FIGURE 4.29 : ACTIVITE D’ACCUEIL DU MODULE ANDROID 75

FIGURE 4.30 : ACCES AUX NOTIFICATIONS 76

FIGURE 4.31 : AUTHENTIFICATION D’UN DOCUMENT 76

FIGURE 4.32 : AUTHENTIFICATION D’UNE CNI 77

Mémoire d’Ingénieur en Télécommunications, SUP’TIC 2016

Par TZORNEU NGANSOP Patrick ix

Liste des tableaux

TABLEAU 2.1 : SYNTHESE DES TRAVAUX ANTERIEURS 19

TABLEAU 3.1 : ETUDE COMPARATIVE D’API DE PKI 24

TABLEAU 3.2 : ETUDE COMPARATIVE DES API DE GESTION DES CODES QR 25

TABLEAU 3.3 : ETUDE COMPARATIVE DES OCR 25

TABLEAU 3.4 : ETUDE COMPARATIVE DES SOLUTIONS DE CARTOGRAPHIE WEB 26

TABLEAU 3.5 : ENVIRONNEMENT DE DEVELOPPEMENT ET DE TESTS 27

TABLEAU 3.6 : ELEMENTS ESSENTIELS DU SI 30

TABLEAU 3.7 : RESSOURCES UTILISEES PAR LE SYSTEME CIBLE. 30

TABLEAU 3.8 : MATRICE D’UTILISATION DE RESSOURCES PAR LE SYSTEME CIBLE. 31

TABLEAU 3.9 : ECHELLE DES BESOINS DE SECURITE 31

TABLEAU 3.10 : EXPRESSIONS DES BESOINS DE SECURITE DES ACTIFS DE LA PLATEFORME 32

TABLEAU 3.11 : VULNERABILITES DE LA PLATEFORME 33

TABLEAU 4.1 : COUTS DE DEVELOPPEMENT DE LA PLATEFORME 77

TABLEAU 4.2 : COUT DE DEPLOIEMENT 79

TABLEAU 4.3 : COUTS DE SECURISATION DE LA PLATEFORME 79

TABLEAU 4.4 : PROBABILITE D’OCCURRENCE ET COUT ASSOCIE AUX RISQUES PAR AN 80

TABLEAU 4.5 : ESTIMATION DE LA REDUCTION DU RISQUE AVEC NOTRE SMSI 81

Mémoire d’Ingénieur en Télécommunications, SUP’TIC 2016

Par TZORNEU NGANSOP Patrick x

INTRODUCTION GENERALE

1. chapitre1 : Introduction Générale

1.1 Contexte

L’expansion des TIC aujourd’hui dans le monde et particulièrement dans le tiers monde, est

une trivialité. Bon nombres d’opérations qui, jadis, nécessitaient le déplacement des personnes et

des biens, se font désormais à distance. Par exemple le e-commerce permet d’acheter des produits

sans se déplacer, le e-learning permet de se former à distance... De nombreuses entreprises doivent

à cet effet s’adapter au nouveau paradigme d’offrir des e-services à leurs clientèles, et de gagner à

la fois du temps et de l’argent. Comme le font remarquer les sociologues, ce paradigme fait

cependant apparaitre un phénomène nouveau : de nos jours, tandis que la clientèle veut éviter de se

déplacer pour accéder aux services, cette dernière veut être informée de l’évolution du traitement

de leurs demandes… Ceci conduit les entreprises à recourir à la dématérialisation. La

dématérialisation d’une manière générale est la transformation des objets physiques en une version

numérique [1]. Elle est un processus ayant pour but de passer de l’utilisation du papier physique

vers celui du papier numérique facilement modifiable. L’un des challenges aujourd’hui auxquels

est confrontée la dématérialisation est la sécurité. La sécurité est une science de gestion du risque

induit par les vulnérabilités, les cyberattaques et leurs impacts sur les organisations. Les critères de

base de la sécurité sont la confidentialité, l’intégrité et la disponibilité. D’après les statistiques de

l’organisme Global State of Information Security pour le compte de l’année 2016, les cyberattaques

sont responsables : de 38,27% des pertes de données des clients , de 16,82% de la perte de la part

de marché, de 25,93% de perte de données internes, de 33,25% de perte des données des employés,

de 21,74% de la baisse de réputation, de 9,61% de sanctions légales [2]. En outre Global State of

Information Security ajoute que 30,5% de ces impacts ont fait perdre aux entreprises par an, entre

zéros dollars et cinquante-mille dollars. Les entreprises comme CAMTEL, conscientes de ces

enjeux (avantages et risques), désirent malgré recourir à la dématérialisation, voie vers laquelle

migrent 66% entreprises dans le monde [3]. Créée par décret présidentiel N°98/198 du 08

septembre 1998, CAMTEL (Cameroon Telecommunication) est l’opérateur historique des

télécommunications au Cameroun. Elle offre une gamme variée de services télécoms, des TIC et

son siège social est situé à Yaoundé (Voir Annexe 1), Avenue du 20 mai. CAMTEL se trouve

depuis 2005 dans une phase de redynamisation ayant pour but d’améliorer sa qualité de service. En

effet, le marché des Télécommunications du Cameroun est ouvert depuis 1998 à la concurrence et

CAMTEL se doit d’être à la hauteur du contexte hyperconcurrentiel imposé par quatre opérateurs

Mémoire d’Ingénieur en Télécommunications, SUP’TIC 2016

Par TZORNEU NGANSOP Patrick 1

INTRODUCTION GENERALE

de télécommunication (Orange, Nexttel, MTN, CAMTEL), d’une dizaine de MVNO (Vodafone,

Set Mobile, …) et d’une centaine d’ISP (Yoomee, Matrix, ...). Pour ce faire, elle se doit de

développer et d’offrir des services innovants et de pointe à ses abonnés. Pour réussir cette phase de

redynamisation, elle s’est dotée d’un staff dynamique et qualifié présenté dans l’organigramme en

annexe 1.

Dans certains cas, l’accès à certains services nécessite une installation d’équipements

physiques ; une procédure d’abonnement a été définie à cet effet. Par exemple, pour un abonnement

FTTH, un client est une personne physique ou morale. L’abonnement au service FTTH se fait

généralement en trois étapes :

premièrement, le client se rend dans une Agence Commerciale Grand Public (ACGP)

muni d’une photocopie de sa carte nationale d’identité, de quatre photos 4x4 et du plan

de localisation de son domicile ou de son entreprise. Par la suite, il est présenté au client

un formulaire à remplir (voir Annexe), à signer et à transmettre au service technique ;

deuxièmement, le service technique une fois notifié, doit étudier la faisabilité de

l’installation en remplissant une fiche (voir Annexe) pour indiquer les résultats de

l’étude. En cas d’étude favorable, le système NGBSS - (Next Generation Business

SubSystem) prend en compte la facturation et une équipe est déléguée pour mener

l’installation.

troisièmement, l’équipe procède à l’installation. A la fin de l’installation, ladite équipe

remplit une fiche d’installation. Une fois la fiche d’installation établie, elle devra être

signée par le client, le chef d’équipe d’installation (technicien d’intervention) et le

technicien de configuration.

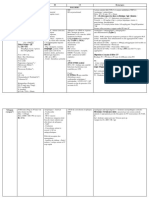

Le Système « NGBSS » dont l’architecture fonctionnelle est représentée à la figure 1.1 est

le système d’information actuel de CAMTEL chargé d’effectuer : l’acquisition des données

d’installations ; le stockage des données d’installation ; le traitement des données d’installation ;

la restitution qui consiste à présenter à qui de droit l’information traitée dans un format et une

présentation accessible à l’utilisateur (texte, graphique, image, son, vidéo) sur un support

numérique (écran, casque) ou physique (papier).

Mémoire d’Ingénieur en Télécommunications, SUP’TIC 2016

Par TZORNEU NGANSOP Patrick 2

INTRODUCTION GENERALE

Figure 1.1 : architecture logique du Système NGBSS

NGBSS dans sa version actuelle, ne permet pas la dématérialisation des procédures, ce qui

ne permet pas d’optimiser le recrutement d’abonnés et d’améliorer l’image de la CAMTEL.

1.2 Problématique

Après l’analyse des procédures actuelles chez CAMTEL, nous avons pu identifier, les

problèmes suivants dans les procédures d’abonnement aux services nécessitant une installation chez

le client :

- les clients doivent être présents physiquement à l’agence pour initier le processus

d’abonnement. Toutefois, les clients se trouvant dans des lieux éloignés des agences doivent

effectuer des efforts considérables ;

- la recherche d’une fiche client n’est pas optimale car on est amené parfois à fouiller une

pile importante lorsque la fiche a été dans à des années très antérieures ;

- l’accès aux dossiers des clients n’est pas sécurisé s’il survient un incendie, toutes les fiches

répertoriées peuvent disparaitre ; dans certains cas, un intrus présent dans une agence peut

dérober ces fiches sous forme de papiers ;

- un client ne peut voir en temps réel l’évolution de son dossier ;

- la signature physique peut facilement être falsifiée ;

- les informations présentes sur la carte d’identité nationale du client sont vérifiées par un

agent commercial qui parfois peut se tromper;

- l’analyse des statiques relatives aux informations est fastidieuse ;

- un client en temps réel ne peut pas observer les différentes opérations de maintenance

effectuées sur sa ligne ;

Mémoire d’Ingénieur en Télécommunications, SUP’TIC 2016

Par TZORNEU NGANSOP Patrick 3

INTRODUCTION GENERALE

De l’analyse de toutes ces données, il s’avère que le système actuel ne permet pas à

CAMTEL d’être compétitive. Comment l’optimiser afin de rendre compétitive CAMTEL et

l’adapter à l’environnement hyperconcurrentiel actuel ?

1.3 Objectifs et motivations

Notre objectif général, est de concevoir pour les entreprises, une plateforme sécurisée accessible

via le web et les terminaux mobiles, permettant d’optimiser les processus d’abonnement et leurs suivies

en temps réel. La plateforme doit pouvoir s’adapter aux flots des entreprises parmi lesquelles CAMTEL.

Nos objectifs spécifiques sont les suivants :

proposer un système simple, intuitif et sécurisé aux clients CAMTEL pour leurs

abonnements (Le portail doit pouvoir être accessible via web ou mobile) ;

proposer un moyen de suivi du flot d’installation par le personnel de CAMTEL ;

proposer un système de collecte et d’analyse des statistiques d’installation pour

l’amélioration de la qualité de service rendu ;

mettre sur pied un Système de Management de la Sécurité du Système d’information de

la plateforme ;

proposer des mécanismes de signatures électroniques de contrats et de procédures (via

l’utilisation de la certification électronique) ;

mettre sur pied un système basé sur le scan des codes QR pour l’authentification de

signatures des documents ;

proposer un système de suivi en temps réel des opérations d’installation ;

exploiter les techniques d’OCR pour renforcer le processus d’authentification pièces

d’identité du client ;

géolocaliser les agences et les installations des clients.

Ce projet apportera à CAMTEL plusieurs atouts dont : la performance de traitement et de

suivi des informations d’abonnement [1] ; la pérennité des données d’installations ; le parallélisme

des traitements (le papier numérique peut être consulté instantanément par plusieurs personnes) [4] ;

l’optimisation de la classification et du temps de recherche des fiches et rapports d’installations [5] ;

la traçabilité « versioning » des documents ; la confidentialité et l’intégrité des données sont plus

facile à implémenter avec le papier électronique par l’implémentation de la signature

électronique [5]; l’utilisation des procédures numériques apporterait à une entreprise une

optimisation de gain en temps de recherche d’environ 50%, en efficacité de travail d’environ 30%

à 40% et en terme d’efficience commerciale d’environ 20% [5].

Mémoire d’Ingénieur en Télécommunications, SUP’TIC 2016

Par TZORNEU NGANSOP Patrick 4

INTRODUCTION GENERALE

1.4 Méthodologie

Pour le développement de notre plateforme, nous avons adopté la méthode RAD (Rapid

Application Development) car cette procédure est adaptée au projet de délai court [6]. Nous

adoptons la méthode analytique « MACAO » pour la conception de nos IHM en vue de garantir la

facilité d’utilisation de la plateforme. Pour la mise sur pied de notre SMSI nous utilisons la méthode

EBIOS (Expression des Besoins et Identification des Objectifs de Sécurité) car le coût de sa mise

en œuvre est quasiment nul (ne nécessite pas d’outils commercialisés) et sa renommée est sans égale

quand on sait qu’elle est utilisée par des organismes tels que MICHELIN, l’OTAN, la Banque de

Paris [7].

1.5 Plan du travail

Le corps de notre travail se résume en trois chapitres :

le chapitre 2, présente les concepts généraux qui nous ont conduits à

l’implémentation de la solution ; en outre nous y présentons quelques travaux déjà

effectués dans le même sens que notre projet afin de dégager l’originalité de notre

travail;

le chapitre 3, présente la mise en œuvre de notre solution ; elle commence par une

sélection des technologies et outils, puis continue par la conception de notre SMSI et

se termine par l’analyse, la conception et l’implémentation de la plateforme.

le chapitre 4, présente les résultats obtenus et leurs commentaires. Nous présentons

d’abord les différentes vues de ladite plateforme, ensuite nous effectuons une analyse

financière de la plateforme en déterminant les couts de réalisation et de déploiement

sans oublier de déterminer le retour sur investissement de sécurité ; enfin nous

déterminons les limites de notre travail afin de déterminer les travaux ultérieurs en

guise d’amélioration

Mémoire d’Ingénieur en Télécommunications, SUP’TIC 2016

Par TZORNEU NGANSOP Patrick 5

Etat de l’art

2. Chapitre 2 : Etat de l’art

D

es solutions de dématérialisation faisant appel à plusieurs technologies ont été

proposées du point de vue national et international. Il est alors important

d’apprécier les forces et les faiblesses de ces solutions en vue de mettre sur pieds

une solution innovante pour CAMTEL qui souhaite améliorer sa qualité de service. C’est dans cet

ordre d’idée qu’a été conçu ce chapitre. Mais avant tout, il est nécessaire de s’imprégner de la

théorie des concepts liés à ce sujet.

2.1 Concepts théoriques

2.1.1 La dématérialisation des documents et procédures

2.1.1.1 Définition La Dématérialisation

La dématérialisation d’une manière générale est la transformation des objets physiques en

une version numérique. Elle est un processus ayant pour but de migrer de l’utilisation du papier

physique vers l’utilisation du papier numérique modifiable facilement. Selon l’AFNOR [8], le

papier numérique est un document résultant soit d’un processus de numérisation de l’information

initialement sur papier ou sur papier microforme, soit d’un processus informatique. La

dématérialisation fait appel à d’autres disciplines dont les principales sont la gestion électronique

des documents et la gestion des flots d’informations.

2.1.1.2 La gestion électronique des documents

La gestion électronique de documents (GED) est, l’optimisation, le contrôle, la

supervision du cycle de vie complet des documents électroniques par le biais de ressources

informatiques matérielles et logicielles. Le cycle de vie d’un document électronique quant à lui, est

l’ensemble des opérations effectuées sur ce document de sa naissance à sa destruction, en passant

par sa modification, sa publication, sa diffusion, etc. [5].

2.1.1.3 La gestion des flots d’informations (Workflow)

Un workflow est un flux d'informations au sein d'une organisation. C’est une gestion

optimisée des flux et du traitement de l'information entre les acteurs d’un système [9]. Un workflow

vise d’une part à optimiser et à aiguiller le flux d’information entre les acteurs du processus métier ;

d’autre part il est pour l’utilisateur un guide dans son travail, car il lui permet d’attribuer et de

suivre les différentes tâches passées et à venir sur un flux. Les avantages du workflow sont

Mémoire d’Ingénieur en Télécommunications, SUP’TIC 2016

Par TZORNEU NGANSOP Patrick 6

Etat de l’art

implicitement titrés dans sa définition pourtant son inconvénient provient du fait que ses utilisateurs

le perçoivent comme un moyen de surveillance [5]. Le workflow induit à la dématérialisation

l’élaboration en plusieurs étapes.

2.1.1.4 Les étapes de la dématérialisation [4]

la dématérialisation commence d’abord par l’acquisition numérique du document qui fait

typiquement intervenir un scanner, mais aussi des outils de reconnaissance de champs et de

caractères (typographiques et manuscrits), notamment pour la prise en compte de formulaires ;

ensuite l'archivage des documents au sein d'une base de données qui peut être effectué par des

interventions manuelles ou partiellement automatisées en s'appuyant sur les solutions de RAD

(Reconnaissance Automatique de Documents) ou de gestion des connaissances tels que les moteurs

de catégorisation et de classement ; enfin la transmission et l'évolution du document qui passent par

la mise en œuvre d'un outil de workflow: il orchestre l'ensemble des grandes étapes de la vie d'un

document numérisé. Le processus de dématérialisation exporte les données sous plusieurs formes :

papiers, formats numériques, SMS, synthèses vocales, etc. Nous avons monté la figure 2.1 en guise

de résumé des étapes de la dématérialisation.

Figure 2.1 : les étapes de la dématérialisation

2.1.1.5 Les avantages et les défis de la dématérialisation des documents et procédures

La dématérialisation des documents et de procédures présente plusieurs avantages. Entre

autres nous pouvons recenser [1] :

du point de vue organisationnel elle apporte la diminution du nombre de litiges, le

gain en productivité, la fluidification et un meilleur contrôle du processus métier,

l’amélioration des délais de livraison ;

du point de vue financier elle permet la diminution des coûts de traitement des

documents, l’amélioration des flux de trésorerie, la réduction des délais de

Mémoire d’Ingénieur en Télécommunications, SUP’TIC 2016

Par TZORNEU NGANSOP Patrick 7

Etat de l’art

recouvrement, la fiabilisation de la chaîne financière et la diminution des coûts de

stockage et archivage papier ;

du point de vue temps elle induit la diminution des temps d’échange, de saisie, de

circulation des documents, la réactivité, le fonctionnement en temps réel, diminution

des frais postaux ;

du point de vue image elle implique l’augmentation de la valeur ajoutée des tâches

proposées aux collaborateurs, l’amélioration de la satisfaction relation client,

l’amélioration de la satisfaction relation fournisseur ;

du point de vue sécurité elle apporte une traçabilité accrue, la sécurisation des

échanges, la conformité avec les obligations.

Cependant, les murs auxquels se confronte la dématérialisation sont la sécurité, les moyens

technologiques et les utilisateurs [9]. Les autres défis à relever par la dématérialisation sont les

moyens d’acquisition de l’information numérique parmi lesquels, la reconnaissance optique des

caractères.

2.1.1.6 La reconnaissance optique de caractères

La reconnaissance optique de caractère (OCR) est une branche de l’orthotypographie1 .

Comme son nom l’indique, cette discipline a pour principal but d’extraire du texte contenu dans

une image. Ces images résultent le plus souvent des documents physiques scannés ou

photographiés. L’un des plus gros projets dans le domaine des OCR a été lancé par la bibliothèque

nationale de France [10]. L’OCR dispose deux modes. Le mode « hors ligne » permet de

reconnaitre un texte préalablement écrit. Tandis que le mode « en ligne » ou encore temps réel

reconnait le tracé du texte et la nature du stylo (souris, stylo numérique, tablette tactile) utilisé.

Les notions de dématérialisation, d’applications et de services électroniques sont

étroitement liées. Plus généralement une entreprise pour communiquer avec ses partenaires ou ses

clients utilisent des e-services.

2.1.2 Les E-services et leur sécurité

2.1.2.1 E-services

Un E-service diminutif de « Electronic –service » est une application indépendante et

modulaire accessible via Internet, qui assure une fonction utile à ses utilisateurs (personnes,

1

L’orthotypographie est l’art d’écrire correctement une langue tant au plan de la grammaire que de sa

forme graphique (imprimerie, manuscrits…) et notamment ce qui relève du code typographique.

Mémoire d’Ingénieur en Télécommunications, SUP’TIC 2016

Par TZORNEU NGANSOP Patrick 8

Etat de l’art

entreprises ou autres e-service). Un E-service est mis sur pieds par une entité (fournisseur ou

service provider) et est destiné à plusieurs entités (consommateurs ou e-service requester). L’organe

de communication entre un fournisseur et un consommateur s’appelle le courtier (e-service broker).

Pour consommer un e-service, l’utilisateur négocie un contrat de QoS avec le courtier appelé (SLA

ou Service Level Assurance), puis le courtier recherche le service approprié grâce à un annuaire

appelé registre.

La classification d’un e-service se fait soit :

selon l’atomicité, un e-service composite est un ensemble de e-services basiques qui, eux-

mêmes sont non décomposables ;

selon le type des acteurs qui interviennent, les e-services Business-to-Business(B2B)

prestation de services entre entreprises ; les e-services Business-to-Costumer(B2C)

prestation de services entreprises vers particuliers (les variantes du B2C sont le E-commerce

appelé commerce électronique et le M-Commerce appelé commerce mobile ) ; les e-services

Government-to-Business(G2B) prestation de services entre gouvernement et entreprises ;

les e-services Government-to- Citizen (G2B) prestation de services entre gouvernement

et citoyens ;

Les E-services présentent trois principaux avantages :

l’interopérabilité : Les E-services sont créés avec des divers langages de

programmation mais sont publiés sous des formats standards. A cet effet, Les

entreprises ayant des architectures informatiques différentes, peuvent communiquer

via des E-services. L’un des protocoles les plus connus de publication des web services

est le WSDL (Web Services Description Language) via lequel les échanges de

messages se font avec le protocole SOAP (voir annexe).

l’intégration et collaboration (temps réel): Avant l’arrivée des E-services, les

entreprises orientaient leurs systèmes d’informations autour de nombreuses

applications qui communiquaient de manière croisée. Le nombre de liens entre les

applications explosait avec l’augmentation des applications à tel point qu’il était

difficile d’insérer ou de retrancher une application dans l’architecture. On parlait alors

d’ « architecture en spaghetti » [11]. Aujourd’hui, les E-services couplés au concept

d’architecture orientée service (SOA) ont permis de rendre moins complexe les

architectures de systèmes d’informations.

l’encapsulation : le principe de l’encapsulation est de percevoir le E-service comme

une boite noire possédant des entrées, une fonction utile et des sorties. Ce gros avantage

Mémoire d’Ingénieur en Télécommunications, SUP’TIC 2016

Par TZORNEU NGANSOP Patrick 9

Etat de l’art

permet de substituer facilement un E-service par un autre dans l’architecture du SI et

permet également d’assurer la pérennité des E-services composites dépendant des E-

services basiques de fournisseurs différents.

Un E-service possède un cycle de vie [12] qui commence par l’idée de le créer

(initialisation), puis vient sa création (description) après quoi son exposition au grand public

(publication). Par la suite les utilisateurs viendront auprès du courtier qui leur fera savoir qu’un tel

E-service existe, on parle alors de « découverte ». Après la phase de découverte, vient celle

d’ « invocation », car les utilisateurs étant séduits par le E-service l’implore pour sa fonction

d’utilité. Enfin, l’E-service étant délaissé par ses consommateurs ou par ses fournisseurs sera tout

simplement mis hors services : c’est le « retrait » de l’E-service. Ce retrait peut être anticipé par un

incident. Durant les phases de « publication », de « découverte » ou « d’invocation » notre E-

service est vulnérable car est exposé aux consommateurs. A cet effet comment assurer la sécurité

d’un E-service.

2.1.2.2 Les services de sécurité de bases pour un E-service

La sécurité [12] de manière générale pour un système est la gestion du risque qui lui est

associé. Le risque est une fonction de vulnérabilité, de menaces, d’attaques, d’impacts et de contre-

mesures. Une vulnérabilité [12] est un point faible dans une application, un produit ou une ressource

rendant infaisable, voire impossible de contrecarrer une attaque si celle-ci survient ; une menace

pour un système est une action dont la réalisation peut être nuisible (néfaste) pour ce système, tandis

qu’une attaque pour un système est la concrétisation d’une menace vis-à-vis de celui-ci. L’impact

désigne les dégâts susceptibles d’être observés après des attaques tandis que les contre-mesures

sont des précautions prises pour éviter des menaces.

A cet effet sécuriser, un e-service revient à optimiser les risques jusqu’à un certain niveau

acceptable appelé niveau de sécurité. Les besoins élémentaires en sécurité d’un e-service sont :

l’authentification, qui assure que les entités qui communiquent sont bien celles prétendent

être ;

l’intégrité des données, qui garantit que les données échangées ne sont modifiées

uniquement par les ayant-droits ;

la confidentialité des données qui garantit que seules les entités autorisées ne peuvent lire

certaines données ;

la non-répudiation qui veut que les entités ayant effectué de transactions ne doivent en

aucun cas nier leurs responsabilités dans la transaction ;

Mémoire d’Ingénieur en Télécommunications, SUP’TIC 2016

Par TZORNEU NGANSOP Patrick 10

Etat de l’art

la fiabilité qui est la capacité d’un e-service(ou celle de ses sous e-services) à exécuter ses

fonctions et d’inter-opérer avec le courtier ou le demandeur sous des ‘conditions fixées’ à

l’avance et durant une certaine période de temps ;

l’anonymat qui garantit que ni le demandeur, ni le fournisseur ne doit en aucun cas avoir

son identité divulgué après une transaction ;

le respect de la vie privée qui garantit que les données personnelles de l’utilisateur ne

doivent pas être utilisées à d’autres fins que celles spécifier pendant la négociation du

service.

La sécurité étant la gestion du risque nécessite alors un système de gestion.

2.1.2.3 Système de gestion de la sécurité de l’information

Un système de gestion de la sécurité de l'information (en anglais : Information security

management system, ou ISMS) est, comme son nom le suggère, un système de gestion concernant

la sécurité de l'information. Cette expression désigne un ensemble de politiques concernant la

gestion de la sécurité de l’information [13] . Un SMSI doit mettre sur pied une politique de sécurité

qui est un ensemble de moyens et de stratégies (règles) que l’entreprise met sur pied pour maintenir

le risque associé à son SI au plus bas niveau possible. Un SMSI doit être efficace et efficient sur le

long terme, c’est-à-dire pouvoir s’adapter aux changements qui ont lieu dans l’environnement

interne et externe.

L’un des plus gros challenges dans la sécurité des SI est celle d’établir un système de

confiance entre l’entreprise prestataire de service et sa clientèle. L’un comme l’autre se méfie du

correspondant se trouvant de l’autre côté du nuage qu’est Internet. C’est pourquoi l’on fait appel à

la certification électronique.

2.1.3 Signature électronique et la certification électronique

2.1.3.1 Signature électronique et horodatage

2.1.3.1.1 Algorithmes asymétriques

Un couple de clefs numériques (couple de grands entiers) est construit de manière à ce que

le cryptogramme (texte chiffré) généré à partir d’un texte en clair et l’une des clefs ne puisse être

aisément retrouvé qu’avec l’autre clef [14]. En pratique, l’une des clefs est conservée secrètement

(clef privée), tandis que l’autre est diffusée publiquement (clef publique) dans un annuaire. Seul le

propriétaire d’une clef privée (Bob dans notre exemple) peut déchiffrer un texte chiffré avec la clef

publique associée (figure 2.2). Comme exemple nous avons les algorithmes RSA et ELGAMAL.

Mémoire d’Ingénieur en Télécommunications, SUP’TIC 2016

Par TZORNEU NGANSOP Patrick 11

Etat de l’art

Figure 2.2 : principe des algorithmes de chiffrement asymétriques [14]

2.1.3.1.2 Les fonctions de hachages

Comme illustrée à la figure 2.3, une fonction de hachage est une application qui transforme

une chaîne de taille quelconque en une chaîne de taille fixe [14]. L’empreinte de taille fixe obtenue

après hachage s’appelle « Hash » ou « scelle », « condensat », ou encore « digest ». Une fonction

de hachage doit satisfaire les conditions suivantes [14] : la résistance à la pré-image (étant donné

une empreinte, il est difficile de trouver en temps raisonnable le message original), la résistance à

la seconde pré-image (étant donné un message, il doit être difficile de trouver en temps raisonnable,

un autre message différent tel que leurs empreintes soient identiques) et la résistance aux collisions

(il doit être difficile de trouver en temps raisonnable deux messages différents ayant les mêmes

empreintes). Par ces trois critères, on parvient à donner la fonction de hachage, le rôle de

vérificateur d’intégrité de message puisqu’une fois les données modifiées, leurs empreintes sont

immédiatement affectées.

Figure 2.3 : Principe d’une fonction de hachage [15]

Mémoire d’Ingénieur en Télécommunications, SUP’TIC 2016

Par TZORNEU NGANSOP Patrick 12

Etat de l’art

Comme exemple de fonctions de hachages, nous distinguons : MD5 (Message Digest

version 5) qui manipule des blocs de 512 bits et génère une empreinte de 128 bits ; SHA2 (Secure

Hash Algorithme version 2) développée conjointement par la NSA et le NIST. Il travaille sur des

blocs de 512 bits et produit des empreintes de 160 bits. SHA est basé sur MD4 et est réputé plus

sûr que MD5 [15].

2.1.3.1.3 Principe de la signature électronique et exemples

La norme ISO 7498-2 définit la signature électronique comme des « données ajoutées à

une unité de données, ou transformation cryptographique d’une unité de données, permettant à un

destinataire de prouver la source et l’intégrité de l’unité de données et protégeant contre la

contrefaçon. La signature électronique est possible par la combinaison de fonctions de hachages et

des algorithmes de chiffrement asymétrique. La signature de la donnée (figure 2.4) se fait d’une

part par le calcul de l’empreinte via une fonction de hachage, et d’autre part, le hash obtenu est

chiffré avec la clé privée du signataire suivant un algorithme asymétrique. Le cryptogramme

obtenue est la signature de la donnée ;

Figure 2.4 : génération d’une signature électronique [16]

Pour vérifier une signature (Figure 2.5), il faut avoir la donnée originale ainsi que sa

signature. La signature est déchiffrée en utilisant l’algorithme inverse du chiffrement muni de la clé

publique du signataire ; puis le hash de la donnée est à nouveau calculé et comparé à la valeur de la

signature déchiffrée. Si les deux valeurs sont égales, la signature est valide sinon soit la donnée a

été modifiée, soit son signataire n’est pas celui qu’il prétend être.

Mémoire d’Ingénieur en Télécommunications, SUP’TIC 2016

Par TZORNEU NGANSOP Patrick 13

Etat de l’art

Figure 2.5 : Vérification de la signature [16]

La signature électronique d’une donnée, n’étant pas liées au temps, peut être réutilisée par

des malintentionnés. A cet effet, comment lier une signature à une date ?

2.1.3.1.4 Horodatage

L’horodatage est un mécanisme qui consiste à lier une signature à une date dans le but

d’empêcher la réutilisation de la signature à une autre date. Elle donne alors la possibilité d’effectuer

des contrats dans le monde numérique. Tout comme la signature électronique, elle possède deux

phases ; la seule différence est qu’après le calcul du hash de la donnée originale, on y ajoute la date

de signature avant le chiffrement par la clé privée du signataire. A cet effet, la vérification d’une

signature horodatée nécessite le paramètre date de signature. Avec l’horodatage et la signature

électronique on parvient à prouver alors qu’une donnée a été signée par une clé privée donnée à

une date donnée. Mais comment garantir que la clé publique que nous possédons pour vérifier la

signature est bien celle du signataire ?

2.1.3.2 Certification électronique

2.1.3.2.1 Définitions

La certification électronique est un mécanisme qui vise via l’utilisation des certificats

l’authentification d’une clé publique. Elle permet aux entités d’une transaction de s’authentifier

mutuellement. Un Certificat est structure de donnée permettant de lier une clé publique à

différents éléments au moyen de la signature d’une autorité de certification (Certificate Authority –

CA). Il possède au moins les informations suivantes : le nom du propriétaire de la clé, la date de

validité, le type d’utilisation autorisée. La norme couramment utilisée pour représenter et décrire le

contenu d’un certificat est la recommandation ITU X.509 [14]. Aujourd’hui cette norme est à sa

Mémoire d’Ingénieur en Télécommunications, SUP’TIC 2016

Par TZORNEU NGANSOP Patrick 14

Etat de l’art

version 3 après avoir commencé à la version 1 et transiter vers la version 2. Le nombre de clés

publiques est souvent très important à gérer pour un utilisateur. C’est pourquoi l’on fait appel à une

infrastructure à clef publique.

2.1.3.2.2 Infrastructure à clef publique

Une Infrastructure à clef publique (Public Key Infrastructure, PKI) ou encore un tiers

de confiance est un système de gestion des clefs publiques prévus pour une utilisation à grande

échelle. Les entités fonctionnelles d’une PKI sont [16]:

l’autorité de certification est chargée de signer les certificats, à la demande de

l’autorité d’enregistrement, et de publier les certificats dans un annuaire ;

l’autorité d’enregistrement contrôle les demandes de certificats et les accorde ou non

suivant une politique de certification précisée par l’organisme qui la gère. L’autorité

d’enregistrement peut annuler des certificats qu’elle a créées ;

le demandeur est la personne désirant faire certifier ses données d’identité et sa clé

publique auprès de l’autorité d’enregistrement ;

l’annuaire est une base de données servant à contenir notamment les certificats générés

par l’autorité de certification ainsi que des listes d’annulation ;

le vérificateur de certificats est une fonction chargée de valider un certificat qui lui

est présenté, en vérifiant notamment la signature de l’autorité émettrice et le fichage

possible du certificat dans une liste noire (CRL, Certificate Revocation List) ;

Les clefs de cryptographie, les signatures électroniques et les certificats

électroniques ont besoin de représentations simples; pour ce faire, des formats et codes sont

proposés.

2.1.3.3 Les PKCS, Les Codes QR et MRZ

2.1.3.3.1 Les PKCS

Les PKCS (Public Key Cryptographic Standards), ou standards de cryptographie à clé

publique, sont un ensemble de spécifications conçues par les laboratoires RSA en Californie [15].

Deux PKCS retiennent notre attention. Il s’agit notamment du PKCS#7 et du PKCS#12. Le

PCKCS#7 (Cf. RFC 2315) est utilisé pour signer et/ou chiffrer des messages dans le cadre d'une

infrastructure à clé publique [15] .Il sert également à la transmission de certificats. Le PKCS#12

quant à lui définit un format de fichier généralement utilisé pour stocker la clé privée et le certificat

de clé publique correspondant en les protégeant par un mot de passe.

Mémoire d’Ingénieur en Télécommunications, SUP’TIC 2016

Par TZORNEU NGANSOP Patrick 15

Etat de l’art

2.1.3.3.2 Les codes QR et MRZ

Un code QR (Quick Response) est une image en 2 dimensions qui permet de coder un texte sur

une très petite surface. Pour décoder la chaine de caractère encodée, il suffit d’un scanner de code

QR. Le scanner prend en paramètre l’image du code QR et renvoie en retour le texte correspondant.

Ce scanner peut être embarqué dans un Smartphone ou être disponible sous forme de e-services.

La figure 2.6 présente la structure d’un code QR.

Figure 2.6 : Structure d’un code QR [17]

Il existe 40 versions de code QR en fonction de leurs résolutions, de la version 1 (21x21) à

la version 40 (177x177). Les scanneurs embarqués des smartphones ne peuvent supporter des

versions au-delà de la version 10. Ceci est dû à la faible résolution des caméras embarquées.

2.1.3.3.3 MRZ

Une zone de lecture automatique, ou zone de lecture optique (en anglais Machine-

Readable Zone, MRZ) est une zone sur un document officiel, réservée à la lecture, à l'identification

et à la validation de ce document [18]. Généralement, il s’agit d’une chaine de caractères

alphanumériques s’étalant sur deux à trois lignes et contenant des champs séparés par une suite de

symbole « < ». La figure 2.7 présente un exemple de MRZ sur une carte d’identité.

Figure 2.7 : Aperçu de MRZ [18]

Il se dégage alors que la signature et la certification électronique renforcent le lien de

confiance entre deux entités effectuant des échanges dans le monde numérique. Mais le plus

Mémoire d’Ingénieur en Télécommunications, SUP’TIC 2016

Par TZORNEU NGANSOP Patrick 16

Etat de l’art

souvent, les clients préfèrent se rendre physiquement chez leurs fournisseurs et ont alors besoin

d’un guide pour leurs renseigner de la situation géographique de ce fournisseur.

2.1.4 Les Systèmes d’Informations géographiques

2.1.4.1 Définition

Un SIG (Système d’Information Géographique) est un système informatique permettant à

partir de diverses sources de rassembler, d’organiser, de gérer, d’analyser, de combiner, d’élaborer

et de présenter des structures de l’information géographique. Les domaines d’applications des SIG

sont aussi nombreux que variés. Il permet entre autre : d’établir les cartographies rapides ; fournir

des itinéraires, des plans adoptés ; de gérer unes multiplicités d’informations attributaires sur des

objets ; etc. La figure 2.8 est un aperçu d’un SIG [19].

Figure 2.8 : aperçu d’un SIG [19]

Il existe deux modes de représentation graphique de données dans un SIG : le mode Raster

et le mode Vectoriel. Les Rasters sont de simples photographies composées d’unité élémentaires

appelées pixels tandis que les images vectorielles sont composées d’un ensemble de points

composés chacun de coordonnées géographiques qui servent à les repérer à la surface de la Terre.

Une coordonnée géographique est caractérisée par sa latitude (mesure de l’arc du méridien passant

par ce point, compris entre l’équateur et la Parallèle de ce point), sa longitude (mesure de l’arc de

l’équateur entre le méridien qui traverse ce point et le méridien d’origine) et son altitude qui est la

hauteur entre ce point et le niveau de la mer. Une Carte géographique est la représentation d’un

espace géographique qui met en valeur l’étendu de cet espace, sa localisation relative par rapport

aux espaces voisins, ainsi que la localisation des éléments qu’il contient. Pour élaborer, un SIG nous

avons besoin de sources de données fiables. Les différentes sources de données sont : les prises

d’images satellitaires, les missions aériennes, les images prises par des drones, les levées

topographiques, les cartes (donnée Raster), l’utilisation du GPS, etc.

Mémoire d’Ingénieur en Télécommunications, SUP’TIC 2016

Par TZORNEU NGANSOP Patrick 17

Etat de l’art

2.1.4.2 Le GPS [19]

GPS (GLOBAL POSITIONNING SYSTEM) est un système qui donne les informations sur

le temps, la position et la vitesse de n’ importe quel objet disposant d’un récepteur approprié, n’

importe où et n’importe quand sur la surface de la terre. Le système GPS comprend au moins 24

satellites évoluant dans l’orbite terrestre à une altitude de 20000 kilomètres environ. Ils fonctionnent

par triangulation et permettent de déterminer facilement une localisation. Trois satellites envoyant

simultanément des signaux au récepteur. Le récepteur déduit sa position à partir des signaux tout

en corrigeant l’erreur grâce à un quatrième satellite. Au sol, les appareils de géolocalisation GPS

comme on trouve dans les automobiles ou les Smartphones ont des antennes qui captent des signaux,

un récepteur GPS note l’heure à laquelle le signal a été émis et en déduit le temps mis pour accomplir

ce trajet. Les ondes radio se propagent à la vitesse de la lumière, on peut donc en déduire la distance

au satellite.

2.2 Approches de dématérialisation

De nombreux travaux réalisés à travers le monde attirent notre attention dans le cadre de la

réalisation de ce travail. Quelques-uns ont été étudiés à cause de leur forte corrélation avec notre

sujet. Il s’agit des travaux suivants :

MAKAM LONLA [19] a travaillé sur la mise en place d’une plateforme de signature et de

notariat numérique. Ses travaux ont abouti à la mise sur pied de la plateforme nommée

« ConfianceOnline », pouvant être déployée dans un réseau local d’entreprise ou utilisée par

un tiers sous forme d’un e-service. Les utilisateurs de la dite plateforme peuvent obtenir des

certificats et des clefs (après demandes) qui leurs permettront de signer des documents

numériques. Un code QR est généré puis placé sur ce document comme matérialisation de la

signature électronique. Un processus de scannage via Smartphone est utilisé pour authentifier

la signature du document. Ce système exploite la puissance des SIG ;

DJOMO TCHONANG A [9] a travaillé sur la mise sur pied d’une plateforme de GED au sein

de CAMTEL par la réalisation de la plateforme « GedTel » focalisée sur l’archivage des

documents électroniques. En outre une politique de signature électronique ainsi qu’une politique

d’archivage ont été mises en œuvre. Cependant sa solution est limitée à CAMTEL et n’exploite

pas les performances des SIG ;

OPHELIE Julian [4] a travaillé sur la la mise en place de la dématérialisation des dossiers

du personnel dans les établissements publics et privés français. la dématérialisation des

dossiers des personnels ont été mis en avant à travers le scanneur à employer, la GED, le

Mémoire d’Ingénieur en Télécommunications, SUP’TIC 2016

Par TZORNEU NGANSOP Patrick 18

Etat de l’art

système d’archivage électronique, la signature électronique et le coffre-fort numérique. Le

scanneur et la GED sont le point de départ dans la création et la gestion des pièces du dossier

au format numérique. En outre, cette solution recommande juste un ensemble d’outils et

peut cependant s’adapter à toute entreprise sans prendre en compte le workflow de

l’organisation.

Aucunes études poussées n’ont été faites sur la gestion des risques associés aux systèmes

proposés dans ces travaux cités. En plus ces travaux ne prennent pas en compte le workflow des

organisations et n’adoptent aucunes démarches analytiques pour la conception des IHM

intuitives. Nous pouvons résumer ces travaux par la table 2.1. La première ligne présente les

travaux tandis que la première colonne présente les critères de comparaison. Le « rond » dans

une cellule indique que le travail correspondant implémente le critère courant. Dans le cas

contraire il s’agit d’un manquement.

Tableau 2.1 : synthèse des travaux antérieurs

MAKAM LONLA [19] DJOMO TCHONANG A [9] OPHELIE Julian [4]

Coffre-fort

numérique

GED

Workflow

SIG

Certification

électronique

QR

OCR

Méthode

analytique de

conception d’IHM

2.3 Notre contribution

Puisque la plupart des solutions de dématérialisation proposées à la section précédente

implémente des solutions de GED, de certification électronique et de coffre-fort numérique, nous

Mémoire d’Ingénieur en Télécommunications, SUP’TIC 2016

Par TZORNEU NGANSOP Patrick 19

Etat de l’art

le ferons également. Nous utiliserons également les codes QR et les technologies OCR bien qu’ils

soient implémentés par quelques-unes de ces solutions.

La valeur ajoutée de notre travail, est de proposer un système qui s’adapte aux workflows

d’abonnements dans des organisations en prenant comme organisation de test CAMTEL.

Egalement nous devons proposer un système plus intuitif grâce à une étude analytique des IHM via

la méthode MACAO. Un autre avantage de notre système est qu’une étude des risques doit être

mise en œuvre par la méthode EBIOS en vue de recommander un SMSI pour maintenir le risque à

un bas niveau.

Bilan du chapitre

Nous avons présenté dans ce chapitre les concepts liés à la dématérialisation des procédures

et traitements. En outre nous avons cité quelques travaux allant dans le même sens que le nôtre. Il

en ressort que les coffres forts électroniques, la signature électronique, la GED, les OCR et les SIG

sont nos points communs avec les systèmes étudiés. Mais en dépit de cela, nous ajoutons d’une

part un SMSI pour la minimisation du risque et d’autre part nous utilisons une approche analytique

pour la conception des interfaces graphiques en vue de rendre la plateforme plus facile à exploiter.

L’implémentation fait au chapitre suivant s’oriente vers cette spécification.

Mémoire d’Ingénieur en Télécommunications, SUP’TIC 2016

Par TZORNEU NGANSOP Patrick 20

Conception et Implémentation

3. Chapitre 3 : Conception et Implémentation

L

a conception des logiciels nécessite une démarche orientée résultat et qualité. Faire

la qualité et non contrôler la qualité est l’objectif du génie logiciel. En outre, il faut

sécuriser la plateforme que nous allons mettre sur pieds ; cela implique cette fois,

de mettre sur pieds un SMSI. Par ailleurs, le choix des outils et des technologies de réalisation de

notre plateforme doit être mené avec beaucoup d’objectivités en vue de garantir l’efficience, la

portabilité, l’extensibilité, la robustesse, la modularité, la réutilisation, la fiabilité, la compatibilité

avec d’autres systèmes existants ou à venir (par exemple NGBSS) et la facilité exploitation de la

plateforme à réaliser.

3.1 Description des méthodes de conception et approches de réalisation.

3.1.1 Méthodes de conception

Comme mentionnée à l’introduction générale, la méthode EBIOS nous permet de mettre sur

pieds notre SMSI. Nous l’avons utilisée parce qu’elle est française et ouverte. Cette méthode se fait

en six étapes : l’étude du contexte, l’expression des besoins de sécurité, l’étude des menaces,

l’identification des objectifs de sécurité et la détermination des exigences de sécurité [7]. Pour

recommander des solutions à la fin d’étude, nous utiliserons le guide ISO/CEI 17799 :2005 [7].

Pour concevoir la plateforme, deux méthodes seront utilisées :

La méthode RAD pour l’initialisation, le cadrage (analyse des besoins), le design (la

conception), la construction (la réalisation) et la finalisation (recette et déploiement) [20].

Le choix porté à la méthode RAD se justifie par le fait qu’elle est semi-itérative, adaptée au

projet de délai court et fait intervenir une équipe de petite taille appelée SWAT [6].

La méthode MACAO nous servira juste de concevoir des IHM intuitives via des modèle

SNI (Schéma Navigationnel d’Interactions), tirant leurs sources des modèles de

diagrammes de classes et de cas d’utilisations UML2.0. Nous avons choisi cette méthode

parce que contrairement aux autres méthodes de conception d’IHM qui utilisent des

approches normatives et statiques, elle propose une démarche analytique et dynamique ; en

outre elle puise ses sources des diagrammes UML [21].

Mémoire d’Ingénieur en Télécommunications, SUP’TIC 2016

Par TZORNEU NGANSOP Patrick 21

Conception et Implémentation

3.1.2 Approches de réalisation

Nous utilisons une approche orientée service (SOA) pour le développement des modules car

cette approche tend à réduire les impacts liés aux évolutions du processus et garantira la

compatibilité avec d’autres systèmes [11]. La logique de programmation sera orientée objet (POO).

Un service sera un ensemble d’objets inter communicant. La POO offre les avantages suivants : la

modularité, la réutilisabilité, l’extensibilité, la portabilité, l’efficience, la maintenabilité et

bien d’autres atouts, [21].

Les codes sources seront organisés suivant le modèle MVC: le modèle est l’ensemble des

données des services (Base des données et fichiers divers), la vue est la présentation des

informations à l’utilisateur (affichages, saisies), le contrôleur représente les commandes de

l’utilisateur et traitement des événements. Les architectures MVC se développent avec des

Framework. Littéralement, un Framework est un « cadre de travail » [22]. Concrètement, c'est un

ensemble de composants qui servent à créer les fondations, l'architecture et les grandes lignes d'un

logiciel.

3.2 Technologies et Outils utilisés

3.2.1 Outils de modélisation

Pour la modélisation UML, nous choisissons Enterprise Architect. En effet, Enterprise

Architect créé par l’entreprise « SPARX »est un Atelier de génie logiciel (outil de conception

d’autres logiciels) bien adapté à UML 2.0 qui bien qu’étant payant propose des versions d’essai.

En ce qui concerne la modélisation des IHM avec MACAO, nous utilisons VisualSNI qui

est pour le moment le seul outil adapté [23]. VisualSNI est un plugin2 Eclipse Open Source

permettant de créer des SNI conformes aux spécifications de la méthode MACAO.

3.2.2 Technologies et Langages de programmation

3.2.2.1 Cas des modules web/Mobile

3.2.2.1.1 Langages de programmation

Pour la réalisation de la plateforme web/mobile nous utilisons les langages de

programmation suivants :

2

Eclipse est un logiciel extensible dont les extensions sont appelées plugins

Mémoire d’Ingénieur en Télécommunications, SUP’TIC 2016

Par TZORNEU NGANSOP Patrick 22

Conception et Implémentation

le langage Java car il est utilisé chez CAMTEL pour le développement des services.

Java est un langage de programmation orienté objet caractérisé par sa fiabilité, sa

Sécurité, sa simplicité, sa portabilité, son architecture neutre. Dans notre cas, le

Langage Java est utilisé côté serveur d’application ;

le langage HTML5 ; HTML est le langage permettant de créer des pages du web. Dans

sa version 5, il apporte le concept d’interface « responsive » ou encore adaptative, car

le rendu des pages HTML5 s’adapte en fonction du type de terminal (tablette, PC,

console de jeux, etc.) utilisé.

CSS3 ; CSS a pour objectif principal de séparer le contenu de la page de son apparence

visuelle ; CSS3 version 3 de CSS vient en accompagnateur de HTML5 ;

JavaScript est un langage de programmation de scripts principalement utilisé pour les

pages web interactives comme les pages HTML. JavaScript est exécuté sur l’ordinateur

de l'internaute par le navigateur lui-même. Il permet d’alléger les opérations de

vérification des formulaires qui autre fois étaient délaissées à l’application serveur.

3.2.2.1.2 Nos Frameworks

Comme nous l’avons mentionné, le développement suivant le modèle MVC nécessite un

outil appelé Framework. Ayant choisi le langage Java comme langage de programmation côté

serveur, il nous faut donc un Framework Java comme JSF car il est le plus récent et le mieux

recommandé par la communauté Java [24].

Bootstrap est un Framework pour le développement des vues du web en utilisant JavaScript,

HTML et CSS. Il permet de développer rapidement les interfaces ergonomiques pour le web. Pour

éviter d’utiliser JavaScript (car n’est pas assez portable), nous utilisons JQuery dont l’objectif

est de rendre plus portable le JavaScript, en l’orientant sous forme de Framework [22].

3.2.2.2 Choix de de la plateforme Mobile pour le système de géolocalisation, de reconnaissance et

de notification en temps réel

Les Smartphones sont des véritables compagnons électroniques des humains et les assistent

aujourd’hui presque dans toutes leurs tâches professionnelles et personnelles. Les Smartphones les

plus utilisés à travers le monde sont de type Android [25]. A cet effet, le système de géolocalisation,

de reconnaissance et de notification sera développé pour les terminaux ANDROID.

La figure 3.1 ci-après présente les parts de marché de différents types de Smartphone à

travers le monde.

Mémoire d’Ingénieur en Télécommunications, SUP’TIC 2016

Par TZORNEU NGANSOP Patrick 23

Conception et Implémentation

Figure 3.1 : les plateformes mobiles les plus utilisés dans le monde [25]

3.2.2.3 Choix du SGBD

CAMTEL utilise le SGBDR (Système de Gestion de Bases de Données Relationnelles)

Oracle, A cet effet notre base de donnée sera orienté Oracle. En plus Oracle est leader mondial

des bases de données [26].

3.2.2.4 Choix des API de programmation

3.2.2.4.1 API pour la PKI

Nous avons étudié les trois solutions de PKI les plus utilisées dans le monde (Tableau 3.1).

De ces études, nous préférons l’API Bouncy Castle [27] car il est fait en Java, plus simple à mettre

en œuvre, indépendant des Systèmes d’Exploitation (SE), adaptable à tout type de base de données

et est gratuit.

Tableau 3.1 : Etude comparative d’API de PKI

Paramètres Open CA EJBCA Bouncy Castle

Système d’exploitation Linux, Solaris, BSD, Mac OS Indépendant du SE Indépendant du SE

X

implémentation C, JavaScript, Perl, PL/SQL, Java Java

Unix Shell

Supporte LDAP et OCSCP ? Oui Oui Oui

Algorithmes de Choix dynamique Choix dynamique Choix dynamique

cryptographie

Base de données PostgresSQL, MySQL, Oracle, MySQL, PostgresSQL, Oracle, Tous types de bases de données

DBM DB2, Derby, Sysbase, accessibles via l’API JDBC

informix, Ingres

Extensible ? Non extensible Extensible Très extensible

Configuration Complexe Très Complexe Simple à mettre en

œuvre

Coût Gratuit gratuit Gratuit

Mémoire d’Ingénieur en Télécommunications, SUP’TIC 2016

Par TZORNEU NGANSOP Patrick 24

Conception et Implémentation

3.2.2.4.1 Choix de l’API pour la gestion des codes QR

Grâce aux études de la table 3.2, nous avons choisi ZXing comme API de gestion des codes

QR, car son niveau de résistance aux erreurs est bon ; il est libre; sa vitesse de scannage est

excellente et il est à la fois disponible pour les environnements Android et IOS.

Tableau 3.2 : Etude comparative des API de gestion des codes QR

Nom du Spécificité Moteur de Scan Niveau de Accessibilité Plateforme

scanner résistance aux

erreurs

i-nigma Moteur propre excellent Libre Android, IOS

Quickmark Moteur propre excellent Pas Android

totalement libre

SPARQ.me Scan très ZXing Bon Libre android

rapide

ZXing Open Moteur Bon Totalement libre Android, IOS

Barcode source propre

BeeTagg Moteur Excellent Libre Android, IOS

propre

RedLaser Très similaire à Bon Libre Android, IOS

ZXing

3.2.2.4.2 API pour OCR

Pour le choix de l’API d’OCR, nous étudions les différentes solutions selon, le fabricant, les

langages de programmation, les types de polices de caractères, le nombre de langues reconnues et

les formats de sorties lors de la reconnaissance (Tableau 3.3). Par conséquent, nous préconisons

Tesseract, car le mode de reconnaissance est « hors -ligne», il est adapté aux systèmes Windows,

MAC OS, Linux, et BSD. En outre, Le fait qu’il soit adapté au C et au C++ fait qu’il peut être

utilisé avec Java étant donné qu’il existe des outils permettant de transformer des codes sources C

ou C++ en Java.

Tableau 3.3 : Etude Comparative des OCR

Tesseract ScreenWorm ExperVision AliusDoc AD-SCI

TypeReader & RTK

Créateur HP en 1985/supervisé En 2013 par Funchip Créé en 1987 Créé en 2005

par Google mais exploite le moteur

de Tesseract

Licence Apache Propriétaire Propriétaire Propriétaire

En ligne? Non Non oui Non

SE Windows, Mac OS Mac OS Windows, Mac OS, Windows

Linux, BSD IOS, Android

Langages C++ ,C Objective-C++ C/C++ Vb.Net

Langues Plus de 100 57 21 Toutes langues

ASCII

Formats Text, OCR, TXT XML, Plain

sorties PDF Text

Mémoire d’Ingénieur en Télécommunications, SUP’TIC 2016

Par TZORNEU NGANSOP Patrick 25

Conception et Implémentation

3.2.2.4.3 Choix de la solution de SIG

Il se dégage d’après l’étude (Tableau 3.4) que pour notre projet, Google Maps est mieux

adapté. En effet, Google Maps bien que sous Licence Google est libre et est compatible avec les

navigateurs IE7+, Firefox 2.0.0.8+, Safari 3+, Mozilla 1.7+, Opera 8.02+, Google Chrome 1+. En